Inleiding

Dit document beschrijft het proces voor de verlenging van het certificaat voor Expressway/Video Communication Server (VCS).

Achtergrondinformatie

De informatie in dit document is van toepassing op zowel Expressway als VCS. De documentreferenties Expressway maar dit kan worden uitgewisseld met VCS.

Opmerking: Hoewel dit document is ontworpen om u te helpen met het proces voor de verlenging van het certificaat, is het een goed idee om ook de Cisco ExpressGateway-certificeringsgids te controleren en de implementatiegids te gebruiken voor uw versie.

Wanneer een certificaat moet worden vernieuwd, moeten twee hoofdpunten in aanmerking worden genomen om te verifiëren dat het systeem naar behoren blijft functioneren nadat het nieuwe certificaat is geïnstalleerd:

1. De kenmerken van het nieuwe certificaat moeten overeenkomen met die van het oude certificaat (voornamelijk de alternatieve onderwerpnaam en het gebruik van de uitgebreide sleutel).

2. De CA (Certification Authority) die het nieuwe certificaat ondertekent, moet worden vertrouwd door andere servers die rechtstreeks communiceren met de Expressway (bijvoorbeeld CUCM, Expressway-C, Expressway-E,... ).

Proces

A) Ontvang informatie van het huidige certificaat

1. Open Expressway Webpage Onderhoud > Beveiliging > Servercertificaat > Gedecodeerd tonen.

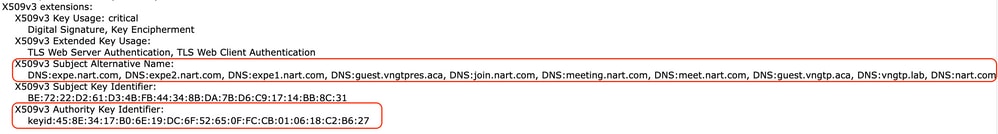

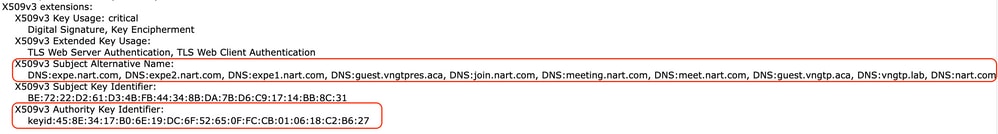

2. Kopieer in het nieuwe venster dat nu wordt geopend de extensies Onderwerp Alternatieve naam en autoriteitsidentificatie X509v3 naar een notitieblokdocument.

venster voor "gedecodeerd" certificaat tonen

venster voor "gedecodeerd" certificaat tonen

B) Genereert de CSR(Certificate Signing Request) en stuurt deze voor ondertekening naar de CA(Certification Authority).

1. Van Expressway Webpage Maintenance > Security > Server certificate > Generate CSR.

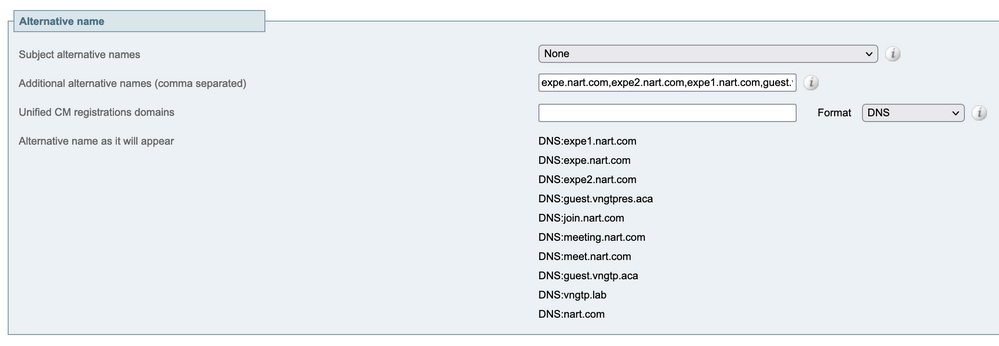

2. Voer in het venster Generate CSR in het veld Aanvullende alternatieve namen (komma gescheiden) alle waarden in voor alternatieve onderwerpnamen die in sectie A zijn opgeslagen en verwijder DNS: en scheidt de lijst met komma's.

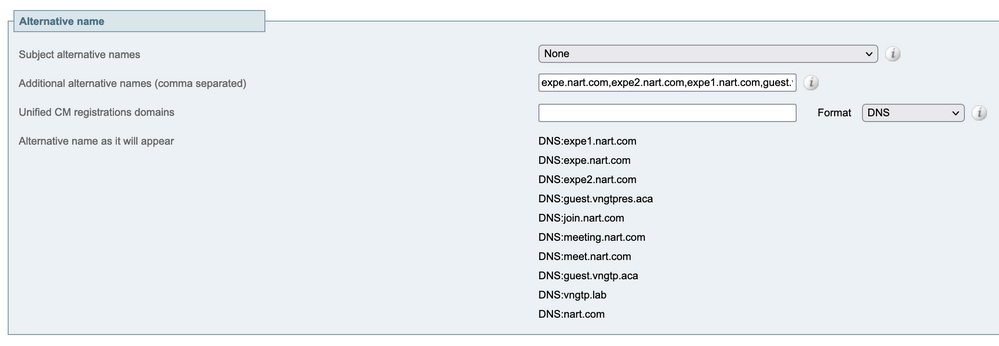

In deze afbeelding is er, naast de alternatieve naam zoals deze voorkomt, een lijst met alle SAN’s die in het certificaat moeten worden gebruikt):

MVO SAN-vermeldingen genereren

MVO SAN-vermeldingen genereren

3. Voer de rest van de informatie in onder de sectie Aanvullende informatie (zoals land, bedrijf, staat,...) en klik op Generate CSR.

4. Nadat u MVO hebt gegenereerd, toont de pagina Onderhoud > Beveiliging > Servercertificaat een optie om MVO en Downloaden te verwijderen. Kies Downloaden en verstuur de MVO naar CA voor ondertekening.

Opmerking: Gooi CSR niet weg voordat het nieuwe certificaat is geïnstalleerd. Als afgedankte CSR werd uitgevoerd en er een poging wordt gedaan om een certificaat te installeren dat is ondertekend met de CSR die is afgedankt, mislukt het certificaat.

C) Controleer de SAN-lijst en het kenmerk Extended/Enhanced Key Use in het nieuwe certificaat

Open het nieuwe certificaat in Windows-certificaatbeheer en controleer:

1. De SAN-lijst komt overeen met de SAN-lijst die we hebben opgeslagen in de sectie A die we hebben gebruikt voor de CSR.

2. Het kenmerk "Extended/Enhanced Key Use" moet zowel clientverificatie als serververificatie omvatten.

Opmerking: Als het certificaat de extensie .pem heeft, hernoem het dan naar .cer of .crt om het te kunnen openen met Windows Certificate Manager. Zodra het certificaat is geopend met Windows Certificate Manager, kunt u naar het tabblad Details > Kopiëren naar bestand gaan en het als een Base64 gecodeerd bestand exporteren, een base64 gecodeerd bestand heeft normaal gesproken "-----BEGIN CERTIFICAAT-----" bovenaan en "-----END CERTIFICAAT-----" onderaan wanneer geopend in een teksteditor

D) Controleer of de CA die het nieuwe certificaat heeft ondertekend, dezelfde is als de CA die het oude certificaat heeft ondertekend

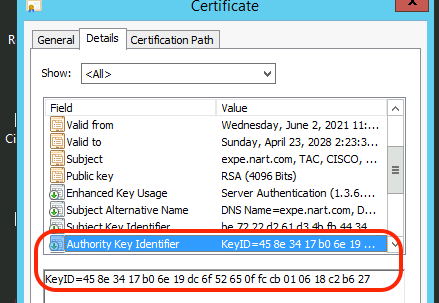

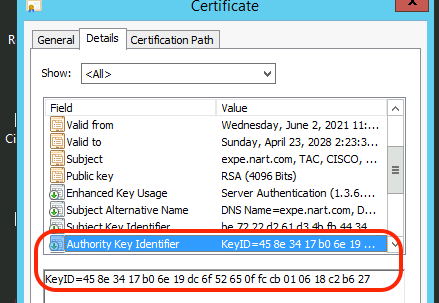

Open het nieuwe certificaat in Windows-certificaatbeheer en kopieer de waarde voor autoriteitsidentificatie en vergelijk deze met de waarde voor autoriteitsidentificatie die we in sectie A hebben opgeslagen.

Nieuw certificaat geopend met Windows-certificaatbeheer

Nieuw certificaat geopend met Windows-certificaatbeheer

Als beide waarden hetzelfde zijn, betekent dit dat dezelfde CA is gebruikt om het nieuwe certificaat te ondertekenen als de CA die is gebruikt om het oude certificaat te ondertekenen, en kunt u verdergaan naar deel E om het nieuwe certificaat te uploaden.

Als de waarden verschillend zijn, betekent dit dat CA die wordt gebruikt om het nieuwe certificaat te ondertekenen verschillend is dan CA die wordt gebruikt om het oude certificaat te ondertekenen, en de stappen te nemen alvorens u aan sectie E kunt verdergaan zijn:

1. Ontvang alle tussenliggende CA-certificaten, indien aanwezig, en het Root CA-certificaat.

2. Ga naar Onderhoud > Beveiliging > Betrouwbaar CA-certificaat, klik op Bladeren en zoek vervolgens naar het tussenliggende CA-certificaat op uw computer en upload het. Doe hetzelfde voor alle andere tussenliggende CA-certificaten en het root CA-certificaat.

3. Doe hetzelfde op een Expressway-E (als het certificaat dat verlengd moet worden een Expressway-C certificaat is) die verbinding maakt met deze server of op een Expressway-C (als het certificaat dat vernieuwd moet worden een Expressway-E certificaat is) die verbinding maakt met deze server.

4. Als het te vernieuwen certificaat een Expressway-C certificaat is en u MRA hebt of beveiligde zones hebt naar CUCM

- Controleer dat CUCM de nieuwe wortel en tussenpersoon CA vertrouwt.

- Upload de root- en tussenliggende CA-certificaten naar CUCM tomcat-trust en callmanager-trust winkels.

- Start de betreffende diensten op CUCM.

E) Installeer het nieuwe certificaat

Nadat alle vorige punten zijn gecontroleerd, kunt u het nieuwe certificaat installeren op de Expressway van Onderhoud > Beveiliging > Servercertificaat .

Klik op Bladeren en selecteer het nieuwe certificaatbestand op uw computer en upload het.

U moet de Expressway opnieuw opstarten nadat u een nieuw certificaat installeert.

Opmerking: Controleer dat het certificaat dat geüpload moet worden naar Expressway van Maintenance > Security > Server Certificate alleen het Expressway-servercertificaat bevat en niet de volledige certificaatketen en controleer of het een Base64-certificaat is.

Een enkel certificaat toevoegen aan meerdere expressways:

- Maak één certificaat voor de hele snelweg-e cluster.

- Maak een CSR die alle FQDN’s bevat plus de extra functies die u op uw expressways gebruikt (als CMS web, de joint URL en het domein, als MRA, uw registraties/login domeinen)

Voorbeeld:

Exwycluster.domein

Exwy1.domein

Exwy2.domein

Exwy3.domein

Exwy4.domein

Extra functies (domeinen of CMS URL)

- Nadat de CSR is gedaan, kunt u de privé-sleutel van deze CSR halen door een SFTP-programma (ik raad u WinSCP, we gebruiken het veel)

- Open WinSCP en maak verbinding met de snelweg-e die de CSR heeft gemaakt

- Navigeer naar tandberg/persistent/certs/ CSR of certificaat ondertekeningsaanvraag (kan worden weergegeven als hangend)

- Kopieer de privésleutel van de snelweg-e naar uw bureaublad,

- Daarna kunnen we hetzelfde certificaat gebruiken voor al uw vier knooppunten.

Feedback

Feedback