Inleiding

In dit document wordt beschreven hoe u Active Directory en Active Directory Federation Service (AD FS) versie 2.0 kunt configureren om Kerberos-verificatie door Jabber Clients (alleen Microsoft Windows) te kunnen gebruiken, waardoor gebruikers inloggen met hun Microsoft Windows-inlognaam en niet worden gevraagd naar aanmeldingsgegevens.

Voorzichtig: Dit document is gebaseerd op een labomgeving en gaat ervan uit dat u zich bewust bent van de impact van veranderingen die u maakt. Raadpleeg de relevante productdocumentatie om het effect van veranderingen te begrijpen.

Voorwaarden

Vereisten

Cisco raadt u aan:

- AD FS versie 2.0 geïnstalleerd en geconfigureerd met Cisco Collaboration-producten als Relay Party Trust

- Collaboration-producten zoals Cisco Unified Communications Manager (CUCM) IM and Presence, Cisco Unity Connection (UCXN) en CUCM-enabled voor het gebruik van Security Association Markup Language (SAML) met één aanmelding (SSO)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Active Directory 2008 (Hostname: ADFS1.ciscolive.com)

- AD FS versie 2.0 (Hostname: ADFS1.ciscolive.com)

- CUCM (Hostname: CUCM1.ciscolive.com)

- Microsoft Internet Explorer versie 1.0

- Mozilla Firefox versie 3.4

- Telerik Fidler versie 4

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configureren

AD FS configureren

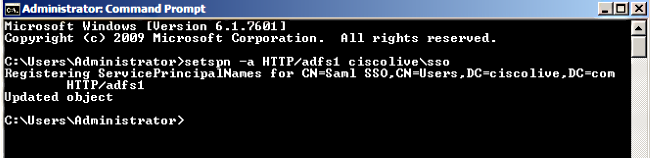

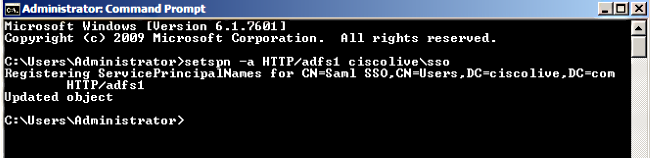

- Configureer AD FS versie 2.0 met Service Principal Name (SPN) om de clientcomputer waarop Jabber is geïnstalleerd in staat te stellen om tickets te vragen, zodat de clientcomputer op zijn beurt kan communiceren met een AD FS-dienst.

Raadpleeg AD FS 2.0: Het configureren van de SPN (servicePrincipalName) voor de servicekaccount voor meer informatie.

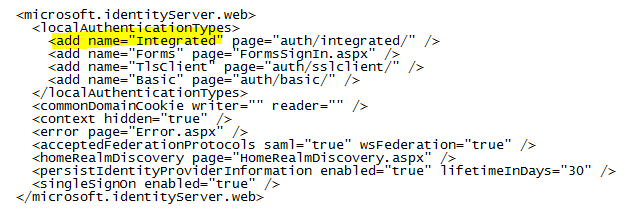

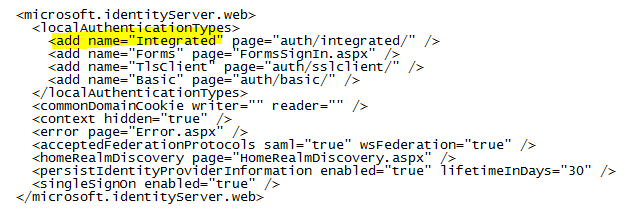

- Zorg ervoor dat de standaardverificatieconformatie voor de AD FS-service (C:\inetpub\adfs\ls\web.config) Geïntegreerde Windows-verificatie is. Zorg ervoor dat deze niet is gewijzigd in Formulier-gebaseerde verificatie.

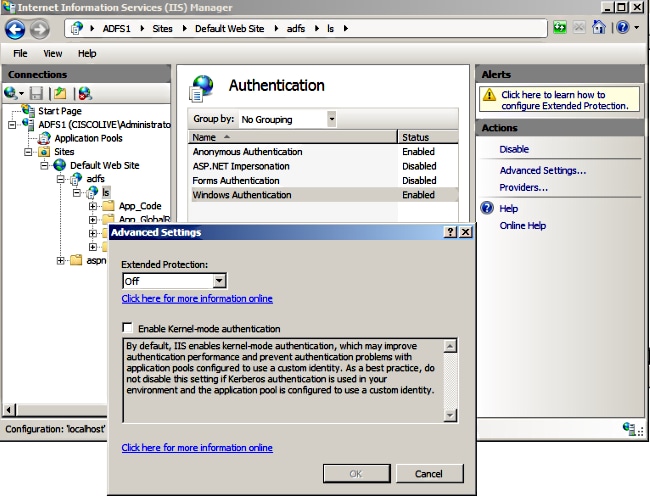

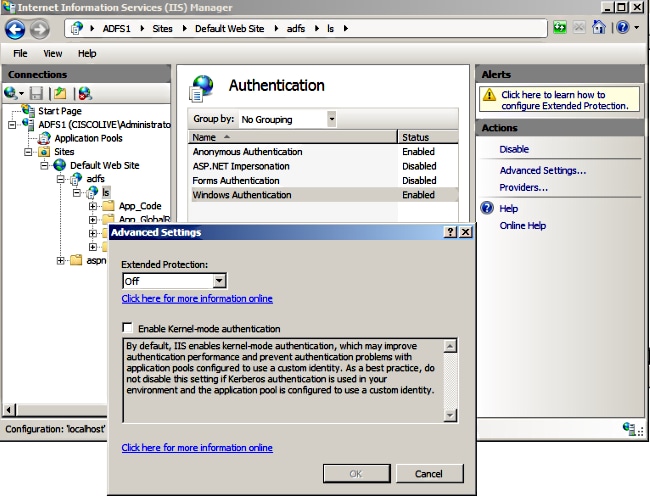

- Selecteer Windows-verificatie en klik op Geavanceerde instellingen onder het rechter deelvenster. Schakel in het geval van geavanceerde instellingen de optie Kernel-mode-verificatie uit, zorg ervoor dat de uitgebreide bescherming uit is en klik op OK.

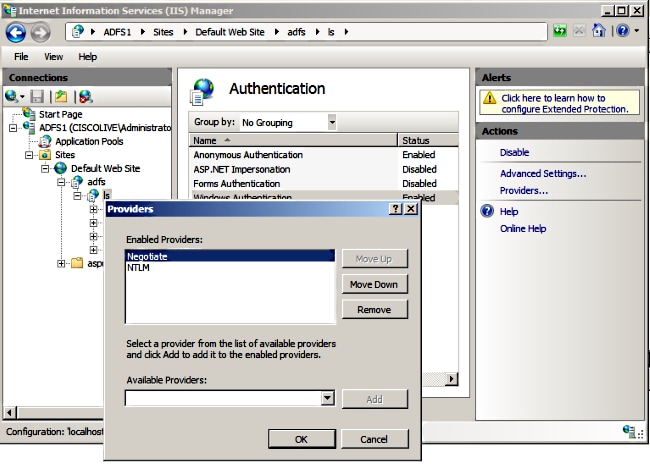

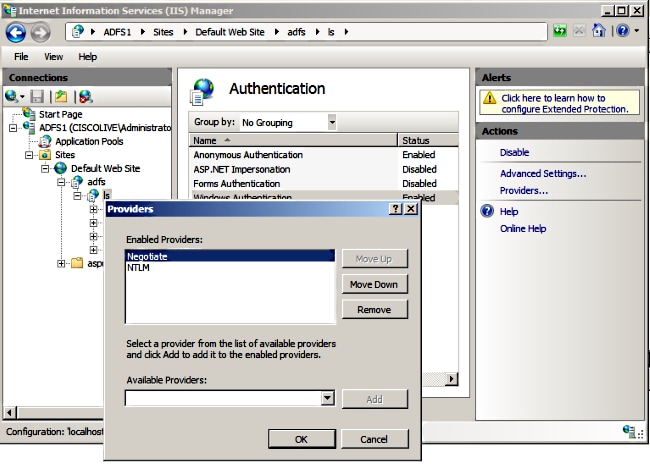

- Zorg ervoor dat AD FS versie 2.0 zowel het Kerberos-protocol als het NTLM-protocol (NT LAN Manager) ondersteunt omdat alle niet-Windows-clients Kerberos niet kunnen gebruiken en niet op NTLM kunnen vertrouwen.

Selecteer in het rechter deelvenster de optie Leveranciers en zorg ervoor dat onderhandeling en NTLM aanwezig zijn onder Ingeschakelde providers:

Opmerking: AD FS geeft de onderhandelingstafel over wanneer de Geïntegreerde Windows-authenticatie wordt gebruikt om clientverzoeken te authentiseren. De onderhandelingshoofdlijst laat klanten tussen Kerberos authenticatie en NTLM authenticatie selecteren. In het onderhandelingsproces wordt Kerberos-verificatie geselecteerd, tenzij een van deze voorwaarden waar is:

- Een van de systemen die bij de authenticatie betrokken is, kan geen Kerberos-authenticatie gebruiken.

- De oproepende toepassing verschaft niet voldoende informatie om Kerberos-authenticatie te gebruiken.

- Om het onderhandelingsproces in staat te stellen het Kerberos-protocol voor netwerkverificatie te selecteren, moet de clienttoepassing een SPN-, een User Principal Name (UPN) of een Network Basic I/O System (Netopgemerkt)-naam als doelnaam bieden. Anders selecteert het onderhandelingsproces altijd het NTLM-protocol als de meest geprefereerde authenticatiemethode.

browser configureren

Microsoft Internet Explorer

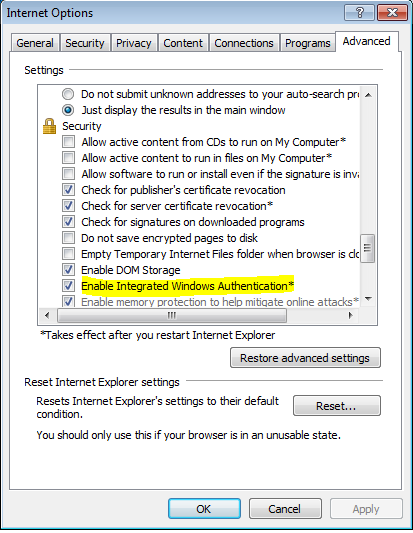

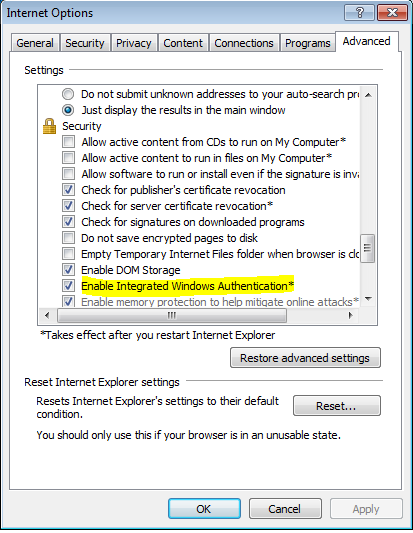

- Zorg ervoor dat Internet Explorer > Geavanceerd > Geïntegreerde Windows-verificatie inschakelen is ingeschakeld.

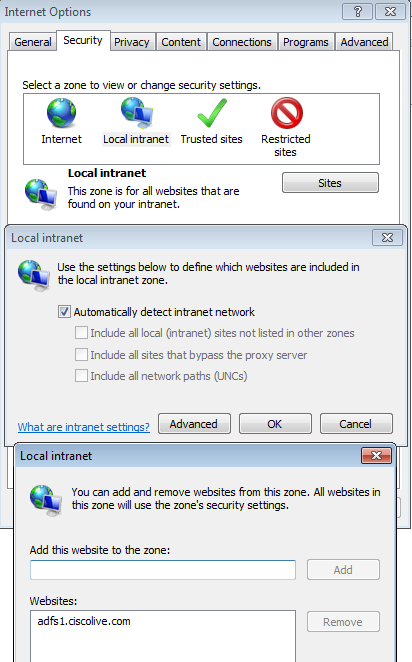

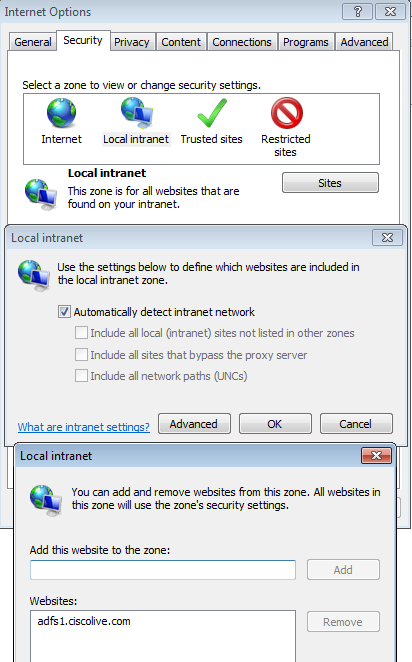

- Voeg AD FS URL toe onder Security >Intranet zones > sites.

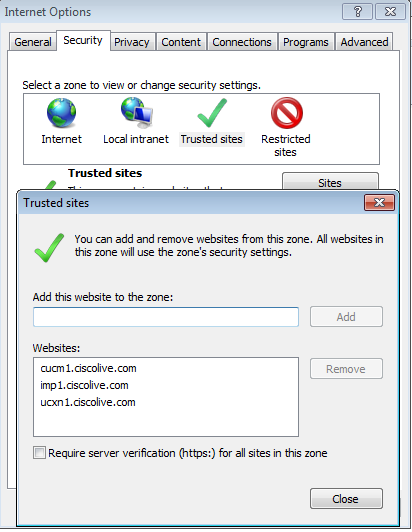

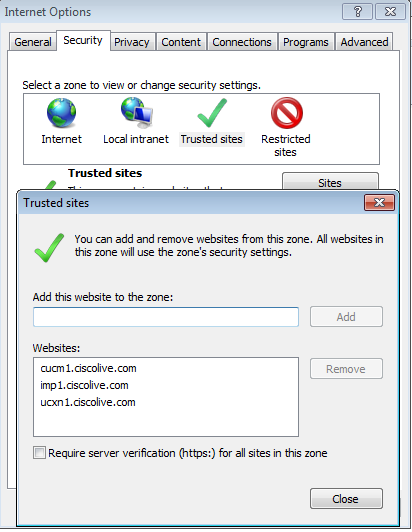

- Voeg de CUCM, IMP, en Unity hostname toe aan Security >Trusted sites.

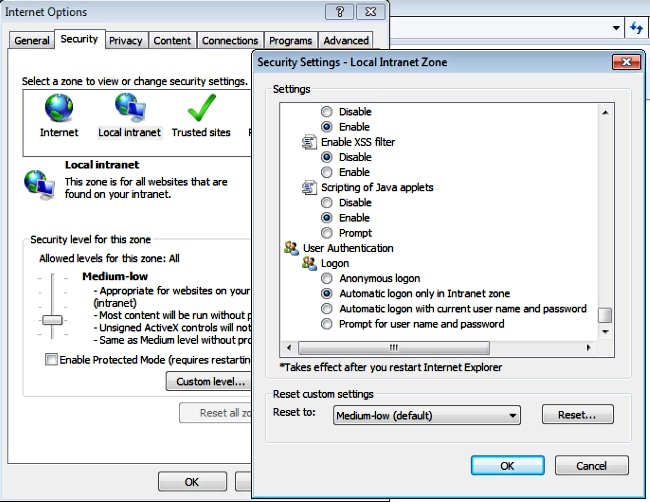

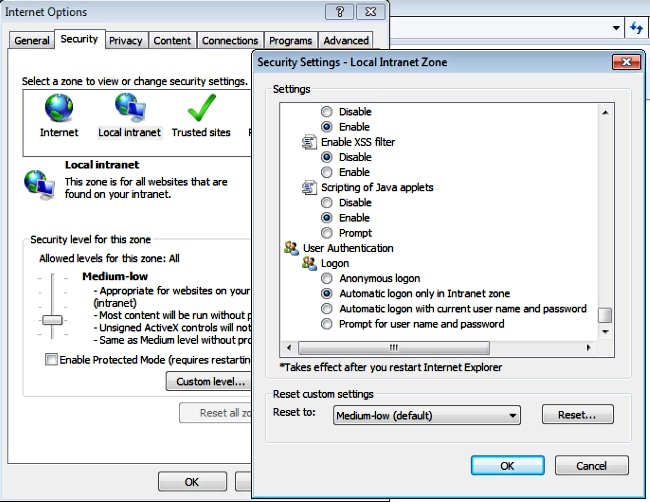

- Zorg ervoor dat Internet-exporteur > beveiliging > Lokaal intranet > Beveiligingsinstellingen > Gebruikersverificatie - Aanmelden is ingesteld om intranetsites te kunnen gebruiken.

Mozilla FireFox

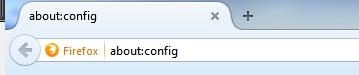

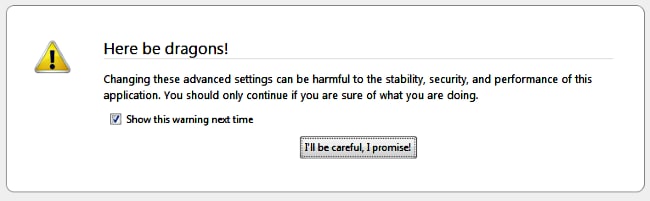

- Open Firefox en voer over:fig in de adresbalk in.

- Klik ik zal voorzichtig zijn.

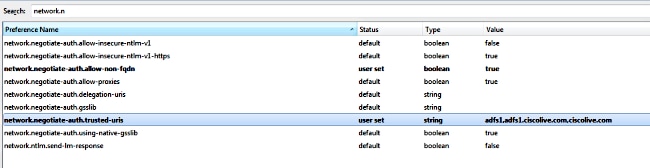

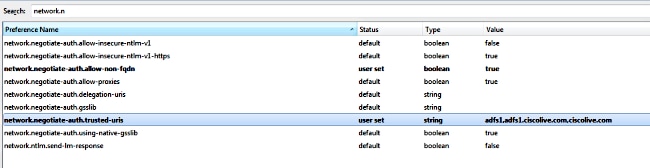

- Dubbelklik op de naam Preferentie network.onderhandelingen-auth.allow-non-fqdn om waar te zijn en network.onderhandelingen-auth.vertrouwde-uris naar ciscolive.com, adfs1.ciscolive.com om te wijzigen.

- Sluit Firefox en open deze opnieuw.

Verifiëren

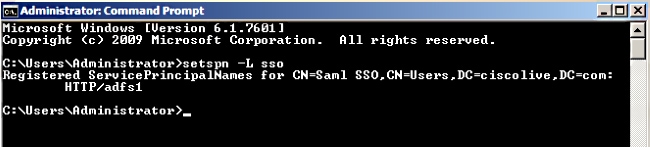

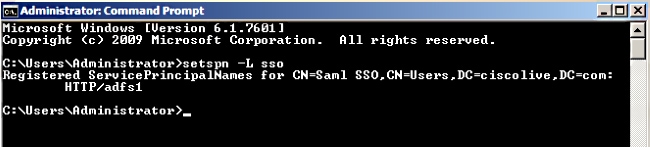

Om te controleren of de SPN's voor de AD FS-server goed zijn gemaakt, voert u de ingestelde spn-opdracht in en geeft u de uitvoer weer.

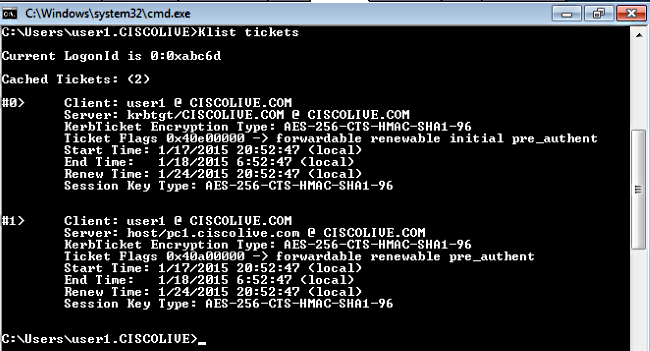

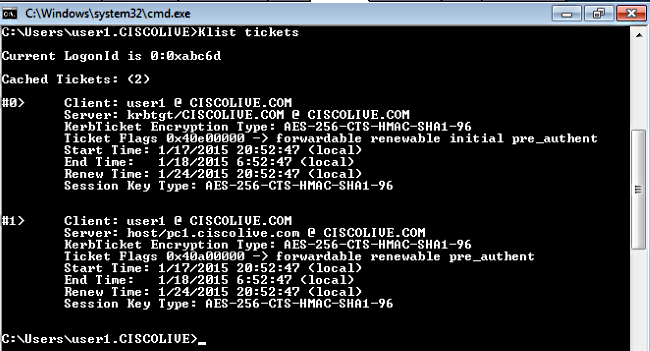

Controleer of de clientmachines Kerberos-tickets hebben:

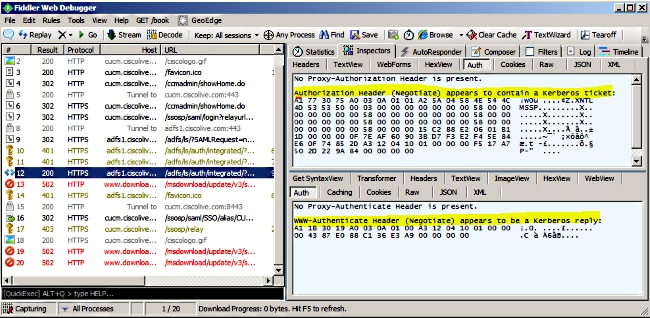

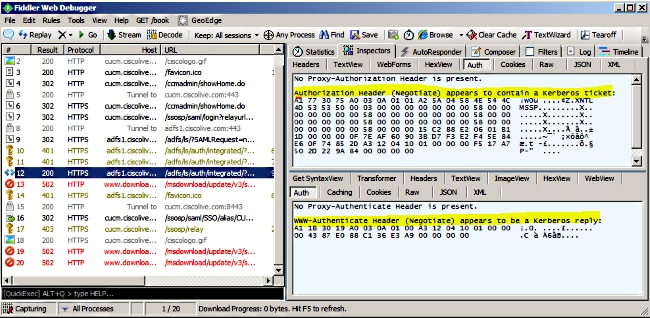

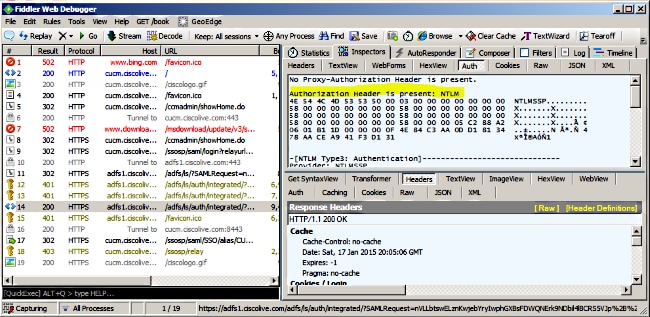

Voltooi deze stappen om te verifiëren welke verificatie (Kerberos of NTLM-verificatie) in gebruik is.

- Download het gereedschap van de Fidler aan uw clientmachine en installeer het.

- Sluit alle Microsoft Internet Explorer-vensters.

- Start het bestandsindeling en controleer of de optie Opname verkeer is ingeschakeld in het menu Bestand. Fiddler werkt als een passthrough-proxy tussen de client en de server en luistert naar al het verkeer.

- Open Microsoft Internet Explorer, blader in de CUCM en klik op bepaalde koppelingen om verkeer te genereren.

- Raadpleeg het hoofdvenster van FormFiller en kies een van de frames waarin het resultaat 200 is (succes) en u kunt Kerberos als verificatiemechanisme zien

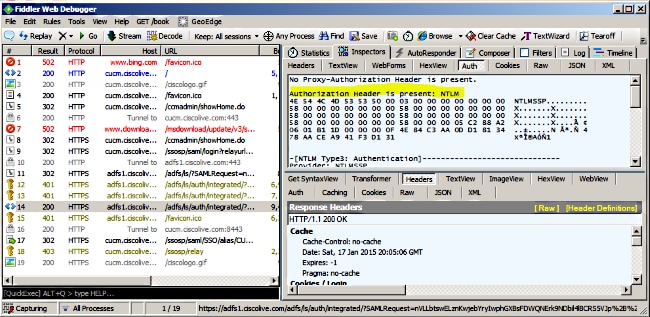

- Als het verificatietype NTLM is, dan ziet u Negotiate - NTLMSSP in het begin van het frame zoals hier wordt getoond.

Problemen oplossen

Als alle configuratie- en verificatiestappen zijn voltooid zoals in dit document wordt beschreven en u nog steeds inlogproblemen hebt, moet u een Microsoft Windows Active Directory / AD FS-beheerder raadplegen.

Feedback

Feedback