Inleiding

In dit document wordt beschreven hoe u een Unified Communications Cluster kunt instellen met de door de Use Certificate Authority (CA) ondertekende SAN-certificaten voor meerdere servers.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Unified Communications Manager (CUCM)

- CUCM IM en Presence versie 10.5

Zorg er voordat u deze configuratie probeert voor dat deze services zijn ingesteld en functioneel zijn:

- Cisco-webservice voor platform-beheer

- Cisco Tomcat-service

Als u deze services op een webinterface wilt controleren, navigeert u naar Cisco Unified Servicability Page Services > Network Service > Selecteer een server. Om ze op de CLI te controleren, voert u de opdracht Lijst met hulpprogrammatuur in.

Als SSO in het CUCM-cluster is ingeschakeld, moet het opnieuw worden uitgeschakeld en ingeschakeld.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

In CUCM Versie 10.5 en hoger kan dit certificaat van vertrouwensopslag Signing Aanvraag (CSR) Onderwerp Alternatieve Naam (SAN) en alternatieve domeinen omvatten.

- Tomcat - CUCM en IM&P

- Cisco CallManager - alleen CUCM

- Cisco Unified Presence-Extended Messaging and Presence Protocol (CUP-XMPP) - alleen voor IM&P

- CUP-XMPP server-to-server (S2S) - alleen IM&P

Het is eenvoudiger om een CA-ondertekend certificaat in deze versie te verkrijgen. Er hoeft slechts één CSR te worden ondertekend door CA in plaats van de verplichting om van elk serverknooppunt een CSR te verkrijgen en vervolgens een CA-ondertekend certificaat voor elke CSR te verkrijgen en deze individueel te beheren.

Configureren

Stap 1.

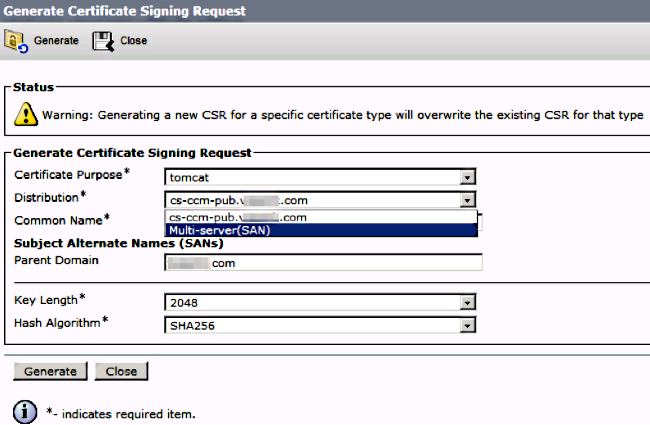

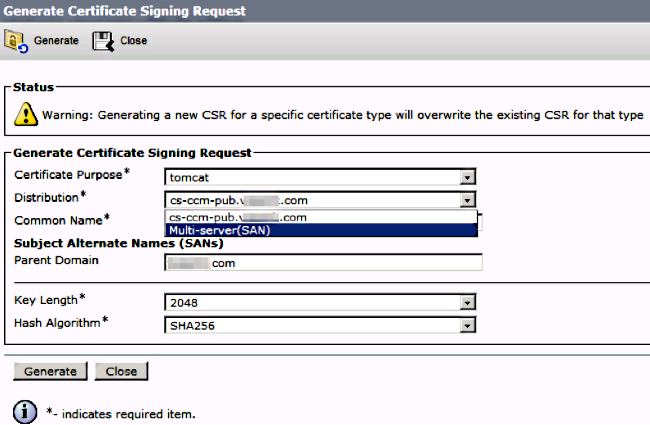

Log in bij de Publisher's Operating System (OS) Administration en navigeer naar Security > Certificaatbeheer > Generate CSR.

Stap 2.

Kies een SAN met meerdere servers in distributie.

De SAN-domeinen en het parent-domein worden automatisch ingevuld.

Controleer of alle knooppunten van uw cluster zijn opgenomen voor Tomcat: alle CUCM- en IM&P-knooppunten voor CallManager: alleen CUCM-knooppunten zijn vermeld.

Stap 3.

Klik op Genereren en controleer na het genereren van de CSR of alle in de CSR genoemde knooppunten ook worden weergegeven in de lijst met succesvolle CSR-exportproducten.

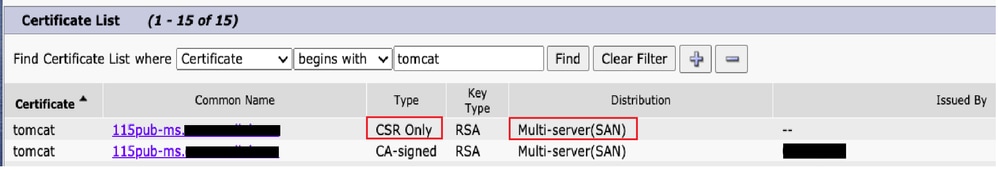

Bij certificaatbeheer wordt de SAN-aanvraag gegenereerd:

Stap 4.

Klik op CSR downloaden en kies het doel van het certificaat en klik op CSR downloaden.

Het is mogelijk om de lokale CA of een externe CA zoals VeriSign te gebruiken om de CSR (Bestand gedownload in de vorige stap) te laten ondertekenen.

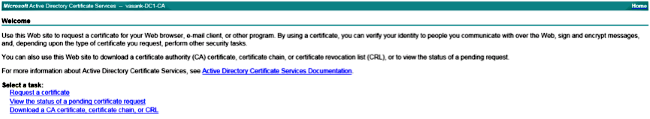

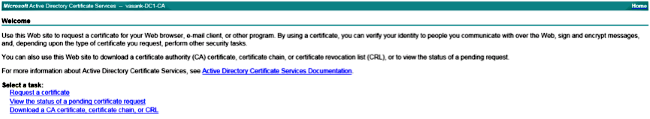

Dit voorbeeld laat de configuratiestappen zien voor een Microsoft Windows Server-gebaseerde CA. Als u een andere CA of een externe CA gebruikt, gaat u naar Stap 5.

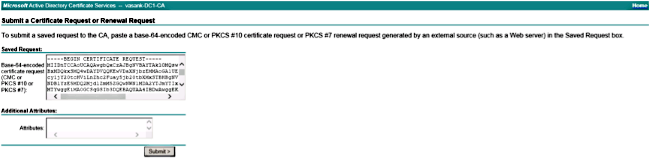

Log in op https://<windowsserveradres>/certsrv/

Kies Certificaat aanvragen > Geavanceerd certificaataanvragen.

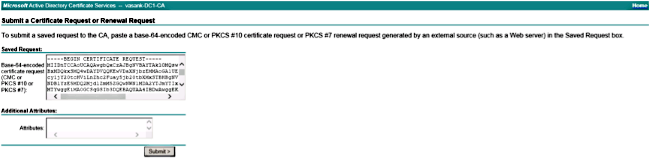

Kopieer de inhoud van het CSR-bestand naar het veld Base-64-encoded certificate request en klik op Submit.

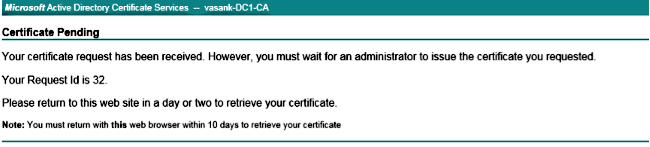

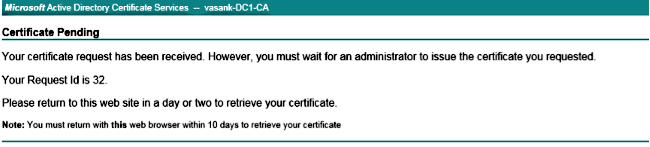

Leg het MVO verzoek zoals hier getoond voor.

Stap 5.

Opmerking: Voordat u een Tomcat-certificaat uploadt, moet u controleren of SSO uitgeschakeld is. Als deze optie is ingeschakeld, moet SSO worden uitgeschakeld en opnieuw worden ingeschakeld zodra alle regeneratieproces van het Tomcat-certificaat is voltooid.

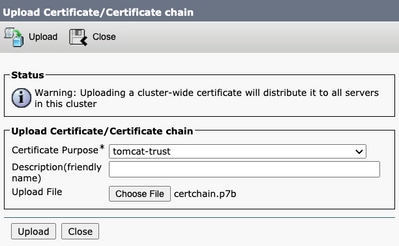

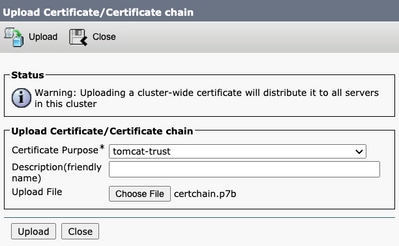

Met het getekende certificaat, upload de CA-certificaten als tomcat-trust. Eerst het basiscertificaat en dan het tussenliggende certificaat als het bestaat.

Stap 6.

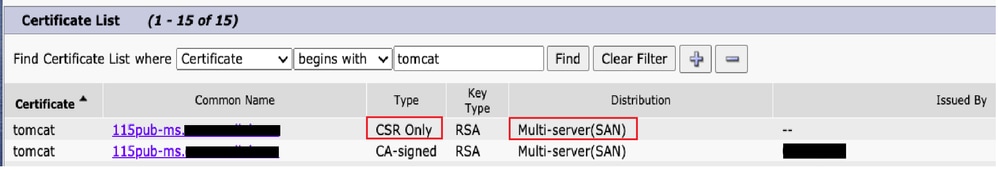

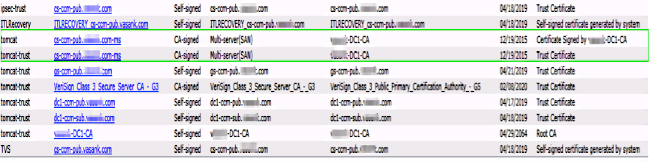

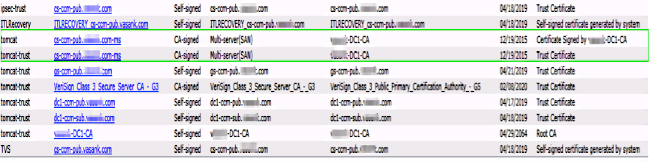

Upload nu het door CUCM ondertekende certificaat als Tomcat en controleer of alle knooppunten van uw cluster zijn vermeld in de "succesvolle handeling voor het uploaden van certificaten" zoals getoond in de afbeelding:

SAN met meerdere servers wordt in certificaatbeheer vermeld zoals in het afbeelding:

Stap 7.

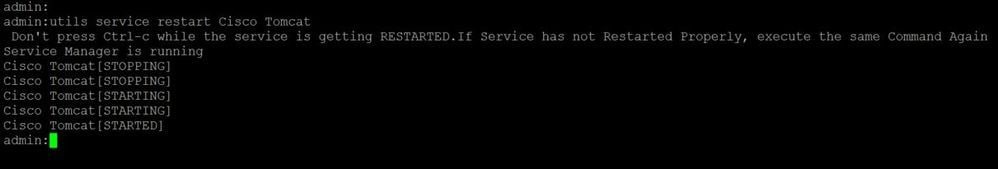

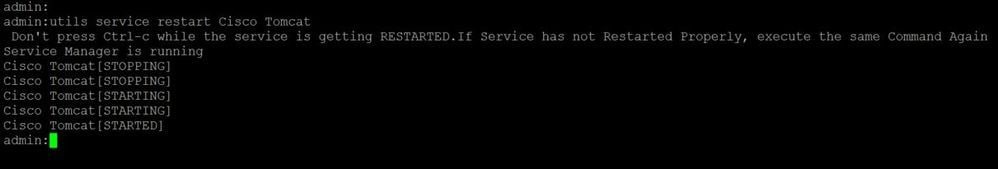

Start de Tomcat-service opnieuw op alle knooppunten in de SAN-lijst (eerst uitgever en vervolgens abonnees) via CLI met de opdracht: start Cisco Tomcat opnieuw op vanaf serviceniveau van Utils.

Verifiëren

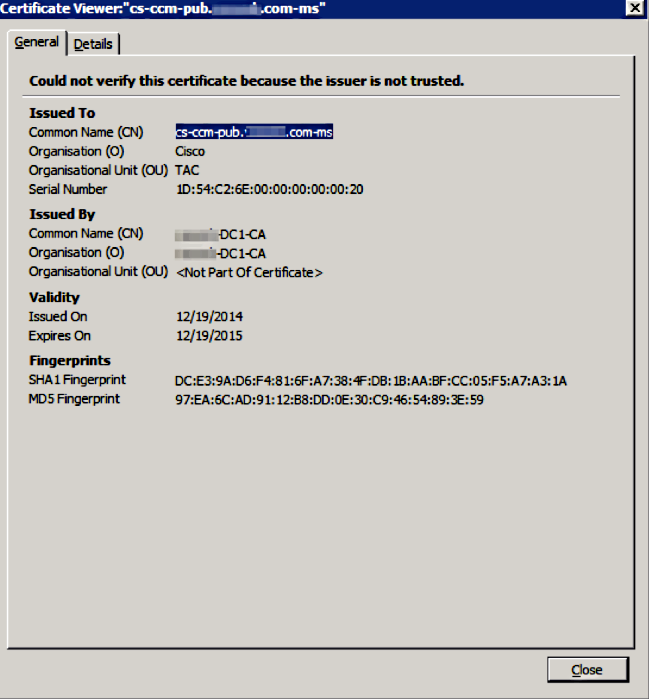

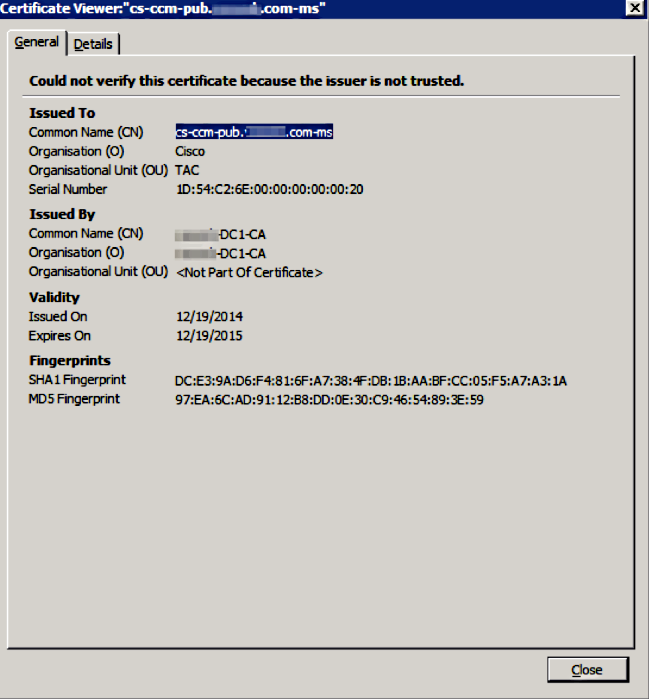

Log in op http://<fqdnofccm>:8443/ccmadmin om er zeker van te zijn dat het nieuwe certificaat wordt gebruikt.

CallManager SAN-certificaat voor meerdere servers

Een soortgelijke procedure kan worden gevolgd voor het CallManager-certificaat. In dit geval zijn de automatisch gevulde domeinen alleen CallManager-knooppunten. Als de Cisco CallManager-service niet wordt uitgevoerd, kunt u ervoor kiezen om deze in de SAN-lijst te houden of te verwijderen.

Waarschuwing: dit proces heeft gevolgen voor de registratie van gesprekken en de verwerking van gesprekken. Zorg ervoor dat u een onderhoudsvenster inplant voor elk werk met CUCM/TVS/ITL/CAPF-certificaten.

Zorg er vóór het door CA ondertekende SAN-certificaat voor CUCM voor dat:

- De IP-telefoon kan vertrouwen op de Trust Verification Service (TVS). Dit kan worden geverifieerd met toegang tot alle HTTPS-diensten via de telefoon. Bijvoorbeeld, als Corporate Directory toegang werkt, dan betekent het dat de telefoon vertrouwt op TVS-service.

- Controleer of het cluster zich in de niet-beveiligde of de gemengde modus bevindt.

Om te bepalen of het een gemengde cluster is, kiest u Cisco Unified CM-beheer > Systeem > Enterprise Parameters > Cluster Security Mode (0 == niet-beveiligd; 1 == Gemengde modus).

Waarschuwing: als u zich in een gemengde cluster bevindt voordat de services opnieuw worden gestart, moet de CTL worden bijgewerkt: Token of Tokenless.

Nadat u het certificaat hebt geïnstalleerd dat door CA is afgegeven, moet de volgende lijst met services opnieuw worden gestart in de knooppunten die zijn ingeschakeld:

- Cisco Unified Servicability > Tools > Control Center - functieservices > Cisco TFTP

- Cisco Unified Service > Tools > Control Center - functieservices > Cisco CallManager

- Cisco Unified Service > Tools > Control Center - functieservices > Cisco CTIM Manager

- Cisco Unified Service > Tools > Control Center - netwerkservices > Cisco Trust Verification Service

Problemen oplossen

Deze logbestanden kunnen het Cisco Technical Assistance Center helpen om problemen met betrekking tot het genereren en uploaden van een CA-ondertekend certificaat van een SAN met meerdere servers te identificeren.

Bekende voorbehouden

· Cisco bug ID CSCur97909 - Multiserver cert uploaden verwijdert niet zelf ondertekende certs in DB

· Cisco bug-id CSCus47235 - CUCM 10.5.2 kan niet worden gedupliceerd in SAN voor CSR

· Cisco bug ID CSCup2852 - telefoon elke 7 minuten opnieuw ingesteld vanwege bepaalde update wanneer u multi-server cert gebruikt

Als er een bestaand certificaat voor meerdere servers is, wordt regeneratie in deze scenario's aanbevolen:

- Hostnaam of domein wijzigen. Wanneer een hostname of domeinwijziging wordt uitgevoerd, worden de certificaten automatisch opnieuw gegenereerd als zelfondertekend. Als u de afbeelding wilt wijzigen in een CA-handtekening, moet u de voorgaande stappen volgen.

- Als er een nieuw knooppunt aan het cluster is toegevoegd, moet er een nieuwe MVO worden gegenereerd om het nieuwe knooppunt op te nemen.

- Wanneer een abonnee is hersteld en er geen back-up is gebruikt, kan de knooppunt nieuwe zelfondertekende certificaten hebben. Er kan een nieuwe MVO voor het volledige cluster vereist zijn om de abonnee op te nemen. (Er is een uitbreidingsaanvraag

om deze functie toe te voegen aan Cisco bug-id CSCuv75957.)

om deze functie toe te voegen aan Cisco bug-id CSCuv75957.)

Feedback

Feedback