Inleiding

Dit document beschrijft hoe u de Active Directory Federation Service (AD FS) versie 2.0 moet configureren om Security Assertion Markup Language (SAML) Single Sign-on (SSO) in te schakelen voor Cisco Collaboration-producten zoals Cisco Unified Communications Manager (CUCM), Cisco Unity Connection (UCXN), CUCM IM en Presence, en Cisco Prime Collaboration.

Voorwaarden

Vereisten

AD FS versie 2.0 moet worden geïnstalleerd en getest.

Waarschuwing: deze installatiehandleiding is gebaseerd op een laboratoriumopstelling en AD FS versie 2.0 wordt verondersteld alleen te worden gebruikt voor SAML SSO met Cisco Collaboration-producten. Indien deze toepassing wordt gebruikt door andere bedrijfskritieke toepassingen, moet de benodigde aanpassing worden uitgevoerd volgens de officiële Microsoft Documentatie.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- AD FS versie 2.0

- Microsoft Internet Explorer 10

- CUCM versie 10.5

- Cisco IBM en Presence Server versie 10.5

- UCS XN versie 10.5

- Cisco Prime Collaboration Provisioning 10.5

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configureren

Metagegevens van AD FS, versie 2.0 Identity Provider (IDP) downloaden

Om metadata van IdP te downloaden, moet u deze link op uw browser uitvoeren: https://<FQDN of ADFS>/FederationMetadata/2007-06/FederationMetadata.xml.

Metagegevens voor Download Collaboration Server (SP)

CUCM IM- en Presence-service

Open een webbrowser, log als beheerder in bij CUCM en navigeer naar Systeem > SAML Single Sign On.

Unity Connection

Open een webbrowser, log als beheerder in bij UCXN en navigeer naar Systeeminstellingen > SAML Single Sign On.

Cisco Prime Collaboration Provisioning

Open een webbrowser, log in Prime Collaboration Assurance als globaladmin en navigeer naar Administration > System Setup > Single Sign On.

CUCM toevoegen als Relying Party Trust

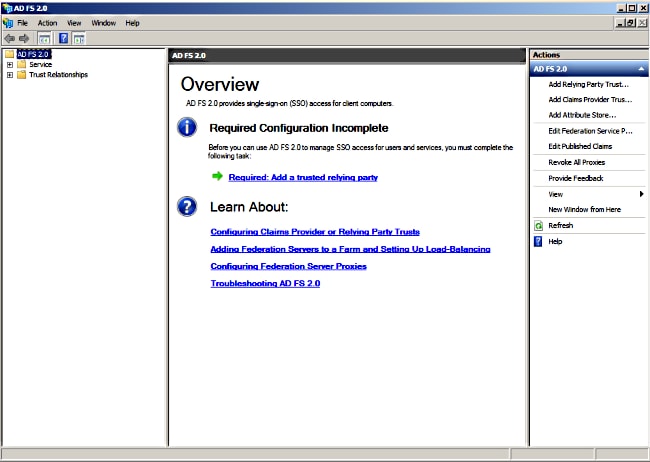

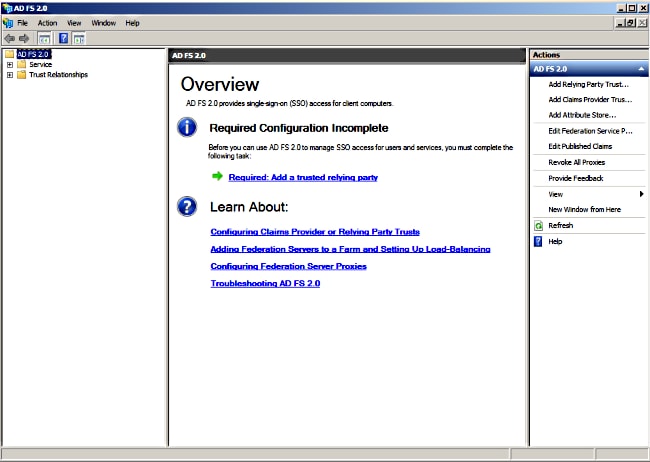

- Log in op de AD FS-server en start AD FS versie 2.0 vanuit het menu Programma's van Microsoft Windows.

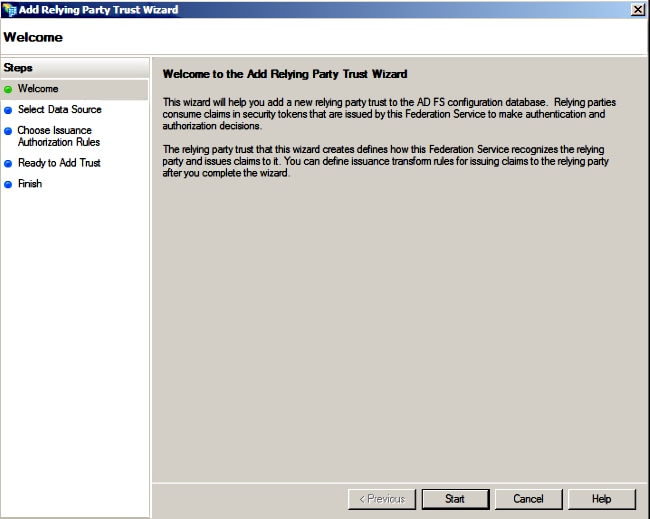

- Selecteer Relying Party Trust toevoegen.

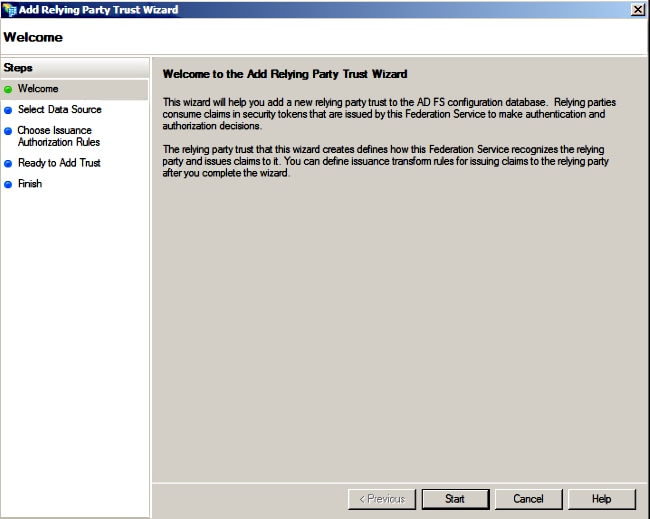

- Klik op Start.

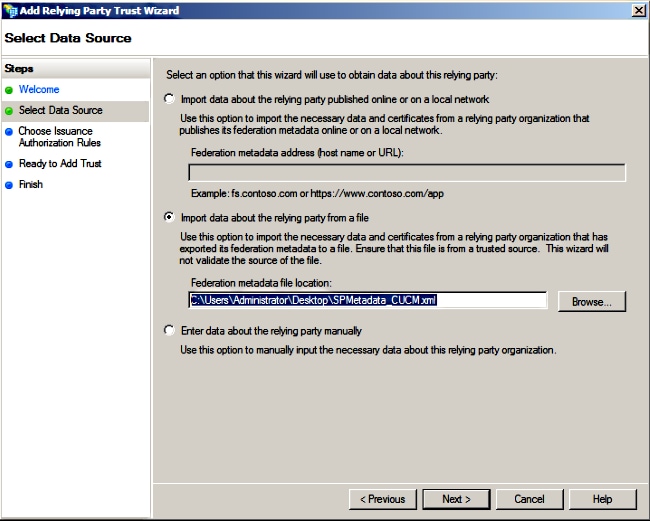

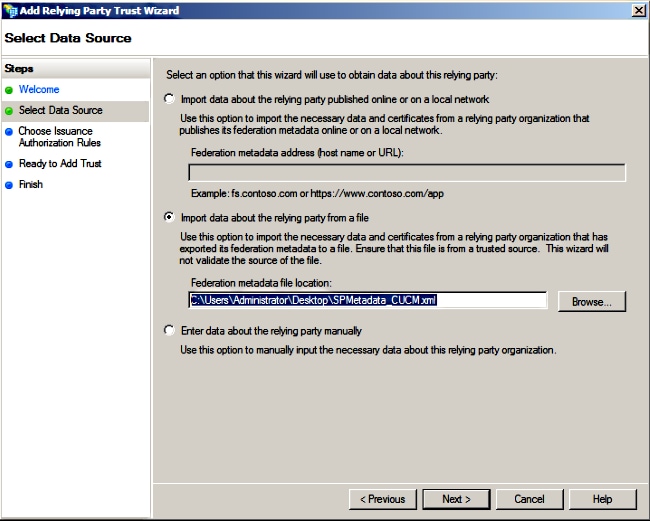

- Selecteer de Importeren gegevens over de vertrouwende partij van een bestand optie, kies het SPMetadata_CUCM.xml metadata bestand dat u eerder van CUCM hebt gedownload, en klik op Volgende.

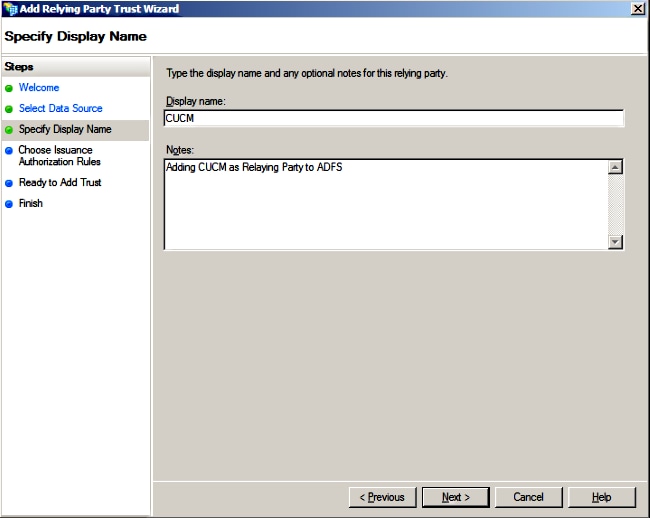

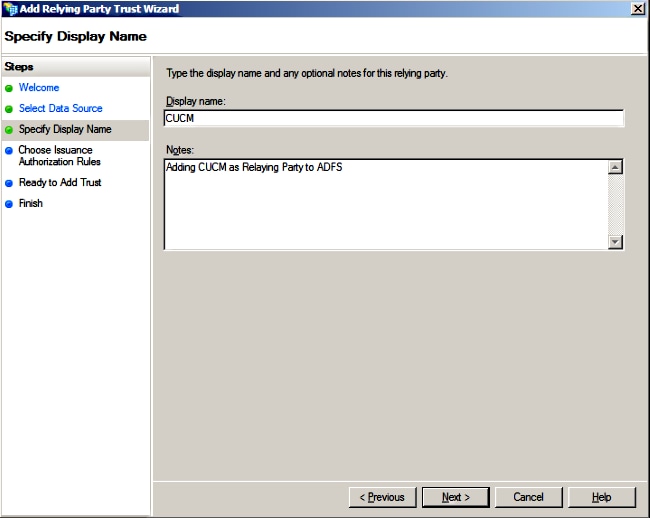

- Typ de naam van het display en klik op Volgende.

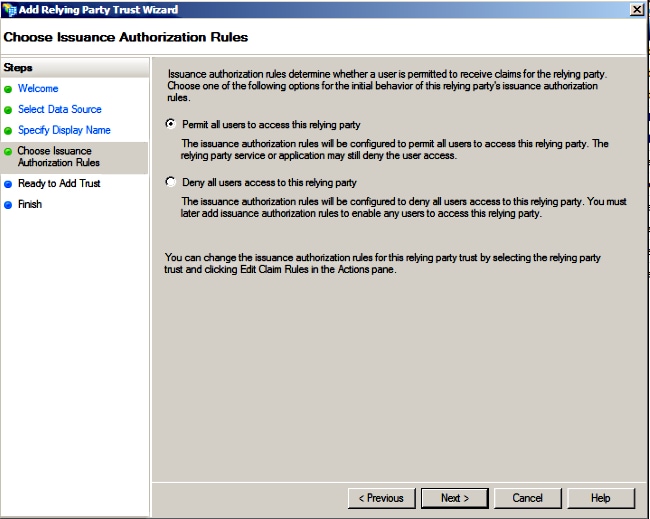

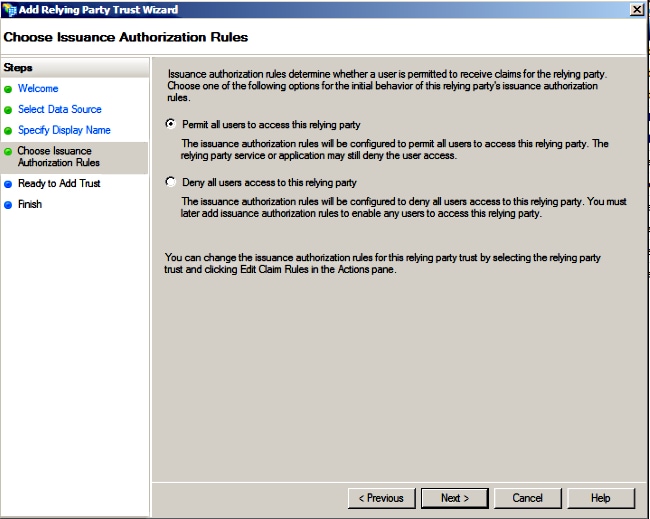

- Kies Toestaan voor alle gebruikers om toegang te krijgen tot deze vertrouwende partij en klik op Volgende.

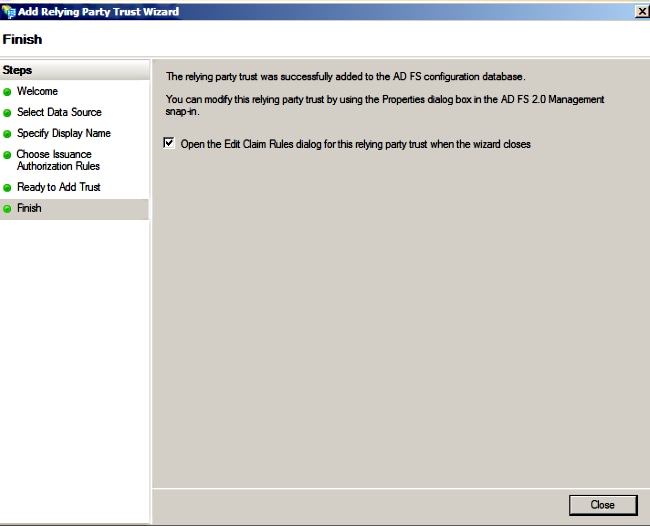

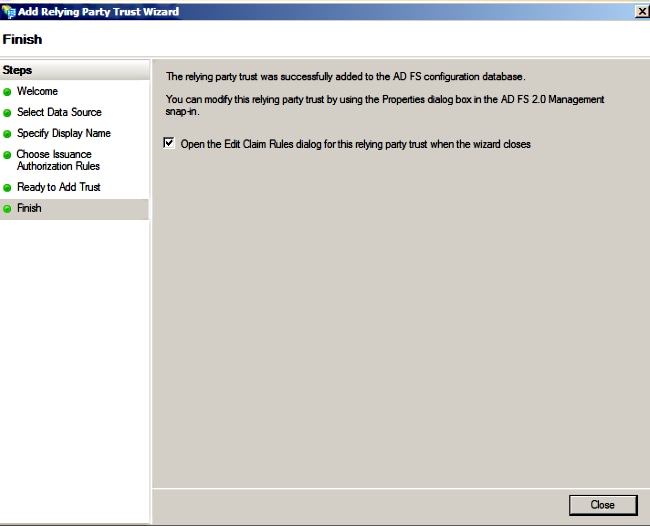

- Selecteer Open het dialoogvenster Claimregels bewerken voor het vertrouwen van de vertrouwende partij wanneer de wizard wordt gesloten en klik op Sluiten.

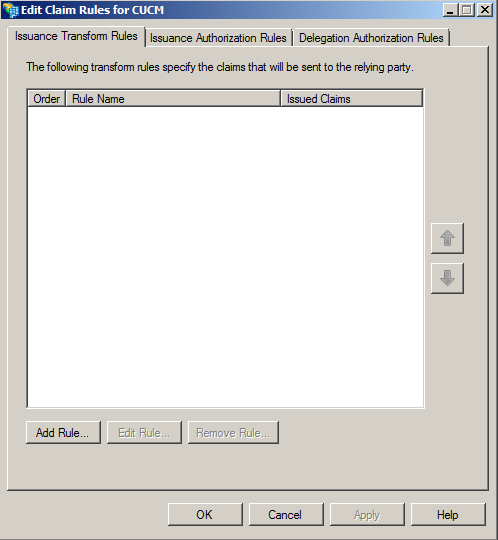

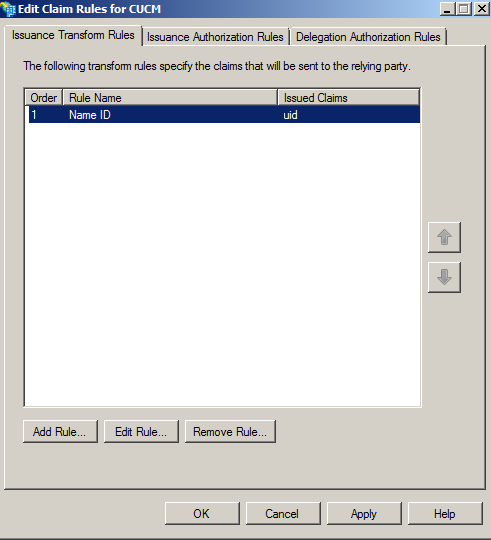

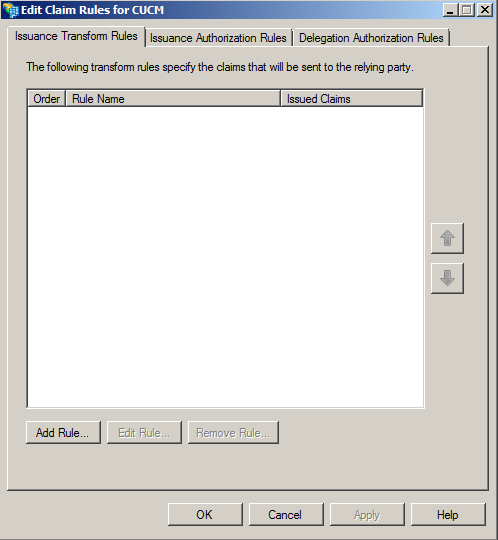

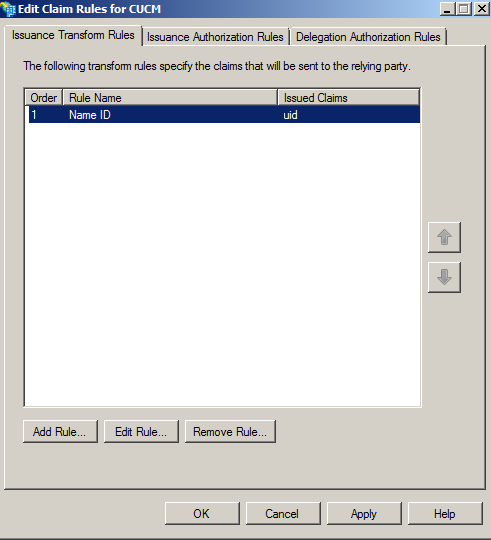

- Klik op Regel toevoegen.

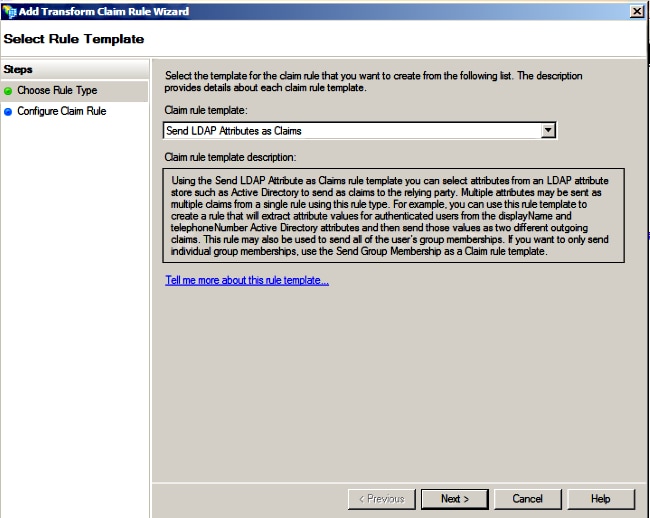

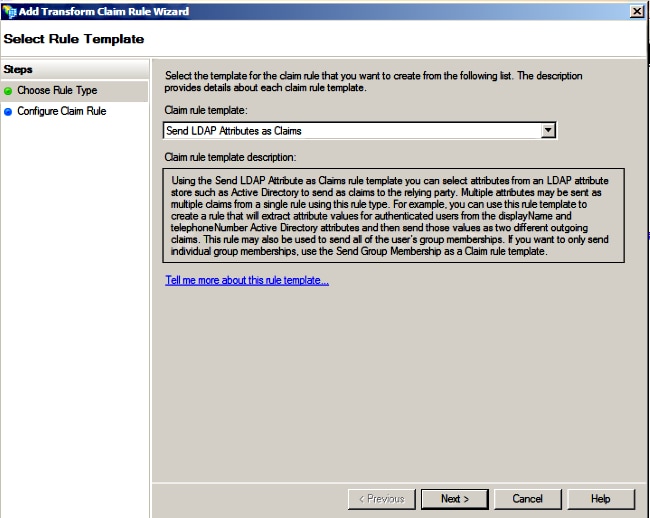

- Klik op Volgende met de standaardsjabloon voor de claimregels ingesteld om LDAP-kenmerken als claims te verzenden.

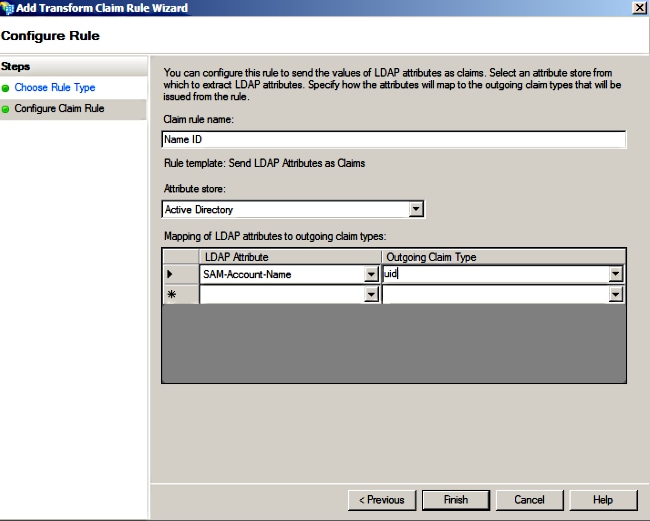

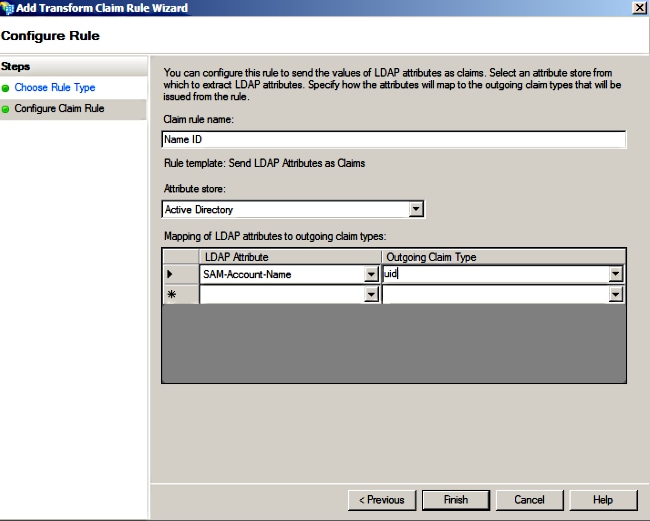

- Voer in Configuratieregel de naam van de claimregel in, selecteer Active Directory als de attributenopslag, configureer LDAP-kenmerk en uitgaand claimtype zoals in deze afbeelding, en klik op Voltooien.

Opmerking:

- Het Lichtgewicht Directory Access Protocol (LDAP) attribuut moet overeenkomen met het Directory Sync attribuut op CUCM.

- "uid" dient in kleine letters te worden gebruikt.

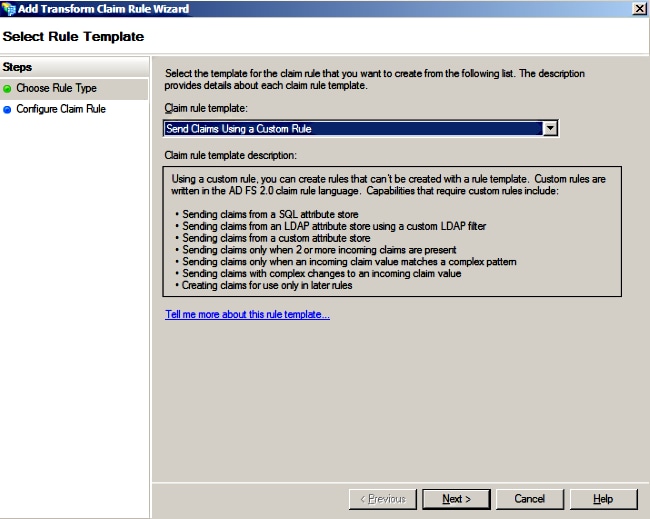

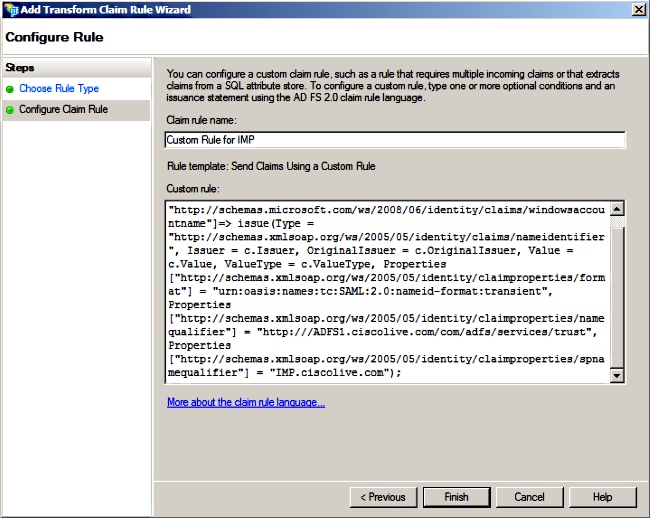

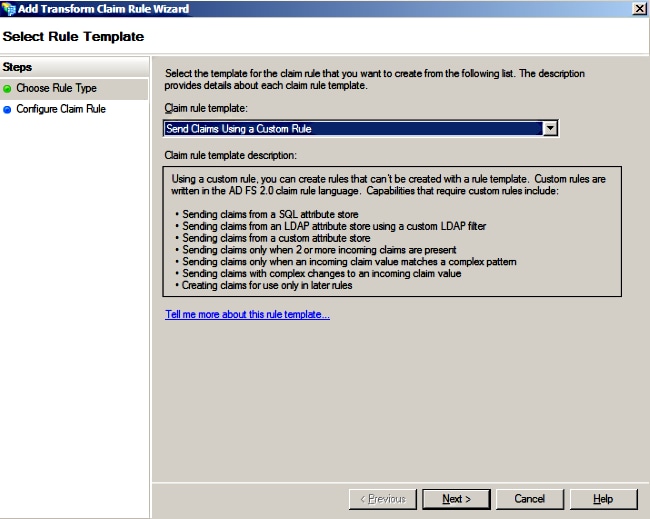

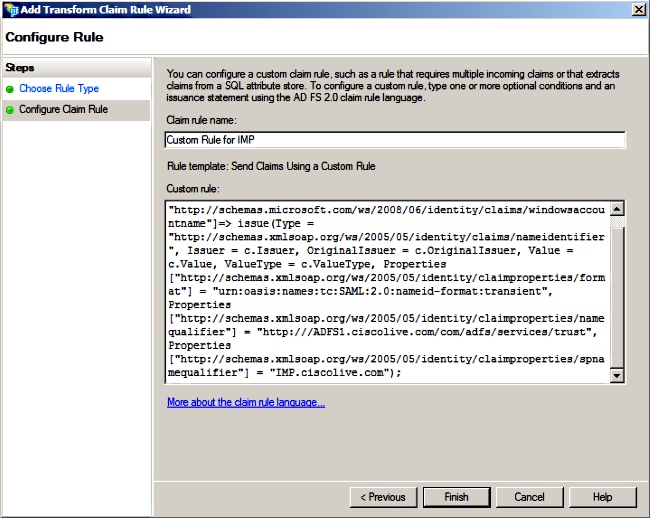

- Klik op Regel toevoegen, selecteer Claims verzenden met een Aangepaste Regel als sjabloon voor de claimregel en klik op Volgende.

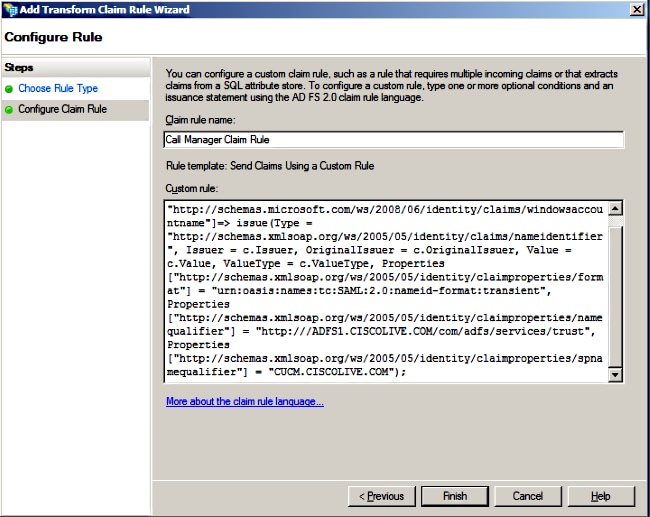

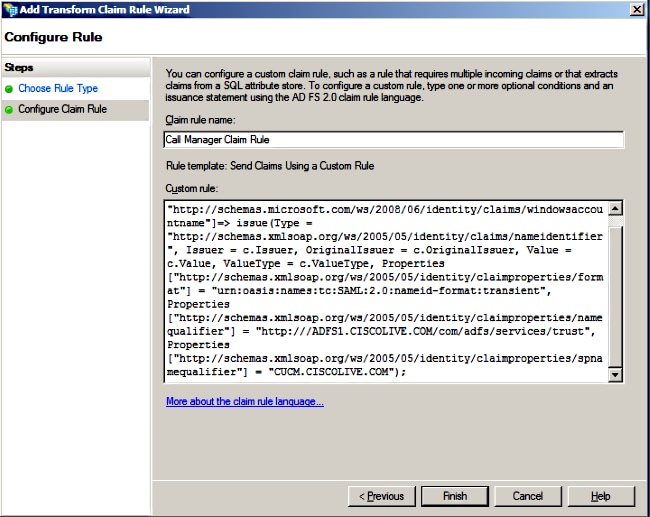

- Voer een naam in voor de naam van de Claimregel en kopieer deze syntaxis in de ruimte onder Aangepaste regel:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of CUCM>");

(OPMERKING: Als u de tekst uit deze voorbeelden kopieert en plakt, moet u zich ervan bewust zijn dat sommige tekstverwerkingssoftware de ASCII-aanhalingstekens (") zal vervangen door de UNICODE-versies (""). De UNICODE-versies zullen ervoor zorgen dat de claimregel mislukt.)

Opmerking:

- CUCM en ADFS Fully Qualified Domain Name (FQDN) is vooraf ingevuld met het lab CUCM en AD FS in dit voorbeeld en moet worden aangepast aan uw omgeving.

- FQDN van CUCM/ADFS is hoofdlettergevoelig en moet overeenkomen met de metadata bestanden.

- Klik op Finish (Voltooien).

- Klik op Toepassen en vervolgens op OK.

- Start de AD FS versie 2.0 service van Services.msc.

CUCM IM en Presence als Relying Party Trust toevoegen

- Herhaal stap 1 tot en met 11 zoals beschreven voor Add CUCM als Relying Party Trust en ga verder naar stap 2.

- Voer een naam in voor de naam van de Claimregel en kopieer deze syntaxis in de ruimte onder Aangepaste regel:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of IMP>");

Merk op dat IM en Presence en AD FS FQDN vooraf zijn ingevuld met het lab IM en Presence en AD FS in dit voorbeeld en moeten worden aangepast om aan uw omgeving te voldoen.

- Klik op Finish (Voltooien).

- Klik op Toepassen en vervolgens op OK.

- Start de AD FS versie 2.0 service vanuit Services.msc.

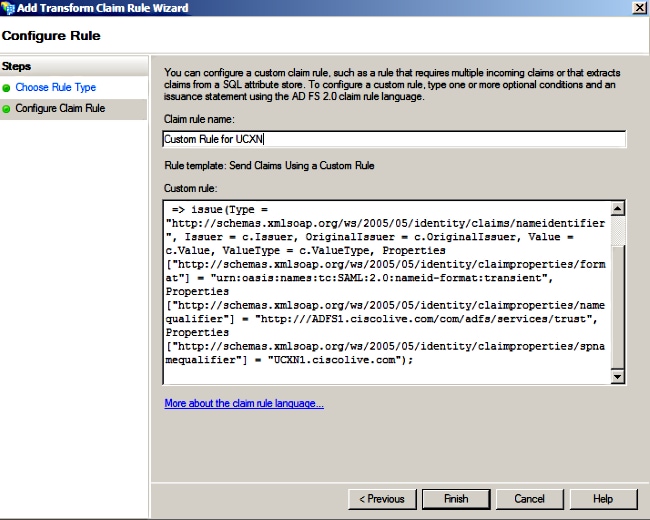

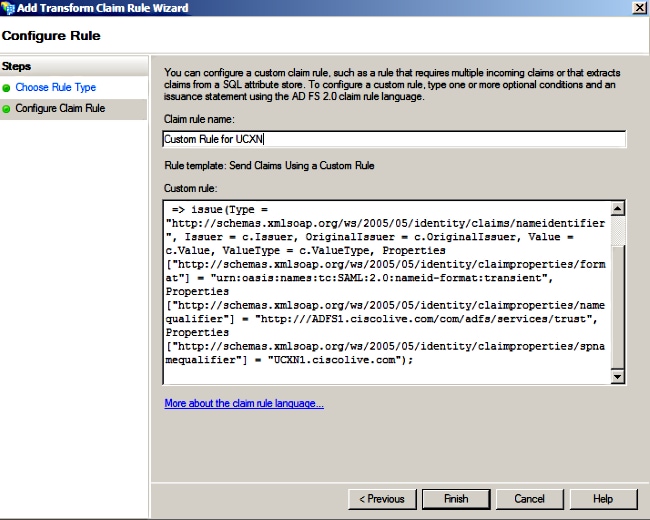

UCXN toevoegen als Relying Party Trust

- Herhaal stap 1 tot en met 12 zoals beschreven voor Add CUCM als Relying Party Trust en ga verder naar stap 2.

- Voer een naam in voor de naam van de Claim-regel en kopieer deze syntaxis in de ruimte onder Aangepaste regel:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of UCXN>");

Bericht dat UCXN en AD FS FQDN met het laboratorium UCXN en ADFS in dit voorbeeld prepopulated zijn en moeten worden gewijzigd om uw milieu aan te passen.

- Klik op Finish (Voltooien).

- Klik op Toepassen en vervolgens op OK.

- Start de AD FS versie 2.0 service vanuit Services.msc.

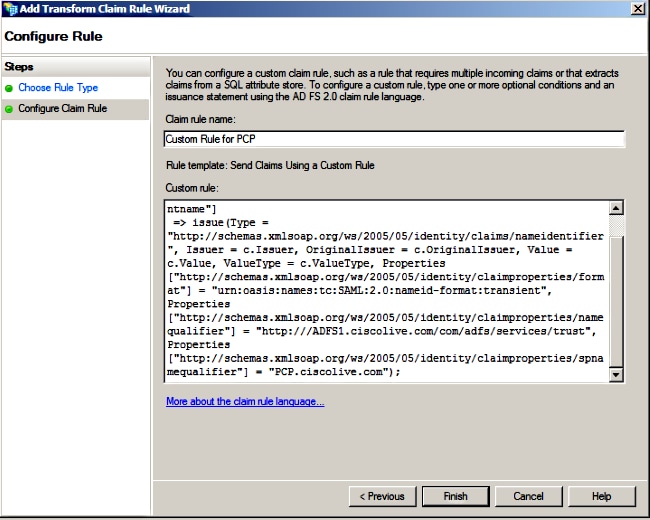

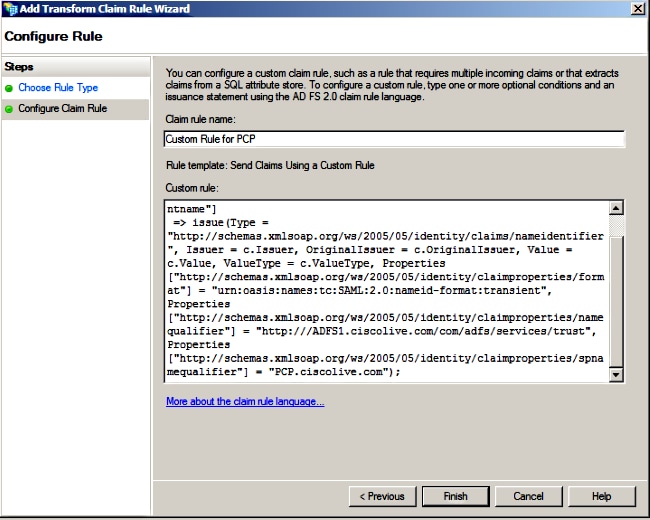

Voeg Cisco Prime Collaboration Provisioning toe als Relying Party Trust

- Herhaal stap 1 tot en met 12 zoals beschreven voor Add CUCM als Relying Party Trust en ga verder naar stap 2.

- Voer een naam in voor de naam van de Claimregel en kopieer deze syntaxis in de ruimte onder Aangepaste regel:

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of PCP>");

Let op dat Prime Provisioning en AD FS FQDN zijn voorgevuld met de lab Prime Collaboration Provisioning (PCP) en AD FS uit dit voorbeeld en moeten worden aangepast om aan uw omgeving te voldoen.

- Klik op Finish (Voltooien).

- Klik op Toepassen en vervolgens op OK.

- Start de AD FS versie 2.0 service van Services.msc.

Nadat u AD FS versie 2.0 hebt ingesteld, gaat u verder om SAML SSO in te schakelen voor Cisco Collaboration-producten.

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

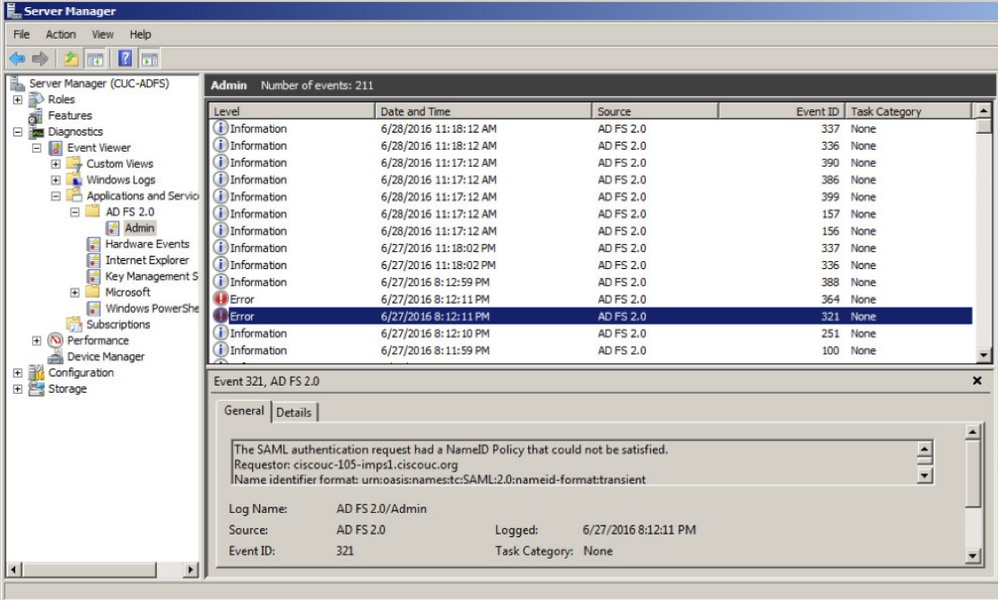

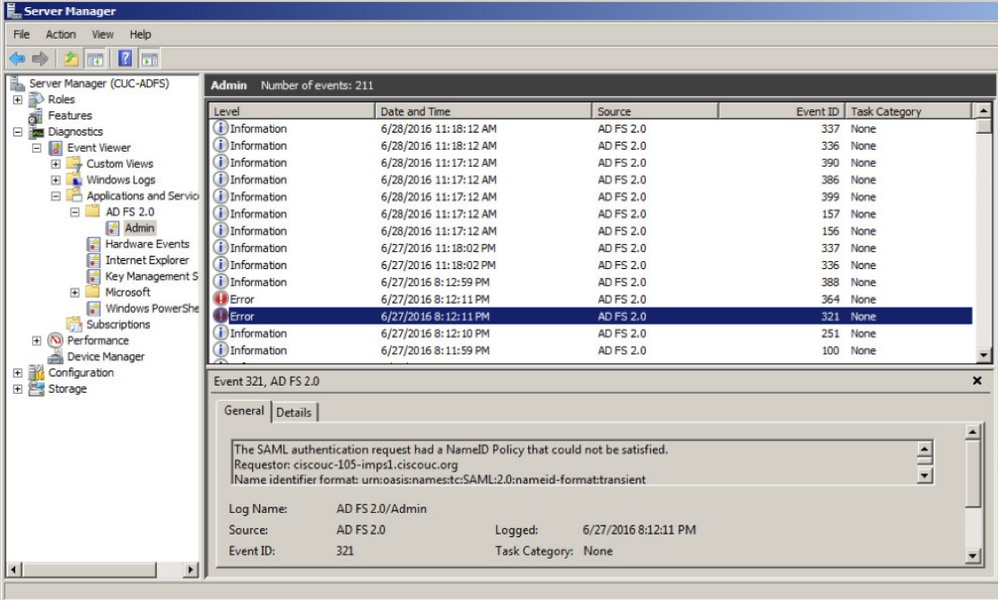

AD FS logt diagnostische gegevens in het gebeurtenissenlogboek van het systeem in. Vanaf Server Manager op de AD FS-server open Diagnostics -> Event Viewer -> Toepassingen en services -> AD FS 2.0 -> Admin

Vastgelegde fouten opsporen voor AD FS-activiteit

Feedback

Feedback