Inleiding

Dit document beschrijft een stapsgewijze procedure voor het maken van certificaatsjablonen op Windows Server-gebaseerde certificeringsinstanties (CA).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- CUCM-versie 11.5(1).

- Basiskennis van Windows Server-beheer

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- CUCM-versie 11.5(1).

- Microsoft Windows Server 2012 R2 met CA-services geïnstalleerd.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Deze certificaatsjablonen zijn compatibel met X.509-uitbreidingsvereisten voor elk type Cisco Unified Communications Manager (CUCM) certificaat.

Er zijn vijf soorten certificaten die door een externe CA kunnen worden ondertekend:

| Certificaat |

Gebruik |

Betrokken services |

| CallManager |

Gepresenteerd bij beveiligde apparaatregistratie en kan CTL-/ITL-bestanden (Certificate Trust List) ondertekenen, die worden gebruikt voor beveiligde interacties met andere servers zoals Secure Session Initiation Protocol (SIP)-trunks. |

· Cisco Call Manager · Cisco CTI Manager ·Cisco TFTP |

| kater |

Aangeboden voor Secure Hypertext Transfer Protocol (HTTPS)-interacties. |

·Cisco Tomcat · Single Sign-On (SSO) · Uitbreidingsmobiliteit · Corporate Directory |

| ipsec |

Wordt gebruikt voor het genereren van back-upbestanden, evenals interactie met IPsec (IPsec) en Media Gateway Control Protocol (MGCP) of H323-gateways. |

· Primair voor Cisco DRF · Lokale Cisco DRF |

| CAPF |

Gebruikt om Locally Significant Certificates (LSC) voor telefoons te genereren. |

· Functie van Cisco-certificeringsinstantie |

| TV's |

Gebruikt om een verbinding te maken met de Trust Verification Service (TVS) wanneer de telefoons niet in staat zijn om een onbekend certificaat te verifiëren. |

· Cisco Trust Verification Service |

Opmerking: IPSEC-certificaat is niet gerelateerd aan Cisco DRF Primary en Cisco DRF Local sinds 14, in nieuwere versies wordt in plaats daarvan Tomcat-certificaat gebruikt. Er is geen plan om deze wijziging toe te voegen aan 12.5 of eerdere versies.

Elk van deze certificaten heeft een aantal X.509 uitbreidingsvereisten die moeten worden ingesteld, anders kunt u verkeerde gedragingen op een van de bovengenoemde diensten ervaren:

| Certificaat |

X.509-toetsgebruik |

Uitgebreid sleutelgebruik van X.509 |

| CallManager |

· Digitale handtekening · Key Encipherment · Gegevensversleuteling |

· Webserververificatie · Web clientverificatie |

| kater |

· Digitale handtekening · Key Encipherment · Gegevensversleuteling |

· Webserververificatie · Web clientverificatie |

| ipsec |

· Digitale handtekening · Key Encipherment · Gegevensversleuteling |

· Webserververificatie · Web clientverificatie · IPsec-eindsysteem |

| CAPF |

· Digitale handtekening · Certificaatteken · Key Encipherment |

· Webserververificatie · Web clientverificatie |

| TV's |

· Digitale handtekening · Key Encipherment · Gegevensversleuteling |

· Webserververificatie · Web clientverificatie |

Raadpleeg de Security Guide voor Cisco Unified Communications Manager voor meer informatie

Configureren

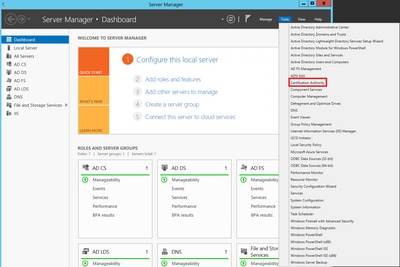

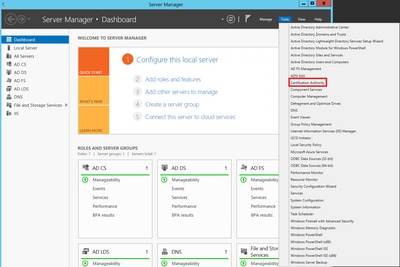

Stap 1. Navigeer op de Windows Server naar Server Manager > Gereedschappen > Certificeringsinstantie, zoals in de afbeelding.

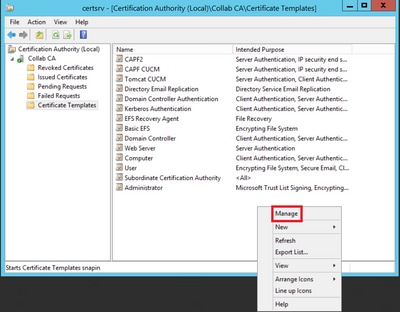

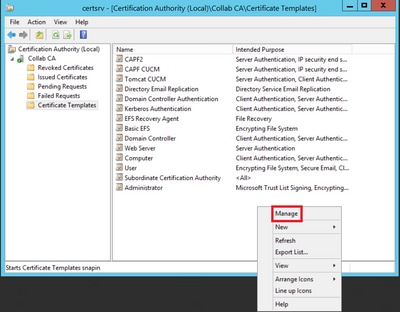

Stap 2. Selecteer uw CA, navigeer vervolgens naar certificaatsjablonen, klik met de rechtermuisknop op de lijst en selecteer Beheer, zoals in de afbeelding.

Callmanager / Tomcat / TVS Template

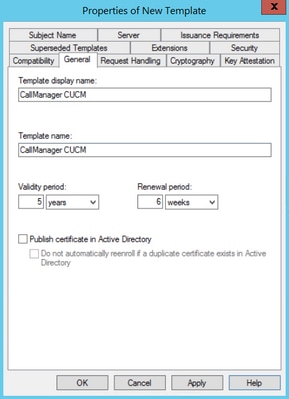

De volgende afbeeldingen tonen alleen de creatie van de CallManager-sjabloon; maar dezelfde stappen kunnen worden gevolgd om de certificaat-sjablonen voor de Tomcat en de TVS-services te maken. Het enige verschil is dat de respectievelijke servicenaam voor elke nieuwe sjabloon in stap 2 moet worden gebruikt.

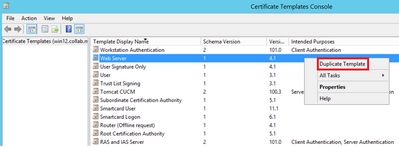

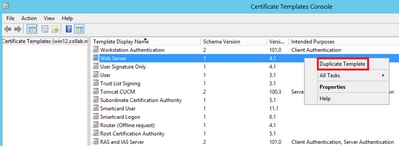

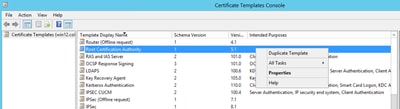

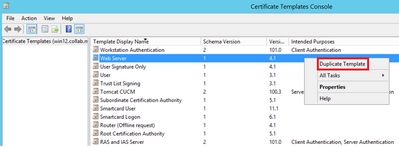

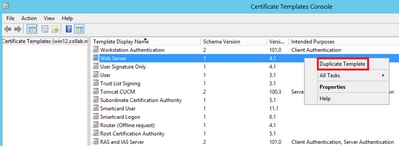

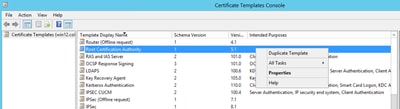

Stap 1. Vind de Web Server sjabloon, klik met de rechtermuisknop op het en selecteer Duplicate Template, zoals in de afbeelding.

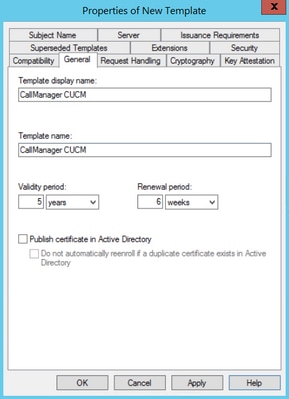

Stap 2. Onder Algemeen, kunt u de naam van het certificaatmalplaatje, de vertoningsnaam, geldigheid, en sommige andere variabelen veranderen.

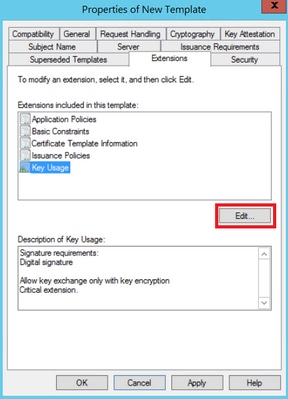

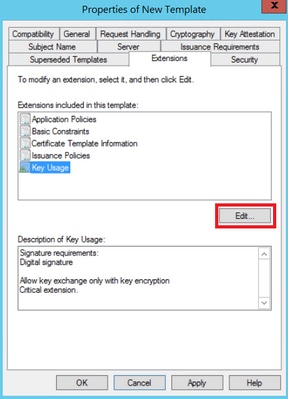

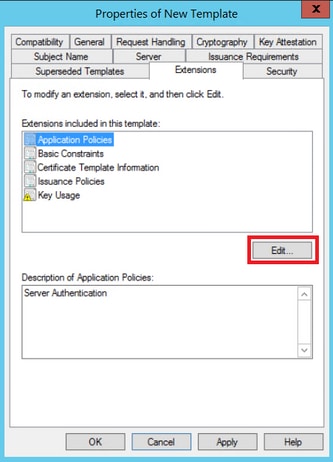

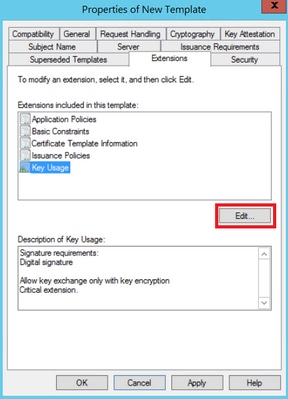

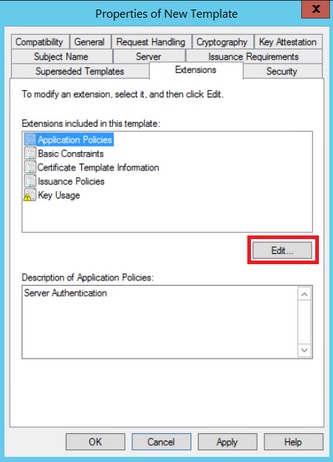

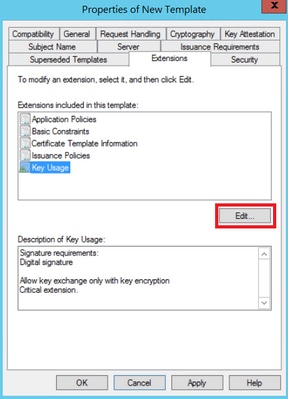

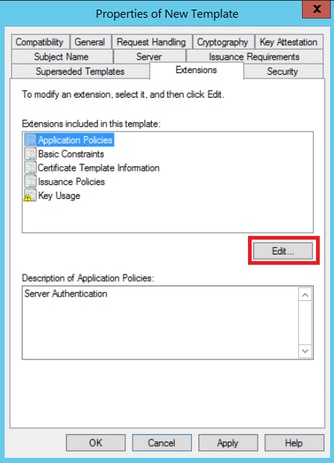

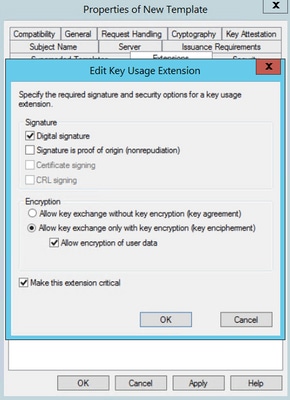

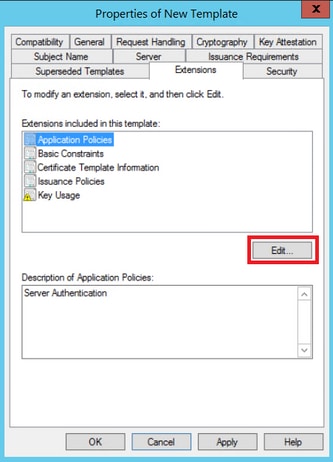

Stap 3. Navigeer naar Uitbreidingen > Hoofdgebruik > Bewerken, zoals in de afbeelding wordt getoond.

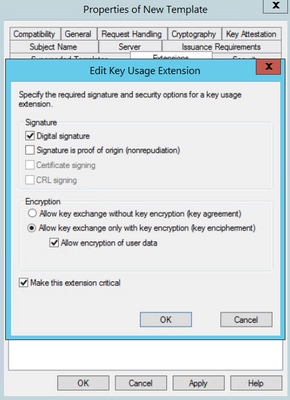

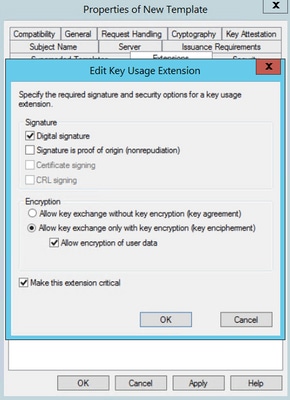

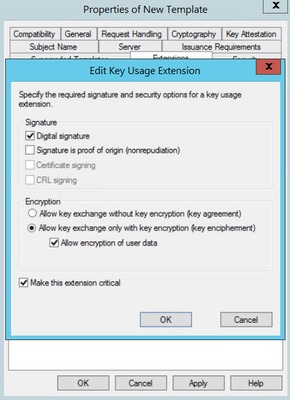

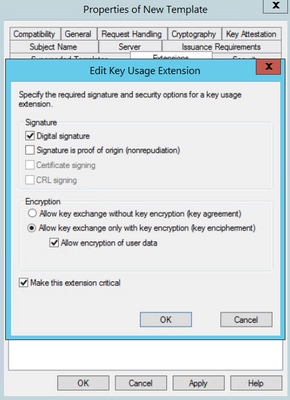

Stap 4. Selecteer deze opties en selecteer OK, zoals in de afbeelding.

- Digitale handtekening

- Toetsuitwisseling alleen toestaan met sleutelcodering (sleutelcodering)

- Versleuteling van gebruikersgegevens toestaan

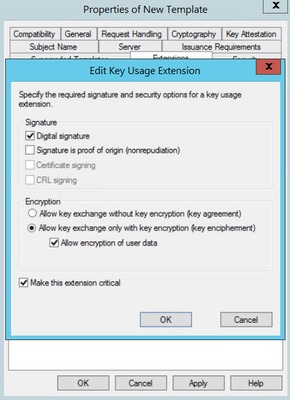

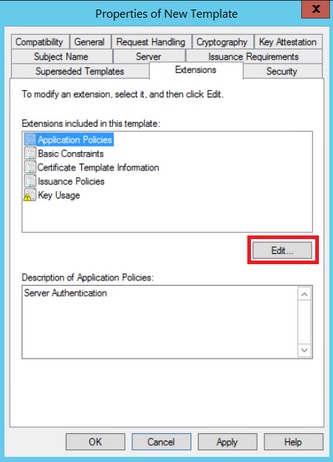

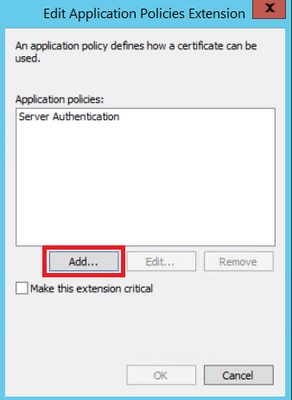

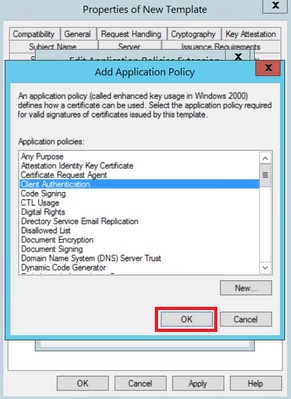

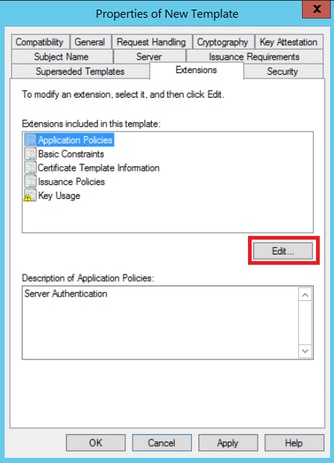

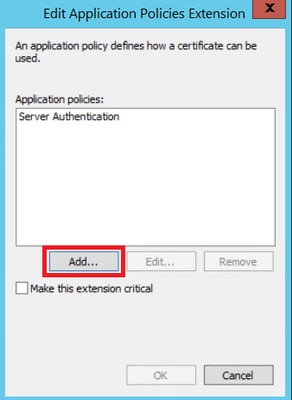

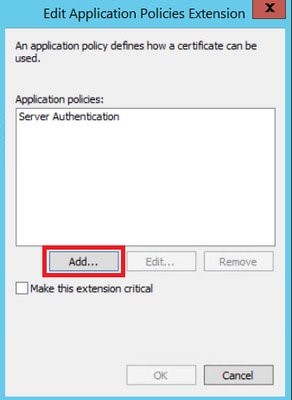

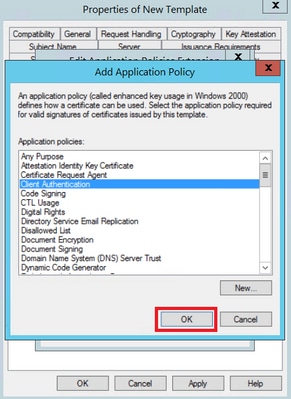

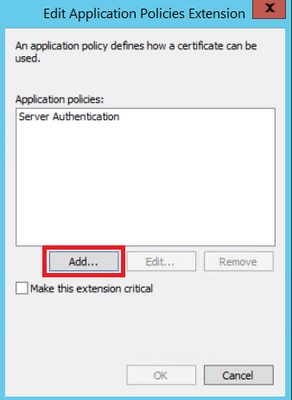

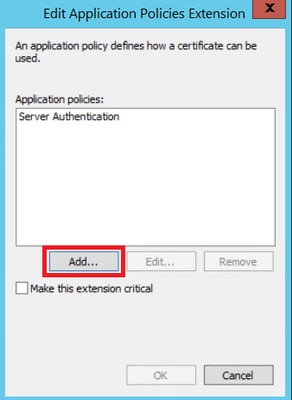

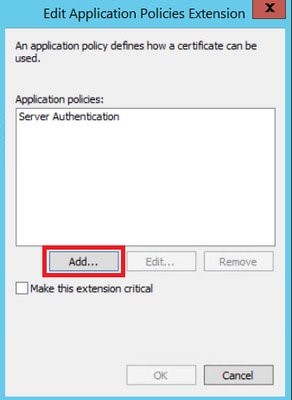

Stap 5. Navigeer naar Uitbreidingen > Toepassingsbeleid > Bewerken > Toevoegen, zoals in de afbeelding.

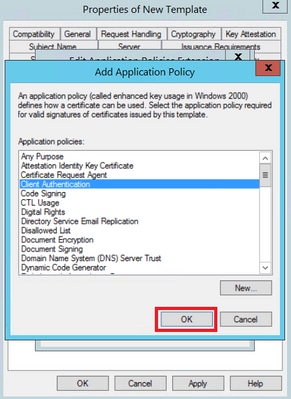

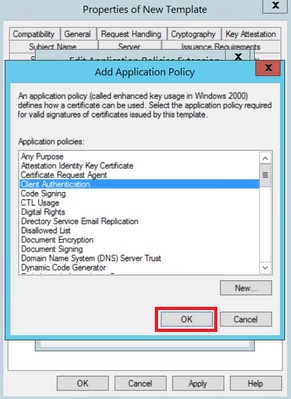

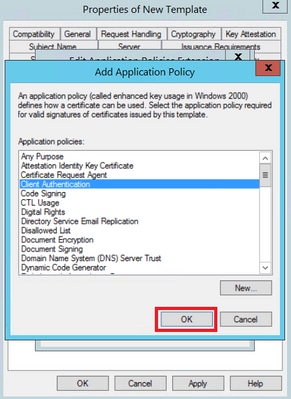

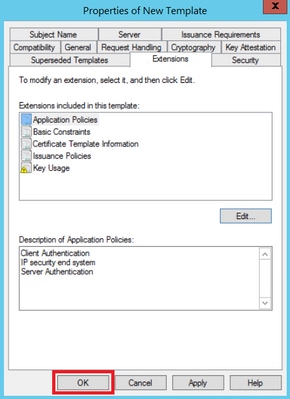

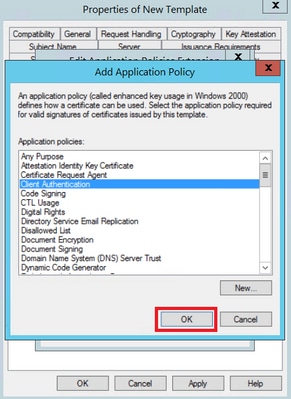

Stap 6. Zoek naar clientverificatie, selecteer deze optie en selecteer OK in zowel dit als het vorige venster, zoals wordt aangegeven in de afbeelding.

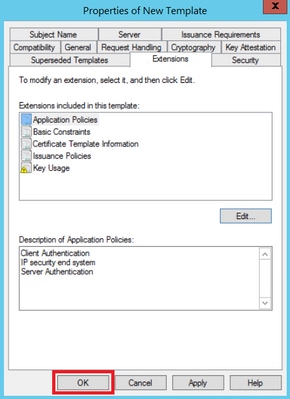

Stap 7. Terug op de sjabloon selecteert u Toepassen en vervolgens OK.

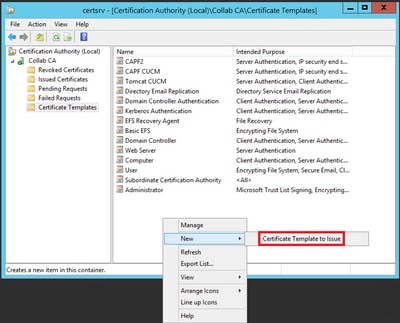

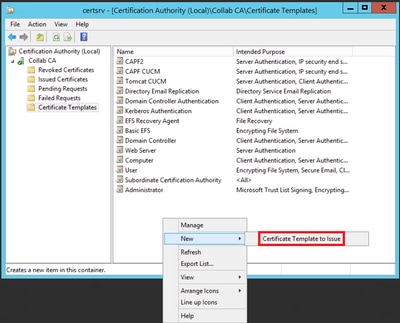

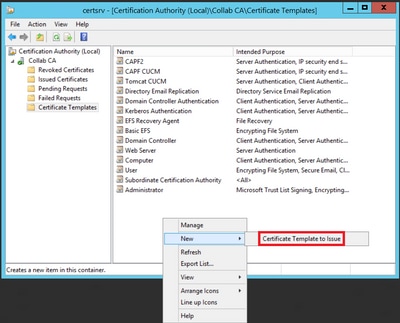

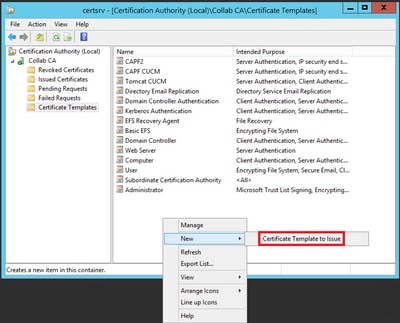

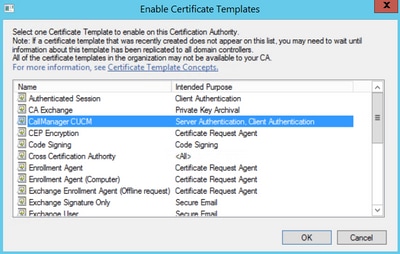

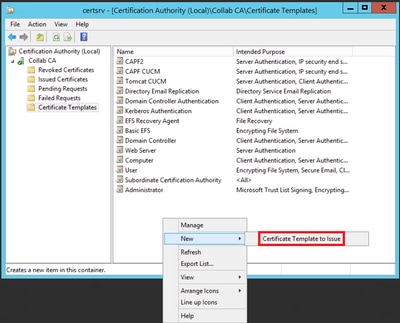

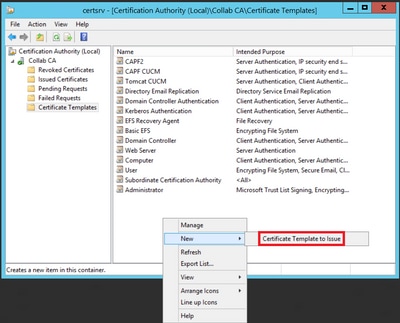

Stap 8. Sluit het venster Certificaatsjabloon console en navigeer in het allereerste venster naar Nieuw > Certificaatsjabloon voor uitgifte, zoals in de afbeelding.

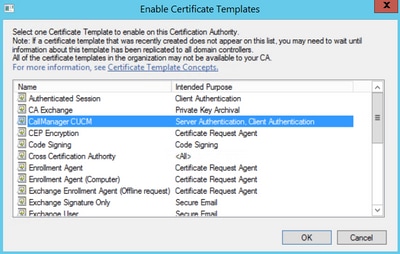

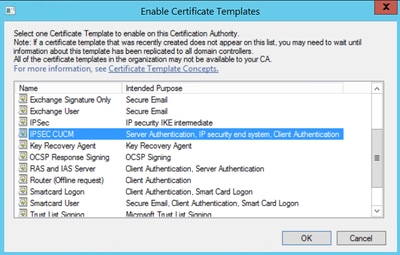

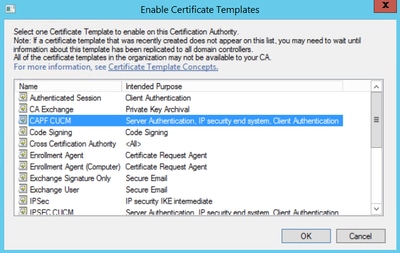

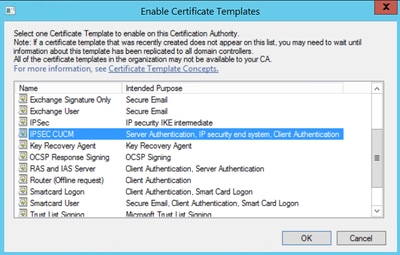

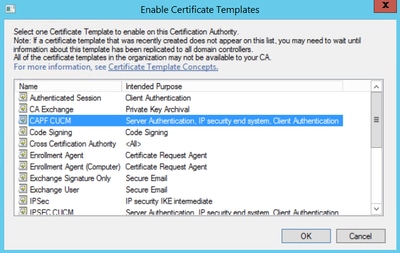

Stap 9. Selecteer de nieuwe CallManager CUCM-sjabloon en selecteer OK, zoals in de afbeelding.

Stap 10. Herhaal alle vorige stappen om certificaatsjablonen te maken voor de Tomcat- en TVS-services zoals nodig.

IPsec-sjabloon

Stap 1. Vind de Web Server sjabloon, klik met de rechtermuisknop op het en selecteer Duplicate Template, zoals in de afbeelding.

Stap 2. Onder Algemeen, kunt u de naam van het certificaatmalplaatje, de vertoningsnaam, de geldigheid, en sommige andere variabelen veranderen.

Stap 3. Navigeer naar Uitbreidingen > Hoofdgebruik > Bewerken, zoals in de afbeelding wordt getoond.

Stap 4. Selecteer deze opties en selecteer OK, zoals in de afbeelding.

- Digitale handtekening

- Toetsuitwisseling alleen toestaan met sleutelcodering (sleutelcodering)

- Versleuteling van gebruikersgegevens toestaan

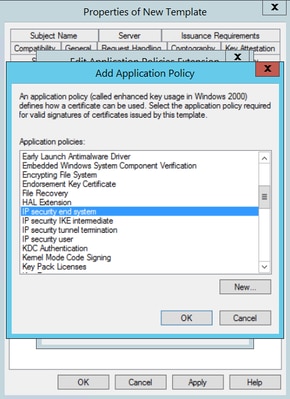

Stap 5. Navigeer naar Uitbreidingen > Toepassingsbeleid > Bewerken > Toevoegen, zoals in de afbeelding.

Stap 6. Zoek naar clientverificatie, selecteer deze en vervolgens OK, zoals in de afbeelding.

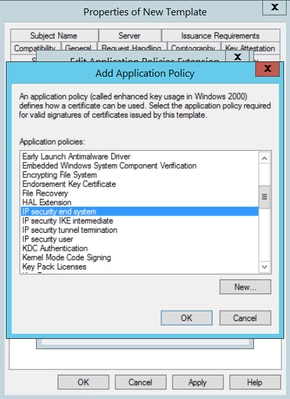

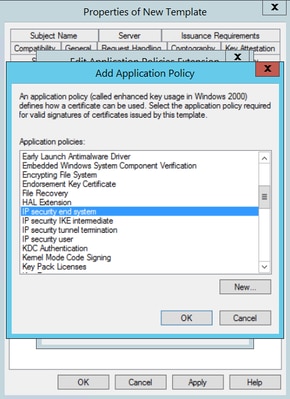

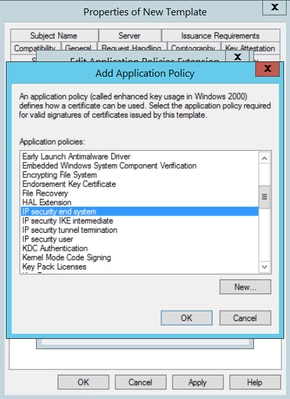

Stap 7. Selecteer Add again, zoek naar IP security eindsysteem, selecteer het en selecteer vervolgens OK op dit en op het vorige venster.

Stap 8. Terug op de sjabloon selecteert u Toepassen en vervolgens OK, zoals in de afbeelding.

Stap 9. Sluit het venster Certificaatsjablonen console en ga terug in het allereerste venster, navigeer naar Nieuw > Certificaatsjabloon om uit te geven, zoals in de afbeelding.

Stap 10. Selecteer de nieuwe IPSEC CUCM-sjabloon en selecteer OK, zoals in de afbeelding.

CAPF-sjabloon

Stap 1. Zoek de Root CA-sjabloon en klik er met de rechtermuisknop op. Selecteer vervolgens Sjabloon dupliceren, zoals in de afbeelding.

Stap 2. Onder Algemeen, kunt u de naam van het certificaatmalplaatje, de vertoningsnaam, geldigheid, en een andere variabelen veranderen.

Stap 3. Navigeer naar Uitbreidingen > Hoofdgebruik > Bewerken, zoals in de afbeelding wordt getoond.

Stap 4. Selecteer deze opties en selecteer OK, zoals in de afbeelding.

- Digitale handtekening

- Certificaatondertekening

- CRL-ondertekening

Stap 5. Navigeer naar Uitbreidingen > Toepassingsbeleid > Bewerken > Toevoegen, zoals in de afbeelding.

Stap 6. Zoek naar clientverificatie, selecteer deze en selecteer vervolgens OK, zoals in de afbeelding.

Stap 7. Selecteer Add again, zoek naar IP security eindsysteem, selecteer het en selecteer vervolgens OK op dit en op het vorige venster, zoals in de afbeelding.

Stap 8. Terug op de sjabloon selecteert u Toepassen en vervolgens OK, zoals in de afbeelding.

Stap 9. Sluit het venster Certificaatsjablonen console en ga terug in het allereerste venster, navigeer naar Nieuw > Certificaatsjabloon om uit te geven, zoals in de afbeelding.

Stap 10. Selecteer de nieuwe CAPF CUCM-sjabloon en selecteer OK, zoals in de afbeelding.

Een aanvraag voor certificaatondertekening genereren

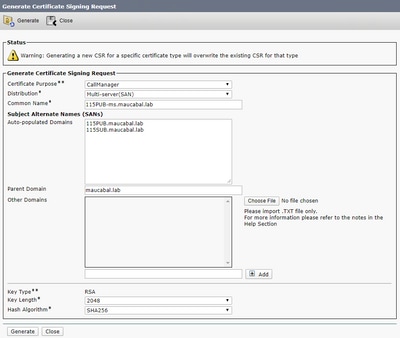

Gebruik dit voorbeeld om een CallManager-certificaat te genereren met behulp van de nieuwe sjablonen. Dezelfde procedure kan worden gebruikt voor elk certificaat type, je hoeft alleen het certificaat en de sjabloon typen dienovereenkomstig te selecteren:

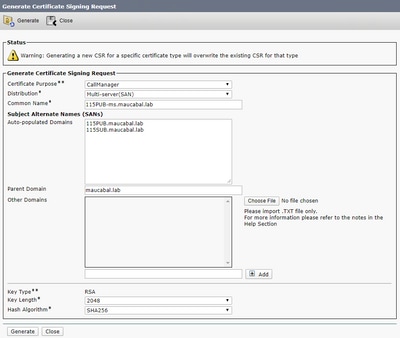

Stap 1. Op CUCM, navigeer naar OS Administratie > Beveiliging > Certificaatbeheer > Generate CSR.

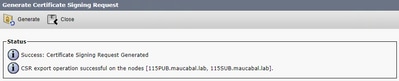

Stap 2. Selecteer deze opties en selecteer Generate, zoals in de afbeelding.

- Certificaatdoel: CallManager

- Distributie: <Dit kan alleen voor één server of meerdere SAN’s zijn>

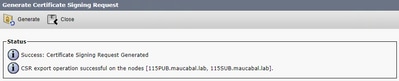

Stap 3. Er wordt een bevestigingsbericht gegenereerd, zoals in de afbeelding wordt weergegeven.

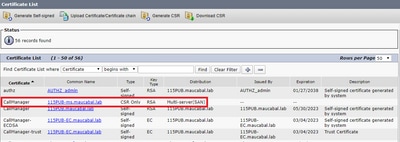

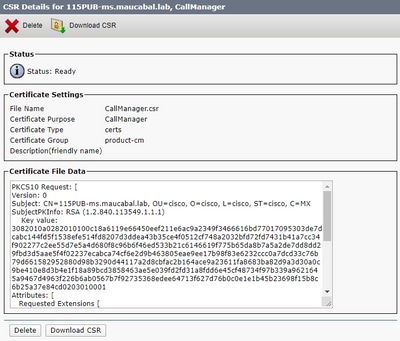

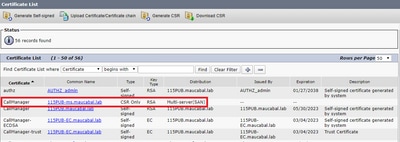

Stap 4. Zoek in de certificaatlijst het item met alleen type CSR en selecteer het, zoals in de afbeelding.

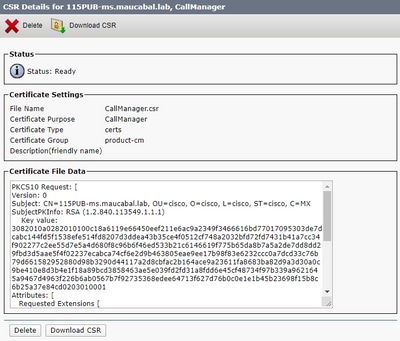

Stap 5. Selecteer in het pop-upvenster Download CSR en sla het bestand op uw computer op.

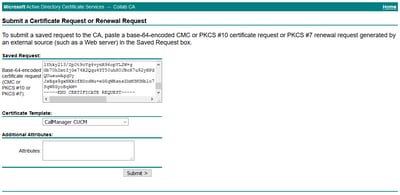

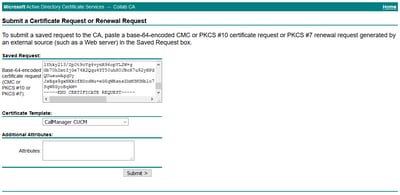

Stap 6. Navigeer in uw browser naar deze URL en voer uw domeincontroller-beheerder aanmeldingsgegevens in: https://<yourWindowsServerIP>/certsrv/.

Stap 7. Navigeer naar Certificaat aanvragen > Geavanceerd certificaatverzoek, zoals in de afbeelding.

Stap 8. Open het CSR-bestand en kopieer alle inhoud:

Stap 9. Plakt de CSR in het veld Base-64-encoded certificaataanvraag. Selecteer onder certificaatsjabloon de juiste sjabloon en selecteer Indienen, zoals in de afbeelding.

Stap 10. Selecteer tot slot Base 64 encoded en Download certificaatketen. Het gegenereerde bestand kan nu naar de CUCM geüpload worden.

Verifiëren

De verificatieprocedure maakt eigenlijk deel uit van het configuratieproces.

Problemen oplossen

Er is momenteel geen specifieke informatie over probleemoplossing beschikbaar voor deze configuratie.

Feedback

Feedback