SAML IOS configureren op Cisco Unified Communications Manager met ADFS 3.0

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de stappen om Single Sign-On te configureren met Active Directory Federation Service (ADFS 3.0) met het gebruik van Windows 2012 R2 op Cisco Unified Communications Manager (CUCM), Cisco Unity Connection (CUC) en Express-producten. De stappen om Kerberos te configureren zijn ook in dit document opgenomen.

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van Single aanmelding (SSO) en Windows-producten.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- CUCM 11.5

- CUC 11.5

- Snelweg 12

- Windows 2012 R2-server met deze rollen:

- Active Directory-certificaatservices

- Services voor Active Directory Federation

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk levend is, zorg er dan voor dat u de mogelijke impact van om het even welke opdracht begrijpt.

Configuratie vooraf controleren

Voordat u ADFS3 installeert, moeten deze serverrollen al in de omgeving bestaan:

・ Domain Controller en DNS

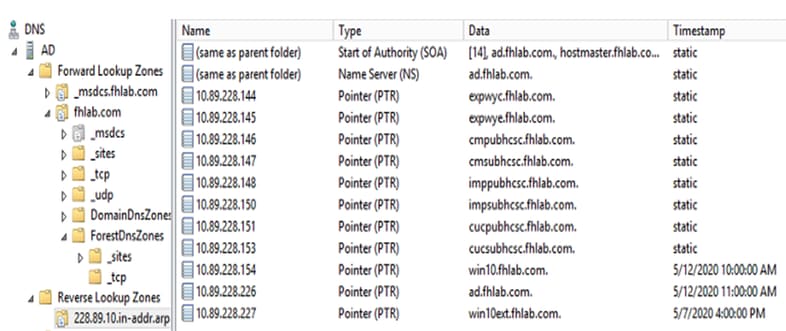

・ Alle servers moeten als A Records worden toegevoegd samen met hun Pointer Record (een type DNS-record dat een IP-adres in een domein of hostname oplost)

Een register

In Fhlab.com. er zijn ook gastheren cmpubhcsc , cmsubhcsc , cucpubhcsc , cucsubhcsc , expwyc , expwye , impubhcsc en imsubhcsc aan toegevoegd .

Pointer (PTR) records

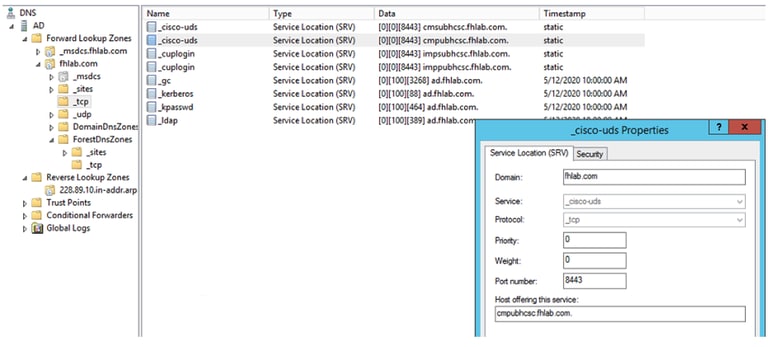

SRV-records moeten zijn geïnstalleerd voor Jabber-detectieservices

-

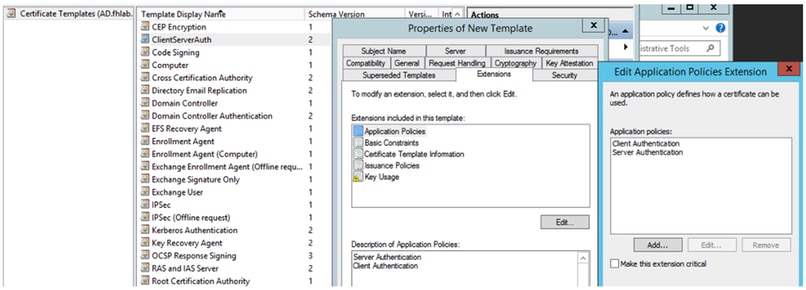

Root CA (ervan uitgaande dat de certificaten door Enterprise CA zijn ondertekend)

Er moet een certificaatsjabloon worden gemaakt op basis van de sjabloon voor webservercertificaat. De sjabloon moet worden gedupliceerd, een andere naam hebben en op het tabblad Uitbreidingen wordt het toepassingsbeleid gewijzigd door het toevoegen van een beleid voor clientverificatie. Deze sjabloon is nodig om alle interne certificaten (CUCM, CUC, IMP en Expressway Core) in een LAB-omgeving te tekenen. De interne CA kan ook de expressway E certificaatsignaleringsaanvragen (CSR) ondertekenen.

De gecreëerde sjabloon moet worden uitgegeven om CSR te kunnen tekenen.

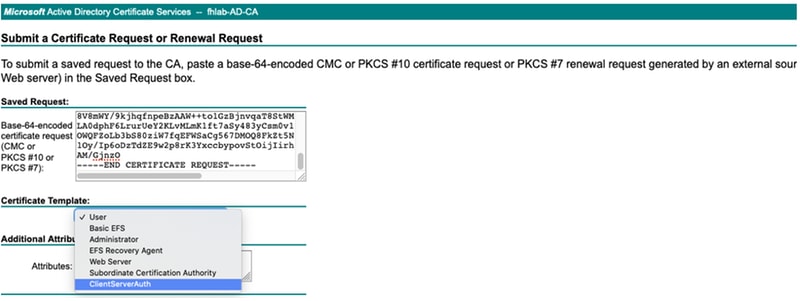

Selecteer in het CA-certificaatweb de sjabloon die eerder is gemaakt.

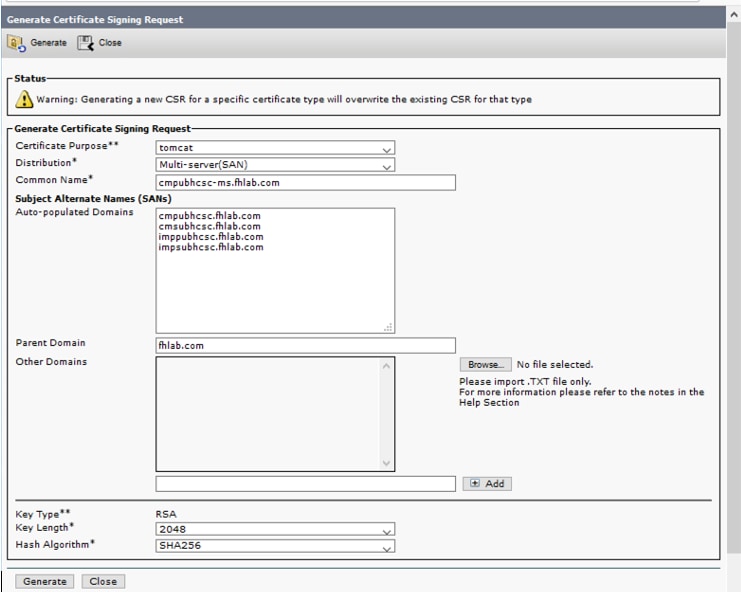

CSR op meerdere servers van CUCM, IMP en CUC moet worden gegenereerd en ondertekend door de CA. Het certificaat moet als doel hebben.

CA Root Certificate moet worden geüpload naar Tomcat Trust en het ondertekende Certificaat om te kappen.

-

IS

Als dit niet het geval is, wordt in dit gedeelte deze rollen geïnstalleerd. Anders slaat u deze sectie over en gaat u direct naar het downloaden van ADFS3 vanuit Microsoft.

Nadat u Windows 2012 R2 met DNS hebt geïnstalleerd, promoot u de server aan een Domain Controller.

De volgende taak is het installeren van Microsoft certificaatservices.

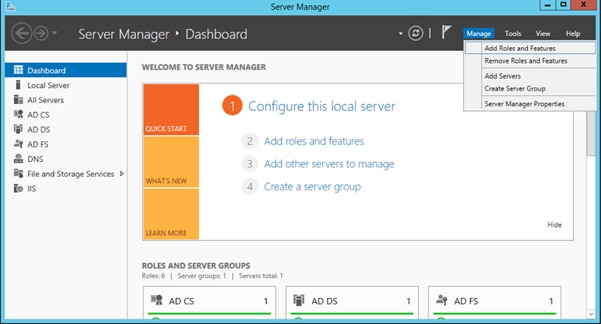

Navigeren naar Server Manager en een nieuwe rol toevoegen:

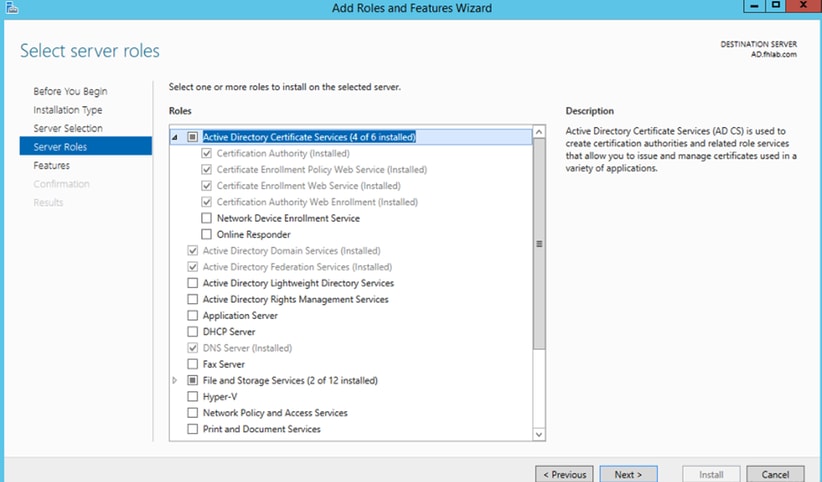

Selecteer de rol Active Directory certificaatservices.

En stel deze services in - de dienst van het Web van de Inschrijving van het Certificaat van de Autoriteit voor het Beleid van het Web eerst. Nadat deze twee rollen zijn geïnstalleerd, configureer ze en installeer vervolgens Web Service en Web Encapsulation certificaatinschrijving. Configureer ze.

Er zullen ook aanvullende roldiensten en -functies worden toegevoegd, zoals IIS, wanneer de certificeringsinstantie is geïnstalleerd.

Afhankelijk van uw plaatsing, kunt u Enterprise of Standalone selecteren.

Voor het CA-type kunt u de optie Root CA of subordinaat CA selecteren. Als er nog geen andere CA actief is in de organisatie, selecteert u Root CA.

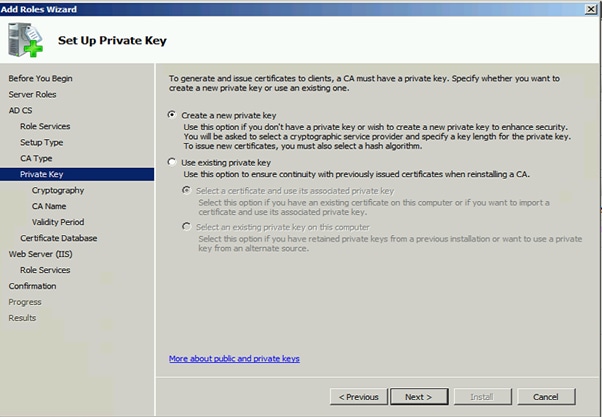

De volgende stap is het maken van een privé sleutel voor uw CA.

Deze stap is alleen nodig als u ADFS3 op een afzonderlijke Windows Server 2012 installeert. Nadat u CA vormt, moet de Rol Services voor IS worden gevormd. Dit is nodig voor een webinschrijving op de CA. Voor de meeste implementaties van ADFS, een extra rol in IS, klik op ASP.NET onder Toepassingsontwikkeling.

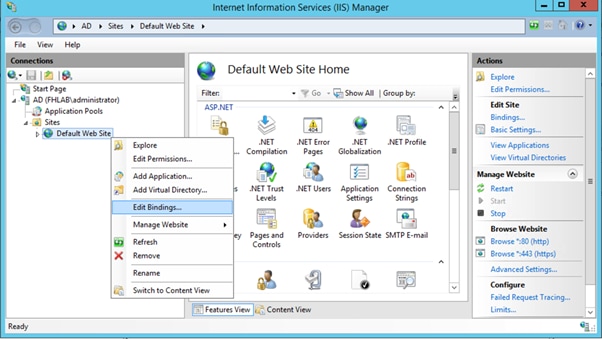

In Server Manager, klik op Web Server > is, en klik dan met de rechtermuisknop op Standaard Website. De binding moet worden gewijzigd om HTTPS ook toe te staan naast HTTP. Dit gebeurt ter ondersteuning van HTTPS.

Selecteer Banden bewerken.

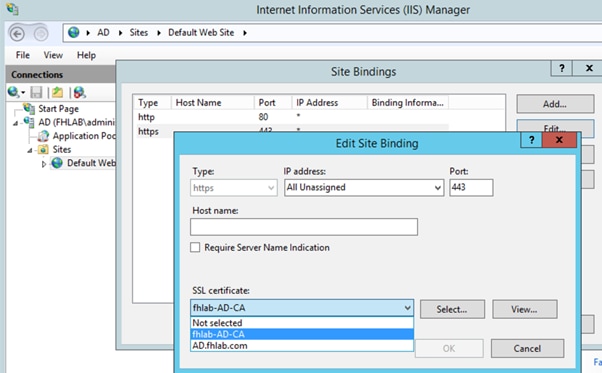

Voeg een nieuwe Site-binding toe en selecteer HTTPS als type. Kies voor het SSL-certificaat het servercertificaat dat dezelfde FQDN moet hebben als uw AD-server.

Alle vereiste rollen zijn geïnstalleerd in de omgeving, zodat u nu kunt doorgaan met de installatie van ADFS3 Active Directory Federation Services (op Windows Server 2012).

Voor de Rol van de Server, navigeer aan Server Manager > Beheer > de Rollen en eigenschappen van de Server toevoegen en selecteer dan de Actieve Diensten van de Federatie van de Map als u IDP binnen het klantnetwerk, op het privé LAN installeert.

Nadat de installatie is voltooid, kunt u deze openen in de taakbalk of in het startmenu.

ADFS3 Eerste configuratie

Dit deel gaat over de installatie van een nieuwe, zelfstandige Federatie-server, maar het kan ook worden gebruikt om deze op een Domain Controller te installeren

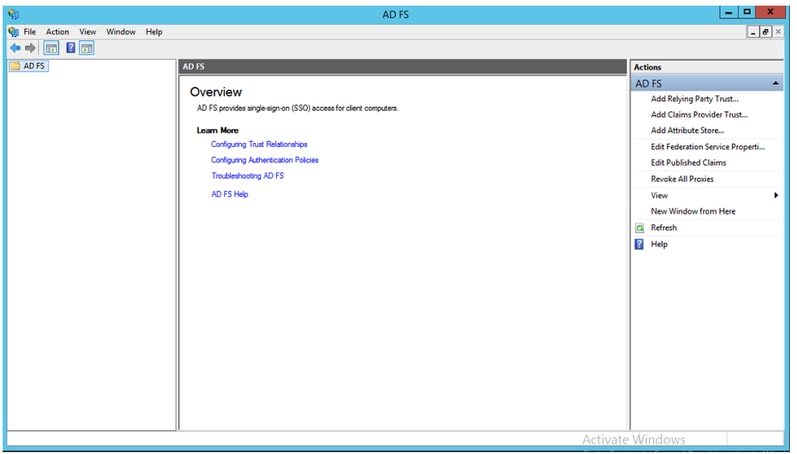

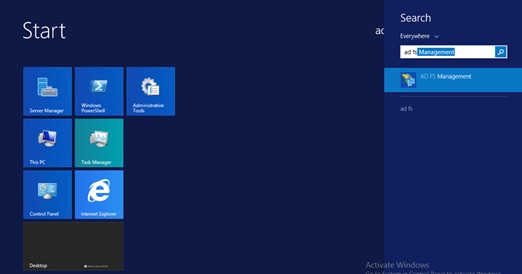

Selecteer Windows en type AD FS Management om de ADFS-beheerconsole te starten zoals in de afbeelding wordt getoond.

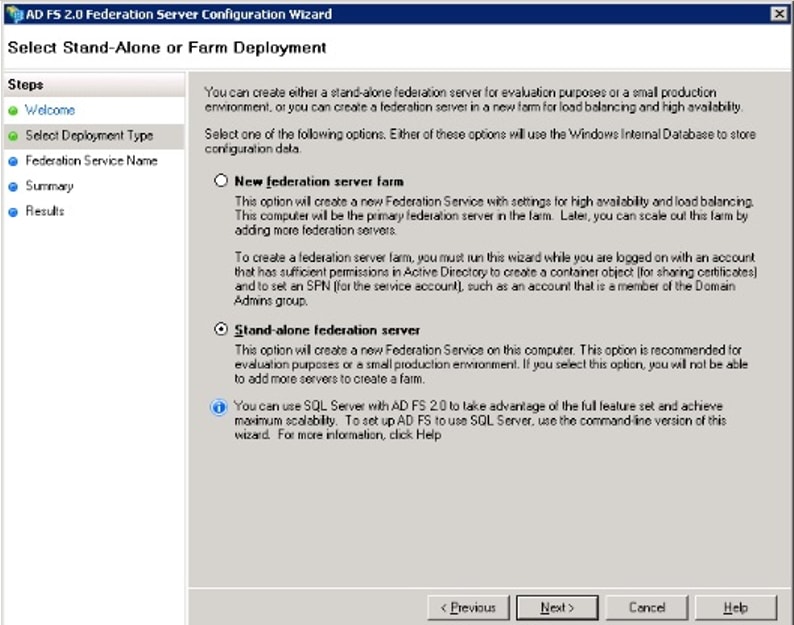

Selecteer de optie AD FS 3.0 Federation Server Configuration om de ADFS-serverconfiguratie te starten. Deze screenshots vertegenwoordigen dezelfde stappen in AD FS 3.

Selecteer Een nieuwe Federatie-service maken en klik op Volgende.

Selecteer een zelfstandige Federatie Server en klik op Volgende zoals in de afbeelding.

Selecteer onder SSL-certificaat het zelf-ondertekende certificaat in de lijst. De naam van de Federatieve Service zal automatisch worden ingevuld. Klik op Volgende.

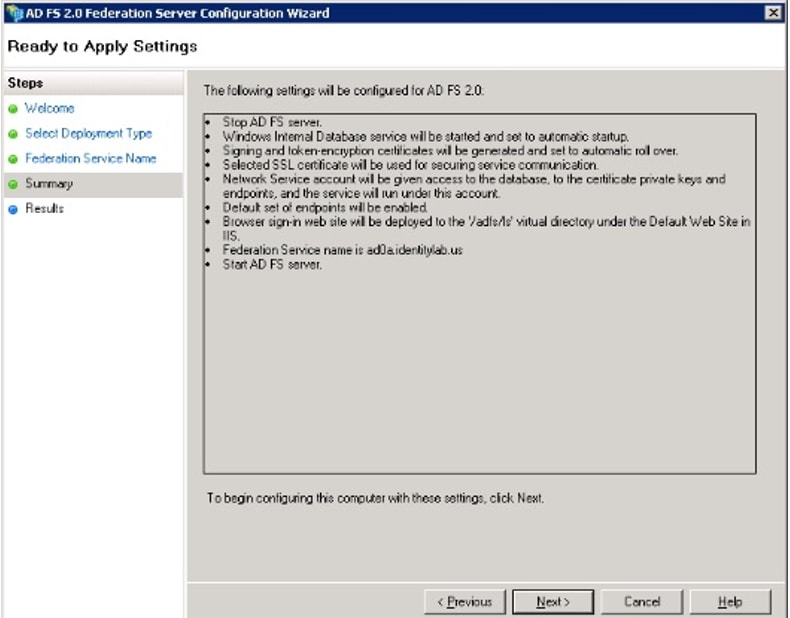

Controleer de instellingen en klik op Volgende om de instellingen toe te passen.

Bevestig dat alle onderdelen met succes zijn voltooid en klik op Sluiten om de wizard te beëindigen en naar de hoofdbeheerconsole terug te keren. Dit kan een paar minuten duren.

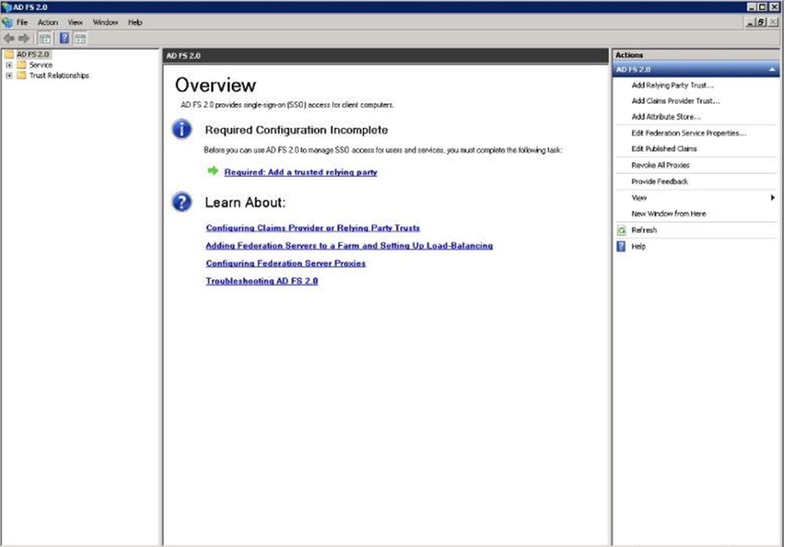

ADFS is nu effectief ingeschakeld en ingesteld als een Identity Provider (IDP). Daarna moet u CUCM als een vertrouwde partner toevoegen. Voordat u dit kunt doen, moet u eerst wat configuratie doen in CUCM Administration.

SSO op CUCM configureren met ADFS

LDAP-configuratie

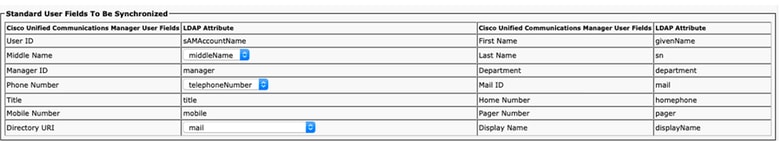

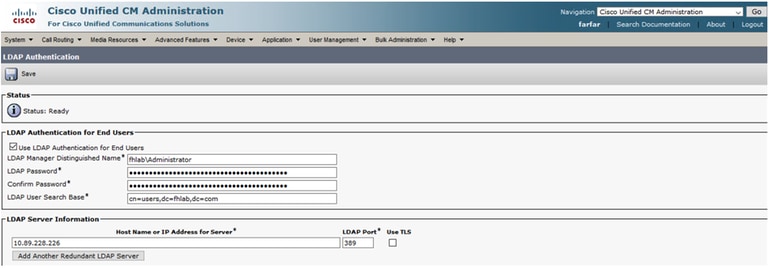

Het cluster moet worden geïntegreerd met de actieve map en de LDAP-verificatie moet worden ingesteld voordat er verder wordt gegaan. Blader naar systeemtabblad > Ldap-systeem zoals in de afbeelding.

Vervolgens navigeer u naar systeemtab > LDAP-map.

Nadat de actieve gebruikers van de folder met CUCM zijn gesynchroniseerd, moet de LDAP-verificatie worden ingesteld.

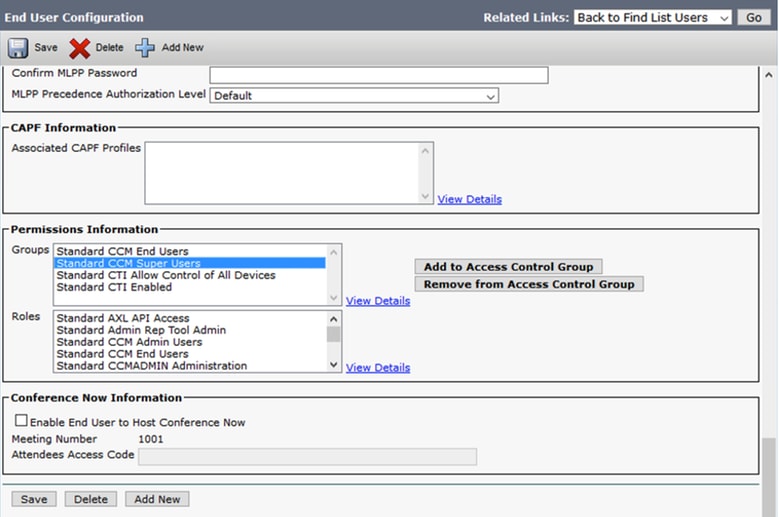

Een eindgebruiker in CUCM moet bepaalde toegangscontrolegroepen hebben toegewezen aan zijn/haar gebruikersprofiel. De ACG is standaard CCM supergebruikers. De gebruiker wordt gebruikt om de SSO te testen wanneer de omgeving klaar is.

CUCM-metagegevens

In deze sectie wordt het proces voor de CUCM-uitgever getoond.

De eerste taak is de CUCM-metagegevens te verkrijgen, waarvoor u naar de URL moet bladeren; <CUCM Pub FQDN>:8443/ssosp/ws/fig/metadata/sp. of deze kan worden gedownload vanaf het tabblad System > SAML Single Sign-on. Dit kan worden gedaan per knooppunt of Cluster Wide. Dit kan het beste worden gebruikt bij dit Cluster Wide.

Sla de gegevens lokaal op met een betekenisvolle naam, zoals sp_cucm0a.xml, nadat u deze nodig hebt.

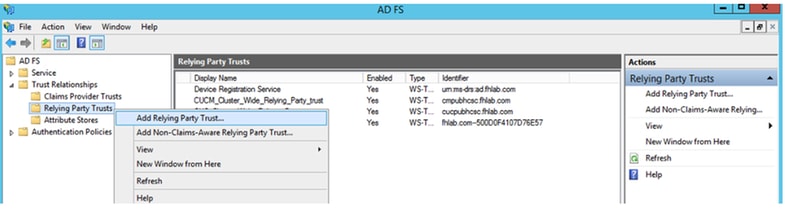

ADFS-relay configureren

Terug naar de AD FS 3.0 Management console.

Klik op Add Relying Party Trust Wizard.

Klik op Start om verder te gaan

Selecteer het XML-bestand met metagegevens van de federatie, medatada.xml dat u eerder hebt opgeslagen en klik op Volgende.

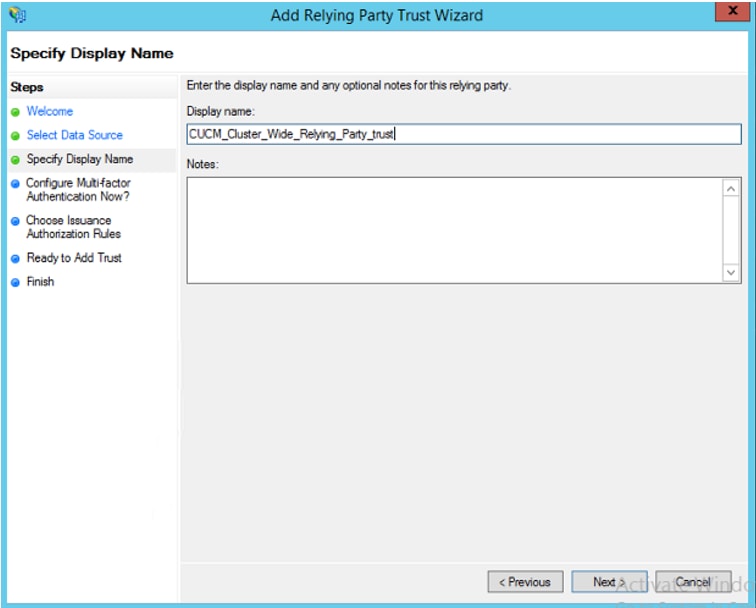

Gebruik CUCM_Cluster_Wide_Relying_Party_trust als de naam van de weergave en klik op Volgende.

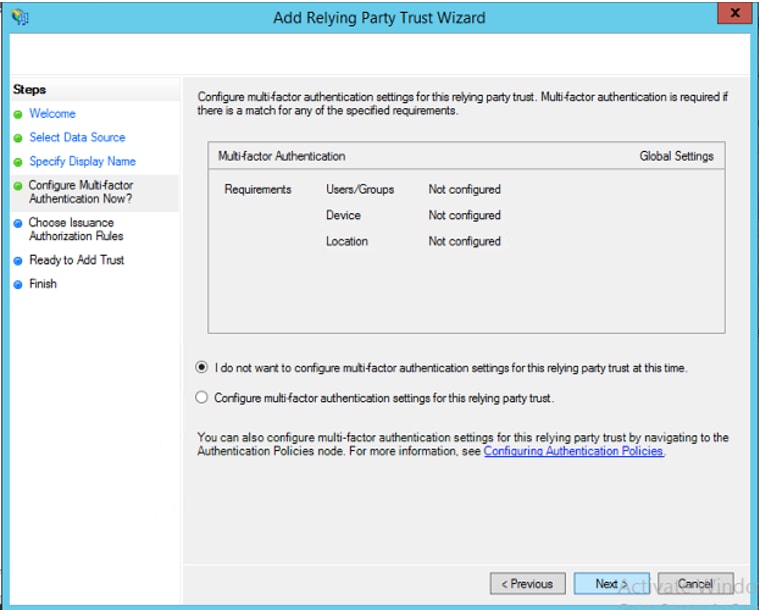

Selecteer de eerste optie en klik op Volgende.

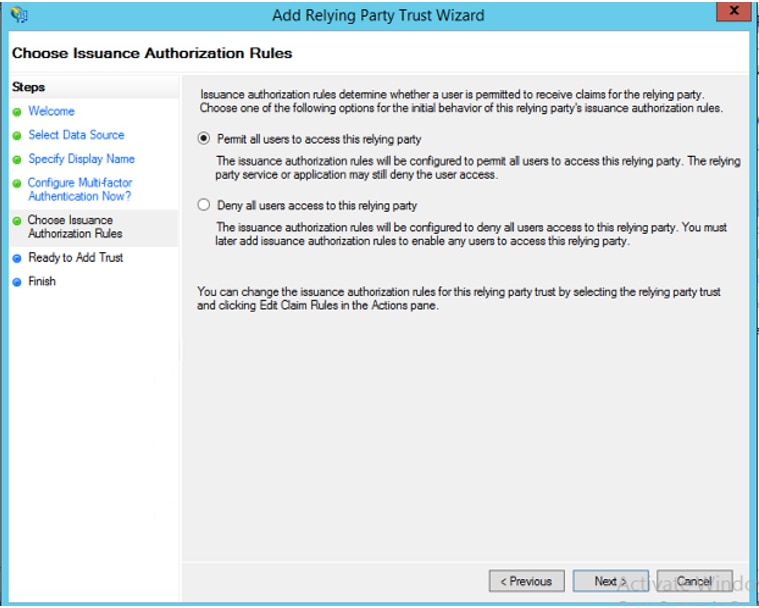

Selecteer Geef alle gebruikers toegang tot deze groep en klik op Volgende zoals in de afbeelding.

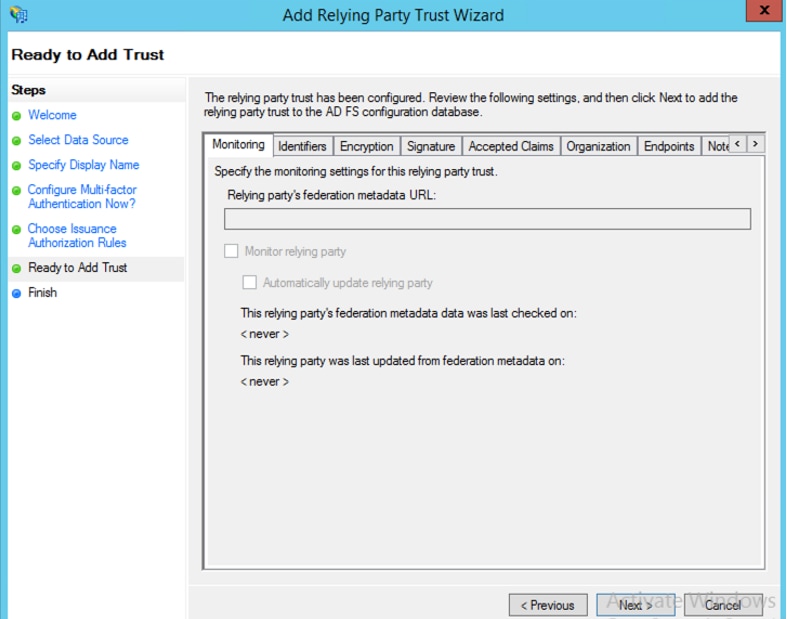

Bekijk de configuratie en klik op Volgende zoals in de afbeelding.

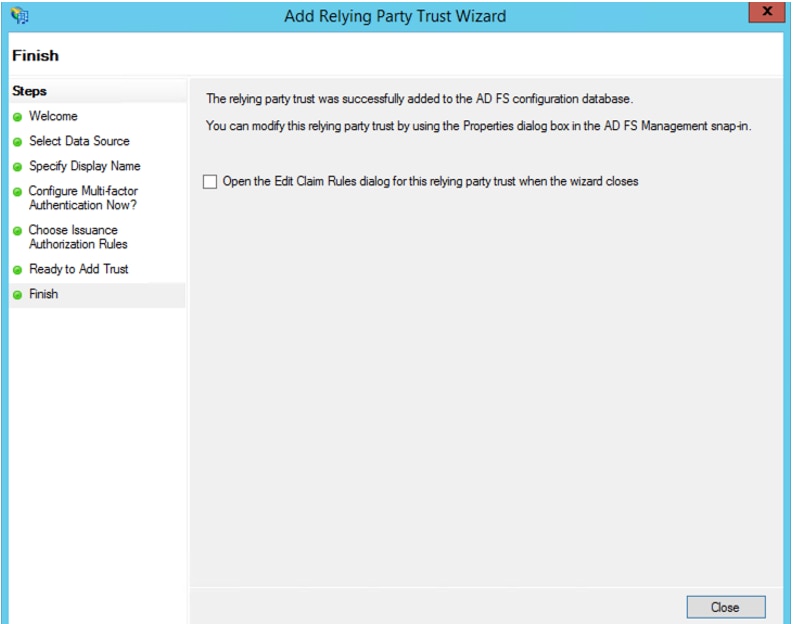

Schakel het vakje uit en klik op Sluiten.

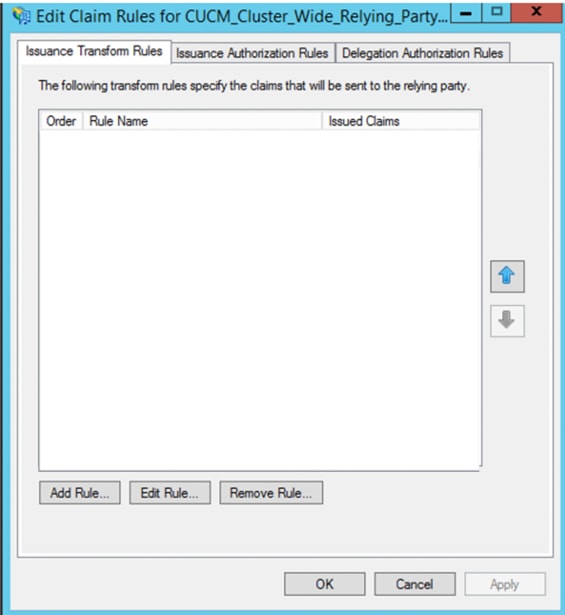

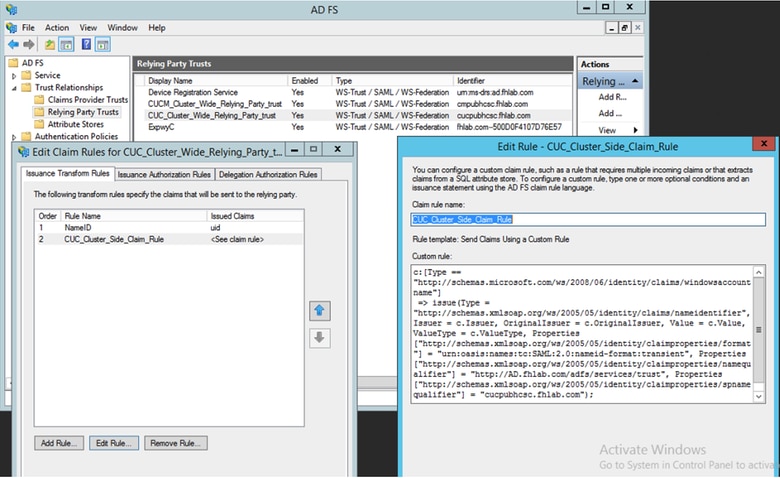

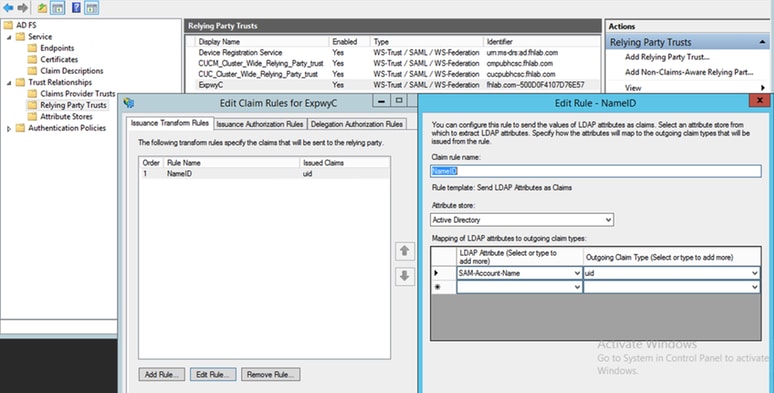

Selecteer met de knop secondaire muis het vertrouwen van de Relying Party dat u in de afbeelding hebt gemaakt en bewerkt de configuratie Eisen voor de claim zoals weergegeven in de afbeelding.

Klik op Regel toevoegen zoals in de afbeelding weergegeven.

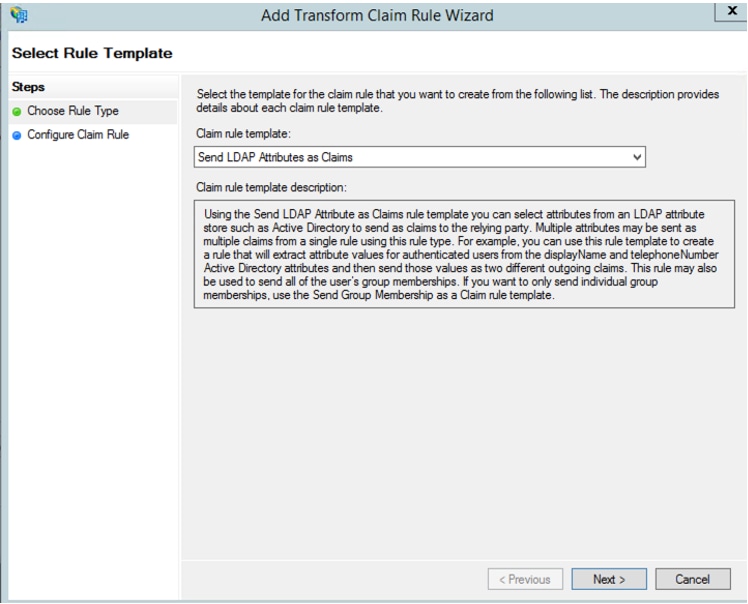

Selecteer LDAP-kenmerken als claims verzenden en klik op Volgende.

Configuratie van deze parameters:

Naam claimregel: NaamID

Beeld van kenmerken: Actieve Map (dubbelklik op de vervolgkeuzelijst)

LDAP-kenmerk: SAM-accountnaam

Type vordering: uid

Klik op FINISH/OK om verder te gaan.

Houd er rekening mee dat uid niet in het kleine geval is en niet reeds in het uitrolmenu bestaat. Typ het.

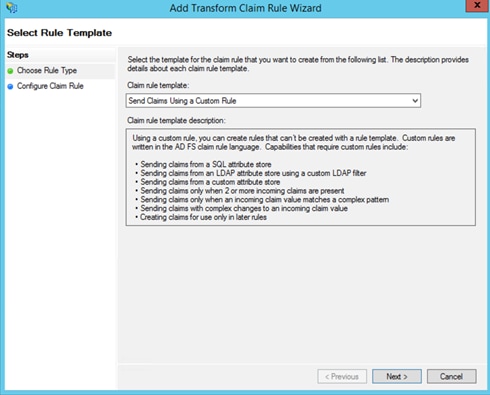

Klik nogmaals op Regel toevoegen om een andere regel toe te voegen.

Selecteer Vorderingen verzenden met een aangepaste regel en klik op Volgende.

Maak een aangepaste regel genaamd Cluster_Side_Claim_Rule.

Kopieer en plak deze tekst direct vanuit dit regelvenster. Soms worden quotes gewijzigd indien bewerkt op een teksteditor die dan de regel mislukt wanneer u een SSO-test uitvoert:

c:[Type ==

"http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]

=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier",

Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType,

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] =

"urn:oasis:names:tc:SAML:2.0:nameid-format:transient",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"]

= "http://<ADFS FQDN>/adfs/com/adfs/services/trust",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] =

"<CUCM Pub FQDN>");

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]

=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier",

Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType,

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] =

"urn:oasis:names:tc:SAML:2.0:nameid-format:transient",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] =

"http://AD.fhlab.com/adfs/services/trust",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] =

"cmpubhcsc.fhlab.com");

Klik op Voltooien om verder te gaan.

U dient nu twee regels te hebben die zijn gedefinieerd als ADFS. Klik op Toepassen en OK om het regelvenster te sluiten.

CUCM wordt nu toegevoegd als een betrouwbare vertrouwende partij bij ADFS.

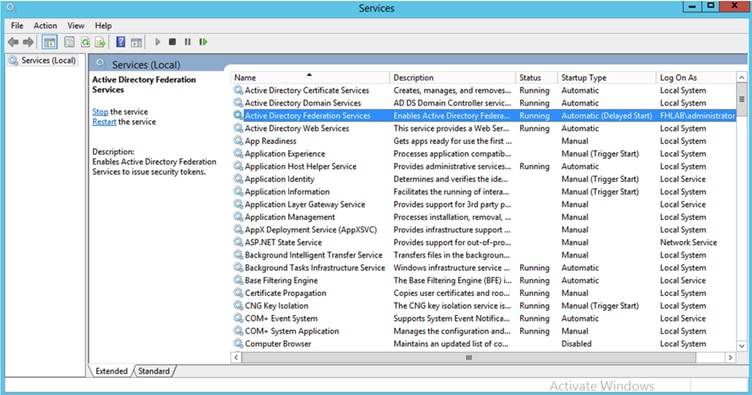

Start voordat u verdergaat de ADFS-service opnieuw. Blader naar Start Menu > Administratieve hulpmiddelen > Services.

IDP-metagegevens

U moet CUCM informatie geven over onze IDP. Deze informatie wordt uitgewisseld met behulp van XML-metagegevens. Zorg ervoor dat deze stap wordt uitgevoerd op de server waar ADFS is geïnstalleerd.

Eerst moet u verbinding maken met de ADFS (IDP) door een browser Firefox te gebruiken om de XML-metadata te downloaden. Open een browser naar https://<ADFS FQDN>/FederationMetadata/2007-06/FederationMetadata.xml en SAVE de metagegevens naar een lokale map.

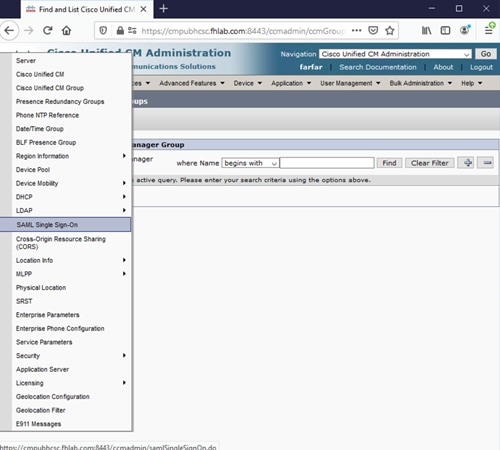

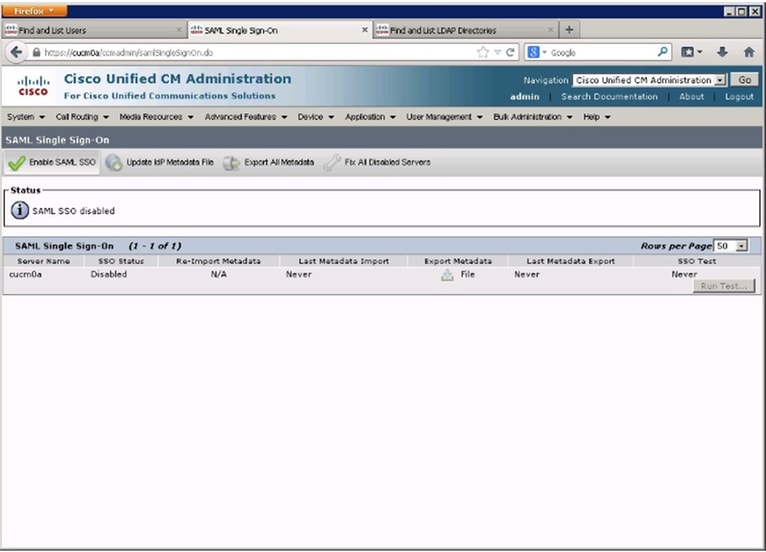

Blader nu naar de CUCM-configuratie in het systeemmenu > SAML Single Sign-On-menu.

Terug naar CUCM Management en selecteer SYSTEM > SAML Single aanmelding.

Selecteer SAML SSO inschakelen.

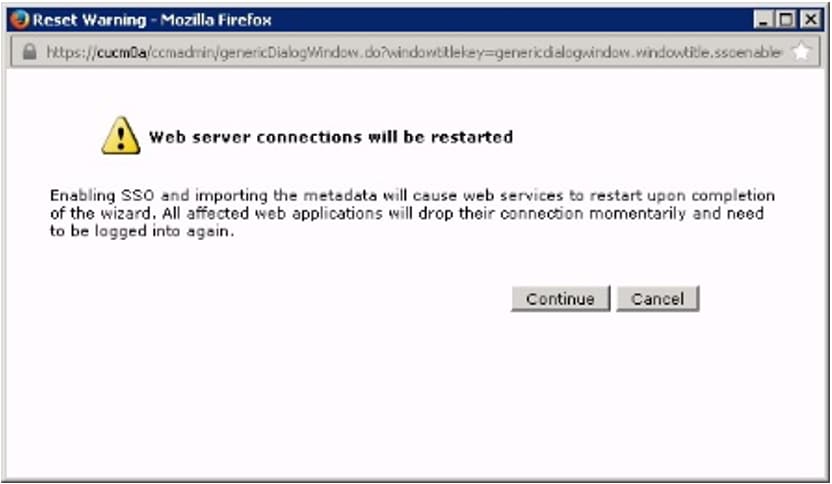

Klik op Doorgaan om de waarschuwing te bevestigen.

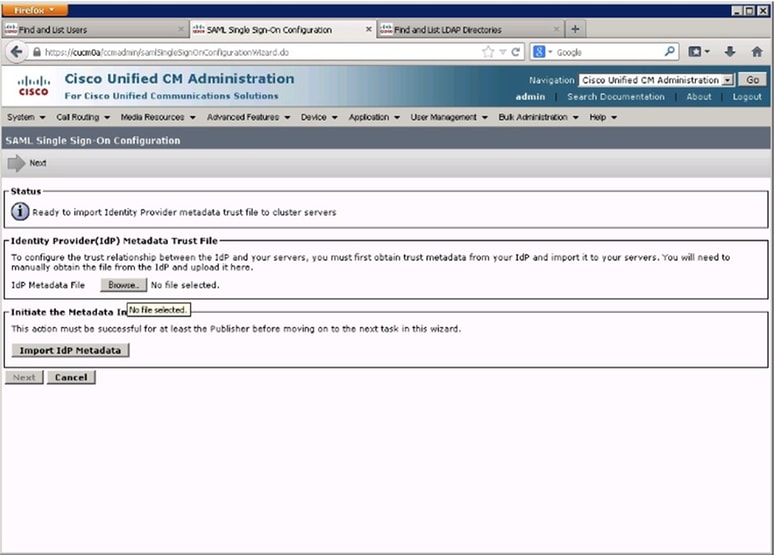

Op het SSO-scherm en klik op Bladeren.. om het XML-bestand met de metagegevens FederatieMetagegevens.xml in te voeren dat u eerder hebt opgeslagen zoals in de afbeelding.

Selecteer het XML bestand en klik op Open om het vanuit de downloads onder de favorieten naar CUCM te uploaden.

Klik na het uploaden op de Metagegevens van de Importeren IDP om de informatie IDP in CUCM te importeren. Bevestig dat de invoer geslaagd is en klik op Volgende om verder te gaan.

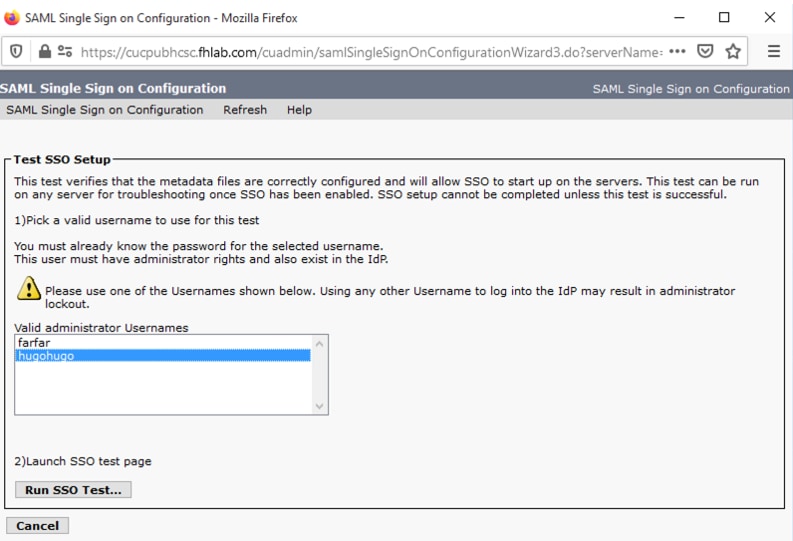

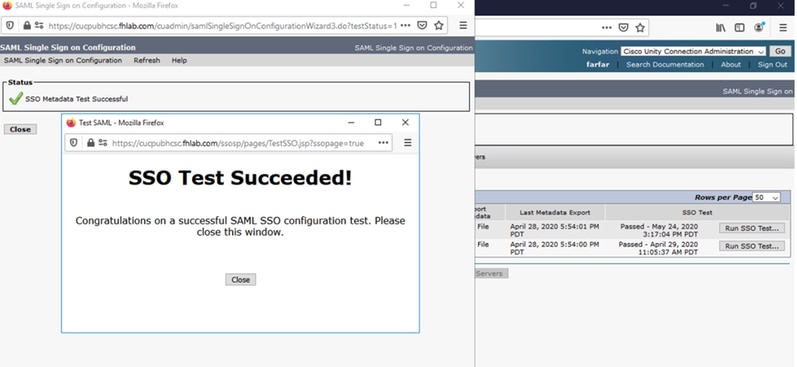

Selecteer de gebruiker die behoort tot de standaard CCM-gebruikers en klik op SSO-TEST uitvoeren.

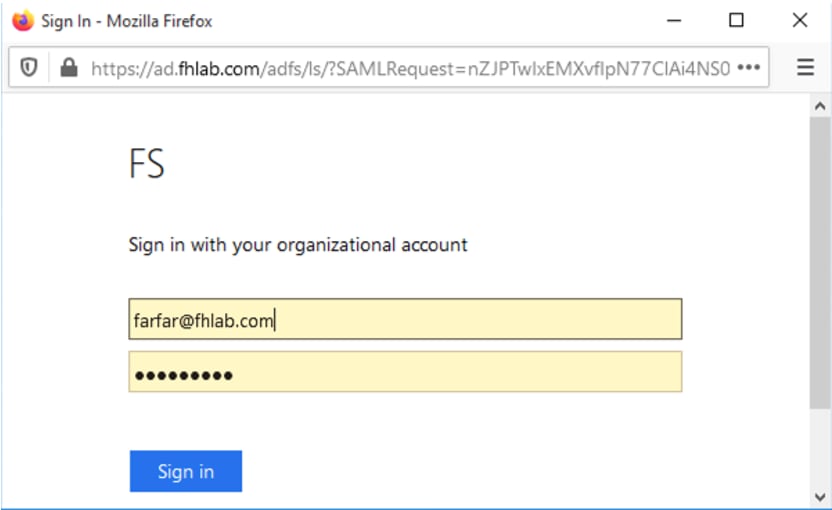

Meld u met de juiste gebruikersnaam en het juiste wachtwoord in bij een dialoogvenster voor gebruikersverificatie.

Als alles correct is ingesteld, kunt u een bericht zien waarin wordt gezegd dat de SSO-test is geslaagd!

Klik op SLUITEN en Voltooien om verder te gaan.

We hebben nu de basistaken voor configuratie voltooid om SSO op CUCM met ADFS mogelijk te maken.

SSO op CUC configureren

Hetzelfde proces kan worden gevolgd om SSO in Unity Connection in te schakelen.

LDAP integratie met CUC.

Configuratie van LBP-verificatie.

Importeer de gebruikers van LDAP die voicemail hebben toegewezen en ook de gebruiker die zal dienen voor het testen van SSO.

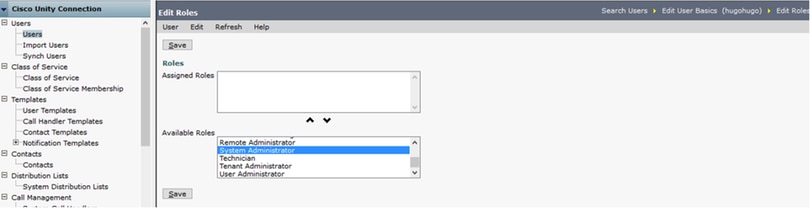

Navigeer naar gebruikers > Bewerken > Rollen zoals in de afbeelding.

De testgebruiker de rol van systeembeheerder toewijzen.

CUC-metagegevens

U hebt nu CUC-metadata gedownload, de Relying PartyTrust voor CUC gecreëerd en CUC-metagegevens geüpload en de regels i AD FS op ADFS 3.0 gemaakt

Ga naar SAML single-aanmelding en schakel SAML SSO in.

SSO op snelweg configureren

Metagegevens invoeren in snelweg C

Open een browser naar https://<ADFS FQDN>/FederationMetadata/2007-06/FederationMetadata.xml en SAVE de metagegevens naar een lokale map

Upload naar Configuration > Unified Communications > IDP.

Uitvoermetagegevens uit snelweg C

Ga naar configuratie -> Unified Communications -> IDP -> SAML-gegevens exporteren

Cluster mode gebruikt een zichzelf ondertekend certificaat (met lange levensduur) dat in SAML is opgenomen

metagegevens en gegevens die gebruikt worden voor het ondertekenen van SAML-verzoeken

-

Voor de clusterbrede modus, om het enkele clusterbrede metagegevensbestand te downloaden, klikt u op Downloaden

-

Op per-peer modus, om het metagegevensbestand voor een bepaald peer te downloaden, klikt u op Downloaden naast de peer. Als u alles in een .zip-bestand wilt exporteren, klikt u op Alles downloaden.

Voeg een vertrouwen van de Relay Party in Cisco Expressway-E toe

Maak eerst vertrouwen van de Relying Partij voor de Expressway-ES en voeg dan een claimregel toe om identiteit als UID attribuut te verzenden.

Handmatig met inloggen verversen

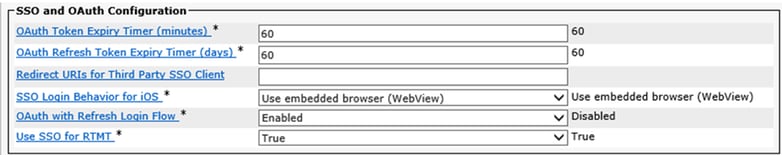

Controleer in Cisco CUCM Enterprise-parameters of de parameter Loop met Vernieuwde inlogsnelheid is ingeschakeld. Ga naar Cisco Unified CM-beheer > Enterprise-parameters > SSO en configuratie van derden.

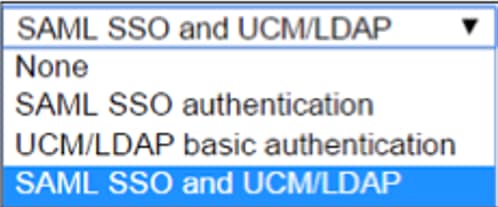

Verificatiepad

- Als de authenticatieweg is ingesteld op "SAML SSO - authenticatie", dan kunnen alleen Jabber - klanten die gebruik maken van een SSO-enabled Unified CM-cluster MRA op deze expressway gebruiken. Dit is alleen een SSO-configuratie.

- Ondersteuning van snelwegen bij MRA voor alle IP-telefoons, alle TelePresence-endpoints en alle Jabber-clients die zijn gestationeerd in een Unified CM-cluster die niet voor SSO zijn geconfigureerd, vereisen dat de authenticatieweg UCM/LDAP-verificatie omvat.

- Als een of meer van de Unified CM-clusters Jabber SSO ondersteunt, selecteert u de "SAML SSO en UCM/LDAP" zodat zowel de SSO als de basisverificatie mogelijk zijn.

SSO-architectuur

SAML is een op XML gebaseerd open-standaard gegevensformaat dat beheerders in staat stelt om toegang te hebben tot een bepaalde reeks Cisco samenwerkingstoepassingen naadloos na het ondertekenen in één van die toepassingen. SAML SSO gebruikt het SAML 2.0-protocol om cross-domein en product single-aanmelding voor Cisco collaboration-oplossingen aan te bieden.

Login-flow op locatie

MRA-Login Flow

OAuth

OAuth is een standaard die autorisatie ondersteunt. Een gebruiker moet zijn gewaarmerkt voordat hij kan worden geautoriseerd. De vergunningscode Grant flow biedt een methode voor een cliënt om toegang te verkrijgen en penningen te verfrissen om toegang te krijgen tot een hulpbron (Unified CM, IM&P, Unity en Expressway-diensten). Deze stroom is ook gebaseerd op omleiding en vereist dus dat de client kan samenwerken met een HTTP user-agent (webbrowser) die door de gebruiker wordt gecontroleerd. De cliënt zal een eerste aanvraag indienen bij de vergunningserver met behulp van HTTPS. De OAuth server richt de gebruiker op een authenticatieservice. Dit kan uitgevoerd worden op Unified CM of een externe IDP als de SAML SSO is ingeschakeld. Afhankelijk van de authenticatiemethode die wordt gebruikt, kan een webpagina-weergave aan de eindgebruiker worden aangeboden om zichzelf te authentificeren. (Kerberos-verificatie is een voorbeeld dat geen webpagina zou weergeven.) In tegenstelling tot de impliciete subsidiestroom zal een succesvolle subsidie-stroom van de authenticatiecode resulteren in de uitgifte van een "machtigingscode" door de OAuth-servers aan de webbrowser. Dit is een unieke code voor eenmalig gebruik die van korte duur is en vervolgens wordt doorgegeven van de webbrowser naar de client. De client verstrekt deze "Authorization Code" aan de autorisatieserver samen met een vooraf gedeeld geheim en ontvangt in ruil voor "Access Token" en een "Refresh Token". Het in deze stap gebruikte clientgeheim stelt de vergunningdienst in staat het gebruik te beperken tot geregistreerde en gewaarmerkte cliënten. De penningen worden gebruikt voor de volgende doeleinden:

Toegang/verfrissing Token

Toegangstoken: Deze token wordt uitgegeven door de autorisatieserver. De client presenteert het token aan een resource server wanneer het toegang moet krijgen tot beschermde bronnen op die server. De resource server kan het token gebruiken en vertrouwt verbindingen met het token op. (Cisco Access Tokens standaard op een levensduur van 60 minuten)

Token verversen: Deze token wordt opnieuw uitgegeven door de autorisatieserver. De cliënt legt dit token voor aan de autorisatieserver samen met het clientgeheim wanneer het toegangstoken is verlopen of zal verlopen. Als het verfrissingstoken nog geldig is, geeft de autorisatieserver een nieuw toegangstoken op zonder dat een andere verificatie vereist is. (Cisco verfrist tokens standaard tot een levensduur van 60 dagen). Als de verfrissingstoken is verlopen, moet een nieuwe volledige OAuth autorisatie-code worden gestart om nieuwe penningen te verkrijgen.

Goedkeuringscode Subsidie Flow beter

In de impliciete subsidie flow wordt het toegangstoken doorgegeven aan de Jabber client via een HTTP user agent (browser). In de vergunningscode gift flow wordt het toegangstoken rechtstreeks uitgewisseld tussen de licentieserver en de Jabber-cliënt. De token wordt gevraagd op de vergunningserver met behulp van een unieke vergunningscode voor een bepaalde tijd. Deze directe uitwisseling van het toegangspakket is veiliger en vermindert de blootstelling aan risico's.

De OAuth-autorisatiecode subsidie flow ondersteunt het gebruik van verfrissingspenningen. Dit levert een betere ervaring aan de eindgebruiker op omdat deze niet zo vaak opnieuw hoeft te authenticeren (standaard 60 dagen)

Kerberos configureren

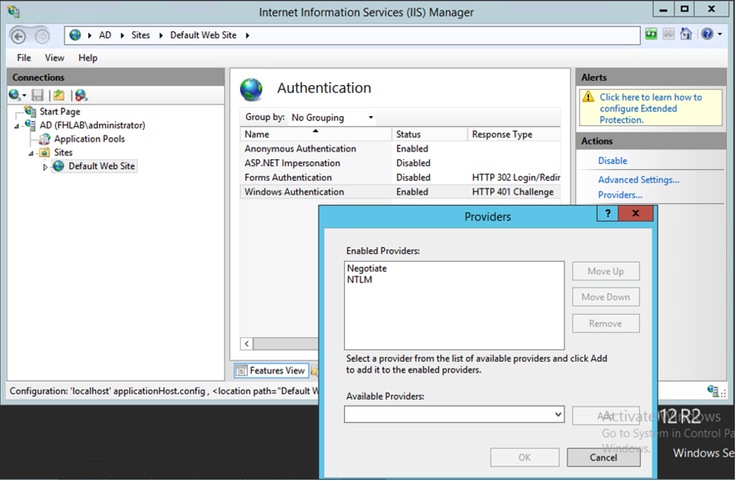

Selecteer Windows-verificatie

Internet Information Services (IS) Manager > Sites > Default Web Site > Verificatie > Windows Verificatie > Geavanceerde instellingen.

-

Schakel de verificatie van de Kernel-modus in.

-

Zorg ervoor dat uitgebreide bescherming is uitgeschakeld.

ADFS ondersteunt beide Kerberos NTLM

Zorg ervoor dat AD FS versie 3.0 zowel het Kerberos-protocol als het NTLM-protocol (NT LAN Manager) ondersteunt omdat alle niet-Windows-clients Kerberos niet kunnen gebruiken en niet op NTLM kunnen vertrouwen.

In het rechter deelvenster selecteert u Providers en zorgt u ervoor dat er onder Ingeschakelde providers onderhandeling en NTLM aanwezig zijn:

Microsoft Internet Explorer configureren

Zorg ervoor dat Internet Explorer > Advanced > Geïntegreerde Windows-verificatie inschakelen is ingeschakeld.

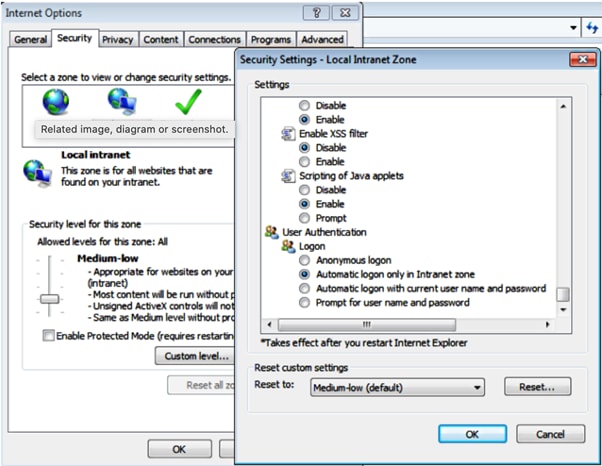

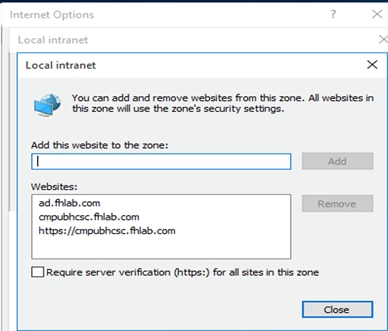

Voeg ADFS-URL toe onder Security > Intranet > sites >

Voeg CUCM, IMP en Unity hostname toe aan Security > Trusted Sites

Gebruikersverificatie

Zorg ervoor dat Internet Explorer > Security > Local Intranet > Security Level voor deze Zone > Custom Level > User Authentication - Logon > Automatic Logon in Intranet Zone.

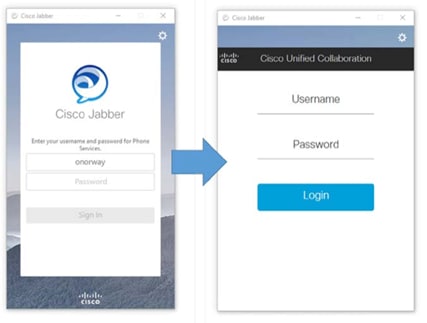

Jabber-aanmelding bij SSO

Er zijn geen configuratiewijzigingen vereist voor Cisco Jabber. Als Unified CM is ingesteld voor het gebruik van SAML of een externe IDP, dan wordt het inlogscherm van de IDP mogelijk weergegeven in plaats van het Unified CM-inlogscherm.

Problemen oplossen

De meeste les die we geleerd hebben, was tijdens onze labo-instelling.

Internet Explorer (IE)

Zorg ervoor dat u in CUCM/IM&P kunt inloggen met behulp van SSO in IE-browser als voorwaarde voor het testen van Jabber SSO.

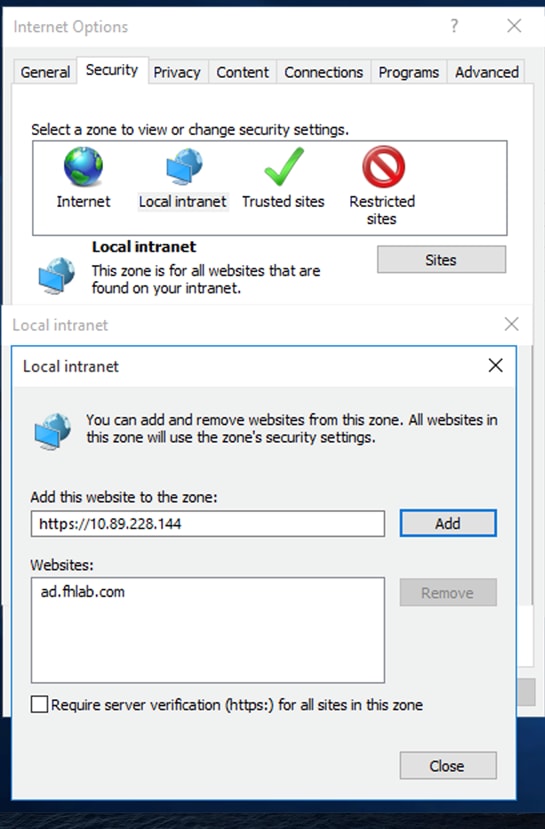

Plaatsen toegevoegd aan IE

Klik op de Internet-opties van de IE en navigeer naar het tabblad Beveiliging. Klik op het lokale intranet > Plaatsen > Geavanceerd. Voeg de websites toe aan de zone (d.w.z. Voeg IDP FQDN toe aan de SITE).

Niet sync-probleem

Als je een fout hebt voor uit sync iets als dit.

Ongeldige SAML-respons. Dit kan zijn veroorzaakt wanneer de tijd niet is afgestemd op de Cisco Unified Communications Manager- en IDP-servers. Verifieer de NTP-configuratie op beide servers. Start "utils ntp status" van de CLI om deze status op Cisco Unified Communications Manager te controleren. Als er een time-mismatch is tussen CUCM en IDP, ontvangt u deze fout: "Ongeldige SAML respons." Deze fout kan worden veroorzaakt wanneer de tijd niet is afgestemd op de CUCM- en IDP-servers. Om te kunnen SAML SSO's werken, moet u de juiste NTP-instellingen installeren en ervoor zorgen dat het tijdsverschil tussen de IDP en de Unified Communications-toepassingen niet meer dan drie seconden bedraagt.

Om ervoor te zorgen dat uw gebruikers niet worden beïnvloed door problemen met serversynchronisatie, stelt u een scheefheid van minimaal twee minuten in op het "NotBefore"-kenmerk door de instructies te volgen:

-

Open je PowerShell in ADFS.

-

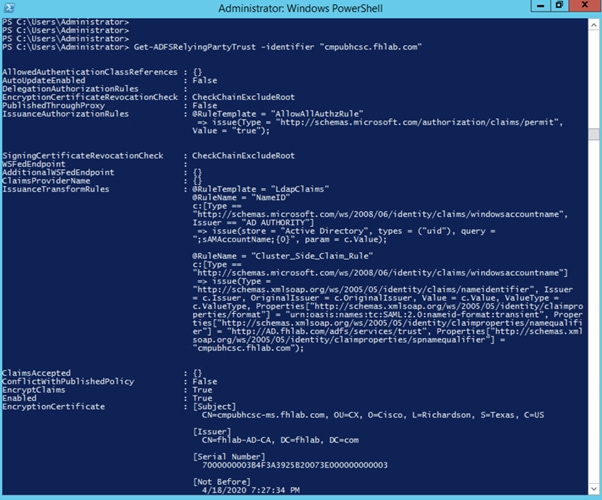

Controleer de huidige NotBeforeSkew door de volgende opdracht in de PowerShell te voeren:

Get-ADFSRelyingPartyTrust-identifier "application FQDN"-code

Get-ADFSRelyingPartyTrust-identifier "cmpubhcsc.fhlab.com"

- Bij de PowerShell-respons, scrollen naar de eigenschap "NotBeforeSkew". Het nummer naast de "NotBeforeSkew" is de huidige tijdscheefheid van die eigenschap in minuten.

-

Stel vervolgens de "NotBeforeSkew" 3 minuten in door de volgende opdracht in het PowerShell te gebruiken:

Set-ADFSRelyingPartyTrust-TargetIdentifier "application FQDN" - NotBeforeSkew 3.

-

Controleer de nieuwe "NotBeforeSkew" door de volgende opdracht opnieuw uit te voeren:

-

Get-ADFSRelyingPartyTrust-identifier "cmpubhcsc.fhlab.com"

* De NotBeforeSkew moet nu worden ingesteld op "3".

OPMERKING: U kunt ook de metadata van de IDP naar SP importeren (d.w.z. CUCM).

Token intrekken

https://

:8443/ssosp/token/revoke?user_id=

https://10.89.228.146:8443/ssosp/token/revoke?user_id=farfar

{"revoked_tokens":{"status":"success","user_id":"farfar","clientID_tokens":

[{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"fa8ff04aabb4a40bc493f810f9fff09a8f735d24fb05df7c9191f294611710a3"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"9ecf6a5092f1167df085f018320e2135b487f585b9cbb3e59474a0643f1a961f"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"30ab864ce41c78b9b4324a46f865dd47add4b16d7717986d715405496119bc87"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"33d025dd7b88fefe99173757a54ada771821d763a23b71cc9ca233e1c91ffd65"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"a5f0d293d3dbbbe4ef1af9379a78df04ed9a168c450de42982e3796cef758c0f"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"252912f2af65346f7ec2887505aef7d0ee2cd918f0253662b9b53ebf45e490e8"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"28c33fcbbc4d47bc6d658855f0699bbe1b3c264c0ed7a04eedc578f6b89fd4de"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"cb5269c40cdf4cc4e2e0a0f520d719851f132691d609ffe65c143952a3f7d2d7"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"acd338a0858c8f140866962e1150bcfd1768b3d8fd959700ed70ea5bff571e83"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"3acee9b52c039e58a0be060c20b8134aea5445ba141d6daedc9fb2366e0eb4d0"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"4a4ac2e56c4663ff20797228b3e67511a56ae3fd1f831303df3642206f8a9742"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"db9ae2351f51e85a01a0dc64b35fa75f052eaa6b3793a29f9dfdb86d589dc97a"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"1118b7fbcaa407541dc8e21ed70ccc581f3e7f58a31fdb94c637d7ac1279a6b8"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"2f33962f1671acc9c7acfb6cff6dff3d9ddf7e2df0a5d7747020347c08e8f18a"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"70a46c24974499c1f87b1b167795c4654460e665f2f5f1696b0a93e2887ae442"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"c05fb1c913a0cbd2984d370365d085ad8315b916a5651511401a695d17129584"},

{"client_id":"C1b4b988f3efa1c3fc97d0d0a36f6b97f244b4fafe55e8d9d78774e305bae9ab1",

"refresh_token":"47ba99793ededfe1cba3f0b83a2738c0a79f1833979ad3c6c362291f92f8fdf8

Voer een handmatige LDAP-sync uit of verwijder de gebruiker uit de database om onmiddellijk te voorkomen dat een gebruiker Jabber gebruikt. Zelfs als een Jabber-client een geldig access point of verfrissingstoken levert voor de UDS-service op CUCM, moet de gebruiker "actief" zijn in de CUCM-gebruikersdatabase voor authenticatie.

Door de parameter Refresh Token censuur Enterprise parameter automatisch te wijzigen worden alle Refresh Tokens die door dat CUCM cluster werden uitgegeven, ingetrokken.

Bootstrap-bestand

Jabber-gebruikers worden naar de Webex Connect-cloud gericht voor verificatie, in plaats van een Instant Messaging and Presence-server (IM&P) of via een Expressway (Collaboration Edge) ingesteld voor Mobile en Remote Access (MRA).

In Jabber-bootstrap.Properties-bestand bevindt zich op C:\ProgramData\Cisco Systems\Cisco Jabber file we can exclude webex

ServiceDiscoveryServices: exclusief: Webex

SSO-defect MSIS7066

We hebben een scenario gezien waarin de SSO faalde. Wanneer u een inlogtest van SSO op CUCM uitvoert in een browser van Firefox, wordt deze opnieuw naar IDP gestuurd, worden de aanmeldingsgegevens ingevoerd, maar dan wordt CUCM de volgende fout weergegeven:

Ongeldige statuscode in respons. Dit kan veroorzaakt zijn door een configuratiefout in de IDP. Controleer de IDP-bestanden en de configuratie

Heb een blik geworpen in het ADFS (d.w.z. IDP) Event Viewer op de onderstaande locatie

Event Viewer -> Logboeken voor toepassing en services -> AD FS -> Admin

Hier volgt een fragment van de fout:

Uitzonderingsgegevens:

Microsoft.IdentityServer.requestfailException: MSIS 7066: Verificatie is mislukt voor het verzoek. —> System.Security.SecurityException: De gebruikersnaam of het wachtwoord is niet correct.

Na het graven kwam naar voren dat de admino-gecreditatie van de Domain Controller was veranderd maar dat de ADFS-services niet waren bijgewerkt

-

Open het configuratievenster voor services (u kunt deze openen via Windows Configuratiescherm > Administratieve tools of in het Start-menu wanneer u services typt).

-

Vind uw service (Active Directory Federation Services) en dubbelklik op deze om de eigenschappen ervan te openen (of klik met de rechtermuisknop op deze services en selecteer Properties).

Bijgedragen door Cisco-engineers

- Farrukh HassanCisco geavanceerde services

- Hugo Levya VidalCisco geavanceerde services

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback