Nieuwe certificaten maken op basis van ondertekende CA-certificaten

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u de certificaten kunt regenereren die door een certificaatinstantie (CA) zijn ondertekend in Cisco Unified Communications Manager (CUCM).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Realtime Monitoring Tool (RTMT)

- CUCM-certificaten

Gebruikte componenten

- CUCM release 10.x, 11.x en 12.x.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Informatie vooraf controleren

Opmerking: Raadpleeg voor zelfondertekende certificaatregeneratie de certificaatregeneratiegids. Raadpleeg de handleiding voor de hergeneratie van multi-SAN-certificaten voor CA-ondertekend multi-SAN-certificaat

Om de impact van elk certificaat en de regeneratie ervan te begrijpen, raadpleegt u de zelfondertekende regeneratiegids.

Elk type certificaatondertekeningsaanvraag (CSR) heeft verschillende belangrijke gebruiksdoeleinden en die zijn vereist in het ondertekende certificaat. De Security Guide bevat een tabel met de vereiste belangrijkste gebruiksdoeleinden voor elk type certificaat.

Voer deze opdracht uit om de onderwerpinstellingen (locatie, staat, organisatie-eenheid, enzovoort) te wijzigen:

set web-security orgunit orgname locality state [country] [alternatehostname]

Het Tomcat-certificaat wordt automatisch opnieuw gegenereerd nadat u de opdrachtset web-securityhebt uitgevoerd. Het nieuwe zelfondertekende certificaat wordt niet toegepast tenzij de Tomcat-service opnieuw wordt gestart. Raadpleeg deze handleidingen voor meer informatie over deze opdracht:

Certificaten configureren en opnieuw genereren

De stappen voor het regenereren van certificaten met één knooppunt in een CUCM-cluster die door een CA zijn ondertekend, worden vermeld voor elk type certificaat. Het is niet nodig om alle certificaten in de cluster te regenereren als ze niet zijn verlopen.

Tomcat Certificate

Waarschuwing: controleer of SSO is uitgeschakeld in het cluster (CM Administration > System > SAML Single Sign-On). Als SSO is ingeschakeld, moet deze worden uitgeschakeld en weer worden ingeschakeld zodra het proces voor het opnieuw genereren van het Tomcat-certificaat is voltooid.

Op alle knooppunten (CallManager en IM&P) van het cluster:

Stap 1. Navigeer naar Cisco Unified OS Administration > Security > Certificate Management > Find en controleer de verloopdatum van het Tomcat-certificaat.

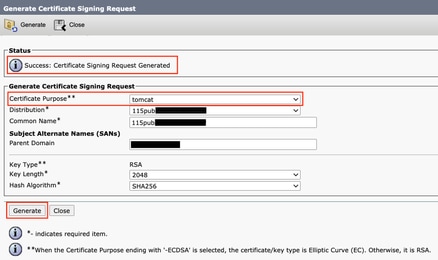

Stap 2. Klik op de knop .Generate CSR > Selecteer de gewenste instellingen voor het certificaat en klik vervolgens opCertificate Purpose: tomcatGenerate. Wacht tot het succesbericht verschijnt en klik opClose.

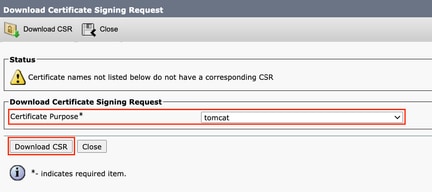

Stap 3. Download de CSR. KlikDownload CSR, selecteer Certificate Purpose: tomcat, en klikDownload.

Stap 4. Verzend de CSR naar de certificaatautoriteit.

Stap 5. De certificaatautoriteit retourneert twee of meer bestanden voor de ondertekende certificaatketen. Upload de certificaten in deze volgorde:

- Root CA certificaat als tomcat-trust. Navigeer om de beschrijving van het certificaat in te

Certificate Management > Upload certificate > Certificate Purpose: tomcat-trust.stellen en blader door het basiscertificaatbestand. - Tussentijds certificaat als tomcat-trust (optioneel). Navigeer naar

Certificate Management > Upload certificate > Certificate Purpose: tomcat-trust. Stel de beschrijving van het certificaat in en blader door het tussenliggende certificaatbestand.

Opmerking: sommige CA's geven geen tussentijds certificaat. Als alleen het basiscertificaat is opgegeven, kan deze stap worden weggelaten.

- CA-ondertekend certificaat als tomcat. Navigeer naar

Certificate Management > Upload certificate > Certificate Purpose: tomcat. Stel de beschrijving van het certificaat in en blader door het CA-ondertekende certificaatbestand voor het huidige CUCM-knooppunt.

Opmerking: op dit punt vergelijkt CUCM de CSR en het geüploade CA-ondertekende certificaat. Als de informatie overeenkomt, verdwijnt de MVO en wordt het nieuwe CA-ondertekende certificaat geüpload. Als u een foutbericht ontvangt nadat het certificaat is geüpload, raadpleegt u het Upload Certificate Common Error Messages gedeelte.

Stap 6. Om het nieuwe certificaat toegepast te krijgen op de server, moet de Cisco Tomcat-service opnieuw opgestart worden via CLI (start met Publisher, en vervolgens moeten abonnees, één voor één), de opdracht gebruiken utils service restart Cisco Tomcat.

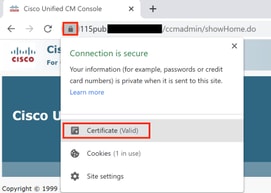

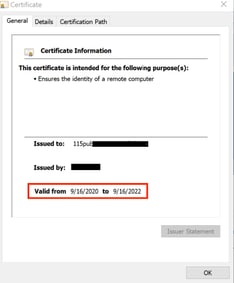

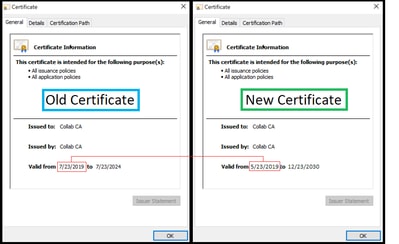

Om te bevestigen dat het Tomcat-certificaat nu door CUCM wordt gebruikt, navigeer naar de webpagina van het knooppunt en selecteer Site Information(Lock Icon) in de browser. certificateKlik op de optie en controleer de datum van het nieuwe certificaat.

CallManager-certificaat

Waarschuwing: regenereer CallManager- en TVS-certificaten niet tegelijkertijd. Dit veroorzaakt een onherstelbare mismatch met de geïnstalleerde ITL op endpoints die de verwijdering van ITL van ALLE endpoints in het cluster vereist. Voltooi het gehele proces voor CallManager, en zodra de telefoons terug zijn geregistreerd, start het proces voor de TVS.

Opmerking: om te bepalen of het cluster in de gemengde modus staat, navigeer je naar Cisco Unified CM Administration > System > Enterprise Parameters > Cluster Security Mode (0 == niet-beveiligd; 1 == Gemengde modus).

Voor alle CallManager-knooppunten van het cluster:

Stap 1. Navigeer naar en controleer de verloopdatum van het CallManager-certificaat.Cisco Unified OS Administration > Security > Certificate Management > Find

Stap 2. Klik op de knop .Generate CSR > Certificate Purpose: CallManager Selecteer de gewenste instellingen voor het certificaat en klik vervolgens opGenerate. Wacht tot het succesbericht verschijnt en klik opClose.

Stap 3. Download de CSR. Klik op de knop .Download CSR. Select Certificate Purpose: CallManager and click Download

Stap 4. Stuur de MVO naar de Certificate Authority .

Stap 5. De certificaatautoriteit retourneert twee of meer bestanden voor de ondertekende certificaatketen. Upload de certificaten in deze volgorde:

- CA-certificaat als CallManager-trust. Navigeer naar

Certificate Management > Upload certificate > Certificate Purpose: CallManager-trust. Stel de beschrijving van het certificaat in en blader door het basiscertificaatbestand. - Tussentijds certificaat als CallManager-trust (optioneel). Navigeer naar

Certificate Management > Upload certificate > Certificate Purpose: CallManager-trust. Stel de beschrijving van het certificaat in en blader door het tussenliggende certificaatbestand.

Opmerking: sommige CA's geven geen tussentijds certificaat. Als alleen het basiscertificaat is opgegeven, kan deze stap worden weggelaten.

- Door CA ondertekend certificaat als CallManager. Navigeer naar

Certificate Management > Upload certificate > Certificate Purpose: CallManager. Stel de beschrijving van het certificaat in en blader door het CA-ondertekende certificaatbestand voor het huidige CUCM-knooppunt.

Opmerking: op dit punt vergelijkt CUCM de CSR en het geüploade CA-ondertekende certificaat. Als de informatie overeenkomt, verdwijnt de MVO en wordt het nieuwe CA-ondertekende certificaat geüpload. Als u een foutbericht ontvangt nadat het certificaat is geüpload, raadpleegt u het gedeelte Gemeenschappelijke foutmeldingen uploaden.

Stap 6. Als het cluster in de gemengde modus staat, moet u de CTL bijwerken voordat de services opnieuw worden gestart: Token of Tokenless. Als het cluster zich in de niet-beveiligde modus bevindt, slaat u deze stap over en gaat u verder met het opnieuw opstarten van de services.

Stap 7. Om het nieuwe certificaat op de server toegepast te krijgen, moeten de vereiste services opnieuw opgestart worden (alleen als de service draait en actief is). Navigeren naar:

Cisco Unified Serviceability > Tools > Control Center - Network Services > Cisco Trust Verification ServiceCisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco TFTPCisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco CallManagerCisco Unified Serviceability > Tools > Control Center - Feature Services > Cisco CTIManager

Stap 8. Reset alle telefoons:

- Navigeer naar

Cisco Unified CM Administration > System > Enterprise Parameters > Reset. Er verschijnt een pop-upvenster met de verklaring. U staat op het punt om alle apparaten in het systeem opnieuw in te stellen. Deze actie kan niet ongedaan worden gemaakt. Doorgaan? SelecteerOKdit en klik vervolgens opReset.

Opmerking: Monitor apparaatregistratie via RTMT. Zodra alle telefoons registreren terug kunt u met het volgende certificaattype te werk gaan.

IPsec-certificaat

Waarschuwing: een back-up- of terugzettaak mag niet actief zijn wanneer het IPSec-certificaat wordt geregenereerd.

Voor alle knooppunten (CallManager en IM&P) van het cluster:

Stap 1. Navigeer naarCisco Unified OS Administration > Security > Certificate Management > Finden controleer de verloopdatum van het ipsec-certificaat.

Stap 2. Klik op Generate CSR > Certificate Purpose: ipsec. Selecteer de gewenste instellingen voor het certificaat en klik vervolgens op Generate. Wacht totdat het succesbericht verschijnt en klik vervolgens op Sluiten.

Stap 3. Download de CSR. Klik op CSR downloaden. Selecteer IPSEC (Doel van certificaat) en klik op Downloaden.

Stap 4. Verzend de CSR naar de certificaatautoriteit.

Stap 5. De certificaatautoriteit retourneert twee of meer bestanden voor de ondertekende certificaatketen. Upload de certificaten in deze volgorde:

- Root CA-certificaat als ipsec-trust. Navigeren naar certificaatbeheer > Uploadcertificaat > Doel van certificaat: ipsec-trust. Stel de beschrijving van het certificaat in en blader door het basiscertificaatbestand.

- Tussentijds certificaat als ipsec-trust (optioneel). Navigeren naar certificaatbeheer > Uploadcertificaat > Doel van certificaat: tomcat-trust. Stel de beschrijving van het certificaat in en blader door het tussenliggende certificaatbestand.

Opmerking: sommige CA's geven geen tussentijds certificaat. Als alleen het basiscertificaat is opgegeven, kan deze stap worden weggelaten.

- Door CA ondertekend certificaat als ipsec. Navigeren naar certificaatbeheer > Uploadcertificaat > Doel certificaat: ipsec. Stel de beschrijving van het certificaat in en blader door het CA-ondertekende certificaatbestand voor het huidige CUCM-knooppunt.

Opmerking: op dit punt vergelijkt CUCM de CSR en het geüploade CA-ondertekende certificaat. Als de informatie overeenkomt, verdwijnt de MVO en wordt het nieuwe CA-ondertekende certificaat geüpload. Als u een foutbericht ontvangt nadat het certificaat is geüpload, raadpleegt u de sectie Gemeenschappelijke foutmeldingen uploaden van het uploadcertificaat</strong>.

Stap 6. Om het nieuwe certificaat op de server toegepast te krijgen, moeten de vereiste services opnieuw opgestart worden (alleen als de service draait en actief is). Navigeren naar:

- Cisco Unified Service > Tools > Control Center - Netwerkservices > Cisco DRF

Master(Publisher) - Cisco Unified Servicability > Tools > Control Center - netwerkservices > Cisco DRF lokaal (uitgever en abonnees)

CAPF-certificaat

Opmerking: om te bepalen of het cluster in de gemengde modus staat, navigeer je naar Cisco Unified CM Administration > System > Enterprise Parameters > Cluster Security Mode (0 == niet-beveiligd; 1 == Gemengde modus).

Opmerking: CAPF service draait alleen in de uitgever, en dat is het enige certificaat dat wordt gebruikt. Het is niet nodig om Subscriber-knooppunten ondertekend te krijgen door een CA, omdat ze niet worden gebruikt. Als het certificaat in de abonnees is verlopen en u de waarschuwingen van verlopen certificaten wilt voorkomen, kunt u de CAPF-certificaten van de abonnee opnieuw genereren als zelfondertekend. Zie CAPF-certificaat als zelfondertekend voor meer informatie.

In de uitgeverij:

Stap 1. Navigeer naar Cisco Unified OS-beheer > Beveiliging > certificaatbeheer > Zoek en controleer de verloopdatum van het CAPF-certificaat.

Stap 2. Klik op Generate CSR > Certificate Purpose: CAPF. Selecteer de gewenste instellingen voor het certificaat en klik vervolgens op Generate. Wacht tot het succesbericht verschijnt en klik op Sluiten.

Stap 3. Download de CSR. Klik op CSR downloaden. Selecteer Certificaat Doel CAPF en klik op Downloaden.

Stap 4. Verzend de CSR naar de certificaatautoriteit.

Stap 5. De certificaatautoriteit retourneert twee of meer bestanden voor de ondertekende certificaatketen. Upload de certificaten in deze volgorde:

- Root CA-certificaat als CAPF-trust. Navigeren naar certificaatbeheer > Uploadcertificaat > Doel van certificaat: CAPF-trust. Stel de beschrijving van het certificaat in en blader door het basiscertificaatbestand.

- Tussentijds certificaat als CAPF-trust (optioneel). Navigeren naar certificaatbeheer > Uploadcertificaat > Doel van certificaat: CAPF-trust. Stel de beschrijving van het certificaat in en blader door het tussenliggende certificaatbestand.

Opmerking: sommige CA's geven geen tussentijds certificaat. Als alleen het basiscertificaat is opgegeven, kan deze stap worden weggelaten.

- Door CA ondertekend certificaat als CAPF. Navigeren naar certificaatbeheer > Uploadcertificaat > Doel van certificaat: CAPF. Stel de beschrijving van het certificaat in en blader door het CA-ondertekende certificaatbestand voor het huidige CUCM-knooppunt.

Opmerking: op dit punt vergelijkt CUCM de CSR en het geüploade CA-ondertekende certificaat. Als de informatie overeenkomt, verdwijnt de MVO en wordt het nieuwe CA-ondertekende certificaat geüpload. Als u een foutbericht ontvangt nadat het certificaat is geüpload, raadpleegt u de sectie Gemeenschappelijke foutmeldingen in uploadcertificaat.

Stap 6. Als het cluster in de gemengde modus staat, moet u de CTL bijwerken voordat de services opnieuw worden gestart: Token of Tokenless. Als het cluster zich in de niet-beveiligde modus bevindt, slaat u deze stap over en gaat u verder met het opnieuw opstarten van de service.

Stap 7. Om het nieuwe certificaat op de server toegepast te krijgen, moeten de vereiste services opnieuw opgestart worden (alleen als de service draait en actief is). Navigeren naar:

- Cisco Unified Service > Tools > Control Center - Netwerkservices > Cisco Trust Verification Service (Alle knooppunten waar de service wordt uitgevoerd)

- Cisco Unified Servicability > Tools > Control Center - functieservices > Cisco TFTP (Alle knooppunten waar de service wordt uitgevoerd)

- Cisco Unified Servicability > Tools > Control Center - functieservices > Cisco Certificate Authority Proxy-functie (uitgever)

Stap 8. Reset alle telefoons:

- Navigeer naar Cisco Unified CM Management > System > Enterprise Parameters > Reset. Er verschijnt een pop-upvenster met de verklaring. U staat op het punt om alle apparaten in het systeem opnieuw in te stellen. Deze actie kan niet ongedaan worden gemaakt. Doorgaan? selecteer OK en klik vervolgens op Beginwaarden.

Opmerking: Monitor apparaatregistratie via RTMT. Zodra alle telefoons registreren terug kunt u met het volgende certificaattype te werk gaan.

TV-certificaat

Waarschuwing: regenereer CallManager- en TVS-certificaten niet tegelijkertijd. Dit veroorzaakt een onherstelbare mismatch met de geïnstalleerde ITL op endpoints die de verwijdering van ITL van ALLE endpoints in het cluster vereist. Voltooi het gehele proces voor CallManager en start het proces voor de TVS zodra de telefoons zijn geregistreerd.

Voor alle TVS-knooppunten van het cluster:

Stap 1. Navigeer naar Cisco Unified OS-beheer > Beveiliging > Certificaatbeheer > Zoek en controleer de verloopdatum van het TV-certificaat.

Stap 2. Klik op Generate CSR > Certificate Purpose: TVS. Selecteer de gewenste instellingen voor het certificaat en klik vervolgens op Generate. Wacht tot het succesbericht verschijnt en klik op Sluiten.

Stap 3. Download de CSR. Klik op CSR downloaden. Selecteer TVS voor certificaatdoeleinden en klik op Downloaden.

Stap 4. Verzend de CSR naar de certificaatautoriteit.

Stap 5. De certificaatautoriteit retourneert twee of meer bestanden voor de ondertekende certificaatketen. Upload de certificaten in deze volgorde:

- Root CA-certificaat als TVS-trust. Navigeren naar certificaatbeheer > Uploadcertificaat > Doel van certificaat: TVS-trust. Stel de beschrijving van het certificaat in en blader door het basiscertificaatbestand.

- Tussentijds certificaat als TVS-trust (optioneel). Navigeren naar certificaatbeheer > Uploadcertificaat > Doel van certificaat: TVS-trust. Stel de beschrijving van het certificaat in en blader door het tussenliggende certificaatbestand.

Opmerking: sommige CA's geven geen tussentijds certificaat. Als alleen het basiscertificaat is opgegeven, kan deze stap worden weggelaten.

- Door CA ondertekend certificaat als TVS. Navigeren naar certificaatbeheer > Uploadcertificaat > Doel van certificaat: TVS. Stel de beschrijving van het certificaat in en blader door het CA-ondertekende certificaatbestand voor het huidige CUCM-knooppunt.

Opmerking: op dit punt vergelijkt CUCM de CSR en het geüploade CA-ondertekende certificaat. Als de informatie overeenkomt, verdwijnt de MVO en wordt het nieuwe CA-ondertekende certificaat geüpload. Als u een foutbericht ontvangt nadat het certificaat is geüpload, raadpleegt u het gedeelte Gemeenschappelijke foutmeldingen uploaden.

Stap 6. Om het nieuwe certificaat op de server toegepast te krijgen, moeten de vereiste services opnieuw opgestart worden (alleen als de service draait en actief is). Navigeren naar:

- Cisco Unified Servicability > Tools > Control Center - functieservices > Cisco TFTP (Alle knooppunten waar de service wordt uitgevoerd)

- Cisco Unified Service > Tools > Control Center - Netwerkservices > Cisco Trust Verification Service (Alle knooppunten waar de service wordt uitgevoerd)

Stap 7. Reset alle telefoons:

- Navigeer naar Cisco Unified CM Management > System > Enterprise Parameters > Reset. Er verschijnt een pop-upvenster met de verklaring. U staat op het punt om alle apparaten in het systeem opnieuw in te stellen. Deze actie kan niet ongedaan worden gemaakt. Doorgaan? selecteer OK en klik vervolgens op Beginwaarden.

Opmerking: Monitor apparaatregistratie via RTMT. Zodra alle telefoons zich terug registreren, kunt u met het volgende certificaattype te werk gaan.

Probleemoplossing voor veelvoorkomende geüploade certificaatfoutmeldingen

In deze sectie worden enkele van de meest voorkomende foutmeldingen weergegeven wanneer een CA-ondertekend certificaat is geüpload.

CA-certificaat is niet beschikbaar in de Trust-Store

Deze fout betekent dat het wortel- of tussenliggend certificaat niet naar de CUCM is geüpload. Controleer of deze twee certificaten zijn geüpload als vertrouwensarchief voordat het servicecertificaat wordt geüpload.

Bestand /usr/local/platform/.security/tomcat/keys/tomcat.csr bestaat niet

Deze fout verschijnt wanneer een MVO niet bestaat voor het certificaat (tomcat, callmanager, ipsec, capf, tvs). Controleer of de MVO eerder is opgesteld en of het certificaat op basis van die MVO is opgesteld. Belangrijke punten om in gedachten te houden:

- Er kan slechts 1 MVO per server en certificaattype bestaan. Dat betekent dat als er een nieuwe MVO wordt gecreëerd, de oude vervangen wordt.

- Wildcard-certificaten worden niet ondersteund door CUCM.

- Het is niet mogelijk een servicecertificaat te vervangen dat momenteel van kracht is zonder een nieuwe MVO.

- Een andere mogelijke fout voor hetzelfde probleem is "Het bestand /usr/local/platform/upload/certs//tomcat.der kan niet worden geüpload." Dit hangt af van de CUCM-versie.

MVO Openbare sleutel en Certificaat Openbare sleutel komen niet overeen

Deze fout verschijnt wanneer het door CA verstrekte certificaat een andere openbare sleutel heeft dan die in het CSR-bestand wordt verzonden. Mogelijke redenen zijn:

- Het onjuiste certificaat (misschien van een ander knooppunt) is geüpload.

- Het CA-certificaat is gegenereerd met een andere MVO.

- De MVO werd geregenereerd en verving de oude MVO die werd gebruikt om het ondertekende certificaat te verkrijgen.

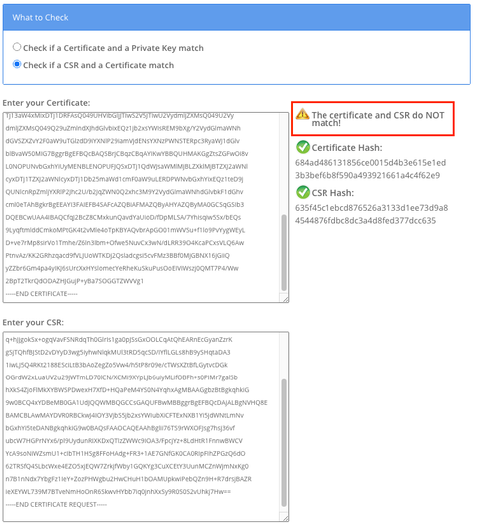

Om de MVO en certificaat openbare sleutel match te verifiëren, zijn er meerdere tools online zoals SSL.

Een andere mogelijke fout voor hetzelfde probleem is "Het bestand /usr/local/platform/upload/certs//tomcat.der kan niet worden geüpload." Dit hangt af van de CUCM-versie.

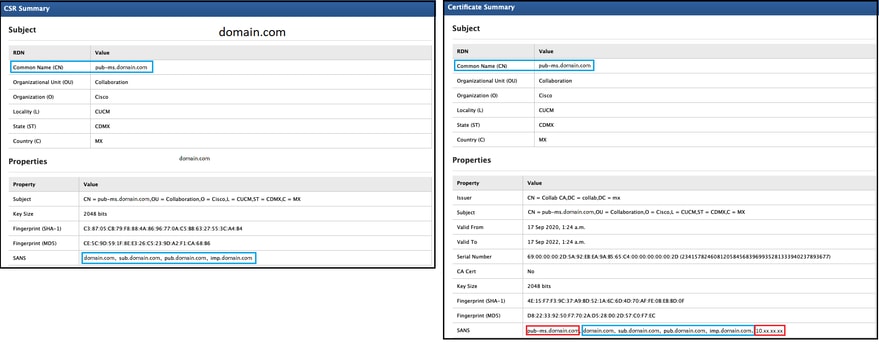

MVO alternatieve naam (SAN) en certificaat SAN komt niet overeen

De SAN’s tussen de CSR en het certificaat moeten hetzelfde zijn. Dit voorkomt certificering voor domeinen die niet zijn toegestaan. Om de SAN-mismatch te verifiëren, zijn dit de volgende stappen:

1. Decodeer de MVO en het certificaat (basis 64). Er zijn verschillende decoders online beschikbaar, zoals de decoder.

2. Vergelijk de SAN-vermeldingen en controleer of ze allemaal overeenkomen. De volgorde is niet belangrijk, maar alle vermeldingen in de MVO moeten dezelfde zijn in het Certificaat.

Het CA-ondertekende certificaat heeft bijvoorbeeld twee extra SAN-vermeldingen toegevoegd, de gemeenschappelijke naam van het certificaat en een extra IP-adres.

3. Zodra u hebt vastgesteld dat het SAN niet overeenkomt, kunt u dit op twee manieren oplossen:

- Vraag uw CA-beheerder om een certificaat uit te geven met exact dezelfde SAN-vermeldingen die in de CSR worden verzonden.

- Maak een CSR in CUCM die voldoet aan de eisen van de CA.

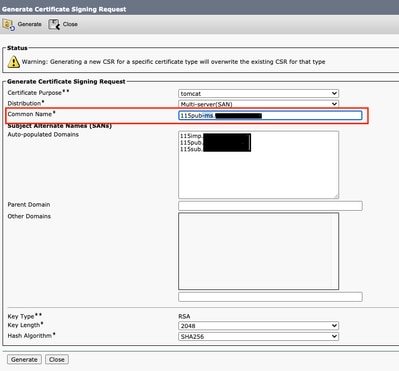

U kunt de door de CUCM gemaakte MVO als volgt wijzigen:

- Als de CA het domein verwijdert, kan een CSR in CUCM worden gemaakt zonder het domein. Terwijl de creatie van MVO, verwijder het domein dat door gebrek wordt bevolkt.

- Als een Multi-SAN-certificaat wordt aangemaakt, zijn er bepaalde CA's die de -ms in de algemene naam niet accepteren. De -ms kan worden verwijderd uit de MVO wanneer deze wordt gemaakt.

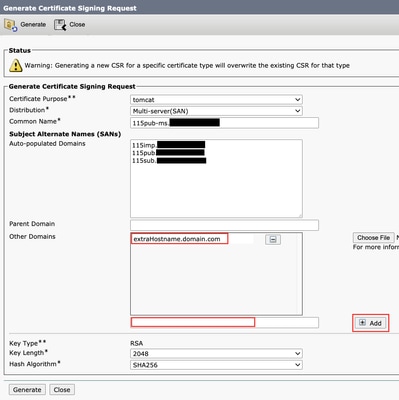

3. Een andere naam toevoegen dan die welke automatisch door CUCM zijn ingevuld:

- Als het Multi-SAN-certificaat wordt gebruikt, kan meer FQDN worden toegevoegd. (IP-adressen worden niet geaccepteerd.)

b. Als het certificaat één knooppunt is, gebruikt u de opdrachtset web-security. Deze opdracht is zelfs van toepassing op multi-SAN-certificaten. (Elke vorm van domein kan worden toegevoegd, ook IP-adressen zijn toegestaan.)

Zie de Opdrachtlijnhandleiding voor meer informatie.

Trustcertificaten met dezelfde GN worden niet vervangen

CUCM is ontworpen om slechts één certificaat met dezelfde algemene naam en hetzelfde certificaattype op te slaan. Dit betekent dat als een certificaat dat tomcat-trust is al in de database bestaat en het moet worden vervangen door een recent certificaat met dezelfde GN, CUCM het oude certificaat verwijdert en vervangt door het nieuwe.

Er zijn enkele gevallen waarin CUCM het oude certificaat niet vervangt:

- Het geüploade certificaat is verlopen: CUCM staat u niet toe een verlopen certificaat te uploaden.

- Het oude certificaat heeft een recenter VAN datum dan het nieuwe certificaat. CUCM houdt het meest recente certificaat, en de ouder VAN datum wordt gecatalogiseerd als ouder. Voor dit scenario, is het noodzakelijk om het ongewenste certificaat te wissen en dan het nieuwe te uploaden.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

4.0 |

27-Aug-2024 |

Bijgewerkte ALT-tekst, machinevertaling en opmaak. |

3.0 |

14-Sep-2022 |

Hercertificering |

1.0 |

17-May-2021 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Danny DuranCisco TAC Project Manager

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback