Inleiding

Dit document beschrijft hoe u HTTP/2 Rapid Reset Attack Vulnerability CVE-2023-44487 op Cisco Expressways kunt verifiëren en vermijden.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op Cisco Expressway x14.X.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Op 10 oktober 2023 werd de HTTP/2-zwakte op protocolniveau, die een nieuwe DDoS-aanvalstechniek (Distribution Denial of Service) mogelijk maakt, onthuld als CVE-2023-44487: HTTP/2 Rapid Reset.

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-http2-reset-d8Kf32vZ

Gebaseerd op het uitgevoerde onderzoek, wordt opgemerkt dat Cisco Expressway wordt beïnvloed door dit.

Dit is het defect dat is gedeponeerd voor de evaluatie van het effect in Cisco Express. CVE-ID in discussie is momenteel in evaluatie. De informatie die in dit document wordt verstrekt, wordt kort uit dit Cisco-defect opgepikt. Zie onderstaande link om bij te blijven.

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwh88665

Dit document legt de stappen uit om een tijdelijke oplossing voor dit defect op de snelweg uit te voeren om het effect van deze kwetsbaarheid te beperken.

Producten met x14.0 of hoger release en Mobile Remote Access (MRA)-implementatie worden beïnvloed.

Workaround voor defect CSCwh88665

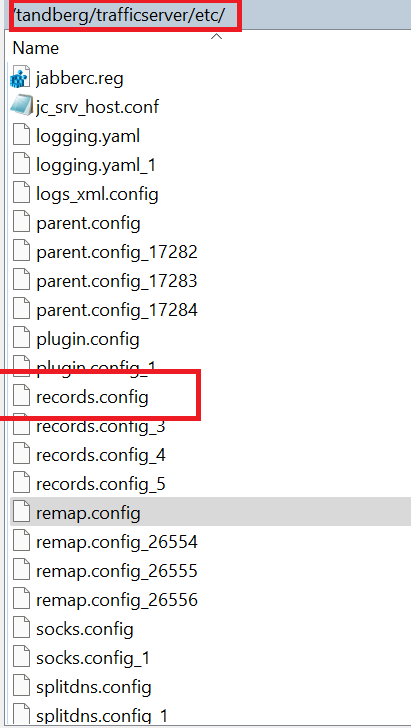

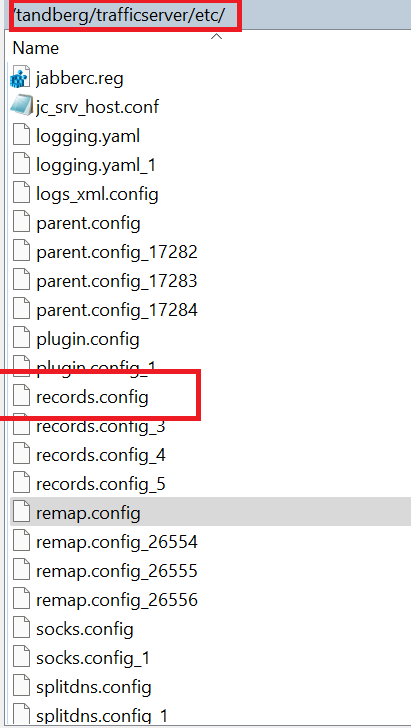

1. Open het snelwegbestandssysteem met de SCP-client (gebruik basisreferenties). Location (Locatie) /tandberg/trafficserver/etc/ zoals in de afbeelding.

2. Maak een back-up van het bestand en sla het op de pc op. Open vervolgens het oorspronkelijke bestand.

3. Open dit bestand in Kladblok++ en zoek naar de string, CONFIG proxy.config.http.server_ports STRING 8443

Je ziet de volgende gemarkeerde lijnen:

##############################################################################

CONFIG proxy.config.http.server_ports STRING 8443:ssl

CONFIG proxy.config.http.connect_ports STRING NULL

##############################################################################

4. De regel wijzigen:

CONFIG proxy.config.http.server_ports STRING 8443:proto=http:ssl 8443:proto=http:ssl:ipv6

5. Sla het bestand op en upload het opnieuw naar dezelfde locatie op de snelweg met WinSCP. Location (Locatie) /tandberg/trafficserver/etc/

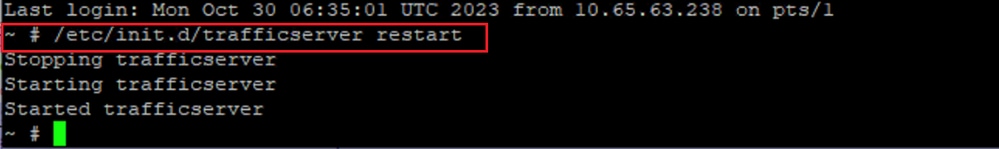

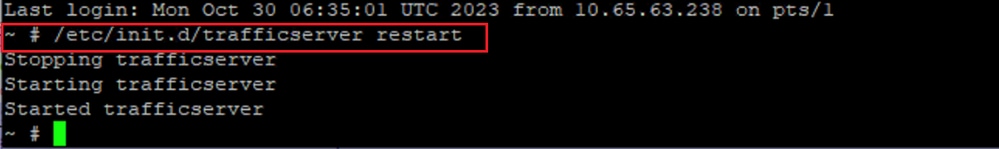

6. Meld u nu aan bij expressway CLI met behulp van root-referenties en start "Traffic Server" opnieuw met deze opdracht /etc/init.d/trafficserver restart

Opmerking: het opnieuw opstarten van het systeem draait de configuratie voor terug naar de standaardwaarde en wijzigingen gaan verloren.

Opmerking: dit document zal verder worden bijgewerkt naarmate er meer informatie beschikbaar is.

Feedback

Feedback