Analyze and Troubleshoot 802.11 Wireless Sniffing (802.11 Wireless sniffing analyseren en troubleshooten)

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt het verzamelen van een goede wireless sniffer-trace beschreven om het gedrag van 802.11 te analyseren en troubleshooten.

Achtergrondinformatie

Dit proces kan een moeilijke en tijdrovende operatie zijn. Er zijn een paar dingen die in gedachten moeten worden gehouden om dit proces te vereenvoudigen en te versnellen. Met draadloos snuffelen helpt het om een idee te hebben van wat je wilt doen. Je wil de rauwe draadloze frames via de lucht opnemen, zoals je ziet bij het draadloze snuifapparaat zelf.

Checklist voor een succesvolle opname

Stap 1: Aangezien het snuffelapparaat, het cliëntapparaat, en AP RF-genererende radio's voor transmissie of ontvangst gebruiken, helpt het om uw draadloze snuffel dicht bij uw doelapparaat (de cliëntmachine) te hebben. Hierdoor kan uw snuifapparaat een goede benadering opnemen van wat uw clientapparaat via de lucht hoort.

Stap 2: Gebruik een apart apparaat om te fungeren als uw draadloze snuifje. U kunt geen goede draadloze snuifspoor nemen als het op het apparaat in kwestie loopt (de clientmachine u een draadloos spoor van wilt krijgen).

Stap 3: Begrijp precies wat 802.11 Channel en Band uw clientapparaat gebruikt voordat u uw opname instelt. Vergrendel uw sniffer naar het gewenste kanaal - gebruik de scankanalen van de sniffer niet! (Met scankanalen, de snuffelprogramma's van kanaal naar kanaal elke seconde of zo. Dit is nuttig voor een plaatsonderzoek of om schurken te vinden, maar niet wanneer u probeert om een probleem te vangen 802.11.)

Houd er ook rekening mee dat uw clientapparaat kan zwerven naar een andere AP die zich op een ander RF-kanaal of band bevindt, dus u moet dienovereenkomstig plannen. Meestal in de 802.11b/g (2,4 GHz) omgeving kan een driekanaals sniffer vereist zijn. Hierbij wordt gebruik gemaakt van 3 draadloze adapters op uw snuifapparaat, waarbij elke adapter is ingesteld op kanalen 1, 6 en 11. Draadloze USB-adapters werken het beste voor dit type installatie.

Stap 4: Als u probleemoplossing 5GHz, dan het aantal kanalen dramatisch stijgt. Aangezien u niet genoeg kaarten kunt hebben om alle kanalen te vangen, is het een goede praktijk voor de test om op niet meer dan 4 kanalen op uw omliggende access points te werken.

Stap 5: Als u het probleem kunt reproduceren wanneer een klant van het ene kanaal naar het andere zwerft, dan kan een 2-kanaals snuifje volstaan. Als u slechts één kanaal snuiver beschikbaar hebt, dan hebben het snuiven het zwerven-aan kanaal.

Stap 6: Altijd NTP synchroniseren uw snuffels. De pakketopname moet worden gecollationeerd met debug-opnamen en met andere bekabelde en/of draadloze opnamen. Om uw tijdstempels zelfs een seconde uit te hebben maakt de collatie veel moeilijker.

Stap 7:Als u voor een lange periode (uren) opneemt, stel dan uw snuffel in om een nieuw opnamebestand elke 30MB of zo te knippen. Om uw harde schijf niet te vullen, wilt u een bovengrens stellen aan het aantal geschreven bestanden.

Opmerking: De Linksys USB600N verzamelt niet betrouwbaar 11n-pakketten met korte wachttijd. Het mist 20% tot 30% van de korte wachtintervalpakketten. Indien nodig kan de WLC-configuratie worden gewijzigd om alleen het langzamere lange wachtinterval te gebruiken. Dit kan alleen een tijdelijke configuratiewijziging zijn. De opdracht is configuratie 802.11 {a} | b}11nsupport guard-interval {alle | lang}.

Sniffergereedschap

Draadloos snuffelen met een Mac met OS X 10.6 en hoger.

Draadloos snuffelen op de Mac werkt goed, omdat Mac OS X tools heeft ingebouwd om een draadloos spoor op te nemen. Echter, het hangt af van welke versies van OS X u draait, aangezien de opdrachten kunnen variëren. Dit document behandelt OS X 10.6 door de recentste versie. Wi-Fi diagnostiek is de voorkeursmethode in de nieuwste macbooks. Het is altijd goed om te onthouden dat je macbook sniffer minstens zo capabel moet zijn als de client die je aan het snuffelen bent (snuiven van een 802.11ac smartphone met een 802.11n macbook is niet optimaal).

Mac OS X draadloze snuffeltools

- luchthaven (10.6-10.8)

- luchthavenbenodigdheden (10.6 - 10.8)

- tcpdump (10.8)

- Wi-Fi-diagnostiek (10.7->10.12)

- Wireshark (10,6 - 10,8)

- Gereedschap van derden: Airtool

Geïmporteerd

Als u OS X 10.6 (Snow Leopard) of hoger draait, dan kunt u gemakkelijk gebruik maken van de opdrachtregel utility airport.

Gebruik de volgende stappen:

- Gebruik de combinatie commando + spatiebalk om het zoekvenster rechtsboven in het scherm te openen en typ in het woord terminal. Dit kan zoeken naar de terminaltoepassing. Kies deze toepassing om deze uit te voeren. Er kan een terminalvenster verschijnen.

- Zodra u een terminalvenster hebt geopend, kunt u deze opdracht uitvoeren om een draadloos snuffelspoor op RF-kanaal 11 (802.11b/g) op te nemen:

sudo /usr/libexec/airport en1 sniff 11

Sommige dingen om te onthouden:

- U wordt gevraagd om uw accountwachtwoord in te voeren ter verificatie.

- U kunt de naam van het opnamebestand niet specificeren of niet op de plaats waar u de uitvoer plaatst.

- U verliest elke draadloze verbinding met uw netwerk tijdens de opname.

- Als u een Air gebruikt, is de draadloze adapter en0 in plaats van en1.

Als u klaar bent met het overtrekken, drukt u op Cntl-C om het overtrekken te stoppen en geeft het hulpprogramma de naam en locatie van het opnamebestand weer. Het bestandsformaat is uw standaard wireshark PCAP-bestand dat op de MAC of Windows kan worden gelezen via Wireshark.

Luchthavenhulpprogramma

Het luchthavenhulpprogramma is geen snuffelprogramma, maar kan wel informatie geven over het draadloze LAN. Ook kan het het standaard draadloze kanaal instellen dat van cruciaal belang is voor snuffelprogramma's (tcpdump, Wireshark) die zelf niet in staat zijn het kanaal in te stellen.

Opmerking: omdat het pad naar het luchthavenhulpprogramma zo lelijk is, kan het een goed idee zijn om een symbolische link naar het te zetten vanuit een directory in het pad. Bijvoorbeeld # sudo ln -s /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport/usr/sbin/airport.

Het draadloze kanaal instellen

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versies/Current/Resources/airport —channel=48

Uitvalinformatie over de SSID’s/BSSID’s die worden gezien

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versies/Current/Resources/airport -s

SSID BSSID RSSI CHANNEL HT CC-BEVEILIGING (auth/unicast/groep)

Test 00:24:97:89:cb:41 -53 11 Y — WPA(PSK/TKIP/TKIP) WPA2(PSK/AES/TKIP)

Test 2.00:24:97:89:cb:40 -53 11 N — WPA(PSK/TKIP/TKIP)

Gast 00:22:75:e6:73:df -64 6,-1 Y — WPA(PSK/AES,TKIP/TKIP) WPA2(PSK/AES,TKIP/TKIP)

Gedetailleerde informatie over de huidige vereniging

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/versies/Current/Resources/airport -I

agrCtlRSSI: -54

agrExtRSSI: 0

agrCtlNoise: -89

agrExt Noise: 0

staat: actief

In-modus: station

lastRate: 300

Max. snelheid: 300

laatsteAssocStatus: 0

802.11 auth: open

link auth: wpa2-psk

BSSID: 0:24:97:95:47:60

SID: Gastennet

MCS: 15

kanaal: 36,1

TCPdump

Tcpdump is een hulpprogramma voor opdrachtregels dat geleverd wordt met OS X en dat pakketvastlegging kan uitvoeren (het hulpprogramma voor haaien dat met Wireshark wordt gebundeld, lijkt erg op elkaar). U kunt als volgt een draadloze pakketopname met tcpdump uitvoeren:

- Stel eerst het kanaal in en gebruik het luchthavenhulpprogramma zoals eerder getoond.

- Voer vervolgens een draadloze pakketopname uit en sla deze op in een bestand. Als u klaar bent, typt u Control/C om af te sluiten.

Voorbeeld:

bash-3.2# tcpdump -I -P -i en1 -w /tmp/channel-11.pcap

tcpdump: WAARSCHUWING: en1: geen IPv4-adres toegewezen

tcpdump: luisteren op en1, link-type IEEE802_11_RADIO (802.11 plus radiotap header), grootte vastleggen 65535 bytes

^C

897 opgenomen pakketten

968 pakketten ontvangen per filter

0 pakketten gedropt door kernel

bash-3.2#

Wi-Fi-diagnostiek

De eenvoudigste opnamemethode is het gebruik van het grafische programma Wi-Fi Diagnostics.

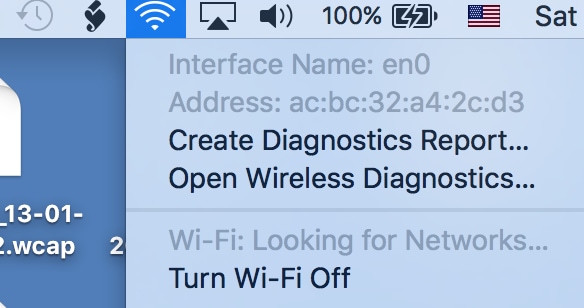

Het kan worden benaderd door de ALT-toets ingedrukt te houden en op het WiFi-pictogram rechtsboven te klikken (het pictogram waar u doorgaans de SSID kiest waarmee u verbinding wilt maken).

Klik op de optie Draadloze diagnose openen in de lijst.

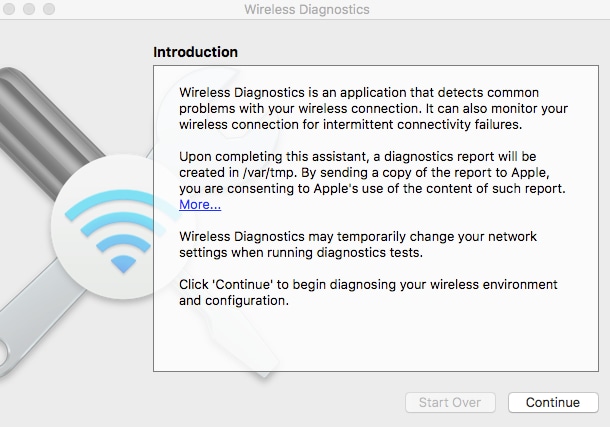

Het brengt een venster dat een standaardrapport over het oplossen van problemen in werking stelt. Dit is typisch NIET wat u in geinteresseerd bent.

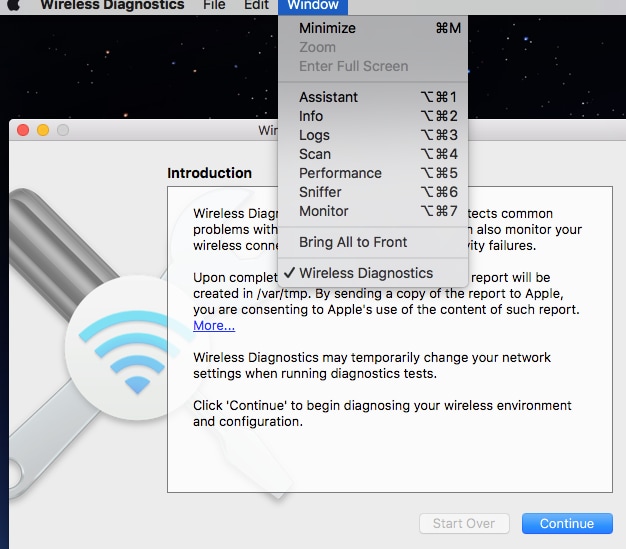

Houd dat venster open en navigeer naar de menubalk boven op het scherm. Klik op Venster. U ziet een lijst met verschillende tools (handig voor siteonderzoek of signaalanalyse). In het bereik van de draadloze snuifaaropname, bent u geïnteresseerd in de Sniffer optie, klik het.

Je moet dan gewoon kiezen voor het primaire kanaal en ook de kanaalbreedte.

De sniffer opname opgeslagen op het bureaublad of in /var/tmp/ als van Mac Os Sierra.

Airtool

Er bestaan ook tools van derden die veel mac os x versies ondersteunen en de ingesloten snuiffuncties verbeteren met makkelijker opties om kanalen te kiezen. Een voorbeeld is Airtool.

Draadloos snuffelen met Windows 7 met 3.4 (afkeurmethode)

Inleiding

Met Microsoft Network Monitor ( 3.4) kunt u nu een aantal goede 802.11a/b/g (en misschien 11n) draadloze snuiven uitvoeren in Windows 7, met uw standaard draadloze adapter. Het bestand opgeslagen van kan worden gelezen door de nieuwste (1.5 en groter) Wireshark, maar niet in OmniPeek. Het is belangrijk om op te merken dat niet meer wordt ondersteund door Microsoft en meestal niet goed werkt op 11n en 11ac adapters (de meeste frames ontbreken).

Netmon 3.4 wordt ondersteund met XP SP3; het ondersteunt echter geen draadloze snuiffunctie bij het uitvoeren van XP. Wat Vista betreft, is de ervaring gemengd.

De gedetailleerde sectie van NetMon van dit document is verwijderd aangezien het wordt afgekeurd en niet betrouwbaar 802.11ac frames vangt.

U kunt de details bekijken op: Wireless Sniffing in Windows met Netmon

Draadloos snuffelen met Cisco Lichtgewicht access point (LAP) in snuffelmodus

Inleiding

U kunt Cisco WLC en LAP's in snuffelmodus gebruiken, in combinatie met een bekabeld snuffel (beste resultaten met WirelessShark). Omnipeek decrypteert het protocol vanaf versie 10) anders.

Een enkele bedrade sniffer kan pakketten van meerdere AP's verzamelen, dus deze methode is erg handig om multi-channel sporen uit te voeren. Voor statische scenario's, als het mogelijk is om de snuffer AP te bewegen, kan dit worden gebruikt als een effectief alternatief voor andere snuifopties.

Voor zwervende scenario's, zijn de snuiferige AP's gewoonlijk geïnstalleerd in de nabijheid van de AP's de client zwerft door, en dit kan het "gezichtspunt" van de statische AP's in plaats van de client melden.

Om de RF te zien vanuit het gezichtspunt van de client tijdens het zwerven, kan een multikanaals draadloos spoor worden opgenomen met een laptop met meerdere draadloze NIC's die de testclient kunnen gebruiken.

Configuratiestappen

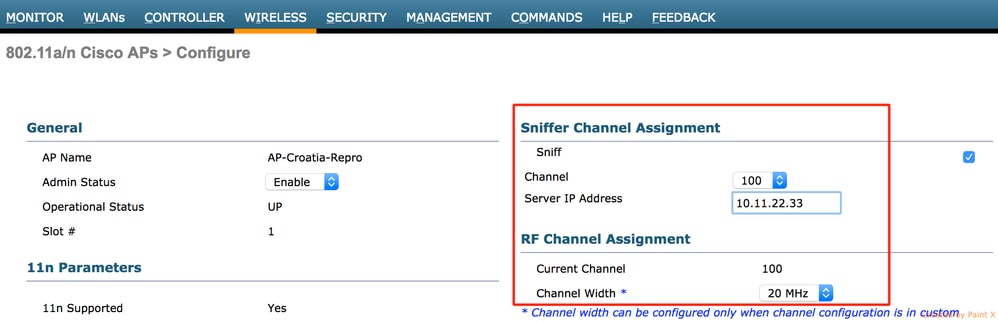

Stap 1. WLC/AP-kant

Hier zijn de stappen om een spoor te verzamelen dat een snuifmodus LAP gebruikt.

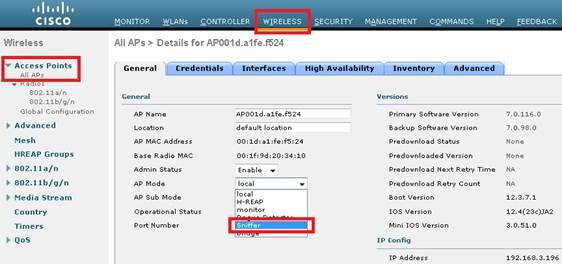

Configureer het toegangspunt in de snuffelmodus:

Het toegangspunt kan opnieuw opstarten en kan geen clients bedienen. Nadat het AP opnieuw is aangesloten bij de WLC, configureer dan de radio van het AP (802.11b/g/n of 802.11a/n):

- het IP-adres van de snuffelaar opgeven

- kies het kanaal

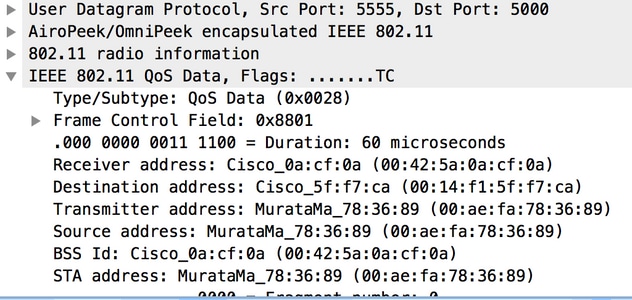

- snuiven mogelijk maken

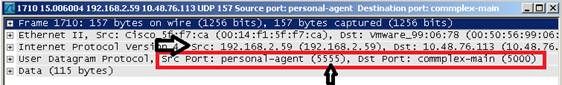

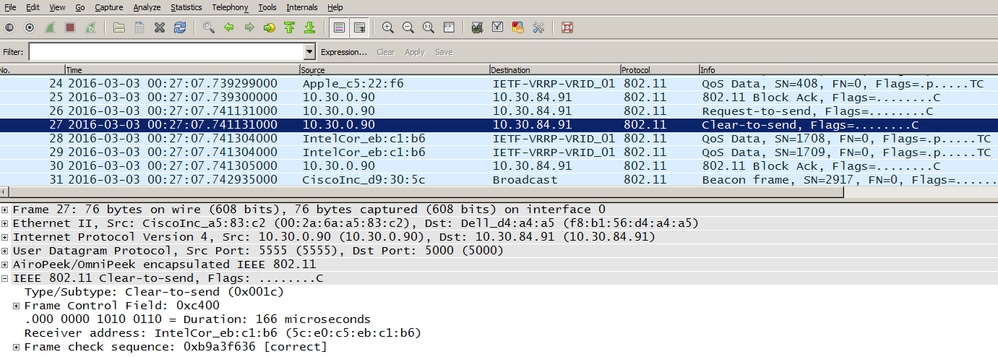

Het snuifje ontvangt het ingekapselde 802.11-verkeer en gebruikt het belichtingsprotocol, van het WLC-beheer IP-adres met bronpoort UDP/5555 en bestemming UDP/5000.

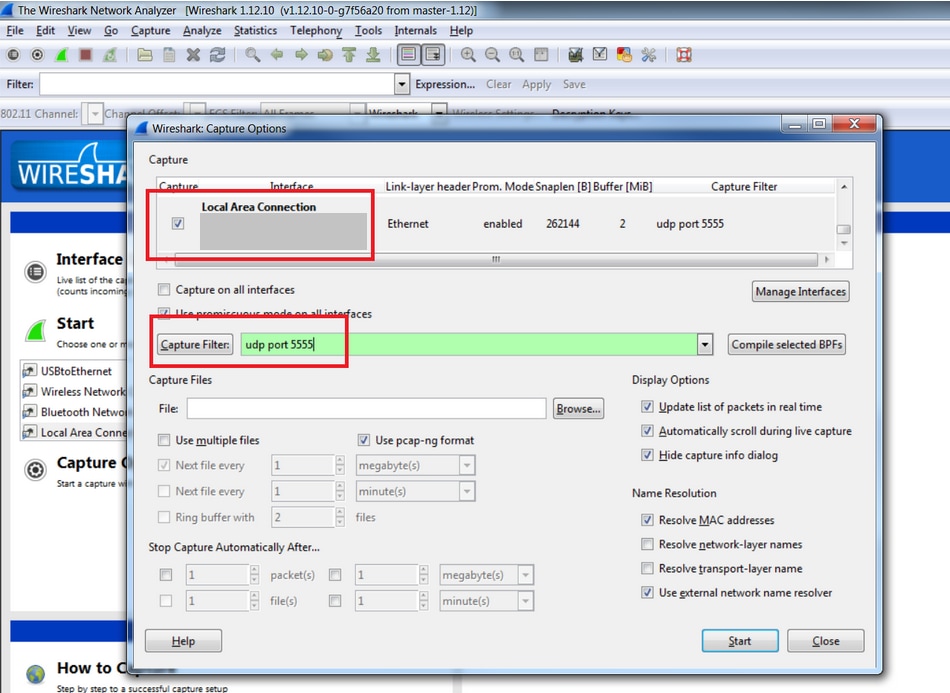

Stap 2. Sniffer kant: Wireshark

Als u Wireshark gebruikt om het verkeer te ontvangen, voert u de volgende stappen uit:

- Stel de opnameopties in om alleen verkeer te ontvangen dat afkomstig is van het snuffeltoegangspunt. Als u het filter alleen instelt voor poort UDP 5000, mist u IP-fragmenten in de opname als het toegangspunt het pakket moet fragmenteren (wat gebeurt als het een 1500 bytes lang frame afschermt waaraan het PEEKREMOTE-insluiting moet toevoegen):

Dit filter is optioneel, maar sterk aanbevolen, omdat het alle niet-draadloze gerelateerde verkeer uitsluit van de opname. Overweeg dat de WLC verkeer naar een UDP-poort verstuurt en er is geen applicatie die luistert aan de kant van de snuffelaar; dit resulteert in een ICMP poort-onbereikbare respons voor elk pakket dat van de WLC wordt ontvangen.

Hoewel dit wordt verwacht, helpt het filter ook dit verkeer uit te sluiten dat nutteloos is, en het kan alleen maar leiden tot het groter en moeilijker te lezen spoor.

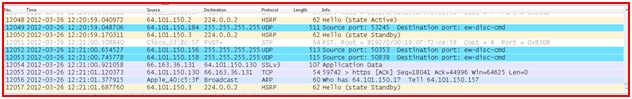

Start vervolgens de opname:

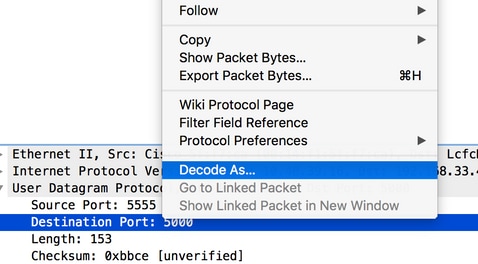

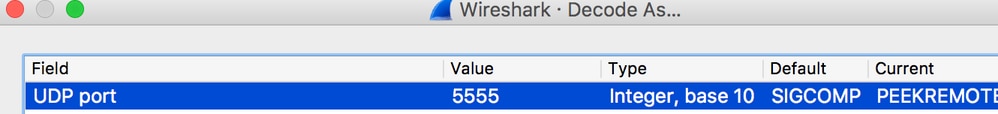

Het opgenomen verkeer moet worden gedecodeerd als.. PEEKREMOTE om het 802.11-verkeer te kunnen zien:

- Het verkeer 802.11 kan nu zichtbaar zijn:

De RF-info die in het beeld wordt weergegeven (met andere woorden, het kanaal, de signaalsterkte, de ruis enzovoort) wordt toegevoegd door het toegangspunt.

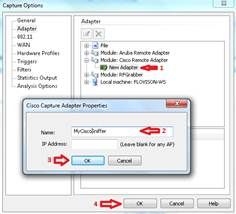

Stap 3. Sniffer zijde: OmniPeek

Wanneer u OmniPeek gebruikt als ontvanger van de verkeersstroom van WLC/AP in snuffelmodus, is het eerst en vooral nodig om een Cisco Remote Adapter te maken onder het Adaptermenu van het venster Capture Options:

Minstens één adapter is vereist; de naam is een verplicht veld, terwijl het veld IP-adres leeg kan worden gelaten als u niet wilt dat OmniPeek het inkomende verkeer van een specifieke WLC filtert.

In dit geval is het niet nodig om verkeer (zoals de ICMP-poort-onbereikbaar) te filteren wanneer OmniPeek op de UDP-poort luistert om specifiek de gegevensstroom van de draadloze LAN-controller op te nemen.

Voordat u de opname start, moet u de instellingen in het hoofdvenster van OmniPeek bevestigen:

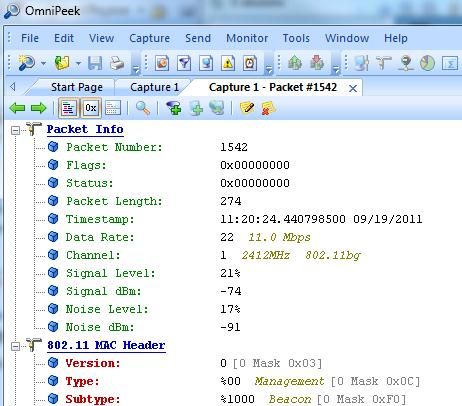

Op dit punt kan de opname worden gestart en is het resultaat een spoor met de RF-informatie die door het toegangspunt wordt gerapporteerd:

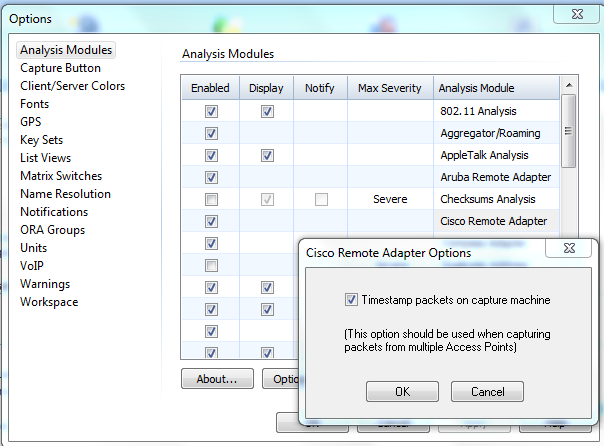

Opmerking: Standaard neemt de externe OmniPeek-adapter de tijdstempel op die door het toegangspunt zelf wordt verzonden. Deze info heeft niets te maken met de AP klok, dus de resulterende tijdstempel kan onjuist zijn. Als u één enkele snuifschakelaar AP gebruikt, kunnen de tijdstempels verkeerd zijn, maar minstens verenigbaar. Dit is niet meer waar als u meerdere APs als snuffels gebruikt (aangezien elke AP zijn eigen tijdstempel informatie verstuurt, waardoor vreemde tijdsprongen op de samengevoegde opname).

Oplossing

U kunt OmniPeek expliciet vertellen dat u de lokale klok van de snuiver-pc moet gebruiken om de pakkettijdstempel in te stellen.

Dit lost zowel het enkele als multi AP scenario op, en heeft correcte en consistente tijdstempels zolang de PC waarop OmniPeek draait een NTP-gesynchroniseerde kloktijd heeft.

Hoe te stappen:

Voer in OmniPeek de volgende stappen uit:

1. Navigeer naar Gereedschappen > Optie > Analysemodules.

2. Zoek naar een Cisco Remote Adapter en dubbelklik om de opties weer te geven.

3. Klik op de optie Tijdstempel, klik vervolgens op OK en test de opname opnieuw.

Draadloos snuffelen met Cisco® Autonomous (IOS) AP

Een autonome AP kan worden gebruikt om luchtpakketopnamen te verzamelen. In deze instructies wordt beschreven hoe de luchtopname moet worden uitgevoerd.

1. Voer de dot11radio-interface in waarop u de opname wilt uitvoeren. Stel de stationsrol in om te snuiven, voeg de server/PC IP toe die Wireshark kan uitvoeren en de opnamen verzamelen, en selecteer het kanaal. De poort die u met de opdracht monitorframes specificeert, kan de bestemmings-UDP-poort zijn waarnaar de AP de opnamen verzendt.

|

|

|

|

|---|---|---|

| Stap 1 |

int {d0] | d1} |

Voer de opdrachtmodus voor interfaceconfiguratie in voor het configureren van de radio-interfaces. |

| Stap 2 |

snuffelaarster op station |

Verander de stationsrol in snuffelen. |

| Stap 3 |

kanaalnummer |

Selecteer het kanaal waarin u in de snuffelmodus wilt werken. |

| Stap 4 |

gesloten |

Keer de sluiting van de interface om. |

| Stap 5 |

uitgang |

Opdrachtmodus voor interfaceconfiguratie afsluiten. |

| Stap 6 |

Sniffer ip-adres bestemming-ip poortnummer |

Stel het IP-adres en het poortnummer in waarop de AP alle pakketten omleidt. U kunt een IP-adres opgeven op elk poortnummer tussen 1024 en 65535. |

| Stap 7 |

wireshark activeren |

Als u Wireshark op het eindpunt gebruikt, voegt dit een Wireshark-header toe aan de pakketten. |

Voorbeeldconfiguratie:

ap(config)# int.d0

ap (config)-if# station-rol sniffer

ap (configuratie)# kanaal 11

ap (configuratie)# niet gesloten

ap (configuratie)# afsluiten

ap (configuratie)# sniffer ip-adres 10.10.10.1 30-poorts 555

ap (configuratie)# wireshark inschakelen

2. Start Wireshark op de server/pc. Blader naar Opname > Opties. Kies de Ethernet NIC (LAN) en voeg een filter toe om alleen verkeer op te nemen met de UDP-poort die u in stap 1 hebt opgegeven.

3. Start het Wireshark-opnameprogramma.

Opname-bestanden uploaden naar TAC-serviceaanvraag

Als de opnamebestanden te groot zijn voor e-mail, kunt u deze uploaden naar uw TAC-serviceaanvraag:

https://tools.cisco.com/ServiceRequestTool/query/

Typ uw SR-nummer en klik vervolgens op Bestanden uploaden.

Snifferanalyse

Om draadloze opnamen te analyseren, raadpleegt u de genoemde koppelingen. Zij zijn zo ontworpen dat zij in volgorde worden gelezen, aangezien elk document voortbouwt op het voorafgaande document. Onthoud dat bij het lezen van elk draadloos spoor, het een goed idee is om de 802.11 draadloze specificaties te begrijpen. Deze documenten helpen u bij het begrijpen van de pakketstroom en wat u in een draadloos spoor kunt zoeken. Ze zijn niet bedoeld om de 802.11 draadloze specificaties te onderwijzen.

802.11 Sniffer Capture Analysis - Physical Layer

Intro: Physical Layer Info in Wireless Packet Captures

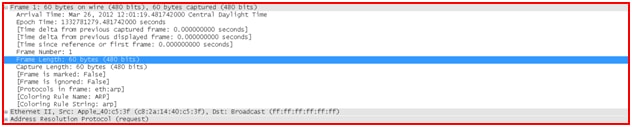

Een opgenomen pakket bevat een kopie van de framedata, maar vooraf aan elk frame is een metagegevenskop die u informatie geeft over hoe het frame is opgenomen. Met bekabelde pakketten zijn de metagegevens niet veel. Het is het framenummer, de datum waarop het pakket is opgenomen en de lengte van het pakket. Wanneer u bedrade pakketanalyse doet, geeft u zelden teveel om de fysieke laag - met een beetjesfoutenpercentage van 1010, veronderstelt u gewoonlijk dat de opgenomen beetjes zijn wat zij zeggen zij zijn.

Draadloos is heel ander verhaal. De fysieke laag is complexer en verraderlijker dan bedraad. Alvorens u in een poging duikt om een opname te analyseren die op de bovenlagen wordt gebaseerd, is het gewoonlijk een goed idee om een begrip van de fysieke laag te krijgen waarin de opname werd genomen. Als de fysieke laag niet goed werkt, dan kunnen de bovenste lagen nooit een kans hebben.

De fysieke laagkwaliteiten zijn bijzonder belangrijk om zich bewust te zijn van:

Signaalsterkte (RSSI, signaalsterkte, signaal/ruisverhouding.) Over het algemeen is het het beste om te focussen op RSSI, indien beschikbaar. Het energieniveau in dBm waarbij de snuifadapter het pakket heeft ontvangen, is:

- RSSI < -90 dBm: dit signaal is extreem zwak, aan de rand van wat een ontvanger kan ontvangen.

- RSSI -67dBm: dit is een vrij sterk signaal - de rand van wat Cisco toereikend acht om Voice over WLAN te ondersteunen.

- RSSI > -5 dBm: dit is een zeer sterk signaal.

- RSSI > -30dBm: je snuifje zit vlak naast de zender.

Kanaal (frequentie). Aangezien een draadloos LAN ondersteuning kan bieden via 3 tot 25 verschillende kanalen, is het van cruciaal belang om precies te weten uit welke kanalen uw opname is genomen. Als uw intentie is om een snuifje van een specifieke AP te krijgen, dan sluit uw snuifje aan het kanaal van die AP, en bevestig dat de opname op dat kanaal was, anders kan de opname waardeloos zijn.

.

De gegevenssnelheid kan variëren van 1 Mbps tot 300 Mbps of meer. Om te begrijpen waarom gegevensoverdrachten niet altijd van zender naar ontvanger maken, moet u weten welke gegevenssnelheden worden gebruikt. Een "marginale" RSSI van -80dBm kan verschrikkelijk werken voor een pakket gemoduleerd bij 54Mbps, maar kan vrij bevredigend zijn bij 6Mbps.

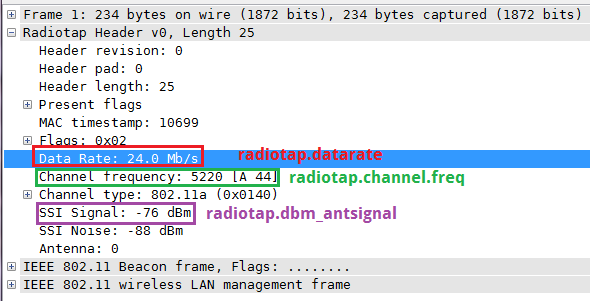

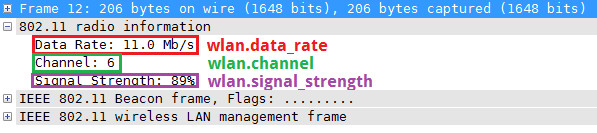

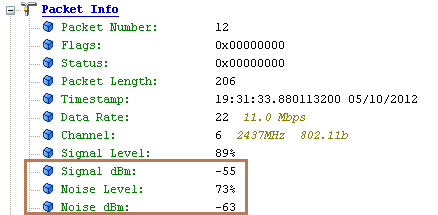

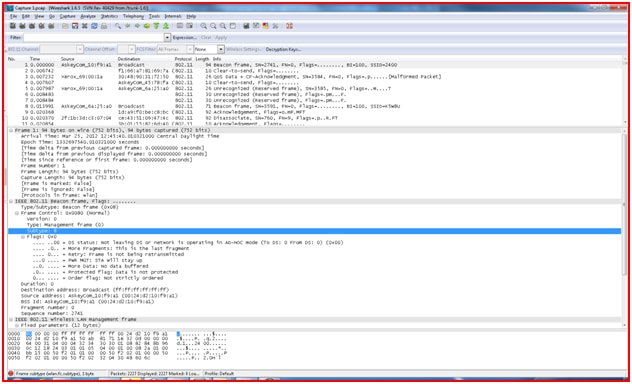

Draadloze pakketkoppen - voorbeelden

Verschillende draadloze sniffers kunnen verschillende metadata header formaten gebruiken om de draadloze fysieke laag te coderen. Houd er rekening mee dat de nauwkeurigheid van de informatie afhankelijk is van de gebruikte adapter-hardware en het gebruikte stuurprogramma. Er wordt over het algemeen rekening gehouden met bepaalde waarden, zoals ruis.

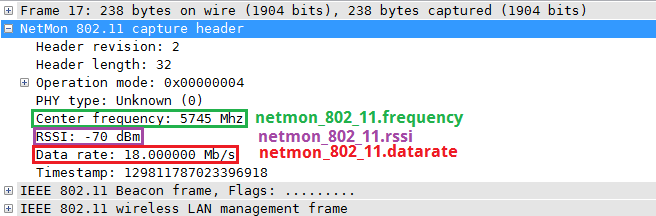

De gegevenssnelheid, frequentie en RSSI-velden zijn gemarkeerd in deze monsters.

Mac OS X 10.7 draadloze diagnostiek (Broadcom-adapter)

OS X 10.7 gebruikt een Radiotap v0 header, die er zo uitziet in Wireshark:

OmniPeek 6.8 (Ralink USB-adapter)

In Wireshark, gebruikt een OmniPeek-opname een Airopeek-header, die er zo uitziet:

Wireshark (vanaf 1.6.x) weet niet hoe alle draadloze metagegevens in een OmniPeek-opname moeten worden gedecodeerd - hetzelfde frame dat in OmniPeek zelf wordt bekeken, toont Signal dBm, Noise Level en Noise dBm:

Netmon 3.4

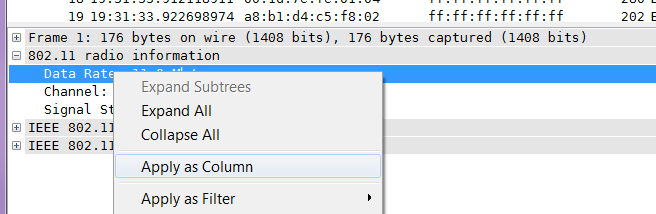

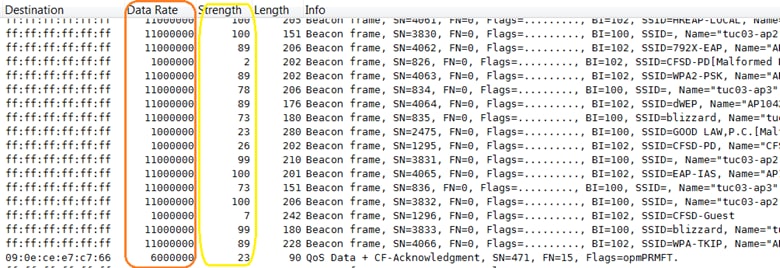

Draadloze bestanden toepassen als Wireshark-kolommen.

Het is vaak veel makkelijker om te begrijpen wat er gebeurt met een draadloos snuifje als je de draadloze velden als kolommen hebt toegepast. Zo doet u het volgende:

1. Bepaal de plaats van het gebied van belang in de sectie van pakketdetails (eerst uitbreidend de toepasselijke kopbalsectie, indien nodig) en klik het met de rechtermuisknop. Kies Toepassen als kolom:

2. De nieuwe kolom wordt weergegeven. U kunt nu de grootte van de kolom wijzigen, de naam wijzigen (door op de kop van de kolom te klikken en Details kolom bewerken te selecteren) en de kolom naar wens verplaatsen.

3. Herhaal dit voor de andere kolommen die van belang zijn. Nu heb je een betere greep op de fysieke laagaspecten van je opname.

4. Zodra u de nieuwe kolom hebt toegepast, is de volgende keer dat u Wireshark uitvoert, de kolom beschikbaar (als u deze niet ziet, klikt u met de rechtermuisknop op de kolomkoppen en selecteert u Weergegeven kolommen.)

802.11 Sniffer Capture Analysis - Wireshark Filtering

Inleiding

'802.11 Sniffer Capture Analysis - Wireshark filtering

WirelessShark-filtering - WLAN

Doel

Dit document kan u helpen begeleiden bij het instellen van de wireshark en het analyseren van de interessante pakketten die een veelzijdig gereedschap gebruiken binnen het wireshark-programma, genaamd de wireshark filters.

Voorwaarden

Het wireshark hulpmiddel op zich helpt u niet door het probleemoplossingsproces te krijgen tenzij u goede kennis hebt en het protocol, de topologie van het netwerk begrijpt en welke gegevenspunten te overwegen om snuifaarsporen te nemen. Dit geldt zowel voor een bekabeld netwerk als voor een draadloos netwerk waar we de pakketten via de ether opnemen voordat ze op het netwerk worden gezet. Het strippen van het draadloze MAC-adres wordt gedaan door de AP.

Waarom moeten we het draadloze snuifspoor opnemen?

Wanneer u een verkeer of gegevens op een bekabeld netwerk inspecteert dat gebruik maakt van bekabeld snuifspoor en onze interessante pakketten niet kan vinden, moet u weten waar het ontbreekt. Je verdenking kan je laten controleren of het zelfs door het eerste punt van de bron van oorsprong is gekomen dat draadloos, werkt prima of niet (wordt over de lucht gemist). Als het niet correct over de lucht maakte, dan is het er natuurlijk niet, of kan niet vertaald worden, of verzonden naar de bedrade kant door de AP naar de DS of het distributiesysteem. Het wordt dan kritiek voor u om het draadloze netwerkprobleem te identificeren en te lokaliseren met behulp van draadloos snuifspoor.

Waarom moeten we gebruik maken van het draadloze filter voor snuffelopnamen

Als het gaat om problemen met het netwerk, zijn er veel afhankelijkheden, en al het werk in gelaagd model en elke laag van gegevens hangt af van de onderste laag onder het. Er zijn vele componenten, of netwerkelementen, en configuratie en de juiste werking van de apparaten die ons helpen een vlot lopend netwerk te bereiken. Als een werkend netwerk niet meer werkt, is een logische aanpak vereist om het probleem te lokaliseren. Zodra geïdentificeerd, is het nauwkeurige punt van mislukking moeilijk te vinden. In die situaties komt sluipschutter onze hulp binnen. Dit proces van probleemoplossing kan gecompliceerd worden ondanks uw beste aanpak en zelfs wanneer u een goede kennis van probleemoplossing hebt. Het probleem is dat als je de pakketten vangt die door een netwerkapparaat gaan, je grote bestanden kan hebben en zelfs op 1G kan eindigen als je lang genoeg met een heleboel pakketdetails erin vangt. Met zo'n grote hoeveelheid data kan het erg tijdrovend zijn om het probleem te signaleren en wordt het een hele moeilijke taak. Het filteren komt aan uw redding en kan u helpen de problemen snel te herkennen, en het ongewenste verkeer te elimineren, en te snijden op de variabelen om zich op in één keer te concentreren. Dit helpt bij het snel vinden of het interessante verkeer aanwezig of afwezig is in het verzamelde verkeer.

- Weergavefilters - nadat u veel informatie hebt opgenomen, helpen ze u alleen de pakketten te visualiseren waarin u geïnteresseerd bent.

- Capture Filters - vanaf het begin weet u wat het interessante pakket voor u is en leg alleen die pakketten op.

- Filters voor het kleuren van de pakketten - dit wordt gebruikt als visuele hulp om de display filter te verbeteren of filter op te nemen, of kan worden gebruikt zonder filter om de vele verschillende pakketten te classificeren als verschillende kleuren voor een benadering op hoog niveau.

Wanneer gebruiken we weergavefilters en opnamefilters?

Het wordt aanbevolen de Capture filters te gebruiken wanneer u weet wat u moet zoeken en u probeert dat te verifiëren bij het uitvoeren van verkeer naar die gebeurtenis. Het wordt opgenomen als je dat meer dan een paar uur in een zware verkeersomgeving laat lopen. Dit helpt de verzamelde gegevens in termen van bestandsgrootte tot een redelijk bedrag te houden.

Als u op een punt bent waar u niet zeker bent wat de kwestie kan veroorzaken, en het is meer van een gedrag willekeurige aard, dan in werking stellen pakketopname voor minder tijd binnen het waarschijnlijke venster van het patroon van het probleemvoorkomen, zoals één of twee uren, en vangen al verkeer. Gebruik vervolgens weergavefilters om alleen de informatie te visualiseren waarnaar u op zoek bent. Naast dit gebruik, kan men alle opname en gebruik kleurende regels zien om de aandacht van bepaald type van pakketten toegewezen verschillende kleuren voor gemakkelijk het sorteren of het onderscheiden pakketstroom te vangen.

Filteren

U moet de verschillende velden begrijpen binnen een typische wireshark sniffer spoor. Verdeel het en definieer elk veld.

U richt zich op 3 items die u moet begrijpen om Filtering te gebruiken.

- Opnamefilter

- Weergavefilter

- Kleurregels Filter

Voordat je in de details duikt, is hier het voorbeeld van het venster voor snuifje-opname voor wireshark.

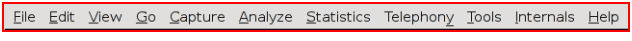

MENUBAR

Dit is de menubalk van het draadvenster.

Het bevat de volgende items:

- Bestand - Dit menu bevat items die moeten worden geopend en samengevoegd, opnamebestanden opslaan / afdrukken / exporteren

bestanden geheel of gedeeltelijk, en om te beëindigen Wireshark.

- Bewerken - Dit menu bevat items voor het vinden van een pakket, tijdreferentie of het markeren van een of meer

pakketten, verwerk configuratieprofielen en stel uw voorkeuren in; (knippen, kopiëren en plakken

nog niet ten uitvoer gelegd).

- Beeld - In dit menu worden de opgenomen gegevens weergegeven. De kleurstelling van

pakketten, zoomfunctie voor het lettertype, toont een pakket in een afzonderlijk venster, breidt en

stort bomen in pakketdetails samen.

- Ga - Dit menu bevat items om naar een specifiek pakket te gaan.

- Opname - In dit menu kunt u opnamen starten en stoppen en opnamefilters bewerken.

- Analyseren - Dit menu bevat items om weergavefilters te manipuleren, het

sectie van protocollen, vorm gebruiker gespecificeerde decodes en gebruik een stroom van TCP.

- Statistieken - Dit menu bevat items om verschillende statistische vensters weer te geven met een samenvatting

van de pakketten die zijn opgenomen, de statistieken van de protocolhiërarchie, en veel

meer.

- Telefonie - Dit menu bevat items voor weergave van verschillende aan telefonie gerelateerde statistische vensters,

die een media-analyse, stroomdiagrammen, statistieken van de weergaveprotocolhiërarchie omvatten en

nog veel meer.

- Gereedschappen - Dit menu bevat verschillende gereedschappen die beschikbaar zijn in Wireshark, zoals hoe u een firewall maakt

ACL-regels.

- Internals - Dit menu bevat items die informatie weergeven over de inwendige delen van Wireshark.

- Help - Dit menu bevat items die de gebruiker kunnen helpen, bijvoorbeeld bij het openen van een eenvoudige help, handleiding

pagina’s van de verschillende gereedschappen voor opdrachtregels, onlinetoegang tot sommige webpagina’s,

en het gebruikelijke over dialoog.

De hoofdwerkbalk

De hoofdwerkbalk geeft snel toegang tot veelgebruikte items uit het menu. Deze werkbalk kan niet door u worden aangepast, maar kan worden verborgen met het menu Beeld als de ruimte op het scherm nodig is om nog meer pakketgegevens te tonen. Zoals in het menu, zijn alleen de items die nuttig zijn in de huidige status van het programma beschikbaar. De andere kunnen grijs worden weergegeven. (U kunt bijvoorbeeld geen opnamebestand opslaan als u er geen hebt geladen).

De werkbalk Filter

Met de filterwerkbalk kunt u snel weergavefilters bewerken en toepassen.

Filter: hiermee wordt het dialoogvenster filterconstructie, de dialoogvensters Opname-filters en Weergavefilters weergegeven.

- Filter de invoer in het gebied om een tekenreeksexpressie voor weergavefilter in te voeren of te bewerken. Er wordt een syntaxiscontrole van de filterstring uitgevoerd tijdens het typen. De achtergrond wordt rood als je een onvolledige of ongeldige string invoert en wordt groen wanneer je een geldige string invoert. U kunt de pijl omlaag klikken om een eerder ingevoerde filtertekenreeks uit een lijst te selecteren. De vermeldingen in de keuzelijst blijven ook na het opnieuw opstarten van het programma beschikbaar.

- Nadat u iets in dit veld hebt gewijzigd, vergeet niet om op de knop Toepassen (of op de toets Enter/Return) te drukken om deze filterstring op de weergave toe te passen. In dit veld wordt ook het huidige filter weergegeven.

- Expressie: De middelste knop met het label Expressie toevoegen... opent een dialoogvenster waarmee u een weergavefilter kunt bewerken uit een lijst met protocolvelden die in, het dialoogvenster Expressie filter worden beschreven.

- Hiermee stelt u het huidige weergavefilter in en wordt het bewerkingsgebied gewist.

- De huidige waarde in het bewerkingsgebied toepassen als het nieuwe weergavefilter.

Het deelvenster Packet List

Het pakketlijstvenster toont alle pakketten in het huidige opnamebestand.

Elke regel in de pakketlijst komt overeen met één pakket in het opnamebestand. Als u een lijn in dit deelvenster selecteert, worden meer details weergegeven in het deelvenster Packet Details en Packet Bytes.

Het venster Packet Details

Het venster met pakketdetails toont het huidige pakket (geselecteerd in het deelvenster Packet List) in een gedetailleerdere vorm.

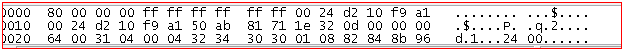

Het deelvenster Packet Bytes

Het deelvenster pakketbytes toont de gegevens van het huidige pakket (geselecteerd in het deelvenster Packet List) in een

hexdump-stijl.

De statusbalk

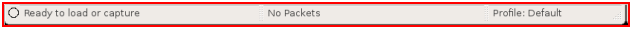

De statusbalk geeft informatie weer. In het algemeen toont de linkerkant contextgerelateerde informatie, het middelste deel toont het huidige aantal pakketten, en de rechterkant toont het geselecteerde configuratieprofiel. Sleep de handgrepen tussen de tekstgebieden om de grootte te wijzigen.

De initiële statusbalk

Deze statusbalk wordt weergegeven terwijl er geen opnamebestand is geladen. Bijvoorbeeld wanneer Wireshark is gestart.

Het contextmenu (rechtsklik) van de tablabels toont een lijst met alle beschikbare pagina's. Dit kan handig zijn als de grootte in het deelvenster te klein is voor alle tabbladen.

De statusbalk

De statusbalk geeft informatie weer. In het algemeen toont de linkerkant contextgerelateerde informatie, het middelste deel toont het huidige aantal pakketten, en de rechterkant toont het geselecteerde configuratieprofiel. Sleep de handgrepen tussen de tekstgebieden om de grootte te wijzigen.

De statusbalk met een geladen opnamebestand.

- De linkerkant toont informatie over het opnamebestand, de naam, de grootte en de tijd die is verstreken sinds de opname.

- De gekleurde kogel links toont het hoogste expert-informatieniveau in het momenteel geladen opnamebestand. Het hangen van de muis over dit pictogram toont een tekstuele beschrijving van het expertinformatieniveau, en wanneer u op het pictogram klikt, kan het het Expert Infos dialoogvenster.

- Het middelste deel toont het huidige aantal pakketten in het opnamebestand.

Deze waarden worden weergegeven:

- Pakketten - het aantal opgenomen pakketten

- Weergegeven - het aantal pakketten dat op dit moment wordt weergegeven

- Gemarkeerd - het aantal gemarkeerde pakketten

- Dropped - het aantal gevallen pakketten (alleen weergegeven als Wireshark niet in staat was alle pakketten op te nemen)

- Genegeerd - het aantal genegeerde pakketten (alleen weergegeven als pakketten worden genegeerd)

- Aan de rechterkant staat het geselecteerde configuratieprofiel. Klik op dit gedeelte van de statusbalk om een menu met alle beschikbare configuratieprofielen weer te geven en uit deze lijst het configuratieprofiel te selecteren.

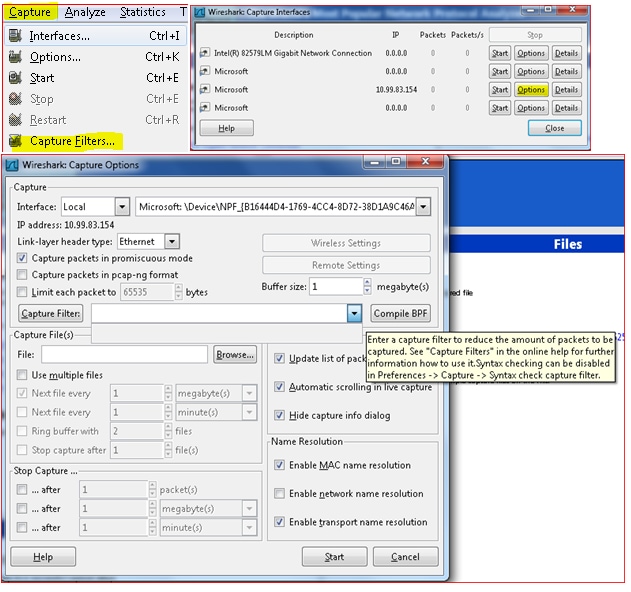

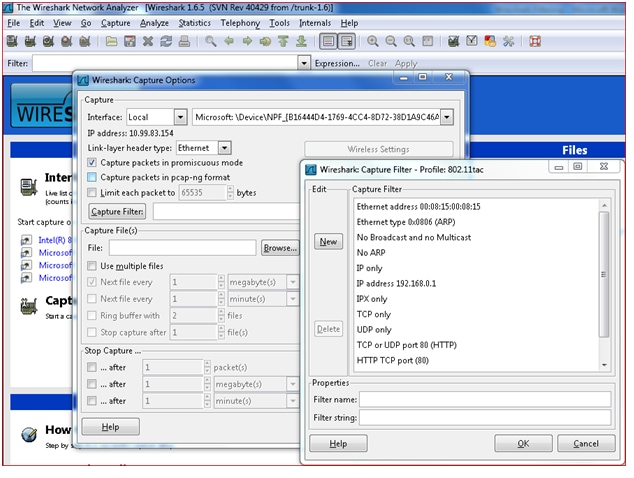

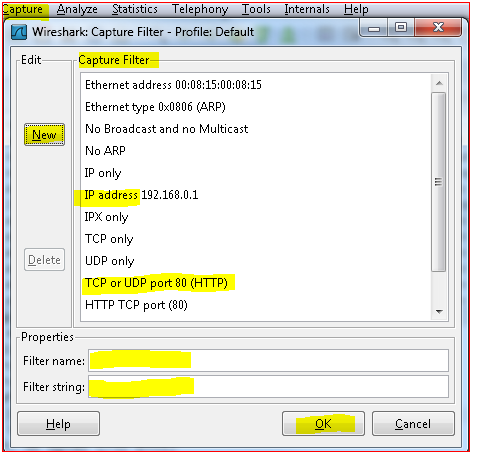

Opnamefilters gebruiken

Klik op Capture Interfaces opties en kies de netwerkadapter in het uitrolmenu dat wordt gebruikt om actieve pakketten in het netwerk op de pc op te nemen. Klik op de Opname-filters en voer de filternaam en filterstring in of voer rechtstreeks de filterstring in die u in het vak kent. Druk vervolgens op knop. Nu vangt het draadhaaiensnifferprogramma pakketten die voor u slechts onder de enorme stroom van echt van tijdpakketten van alle types van protocollen van belang zijn.

Weergavefilter

Nadat u het opgenomen bestand hebt geladen, stelt u nu filters in om pakketten weer te geven waarin u geïnteresseerd bent, of om pakketten te vermijden waarin u niet geïnteresseerd bent. Dit kan worden gedaan door eenvoudige filterexpressie of een combinatie van expressie die logische operatoren gebruikt om een complexe filterstring te vormen.

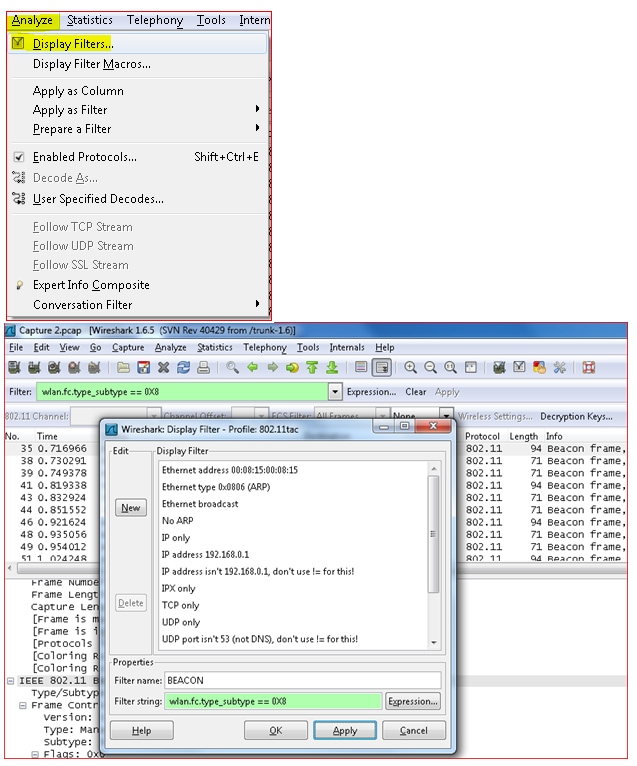

Klik op Analyseren. Kies Weergavefilter.

In dit voorbeeld maakt u een filter om alleen de beacon-pakketten uit een 802.11 draadloos pakketopnamespoor te filteren zoals te zien is in de gele gemarkeerde gebieden.

Gelijkaardig aan de vertoningsfilter, kunt u een bepaald pakket vinden door filter toe te passen nadat u het pakket van de Vondst klikt.

Vind de knop Filter en voer de filterwaarde in het filtervak in. Als u de string niet kent, dan kunt u verder graven en op filter klikken en op New button klikken en de filterstrings een naam geven en de filterstring toepassen of typen in het vak. Als u de specifieke filterveer niet kent, kunt u deze vormen en de Expression-knop kiezen die verschillende protocolopties heeft.

Kies degene die je wilt, breid uit, en je krijgt meer opties om uit te kiezen.

U hebt ook een Logische operator box om uit te kiezen om te gebruiken om de waarde in te voeren die u wilt zetten en toepassen om het filter te voltooien.

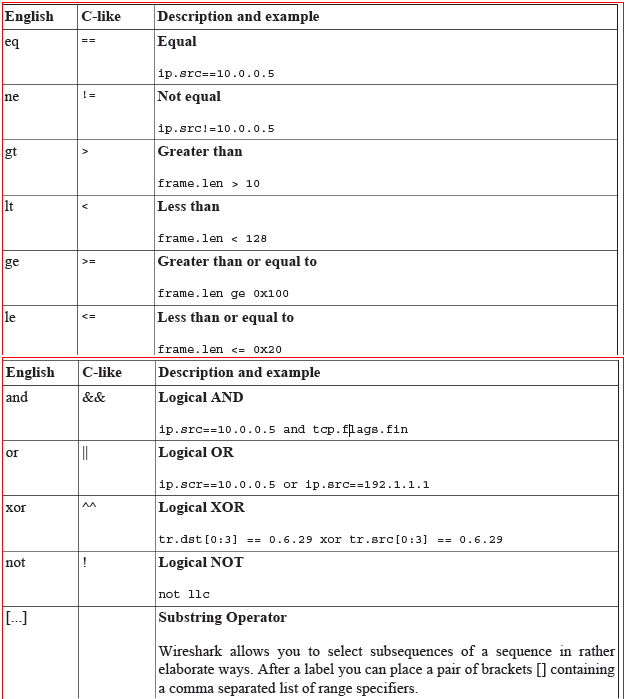

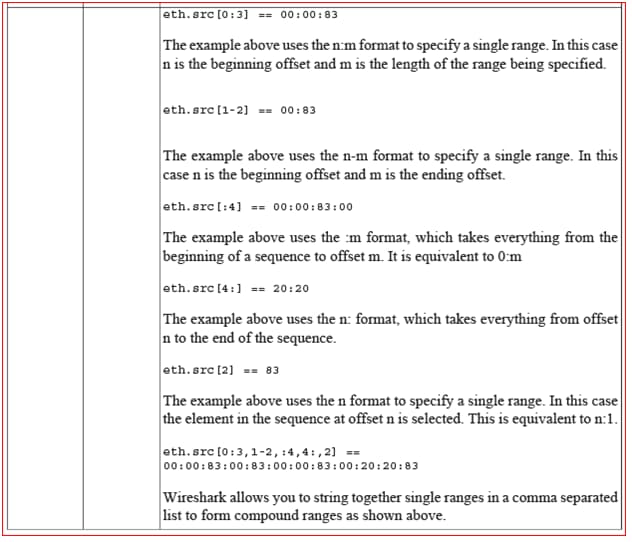

U kunt weergavefilters bouwen die waarden vergelijken die een aantal verschillende vergelijkingsoperatoren gebruiken.

Kleurfilterregel gebruiken

Een zeer nuttig mechanisme beschikbaar in Wireshark is pakketkleuring. U kunt Wireshark instellen zodat de pakketten op een filter worden gekleurd. Hiermee kunt u de pakketten benadrukken waarin u geïnteresseerd bent. U kunt Wireshark instellen zodat het pakketten kan kleuren op basis van een filter dat u wilt maken. Hiermee kunt u de pakketten benadrukken waarin u (gewoonlijk) geïnteresseerd bent.

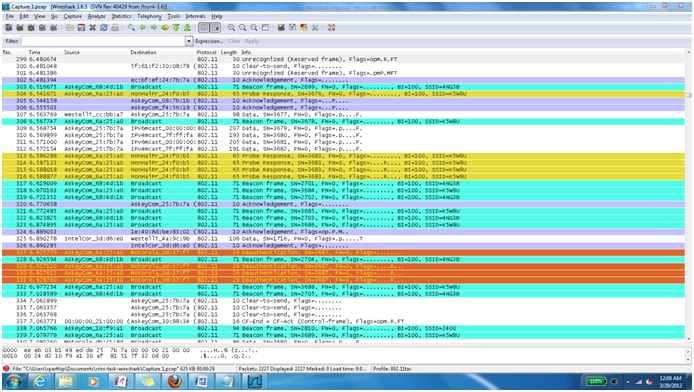

In het voorbeeld zijn de pakketten gekleurd voor bakens, bevestiging, sonde respons en deauthenticatie op basis van de genoemde filters.

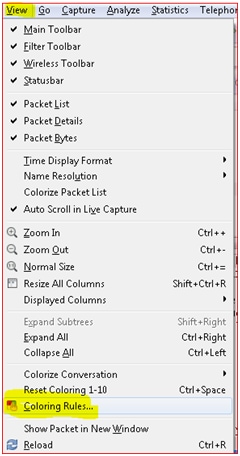

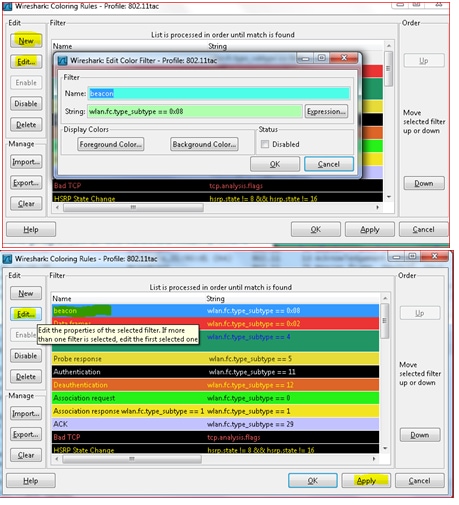

Klik op Weergeven. Kies Kleurregels of bewerk kleurregels vanuit de werkbalk.

Hierdoor worden de kleurregels geopend en u kunt een nieuw kleurfilter toevoegen met Nieuw of Bewerken. Kies het pakket of bewerk de filterstring en wijs of pas de gewenste kleur aan.

Voer in het dialoogvenster Kleur bewerken eenvoudig een naam in voor het kleurenfilter en voer een filtertekenreeks in het tekstveld Filter in. In het dialoogvenster Kleurfilter bewerken worden de waarden beacon en wlan.fc.type_subtype == 8 weergegeven, wat betekent dat de naam van het kleurenfilter beacon is en dat het filter protocollen van het type wlan.fc.type_subtype == 8 kan selecteren, wat de string van het bakenfilter is. Zodra u deze waarden hebt ingevoerd, kunt u een voor- en achtergrondkleur kiezen voor pakketten die overeenkomen met de filterexpressie. Klik op Voorgrondkleur... of Achtergrondkleur... om dit te bereiken.

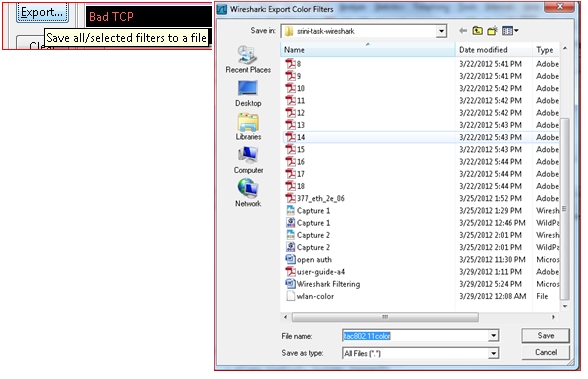

Een heel handige functie is om de kleurfilter te exporteren of te vormen en op te slaan door het filter te exporteren naar een bestand "tac80211color" zoals te zien in het voorbeeld. Dit kan worden geïmporteerd. U kunt meerdere kleurregels bestanden maken in uw probleemoplossingsmap en deze gebruiken als sjabloon voor uw gemak elke keer dat u problemen oplost.

Je kunt innovatief denken en op maat gekleurde filtersjabloonbestanden maken zoals routing, WLAN, switching enzovoort. Kleurfilterbestanden en importeer deze alleen afhankelijk van het probleem dat u wilt oplossen.

Er is een goede kleurregels download die u kunt downloaden en gebruiken Support Forum - Kleurregels

Zo ziet de finale look van het wireshark pakketvenster eruit na het kleurfilterbestand

tac80211color wordt geïmporteerd en toegepast.

802.11 Sniffer Capture Analysis - Beheerframes en Open Auth

Inleiding

802.11 Sniffer Capture Analysis - Beheerframes en Open Auth

802.11 - Frames en open verificatie

Wanneer u probeert een draadloos LAN-netwerk te analyseren of problemen op te lossen dat 802.11-pakketanalyzer gebruikt, dient u een gedegen begrip te hebben van de verschillende 802.11-frametypen als basis om pointers te vinden om de oorzaken van het probleemgebied in een WLAN-netwerk te lokaliseren. Maak wlan sniffer sporen die gebruik maken van tools zoals omnipeek en / of wireshark waar u de communicatie kunt controleren tussen radio netwerk interface kaarten (NIC's) en access points. U moet elk type frame dat tijdens het gebruik van een draadloos LAN optreedt, begrijpen en netwerkproblemen oplossen. In een WLAN RF-omgeving kunnen de radiotransmissieomstandigheden zo dynamisch veranderen, wordt coördinatie een groot probleem in WLAN’s. Beheer- en controlepakketten zijn gewijd aan deze coördinatiefuncties.

Om oorzaak van de WLAN-problemen te vinden die zich voordoen in het WLAN-netwerk met betrekking tot RF-omgeving, is het het beste om het WLAN-netwerk te testen met open verificatie zonder beveiliging. Wanneer u deze benadering kiest, geeft de RF-connectiviteit een oppervlak en kan worden gecorrigeerd voordat u naar sterkere versleuteling en hogere lagen van de OSI-laag kunt gaan. Verificatie in de 802.11-specificatie is gebaseerd op het verifiëren van een draadloos station of apparaat in plaats van het verifiëren van een gebruiker.

Volgens het 802.11 specificatie client authenticatie proces, dit zijn de transacties zoals vermeld.

- De access points sturen voortdurend beacon frames die worden opgepikt door de nabijgelegen WLAN-clients.

- De client kan ook op elk kanaal op zijn eigen sonderverzoekframe uitzenden.

- Toegangspunten binnen bereik reageren met een reactieframe van de sonde.

- De client bepaalt welk toegangspunt (AP) het beste is voor toegang en verstuurt een verificatieaanvraag.

- Het toegangspunt verstuurt een verificatieantwoord.

- Na succesvolle verificatie stuurt de client een associatieverzoekframe naar het toegangspunt.

- Het access point antwoordt met een associatiereactie.

- De client kan nu verkeer naar het toegangspunt doorgeven.

802.11 clientverificatieproces

Er zijn 3 soorten frames gebruikt in de 802.11 MAC Layer 2 communicatie die via de lucht gebeurt die de draadloze verbinding beheert en regelt.

Het zijn beheerframes, controleframes en dataframes. U kunt leren wat die frames in detail bevatten om u te helpen de WLAN problemen beter te analyseren terwijl u werkt met WLAN sniffer sporen.

Beheerframes

802.11 beheerframes stellen stations in staat om communicatie tot stand te brengen en te onderhouden. Beheerpakketten worden gebruikt om verificatie, associatie en synchronisatie te ondersteunen.

Dit zijn veel voorkomende subtypes van 802.11 beheerframe:

- Verificatiekader: dit is een frame dat het netwerklidmaatschap binnen de WLAN-topologie aangeeft. 802.11-verificaties is een proces waarbij het toegangspunt de identiteit van een radio-NIC accepteert of verwerpt om bronnen te creëren. Verificatie beperkt de mogelijkheid om op het netwerk te verzenden en ontvangen. Het is de eerste stap voor een apparaat om te proberen verbinding te maken met een 802.11 WLAN. De functie wordt afgehandeld door een uitwisseling van beheerpakketten. Verificatie wordt afgehandeld door een verzoek/reactieuitwisseling van beheerpakketten. Het aantal uitgewisselde pakketten hangt af van de gebruikte authentificatiemethode.

wlan.fc.type_subtype == 0x0b

De NIC begint met het proces door een verificatiekader met zijn identiteit naar het toegangspunt te verzenden. Bij open systeemverificatie (de standaardinstelling) stuurt de radio-NIC slechts één verificatieframe, en het toegangspunt reageert met een verificatieframe als een respons die acceptatie (of afwijzing) aangeeft. Er is een bijbehorende verificatie-ID gekoppeld, dat is de naam waaronder het huidige station zelf wordt geauthenticeerd bij het aansluiten op het netwerk.

- Deauthenticatie frame: Dit is een aankondigingspakket door een station dat een deauthenticatie frame naar een ander station stuurt als het beveiligde communicatie wil beëindigen. Het is een eenrichtingscommunicatie van het controlestation (een BSS of een functioneel equivalent), en moet worden aanvaard. Het treedt onmiddellijk in werking.

wlan.fc.type_subtype == 0x0c

- Associatie-aanvraagkader: 802.11 associaties stellen het access point in staat om middelen toe te wijzen voor en te synchroniseren met een radio-NIC. Een NIC begint het associatieproces door een associatieverzoek naar een access point te verzenden. Dit frame bevat informatie over de NIC (bijvoorbeeld ondersteunde gegevenssnelheden) en de SSID van het netwerk waarmee het wil koppelen. Na ontvangst van het associatieverzoek overweegt het toegangspunt associatie met de NIC, en (indien geaccepteerd) reserveert geheugenruimte en stelt een associatie-ID op voor de NIC. De pakketten kunnen de huidige vereniging van de afzender tonen. De vereniging en Reassociation worden behandeld door verzoek/reactiemanagementpakketten.

wlan.fc.type_subtype == 0x0

- Associatie-responsframe: Een toegangspunt stuurt een associatie-responsframe dat een acceptatie- of verwerpingsbericht bevat naar de radio-NIC die een associatie aanvraagt en de associatie-ID van de aanvrager bevat. Als het toegangspunt de radio-NIC accepteert, bevat het frame informatie over de associatie, zoals associatie-ID en ondersteunde gegevenssnelheden. Als de uitkomst van de koppeling positief is, kan de radio-NIC het toegangspunt gebruiken om te communiceren met andere NIC's op het netwerk en de systemen aan de distributiezijde van het toegangspunt.

wlan.fc.type_subtype == 0x01

- Reassociation request frame: Dit frame is vergelijkbaar met een associatie verzoek maar heeft een ander doel en is vooral nuttig bij client roaming waar in Als een radio-NIC wegzwerft van het momenteel gekoppelde access point en een ander access point vindt dat een sterker beacon signaal heeft, de radio-NIC en een reassociatie frame naar het nieuwe access point stuurt. Het nieuwe toegangspunt coördineert vervolgens het doorsturen van gegevenskaders die nog steeds in de buffer van het vorige toegangspunt kunnen zitten te wachten op transmissie naar de radio-NIC. De zender moet al zijn geauthentiseerd om een succesvolle associatie te verkrijgen.

wlan.fc.type_subtype == 0x02

- Reassociation response frame: een toegangspunt stuurt een reassociatie-responsframe met een acceptatie- of afwijzingsbericht naar de radio-NIC met verzoek om reassociatie. Net als in het associatieproces bevat het frame ook informatie over de associatie, zoals associatie-ID en ondersteunde datarates.

- Disassociatie frame: Een station stuurt een disassociatie frame naar een ander station als het de associatie wil beëindigen. Bijvoorbeeld, kan een radio NIC die netjes wordt afgesloten een dissociatiekader verzenden om het toegangspunt te alarmeren dat NIC weg aandrijft. Het toegangspunt kan dan geheugentoewijzingen opgeven en de radio-NIC uit de associatietabel verwijderen. Disassociatie is een eenvoudige verklaring van een toegangspunt of een apparaat.

Het filter dat gebruikt wordt om alleen de Disassociatiepakketten toe te passen en te vinden is wlan.fc.type_subtype == 0x0a.

- Beacon frame: Het toegangspunt stuurt periodiek een beacon frame om de aanwezigheid en relay informatie aan te kondigen, zoals tijdstempel om te helpen synchroniseren met de BSS, SSID, en andere parameters betreffende het toegangspunt naar radio NICS die binnen bereik zijn. Het doel van dit kader is om het begin van een Geschillenvrije periode (CF) aan te kondigen, en die het recht om te verzenden door het toegangspunt door opiniepeiling wordt verleend. Radio-NIC's scannen voortdurend alle 802.11-radiokanalen en luisteren naar bakens als basis om te kiezen welk toegangspunt het beste signaal en de beste beschikbaarheid heeft om aan te koppelen.

De filter die wordt gebruikt om alleen de Beacon-pakketten toe te passen en te vinden is wlan.fc.type_subtype == 0x08.

- Probe request frame: een station of client wordt actief of op een PC wanneer de wlan card het actief is geworden en stuurt een sonde request frame wanneer het informatie moet verkrijgen van een ander station of access point. Nadat een radio-NIC een sonderverzoek stuurt om te bepalen welke toegangspunten binnen bereik zijn, wordt het kader van het sonderverzoek verzonden op elk kanaal dat de client ondersteunt, in een poging om alle toegangspunten in bereik te vinden die overeenkomen met de SSID en de door de client opgevraagde gegevenssnelheden..Het is aan de client om te bepalen welk toegangspunt te koppelen aan door verschillende factoren zoals ondersteunde gegevenssnelheden en de belasting van toegangspunten te wegen om optimaal toegangspunt te selecteren en zo naar de verificatiefase van 802.11-netwerk te gaan nadat het reacties van Aps als sonde reactie krijgt. Dit mechanisme ondersteunt ook het roamingstation in de mogelijkheid om te bewegen tussen cellen terwijl het verbonden blijft in de zoektocht naar een nieuw toegangspunt.

Het filter dat gebruikt wordt om alleen de Sonde-verzoekpakketten toe te passen en te vinden is wlan.fc.type_subtype ==0x04.

- Sonde-responsframe: In reactie op het sonde-verzoek reageren APS met bijpassende criteria met een sonde-responsframe dat synchronisatie-informatie en access point load bevat en capaciteitsinformatie, ondersteunde dataresnelheden, enzovoort zou bevatten.

Het filter dat wordt gebruikt om alleen de Sonde-verzoekpakketten toe te passen en te vinden is wlan.fc.type_subtype ==0x05.

Bedieningsframes

802.11 besturingsframes helpen bij de levering van datakaders tussen stations. Dit zijn de algemene subtypes van het 802.11 controleframe:

- RTS-frame (request to send): de RTS/CTS-functie is optioneel en vermindert framebotsingen die aanwezig zijn wanneer verborgen stations associaties hebben met hetzelfde toegangspunt. Een station verzendt een RTS-frame naar een ander station als de eerste fase van een tweerichtingshanddruk die nodig is voor het verzenden van een gegevenskader.

wlan.fc.type_subtype == 0x1B

- Acknowledgement (ACK) frame: Na het ontvangen van een gegevenskader, gebruikt het ontvangende station een fout om processen te controleren om de aanwezigheid van fouten te detecteren. Het ontvangststation stuurt een ACK-frame naar het verzendstation als er geen fouten worden gevonden. Als het verzendende station na een bepaalde periode geen ACK ontvangt, kan het verzendende station het frame opnieuw verzenden.

wlan.fc.type_subtype == 0x1D

Gegevensframes

Dit zijn de frames die later in het spel komen nadat de basis-WLAN-communicatie al is ingesteld tussen het mobiele station en het access point. Je bereikt altijd het 802.11 dataframe voor analyse, meestal om te verifiëren en analyseren over de lucht als de protocollen en gegevens van hogere lagen binnen het frame lichaam door de draad. Deze frames transporteren gegevenspakketten van hogere lagen, zoals webpagina's, printerbesturingsgegevens, enzovoort binnen de behuizing van het frame.

wlan.fc.type_subtype == 0x20

Op een pakketanalyzer kunt u de inhoud van de framelichaam waarnemen binnen 802.11 datakaders voor interessant verkeer in kwestie.

Referenties

802.11 Sniffer Capture Analysis - WPA/WPA2 met PSK of EAP

WPA-PSK (TKIP)

1.De kaders van het baken worden periodiek overgebracht om de aanwezigheid van draadloos netwerk aan te kondigen en alle informatie over het te bevatten (gegevenssnelheden, kanalen, veiligheidsalgoritmen, zeer belangrijk beheer etc.):

![]()

2.Het verzoek van de sonde wordt verzonden door STA om informatie bij AP te verkrijgen:

3.Probe respons. AP antwoordt met een sonde antwoordkader dat vermogensinformatie, ondersteunde gegevenssnelheden, etc. bevat nadat het een kader van het sonde- verzoek van STA ontvangt:

4.802.11 authenticatie is een proces waarbij het toegangspunt de identiteit van een radio-NIC accepteert of verwerpt. De NIC begint met het proces door een verificatiekader dat zijn identiteit bevat naar het toegangspunt te verzenden. Bij open systeemverificatie (de standaardinstelling) stuurt de radio-NIC slechts één verificatiekader en reageert het toegangspunt met een verificatiekader als een antwoord dat acceptatie (of afwijzing) aangeeft.:

a.Dot11 authenticatieverzoek:

b.Dot11 authenticatiereactie:

5. 802.11 de vereniging laat het toegangspunt toe om middelen voor toe te wijzen en met een radio NIC te synchroniseren. Een NIC begint het associatieproces door een associatieverzoek naar een access point te verzenden. Dit frame bevat informatie over de NIC (bijvoorbeeld ondersteunde gegevenssnelheden) en de SSID van het netwerk waarmee het wil koppelen.

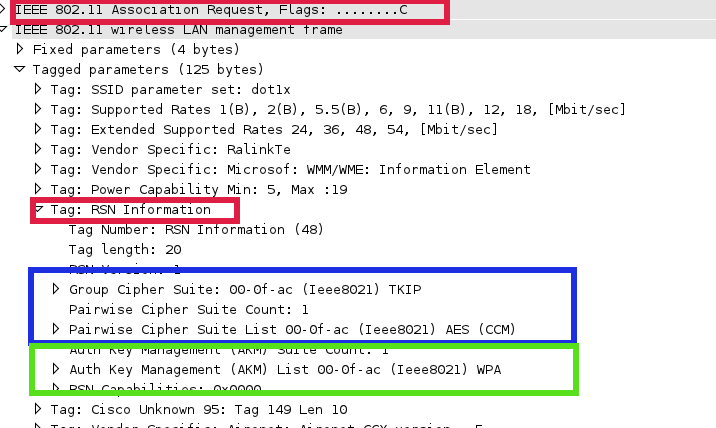

a.Dot11 associatieverzoek:

Na ontvangst van het associatieverzoek overweegt het toegangspunt associatie met de NIC, en (indien geaccepteerd) reserveert geheugenruimte en stelt een associatie-ID op voor de NIC.

b.Dott11 associatiereactie:

6.4-voudige handdruk. Tijdens deze fase wordt PTK gecreëerd en PSK wordt als PMK gebruikt om deze waarden te construeren:

a.AP verzendt 802.1x-verificatiekader met LANonce. STA heeft nu alle informatie om PTK te bouwen:

b.STA reageert met 802.1x authenticatie frame met SNonce en MIC:

c.AP construeert 802.1x frame met nieuwe MIC en GTK met sequentienummer. Dit opeenvolgingsaantal wordt gebruikt in het volgende multicast of uitzendingskader, zodat ontvangende STA basisreplay opsporing kan uitvoeren:

d.STA stuurt ACK:

Vanaf dat punt worden alle gegevens versleuteld verzonden.

WPA2-PSK (AES/TKIP)

Het proces is vrij hetzelfde als in de vorige paragraaf. Alleen informatie die anders is wordt gemarkeerd.

1.WPA2 AP beheerframe bevat RSN element dat unicast algoritme suite, AKM informatie en GTK algoritme suite bevatte (als zowel AES en TKIP zijn geselecteerd, dan kan een minder sterkere encryptie methode worden gebruikt voor GTK).

2. Tijdens 4-voudige handdruk bevatten frames versie-informatie voor WPA2 in Type-velden.

Opmerking: U kunt WEP/WPA-PSK/WPA2-PSK versleuteld draadloos verkeer ontcijferen als 4-way handshake sleuteluitwisselingsframes zijn opgenomen in het spoor en PSK is bekend.

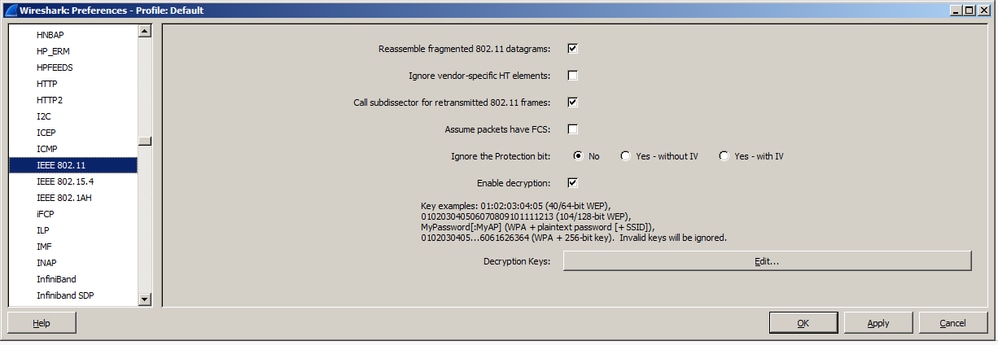

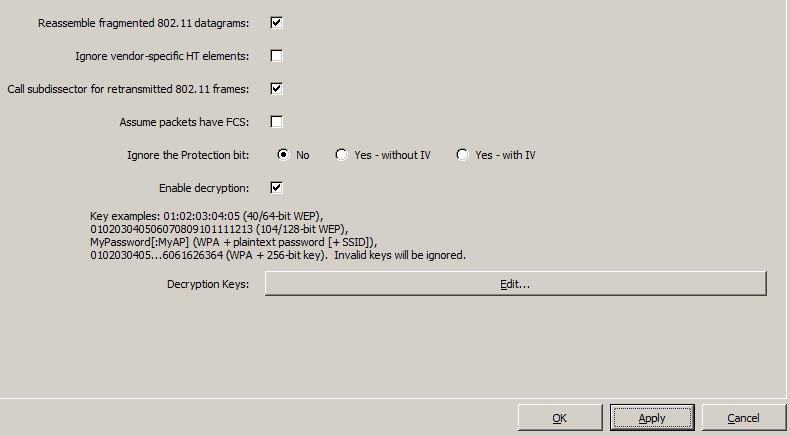

Als u draadloos verkeer in wireshark wilt versleutelen, navigeert u naar Voorkeuren-> Protocollen->IEEE 802.11 en verstrekt u PSK-informatie en kiest u optie Ontsleuteling inschakelen.

Om WPA/WPA2 versleuteld verkeer te decrypteren, specificeert u sleutel in indeling:

wpa-psk:PSK:SSI

Opmerking: om WLAN-verkeer te filteren van specifieke STA in wireshark, kunt u WLAN-statische optie gebruiken.

Om verkeer te filteren van specifieke STA, navigeer naar Statistics > WLAN Traffic. Kies in de lijst met SSID's de bijbehorende SSID die STA heeft en pas filter toe op basis van de STA.

Hoe te ontsleutelen WPA2 AES-gegevens over de Air Packet Captures met Wireshark

Vereisten:

- Capture is in .pcap-formaat.

- De frames zijn weergegeven in 802.11 formaat.

- Ken de SSID naam en PSK voor het WLAN waarvan Over the Air Capture is verzameld.

- Key: Leg de 4 EAPOL 4-weg handdruk vast.

Het nauwkeurigste proces om dit te doen is de opname te beginnen en dan de-authenticate van de cliënt te deselecteren om het proces van nul te vangen, wat betekent dat de 4 manier EAPOL handdruk kan worden omvat.

Als frames in een ander formaat zijn, zoals PEEKREMOTE kan het nodig zijn om ze te decoderen, raadpleeg dan de sectie over het decoderen van PEEKREMOTE frames.

Proces

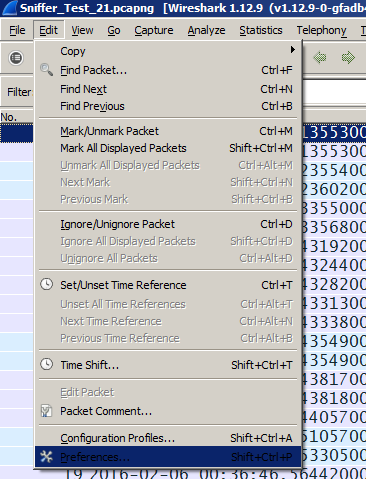

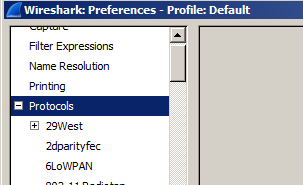

Zodra de opname in Wireshark is geopend, navigeer om > het menu van de Voorkeuren te bewerken.

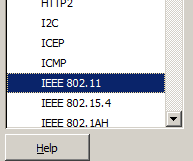

Ga naar het menu Protocollen en zoek naar IEEE 802.11.

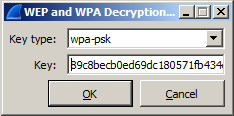

Selecteer in het gedeelte IEEE 802.11 het aanvinkvakje Enable decryption en klik op de knop Bewerken... naast het label Decryptie-sleutels.

Klik eenmaal in het menu Bewerken op de knop Nieuw aan de linkerkant van het venster.

Kies wpa-psk in het sleuteltype.

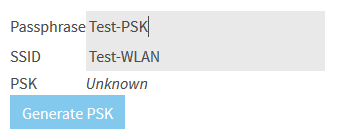

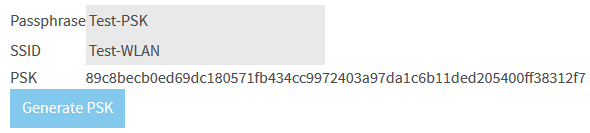

Om de sleutel te verkrijgen, is het belangrijk om de nauwkeurige naam van SSID en PSK te kennen waarvoor het decrypt proces wordt geleid.

Heb deze twee waarden en navigeer naar de volgende website om de sleutel te genereren op basis van deze twee elementen.

Typ de SSID-naam en de PSK in de opgegeven velden. De in de velden getypte string moet exact zijn zoals gedefinieerd voor SSID en voor PSK.

Zodra de waarden zijn gedefinieerd, klikt u op Generate PSK. Dit genereert de sleutel, kopieert hem en gaat terug naar Wireshark.

Plakt de sleutel die in het veld Key is gegenereerd. Klik op OK.

Klik vervolgens op Toepassen op het scherm Voorkeuren. Capture begint te worden gedecodeerd.

Na decodering is het mogelijk om de inhoud van 802.11 pakketten te zien die eerder werden gecodeerd.

WPA/WPA2 voor ondernemingen

1. WPA(TKIP)/WPA2(AES) met dot1x (PEAP)

Dit proces gebruikt dezelfde stappen als de vorige, behalve de AKM-methode en de geadverteerde eigenschappen PTK/GTK en AP in 802.11 beheerframes.

- In dit voorbeeld adverteert AP WPA(TKIP)/WPA2(AES) met dot1x-verificatie, zowel RSN als WPA-tagkenmerken voor AKM bevatten WPA-waarde, of dit veld in het geval van PSK-verificatie PSK bevat. Ook in dit voorbeeld, wordt TKIP gebruikt voor WPA en AES wordt gebruikt voor WPA2.

b. STA kiest een van de authenticatiemethoden en algoritme suites geadverteerd door AP. In dit geval is WPA2 met AES geselecteerd. Dat is te zien in RSN IE-parameters.

c. Na een succesvolle combinatie van dot11 vindt dot1x-verificatie plaats. In dit proces kunnen we zien welke EAP-methode STA gebruikt voor verificatie en welke certificaten informatie uitwisselen tussen de aanvrager en de AAA-server.

d. Na succesvolle dot1x-verificatie wordt PMK in een Access-Accept-bericht verzonden van AAA-server naar AP en wordt dezelfde PMK afgeleid van de client. Volgende 4-weg handdruk vindt plaats en PTK en GTK worden gevestigd.

Radiusuitwisseling tussen WLC en AAA-server:

Algemeen stroomschema:

WPA(TKIP)/WPA2(AES) met dot1x (EAP-TLS)

Het verschil tussen dit type verificatie in vergelijking met de vorige is dat de client zijn certificaat in "client Hello"-bericht verstrekt en wederzijdse verificatie wordt uitgevoerd tussen client en AAA-server op basis van certificaten.

EAP-uitwisseling tussen STA en WLC:

Radiusuitwisseling tussen WLC en AAA-server:

Algemeen stroomschema:

2.WPA(TKIP)/WPA2(AES) met dot1x (FAST)

Alleen het verificatiestadium dot1x is iets anders dan in het vorige voorbeeld. Nadat een succesvolle dot11-associatie dot1x-verificatie plaatsvindt, verstuurt AP dot1x-identiteitsaanvraag naar de STA en STA biedt identiteitsrespons. De respons hangt af van welke PAC-levering is gebruikt (in-band PAC-levering (fase 0) of out-of-band PAC-levering). In het geval van in-band levering, wordt PAC verzonden naar de cliënt van de server van de AAA. Zodra de client PAC heeft, gaat deze vanaf dit punt naar EAP-FAST fase1 (fase 1).

Nadat de TLS-tunnel tot stand is gebracht, wordt de innerlijke verificatiemethode (fase 2) gestart binnen de versleutelde tunnel. Na succesvolle verificatie wordt PMK in het bericht Access-Accept verstuurd naar AP vanaf de AAA-server. Dezelfde sleutel wordt afgeleid van dot1x-uitwisseling op STA. Deze sleutel (PMK) wordt gebruikt om PTK tijdens 4-weghanddruk te berekenen die kan worden gebruikt om de communicatie tussen STA en AP te beveiligen.

Algemeen stroomschema:

802.11 Sniffer Capture Analysis - Multicast

Inleiding

Multicastsnuffelen

Oplossing

De controller voert multicasting uit in twee modi:

- Unicast-modus — In deze modus maakt de controller elk multicast-pakket beschikbaar voor elke AP die aan de controller is gekoppeld. Deze modus is inefficiënt maar kan ook worden gebruikt op netwerken die geen multicast ondersteunen.

- Multicastmodus — In deze modus stuurt de controller multicastpakketten naar een LWAP-multicastgroep. Met deze methode worden de overheadkosten op de controller-processor verminderd en wordt het werk van pakketreplicatie naar uw netwerk verplaatst, dat veel efficiënter is dan de unicast-methode.

- U kunt multicast-modus inschakelen die gebruikmaakt van de controller GUI of CLI.

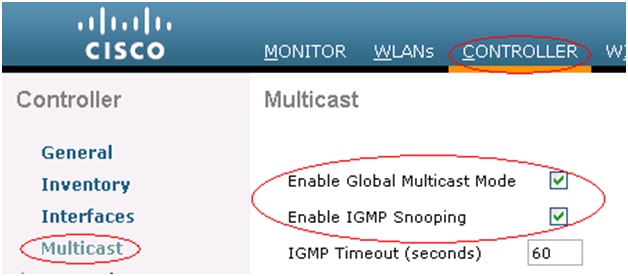

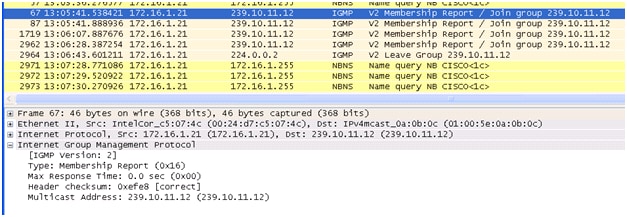

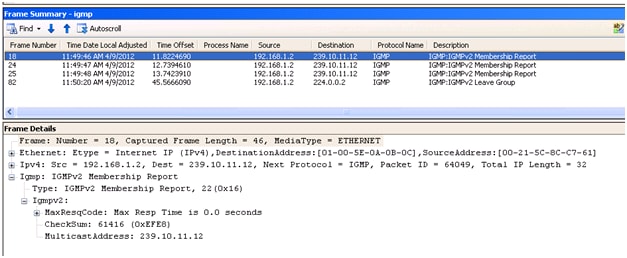

IGMP-controle op WLC

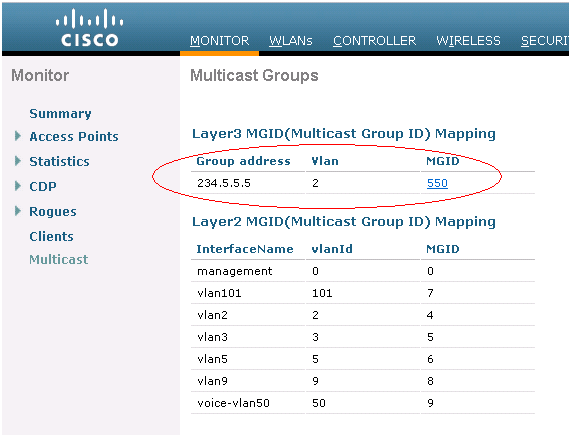

In controllersoftwarerelease 4.2, wordt het snooping IGMP geïntroduceerd aan betere directe multicast pakketten. Wanneer deze functie is ingeschakeld, verzamelt de controller IGMP-rapporten van de clients, verwerkt de rapporten, maakt unieke multicast groep-ID’s (MGID’s) van de IGMP-rapporten nadat Layer 3 multicast-adres en het VLAN-nummer zijn gecontroleerd en verstuurt de IGMP-rapporten naar de switch van de infrastructuur. De controller stuurt deze rapporten met het bronadres als interfaceadres waarop het de rapporten van de klanten heeft ontvangen.

De controller werkt vervolgens de MGID-tabel van het toegangspunt op het toegangspunt bij met het MAC-adres van de client. Wanneer de controller multicast-verkeer voor een bepaalde multicast groep ontvangt, stuurt het dit door naar alle AP’s. Echter, alleen die AP's die actieve clients hebben die luisteren naar of zich abonneren op die multicast groep verzenden multicast verkeer op dat bepaalde WLAN. IP-pakketten worden doorgestuurd met een MGID die uniek is voor een toegang-VLAN en de doelmulticast-groep. Layer 2 multicast-pakketten worden doorgestuurd met een MGID die uniek is voor de toegangsinterface.

Opmerking: IGMP-spionage wordt niet ondersteund op de 2000 Series controllers, de 2100 Series controllers of de Cisco Wireless LAN Controller-netwerkmodule voor Cisco geïntegreerde services routers.

Richtlijnen voor het gebruik van multicastmodus

Gebruik deze richtlijnen wanneer u multicast modus op uw netwerk inschakelt:

De oplossing voor Cisco Unified Wireless Network maakt gebruik van bepaalde IP-adresbereiken voor specifieke doeleinden. Houd deze bereiken in gedachten wanneer u een multicast groep vormt. Hoewel niet aanbevolen, kan elk multicast adres worden toegewezen aan de LWAP multicast groep; dit omvat de gereserveerde link lokale multicast adressen die worden gebruikt door OSPF, EIGRP, PIM, HSRP en andere multicast-protocollen.

Cisco raadt aan multicast-adressen toe te wijzen uit het administratief opgezette blok 239/8. IANA heeft het bereik van 239.0.0.0-239.255.255.255 gereserveerd als administratief gescoped adressen voor gebruik in private multicast domeinen. Zie de opmerking voor meer beperkingen. Deze adressen zijn vergelijkbaar in aard met de gereserveerde privé IP unicast bereiken, zoals 10.0.0.0/8, gedefinieerd in RFC 1918. Netwerkbeheerders zijn vrij om de multicastadressen in dit bereik binnen hun domein te gebruiken zonder bang te hoeven zijn voor conflicten met anderen elders op het internet. Deze administratieve of privé-adresruimte moet binnen de onderneming worden gebruikt en zijn verlof of ingang moet worden geblokkeerd van het autonome domein (AS).

Opmerking: gebruik het adresbereik 239.0.0.X of het adresbereik 239.128.0.X niet. Adressen in deze bereiken overlappen met de link lokale MAC-adressen en stromen alle switch poorten uit, zelfs met IGMP-snooping ingeschakeld.

Cisco raadt aan dat netwerkbeheerders dit adresbereik verder onderverdelen in kleiner geografisch beheerbereik binnen het ondernemingsnetwerk om het bereik van bepaalde multicast-toepassingen te beperken. Dit voorkomt multicast-verkeer met hoge snelheden dat een campus verlaat (waar er veel bandbreedte is) en de WAN-koppelingen verstopt. Het maakt ook efficiënte filtering van de hoge bandbreedte multicast mogelijk van het bereiken van de controller en het draadloze netwerk.

Wanneer u multicast-modus inschakelt op de controller, moet u een LWAP multicast groepsadres op de controller configureren. APs abonneren op de LWAP multicast groep met Internet Group Management Protocol (IGMP).

- Cisco 1100, 1130, 1200, 1230 en 1240 AP’s gebruiken IGMP versies 1, 2 en 3. Cisco 1000 Series AP’s gebruiken echter alleen IGMP v1 om zich aan te sluiten bij de multicast groep.

- Multicastmodus werkt alleen in Layer 3 WAP-modus.

- AP's in monitormodus, snuffelmodus of schurkendetectormodus maken geen deel uit van het LWAP-multicast groepsadres.

- Wanneer u controllers gebruikt die versie 4.1 of eerder uitvoeren, kunt u hetzelfde multicast-adres gebruiken op alle controllers. Als u controllers gebruikt die versie 4.2 of hoger uitvoeren, moet de LWAP multicast groep die op de controllers is geconfigureerd, anders zijn voor elke controller die op het netwerk wordt gebruikt.

- Als u controllers met versie 4.1 of eerder gebruikt, werkt de multicast-modus niet over intersubnetmobiliteitsgebeurtenissen, zoals gasttunneling, site-specifieke VLAN’s of interfaceoverschrijving die RADIUS gebruikt. De multicast modus werkt niet in deze subnetmobiliteitsgebeurtenissen wanneer u Layer 2 IGMP-spionage/CGMP-functies op het bekabelde LAN uitschakelt.

In latere versies, d.w.z. 4.2 of hoger, werkt de multicast modus niet over intersubnetmobiliteitsevenementen, zoals gasttunneling. Het werkt echter met interface-overschrijvingen die RADIUS gebruiken (maar alleen wanneer IGMP-snooping is ingeschakeld) en met site-specifieke VLAN’s (access point group VLAN’s).

- De controller laat alle multicastpakketten vallen die naar de UDP-poortnummers 12222, 12223 en 12224 zijn verzonden. Zorg ervoor dat de multicast-toepassingen op uw netwerk deze poortnummers niet gebruiken.

- Multicastverkeer wordt verzonden over een snelheid van 6 Mbps in een 802.11a-netwerk. Daarom als meerdere WLAN’s proberen te verzenden bij een snelheid van 1,5 Mbps, treedt pakketverlies op. Dit verbreekt de multicastsessie.

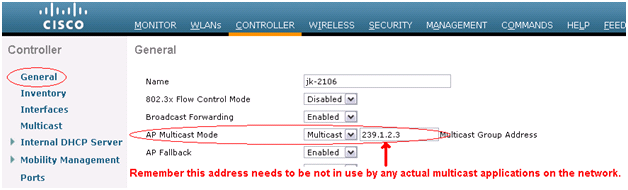

Multicast configureren (met behulp van multicast-multicast modus)

Selecteer Mutlicast - Multicast en configureer uw groep, elke WLC in uw mobiliteitsgroep kan een uniek adres gebruiken.

Schakel multicast routing op het L3-apparaat in en schakel PIM in op deze VLAN’s. Beheer, AP-Manager, VLAN waarop de AP zijn in en ook het VLAN waar de clients die de multicast stream ontvangen.

Voorbeeld:

VLAN 40 is het WLC-beheer, VLAN 40 is voor AP en VLAN 50 is waar uw clients zijn. Dus onder al deze SVI moet je de multicast commando's geven.

Geef alle multicast-opdrachten uit om te verifiëren, bijvoorbeeld, toon ip route, toon ip igmp groepen om te bevestigen dat de groep voor het AP goed is gebouwd.

U kunt IGMP-snoping ook inschakelen op de WLC. De WLC houdt zijn eigen snoopingstabel voor de IGMP-berichten die het ontvangt, zodat het weet wie de stream aanvraagt.

Informatie over draadloze LAN-controller

Schakel Global Multicast in op de WLC en Schakel Multicast - Multicast mode in op de WLC.

Zodra de client de multicast-verbinding verstuurt, ziet u deze op de WLC MGID.

Multicastconfiguratie op bekabeld netwerk

Configureer multicast routing wereldwijd en schakel vervolgens PIM in op elke interface.

6504-WLCBUG#sh-run | i multicast

IP-multicast routing

Catalyst 6504-WLCBUG#sh run-op-vla 50

Gebouwconfiguratie...

Huidige configuratie: 119 bytes

!

interface-VLAN 450

beschrijving // WLAN DHCP-pool VLAN //

IP-adres 172.16.1.1 255.255.255.0

IP-pomp met hoge dichtheid

doel

Catalyst 6504-WLCBUG#sh run-op-v 40

Gebouwconfiguratie...

Huidige configuratie: 121 bytes

!

interface-VLAN 40

beschrijving // VLAN-beheer //

IP-adres 10.105.135.136 255.255.255.128

IP-pomp met hoge dichtheid

doel

6504-WLCBUG#sh IP PIM-interface VLAN 40

Adresinterfaceprocessor Ver/NBR Query DR

Voorafgaand aan aantal DR-modi TVL

10.105.135.136 VLAN40 v2/D 0 30 1 10.105.135.136

6504-WLCBUG#sh IP PIM-interface VLAN 50

Adresinterfaceprocessor Ver/NBR Query DR

Voorafgaand aantal modi Intvl

172.16.1.1 VLAN 50 v2/d 0 30 1 172.16.1.1

6504-WLCBUG#sh ip-route

IP-multicast routingtabel

Vlaggen: D - Dense, S - Sparse, B - Bidir Group, S - SSM Group, C - Connected,

L - Local, P - Pruned, R - RP-bit set, F - Register flag,

T - SPT-bit set, J - Join SPT, M - MSDP gemaakt entry,

X - Proxy Join Timer Running, A - kandidaat voor MSDP Advertisement,

U - URD, I - Ontvangen Source Specific Host Report,

Z - Multicast Tunnel, z - MDT-gegevensgroepsender,

Y - Gekoppeld aan MDT-gegevensgroep, y - Verzenden naar MDT-gegevensgroep

V - RD & Vector, v - Vector

Uitgaande interface vlaggen: H - Hardware geschakeld, A - Assert winnaar

Timers: uptime/verloopt

Interfacestatus: interface, Next-hop of VCD, status/modus

(*, 239.255.255.255), 4d17h/00:02:03, RP 0.0.0.0, vlaggen: DC

Inkomende interface: leeg, RPF nbr 0.0.0.0

Uitgaande interfacelijst:

VLAN 40, voorwaarts/met hoge dichtheid, 4d17h/00:00:00

(*, 239.254.0.3), 2w1d/00:02:07, RP 0.0.0.0, vlaggen: DC

Inkomende interface: leeg, RPF nbr 0.0.0.0

Uitgaande interfacelijst:

VLAN 40, voorwaarts/met hoge dichtheid, 3d10h/00:00:00

(*, 24.0.1.40), 2w1d/00:02:13, RP 0.0.0.0, vlaggen: DCL

Inkomende interface: leeg, RPF nbr 0.0.0.0

Uitgaande interfacelijst:

VLAN 11, voorwaarts/met hoge dichtheid, 2w1d/00:00:00

PacketCapture

Topologie

Bedrade PC ----------- 6500 Switch -------- WISM ------- AP )) (( Draadloze client )

VLAN 500 VLAN 40 VLAN 40 VLAN 40 VLAN 50

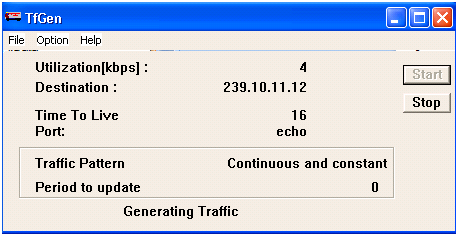

MCAST Traffic Generator-tool

Gebruikt op de bekabelde pc om multicast stream - continue UDP-pakketten te genereren.

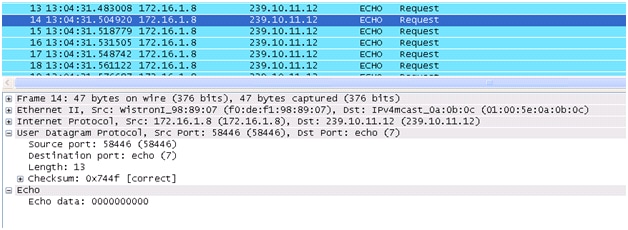

Wired Wireshark Packet Capture op de MCAST Generator

Windows Nexus Capture op de Mcast Packet Generator</h=5>

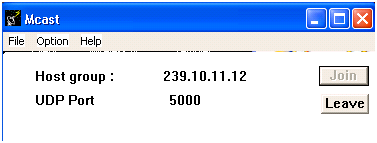

MCAST Receiver Tool wordt op de draadloze client gebruikt om het multicastverkeer vanaf de bron (bekabelde pc) te ontvangen.

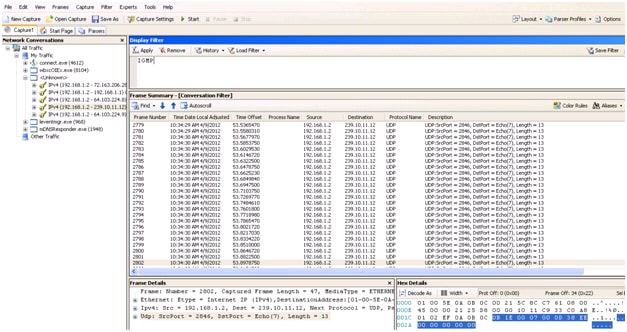

Wireshark Captures op de draadloze interface van de draadloze client

Netmon Capture op de draadloze interface van de draadloze client

Referentie:

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

16-Jan-2024 |

Bijgewerkt SEO, Stijlvereisten, machinevertaling, Spelling en Opmaak. |

2.0 |

10-Nov-2022 |

Artikel vereiste belangrijke, meerdere updates om te voldoen aan PII, vooringenomen taal, machinevertaling, SEO, stijlvereisten en andere vereiste items. |

1.0 |

20-Jun-2016 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Aaron LeonardTechnisch aanvoerder voor klantlevering

- Shankar RamanathanHoofdingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback