Inleiding

Dit document beschrijft hoe u een pakketdump op een AireOS draadloze LAN-controller (WLC) kunt uitvoeren.

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Command Line Interface (CLI)-toegang tot de WLC.

- PC met geïnstalleerde Wireshark

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- WLC v8.3

- Wireshark v2 of hoger

Opmerking: deze functie is beschikbaar sinds AireOS versie 4.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Beperkingen

Het pakketvastlegging legt alleen tweerichtingsregelplatform (CP) tot DPT-pakketten (Data Plane) in WLC op. Pakketten die niet van het WLC-dataplatform naar/van het controlevlak worden verzonden (dat wil zeggen, van buitenaf naar ankertunnelverkeer, DP-CP-druppels enzovoort) kunnen niet worden opgenomen.

De voorbeelden van types van verkeer aan/van WLC die bij CP worden verwerkt zijn:

- Telnet

- SSH

- HTTP

- HTTPS

- SNMP

- NTP

- STRAAL

- TACACS+

- Mobiliteitsberichten

- CAPWAP-regeling

- NMSP

- TFTP/FTP/SFTP

- Syslog

- IAPP

Het verkeer naar/van de client wordt verwerkt in het dataplane (DP), behalve voor: 802.11-beheer, 802.1X/EAPOL, ARP, DHCP en webverificatie.

Achtergrondinformatie

Deze methode toont de pakketten die op cpu niveau van WLC in hexuitdraai formaat worden verzonden en/of ontvangen, die dan aan een .pcap dossier met Wireshark worden vertaald. Het is nuttig in gevallen waar de communicatie tussen een WLC en een Remote Authenticatie Dial-In User Service (RADIUS) server, een access point (AP) of andere controllers snel moet worden geverifieerd met een pakketopname op WLC-niveau maar een poort-span is moeilijk uit te voeren.

Configureren

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Packet logging in WLC inschakelen

Stap 1. Log in op de WLC CLI.

Wegens de hoeveelheid en de snelheid van logboeken die deze eigenschap toont wordt het geadviseerd om aan WLC door SSH en niet door console in te loggen (SSH heeft de voorkeur aangezien de output sneller is dan console).

Stap 2. Pas een toegangscontrolelijst (ACL) toe om te beperken welk verkeer wordt opgenomen.

In het gegeven voorbeeld toont de opname het verkeer naar/van de WLC-beheerinterface (IP-adres 172.16.0.34) en de RADIUS-server (172.16.56.153).

> debug packet logging acl ip 1 permit 172.16.0.34 172.16.56.153

> debug packet logging acl ip 2 permit 172.16.56.153 172.16.0.34

Tip: om al het verkeer naar/van de WLC op te nemen, wordt aanbevolen een ACL toe te passen die het SSH-verkeer naar/van de host die de SSH-sessie heeft gestart, verwijdert. Dit zijn de opdrachten die u kunt gebruiken om de ACL te bouwen:

> debug pakketlogboekregistratie URL ip 1 ontkennen <WLC-IP> <host-IP> TCP 22 Any

> debug pakketlogboekregistratie URL ip 2 ontkent <host-IP> <WLC-IP> elke 22

> debug pakketlogboekregistratie acl ip 3 staat elke

Stap 3. Configureer de bestandsindeling die kan worden gelezen door Wireshark.

> debug packet logging format text2pcap

Stap 4. Schakel de functie pakketvastlegging in.

Dit voorbeeld laat zien hoe 100 ontvangen/verzonden pakketten moeten worden opgenomen (dit ondersteunt pakketten van 1 - 65535):

> debug packet logging enable all 100

Stap 5. Log de uitvoer in op een tekstbestand.

Opmerking: standaard worden er alleen 25 ontvangen pakketten vastgelegd met de opdracht debug pakketvastlegging inschakelen.

Opmerking: in plaats van alles kunt u rx of tx gebruiken om alleen ontvangen of verzonden verkeer op te nemen.

Zie deze link voor meer informatie over het configureren van de pakketlogfunctie:

Cisco-configuratiehandleiding voor draadloze controllers, release 8.3, met behulp van de Debug Facility

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Gebruik het bepaalde bevel om de huidige configuratie van pakketregistreren te verifiëren.

> show debug packet

Status........................................... rx/tx !!! This means the capture is active

Number of packets to display..................... 100

Bytes/packet to display.......................... 0

Packet display format............................ text2pcap

Driver ACL:

[1]: disabled

[2]: disabled

[3]: disabled

[4]: disabled

[5]: disabled

[6]: disabled

Ethernet ACL:

[1]: disabled

[2]: disabled

[3]: disabled

[4]: disabled

[5]: disabled

[6]: disabled

IP ACL:

[1]: permit s=172.16.0.34 d=172.16.56.153 any

[2]: permit s=172.16.56.153 d=172.16.0.34 any

[3]: disabled

[4]: disabled

[5]: disabled

[6]: disabled

EoIP-Ethernet ACL:

[1]: disabled

[2]: disabled

[3]: disabled

[4]: disabled

[5]: disabled

[6]: disabled

EoIP-IP ACL:

[1]: disabled

[2]: disabled

[3]: disabled

[4]: disabled

[5]: disabled

[6]: disabled

LWAPP-Dot11 ACL:

[1]: disabled

[2]: disabled

[3]: disabled

[4]: disabled

[5]: disabled

[6]: disabled

LWAPP-IP ACL:

[1]: disabled

[2]: disabled

[3]: disabled

[4]: disabled

[5]: disabled

[6]: disabled

Reproduceer het gewenste gedrag om het verkeer te genereren.

Er verschijnt een uitvoer die vergelijkbaar is met deze:

rx len=108, encap=unknown, port=2

0000 E0 89 9D 43 EF 40 C8 5B 76 1D AB 51 81 00 09 61 `..Co@H[v.+Q...a

0010 08 00 45 00 00 5A 69 81 00 00 80 01 78 A7 AC 10 ..E..Zi.....x',.

0020 00 38 AC 10 00 22 03 03 55 B3 00 00 00 00 45 00 .8,.."..U3....E.

0030 00 3E 0B 71 00 00 FE 11 58 C3 AC 10 00 22 AC 10 .>.q..~.XC,..",.

0040 00 38 15 B3 13 88 00 2A 8E DF A8 a1 00 0E 00 0E .8.3...*._(!....

0050 01 00 00 00 00 22 F1 FC 8B E0 18 24 07 00 C4 00 ....."q|.`.$..D.

0060 F4 00 50 1C BF B5 F9 DF EF 59 F7 15 t.P.?5y_oYw.

rx len=58, encap=ip, port=2

0000 E0 89 9D 43 EF 40 C8 5B 76 1D AB 51 81 00 09 61 `..Co@H[v.+Q...a

0010 08 00 45 00 00 28 69 82 40 00 80 06 38 D3 AC 10 ..E..(i.@...8S,.

0020 00 38 AC 10 00 22 F6 3A 00 16 AF 52 FE F5 1F 0C .8,.."v:../R~u..

0030 40 29 50 10 01 01 52 8A 00 00 @)P...R...

rx len=58, encap=ip, port=2

0000 E0 89 9D 43 EF 40 C8 5B 76 1D AB 51 81 00 09 61 `..Co@H[v.+Q...a

0010 08 00 45 00 00 28 69 83 40 00 80 06 38 D2 AC 10 ..E..(i.@...8R,.

0020 00 38 AC 10 00 22 F6 3A 00 16 AF 52 FE F5 1F 0C .8,.."v:../R~u..

0030 41 59 50 10 01 00 51 5B 00 00 AYP...Q[..

rx len=58, encap=ip, port=2

0000 E0 89 9D 43 EF 40 C8 5B 76 1D AB 51 81 00 09 61 `..Co@H[v.+Q...a

0010 08 00 45 00 00 28 69 84 40 00 80 06 38 D1 AC 10 ..E..(i.@...8Q,.

0020 00 38 AC 10 00 22 F6 3A 00 16 AF 52 FE F5 1F 0C .8,.."v:../R~u..

0030 43 19 50 10 01 05 4F 96 00 00 C.P...O...

ACL’s verwijderen uit pakketvastlegging

Gebruik deze opdrachten om de filters die door de ACL’s worden toegepast uit te schakelen:

> debug packet logging acl ip 1 disable

> debug packet logging acl ip 2 disable

Pakketvastlegging uitschakelen

Gebruik deze opdracht om pakketvastlegging uit te schakelen zonder de ACL’s te verwijderen:

> debug packet logging disable

Converteer de pakketvastlegging uitvoer naar een .pcap-bestand

Stap 1. Nadat de uitvoer is voltooid, verzamelt u deze en slaat u deze op in een tekstbestand.

Zorg ervoor dat u een schoon logboek verzamelt, anders kan Wireshark corrupte pakketten tonen.

Stap 2. Wireshark openen en naar bestand navigeren>Importeren vanuit Hex Dump...

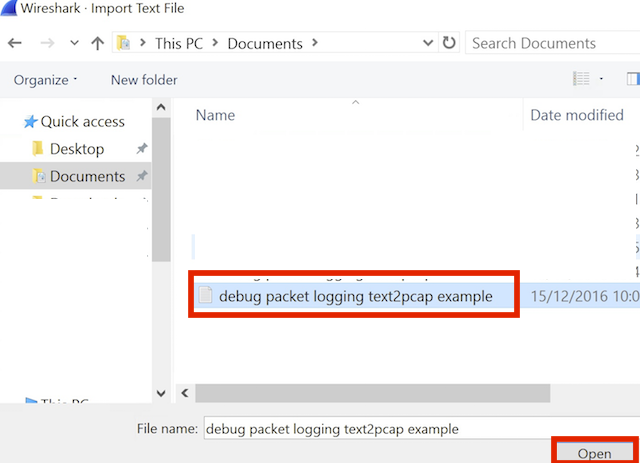

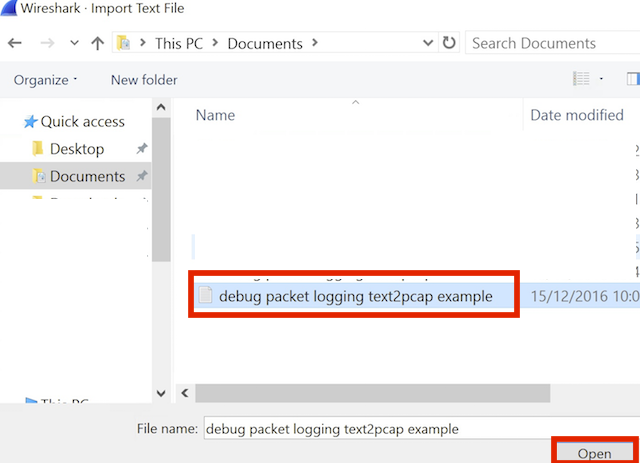

Stap 3. Klik op Bladeren.

Stap 4. Selecteer het tekstbestand waarin u de pakketvastlegging-uitvoer hebt opgeslagen.

Stap 5. Klik op Import (Importeren).

Wireshark toont het bestand als .pcap.

Opmerking: houd er rekening mee dat de tijdstempels niet nauwkeurig zijn en ook niet de delta tijd tussen de frames.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Gerelateerde informatie

Feedback

Feedback