AireOS draadloze LAN-controller-webverificatie configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u een Cisco 4400 Series draadloze LAN (WLAN)-controller (WLC) kunt configureren ter ondersteuning van een interne webverificatie.

Voorwaarden

Vereisten

Cisco raadt aan een initiële configuratie op 4400 WLC te hebben.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Een 4400 Series WLC die versie 7.0.116.0 draait

-

Cisco Secure Access Control Server (ACS) versie 4.2 geïnstalleerd op een Microsoft® Windows 2003-server

-

Cisco Aironet 1131AG Series lichtgewicht access point

-

Cisco Aironet 802.11 a/b/g CardBus draadloze adapter waarop versie 4.0 wordt uitgevoerd

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Conventies

Raadpleeg Opmaakconventies voor technische tips en andere inhoud gebruiken voor meer informatie over documentconventies.

Web verificatie

Web authenticatie is een Layer 3-beveiligingsfunctie die ervoor zorgt dat de controller geen IP-verkeer (behalve DHCP- en DNS-gerelateerde pakketten) van een bepaalde client toestaat totdat die client op de juiste manier een geldige gebruikersnaam en wachtwoord heeft ingevoerd. Het is een eenvoudige verificatiemethode zonder de noodzaak van een supplicant of client utility. Web authenticatie wordt meestal gebruikt door klanten die een gast-toegangsnetwerk willen implementeren. De meeste implementaties kunnen "hot spot"-locaties omvatten, zoals die van T-Mobile® of Starbucks®.

Houd er rekening mee dat webverificatie geen gegevenscodering biedt. Web authenticatie wordt gebruikt als eenvoudige gasttoegang voor een hotspot of campus sfeer waar de enige zorg is de connectiviteit.

Web authenticatie kan worden uitgevoerd met:

-

Standaard inlogvenster op de WLC

-

Aangepaste versie van het standaard inlogvenster op de WLC

-

Een aangepast inlogvenster dat u configureert op een externe webserver (externe webverificatie)

-

Een aangepast inlogvenster dat u naar de controller downloadt

In dit document wordt de draadloze LAN-controller voor interne webverificatie geconfigureerd.

Web verificatieproces

Dit gebeurt wanneer een gebruiker verbinding maakt met een WLAN dat is geconfigureerd voor webverificatie:

-

De gebruiker opent een webbrowser en voert een URL in, bijvoorbeeld http://www.cisco.com. De client stuurt een DNS-verzoek voor deze URL om het IP voor de bestemming te krijgen. De WLC omzeilt het DNS verzoek aan de DNS server en de DNS server reageert terug met een DNS antwoord, dat het IP adres van de bestemming www.cisco.com bevat. Dit wordt op zijn beurt doorgestuurd naar de draadloze clients.

-

De client probeert vervolgens een TCP verbinding te openen met het IP-adres van de bestemming. Het stuurt een TCP/SYN-pakket naar het IP-adres van www.cisco.com.

-

De WLC heeft regels geconfigureerd voor de client en kan daarom fungeren als een proxy voor www.cisco.com. Het stuurt een TCP SYN-ACK pakket terug naar de client met bron als IP-adres van www.cisco.com. De client stuurt een TCP-ACK-pakket terug om de drieweg-TCP-handdruk te voltooien en de TCP-verbinding is volledig tot stand gebracht.

-

De client stuurt een HTTP GET-pakket naar www.cisco.com. De WLC onderschept dit pakket en verstuurt het voor omleidingsbehandeling. De HTTP applicatie gateway bereidt een HTML body voor en verstuurt het terug als het antwoord op de HTTP GET gevraagd door de client. Deze HTML maakt de client naar de standaard webpagina URL van de WLC, bijvoorbeeld http://<Virtual-Server-IP>/login.html.

-

De client sluit de TCP verbinding met het IP-adres, bijvoorbeeld www.cisco.com.

-

Nu wil de klant naar http://10.1.1.1/login.html gaan. Daarom probeert de client een TCP-verbinding te openen met het virtuele IP-adres van de WLC. Het verzendt een TCP SYN-pakket voor 10.1.1.1 naar de WLC.

-

De WLC reageert met een TCP SYN-ACK en de client stuurt een TCP-ACK terug naar de WLC om de handdruk te voltooien.

-

De client stuurt een HTTP GET voor /login.html bestemd voor 10.1.1.1 om de inlogpagina aan te vragen.

-

Dit verzoek wordt toegestaan tot de Web Server van WLC, en de server antwoordt terug met de standaard login pagina. De client ontvangt de inlogpagina in het browservenster waar de gebruiker kan doorgaan en inloggen.

Raadpleeg voor een toelichting op het Web Verification proces Web Verification op Cisco draadloze LAN-controllers (WLC’s).

Netwerk instellen

Het netwerk in dit document is als volgt opgebouwd:

Netwerk instellen

Netwerk instellen

De controller voor de webverificatie configureren

In dit document wordt een WLAN geconfigureerd voor webverificatie en toegewezen aan een specifiek VLAN. Dit zijn de stappen die moeten worden uitgevoerd om een WLAN voor webverificatie te configureren:

Deze sectie concentreert zich op hoe te om het controlemechanisme voor Webauthentificatie te vormen.

Dit zijn de IP-adressen die in dit document worden gebruikt:

-

Het IP-adres van de WLC is 10.77.244.204.

-

Het IP-adres van de ACS-server is 10.7.244.196.

Een VLAN-interface maken

Voer de volgende stappen uit:

-

Kies in de GUI van de draadloze LAN-controller de optie Controller in het menu bovenaan, kies Interfaces in het menu links en klik rechtsboven in het venster op Nieuw om een nieuwe dynamische interface te maken.

Het venster Interfaces > Nieuw verschijnt. In dit voorbeeld wordt de interfacenaam vlan90 gebruikt met een VLAN-id van 90:

Interface > Nieuw venster openen

Interface > Nieuw venster openen -

Klik op Toepassen om de VLAN-interface te maken.

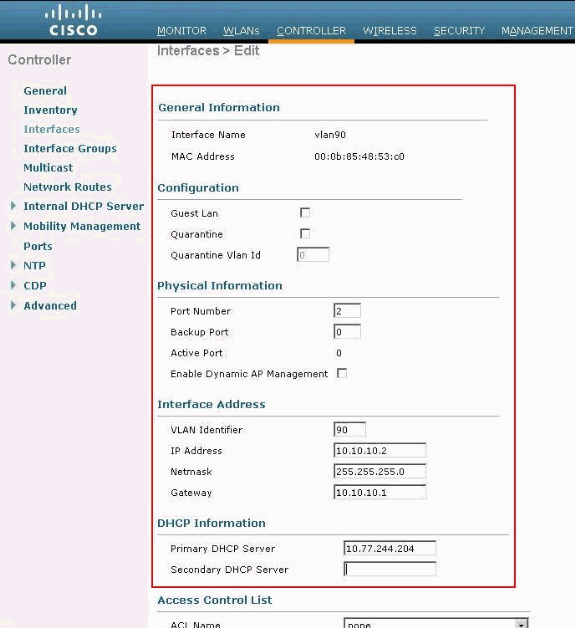

Het venster Interfaces > Edit verschijnt waarin u wordt gevraagd interfacespecifieke informatie in te vullen.

-

In dit document worden de volgende parameters gebruikt:

-

IP-adres—10.10.10.2

-

Netmasker—255.255.255.0 (24-bits)

-

Gateway-10.10.10.1

-

Poortnummer—2

-

Primaire DHCP-server—10.77.24.204

Opmerking: deze parameter moet het IP-adres van uw RADIUS- of DHCP-server zijn. In dit voorbeeld, wordt het beheersadres van WLC gebruikt als server van DHCP omdat het Interne werkingsgebied van DHCP op WLC wordt gevormd.

-

Secundaire DHCP-server—0.0.0

Opmerking: het voorbeeld heeft geen secundaire DHCP-server, dus gebruikt 0.0.0.0. Als uw configuratie een secundaire DHCP-server heeft, voegt u het IP-adres van de server toe in dit veld.

-

ACL-naam: geen

Algemene informatie in de Interfaces > Venster Bewerken

Algemene informatie in de Interfaces > Venster Bewerken -

-

Klik op Toepassen om de wijzigingen op te slaan.

Configureer WLC voor interne webverificatie

De volgende stap is het configureren van de WLC voor de Interne webverificatie. Interne webverificatie is het standaard webverificatietype op WLC's. Als deze parameter niet is gewijzigd, is geen configuratie vereist om interne webverificatie in te schakelen. Als de webverificatieparameter eerder is gewijzigd, voert u deze stappen uit om de WLC voor interne webverificatie te configureren:

-

Kies in de controller-GUI de optie Security > Web Auth >Web Login Page om toegang te krijgen tot de Web login pagina.

-

Kies Interne webverificatie in de vervolgkeuzelijst Webverificatie.

-

Voer in het veld URL na aanmelding de URL in van de pagina waarnaar de eindgebruiker na succesvolle verificatie wordt doorgestuurd.

URL opnieuw sturen na aanmelding

URL opnieuw sturen na aanmeldingOpmerking: In WLC versies 5.0 en hoger kan de logout pagina voor web-authenticatie ook worden aangepast.

Een WLAN-instantie toevoegen

Nu Interne webverificatie is ingeschakeld en er een VLAN-interface is voor webverificatie, moet u een nieuw WLAN/SSID opgeven om de gebruikers van webverificatie te ondersteunen.

Voltooi deze stappen om een nieuwe WLAN/SSID te maken:

-

Klik vanuit de WLC GUI op WLAN in het menu bovenaan en klik rechtsboven op Nieuw.

Kies WLAN als type. Kies een profielnaam en WLAN-SSID voor webverificatie. In dit voorbeeld wordt Guestfor zowel voor de profielnaam als voor de WLAN-SSID gebruikt.

Profielnaam en WLAN-SSID

Profielnaam en WLAN-SSID -

Klik op Apply (Toepassen).

Er verschijnt een nieuw venster WLAN’s > Bewerken.

WLAN’s > venster Bewerken verschijnt

WLAN’s > venster Bewerken verschijnt -

Controleer het statusvakje van het WLAN om het WLAN in te schakelen. Selecteer in het menu Interface de naam van de VLAN-interface die u eerder hebt gemaakt. In dit voorbeeld is de interfacenaam vlan90.

Opmerking: laat de standaardwaarde voor andere parameters op dit scherm staan.

-

Klik op het tabblad Beveiliging.

Voltooi deze stappen om webverificatie te configureren:

-

Klik op het tabblad Layer 2 en stel de beveiliging in op Geen .

Opmerking: u kunt web pass through niet configureren als Layer 3-beveiliging met 802.1x of WPA/WPA2 als Layer 2-beveiliging voor een WLAN. Raadpleeg Wireless LAN Controller Layer 2 Layer 3 Security Compatibility Matrix voor meer informatie over de compatibiliteit met Wireless LAN Controller Layer 2 en Layer 3

-

Klik op Layer 3 tabblad. Controleer het vakje Web Policy en kies de optie Verificatie, zoals hier wordt getoond:

Layer 3 Tab en controleer het veld Web Policy Box

Layer 3 Tab en controleer het veld Web Policy Box -

Klik op Toepassen om het WLAN op te slaan.

-

U bent teruggekeerd naar het WLAN-overzichtsvenster. Zorg ervoor dat de Web-Auth is ingeschakeld onder de kolom Beveiligingsbeleid van de WLAN-tabel voor de SSID-gast.

-

Drie manieren om gebruikers te verifiëren in Web Verification

Er zijn drie manieren om gebruikers te verifiëren wanneer u webverificatie gebruikt. Met lokale verificatie kunt u de gebruiker verifiëren in Cisco WLC. U kunt ook een externe RADIUS-server of een LDAP-server gebruiken als een back-end database om de gebruikers te verifiëren.

Dit document biedt een voorbeeldconfiguratie voor alle drie de methoden.

Lokale verificatie

Het gebruikersgegevensbestand voor de gastgebruikers wordt opgeslagen op het lokale gegevensbestand WLC. Gebruikers worden door de WLC geverifieerd aan de hand van deze database:

-

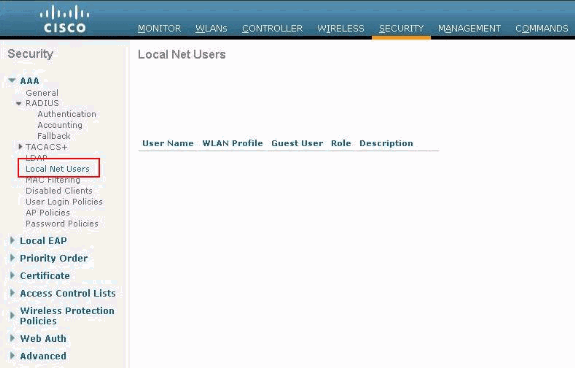

Kies Beveiliging in de WLC GUI.

-

Klik links op Local Net Gebruikers in het menu AAA.

Klik op Local Net User in het linker menu

Klik op Local Net User in het linker menu -

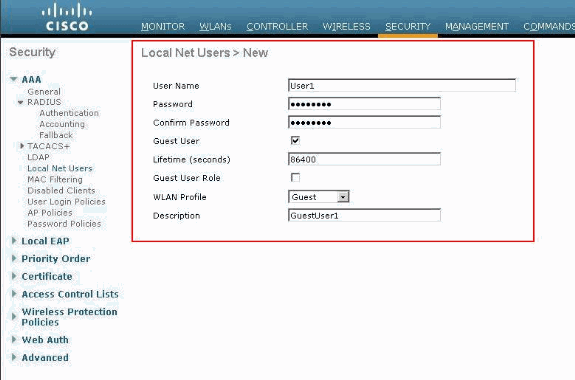

Klik op Nieuw om een nieuwe gebruiker te maken.

Een nieuw venster toont dat vraagt om gebruikersnaam en wachtwoordinformatie.

-

Voer een gebruikersnaam en wachtwoord in om een nieuwe gebruiker te maken en bevestig vervolgens het wachtwoord dat u wilt gebruiken.

In dit voorbeeld wordt de gebruiker Gebruiker1 genoemd.

-

Beschrijving toevoegen.

In dit voorbeeld wordt gastgebruiker1 gebruikt.

-

Klik op Toepassen om de nieuwe gebruikersconfiguratie op te slaan.

Toepassen om de nieuwe gebruikersconfiguratie op te slaan

Toepassen om de nieuwe gebruikersconfiguratie op te slaan

Lokale netwerkgebruikers

Lokale netwerkgebruikers

7. Herhaal stap 3-6 om meer gebruikers aan de database toe te voegen.

RADIUS-server voor webverificatie

Dit document gebruikt een draadloze ACS op Windows 2003 Server als de RADIUS-server. U kunt elke beschikbare RADIUS-server gebruiken die u momenteel in uw netwerk implementeert.

Opmerking: ACS kan worden ingesteld op Windows NT of Windows 2000 Server. Raadpleeg Software Center (downloads) - Cisco Secure Software om ACS van Cisco.com te downloaden. U hebt een Cisco-webaccount nodig om de software te kunnen downloaden.

Opmerking: alleen geregistreerde Cisco-gebruikers hebben toegang tot interne Cisco-tools en -informatie.

In het gedeelte ACS instellen kunt u ACS voor RADIUS configureren. U moet beschikken over een volledig functioneel netwerk met een Domain Name System (DNS) en een RADIUS-server.

ACS instellen

In deze sectie vindt u de informatie waarmee u ACS voor RADIUS kunt instellen.

Stel ACS op uw server in en voltooi vervolgens deze stappen om een gebruiker voor verificatie te maken:

-

Wanneer ACS vraagt of u ACS in een browser venster wilt openen om te configureren, klikt u op Ja.

Opmerking: nadat u ACS hebt ingesteld, heeft u ook een pictogram op uw bureaublad.

-

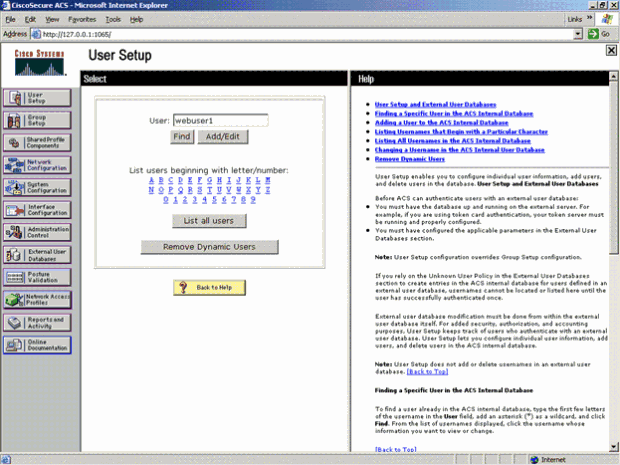

Klik in het menu links op Gebruikersinstelling.

Met deze actie gaat u naar het scherm Gebruikersinstelling zoals hieronder getoond:

Scherm Instellen gebruiker

Scherm Instellen gebruiker -

Voer de gebruiker in die u wilt gebruiken voor webverificatie en klik op Toevoegen/bewerken.

Nadat de gebruiker is gemaakt, wordt een tweede venster geopend, zoals hier wordt getoond:

Wanneer een gebruiker is gemaakt, wordt het tweede venster geopend

Wanneer een gebruiker is gemaakt, wordt het tweede venster geopend -

Zorg ervoor dat het vakje Account Uitgeschakeld bovenaan niet is ingeschakeld.

-

Kies ACS Interne Database voor de optie Wachtwoordverificatie.

-

Voer het wachtwoord in. Admin heeft een optie om PAP/CHAP- of MD5-CHAP-verificatie te configureren en een gebruiker toe te voegen aan de interne ACS-database. PAP is het standaard verificatietype voor web-auth gebruikers op controllers. Admin heeft de flexibiliteit om de verificatiemethode met deze CLI-opdracht te wijzigen in chap/md5-chap:

config custom-web radiusauth <auth method>

7. Klik op Indienen.

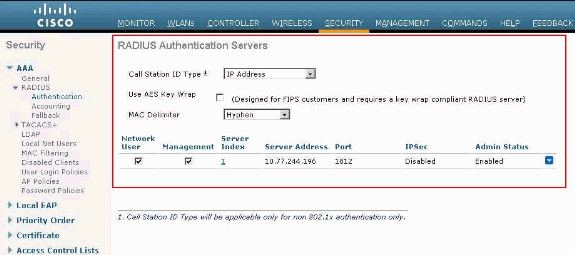

Voer uw RADIUS-serverinformatie in in Cisco WLC

Voer de volgende stappen uit:

-

Klik op Beveiliging in het menu bovenaan.

-

Klik op RADIUS-verificatie in het menu links.

-

Klik op Nieuw en voer het IP-adres van uw ACS/RADIUS-server in. In dit voorbeeld is het IP-adres van de ACS-server 10.77.244.196.

-

Voer het gedeelde geheim in voor de RADIUS-server. Zorg dat deze geheime sleutel hetzelfde is als de sleutel die u in de RADIUS-server voor de WLC hebt ingevoerd.

-

Verlaat het poortnummer standaard, 1812.

-

Zorg ervoor dat de optie Serverstatus is ingeschakeld.

-

Schakel het vakje Netwerkgebruiker inschakelen in zodat deze RADIUS-server wordt gebruikt om uw draadloze netwerkgebruikers te verifiëren.

-

Klik op Toepassen.

Inschakelen door netwerkgebruiker

Inschakelen door netwerkgebruiker

Zorg dat het vakje Netwerkgebruiker is ingeschakeld en de beheerstatus is ingeschakeld.

Controleer netwerkgebruikersvak en schakel de beheerstatus in

Controleer netwerkgebruikersvak en schakel de beheerstatus in

WLAN’s met RADIUS-server configureren

Nu de RADIUS-server op de WLC is geconfigureerd, moet u het WLAN configureren om deze RADIUS-server voor webverificatie te gebruiken. Voltooi deze stappen om WLAN te configureren met de RADIUS-server.

-

Open uw WLC-browser en klik op WLAN’s. Dit toont de lijst van WLAN’s die op de WLC zijn geconfigureerd. Klik op de WLAN-gast die is gemaakt voor webverificatie.

-

Klik op de pagina WLAN’s > Bewerken op het tabblad Beveiliging. Klik op het tabblad AAA-servers onder Beveiliging. Kies vervolgens de RADIUS-server die 10.7.24.196 is in dit voorbeeld:

Klik op het tabblad Security en vervolgens op het tabblad AAA-servers

Klik op het tabblad Security en vervolgens op het tabblad AAA-servers -

Klik op Apply (Toepassen).

Controleer ACS

Wanneer u de ACS instelt, vergeet niet om alle huidige patches en de nieuwste code te downloaden. Dit kan de dreigende problemen oplossen. Als u RADIUS-verificatie gebruikt, zorg er dan voor dat uw WLC wordt vermeld als een van de AAA-clients. Klik links op het menu Netwerkconfiguratie om dit te controleren. Klik op de AAA-client en controleer vervolgens het wachtwoord en het ingestelde verificatietype.

WLC wordt vermeld als AAA-client

WLC wordt vermeld als AAA-client

Wanneer u Gebruikersinstelling kiest, moet u nogmaals controleren of uw gebruikers daadwerkelijk bestaan. Klik op Lijst van alle gebruikers. Er verschijnt een venster zoals weergegeven. Zorg ervoor dat de gebruiker die is gemaakt, in de lijst staat.

Alle gebruikers weergeven

Alle gebruikers weergeven

LDAP-server

In deze sectie wordt uitgelegd hoe u een Lichtgewicht Directory Access Protocol (LDAP)-server kunt configureren als een back-end database, vergelijkbaar met een RADIUS of een lokale gebruikersdatabase. Een LDAP backend database stelt de controller in staat om een LDAP-server te bevragen voor de referenties (gebruikersnaam en wachtwoord) van een bepaalde gebruiker. Deze referenties worden vervolgens gebruikt voor de verificatie van de gebruiker.

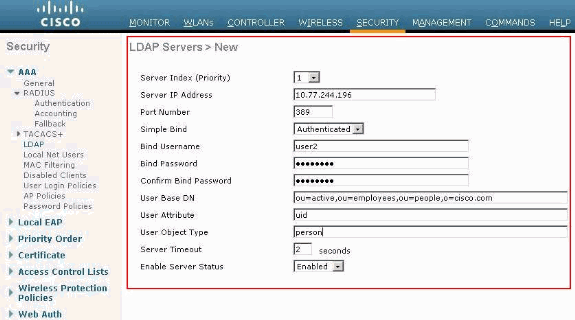

Voltooi de volgende stappen om LDAP te configureren met de controller GUI:

-

Klik op Security > AAA > LDAP om de LDAP-servers te openen.

Deze pagina maakt een lijst van alle LDAP-servers die al zijn geconfigureerd.

-

Als u een huidige LDAP-server wilt verwijderen, beweegt u uw cursor over de blauwe vervolgkeuzepijl voor die server en kiest u Verwijderen.

-

Als u ervoor wilt zorgen dat de controller een bepaalde server kan bereiken, zet uw cursor over de blauwe pijl voor die server en kies Ping.

-

-

Voer een van de volgende opties uit:

-

Als u een huidige LDAP-server wilt bewerken, klikt u op het indexnummer van die server. De pagina LDAP Servers > Edit verschijnt.

-

Klik op Nieuw om een LDAP-server toe te voegen. De pagina LDAP Servers > New verschijnt.

LDAP-server toevoegen

LDAP-server toevoegen

-

-

Als u een nieuwe server toevoegt, kiest u een nummer uit de vervolgkeuzelijst Server Index (Prioriteit) om de prioriteitsvolgorde van deze server te specificeren ten opzichte van alle andere geconfigureerde LDAP-servers. U kunt maximaal zeventien servers configureren. Als de controller de eerste server niet kan bereiken, probeert hij de tweede van de lijst en zo verder.

-

Als u een nieuwe server toevoegt, voert u het IP-adres van de LDAP-server in het veld IP-adres van de server in.

-

Als u een nieuwe server toevoegt, voert u het TCP-poortnummer van de LDAP-server in het veld Port Number. Het geldige bereik loopt van 1 tot 65535 en de standaardwaarde is 389.

-

Schakel het selectievakje Serverstatus inschakelen in om deze LDAP-server in te schakelen of uit om deze uit te schakelen. De standaardwaarde is uitgeschakeld.

-

Kies in het vervolgkeuzevenster Eenvoudige bind de optie Anoniem of Geverifieerd om de lokale verificatiebindmethode voor de LDAP-server op te geven. De Anonymous methode biedt anonieme toegang tot de LDAP-server, terwijl de Authenticated methode vereist dat een gebruikersnaam en wachtwoord worden ingevoerd om beveiligde toegang te verkrijgen. De standaardwaarde is anoniem.

-

Als u in Stap 7 Verificatie hebt gekozen, voltooit u de volgende stappen:

-

Voer in het veld Bind Gebruikersnaam een gebruikersnaam in die voor lokale verificatie moet worden gebruikt bij de LDAP-server.

-

Typ in de velden Wachtwoord binden en Wachtwoord bevestigen een wachtwoord voor lokale verificatie op de LDAP-server.

-

-

Voer in het veld User Base DN de voorname naam (DN) in van de substructuur in de LDAP-server die een lijst van alle gebruikers bevat. Bijvoorbeeld ou=organisation unit, .ou=next organisation unit en o=corporation.example. Als de boom die gebruikers bevat de basis DN is, type o=corporation.example of dc=corporation, dc=com.

-

Voer in het veld Gebruikerskenmerken de naam van het kenmerk in in de gebruikersrecord die de gebruikersnaam bevat. U kunt deze eigenschap uit uw indexserver verkrijgen.

-

Voer in het veld User Object Type de waarde in van het kenmerk LDAP objectType dat de record als gebruiker identificeert. Vaak hebben gebruikersrecords verschillende waarden voor het objectType-kenmerk, waarvan sommige uniek zijn voor de gebruiker en sommige met andere objecttypes worden gedeeld.

-

Voer in het veld Server Time-out het aantal seconden in tussen heruitzendingen. Het geldige bereik is 2 tot 30 seconden en de standaardwaarde is 2 seconden.

-

Klik op Toepassen om de wijzigingen te bevestigen.

-

Klik op Save Configuration om uw wijzigingen op te slaan.

-

Voltooi deze stappen als u specifieke LDAP-servers aan een WLAN wilt toewijzen:

-

Klik op WLAN om de WLAN-pagina te openen.

-

Klik op het ID-nummer van het gewenste WLAN.

-

Wanneer de pagina WLAN’s > Bewerken verschijnt, klikt u op de tabbladen Beveiliging>AAA-servers om de pagina WLAN’s > Bewerken (Beveiliging > AAA-servers) te openen.

Klik op Beveiliging > Tabblad AAA-servers

Klik op Beveiliging > Tabblad AAA-servers -

Kies in de vervolgkeuzelijsten LDAP-servers de LDAP-server(s) die u met dit WLAN wilt gebruiken. U kunt kiezen uit maximaal drie LDAP-servers, die in prioriteitsvolgorde worden uitgeprobeerd.

-

Klik op Toepassen om de wijzigingen te bevestigen.

-

Klik op Save Configuration om uw wijzigingen op te slaan.

-

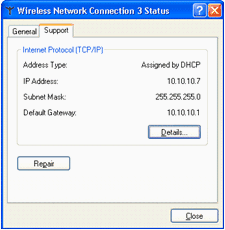

Uw WLAN-client configureren voor gebruik van webverificatie

Zodra de WLC is geconfigureerd, moet de client correct worden geconfigureerd voor webverificatie. In deze sectie, wordt u voorgesteld met de informatie om uw systeem van Windows voor Webauthentificatie te vormen.

Clientconfiguratie

De configuratie van de draadloze Microsoft-client blijft voor deze abonnee meestal ongewijzigd. U hoeft alleen de juiste WLAN/SSID-configuratieinformatie toe te voegen. Voer de volgende stappen uit:

-

Kies Instellingen > Configuratiescherm> Netwerk- en internetverbindingen in het menu Start van Windows.

-

Klik op het pictogram Network Connections.

-

Klik met de rechtermuisknop op het pictogram LAN Connection en kies Uitschakelen.

-

Klik met de rechtermuisknop op het pictogram Draadloze verbinding en kies Inschakelen.

-

Klik met de rechtermuisknop nogmaals op het pictogram Draadloze verbinding en kies Eigenschappen.

-

Klik in het venster Eigenschappen voor Draadloze netwerkverbinding op het tabblad Draadloze netwerken.

-

Klik onder het kopje Voorkeursnetwerken op Add om de Web authenticatie SSID te configureren.

-

Voer op het tabblad Koppeling de waarde voor Netwerknaam (WLAN/SSID) in die u voor webverificatie wilt gebruiken.

Voer onder het tabblad Koppeling de netwerknaam in

Voer onder het tabblad Koppeling de netwerknaam inOpmerking: de gegevensversleuteling is standaard bekabeld met equivalente privacy (WEP). Schakel de gegevensversleuteling uit om webverificatie te laten werken.

-

Klik op OK onder in het venster om de configuratie op te slaan.

Wanneer u communiceert met het WLAN, ziet u een bakenpictogram in het vak Voorkeursnetwerk.

Dit toont een succesvolle draadloze verbinding met webverificatie. De WLC heeft uw draadloze Windows-client een IP-adres gegeven.

WLC-geboden IP-adres

WLC-geboden IP-adres

Opmerking: als uw draadloze client ook een VPN-eindpunt is en u webverificatie hebt ingesteld als een beveiligingsfunctie voor WLAN, dan wordt de VPN-tunnel niet ingesteld totdat u het hier beschreven web-verificatieproces doorloopt. Om een VPN-tunnel tot stand te brengen, moet de client eerst het proces van webverificatie met succes doorlopen. Alleen dan is een VPN-tunnel een succes.

Opmerking: na een succesvolle aanmelding, als de draadloze clients niet actief zijn en niet communiceren met een van de andere apparaten, wordt de client na een periode van inactiviteitstimer gedeauthenticeerd. De time-out periode is standaard 300 seconden en kan worden gewijzigd met deze CLI-opdracht: config network usertimeout <seconden>. Wanneer dit gebeurt, wordt de ingang van de client verwijderd van de controller. Als de client opnieuw associeert, kan deze teruggaan naar een Webauth_Reqd status.

Opmerking: als clients actief zijn na succesvolle aanmelding, kunnen deze worden gedeauthenticeerd en kan de vermelding nog steeds worden verwijderd van de controller na de sessie-time-out periode die op dat WLAN is geconfigureerd (bijvoorbeeld 1800 seconden standaard en kan worden gewijzigd met deze CLI-opdracht: configuratie WLAN sessie-timeout <WLAN ID> <seconden> ). Wanneer dit gebeurt, wordt de ingang van de client verwijderd van de controller. Als de client opnieuw associeert, kan deze teruggaan naar een Webauth_Reqd status.

Als de cliënten in staat Webauth_Reqd zijn, geen kwestie als zij actief of nutteloos zijn, kunnen de cliënten gedeauthenticated worden na een web-auth vereiste onderbrekingsperiode (bijvoorbeeld, 300 seconden en deze tijd is niet-gebruiker configureerbaar). Al het verkeer van de client (toegestaan via pre-autorisatie ACL) wordt onderbroken. Als de client weer wordt gekoppeld, gaat hij terug naar de staat Webauth_Reqd.

Inloggen bij client

Voer de volgende stappen uit:

-

Open een browservenster en voer een URL of IP-adres in. Dit brengt de web authenticatie pagina naar de client.

Als de controller een release eerder dan 3.0 uitvoert, moet de gebruiker https://10.1.1.1/login.html invoeren om de web-verificatiepagina te openen.

Er verschijnt een venster met een veiligheidswaarschuwing.

-

Klik op Ja om verder te gaan.

-

Wanneer het inlogvenster wordt weergegeven, voert u de gebruikersnaam en het wachtwoord in van de lokale netwerkgebruiker die u hebt gemaakt.

Aanmeldingsvenster

AanmeldingsvensterAls uw login succesvol is, ziet u twee browservensters. Het grotere venster geeft aan dat u met succes bent ingelogd en u kunt dit venster gebruiken om op het internet te surfen. Gebruik het kleinere venster om uit te loggen wanneer uw gebruik van het gastennetwerk is voltooid.

De vorige afbeelding toont een succesvolle omleiding voor webverificatie.

De volgende afbeelding toont het venster Aanmelden met succes, dat weergeeft wanneer verificatie is uitgevoerd.

Aanmelden gelukt!

Aanmelden gelukt!

Cisco 4404/WiSM-controllers kunnen ondersteuning bieden voor 125 gelijktijdige inloggegevens van webautorisatiegebruikers en kunnen tot 5000 webautorisatieclients schalen.

Cisco 5500 controllers kunnen 150 gelijktijdige inloggegevens van webautorisatie-gebruikers ondersteunen.

Probleemoplossing voor webverificatie

ACS voor probleemoplossing

Als u problemen hebt met wachtwoordverificatie, klikt u linksonder op Rapporten en Activiteit om alle beschikbare rapporten te openen. Nadat u het rapportvenster hebt geopend, hebt u de optie om RADIUS-accounting te openen, mislukte pogingen tot inloggen, doorgegeven verificaties, inloggebruikers en andere rapporten. Deze rapporten zijn .csv bestanden, en u kunt de bestanden lokaal openen op uw machine. De rapporten helpen problemen met verificatie te ontdekken, zoals een onjuiste gebruikersnaam en/of een onjuist wachtwoord. ACS wordt ook geleverd met online documentatie. Als u niet verbonden bent met een live netwerk en de servicepoort niet hebt gedefinieerd, gebruikt ACS het IP-adres van uw Ethernet-poort voor uw servicepoort. Als uw netwerk niet is verbonden, zult u waarschijnlijk eindigen met het standaard IP-adres van Windows 169.254.x.x.

Rapporten en activiteiten

Rapporten en activiteiten

Opmerking: Als u een externe URL invoert, sluit de WLC u automatisch aan op de interne web authenticatie pagina. Als de automatische verbinding niet werkt, kunt u het IP-adres van het beheer van de WLC in de URL-balk invoeren om problemen op te lossen. Kijk naar de bovenkant van de browser voor het bericht dat zegt om voor web-verificatie opnieuw te sturen.

Raadpleeg Probleemoplossing voor webverificatie op een draadloze LAN-controller (WLC) voor meer informatie over het oplossen van webverificatie.

Web Auth met IPv6-overbrugging

Als u een WLAN voor IPv6-overbrugging wilt configureren, navigeert u vanaf de controller-GUI naar WLAN’s. Selecteer vervolgens het gewenste WLAN en kies Geavanceerd uit de WLAN’s >Bewerken pagina.

Selecteer het aanvinkvakje IPv6 Enable als u clients die verbinding maken met dit WLAN wilt inschakelen om IPv6-pakketten te accepteren. Anders laat u het aanvinkvakje ongeselecteerd, wat de standaardwaarde is. Als u het aanvinkvakje IPv6 uitschakelt (of uitschakelt), is IPv6 alleen toegestaan na verificatie. IPv6 inschakelen betekent dat de controller IPv6-verkeer kan doorgeven zonder clientverificatie.

Selecteer het gewenste WLAN en kies geavanceerde

Selecteer het gewenste WLAN en kies geavanceerde

Gerelateerde informatie

- Probleemoplossing voor webverificatie op een draadloze LAN-controller (WLC)

- Cisco draadloos LAN

- Configuratievoorbeeld van bekabelde gasttoegang met Cisco WLAN-controllers

- Kennisgeving van beëindiging van Cisco draadloze LAN-controllers

- Verificatie van draadloze LAN-controllerlobby - beheerder via RADIUS-server

- Cisco Technical Support en downloads

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

19-Jul-2011 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback