Verificatie configureren op AireOS draadloze LAN-controllers

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u verschillende typen laagverificatiemethoden kunt configureren op draadloze LAN-controllers (WLC’s).

Voorwaarden

Vereisten

Voordat u deze configuratie uitvoert, moet aan de volgende vereisten worden voldaan:

-

Kennis van de configuratie van Lichtgewicht access points (LAP’s) en Cisco WLC’s

-

Kennis van 802.11i-beveiligingsstandaarden

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco 4400 WLC met firmwarerelease 6.0.182.0

-

Cisco 1000 Series LAN’s

-

Cisco 802.11a/b/g draadloze clientadapter waarop firmware-release 2.6 wordt uitgevoerd

-

Cisco Secure ACS-server versie 3.2

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Verificatie op WLC’s

De security oplossing voor Cisco Unified Wireless Network (UWN) bundelt potentieel gecompliceerde Layer 1-, Layer 2- en Layer 3 802.11 Access Point (AP)-beveiligingscomponenten in een eenvoudige beleidsbeheerder die het beveiligingsbeleid voor het hele systeem aanpast op een per-draadloze LAN (WLAN)-basis. De Cisco WAN-beveiligingsoplossing biedt eenvoudige, uniforme en systematische security beheertools.

Deze beveiligingsmechanismen kunnen op WLC's worden geïmplementeerd.

Layer 1-oplossingen

Beperk de toegang van clients op basis van het aantal opeenvolgende mislukte pogingen.

Layer 2-oplossingen

Geen verificatie - Wanneer deze optie is geselecteerd in de vervolgkeuzelijst Layer 2 Security, wordt geen Layer 2-verificatie uitgevoerd op het WLAN. Dit is hetzelfde als de open authenticatie van de 802.11 standaard.

Statische WEP —Met Static Wired Equivalent Privacy (WEP) moeten alle AP’s en client-radio-NIC’s op een bepaald WLAN dezelfde coderingssleutel gebruiken. Elk verzendend station versleutelt de behuizing van elk frame met een WEP-sleutel voor de transmissie en het ontvangende station decodeert het via een identieke sleutel bij ontvangst.

802.1x—Hiermee wordt het WLAN geconfigureerd om de 802.1x-gebaseerde verificatie te gebruiken. Het gebruik van IEEE 802.1X biedt een effectief kader om gebruikersverkeer te authenticeren en te controleren op een beveiligd netwerk, evenals dynamisch variëren coderingssleutels. 802.1X koppelt een protocol met de naam Extensible Verification Protocol (EAP) aan zowel de bekabelde als WLAN-media en ondersteunt meerdere verificatiemethoden.

Statische WEP + 802.1x—Deze Layer 2-beveiligingsinstelling maakt zowel 802.1x als Statische WEP mogelijk. Clients kunnen statische WEP- of 802.1x-verificatie gebruiken om verbinding met het netwerk te maken.

Wi-Fi Protected Access (WPA)—WPA of WPA1 en WPA2 zijn standaardgebaseerde beveiligingsoplossingen van de Wi-Fi Alliance die gegevensbescherming en toegangscontrole voor WLAN-systemen bieden. WPA1 is compatibel met de IEEE 802.11i-standaard maar werd geïmplementeerd voor de standaardratificatie. WPA2 is de Wi-Fi Alliance-implementatie van de geratificeerde IEEE 802.11i-standaard.

Standaard gebruikt WPA1 TKIP (Temporal Key Integrity Protocol) en MIC (Message Integrity Check) voor gegevensbeveiliging. WPA2 maakt gebruik van het sterkere Advanced Encryption Standard encryptie algoritme met behulp van Counter Mode met Cycle Block Chaining Message Authenticatie Code Protocol (AES-CCMP). Zowel WPA1 als WPA2 gebruiken 802.1X voor geverifieerd sleutelbeheer standaard. Deze opties zijn echter ook beschikbaar: PSK, CCKM en CCKM+802.1x. Als u CCKM selecteert, staat Cisco alleen clients toe die CCKM ondersteunen. Als u CCKM+802.1x selecteert, staan Cisco ook niet-CCKM-clients toe.

CKIP—Cisco Key Integrity Protocol (CKIP) is een Cisco-bedrijfseigen beveiligingsprotocol voor het versleutelen van 802.11-media. CKIP verbetert de 802.11-beveiliging in infrastructuurmodus door gebruik te maken van sleutelpermutatie, MIC en berichtenvolgnummer. Software release 4.0 ondersteunt CKIP met statische sleutel. Om deze functie correct te kunnen gebruiken, moet u Aironet informatie elementen (IE's) inschakelen voor het WLAN. De CKIP-instellingen die in een WLAN zijn opgegeven, zijn verplicht voor elke client die probeert een koppeling te maken. Als het WLAN is geconfigureerd voor zowel CKIP-sleutelpermutatie als MMH MIC, moet de client beide ondersteunen. Als het WLAN voor slechts één van deze functies is geconfigureerd, moet de client alleen deze CKIP-functie ondersteunen. WLC's ondersteunen alleen statische CKIP (zoals statisch WEP). WLC's ondersteunen CKIP niet met 802.1x (dynamische CKIP).

Layer 3-oplossingen

Geen—Als deze optie is geselecteerd in de vervolgkeuzelijst Layer 3-beveiliging, wordt er geen Layer 3-verificatie uitgevoerd op het WLAN.

Opmerking: het configuratievoorbeeld voor No Layer 3-verificatie en No Layer 2-verificatie wordt uitgelegd in het gedeelte Geen-verificatie.

Web Policy (Web Verificatie en Web Passthrough)—Web verificatie wordt meestal gebruikt door klanten die een gast-toegangsnetwerk willen implementeren. In een gast-toegangsnetwerk is er een eerste gebruikersnaam en wachtwoordverificatie, maar beveiliging is niet vereist voor het volgende verkeer. De meeste implementaties kunnen "hot spot"-locaties omvatten, zoals T-Mobile of Starbucks.

Web authenticatie voor Cisco WLC wordt lokaal uitgevoerd. U maakt een interface en koppelt vervolgens een WLAN/service set identifier (SSID) aan die interface.

Web authenticatie biedt eenvoudige authenticatie zonder een applicatie of client. Houd er rekening mee dat webverificatie geen gegevenscodering biedt. Web authenticatie wordt meestal gebruikt als eenvoudige gastentoegang voor een "hot spot" of campus sfeer waar de enige zorg is de connectiviteit.

Web passthrough is een oplossing waarbij draadloze gebruikers worden doorgestuurd naar een acceptabele pagina met gebruiksbeleid zonder dat ze hoeven te verifiëren wanneer ze verbinding maken met internet. Deze omleiding wordt verzorgd door de WLC zelf. De enige vereiste is om de WLC voor web passthrough te configureren, wat in wezen web authenticatie is zonder dat er referenties moeten worden ingevoerd.

VPN Passthrough-VPN Passthrough is een functie waarmee een client alleen een tunnel kan maken met een specifieke VPN-server. Daarom, als u veilig toegang moet tot de geconfigureerde VPN-server en een andere VPN-server of het internet, is dit niet mogelijk met VPN Passthrough ingeschakeld op de controller.

In de volgende secties worden configuratievoorbeelden gegeven voor elk van de authenticatiemechanismen.

Configuratievoorbeelden

Alvorens u WLAN’s en de verificatietypen configureert, moet u de WLC voor basisbediening configureren en de LAP’s naar de WLC registreren. Dit document veronderstelt dat WLC voor basisverrichting wordt gevormd en dat de LAPs aan WLC worden geregistreerd. Als u een nieuwe gebruiker bent die de WLC probeert in te stellen voor basisgebruik met LAP's, raadpleegt u Lichtgewicht AP (LAP)-registratie naar een draadloze LAN-controller (WLC).

Layer 1-beveiligingsoplossingen

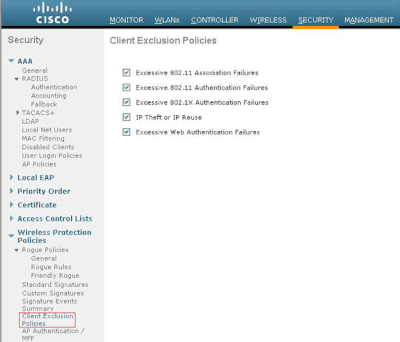

Draadloze clients kunnen beperkte toegang hebben op basis van het aantal opeenvolgende mislukte pogingen om toegang te krijgen tot het WLAN-netwerk. Clientuitsluiting vindt standaard in deze omstandigheden plaats. Deze waarden kunnen niet worden gewijzigd.

-

Opeenvolgende 802.11-verificatiefout (5 opeenvolgende keren, 6e poging is uitgesloten)

-

Opeenvolgende 802.11 Associatiefouten (5 opeenvolgende keren, 6e poging is uitgesloten)

-

Opeenvolgende 802.1x-verificatiefouten (3 opeenvolgende keren, 4e poging is uitgesloten)

-

Falen van externe beleidsserver

-

Probeer IP-adres te gebruiken dat al aan een ander apparaat is toegewezen (IP-diefstal of IP-hergebruik)

-

Achtereenvolgende webverificatie (3 achtereenvolgende keren, 4e poging is uitgesloten)

Klik op Beveiliging in het bovenste menu om het beleid voor de uitsluiting van de client te vinden en kies vervolgens Draadloos beschermingsbeleid > Uitsluitingsbeleid voor de client in het navigatiedeelvenster aan de linkerkant van de pagina.

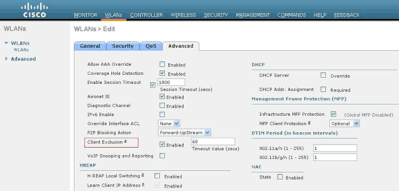

De uitsluitingstimer kan worden geconfigureerd. Uitsluitingsopties kunnen per controller worden ingeschakeld of uitgeschakeld. De uitsluitingstimer kan per WLAN worden ingeschakeld of uitgeschakeld.

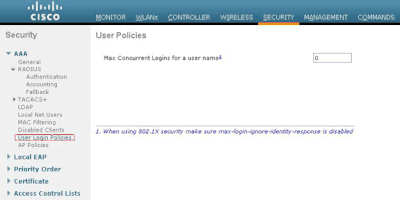

Het maximale aantal gelijktijdige inloggegevens voor één gebruikersnaam is standaard 0. U kunt om het even welke waarde tussen 0 en 8 ingaan. Deze parameter kan worden ingesteld op SECURITY > AAA > User Login Policies en u kunt het maximale aantal gelijktijdige logins opgeven voor één clientnaam, tussen één en acht, of 0 = onbeperkt. Hierna volgt een voorbeeld:

Layer 2-beveiligingsoplossingen

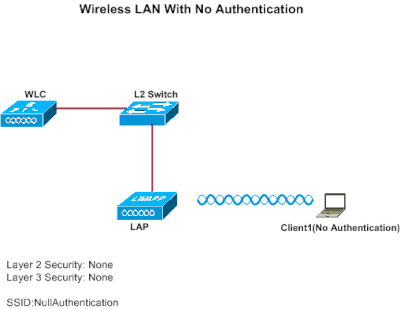

Geen verificatie

Dit voorbeeld toont een WLAN dat zonder verificatie is geconfigureerd.

Opmerking: dit voorbeeld werkt ook voor No Layer 3-verificatie.

WLC configureren voor geen verificatie

Voltooi deze stappen om WLC voor deze opstelling te vormen:

-

Klik op WLAN’s vanuit de controller-GUI om een WLAN te maken.

Het WLAN-venster verschijnt. Dit venster toont de WLAN’s die op de controller zijn geconfigureerd.

-

Klik op Ga om een nieuw WLAN te configureren.

-

Voer de parameters voor het WLAN in. Dit voorbeeld laat de configuratie voor dit WLAN zien.

-

Klik op Apply (Toepassen).

-

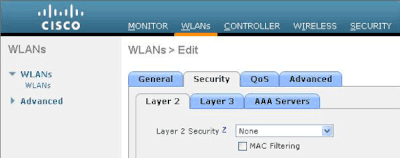

Definieer in het venster WLAN > Bewerken de parameters die specifiek zijn voor het WLAN.

-

Klik op het tabblad Beveiliging en kies Geen voor Layer 2- en Layer 3-beveiliging.

Opmerking: om een WLAN actief te laten worden, moet de status zijn ingeschakeld. Om deze functie in te schakelen, schakelt u het aanvinkvakje Status in onder het tabblad Algemeen.

Dit schakelt geen verificatie in voor dit WLAN.

-

Kies andere parameters op basis van uw ontwerpvereisten. In dit voorbeeld worden de standaardwaarden gebruikt.

-

Klik op Apply (Toepassen).

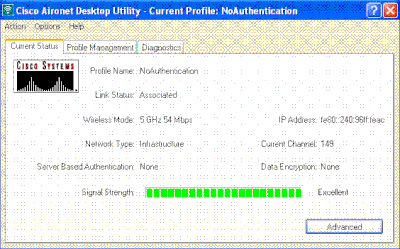

Draadloze client configureren voor geen verificatie

Voltooi de volgende stappen om de draadloze LAN-client voor deze installatie te configureren:

Opmerking: in dit document wordt een Aironet 802.11a/b/g clientadapter gebruikt die firmware 3.5 uitvoert en de configuratie van de clientadapter met ADU versie 3.5 verklaart.

-

Klik om een nieuw profiel te maken op het tabblad Profielbeheer op de ADU.

-

Klik op New (Nieuw).

-

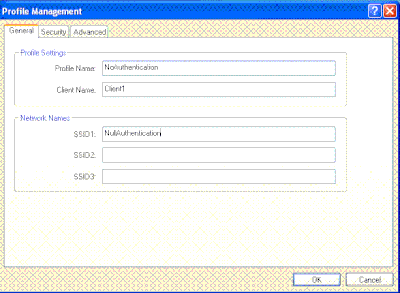

Wanneer het venster Profielbeheer (Algemeen) wordt weergegeven, voert u de volgende stappen uit om de profielnaam, de clientnaam en de SSID in te stellen:

-

Voer in het veld Profielnaam de naam van het profiel in.

In dit voorbeeld wordt geen verificatie als profielnaam gebruikt.

-

Voer in het veld Clientnaam de naam van de client in.

De clientnaam wordt gebruikt om de draadloze client in het WLAN-netwerk te identificeren. Deze configuratie gebruikt client 1 voor de clientnaam.

-

Typ onder Netwerknamen de SSID die voor dit profiel moet worden gebruikt.

De SSID is hetzelfde als de SSID die u hebt geconfigureerd op de WLC. De SSID in dit voorbeeld is NullAuthenticatie .

-

-

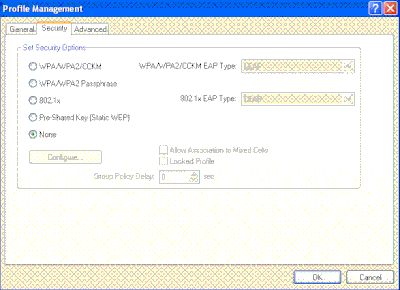

Klik op het tabblad Beveiliging.

-

Klik op de knop Geen onder Beveiligingsopties instellen en klik vervolgens op OK .

Wanneer de SSID is geactiveerd, maakt de draadloze client zonder verificatie verbinding met het WLAN.

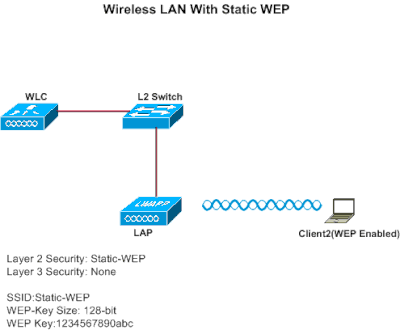

Statische WEP

Dit voorbeeld toont een WLAN dat is geconfigureerd met statisch WEP.

WLC configureren voor statische WEP

Voltooi deze stappen om WLC voor deze opstelling te vormen:

-

Klik op WLAN’s vanuit de controller-GUI om een WLAN te maken.

Het WLAN-venster verschijnt. Dit venster toont de WLAN’s die op de controller zijn geconfigureerd.

-

Klik op Nieuw om een nieuw WLAN te configureren.

-

Voer de WLAN-id en WLAN-SSID in.

In dit voorbeeld wordt het WLAN StaticWEP genoemd en is de WLAN-id 2.

-

Klik op Apply (Toepassen).

-

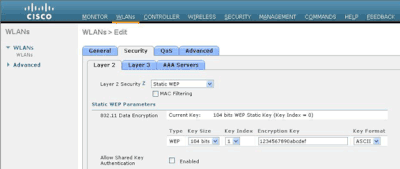

Definieer in het venster WLAN > Bewerken de parameters die specifiek zijn voor het WLAN.

-

Kies in de vervolgkeuzelijst Layer 2 de optie Statische WEP.

Dit schakelt Statische WEP in voor dit WLAN.

-

Kies onder Statische WEP-parameters de WEP-sleutelgrootte en -sleutelindex en voer de statische WEP-coderingssleutel in.

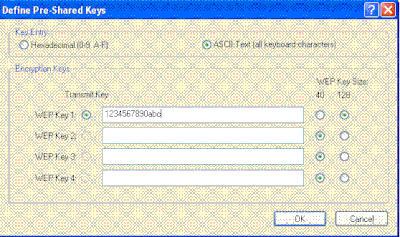

De sleutelgrootte kan 40 bits of 104 bits zijn. De sleutelindex kan tussen 1 en 4 liggen. Er kan één unieke WEP-sleutelindex worden toegepast op elk WLAN. Omdat er slechts vier WEP-toetsindexen zijn, kunnen slechts vier WLAN’s worden geconfigureerd voor statische WEP Layer 2-codering. In dit voorbeeld wordt de 104-bits WEP gebruikt en is de WEP-toets 1234567890abcdef.

-

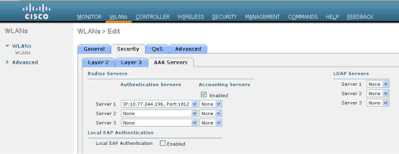

Controleer of de RADIUS-server is geconfigureerd voor verificatie. De Radius-server kan worden geconfigureerd op het tabblad Beveiliging op AAA > Radius > Verificatie. Na configuratie moet de Radius-server worden toegewezen aan het WLAN voor verificatie. Ga naar WLAN’s > Beveiligingsservers > AAA-servers om de Radius-server aan het WLAN toe te wijzen voor verificatie.

In dit voorbeeld is 10.77.244.196 de Radius-server.

-

-

Kies andere parameters op basis van uw ontwerpvereisten.

In dit voorbeeld worden de standaardwaarden gebruikt.

-

Klik op Apply (Toepassen).

Opmerking: WEP wordt altijd in hexadecimaal weergegeven (hex). Wanneer u de WEP-toets in ASCII invoert, wordt de ASCII WEP-tekenreeks omgezet in hexuitdraai, die wordt gebruikt om het pakket te versleutelen. Er is geen standaardmethode die leveranciers uitvoeren om hexuitdraai om te zetten naar ASCII, zoals sommigen het opvullen kunnen doen terwijl anderen dat niet kunnen. Daarom, voor maximale intervendel, gebruik hex voor uw WEP-toetsen.

Opmerking: als u gedeelde sleutelverificatie voor het WLAN wilt inschakelen, schakelt u het selectievakje Gedeelde sleutel-verificatie toestaan in onder Statische WEP-parameters. Als de client op deze manier ook is geconfigureerd voor gedeelde sleutelverificatie, kan gedeelde sleutelverificatie gevolgd door WEP-codering van pakketten plaatsvinden in het WLAN.

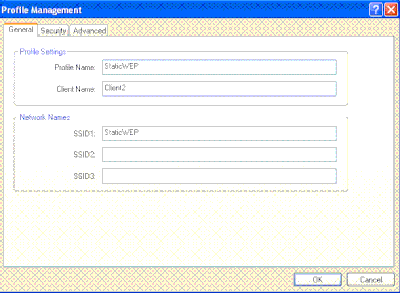

Draadloze client configureren voor statische WEP

Voltooi de volgende stappen om de draadloze LAN-client voor deze installatie te configureren:

-

Klik om een nieuw profiel te maken op het tabblad Profielbeheer op de ADU.

-

Klik op New (Nieuw).

-

Wanneer het venster Profielbeheer (Algemeen) wordt weergegeven, voert u de volgende stappen uit om de profielnaam, de clientnaam en de SSID in te stellen:

-

Voer in het veld Profielnaam de naam van het profiel in.

Dit voorbeeld gebruikt StaticWEP als profielnaam.

-

Voer in het veld Clientnaam de naam van de client in.

De clientnaam wordt gebruikt om de draadloze client in het WLAN-netwerk te identificeren. Deze configuratie gebruikt client 2 voor de clientnaam.

-

Typ onder Netwerknamen de SSID die voor dit profiel moet worden gebruikt.

De SSID is hetzelfde als de SSID die u hebt geconfigureerd op de WLC. De SSID in dit voorbeeld is StaticWEP.

-

-

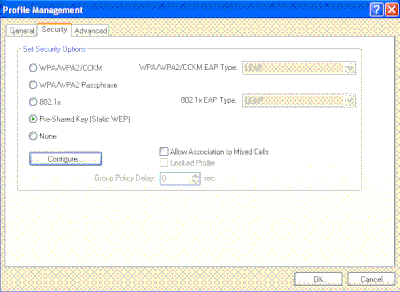

Klik op het tabblad Beveiliging.

-

Kies Vooraf gedeelde sleutel (Statisch WEP) onder Beveiligingsopties instellen.

-

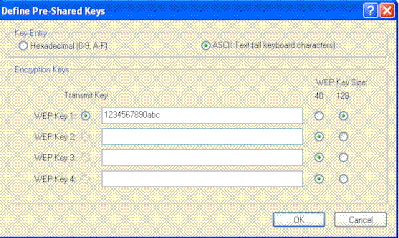

Klik op Configureren en definieer de WEP-sleutelgrootte en de WEP-toets.

Dit moet overeenkomen met de WEP-toets die op de WLC voor dit WLAN is geconfigureerd.

-

Klik op Toepassen.

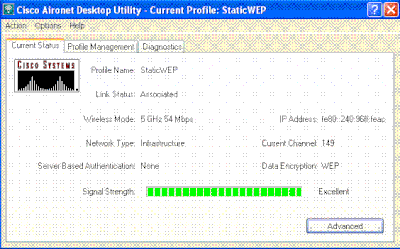

Wanneer de SSID is geactiveerd, maakt de draadloze client verbinding met het WLAN en worden de pakketten versleuteld met de statische WEP-toets.

802.1x-verificatie

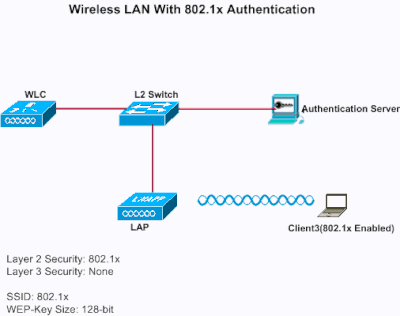

Dit voorbeeld toont een WLAN dat is geconfigureerd met 802.1x-verificatie.

WLC-configuratie voor 802.1x-verificatie

Voltooi deze stappen om WLC voor deze opstelling te vormen:

-

Klik op WLAN’s vanuit de controller-GUI om een WLAN te maken.

Het WLAN-venster verschijnt. Dit venster toont de WLAN’s die op de controller zijn geconfigureerd.

-

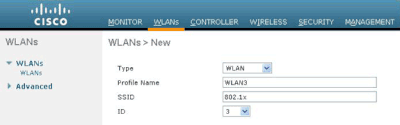

Klik op Nieuw om een nieuw WLAN te configureren.

In dit voorbeeld wordt het WLAN 802.1x genoemd en is de WLAN-id 3. Er moet ook een profielnaam worden toegevoegd.

-

Klik op Apply (Toepassen).

-

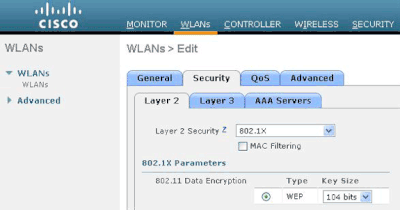

Definieer in het venster WLAN > Bewerken de parameters die specifiek zijn voor het WLAN.

-

Kies in de vervolgkeuzelijst Layer 2 802.1x.

Opmerking: alleen WEP-encryptie is beschikbaar bij 802.1x. Kies 40 bits of 104 bits voor codering en zorg ervoor dat Layer 3-beveiliging op Geen is ingesteld.

Hierdoor is 802.1x-verificatie voor dit WLAN mogelijk.

-

Selecteer onder RADIUS-serverparameters de RADIUS-server die kan worden gebruikt om de clientreferenties te verifiëren.

-

Kies andere parameters op basis van uw ontwerpvereisten.

In dit voorbeeld worden de standaardwaarden gebruikt.

-

-

Klik op Apply (Toepassen).

Opmerkingen

-

Als u 802.1x kiest voor Layer 2-beveiliging, kan CCKM niet worden gebruikt.

-

Als u WPA 1 of WPA 2 kiest voor Layer 2-beveiliging, worden deze opties weergegeven onder Autoristisch sleutelbeheer:

-

802.1x+CCKM —Als u deze optie kiest, worden zowel CCKM als niet-CCKM clients ondersteund (CCKM optioneel).

-

802.1x—Als u deze optie kiest, worden alleen 802.1x-clients ondersteund.

-

CCKM—Als u deze optie kiest, worden alleen CCKM-clients ondersteund, waarbij clients worden doorgestuurd naar een externe server voor verificatie.

-

PSK—Als u deze optie kiest, wordt een vooraf gedeelde sleutel gebruikt voor de WLC en client. Ook zijn alle standaarden ingesteld om te worden gebruikt vóór de pre-standards; WPA/WPA2 heeft bijvoorbeeld precedent boven CCKM wanneer deze tegelijkertijd worden gebruikt.

-

Het type EAP-verificatie dat wordt gebruikt om de clients te valideren, is afhankelijk van het EAP-type dat op de RADIUS-server en de draadloze clients is geconfigureerd. Als 802.1x is ingeschakeld op de WLC, kan de WLC alle soorten EAP-pakketten laten stromen tussen de LAP, de draadloze client en de RADIUS-server.

Deze documenten bieden configuratievoorbeelden voor enkele EAP-verificatietypen:

-

Draadloze client configureren voor 802.1x-verificatie

Voltooi de volgende stappen om de draadloze LAN-client voor deze installatie te configureren:

-

Klik om een nieuw profiel te maken op het tabblad Profielbeheer op de ADU.

-

Klik op New (Nieuw).

-

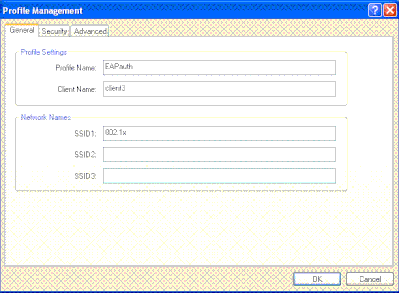

Wanneer het venster Profielbeheer (Algemeen) wordt weergegeven, voert u de volgende stappen uit om de profielnaam, de clientnaam en de SSID in te stellen:

-

Voer in het veld Profielnaam de naam van het profiel in.

Dit voorbeeld gebruikt EAPAuth als profielnaam.

-

Voer in het veld Clientnaam de naam van de client in.

De clientnaam wordt gebruikt om de draadloze client in het WLAN-netwerk te identificeren. Deze configuratie gebruikt client 3 voor de clientnaam.

-

Typ onder Netwerknamen de SSID die voor dit profiel moet worden gebruikt.

De SSID is hetzelfde als de SSID die u hebt geconfigureerd op de WLC. De SSID in dit voorbeeld is 802.1x .

-

-

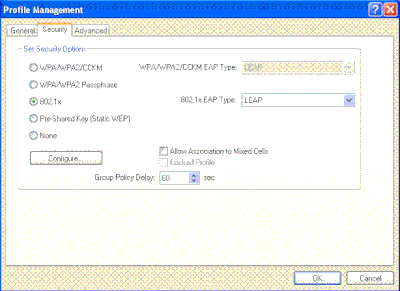

Klik op het tabblad Beveiliging</strong>.

-

Klik op het keuzerondje 802.1x.

-

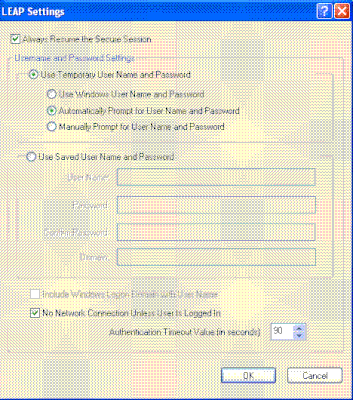

Kies in de vervolgkeuzelijst EAP-type 802.1x het gebruikte EAP-type.

-

Klik op Configureren om parameters te configureren die specifiek zijn voor het geselecteerde EAP-type.

-

Klik op Apply (Toepassen).

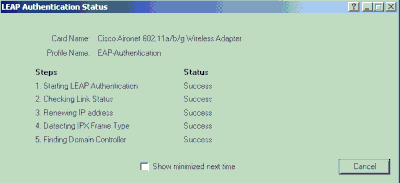

Wanneer de SSID is geactiveerd, maakt de draadloze client verbinding met het WLAN met behulp van 802.1x-verificatie. Dynamische WEP-toetsen worden gebruikt voor de sessies.

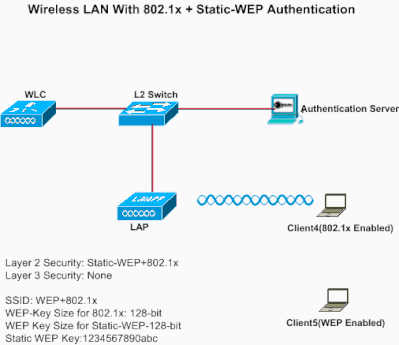

Statische WEP + 802.1x-verificatie

Dit voorbeeld toont een WLAN dat is geconfigureerd met statische WEP + 802.1x-verificatie.

Voltooi deze stappen om WLC voor deze opstelling te vormen:

-

Klik op WLAN’s vanuit de controller-GUI om een WLAN te maken.

Het WLAN-venster verschijnt. Dit venster toont de WLAN’s die op de controller zijn geconfigureerd.

-

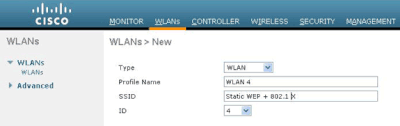

Klik op Nieuw om een nieuw WLAN te configureren.

-

Voer de WLAN-id en WLAN-SSID in.

In dit voorbeeld wordt het WLAN WEP+802.1x genoemd en is de WLAN-id 4 .

-

Klik op Apply (Toepassen).

-

Definieer in het venster WLAN > Bewerken de parameters die specifiek zijn voor het WLAN.

-

Kies in de vervolgkeuzelijst Layer 2 de optie Statisch-WEP+802.1x.

Dit maakt zowel statische WEP- als 802.1x-verificatie voor dit WLAN mogelijk.

-

Selecteer onder RADIUS-serverparameters de RADIUS-server die kan worden gebruikt om de clientreferenties te verifiëren met 802.1x en configureer de RADIUS-server zoals in het vorige voorbeeld.

-

Selecteer onder Statische WEP-parameters de WEP-sleutelgrootte en -sleutelindex en voer de statische WEP-coderingssleutel in zoals in de vorige afbeelding.

-

Kies andere parameters op basis van uw ontwerpvereisten.

In dit voorbeeld worden de standaardwaarden gebruikt.

-

De draadloze client configureren voor statische WEP en 802.1x

Zie de secties Draadloze client configureren voor 802.1x-verificatie en Draadloze client configureren voor statische WEP voor informatie over het configureren van de draadloze client.

Zodra de clientprofielen zijn gemaakt, worden clients die zijn geconfigureerd voor statisch WEP gekoppeld aan de LAP. Gebruik de SSID WEP+802.1x om verbinding te maken met het netwerk.

Op dezelfde manier worden draadloze clients die zijn geconfigureerd om 802.1x-verificatie te gebruiken, geverifieerd met behulp van EAP en hebben ze toegang tot het netwerk met dezelfde SSID WEP+802.1x.

Wi-Fi beschermde toegang

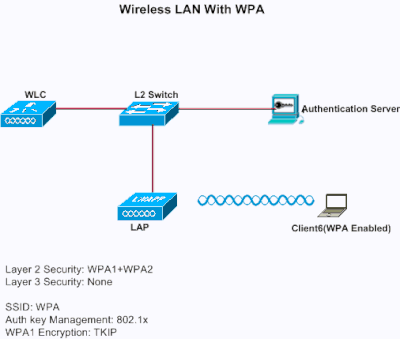

Dit voorbeeld toont een WLAN dat met WPA is geconfigureerd met 802.1x.

Configureer de WLC voor WP

Voltooi deze stappen om WLC voor deze opstelling te vormen:

-

Klik op WLAN’s vanuit de controller-GUI om een WLAN te maken.

Het WLAN-venster verschijnt. Dit venster toont de WLAN’s die op de controller zijn geconfigureerd.

-

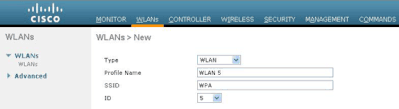

Klik op Ga om een nieuw WLAN te configureren.

Kies het type en de profielnaam. In dit voorbeeld wordt het WLAN WPA genoemd en is de WLAN-id 5 .

-

Klik op Apply (Toepassen).

-

Definieer in het venster WLAN > Bewerken de parameters die specifiek zijn voor het WLAN.

-

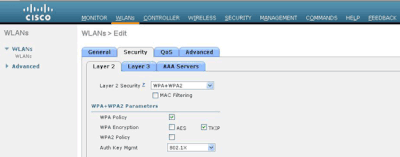

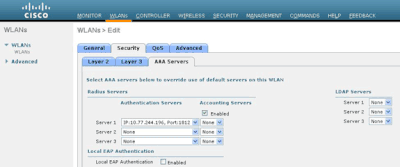

Klik op het tabblad Beveiliging, klik op het tabblad Layer 2 en kies WPA1+WPA2 in de vervolgkeuzelijst Layer 2 Security.

-

Onder WPA1+WPA2 Parameters schakelt u het aankruisvakje WPA1 Policy in om WPA1 in te schakelen, het aankruisvakje WPA2 Policy aan te vinken om WPA2 in te schakelen, of schakelt u beide selectievakjes in om zowel WPA1 als WPA2 in te schakelen.

De standaardwaarde is uitgeschakeld voor zowel WPA1 als WPA2. Als u zowel WPA1 als WPA2 uitgeschakeld laat, adverteren de toegangspunten in hun bakens en sonde-responsinformatie-elementen alleen voor de door u gekozen verificatiesleutelbeheermethode.

-

Schakel het aanvinkvakje AES in om AES-gegevenscodering in te schakelen of het aanvinkvakje TKIP om TKIP-gegevenscodering in te schakelen voor WPA1, WPA2 of beide.

De standaardwaarden zijn TKIP voor WPA1 en AES voor WPA2.

-

Kies een van deze beheermethoden uit de vervolgkeuzelijst Auth Key Management:

-

802.1X—Als u deze optie kiest, worden alleen 802.1x-clients ondersteund.

-

CCKM—Als u deze optie kiest, worden alleen CCKM-clients ondersteund, waarbij clients worden doorgestuurd naar een externe server voor verificatie.

-

PSK—Als u deze optie kiest, wordt een vooraf gedeelde sleutel gebruikt voor de WLC en client. Ook zijn alle standaarden ingesteld om te worden gebruikt vóór de pre-standards; WPA/WPA2 heeft bijvoorbeeld precedent boven CCKM wanneer deze tegelijkertijd worden gebruikt.

-

802.1X+CCKM—Als u deze optie kiest, worden zowel CCKM- als niet-CCKM-clients ondersteund (CCKM optioneel).

In dit voorbeeld wordt 802.1x gebruikt.

Opmerking: als u PSK kiest, kies ascii of hex uit de vervolgkeuzelijst PSK Format en voer vervolgens een vooraf gedeelde sleutel in het lege veld in. WPA-vooraf gedeelde sleutels moeten 8 tot 63 ASCII-teksttekens of 64 hexadecimale tekens bevatten.

-

-

-

Klik op Toepassen om de wijzigingen toe te passen.

De draadloze client voor WPA configureren

Voltooi de volgende stappen om de draadloze LAN-client voor deze installatie te configureren:

-

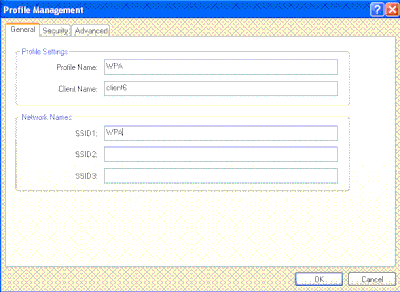

Klik in het venster Profielbeheer op de ADU op Nieuw om een nieuw profiel te maken.

-

Klik op het tabblad Algemeen en voer de profielnaam en de SSID in die de clientadapter kan gebruiken.

In dit voorbeeld zijn de profielnaam en de SSID WPA. De SSID moet overeenkomen met de SSID die u hebt ingesteld op de WLC voor WPA.

-

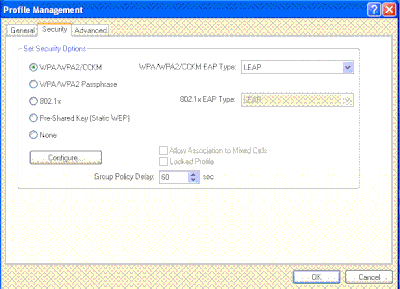

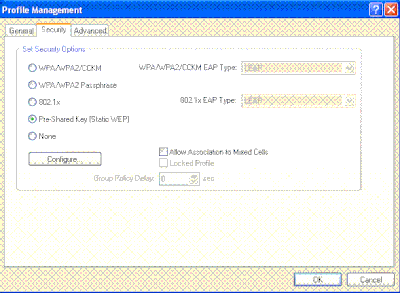

Klik op het tabblad Beveiliging op de radioknop WPA/WPA2/CCKM en kies het gewenste EAP-type in de vervolgkeuzelijst WPA/WPA2/CCKM EAP-type. Deze stap schakelt WPA in.

-

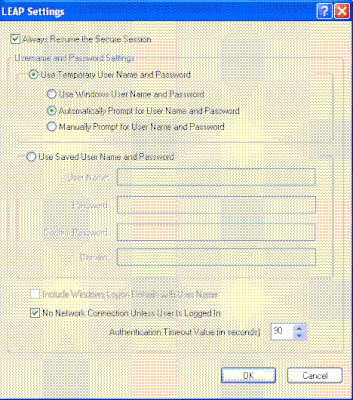

Klik op Configureren om de EAP-instellingen te definiëren die specifiek zijn voor het geselecteerde type EAP.

-

Klik op OK.

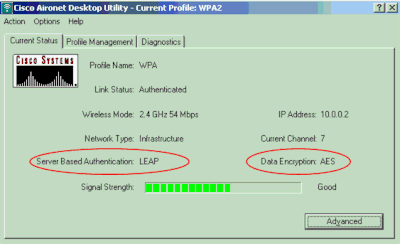

Opmerking: wanneer dit profiel is geactiveerd, wordt de client geverifieerd met 802.1x en wanneer de verificatie is geslaagd, maakt de client verbinding met het WLAN. Controleer de huidige status van de ADU om te verifiëren dat de client gebruik maakt van TKIP-codering (standaardcodering gebruikt door WPA1) en EAP-verificatie.

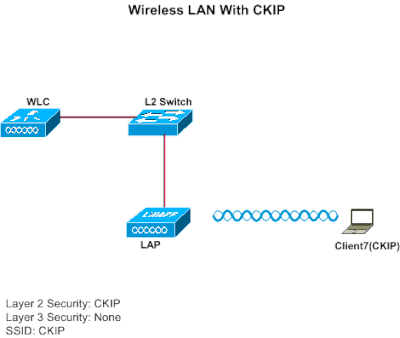

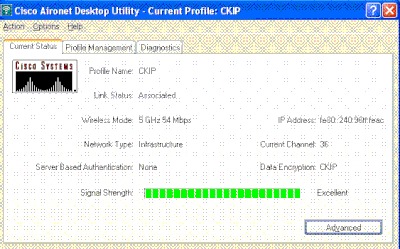

CKIP

Dit voorbeeld toont een WLAN dat is geconfigureerd met CKIP.

De WLC voor CKIP configureren

Voltooi deze stappen om WLC voor deze opstelling te vormen:

-

Klik op WLAN’s vanuit de controller-GUI om een WLAN te maken.

Het WLAN-venster verschijnt. Dit venster toont de WLAN’s die op de controller zijn geconfigureerd.

-

Klik op Nieuw om een nieuw WLAN te configureren.

Kies het type en de profielnaam. In dit voorbeeld wordt het WLAN CKIP genoemd en is de WLAN-id 6 .

-

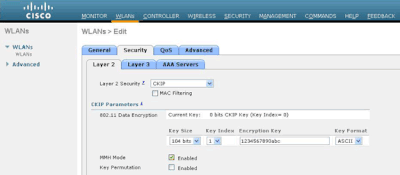

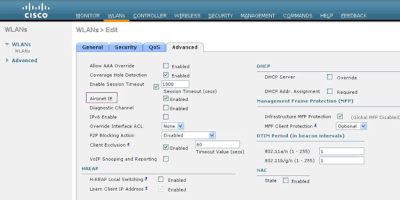

Definieer in het venster WLAN > Bewerken de parameters die specifiek zijn voor het WLAN.

-

Kies CKIP in de vervolgkeuzelijst Layer 2.

Met deze stap kan CKIP worden ingeschakeld voor dit WLAN.

-

Selecteer onder de CKIP-parameters de sleutelgrootte en sleutelindex en voer de statische coderingssleutel in.

De sleutelgrootte kan 40 bits, 104 bits of 128 bits zijn. De sleutelindex kan tussen 1 en 4 liggen. Er kan één unieke WEP-sleutelindex worden toegepast op elk WLAN. Omdat er slechts vier WEP-toetsindexen zijn, kunnen slechts vier WLAN’s worden geconfigureerd voor statische WEP Layer 2-encryptie.

-

Kies voor CKIP de MMH Mode-optie, de Key Permutation-optie of beide.

Opmerking: ofwel een van deze parameters, ofwel beide moeten voor CKIP worden geselecteerd om te werken zoals verwacht. Als deze parameters niet zijn geselecteerd, blijft het WLAN in de uitgeschakelde toestand.

In dit voorbeeld wordt een 104-bits sleutel gebruikt en de sleutel wordt 1234567890abc.

-

-

Kies andere parameters op basis van uw ontwerpvereisten.

In dit voorbeeld worden de standaardwaarden gebruikt.

-

Klik op Toepassen.

Opmerking: CKIP is functioneel op de 1100, 1130 en 1200 AP's, maar niet op AP 1000. Aironet IE moet ingeschakeld zijn om deze functie te laten werken. CKIP breidt de coderingssleutels uit tot 16 bytes.

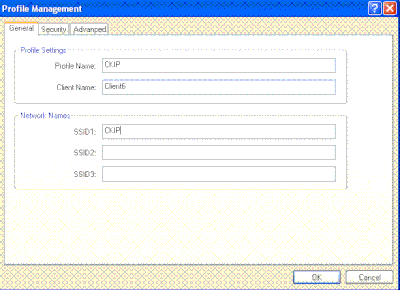

De draadloze client voor CKIP configureren

Voltooi de volgende stappen om de draadloze LAN-client voor deze installatie te configureren:

-

Om een nieuw profiel te maken, klikt u op het tabblad Profielbeheer op de ADU en vervolgens klikt u op Nieuw.

-

Wanneer het venster Profielbeheer (Algemeen) wordt weergegeven, voert u de volgende stappen uit om de profielnaam, de clientnaam en de SSID in te stellen:

-

Voer in het veld Profielnaam de naam van het profiel in.

Dit voorbeeld gebruikt CKIP als profielnaam.

-

Voer in het veld Clientnaam de naam van de client in.

De clientnaam wordt gebruikt om de draadloze client in het WLAN-netwerk te identificeren. Bij deze configuratie wordt client6 voor de clientnaam gebruikt.

-

Typ onder Netwerknamen de SSID die voor dit profiel moet worden gebruikt.

De SSID is hetzelfde als de SSID die u hebt geconfigureerd op de WLC. De SSID in dit voorbeeld is CKIP .

-

-

Klik op het tabblad Beveiliging.

-

Kies Vooraf gedeelde sleutel (Statisch WEP) onder Beveiligingsopties instellen, klik op Configureren en definieer de WEP-sleutelgrootte en de WEP-toets.

Deze waarden moeten overeenkomen met de WEP-toets die op de WLC voor dit WLAN is geconfigureerd.

-

Klik op OK.

Wanneer de SSID is geactiveerd, onderhandelt de draadloze client met de LAP en WLC om CKIP te gebruiken voor de versleuteling van de pakketten.

Layer 3-beveiligingsoplossingen

Web Policy (webverificatie en webpassthrough)

Raadpleeg het configuratievoorbeeld van de draadloze LAN-controller voor webverificatie voor informatie over het inschakelen van webverificatie in een WLAN-netwerk.

Raadpleeg Configuratievoorbeeld van externe webverificatie met draadloze LAN-controllers voor informatie over het configureren van externe webverificatie en web passthrough-verificatie in een WLAN.

Raadpleeg Wireless LAN Controller Web Passthrough Configuration Voorbeeld voor meer informatie over het inschakelen van een webpassthrough in een WLAN-netwerk.

Het Splash Page mechanisme is een Layer 3-beveiligingsmechanisme dat in WLC versie 5.0 is geïntroduceerd en wordt gebruikt voor clientverificatie. Raadpleeg het configuratievoorbeeld van de splitspagina van draadloze LAN-controllers voor meer informatie.

VPN-passthrough

Raadpleeg Client VPN over Wireless LAN met WLC Configuration Voorbeeld voor informatie over het configureren van VPN-passthrough in een WLAN.

Problemen oplossen

Opdrachten voor troubleshooting

U kunt deze debug opdrachten gebruiken om uw configuratie problemen op te lossen.

Debugs voor webverificatie:

-

debug mac addr<client-MAC-adres xx:xx:xx:xx:xx:xx>—Hiermee wordt het debuggen van MAC-adres voor de client geconfigureerd.

-

debug aaa all-enabled-configuraties debugging van alle AAA-berichten.

-

debug pem state enable— Configureert debug van policy manager State Machine

-

debug pem gebeurtenissen enabled-Configureert debug van de gebeurtenissen van de beleidsmanager.

-

debug DHCP bericht inschakelen-Gebruik deze opdracht om debugging-informatie over de Dynamic Host Configuration Protocol (DHCP)-clientactiviteiten weer te geven en de status van DHCP-pakketten te bewaken.

-

debug dhcp-pakket in-schakelen-gebruik deze opdracht om DHCP-pakketniveau-informatie weer te geven.

-

debug pm sh-appgw in-configuraties debug van applicatie gateways.

-

debug pm sh-tcp in-configuraties debug van policy manager tcp behandeling

Debugs for WEP : Geen debug voor WEP omdat het wordt uitgevoerd op het AP, schakel debug dot11 all in.

Debugs voor 802.1X/WPA/RSN/PMK caching:

-

debug mac addr <client-MAC-adres xx:xx:xx:xx:xx:xx>—Hiermee wordt het debuggen van MAC-adressen voor de client geconfigureerd.

-

debug dot1x all-enabled-Gebruik deze opdracht om 802.1X debugging-informatie weer te geven.

-

debug dot11 all-enabled-Gebruik deze opdracht om debugging van radiofuncties mogelijk te maken.

-

debug pem gebeurtenissen enabled-Configureert debug van de gebeurtenissen van de beleidsmanager.

-

debug pem state-enabled-configuraties debug van Policy Manager State Machine.

-

debug DHCP bericht inschakelen-Gebruik deze opdracht om debugging-informatie over de Dynamic Host Configuration Protocol (DHCP)-clientactiviteiten weer te geven en de status van DHCP-pakketten te bewaken.

-

debug dhcp-pakket in-schakelen-gebruik deze opdracht om DHCP-pakketniveau-informatie weer te geven.

-

debug mobility handoff enable (voor intra-switch roaming)—Configureert debug van Mobility-pakketten.

-

toon cliëntdetail <mac>—Hier wordt per mac-adres gedetailleerde informatie voor een client weergegeven. Controleer de configuratie van de WLAN- en RADIUS-sessie.

Gerelateerde informatie

- WLAN-toegang beperken op basis van SSID met WLC en Cisco Secure ACS-configuratievoorbeeld

- ACL’s configureren op draadloze LAN-controller - voorbeeld

- Configuratiehandleiding voor Cisco draadloze LAN-controllers, release 4.0

- Pagina voor draadloze ondersteuning

- Cisco technische ondersteuning en downloads

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

22-Sep-2023 |

Hercertificering |

1.0 |

09-Jul-2010 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback