Verificatie van Lobby Administrator van draadloze LAN-controller via RADIUS-server

Inhoud

Inleiding

Dit document legt de configuratie stappen uit die moeten worden uitgevoerd om een lobbybeheerder van de draadloze LAN-controller (WLC) te verifiëren met een RADIUS-server.

Voorwaarden

Vereisten

Voordat u deze configuratie uitvoert, moet aan de volgende vereisten worden voldaan:

-

Kennis van hoe u fundamentele parameters op WLC’s kunt configureren

-

Kennis van de manier waarop u een RADIUS-server kunt configureren, zoals Cisco Secure ACS

-

Kennis van gastgebruikers in de WLC

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco 4400 draadloze LAN-controller op versie 7.0.216.0

-

Een Cisco Secure ACS-software waarmee softwareversie 4.1 wordt uitgevoerd en die in deze configuratie als RADIUS-server wordt gebruikt.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Achtergrondinformatie

Een lobbybeheerder, ook bekend als een lobbyambassadeur van een WLC, kan gastgebruikersaccounts maken en beheren op de draadloze LAN-controller (WLC). De lobbyambassadeur heeft beperkte configuratiebevoegdheden en kan alleen toegang krijgen tot de webpagina's die worden gebruikt om de gastaccounts te beheren. De lobbyambassadeur kan aangeven hoeveel tijd de gastengebruikersaccounts actief blijven. Nadat de gespecificeerde tijd verstrijkt, verlopen de accounts van de gastgebruiker automatisch.

Raadpleeg de implementatiegids: Cisco Guest Access met de Cisco draadloze LAN-controller voor meer informatie over gastgebruikers.

Om een gastgebruikersaccount aan te maken op de WLC, moet u inloggen op de controller als lobbybeheerder. Dit document legt uit hoe een gebruiker in de WLC wordt geauthenticeerd als een lobbybeheerder op basis van de eigenschappen die door de RADIUS-server worden geretourneerd.

Opmerking: Lobby-beheerderverificatie kan ook worden uitgevoerd op basis van de lobbybeheerderaccount die lokaal is geconfigureerd op de WLC. Raadpleeg Een Lobby Ambassadeursaccount aanmaken voor informatie over het lokaal aanmaken van een Lobby Administrator-account op een controller.

Configureren

In deze sectie wordt u gepresenteerd met de informatie over hoe u de WLC en Cisco Secure ACS kunt configureren voor het doel dat in dit document wordt beschreven.

Configuraties

Dit document gebruikt de volgende configuraties:

-

Het IP-adres van de beheerinterface van WLC is 10.77.244.212/27.

-

Het IP-adres van de RADIUS-server is 10.77.244.197/27.

-

De gedeelde geheime sleutel die op het access point (AP) en de RADIUS-server wordt gebruikt, is cisco123.

-

De gebruikersnaam en het wachtwoord van de lobbybeheerder die in de RADIUS-server is ingesteld, zijn beide lobbyadmin.

In het configuratievoorbeeld in dit document wordt elke gebruiker die met gebruikersnaam en wachtwoord inlogt als lobbyadmin toegewezen aan de rol van een lobbybeheerder.

WLC-configuratie

Alvorens u de noodzakelijke WLC-configuratie start, zorg ervoor dat uw controller versie 4.0.206.0 of hoger draait. Dit komt door Cisco bug-id CSCsg89868 (alleen geregistreerde klanten) waarin de webinterface van de controller verkeerde webpagina's voor de LobbyAdmin-gebruiker weergeeft wanneer de gebruikersnaam in een RADIUS-database is opgeslagen. De LobbyAdmin wordt gepresenteerd met de ReadOnly interface in plaats van de LobbyAdmin interface.

Deze bug is opgelost in WLC versie 4.0.206.0. Zorg er daarom voor dat de controllerversie 4.0.206.0 of hoger is. Raadpleeg Software-upgrade voor draadloze LAN-controllers (WLC) voor instructies over het upgraden van uw controller naar de juiste versie.

Zorg ervoor dat de vlag Admin-auth-via-RADIUS op de controller is ingeschakeld om de verificatie voor het controllerbeheer met de RADIUS-server uit te voeren. Dit kan worden geverifieerd van de show straal summiere opdrachtoutput.

De eerste stap is om de serverinformatie van de RADIUS over het controlemechanisme te vormen en Layer 3 bereikbaarheid tussen het controlemechanisme en de server van de RADIUS te vestigen.

RADIUS-serverinformatie op de controller configureren

Voltooi deze stappen om WLC met details over ACS te vormen:

-

Kies in de WLC GUI het tabblad Security en configureer het IP-adres en het gedeelde geheim van de ACS-server.

Dit gedeelde geheim moet hetzelfde zijn op de ACS om de WLC met de ACS te laten communiceren.

Opmerking: het gedeelde geheim ACS is hoofdlettergevoelig. Zorg er daarom voor dat u de gedeelde geheime informatie correct invoert.

Dit cijfer geeft een voorbeeld:

-

Controleer het aanvinkvakje Management om ACS toe te staan de WLC-gebruikers te beheren zoals in de afbeelding in stap 1. Klik vervolgens op Toepassen.

-

Controleer Layer 3-bereikbaarheid tussen de controller en de geconfigureerde RADIUS-server met behulp van de ping-opdracht. Deze ping-optie is ook beschikbaar op de geconfigureerde RADIUS-serverpagina in de WLC GUI op het tabblad Security>RADIUS-verificatie.

In dit diagram wordt een succesvol ping-antwoord van de RADIUS-server weergegeven. Daarom is Layer 3 bereikbaarheid beschikbaar tussen de controller en RADIUS-server.

RADIUS-serverconfiguratie

Voltooi de stappen in deze secties om de RADIUS-server te configureren:

Voeg de WLC als AAA-client toe aan de RADIUS-server

Voltooi deze stappen om WLC als AAA-client toe te voegen aan de RADIUS-server. Zoals eerder vermeld, gebruikt dit document de ACS als de RADIUS-server. U kunt elke RADIUS-server voor deze configuratie gebruiken.

Voltooi deze stappen om WLC als AAA-client toe te voegen in de ACS:

-

Kies in de ACS GUI het tabblad Netwerkconfiguratie.

-

Klik onder AAA-clients op Add Entry.

-

Voer in het venster Add AAA Client de WLC-hostnaam, het IP-adres van de WLC en een gedeelde geheime sleutel in. Zie het voorbeelddiagram onder stap 5.

-

Kies in het vervolgkeuzemenu Verifiëren met gebruik van RADIUS (Cisco Aironet).

-

Klik op Indienen + herstarten om de configuratie op te slaan.

Configureer de juiste RADIUS IETF Service-Type Attribute voor een Lobby Administrator

Als u een beheergebruiker van een controller via de RADIUS-server als lobbybeheerder wilt verifiëren, moet u de gebruiker aan de RADIUS-database toevoegen met het IETF RADIUS-servicetype-kenmerk dat is ingesteld op Callback Administrative. Deze eigenschap kent de specifieke gebruiker de rol toe van een lobbybeheerder op een controller.

Dit document toont de voorbeeldgebruiker lobbyadmin als lobbybeheerder. Voltooi de volgende stappen op de ACS om deze gebruiker te configureren:

-

Kies in de ACS GUI het tabblad Gebruikersinstelling.

-

Voer de gebruikersnaam in die aan de ACS moet worden toegevoegd zoals in dit voorbeeldvenster wordt getoond:

-

Klik op Toevoegen/Bewerken om naar de pagina Bewerken door gebruiker te gaan.

-

Geef op de pagina Gebruikersbewerking de gegevens Real Name, Description and Password van deze gebruiker op.

In dit voorbeeld zijn de gebruikersnaam en het wachtwoord zowel lobbyadmin.

-

Blader naar beneden naar de instelling IETF RADIUS-kenmerken en controleer het aanvinkvakje Service-Type Attribute.

-

Kies Terugbellen Administratief van het Service-Type vervolgkeuzemenu en klik op Indienen.

Dit is het attribuut dat deze gebruiker de rol van lobbybeheerder toekent.

Soms is dit kenmerk Service-Type niet zichtbaar onder de gebruikersinstellingen. Voltooi in dat geval de volgende stappen om de tekst zichtbaar te maken:

-

Kies in de ACS GUI de optie Interface Configuration > RADIUS (IETF) om IETF-kenmerken in het venster Gebruikersconfiguratie in te schakelen.

Dit brengt u naar de RADIUS (IETF)-instellingenpagina.

-

Op de pagina RADIUS-instellingen (IETF) kunt u het IETF-kenmerk inschakelen dat zichtbaar moet zijn onder de instellingen van de gebruiker of groep. Voor deze configuratie, controleer Service-Type voor de kolom van de Gebruiker en klik op Indienen.

Dit venster toont een voorbeeld:

Opmerking: dit voorbeeld specificeert de verificatie per gebruiker. U kunt ook verificatie uitvoeren op basis van de groep waartoe een bepaalde gebruiker behoort. In dergelijke gevallen schakelt u het aanvinkvakje Groep in, zodat dit kenmerk zichtbaar is onder Groepsinstellingen.

Opmerking: ook als de verificatie op groepsbasis is, moet u gebruikers aan een bepaalde groep toewijzen en de groepsinstellingseigenschappen IETF configureren om toegangsrechten te verlenen aan gebruikers van die groep. Raadpleeg Gebruikersgroepbeheer voor gedetailleerde informatie over het configureren en beheren van groepen.

-

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Om te verifiëren dat uw configuratie correct werkt, hebt u toegang tot de WLC via de GUI (HTTP/HTTPS)-modus.

Opmerking: Een lobbyambassadeur kan geen toegang krijgen tot de CLI-interface van de controller en kan daarom alleen gastgebruikersaccounts maken van de controller GUI.

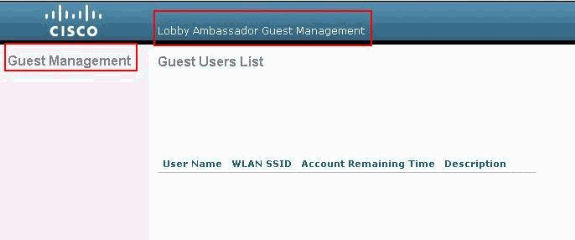

Wanneer de inlogprompt verschijnt, voer de gebruikersnaam en het wachtwoord in zoals ingesteld op de ACS. Als u de juiste configuraties hebt, wordt u met succes geauthenticeerd in de WLC als lobbybeheerder. Dit voorbeeld laat zien hoe de GUI van een lobbybeheerder voor succesvolle verificatie zorgt:

Opmerking: U kunt zien dat een lobbybeheerder geen andere optie heeft dan het beheer van de gastgebruiker.

Om het van de CLI-modus te verifiëren wordt Telnet als een lees-schrijfbeheerder in de controller geplaatst. Geef uit debug aaa allen toelaten bevel bij de controlemechanisme CLI.

(Cisco Controller) >debug aaa all enable (Cisco Controller) > *aaaQueueReader: Aug 26 18:07:35.072: ReProcessAuthentication previous proto 28, next proto 20001 *aaaQueueReader: Aug 26 18:07:35.072: AuthenticationRequest: 0x3081f7dc *aaaQueueReader: Aug 26 18:07:35.072: Callback.....................................0x10756dd0 *aaaQueueReader: Aug 26 18:07:35.072: protocolType.................................0x00020001 *aaaQueueReader: Aug 26 18:07:35.072: proxyState...................................00:00:00:40: 00:00-00:00 *aaaQueueReader: Aug 26 18:07:35.072: Packet contains 5 AVPs (not shown) *aaaQueueReader: Aug 26 18:07:35.072: apfVapRadiusInfoGet: WLAN(0) dynamic int attributes srcAddr: 0x0, gw:0x0, mask:0x0, vlan:0, dpPort:0, srcPort:0 *aaaQueueReader: Aug 26 18:07:35.073: 00:00:00:40:00:00 Successful transmission of Authentication Packet (id 39) to 10.77.244.212:1812, proxy state 00:00:00:40:00:00-00:01 *aaaQueueReader: Aug 26 18:07:35.073: 00000000: 01 27 00 47 00 00 00 00 00 00 00 00 00 00 00 00 .'.G............ *aaaQueueReader: Aug 26 18:07:35.073: 00000010: 00 00 00 00 01 0c 6c 6f 62 62 79 61 64 6d 69 6e ......lobbyadmin *aaaQueueReader: Aug 26 18:07:35.073: 00000020: 02 12 5f 5b 5c 12 c5 c8 52 d3 3f 4f 4f 8e 9d 38 .._[\...R.?OO..8 *aaaQueueReader: Aug 26 18:07:35.073: 00000030: 42 91 06 06 00 00 00 07 04 06 0a 4e b1 1a 20 09 B..........N.... *aaaQueueReader: Aug 26 18:07:35.073: 00000040: 57 4c 43 34 34 30 30 WLC4400 *radiusTransportThread: Aug 26 18:07:35.080: 00000000: 02 27 00 40 7e 04 6d 533d ed 79 9c b6 99 d1 f8 .'.@~.mS=.y..... *radiusTransportThread: Aug 26 18:07:35.080: 00000010: d0 5a 8f 4f 08 06 ff ffff ff 06 06 00 00 00 0b .Z.O............ *radiusTransportThread: Aug 26 18:07:35.080: 00000020: 19 20 43 41 43 53 3a 302f 61 65 32 36 2f 61 34 ..CACS:0/ae26/a4 *radiusTransportThread: Aug 26 18:07:35.080: 00000030: 65 62 31 31 61 2f 6c 6f62 62 79 61 64 6d 69 6e eb11a/lobbyadmin *radiusTransportThread: Aug 26 18:07:35.080: ****Enter processIncomingMessages: response code=2 *radiusTransportThread: Aug 26 18:07:35.080: ****Enter processRadiusResponse: response code=2 *radiusTransportThread: Aug 26 18:07:35.080: 00:00:00:40:00:00 Access-Accept received from RADIUS server 10.77.244.212 for mobile 00:00:00:40:00:00 receiveId = 0 *radiusTransportThread: Aug 26 18:07:35.080: AuthorizationResponse: 0x13c73d50 *radiusTransportThread: Aug 26 18:07:35.080: structureSize................................118 *radiusTransportThread: Aug 26 18:07:35.080: resultCode...................................0 *radiusTransportThread: Aug 26 18:07:35.080: protocolUsed.................................0x00000001 *radiusTransportThread: Aug 26 18:07:35.080: proxyState...................................00:00:00:40:00:00-00:00 *radiusTransportThread: Aug 26 18:07:35.080: Packet contains 3 AVPs: *radiusTransportThread: Aug 26 18:07:35.080: AVP[01] Framed-IP-Address........................0xffffffff (-1) (4 bytes) *radiusTransportThread: Aug 26 18:07:35.080: AVP[02] Service-Type.............................0x0000000b (11) (4 bytes) *radiusTransportThread: Aug 26 18:07:35.080: AVP[03] Class.................................... CACS:0/ae26/a4eb11a/lobbyadmin (30 bytes) *emWeb: Aug 26 18:07:35.084: Authentication succeeded for lobbyadmin

In de benadrukte informatie in deze output, kunt u zien dat het dienst-type attribuut 11 (Callback Administrative) wordt overgegaan op het controlemechanisme van de server ACS en de gebruiker wordt het programma geopend als lobbybeheerder.

Deze opdrachten kunnen van extra hulp zijn:

-

debug aaa details activeren

-

debug aaa gebeurtenissen activeren

-

debug aaa-pakketten inschakelen

Opmerking: raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt.

Problemen oplossen

Wanneer u inlogt bij een controller met lobbyambassadeursrechten, kunt u geen gastgebruikersaccount aanmaken met een "0" levenstijd waarde, wat een account is dat nooit vervalt. In deze situaties, ontvangt u de waarde van het Leven kan geen 0 foutenmelding zijn.

Dit komt door Cisco bug-id CSCsf32392 (alleen geregistreerde klanten) , die vooral bij WLC versie 4.0 voorkomt. Deze bug is opgelost in WLC versie 4.1.

Gerelateerde informatie

- RADIUS-serververificatie van beheergebruikers in het configuratievoorbeeld van de controller

- Configuratie Cisco Unified Wireless Network TACACS+

- Configuratiehandleiding voor Cisco draadloze LAN-controllers, release 4.0 - Gebruikersaccounts beheren

- Configuratievoorbeeld van ACL’s op wireless LAN-controllers

- Veelgestelde vragen over wireless LAN-controller (WLC)

- ACL’s op draadloze LAN-controllers: regels, beperkingen en voorbeelden

- Configuratie-voorbeeld van externe webverificatie met draadloze LAN-controllers

- Configuratie van draadloze LAN-controller en webverificatie - voorbeeld

- Gast WLAN en intern WLAN met behulp van WLCs-configuratievoorbeeld

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

22-Jun-2007 |

Eerste vrijgave |

Feedback

Feedback