Inleiding

Dit document bepaalt hoe u externe webaudio met geconvergeerde toegangscontrollers kunt configureren. De pagina van het gastportaal en de geloofsbrieven authentificatie zijn zowel op de Motor van de Diensten van de Identiteit (ISE) in dit voorbeeld.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

1. Cisco geconvergeerde toegangscontrollers.

2. Web verificatie

3. Cisco ISE-software

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

1. Cisco 5760 controller (NGWC op het onderstaande diagram), 03.06.05E

2. ISE 2.2

Configureren

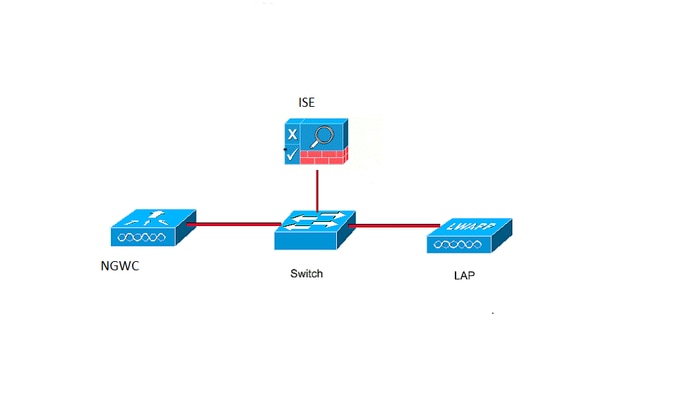

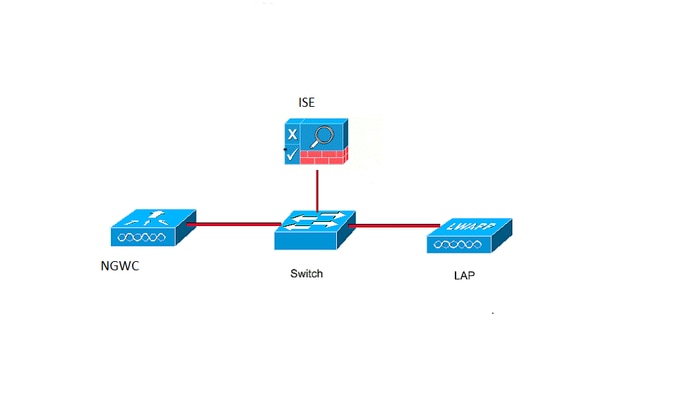

Netwerkdiagram

CLI-configuratie

Radiusconfiguratie op controller

stap 1: externe radiusserver definiëren

radius server ISE.161

address ipv4 10.48.39.161 auth-port 1812 acct-port 1813

timeout 10

retransmit 5

key Cisco123

stap 2:. AAA-radiusgroep definiëren en de te gebruiken radiusserver specificeren

aaa group server radius ISE-Group

server name ISE.161

deadtime 10

stap 3. Definieer de methodelijst die verwijst naar de radiusgroep en wijs deze toe onder het WLAN.

aaa authentication login webauth group ISE-Group

Configuratie parameterkaart

stap 4. Configureer de globale parameterkaart met het virtuele IP-adres dat nodig is voor de externe en interne webauth. De knop Uitloggen maakt gebruik van virtuele ip. Het is altijd een goede praktijk om een niet routable virtuele ip te vormen.

parameter-map type webauth global

type webauth

virtual-ip ipv4 1.1.1.1

stap 5: Het configureren van een benoemde parameter map.It zal handelen als een type webauth methode. Dit wordt opgeroepen onder de WLAN-configuratie.

parameter-map type webauth web

type webauth

redirect for-login https://10.48.39.161:8443/portal/PortalSetup.action?portal=0c712cd0-6d90-11e5-978e-005056bf2f0a

redirect portal ipv4 10.48.39.161

ACL-verificatie vooraf. Dit wordt ook opgeroepen onder het WLAN.

stap 6: Preauth_ACL configureren die toegang biedt tot ISE, DHCP en DNS voordat de verificatie is voltooid

ip access-list extended Preauth_ACL

permit ip any host 10.48.39.161

permit ip host 10.48.39.161 any

permit udp any eq bootps any

permit udp any any eq bootpc

permit udp any eq bootpc any

permit udp any eq domain any

permit udp any any eq domain

WLAN-configuratie

stap 7: configureer het WLAN

wlan ext-webauth 7 ext-webauth

client vlan vlan232

ip access-group web Preauth_ACL

no security wpa

no security wpa akm dot1x

no security wpa wpa2

no security wpa wpa2 ciphers aes

security web-auth

security web-auth authentication-list webauth

security web-auth parameter-map web

session-timeout 1800

no shutdown

stap 8 : Zet de http server aan.

ip http server

ip http secure-server (for secure web-auth, use 'no' to disable secure web)

GUI-configuratie

We volgen hier dezelfde stappen als hierboven. De screenshots worden net geleverd voor kruisverwijzing.

stap 1: een externe radiusserver definiëren

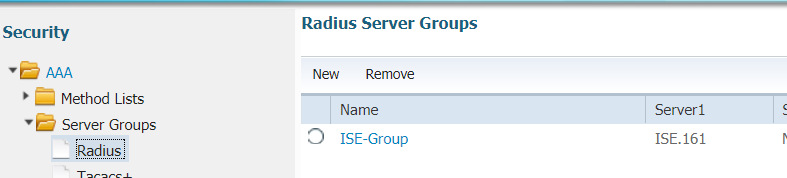

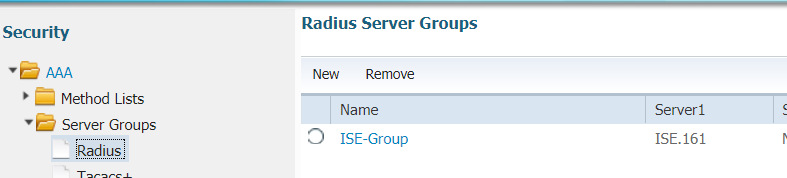

stap 2:. AAA-radiusgroep definiëren en de te gebruiken radiusserver specificeren

stap 3. Definieer de methodelijst die verwijst naar de radiusgroep en wijs deze toe onder het WLAN.

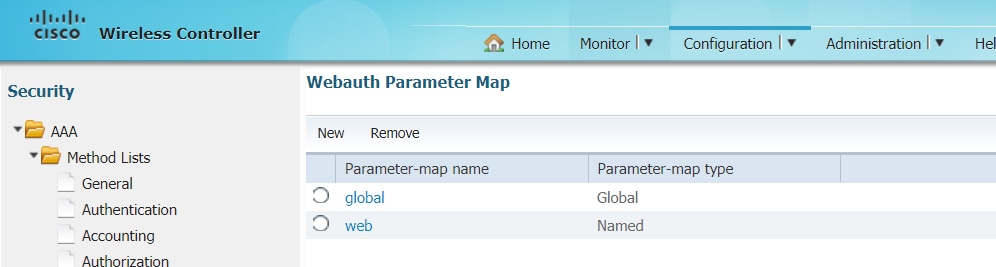

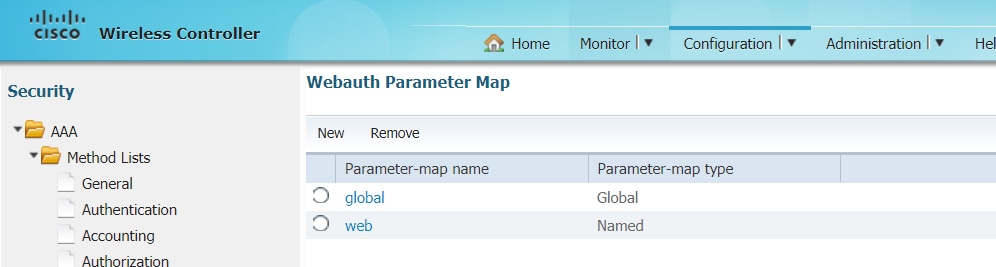

Configuratie parameterkaart

stap 4. Configureer de globale parameterkaart met het virtuele IP-adres dat nodig is voor de externe en interne webauth. De knop Uitloggen maakt gebruik van virtuele ip. Het is altijd een goede praktijk om een niet routable virtuele ip te vormen.

stap 5: Het configureren van een benoemde parameter map.It zal handelen als een type webauth methode. Dit wordt opgeroepen onder de WLAN-configuratie.

ACL-verificatie vooraf. Dit wordt ook opgeroepen onder het WLAN.

stap 6: Preauth_ACL configureren die toegang biedt tot ISE, DHCP en DNS voordat de verificatie is voltooid

WLAN-configuratie

stap 7: configureer het WLAN

Verifiëren

Sluit een client aan en zorg ervoor dat als u een browser opent, de client wordt omgeleid naar uw login portal pagina. De onderstaande screenshot illustreert de ISE guest portal pagina.

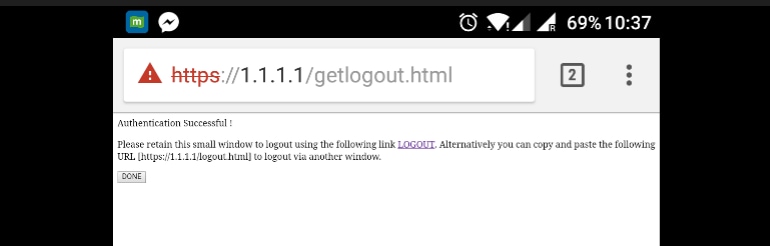

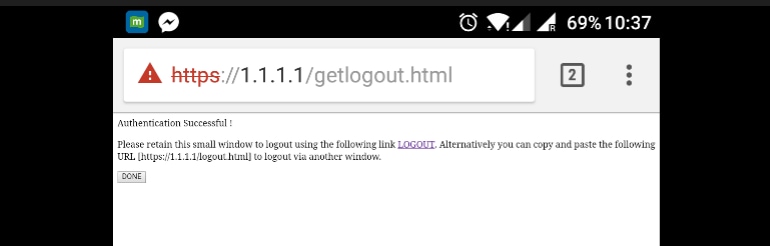

Zodra de juiste aanmeldingsgegevens zijn ingediend, wordt de succespagina weergegeven:

De ISE-server rapporteert twee verificaties: één op de gastenpagina zelf (de onderste regel met alleen de gebruikersnaam) en een tweede verificatie zodra de WLC dezelfde gebruikersnaam/wachtwoord biedt door middel van radius-verificatie (alleen deze verificatie zal de client naar de succesfase verplaatsen). Als de radiusverificatie (met mac-adres en WLC-gegevens als NAS) niet plaatsvindt, moet de radiusconfiguratie worden geverifieerd.

Feedback

Feedback