Inleiding

Dit document beschrijft de configuratie van Local EAP op Catalyst 9800 WLC's (draadloze LAN-controllers).

Voorwaarden

Vereisten

Dit document beschrijft de configuratie van Local EAP (Extensible Verification Protocol) op Catalyst 9800 WLC's; dat wil zeggen, de WLC presteert als RADIUS-verificatieserver voor de draadloze clients.

In dit document wordt ervan uitgegaan dat u bekend bent met de basisconfiguratie van een WLAN op de 9800 WLC en dat u zich alleen richt op de WLC die als Local EAP-server voor draadloze clients werkt.

Gebruikte componenten

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Catalyst 9800 op versie 17.3.6

Configureren

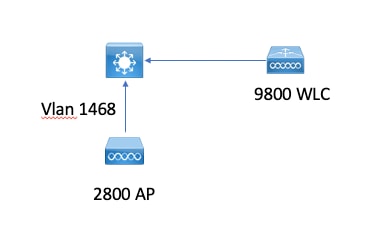

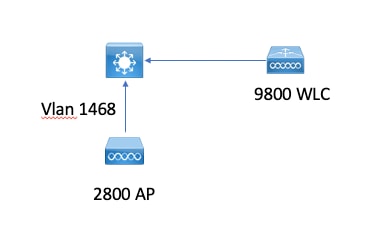

Netwerkdiagram

Belangrijkste lokale EAP-configuratie

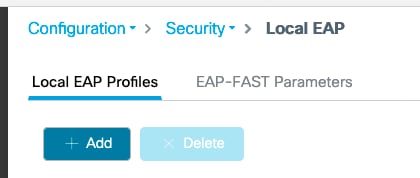

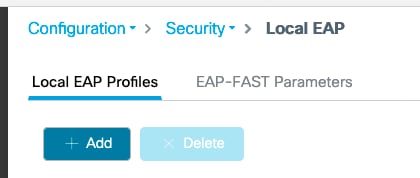

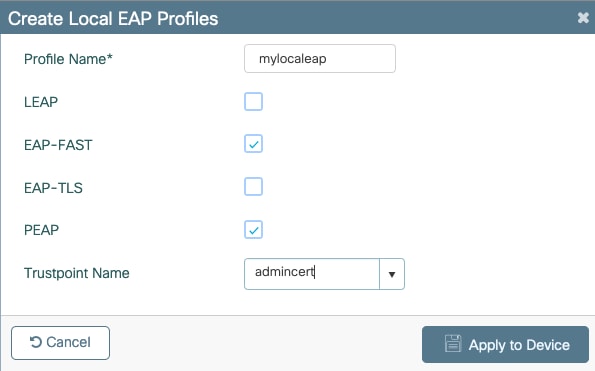

Stap 1. Lokaal EAP-profiel

Ga naar Configuratie > Beveiliging > Lokaal EAP in de 9800 web UI.

Selecteer Toevoegen

Voer een profielnaam in.

Het gebruik van LEAP wordt afgeraden vanwege de zwakke beveiliging. Om het even welke andere 3 methodes EAP vereist u om een trustpoint te vormen. Dit komt doordat de 9800, die als authenticator fungeert, een certificaat moet versturen voor de klant om het te vertrouwen.

Clients vertrouwen niet op het WLC-standaardcertificaat, zodat u de validatie van servercertificaten aan de clientzijde zou moeten deactiveren (niet geadviseerd) of een certificaat trustpoint op de 9800 WLC installeren dat de client vertrouwt (of handmatig importeren in de client trust store).

CLI:

(config)#eap profile mylocapeap

(config-eap-profile)#method peap

(config-eap-profile)#pki-trustpoint admincert

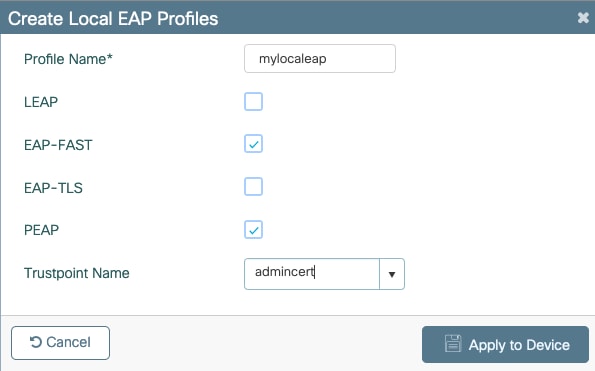

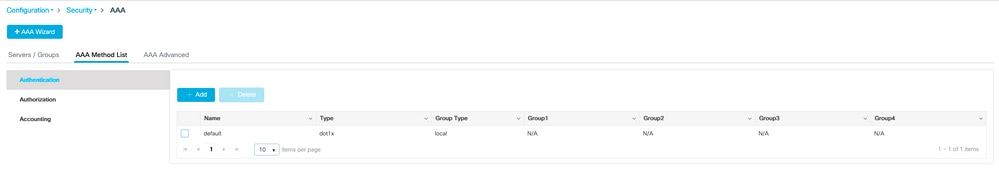

Stap 2. AAA-verificatiemethode

U moet een AAA dot1x-methode configureren die lokaal aanwijst om de lokale database van gebruikers te kunnen gebruiken (maar u kunt bijvoorbeeld externe LDAP-lookup gebruiken).

Ga naar Configuration > Security > AAA en ga naar het tabblad AAA-methodelijst voor verificatie. Selecteer Toevoegen.

Kies het type "dot1x" en het type lokale groep.

Stap 3. Een AAA-autorisatiemethode configureren

Ga naar het subtabblad Autorisatie en maak een nieuwe methode voor het downloaden van referenties en wijs het naar lokaal.

Doe hetzelfde voor het type netwerkautorisatie

CLI:

(config)#aaa new-model

(config)#aaa authentication dot1x default local

(config)#aaa authorization credential-download default local

(config)#aaa local authentication default authorization default

(config)#aaa authorization network default local

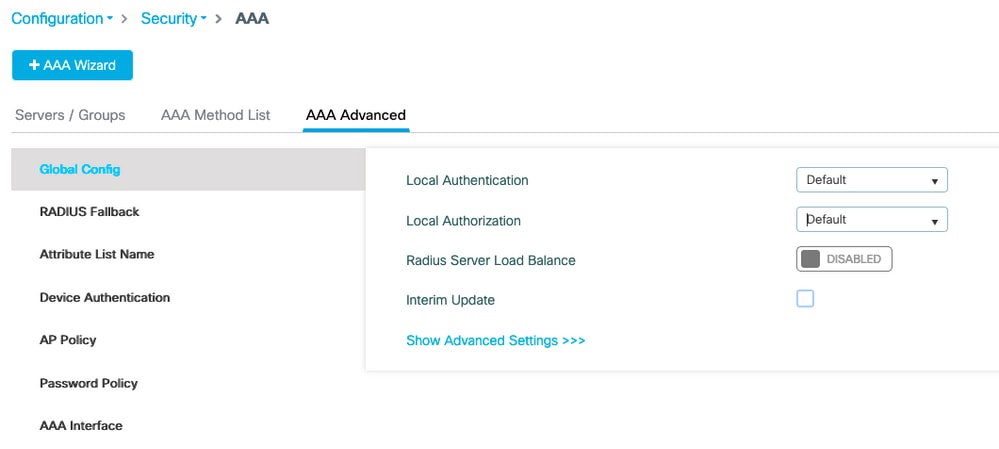

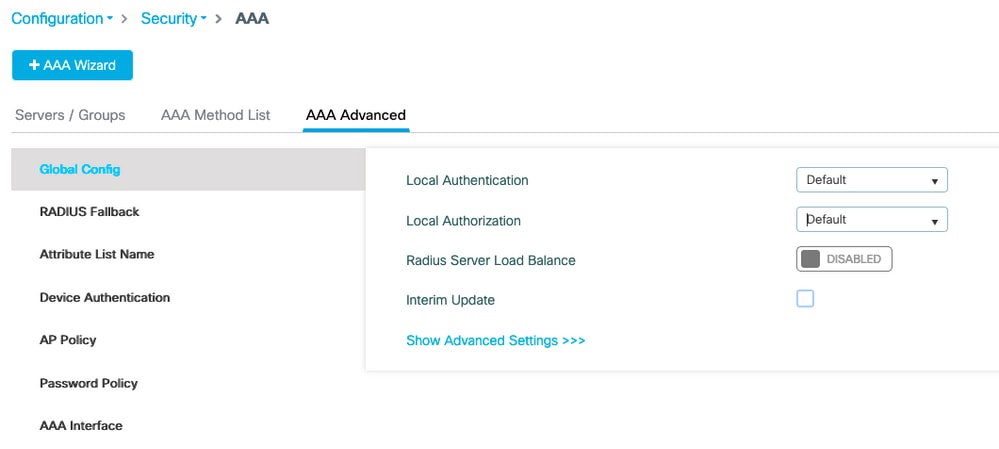

Stap 4. Lokale geavanceerde methoden configureren

Ga naar het tabblad Geavanceerd van AAA.

Bepaal de lokale verificatie- en autorisatiemethode. Aangezien dit voorbeeld de "standaard" credential-download en "Default" dot1x methode gebruikte, moet u standaard instellen voor zowel lokale authenticatie en autorisatie drop-down boxen hier.

Als u benoemde methoden hebt gedefinieerd, kiest u "methodelijst" in de vervolgkeuzelijst en kunt u in een ander veld uw methodsnaam invoeren.

CLI:

aaa local authentication default authorization default

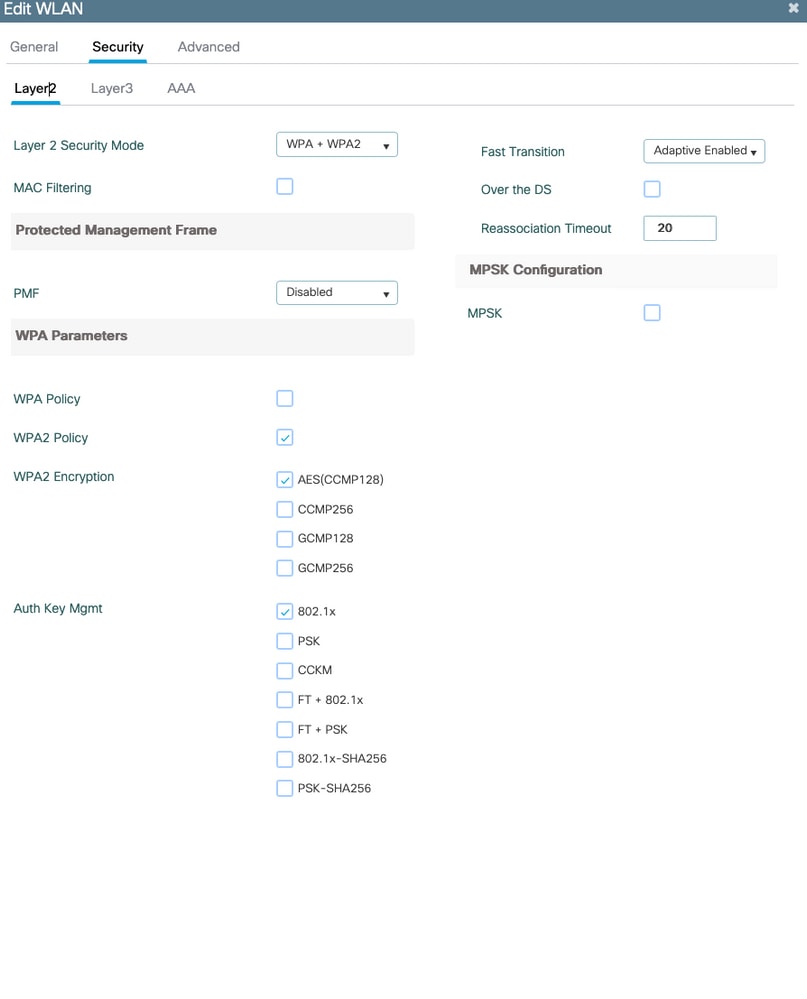

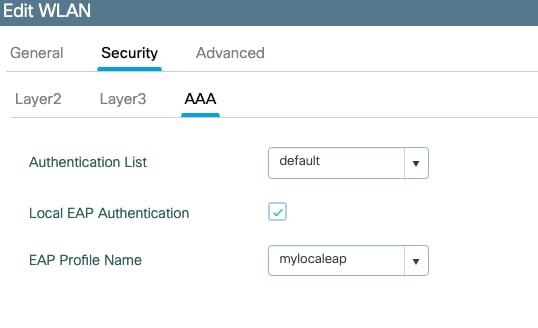

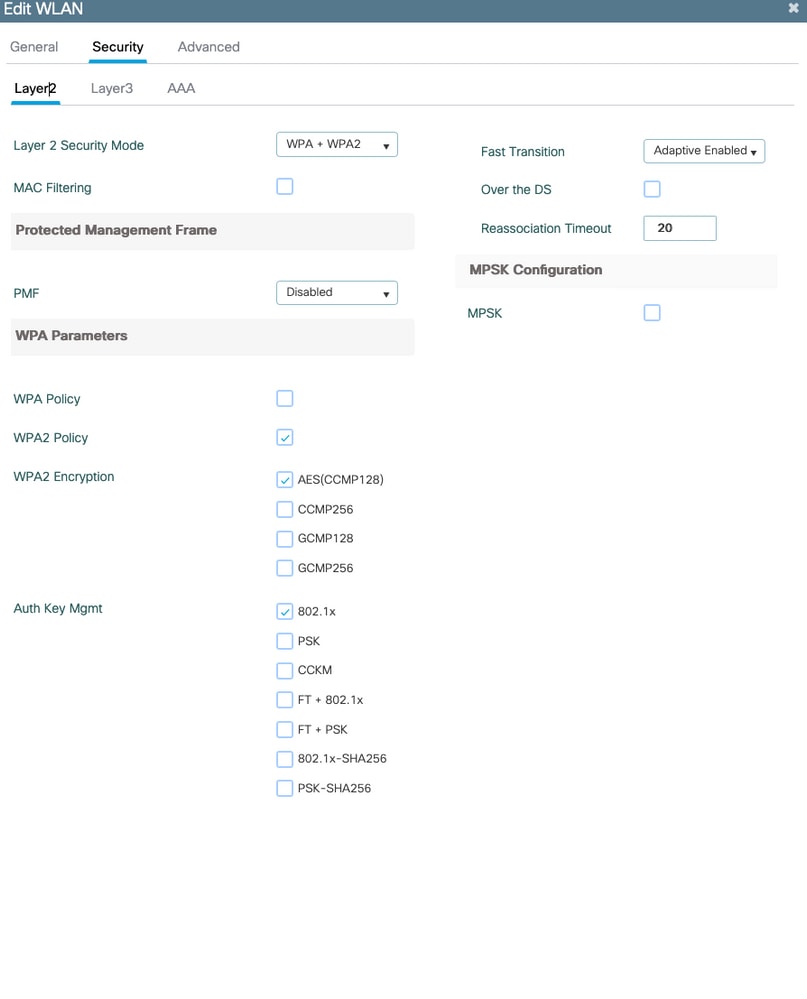

Stap 5. WLAN’s configureren

U kunt vervolgens uw WLAN voor 802.1x-beveiliging configureren met behulp van het lokale EAP-profiel en de AAA-verificatiemethode die in de vorige stap zijn gedefinieerd.

Ga naar Configuratie > Tags en profielen > WLAN’s > + Add >

Geef SSID en profielnaam op.

Dot1x-beveiliging is standaard geselecteerd onder Layer 2.

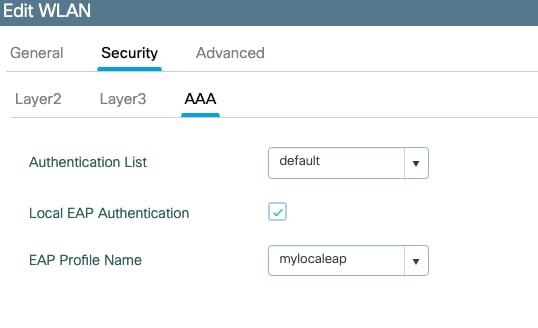

Selecteer onder AAA lokale EAP-verificatie en kies in de vervolgkeuzelijst Local EAP-profiel en AAA-verificatielijst.

(config)#wlan localpeapssid 1 localpeapssid

(config-wlan)#security dot1x authentication-list default

(config-wlan)#local-auth mylocaleap

Stap 6. Een of meer gebruikers maken

In CLI, moeten de gebruikers van het type netwerk-gebruiker zijn. Hier is een voorbeeldgebruiker die in CLI is gemaakt:

(config)#user-name 1xuser

creation-time 1572730075

description 1xuser

password 0 Cisco123

type network-user description 1xuser

Eenmaal aangemaakt in CLI, is deze gebruiker zichtbaar in de web UI, maar indien aangemaakt in de web UI, zijn er geen methoden om het een netwerk-gebruiker te maken vanaf 16.12

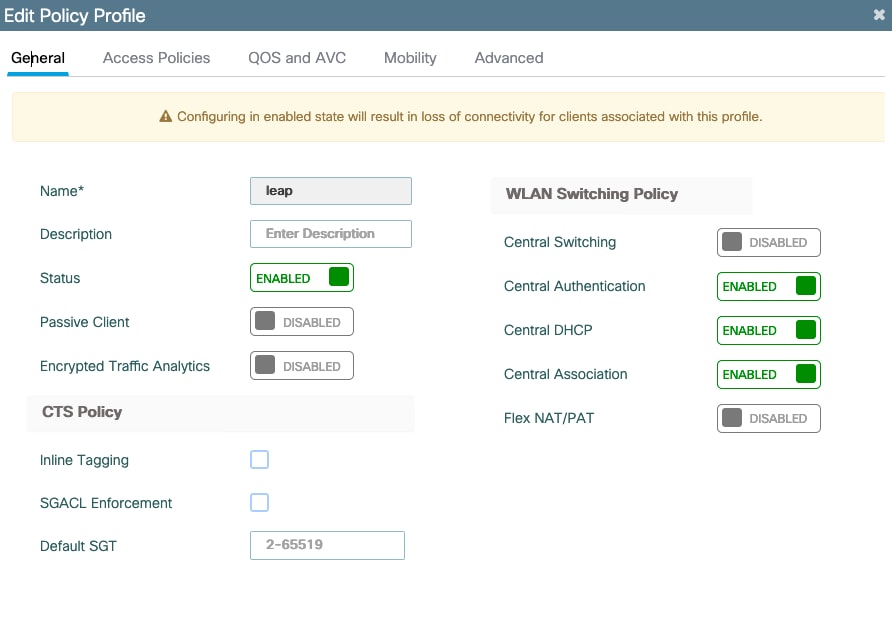

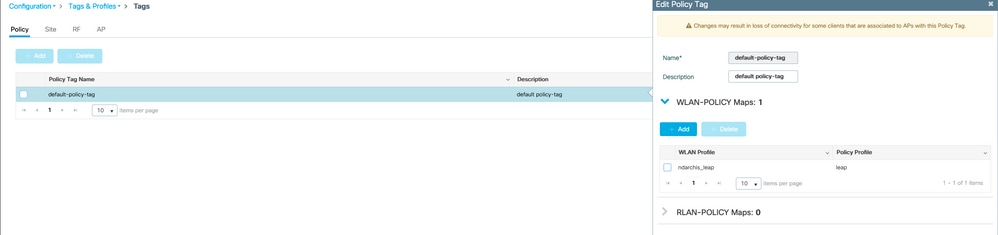

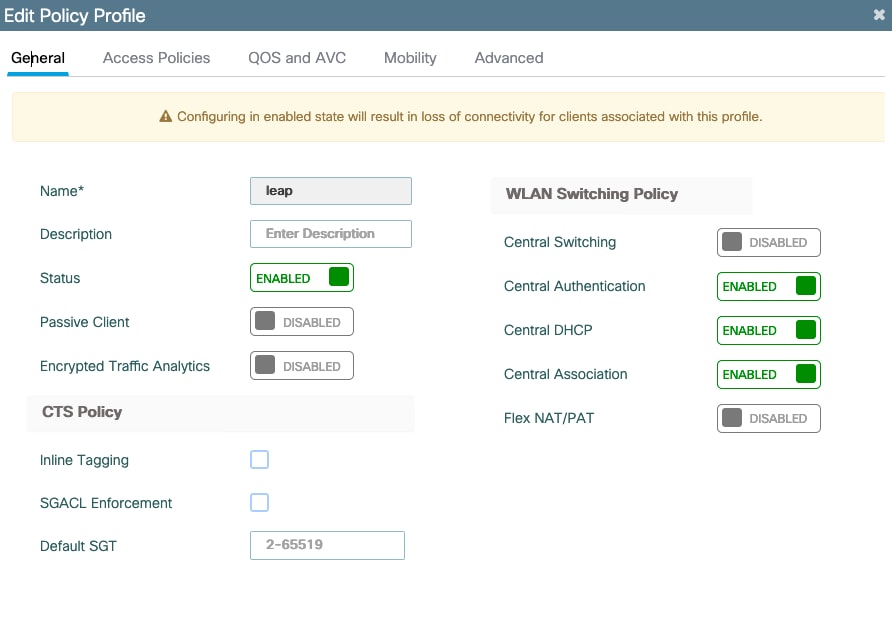

Stap 7. Beleidsprofiel maken Beleidstag maken om dit WLAN-profiel toe te wijzen aan een beleidsprofiel

Ga naar Configuratie > Tags en profielen > Beleid

Maak een beleidsprofiel voor uw WLAN.

Dit voorbeeld toont een flexconnect lokale switching maar centrale authenticatie scenario op vlan 1468 maar dit hangt af van uw netwerk.

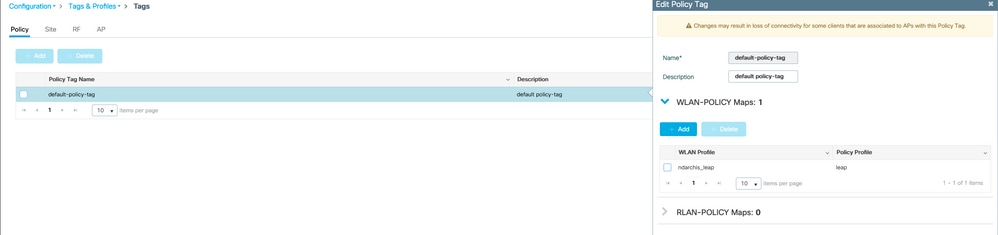

Ga naar Configuration > Tags en profielen > Tags

Wijs uw WLAN toe aan een beleidsprofiel in uw tag.

Stap 8. Stel de beleidstag in op Access points.

In dit geval kunt u voor één toegangspunt de tags rechtstreeks aan het toegangspunt toewijzen.

Ga naar Configuration > Wireless >Access points en selecteer het toegangspunt dat u wilt configureren.

Zorg ervoor dat de tags die zijn toegewezen degene zijn die u hebt geconfigureerd.

Verifiëren

De belangrijkste configuratielijnen zijn als volgt:

aaa new-model

aaa authentication dot1x default local

aaa authorization credential-download default local

aaa local authentication default authorization default

eap profile mylocaleap

method peap

pki-trustpoint admincert

user-name 1xuser

creation-time 1572730075 description 1xuser

password 0 Cisco123

type network-user description 1xuser

wlan ndarchis_leap 1 ndarchis_leap

local-auth mylocaleap

security dot1x authentication-list default

no shutdown

Problemen oplossen

Merk op dat Cisco IOS® XE 16.12 en eerdere releases alleen TLS 1.0 ondersteunen voor lokale e-mailverificatie, wat problemen zou kunnen opleveren als uw client alleen TLS 1.2 ondersteunt, zoals steeds meer de norm is. Cisco IOS® XE 17.1 en hoger ondersteunen TLS 1.2 en TLS 1.0.

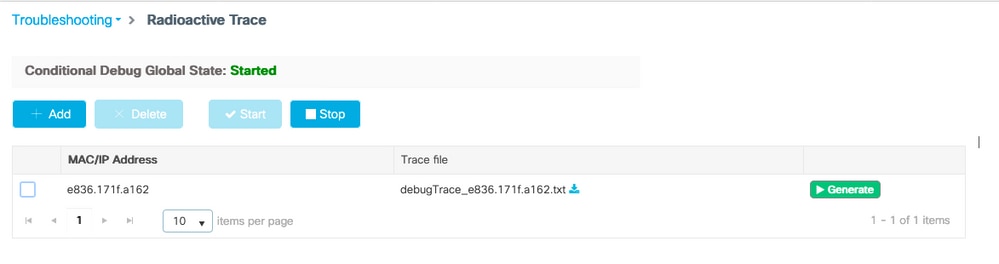

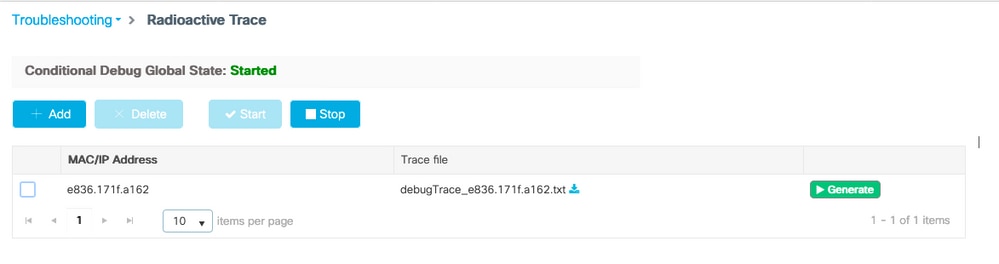

Gebruik RadioActive Tracing om problemen op te lossen bij een specifieke client die problemen heeft met het verbinden. Ga naar Problemen oplossen > RadioActive Trace en voeg het mac-adres van de client toe.

Selecteer Start om de overtrek voor die client in te schakelen.

Nadat het probleem is gereproduceerd, kunt u de knop Generate selecteren om een bestand te maken dat de debugging-uitvoer bevat.

Voorbeeld van een client die geen verbinding kan maken vanwege een verkeerd wachtwoord

2019/10/30 14:54:00.781 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 8, EAP-Type = EAP-FAST

2019/10/30 14:54:00.781 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x5

2019/10/30 14:54:00.784 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 204, EAP-Type = EAP-FAST

2019/10/30 14:54:00.784 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x5

2019/10/30 14:54:00.785 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.788 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 85, EAP-Type = EAP-FAST

2019/10/30 14:54:00.788 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x6

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 6, EAP-Type = EAP-FAST

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x6

2019/10/30 14:54:00.791 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.792 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.792 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x7

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 75, EAP-Type = EAP-FAST

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x7

2019/10/30 14:54:00.795 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.796 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 91, EAP-Type = EAP-FAST

2019/10/30 14:54:00.796 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x8

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 123, EAP-Type = EAP-FAST

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x8

2019/10/30 14:54:00.804 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.805 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 139, EAP-Type = EAP-FAST

2019/10/30 14:54:00.805 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0x9

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 75, EAP-Type = EAP-FAST

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0x9

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [eap] [23294]: (info): FAST:EAP_FAIL from inner method MSCHAPV2

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.808 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - REQUEST, ID : 0xa

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Received EAPOL packet - Version : 1,EAPOL Type : EAP, Payload Length : 59, EAP-Type = EAP-FAST

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] EAP Packet - RESPONSE, ID : 0xa

2019/10/30 14:54:00.811 {wncd_x_R0-0}{2}: [caaa-authen] [23294]: (info): [CAAA:AUTHEN:66000006] DEBUG: mlist=(null) for type=0

2019/10/30 14:54:00.812 {wncd_x_R0-0}{2}: [eap-auth] [23294]: (info): FAIL for EAP method name: EAP-FAST on handle 0xBD000006

2019/10/30 14:54:00.812 {wncd_x_R0-0}{2}: [dot1x] [23294]: (info): [e836.171f.a162:capwap_90000004] Raised identity update event for eap method EAP-FAST

2019/10/30 14:54:00.813 {wncd_x_R0-0}{2}: [errmsg] [23294]: (note): %DOT1X-5-FAIL: Authentication failed for client (e836.171f.a162) with reason (Cred Fail) on Interface capwap_90000004 AuditSessionID 00000000000000101D28423A Username: fakeuser

2019/10/30 14:54:00.813 {wncd_x_R0-0}{2}: [auth-mgr] [23294]: (info): [e836.171f.a162:capwap_90000004] Authc failure from Dot1X, Auth event fail

Feedback

Feedback