Demonstreren van clientprofielen op draadloze LAN-controller 9800

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe apparaatclassificatie en profilering werken met Cisco Catalyst 9800 draadloze LAN-controllers.

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- 9800 CL WLC met 17.2.1 afbeelding

- Aironet 1815i access point

- Draadloze Windows 10 Pro-client

- Cisco ISE-lijnkaart 2.7

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Profileringsproces

Dit artikel biedt een diepgaande analyse van de manier waarop apparaatclassificatie en profilering werkt met Cisco Catalyst 9800 draadloze LAN-controllers, beschrijft mogelijke gebruikscases, configuratievoorbeelden en stappen die nodig zijn om problemen op te lossen.

Apparaatprofilering is een functie die een manier biedt om aanvullende informatie te vinden over een draadloze client die zich heeft aangesloten bij de draadloze infrastructuur.

Zodra apparaat het profileren wordt uitgevoerd, kan het worden gebruikt om verschillend lokaal beleid toe te passen of specifieke RADIUS serverregels aan te passen.

Cisco 9800 WLC’s zijn in staat om drie (3) typen apparaatprofilering uit te voeren:

- MAC-adres OUI

- DHCP

- HTTP

MAC-adresprofielen

Het adres van MAC is een uniek herkenningsteken van elke draadloze (en getelegrafeerde) netwerkinterface. Het is een 48-bits getal dat gewoonlijk in hexadecimaal formaat MM:MM:MM:SS:SS wordt afgeschreven.

Eerste 24 bits (of 3 octetten) staan bekend als Organisationally Unique Identifier (OUI) en ze identificeren een unieke verkoper of fabrikant.

Zij worden gekocht van en door IEEE toegewezen. Eén leverancier of fabrikant kan meerdere OUI's aanschaffen.

Voorbeeld:

00:0D:4B - owned by Roku, LLC 90:78:B2 - owned by Xiaomi Communications Co Ltd

Zodra een draadloze client is gekoppeld aan het access point, voert de WLC de OUI lookup uit om de fabrikant te bepalen.

In Flexconnect lokale switching implementaties, de AP nog steeds relevante client informatie doorgeeft aan de WLC (zoals DHCP-pakketten en client mac-adres).

Profiling alleen op basis van OUI is uiterst beperkt en het is mogelijk om apparaat te classificeren als een specifiek merk, maar het is niet in staat om te onderscheiden tussen een laptop en smartphone.

Lokaal beheerde MAC-adressen problemen

Wegens privacyoverwegingen, begonnen vele fabrikanten mac randomiseringseigenschappen in hun apparaten uit te voeren.

Lokaal beheerde MAC-adressen worden willekeurig gegenereerd en hebben een op één na minst belangrijk bit van het eerste octet van het adres ingesteld op 1.

Dit bit fungeert als een vlag die aankondigt dat het mac-adres eigenlijk een willekeurig gegenereerde is.

Er zijn vier mogelijke formaten van lokaal beheerde MAC-adressen (x kan elke hex-waarde zijn):

x2-xx-xx-xx-xx-xx

x6-xx-xx-xx-xx-xx

xA-xx-xx-xx-xx-xx

xE-xx-xx-xx-xx-xx

Android 10 apparaten gebruikt standaard een willekeurig gegenereerd lokaal beheerd MAC-adres telkens wanneer ze verbinding maken met een nieuw SSID-netwerk.

Deze eigenschap verslaat volledig de op OUI gebaseerde apparatenclassificatie aangezien de controlemechanisme erkent dat het adres is willekeurig verdeeld en geen raadpleging uitvoert.

DHCP-profielen

DHCP-profilering wordt uitgevoerd door WLC door onderzoek van de draadloze client van DHCP-pakketten.

Als DHCP-profilering is gebruikt om het apparaat te classificeren, bevat de output van show wireless client mac-address [MAC_ADDR] gedetailleerde opdracht:

Device Type : Microsoft-Workstation Device Name : MSFT 5.0 Protocol Map : 0x000009 (OUI, DHCP) Protocol : DHCP

WLC inspecteert verschillende DHCP Option velden in de pakketten verzonden door draadloze clients:

1. Optie 12 - Hostname

Deze optie vertegenwoordigt clients hostname en het kan worden gevonden in de DHCP Discover- en DHCP-verzoekpakketten:

2. Optie 60 - Identificatiecode van leveranciersklasse

Deze optie is ook te vinden in de DHCP Discover- en Aanvraagpakketten.

Met deze optie kunnen clients zich identificeren met de DHCP-server en kunnen de servers vervolgens worden geconfigureerd om alleen te reageren op de clients met een specifieke leveranciersidentificator.

Deze optie wordt het meest gebruikt om de toegangspunten in het netwerk te identificeren en er alleen op te reageren met optie 43.

Voorbeelden van leveranciersidentificatoren

- MSFT 5,0 voor alle Windows 2000-clients (en hoger)

- MSFT 98 voor alle Windows 98- en Me-clients

- MSFT voor alle Windows 98, ME en 2000 clients

Apple MacBook-apparaten sturen optie 60 standaard niet uit.

Voorbeeld pakketopname van Windows 10-client:

3. Optie 55 - Aanvraaglijst voor parameters

De optie DHCP-parameterlijst bevat configuratieparameters (optiecodes) die de DHCP-client aanvraagt bij de DHCP-server. Het is een string geschreven in komma-gescheiden notatie (bijvoorbeeld 1,15,43).

Het is geen perfecte oplossing omdat de gegevens die het produceert afhankelijk zijn van de leverancier en kunnen worden gedupliceerd door meerdere apparaattypen.

Bijvoorbeeld, Windows 10 apparaten altijd standaard een bepaalde parameterlijst aanvragen. Apple iPhones en iPads gebruiken verschillende parameters waarop ze kunnen worden geclassificeerd.

Voorbeeld van opname van Windows 10-client:

4. Optie 77 - Gebruikersklasse

Gebruikersklasse is een optie die meestal niet standaard wordt gebruikt en waarvoor de client handmatig moet worden geconfigureerd. Deze optie kan bijvoorbeeld op een Windows-machine worden geconfigureerd met de opdracht:

ipconfig /setclassid “ADAPTER_NAME” “USER_CLASS_STRING”

De naam van de adapter kan worden gevonden in het Network & Sharing Center in het bedieningspaneel:

DHCP-optie 66 configureren voor Windows 10-client in CMD (vereist beheerdersrechten):

Wegens de implementatie van Windows van optie 66, is wireshark niet in staat om deze optie te decoderen en een deel van het pakket dat na optie 66 komt verschijnt als misvormd:

HTTP-profielen

HTTP-profilering is de meest geavanceerde manier van profileren 9800 WLC-ondersteuning en biedt de meest gedetailleerde apparaatclassificatie. Voor een client om HTTP geprofileerd te zijn, moet het in een Run staat zijn en een HTTP GET aanvraag uitvoeren. WLC onderschept het verzoek en kijkt in het User-Agent veld in HTTP header van het pakket. Dit veld bevat aanvullende informatie over de draadloze client die kan worden gebruikt voor de classificatie ervan.

Standaard hebben bijna alle fabrikanten een optie geïmplementeerd waarbij een draadloze client probeert de internetverbinding te controleren. Deze controle wordt ook gebruikt voor automatische gast portal detectie. Als een apparaat een HTTP-respons met statuscode 200 (OK) ontvangt, betekent dit dat het WLAN niet is beveiligd met webauth. Als dit zo is, voert de WLC interceptie uit die nodig is om de rest van de authenticatie uit te voeren. Deze eerste HTTP GET is niet de enige die WLC kan gebruiken om het apparaat te profileren. Elk volgend HTTP verzoek wordt geïnspecteerd door de WLC en het resulteert mogelijk met nog meer gedetailleerde classificatie.

Windows 10-apparaten gebruiken het domein msftconnecttest.com om deze test uit te voeren. Apple-apparaten maken gebruik van captive.apple.com, terwijl Android-apparaten meestal connectivitycheck.gatic.com gebruiken.

Packet-opnamen van de Windows 10-client die deze controle uitvoert, zijn hieronder te vinden. Het veld User Agent is gevuld met Microsoft NCSI, waardoor client als Microsoft-Workstation wordt geprofileerd op de WLC:

Voorbeeld uitvoer van show wireless client mac-address [MAC_ADDR] gedetailleerd voor een client die is geprofileerd via HTTP:

Device Type : Microsoft-Workstation Device Name : MSFT 5.0 Protocol Map : 0x000029 (OUI, DHCP, HTTP) Device OS : Windows NT 10.0; Win64; x64; rv:76.0 Protocol : HTTP

RADIUS-profilering

Als het gaat om de methoden die worden gebruikt om het apparaat te classificeren, is er geen verschil tussen Local en RADIUS Profiling.

Als RADIUS Profiling is ingeschakeld, stuurt de WLC de informatie die het over het apparaat heeft geleerd door via een specifieke set leverancierspecifieke RADIUS-kenmerken naar de RADIUS-server.

DHCP-RADIUS-profilering

De informatie die via DHCP-profilering is verkregen, wordt naar de RADIUS-server verzonden binnen het boekhoudingsverzoek als een leverancierspecifieke RADIUS AVPair-cisco-av-paar: DHCP-option=<DHCP-optie>.

Voorbeeld van een boekhoudingsverzoekpakket dat AVPairs voor DHCP-optie 12, 60 en 55 toont, respectievelijk verzonden van WLC naar RADIUS-server (optie 55-waarde wordt mogelijk weergegeven als beschadigd door Wireshark-decodering):

HTTP-RADIUS-profilering

Informatie die wordt verkregen via HTTP Profiling (User-Agent-veld in de kop van HTTP GET-aanvraag) wordt verzonden naar de RADIUS-server binnen de boekhoudkundige aanvraag als een leverancierspecifieke RADIUS AVPair Cisco Av-paar: http-tlv=User-Agent=<user-agent>

De eerste connectiviteitscontrole HTTP GET-pakket bevat niet veel informatie in het veld User-Agent, alleen Microsoft NCSI. Voorbeeld van een accounting pakket door deze eenvoudige waarde naar RADIUS-server te sturen:

Zodra de gebruiker begint te surfen op het internet en maakt een aantal extra HTTP GET verzoeken, is het mogelijk om meer informatie over het te verkrijgen. WLC stuurt extra boekingspakket naar de ISE als het nieuwe User-Agent-waarden voor deze client detecteert. In dit voorbeeld is het mogelijk om te zien dat de client gebruik maakt van Windows 10 64 bit en Firefox 76:

Profiling op 9800 WLC configureren

Lokale profielconfiguratie

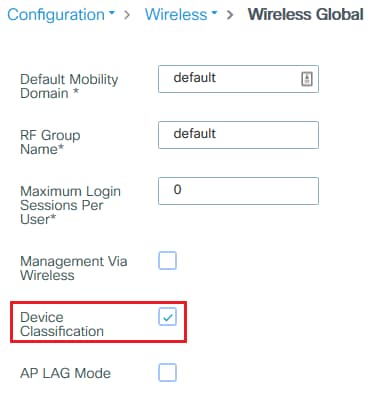

Als u Local Profiling wilt laten werken, schakelt u Apparaatclassificatie in onder Configuration > Wireless > Wireless Global. Met deze optie kunt u MAC OUI-, HTTP- en DHCP-profilering tegelijkertijd inschakelen:

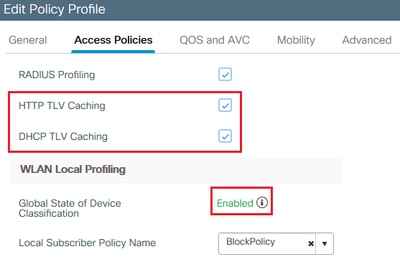

Bovendien kunt u onder Policy Configuration HTTP TLV-caching en DHCP TLV-caching inschakelen. WLC doet aan profilering, zelfs als dit niet gebeurt.

Als deze opties zijn ingeschakeld, heeft de WLC eerst informatie over deze client in het cachegeheugen opgeslagen en hoeft u geen extra pakketten te inspecteren die door dit apparaat zijn gegenereerd.

Configuratie RADIUS-profielen

Om RADIUS-profilering te laten werken is het, naast het wereldwijd mogelijk maken van apparaatclassificatie (zoals vermeld in Local Profiling Configuration), noodzakelijk om:

1. Configureer de AAA Method List > Accounting met type-identiteit gericht naar de RADIUS-server:

2. Boekhoudmethode moet worden toegevoegd onder Configuratie > Tags & profielen > Beleid > [Policy_Name] > Geavanceerd:

3. Ten slotte moet het aanvinkvakje RADIUS Local Profiling aangevinkt zijn onder Configuration > Tags & profielen > Policy. Dit selectievakje maakt zowel HTTP- als DHCP RADIUS-profilering (oude AireOS WLC's hadden 2 aparte selectievakjes) mogelijk:

Gebruikscases profileren

Lokaal beleid toepassen op basis van lokale profielclassificatie

Deze voorbeeldconfiguratie toont de configuratie van Local Policy met QoS-profiel dat YouTube en Facebook-toegang blokkeert die alleen wordt toegepast op apparaten die als Windows-Workstation geprofileerd zijn.

Met lichte veranderingen, kan deze configuratie worden aangepast aan, bijvoorbeeld, vastgestelde specifieke DSCP markering voor slechts draadloze telefoons.

Maak een QoS-profiel door te navigeren naar Configuration > Services > QoS. Klik op Add om een nieuw beleid te maken:

Specificeer de beleidsnaam en voeg een nieuwe klassenkaart toe. Selecteer uit de beschikbare protocollen de protocollen die moeten worden geblokkeerd, DSCP gemarkeerd of bandbreedte beperkt.

In dit voorbeeld zijn YouTube en Facebook geblokkeerd. Zorg ervoor dat u dit QoS-profiel niet toepast op de beleidsprofielen onder in het QoS-venster:

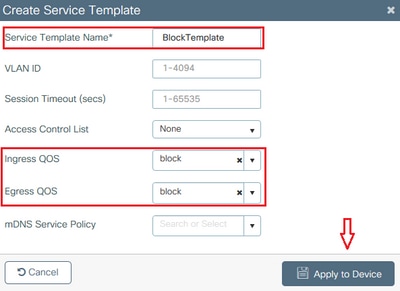

Navigeren naar Configuratie > Beveiliging > Lokaal beleid en een nieuwe servicessjabloon maken:

Specificeer Ingress QoS- en uitgaande QoS-profielen die in de vorige stap zijn gemaakt. Een toegangslijst kan ook in deze stap worden toegepast. Als geen VLAN-wijziging nodig is, laat u het veld VLAN-id leeg:

Navigeer naar het tabblad Policy Map en klik op Add:

Stel de naam Policy Map in en voeg nieuwe criteria toe. Specificeer de servicesjabloon die in de vorige stap is gemaakt en selecteer het apparaattype waarop deze sjabloon is toegepast.

In dit geval wordt Microsoft-Workstation gebruikt. Als er meerdere beleidsregels zijn gedefinieerd, wordt de eerste overeenkomst gebruikt.

Een andere veel voorkomende toepassing is het specificeren van op OUI gebaseerde matchcriteria. Als een plaatsing een groot aantal scanners of printers van het zelfde model heeft, hebben zij gewoonlijk zelfde MAC OUI.

U kunt deze optie gebruiken om specifieke QoS DSCP-markering of een ACL toe te passen:

Toepassing V voor WLC om het YouTube- en Facebook-verkeer te kunnen herkennenzichtbaarheid moet worden ingeschakeld.

Navigeren naar Configuratie > Services > Toepassingszichtbaarheid eZichtbaarheid voor het beleidsprofiel van uw WLAN inschakelen:

Controleer onder het beleidsprofiel of de HTTP TLV Caching, DHCP TLV Caching, Global device Classification zijn ingeschakeld en dat Local Subscriber Policy Name verwijst naar de lokale beleidsmap die in een van de vorige stappen is gemaakt:

Nadat de klant verbinding heeft gemaakt, is het mogelijk om te controleren of het lokale beleid is toegepast en te testen of YouTube en Facebook daadwerkelijk worden geblokkeerd. Uitvoer van de show draadloze client mac-adres [MAC_ADDR] gedetailleerd bevat:

Input Policy Name : block Input Policy State : Installed Input Policy Source : Native Profile Policy Output Policy Name : block Output Policy State : Installed Output Policy Source : Native Profile Policy Local Policies: Service Template : BlockTemplate (priority 150) Input QOS : block Output QOS : block Service Template : wlan_svc_11override_local (priority 254) VLAN : VLAN0039 Absolute-Timer : 1800 Device Type : Microsoft-Workstation Device Name : MSFT 5.0 Protocol Map : 0x000029 (OUI, DHCP, HTTP) Protocol : HTTP

RADIUS-profielen voor geavanceerde beleidssets in Cisco ISE-modules

Als RADIUS-profilering is ingeschakeld, stuurt de WLC profileringsinformatie door naar de ISE. Gebaseerd op deze info, is het mogelijk om geavanceerde authenticatie en autorisatieregels te creëren.

Dit artikel is niet van toepassing op ISE-configuraties. Raadpleeg de ontwerpgids voor Cisco ISE-profielen voor meer informatie.

Deze werkstroom vereist meestal het gebruik van CoA, dus zorg ervoor dat het is ingeschakeld op de 9800 WLC.

Profiling in FlexConnect-implementaties

Centrale verificatie, lokale switching

In deze installatie blijven zowel lokale als RADIUS-profilering werken zoals in eerdere hoofdstukken is beschreven. Als AP in standalone modus gaat (AP verliest verbinding met WLC), stopt het apparaat profileren met werken en geen nieuwe cliënten kunnen verbinden.

Lokale verificatie en lokale switching

Als AP in de verbonden modus is (AP is aangesloten bij de WLC), blijft profileren werken (AP stuurt een kopie van client-DHCP-pakketten naar de WLC om het profileringsproces uit te voeren).

Ondanks het profileren van het werken, aangezien de authentificatie plaatselijk op AP wordt uitgevoerd, kan het profileren van informatie niet voor om het even welke Lokale configuratie van het Beleid of het profileren van RADIUS regels worden gebruikt.

Probleemoplossing

Radioactieve sporen

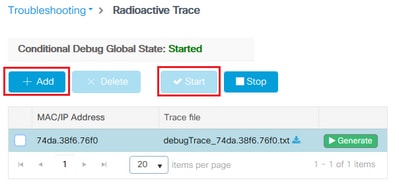

De gemakkelijkste manier om client profiling op de WLC problemen op te lossen is via radioactieve sporen. Navigeer naar Problemen oplossen > Radioactive Trace, voer het MAC-adres van de draadloze clientadapter in en klik op Start:

Sluit de client aan op het netwerk en wacht tot de uitvoerstatus is bereikt. Stop de sporen en klik op Generate. Zorg dat Interne logbestanden zijn ingeschakeld (deze optie bestaat alleen in 17.1.1 en latere releases):

Relevante fragmenten van het radioactieve spoor zijn hieronder te vinden.

Cliënt die door WLC als Microsoft-Workstation wordt geprofileerd:

2020/06/18 10:46:41.052366 {wncd_x_R0-0}{1}: [auth-mgr] [21168]: (info): [74da.38f6.76f0:capwap_90000004] Device type for the session is detected as Microsoft-Workstation and old device-type not classified earlier &Device name for the session is detected as MSFT 5.0 and old device-name not classified earlier & Old protocol map 0 and new is 41

2020/06/18 10:46:41.052367 {wncd_x_R0-0}{1}: [auth-mgr] [21168]: (debug): [74da.38f6.76f0:capwap_90000004] updating device type Microsoft-Workstation, device name MSFT 5.0

WLC caching de apparatenclassificatie:

(debug): [74da.38f6.76f0:unknown] Updating cache for mac [74da.38f6.76f0] device_type: Microsoft-Workstation, device_name: MSFT 5.0 user_role: NULL protocol_map: 41

WLC die de apparatenclassificatie binnen het geheime voorgeheugen vindt:

(info): [74da.38f6.76f0:capwap_90000004] Device type found in cache Microsoft-Workstation

WLC past lokaal beleid toe gebaseerd op classificatie:

(info): device-type filter: Microsoft-Workstation required, Microsoft-Workstation set - match for 74da.38f6.76f0 / 0x9700001A (info): device-type Filter evaluation succeeded (debug): match device-type eq "Microsoft-Workstation" :success

WLC-accounting pakketten die DHCP- en HTTP-profielen bevatten:

[caaa-acct] [21168]: (debug): [CAAA:ACCT:c9000021] Accounting session created

[auth-mgr] [21168]: (info): [74da.38f6.76f0:capwap_90000004] Getting active filter list

[auth-mgr] [21168]: (info): [74da.38f6.76f0:capwap_90000004] Found http

[auth-mgr] [21168]: (info): [74da.38f6.76f0:capwap_90000004] Found dhcp

[aaa-attr-inf] [21168]: (debug): Filter list http-tlv 0

[aaa-attr-inf] [21168]: (debug): Filter list dhcp-option 0

[aaa-attr-inf] [21168]: (debug): Get acct attrs dc-profile-name 0 "Microsoft-Workstation"

[aaa-attr-inf] [21168]: (debug): Get acct attrs dc-device-name 0 "MSFT 5.0"

[aaa-attr-inf] [21168]: (debug): Get acct attrs dc-device-class-tag 0 "Workstation:Microsoft-Workstation"

[aaa-attr-inf] [21168]: (debug): Get acct attrs dc-certainty-metric 0 10 (0xa)

[aaa-attr-inf] [21168]: (debug): Get acct attrs dhcp-option 0 00 0c 00 0f 44 45 53 4b 54 4f 50 2d 4b 4c 52 45 30 4d 41

[aaa-attr-inf] [21168]: (debug): Get acct attrs dhcp-option 0 00 3c 00 08 4d 53 46 54 20 35 2e 30

[aaa-attr-inf] [21168]: (debug): Get acct attrs dhcp-option 0 00 37 00 0e 01 03 06 0f 1f 21 2b 2c 2e 2f 77 79 f9 fc

### http profiling sent in a separate accounting packet

[aaa-attr-inf] [21168]: (debug): Get acct attrs http-tlv 0 00 01 00 0e 4d 69 63 72 6f 73 6f 66 74 20 4e 43 53 49

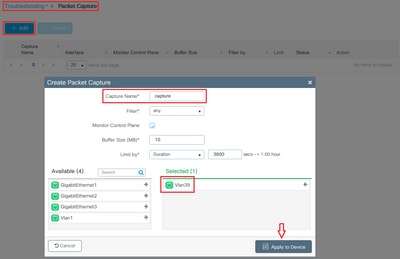

PacketCapture

In een centraal switched implementatie kunnen pakketopnamen op de WLC zelf worden uitgevoerd. Navigeer naar Problemen oplossen > Packet Capture en maak een nieuw opnamepunt op een van de interfaces die in gebruik zijn bij deze client.

Het is vereist om SVI op het VLAN te hebben om opname op het te kunnen uitvoeren, anders neemt u de opname op de fysieke poort zelf

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

27-Mar-2024 |

Hercertificering |

1.0 |

23-Jun-2020 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Vasilije PerovicCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback