Inleiding

Dit document beschrijft hoe u een bedrieglijk access point of een schurkenclient kunt detecteren en lokaliseren met behulp van de 9800 draadloze controller.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- basiskennis van IEEE 802.11.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco draadloze 9800-L controller IOS® XE 17.12.1

- Cisco Catalyst 9130AXI Series access point.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Een Cisco-schurkentoegangspunt verwijst naar een onbevoegd draadloos access point dat op een netwerk is geïnstalleerd zonder kennis of goedkeuring van de netwerkbeheerder. Deze bedrieglijke toegangspunten kunnen veiligheidsrisico's voor een netwerk vormen, en de aanvallers kunnen hen gebruiken om onbevoegde toegang te verkrijgen, gevoelige informatie te onderscheppen, of andere kwaadaardige activiteiten te lanceren. Cisco Wireless Inbraakpreventiesysteem (WIPS) is een oplossing die is ontworpen om bedrieglijke access points te identificeren en te beheren.

Een Cisco-schurkenclient, ook bekend als een schurkenstation of schurkenapparaat, verwijst naar een onbevoegd en potentieel kwaadaardig draadloos clientapparaat dat is aangesloten op een schurkentoegangspunt. Net als schurkentoegangspunten vormen schurkencliënten beveiligingsrisico's omdat een aanvaller zonder de juiste autorisatie verbinding kan maken met een netwerk. Cisco biedt tools en oplossingen om de aanwezigheid van frauduleuze clients te helpen detecteren en beperken om de netwerkbeveiliging te handhaven.

Scenario's

Scenario 1: Een bedrieglijk access point detecteren en lokaliseren

De volgende stappen tonen hoe u de 9800 draadloze controllers kunt gebruiken om een schurkenclient of een toegangspunt te detecteren dat niet wordt beheerd door het gebruikersnetwerk:

- Gebruik de draadloze controller om te weten te komen welke van uw toegangspunten het bedrieglijke apparaat heeft gedetecteerd:

U kunt de bedrieglijke toegangspunten of de schurkencliënten via GUI of CLI bekijken; voor GUI, ga naar het tabblad Monitoring, dan Draadloos, en kies Rogue, dan kunt u de filters gebruiken om uw bedrieglijk apparaat te vinden, en voor de CLI, kunt u de opdracht tonen draadloze wps schurkenap samenvatting om alle gedetecteerde bedrieglijke apparaten te bekijken, of u kunt de opdracht gebruiken toont draadloze wps schurkenap gedetailleerde <mac-addr> om de details op een specifiek schurkenapparaat te bekijken.

Hier is het resultaat van de CLI om de lijst van de schurkenapparaten via het bevel te bekijken toont draadloze wps schurkenap samenvatting:

9800L#show wireless wps rogue ap summary

Rogue Location Discovery Protocol : Disabled

Validate rogue APs against AAA : Disabled

Rogue Security Level : Custom

Rogue on wire Auto-Contain : Disabled

Rogue using our SSID Auto-Contain : Disabled

Valid client on rogue AP Auto-Contain : Disabled

Rogue AP timeout : 1200

Rogue init timer : 180

Total Number of Rogue APs : 137

MAC Address Classification State #APs #Clients Last Heard Highest-RSSI-Det-AP RSSI Channel Ch.Width GHz

-----------------------------------------------------------------------------------------------------------------------------------

0014.d1d6.a6b7 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -85 1 20 2.4

002a.10d3.4f0f Unclassified Alert 1 0 01/31/2024 21:17:39 1416.9d7f.a220 -54 36 80 5

002a.10d4.b2e0 Unclassified Alert 1 0 01/31/2024 21:17:39 1416.9d7f.a220 -60 36 40 5

0054.afca.4d3b Unclassified Alert 1 0 01/31/2024 21:26:29 1416.9d7f.a220 -86 1 20 2.4

00a6.ca8e.ba80 Unclassified Alert 1 2 01/31/2024 21:27:20 1416.9d7f.a220 -49 11 20 2.4

00a6.ca8e.ba8f Unclassified Alert 1 0 01/31/2024 21:27:50 1416.9d7f.a220 -62 140 80 5

00a6.ca8e.bacf Unclassified Alert 1 0 01/31/2024 21:27:50 1416.9d7f.a220 -53 140 40 5

00f6.630d.e5c0 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -48 1 20 2.4

00f6.630d.e5cf Unclassified Alert 1 0 01/31/2024 21:27:40 1416.9d7f.a220 -72 128 20 5

04f0.212d.20a8 Unclassified Alert 1 0 01/31/2024 21:27:19 1416.9d7f.a220 -81 1 20 2.4

04f0.2148.7bda Unclassified Alert 1 0 01/31/2024 21:24:19 1416.9d7f.a220 -82 1 20 2.4

0c85.259e.3f30 Unclassified Alert 1 0 01/31/2024 21:21:30 1416.9d7f.a220 -63 11 20 2.4

0c85.259e.3f32 Unclassified Alert 1 0 01/31/2024 21:21:30 1416.9d7f.a220 -63 11 20 2.4

0c85.259e.3f3c Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -83 64 20 5

0c85.259e.3f3d Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -82 64 20 5

0c85.259e.3f3f Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -82 64 20 5

12b3.d617.aac1 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -72 1 20 2.4

204c.9e4b.00ef Unclassified Alert 1 0 01/31/2024 21:27:40 1416.9d7f.a220 -59 116 20 5

22ad.56a5.fa54 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -85 1 20 2.4

4136.5afc.f8d5 Unclassified Alert 1 0 01/31/2024 21:27:30 1416.9d7f.a220 -58 36 20 5

5009.59eb.7b93 Unclassified Alert 1 0 01/31/2024 21:28:09 1416.9d7f.a220 -86 1 20 2.4

683b.78fa.3400 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -69 6 20 2.4

683b.78fa.3401 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -69 6 20 2.4

683b.78fa.3402 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -72 6 20 2.4

683b.78fa.3403 Unclassified Alert 1 0 01/31/2024 21:28:00 1416.9d7f.a220 -72 6 20 2.4

...

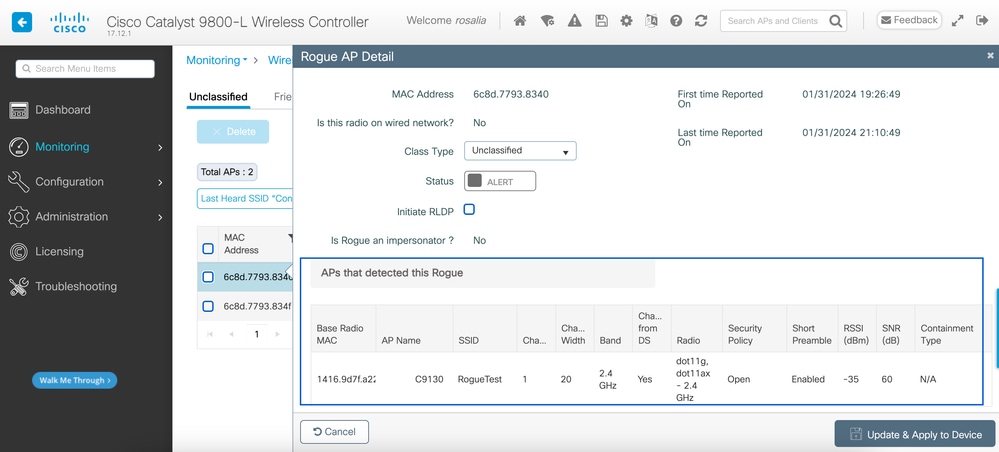

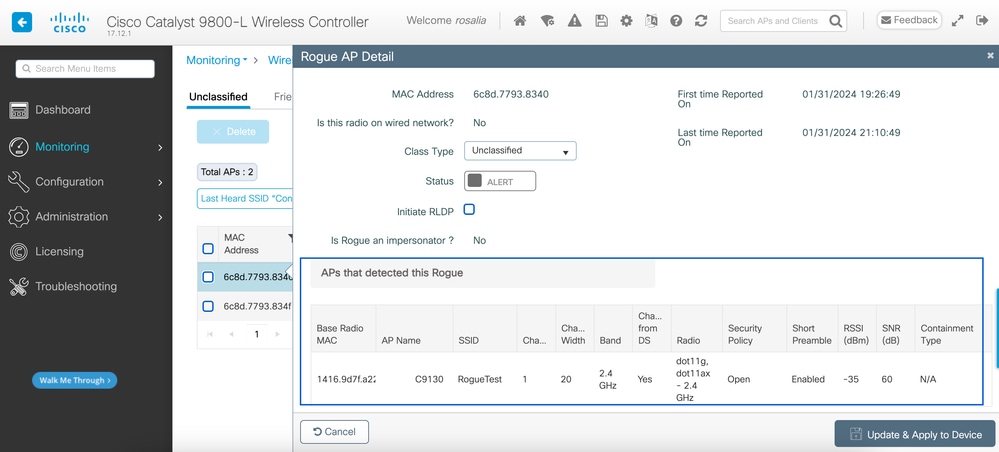

2. U kunt filteren op een van de WLAN’s die op uw 9800-controller zijn geconfigureerd om te zien of u bedrieglijke apparaten hebt die dezelfde WLAN’s uitzenden, het volgende cijfer toont het resultaat waar mijn C9130 deze bedrieglijke op beide banden heeft gedetecteerd:

GUI Rogue List

GUI Rogue List

3. Maak een lijst van de toegangspunten die het fraudeapparaat hebben gedetecteerd.

U kunt de toegangspunten bekijken die het fraudeapparaat hebben gedetecteerd. Het volgende cijfer toont het toegangspunt dat deze frauduleuze handeling, dit kanaal, de RSSI-waarde en meer informatie heeft gedetecteerd:

GUI Rogue AP Details

GUI Rogue AP Details

Vanuit de CLI kunt u deze informatie bekijken via de opdracht toon draadloze wps rouge ap gedetailleerde <mac-addr>.

4. Vind het dichtstbijzijnde toegangspunt tot het schurkenapparaat op basis van de dichtstbijzijnde RSSI-waarde.

Op basis van de resultaten van hoeveel toegangspunten gedetecteerd het bedrieglijke apparaat, moet u op zoek naar het dichtstbijzijnde AP op basis van de RSSI-waarde weergegeven op de draadloze controller, in het volgende voorbeeld slechts één AP gedetecteerd de bedrieger, echter met een hoge RSSI-waarde, wat betekent dat het bedrieglijke apparaat is zeer dichtbij mijn AP.

Het volgende is de output van bevel toont draadloze wps schurkenkaart gedetailleerd <mac-addr> om het kanaal te bekijken AP/WLC dit schurkenapparaat, plus de waarde van RSSI hoorde:

9800L#show wireless wps rogue ap detailed 6c8d.7793.834f

Rogue Event history

Timestamp #Times Class/State Event Ctx RC

-------------------------- -------- ----------- -------------------- ------------------------- ----

01/31/2024 22:45:39.814917 1154 Unc/Alert FSM_GOTO Alert 0x0

01/31/2024 22:45:39.814761 1451 Unc/Alert EXPIRE_TIMER_START 1200s 0x0

01/31/2024 22:45:39.814745 1451 Unc/Alert RECV_REPORT 1416.9d7f.a220/34 0x0

01/31/2024 22:45:29.810136 876 Unc/Alert NO_OP_UPDATE 0x0

01/31/2024 19:36:10.354621 1 Unc/Pend HONEYPOT_DETECTED 0x0

01/31/2024 19:29:49.700934 1 Unc/Alert INIT_TIMER_DONE 0xab98004342001907 0x0

01/31/2024 19:26:49.696820 1 Unk/Init INIT_TIMER_START 180s 0x0

01/31/2024 19:26:49.696808 1 Unk/Init CREATE 0x0

Rogue BSSID : 6c8d.7793.834f

Last heard Rogue SSID : RogueTest

802.11w PMF required : No

Is Rogue an impersonator : No

Is Rogue on Wired Network : No

Classification : Unclassified

Manually Contained : No

State : Alert

First Time Rogue was Reported : 01/31/2024 19:26:49

Last Time Rogue was Reported : 01/31/2024 22:45:39

Number of clients : 0

Reported By

AP Name : C9130

MAC Address : 1416.9d7f.a220

Detecting slot ID : 1

Radio Type : dot11ax - 5 GHz

SSID : RogueTest

Channel : 36 (From DS)

Channel Width : 20 MHz

RSSI : -43 dBm

SNR : 52 dB

ShortPreamble : Disabled

Security Policy : Open

Last reported by this AP : 01/31/2024 22:45:39

5. Verzamel over-de-lucht opname op hetzelfde kanaal om de schurk te lokaliseren.

Het kanaal waar deze schurkenAP uitzendt, en op basis van de RSSI-waarde, hoorde het 9130 access point deze schurk op -35dBm, die als heel dichtbij wordt beschouwd, dit geeft je een idee over welk gebied deze schurk zich bevindt, de volgende stap is het verzamelen van een over-de-lucht opname.

Volgende figuur toont een over-the-air opname op kanaal 36, van de OTA, kunt u zien bedrieglijke AP voert een insluiting de-authenticatie aanval aan het beheerde access point uit:

Rogue AP OTA Capture

Rogue AP OTA Capture

U kunt de informatie uit de vorige figuur gebruiken om te begrijpen hoe dicht deze schurk is, en u kunt ten minste een idee hebben waar fysiek dit schurkentoegangspunt zich bevindt. U kunt filteren via het frauduleuze AP-radiomailadres, zou u in staat zijn om te zien of de schurk momenteel actief is of niet als u controleert of u baken pakketten over de lucht.

Scenario 2: Detecteer en lokaliseer een schurkenclient die een de-authenticatie vloed verstuurt

De volgende stappen tonen u hoe u de 9800 draadloze controller kunt gebruiken om een schurkenclient te vinden die is aangesloten op een schurkentoegangspunt dat niet wordt beheerd door het gebruikersnetwerk of een schurkenclient die een de-authenticatie aanval uitvoert:

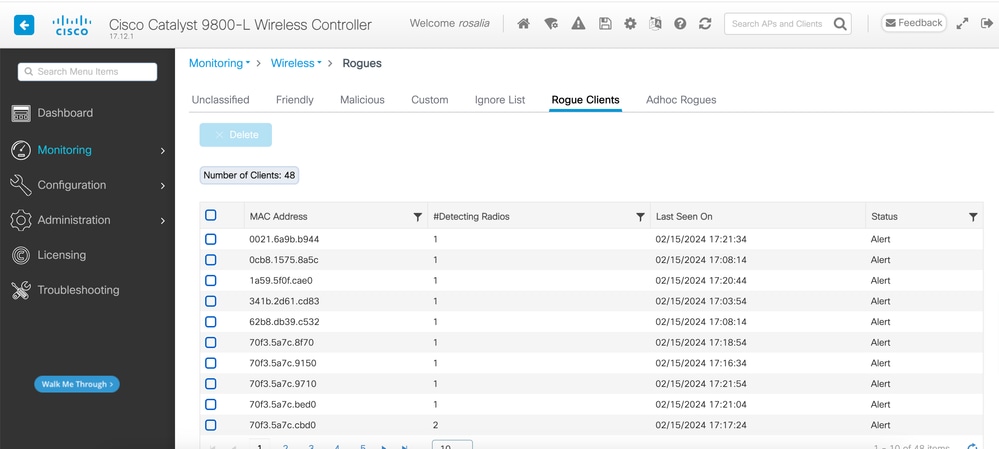

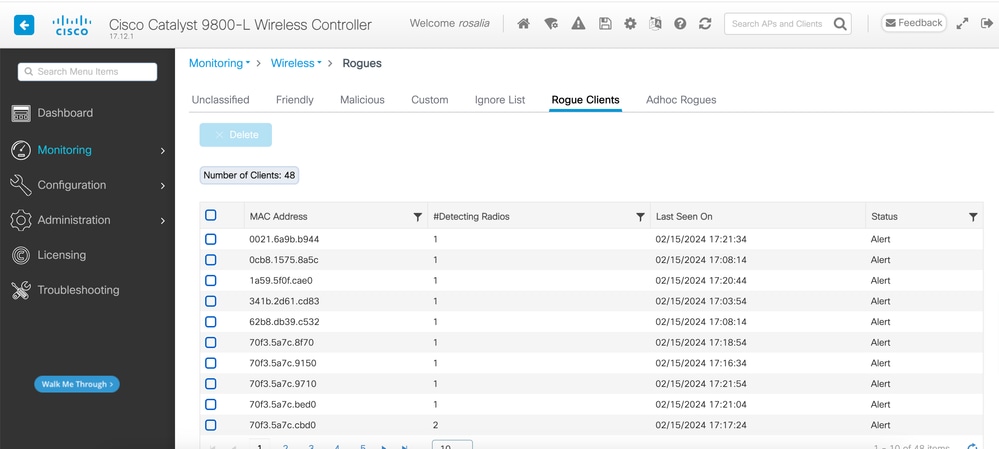

1. Gebruik de draadloze controller om de schurkenclient te vinden.

Van de draadloze controller GUI, navigeer naar het tabblad Monitoring, Wireless, kies vervolgens Rogue Clients, of u kunt de opdracht tonen draadloze wps schurkenclient samenvatting van de CLI gebruiken om de schurkenclients die op de controller gedetecteerd zijn te vermelden:

GUI van clientlijst voor fraudeurs

GUI van clientlijst voor fraudeurs

De volgende output toont het CLI resultaat:

9800L#show wireless wps rogue client summary

Validate rogue clients against AAA : Disabled

Validate rogue clients against MSE : Disabled

Number of rogue clients detected : 49

MAC Address State # APs Last Heard

-------------------------------------------------------------------------

0021.6a9b.b944 Alert 1 02/15/2024 17:22:44

0cb8.1575.8a5c Alert 1 02/15/2024 17:08:14

1a59.5f0f.cae0 Alert 1 02/15/2024 17:20:44

341b.2d61.cd83 Alert 1 02/15/2024 17:03:54

62b8.db39.c532 Alert 1 02/15/2024 17:08:14

70f3.5a7c.8f70 Alert 1 02/15/2024 17:18:54

70f3.5a7c.9150 Alert 1 02/15/2024 17:23:04

70f3.5a7c.9710 Alert 1 02/15/2024 17:22:34

70f3.5a7c.bed0 Alert 1 02/15/2024 17:22:54

70f3.5a7c.cbd0 Alert 2 02/15/2024 17:17:24

70f3.5a7c.d030 Alert 1 02/15/2024 17:20:44

70f3.5a7c.d050 Alert 1 02/15/2024 17:20:44

70f3.5a7c.d0b0 Alert 1 02/15/2024 17:16:54

70f3.5a7c.d110 Alert 2 02/15/2024 17:18:24

70f3.5a7c.d210 Alert 1 02/15/2024 17:20:24

70f3.5a7c.d2f0 Alert 2 02/15/2024 17:23:04

70f3.5a7c.f850 Alert 1 02/15/2024 17:19:04

70f3.5a7f.8971 Alert 1 02/15/2024 17:16:44

...

2. Het volgende uitvoervoorbeeld toont de details over schurkenclient met mac-adres 0021.6a9b.b944, die werd gedetecteerd door een beheerde AP 9130 op kanaal 132, de volgende uitvoer toont meer details:

9800L#show wireless wps rogue client detailed 0021.6a9b.b944

Rogue Client Event history

Timestamp #Times State Event Ctx RC

-------------------------- -------- ----------- -------------------- ------------------------- ----

02/15/2024 17:22:44.551882 5 Alert FSM_GOTO Alert 0x0

02/15/2024 17:22:44.551864 5 Alert EXPIRE_TIMER_START 1200s 0x0

02/15/2024 17:22:44.551836 5 Alert RECV_REPORT 0x0

02/15/2024 17:15:14.543779 1 Init CREATE 0x0

Rogue BSSID : 6c8d.7793.834f

SSID : Testing-Rogue

Gateway : 6c8d.7793.834f

Rogue Radio Type : dot11ax - 5 GHz

State : Alert

First Time Rogue was Reported : 02/15/2024 17:15:14

Last Time Rogue was Reported : 02/15/2024 17:22:44

Reported by

AP : C9130

MAC Address : 1416.9d7f.a220

Detecting slot ID : 1

RSSI : -83 dBm

SNR : 12 dB

Channel : 132

Last reported by this AP : 02/15/2024 17:22:44

3. Nadat u een over-the-air opname via hetzelfde kanaal hebt verzameld, kunt u zien dat u een niet-geverifieerde overstroming hebt, waarbij de schurkenclient een van de beheerde access point BSSID gebruikt om clients los te koppelen:

OTA-authenticatie ongedaan maken

OTA-authenticatie ongedaan maken

De RSSI-waarde voor de pakketten is hoog, wat betekent dat de schurkenclient zich fysiek in de buurt van het beheerde access point bevindt.

4. Nadat u de schurkenclient van het netwerk verwijdert, toont het volgende cijfer een schoon netwerk en een gezonde omgeving over-the-air:

Gezonde OTA

Gezonde OTA

Gerelateerde informatie

Feedback

Feedback