Design Guide CX - Draadloos voor grote openbare netwerken

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document worden de ontwerp- en configuratierichtlijnen voor grote openbare Wi-Fi-netwerken beschreven.

CX-ontwerphandleiding

CX-ontwerphandleidingen worden geschreven door specialisten van Cisco Technical Assistance Center (TAC) en Cisco Professional Services (PS) en peer-review door experts binnen Cisco; de gidsen zijn gebaseerd op toonaangevende praktijken van Cisco en op kennis en ervaring die de afgelopen jaren met talloze klantimplementaties is opgedaan. Netwerken die in overeenstemming met de aanbevelingen in dit document zijn ontworpen en geconfigureerd, helpen gemeenschappelijke valkuilen te voorkomen en de netwerkwerking te verbeteren.

Toepassingsgebied en definities

Dit document bevat ontwerp- en configuratierichtlijnen voor grote openbare draadloze netwerken.

Definitie: Grote openbare netwerken - draadloze implementaties, vaak met hoge dichtheid, die netwerkconnectiviteit bieden voor duizenden onbekende en/of onbeheerde clientapparaten.

In dit document wordt er vaak van uitgegaan dat het doelnetwerk diensten verleent aan grote en/of tijdelijke gebeurtenissen. Het past ook statische permanente netwerken voor locaties die veel gasten ontvangen. Een winkelcentrum of luchthaven heeft bijvoorbeeld overeenkomsten met het Wi-Fi-netwerk van een stadion of concertlocatie - in de zin dat er geen controle is over eindgebruikers, en ze bestaan in het netwerk meestal slechts voor een paar uur, of voor de dag op zijn best.

Draadloze dekking voor grote gebeurtenissen of plaatsen heeft zijn eigen reeks vereisten, die neigt om van onderneming, productie, of zelfs grote onderwijsnetwerken verschillend te zijn. Grote publieke netwerken kunnen duizenden mensen hebben, geconcentreerd in slechts een of enkele gebouwen. Ze kunnen zeer frequente client roaming, constant of tijdens pieken, plus het netwerk moet zo compatibel mogelijk zijn met alles in termen van draadloze client-apparaten, zonder controle over client-apparaat configuratie of beveiliging.

In deze handleiding worden algemene RF-concepten voor high-density en implementatiedetails gepresenteerd. Veel van de radioconcepten in deze handleiding zijn van toepassing op alle netwerken met hoge dichtheid, inclusief Cisco Meraki. De implementatiedetails en -configuraties zijn echter gericht op Catalyst Wireless met de Catalyst 9800 draadloze controller, aangezien dit de meest gebruikelijke oplossing is die momenteel voor grote openbare netwerken wordt geïmplementeerd.

Dit document maakt gebruik van de termen Draadloze controller en Draadloze LAN controller (WLC) door elkaar.

Grote publieke netwerken

Grote openbare netwerken en netwerken van evenementen zijn in veel opzichten uniek. In dit document worden deze belangrijke gebieden belicht en worden richtsnoeren gegeven.

- De grote openbare netwerken zijn intensief; er zijn duizenden apparaten in een gereduceerde radiofrequentie (RF) ruimte en significante roaming als mensen rondlopen, sommige gebeurtenissen en locaties kunnen statisch zijn met bandbreedte pieken op zeer specifieke tijden. De infrastructuur moet al deze statusveranderingen zo zorgvuldig mogelijk verwerken voor klanten die het gebied binnenkomen en bewegen.

- De belangrijkste prioriteit is het gemak van onboarding. Een verbonden klant is een vrolijke klant. Dit betekent dat u de clientkoppeling naar het netwerk zo snel mogelijk wilt maken. Een client die niet is verbonden met Wi-Fi scant naar beschikbare toegangspunten die ongewenste RF-energie genereren, wat zich vertaalt in extra stremming en verloren capaciteit via de lucht.

- De RF-implementatie moet zo zorgvuldig mogelijk worden ontworpen. Een goed RF-ontwerp met richtingantennes is een must als er een zeer hoge dichtheid is vereist, of als de locatie grote open ruimtes en/of hoge plafonds heeft.

- Een andere belangrijke ontwerpfactor is de compatibiliteit. Sommige functies zijn standaard in de 802.11-specificatie, terwijl andere functies gepatenteerd zijn en geen van beide problemen opleveren voor klanten. De werkelijkheid is echter anders en er zijn veel slecht geprogrammeerde client drivers die zich misdragen wanneer ze ingewikkelde bakens zien of functies/instellingen die ze niet begrijpen.

- Problemen oplossen is moeilijk vanwege de beperkte schaal en tijd. Als iets niet werkt met een specifieke client, kunt u niet met die eindgebruiker werken om het probleem te begrijpen. Gebruikers kunnen moeilijk te vinden zijn, maar kunnen ook niet-coöperatief zijn vanwege de tijdelijke aard van hun bezoek aan de locatie.

- Veiligheid is een belangrijke factor. Er is minder controle door de zeer grote hoeveelheid gastbezoekers en een veel groter aanvalsoppervlak.

Externe referenties

| Documentnaam |

Bron |

Location (Locatie) |

| Beste praktijken voor Cisco Catalyst 9800 Series configuratie |

Cisco-software |

|

| Probleemoplossing voor draadloze LAN-controller en CPU |

Cisco-software |

|

| Wi-Fi doorvoersnelheid valideren: Test- en bewakingsgids |

Cisco-software |

|

| Implementatiehandleiding voor Cisco Catalyst CW9166D1 access point |

Cisco-software |

|

| Implementatiegids voor Catalyst 9104 Stadionantenne (C-ANT9104) |

Cisco-software |

|

| Monitor Catalyst 9800 KPI’s (toetsprestatie-indicatoren) |

Cisco-software |

|

| Problemen met Catalyst 9800 clientconnectiviteit oplossen - Flow |

Cisco-software |

|

| Software voor Cisco Catalyst 9800 Series draadloze controller, configuratiehandleiding (17.12) |

Cisco-software |

|

| Wi-Fi 6E: Het volgende grote hoofdstuk in Wi-Fi White Paper |

Cisco-software |

Vrijwaring

Dit document biedt aanbevelingen op basis van bepaalde scenario's, veronderstellingen en kennis die is opgedaan tijdens verschillende implementaties. U als lezer bent echter verantwoordelijk voor het bepalen van het netwerkontwerp, de bedrijfsvoering, de naleving van de regelgeving, de beveiliging, de privacy en andere vereisten, inclusief de vraag of u de richtlijnen of aanbevelingen in deze handleiding moet volgen.

Het ontwerpen van het netwerk

RF-overwegingen

Venue types

Deze gids concentreert zich op grote gastnetwerken, typisch open voor het publiek, en met beperkte controle over eind - gebruikers en cliëntapparatenttypes. Dit soort netwerken kan op verschillende locaties worden ingezet en kan tijdelijk of permanent zijn. De primaire use case is meestal het bieden van internettoegang aan bezoekers, hoewel dit zelden de enige use case is.

Typische locaties:

- Stadions en arena’s

- Conferentieplaatsen

- Grote auditoria

Vanuit een RF-standpunt heeft elk van deze locatietypen zijn eigen set nuances. De meeste van deze voorbeelden zijn meestal vaste installaties, afgezien van conferentieplaatsen, aangezien deze permanent kunnen zijn of tijdelijk kunnen worden opgezet voor een specifieke vakbeurs.

Andere locaties:

- cruiseschip

- Luchthaven

- Winkelcentrum / winkelcentrum

Luchthavens en cruiseschepen zijn ook voorbeelden van toepassingen die passen in de categorie grote openbare netwerken; deze hebben echter voor elk geval specifieke aanvullende overwegingen en maken vaak gebruik van interne omnidirectionele AP's.

Bereikstrategieën

De dekkingsstrategieën hangen grotendeels af van het plaatstype, de gebruikte antennes, en de beschikbare antenne montageplaatsen.

overheadkosten

Overheaddekking wordt altijd waar mogelijk geprefereerd.

Overheadoplossingen hebben het duidelijke voordeel dat alle cliëntapparaten typisch directe lijn van zicht aan de antenneoverheadkosten, zelfs in overvolle scenario's hebben. Overheadoplossingen die gebruik maken van directionele antennes bieden een meer gecontroleerd en goed gedefinieerd dekkingsgebied waardoor ze minder gecompliceerd zijn vanuit het oogpunt van radiotuning, terwijl ze superieure taakverdeling en client roaming kenmerken bieden. Zie de sectie over de voedingsbalans voor meer informatie.

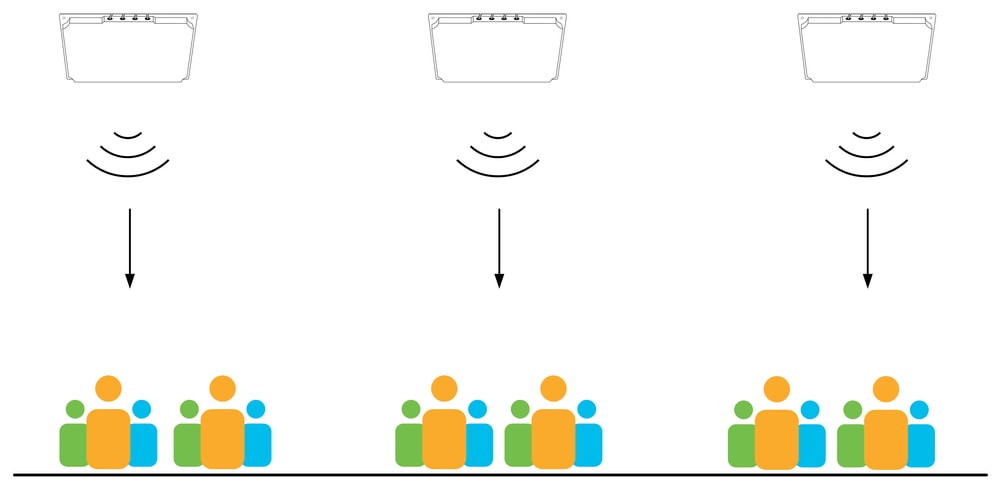

AP's boven de clients

AP's boven de clients

Zijde

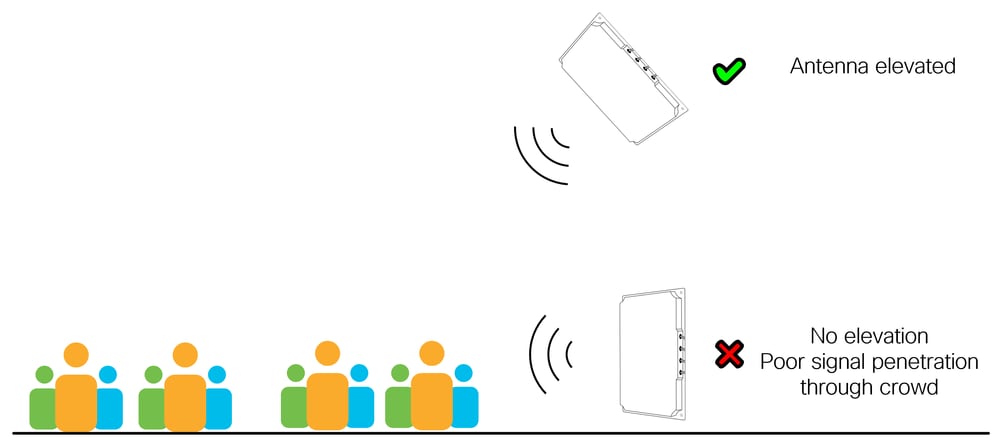

Zijdelings gemonteerde richtingsantennes zijn een populaire keuze en werken goed in verschillende scenario's, met name wanneer overhead montage niet mogelijk is vanwege hoogte of montagebeperkingen. Wanneer u zijdelingse montage gebruikt, is het belangrijk om te begrijpen welk soort gebied door de antenne wordt bedekt, bijvoorbeeld is het een open buitenruimte of een dicht binnengebied? Als het dekkingsgebied een high-density gebied met veel mensen is, dan moet de antenne zoveel mogelijk worden verhoogd aangezien de signaalpropagatie door een mensenmenigte altijd slecht is. Denk eraan dat de meeste mobiele apparaten worden gebruikt beneden op taille niveau, niet boven het hoofd van de gebruiker! De hoogte van de antenne is minder significant Als het dekkingsgebied een gebied met lagere dichtheid is.

Antennehoogte is altijd beter

Antennehoogte is altijd beter

Omnidirectioneel

Het gebruik van omnidirectionele antennes (intern of extern) moet in het algemeen worden vermeden in scenario's met zeer hoge dichtheid, dit vanwege het potentieel hoge impactgebied voor interferentie met andere kanalen. Omnidirectionele antennes mogen niet worden gebruikt op een hoogte boven 6 m (geldt niet voor buiteneenheden met grote versterking).

Onder de stoel

In sommige arena's of stadions kunnen er situaties zijn waarin er geen geschikte antenne-montagelocaties zijn. Het laatste alternatief is om dekking van onderen te bieden door AP's onder de stoelen te plaatsen waar gebruikers zitten. Dit type oplossing is moeilijker correct te implementeren en is doorgaans duurder omdat er aanzienlijk meer AP’s en specifieke installatieprocedures nodig zijn.

De belangrijkste uitdaging met de plaatsing onder de stoelen is het grote verschil in dekking tussen wanneer een volledige plaats en een lege plaats. Een menselijk lichaam is zeer efficiënt in het verzwakken van radiosignaal, wat betekent dat wanneer er een menigte mensen rond de AP is de resulterende dekking beduidend kleiner is in vergelijking met wanneer die mensen er niet zijn. Deze menselijke factor van de menigte het dempen staat voor meer APs toe worden opgesteld die algemene capaciteit kunnen verhogen. Wanneer de locatie leeg is, is er echter geen verzwakking van het menselijk lichaam en is er sprake van significante inmenging, en dit leidt tot complicaties wanneer de locatie gedeeltelijk vol is.

Opmerking: De inzet onder de werkplek is een geldige maar ongebruikelijke oplossing, die per geval moet worden beoordeeld. De inzet onder de werkplek wordt in dit document niet verder besproken.

esthetica

In sommige toepassingen speelt de kwestie van esthetiek een rol. Dit kunnen gebieden zijn met specifieke architectonische ontwerpen, historische waarde, of ruimten waar reclame en/of branding dicteert waar apparatuur (of niet) kan worden gemonteerd. Om eventuele plaatsingsbeperkingen te omzeilen, kunnen specifieke oplossingen nodig zijn. Enkele van deze omzeilingen zijn het verbergen van de AP/antenne, het schilderen van de AP/antenne, het monteren van de apparatuur in een behuizing, of gewoon het gebruiken van een andere locatie. Als u de antenne schildert, vervalt de garantie, als u ervoor kiest om de antenne te schilderen altijd gebruik van niet-metalen verf. Cisco verkoopt over het algemeen geen behuizingen voor antennes, maar veel van deze behuizingen zijn eenvoudig beschikbaar via verschillende providers.

Al deze tijdelijke oplossingen zijn van invloed op de prestaties van het netwerk. Draadloze architecten beginnen altijd met het voorstellen van optimale montageposities voor de beste radiodekking, en deze beginposities bieden meestal de beste prestaties. Veranderingen in deze posities leiden vaak tot het verplaatsen van antennes van hun optimale locatie.

Plaatsen waar antennes zijn gemonteerd zijn vaak verhoogd, dit kunnen plafonds, catwalks, dakstructuren, balken, looppaden, en elke locatie die enige hoogte over het beoogde dekkingsgebied voorziet. Deze locaties worden gewoonlijk gedeeld met andere installaties, zoals: audio-apparatuur, airconditioning, verlichting, en verschillende detectoren / sensoren. Bij wijze van voorbeeld: audio- en verlichtingsapparatuur moet op zeer specifieke locaties worden gemonteerd - maar waarom? Simpel gezegd komt dit doordat audio- en verlichtingsapparatuur niet goed werkt wanneer deze in een doos of achter een muur is verborgen, en iedereen erkent dit.

Hetzelfde geldt voor draadloze antennes, ze werken het beste wanneer er een kijklijn is naar het draadloze clientapparaat. Het stellen van prioriteit aan esthetiek kan (en doet dat zeer vaak) een negatief effect hebben op de draadloze prestaties, waardoor de waarde van de investering in infrastructuur afneemt.

Bedrieglijke netwerken

Wi-Fi-netwerken van schurkennetwerken zijn draadloze netwerken die een gemeenschappelijke RF-ruimte delen, maar niet door dezelfde operator worden beheerd. Deze kunnen tijdelijk of permanent zijn en omvatten infrastructuur apparaten (APs) en persoonlijke apparaten (zoals mobiele telefoons die een Wi-Fi hotspot delen). Bedrieglijke Wi-Fi-netwerken zijn een bron van interferentie en in sommige gevallen ook een beveiligingsrisico. De impact van hengsten op de draadloze prestaties moet niet worden onderschat. Wi-Fi-transmissies zijn beperkt tot een relatief klein radiospectrum dat wordt gedeeld tussen alle Wi-Fi-apparaten, elk apparaat dat zich in de buurt slecht gedraagt kan de netwerkprestaties voor veel gebruikers verstoren.

Binnen de context van grote openbare netwerken worden deze doorgaans zorgvuldig ontworpen en afgestemd met behulp van gespecialiseerde antennes. Een goed RF-ontwerp dekt alleen de gebieden die nodig zijn, vaak met richtantennes, en stemt de zend- en ontvangstkenmerken af voor maximale efficiëntie.

Aan de andere kant van het spectrum bevinden zich apparaten van consumentenkwaliteit of apparaten die door internetproviders worden geleverd. Deze hebben ofwel beperkte opties voor fijnafstelling van RF, of zijn geconfigureerd voor maximaal bereik en waargenomen prestaties, vaak met hoog vermogen, lage gegevenssnelheden en brede kanalen. De introductie van dergelijke apparaten in een netwerk met grote gebeurtenissen kan tot verwoesting leiden.

Wat kan hier aan gedaan worden?

In het geval van persoonlijke hotspots is er heel weinig dat kan worden gedaan, omdat het bijna onmogelijk zou zijn om tienduizenden mensen die een locatie betreden te controleren. In het geval van infrastructuur, of semi-permanente apparaten, zijn er enkele opties. Mogelijke remedies beginnen met eenvoudig onderwijs, met inbegrip van eenvoudige bewustmakingssignalen, via ondertekende documenten over het radiobeleid, en eindigen met actieve handhaving en spectrumanalyse. In alle gevallen moet een zakelijke beslissing worden genomen over de bescherming van het radiospectrum binnen de betrokken locatie, samen met concrete stappen om die zakelijke beslissing te handhaven.

Het veiligheidsaspect van schurkennetwerken komt in werking wanneer de apparaten die door een derde partij worden gecontroleerd zelfde SSID adverteren zoals het beheerde netwerk. Dit is gelijk aan een honeypot-aanval en kan worden gebruikt als een methode om gebruikersreferenties te stelen. Het wordt altijd aanbevolen om een schurkenregel te creëren om te waarschuwen voor de detectie van infrastructurele SSID's die worden geadverteerd door onbeheerde apparaten. In het gedeelte over beveiliging worden de wegen gedetailleerder besproken.

Enkelvoudig 5 GHz vs. dubbel 5 GHz

Dual 5GHz verwijst naar het gebruik van beide 5GHz-radio's op ondersteunde AP's. Er is een belangrijk verschil tussen dubbele 5GHz met behulp van externe antennes en dubbele 5GHz met behulp van interne antennes (micro/macro cellen op omnidirectionele APs). In het geval van externe antennes is dubbel 5GHz vaak een nuttig mechanisme, dat extra dekking en capaciteit biedt terwijl het totale aantal AP-punten wordt verminderd.

Micro/Macro/Meso

Interne AP's hebben beide antennes dicht bij elkaar (binnen de AP) en er zijn beperkingen met betrekking tot maximum Tx vermogen bij gebruik van dubbele 5GHz. De tweede radio is beperkt tot een laag Tx vermogen (dit wordt afgedwongen door de draadloze controller) wat leidt tot een grote onbalans van Tx vermogen tussen de radio's. Dit kan ertoe leiden dat de primaire radio (met een hoger vermogen) veel klanten aantrekt terwijl de secundaire radio (met een lager vermogen) onderbenut is. In dit geval voegt de tweede radio energie toe aan het milieu zonder de klanten een voordeel te bieden. Als dit scenario wordt geobserveerd, kan het beter zijn om de tweede radio uit te schakelen en simpelweg een andere (enkele 5 GHz) AP toe te voegen als er extra capaciteit nodig is.

Verschillende AP-modellen hebben verschillende configuratieopties, de tweede 5GHz radio kan werken op hogere energieniveaus in nieuwere macro/meso AP's zoals de 9130 en 9136, en sommige interne Wi-Fi 6E AP's zoals de 9160 reeks kunnen zelfs functioneren in macro/macro in sommige gevallen. Controleer altijd de mogelijkheden van uw exacte AP-model. De tweede 5GHz slot is ook beperkt in kanaalgebruik, wanneer één slot in de ene UNII band werkt, de andere slot is beperkt tot een andere UNII band, die invloed heeft op kanaalplanning en vervolgens ook beschikbaar verzendenergie. Altijd rekening houden met het Tx-energieverschil tussen dubbele 5GHz-radio's, dit is waar in alle gevallen, inclusief interne AP's.

FRA

Flexible Radio Assignment (FRA) werd geïntroduceerd als een technologie om de dekking van 5 GHz te verbeteren door extra 2,4 GHz-radio's over te schakelen naar 5 GHz-modus, of potentieel ongebruikte 5 GHz-radio's naar monitormodus (voor AP's die deze ondersteunen). Aangezien dit document grote openbare netwerken bestrijkt, wordt ervan uitgegaan dat zowel de dekkingsgebieden als het radioontwerp goed gedefinieerd zijn door het gebruik van richtingantennes, en daarom heeft een deterministische configuratie de voorkeur boven een dynamische. Het gebruik van FRA wordt niet aanbevolen voor grote openbare netwerken.

Naar keuze kan FRA worden gebruikt wanneer het netwerk is ingesteld om te helpen bepalen welke radio's naar 5GHz moeten worden geconverteerd, maar zodra u tevreden bent met het resultaat, is het raadzaam om FRA te bevriezen.

Regelgevend

Elk regulerend domein bepaalt welke kanalen beschikbaar zijn voor gebruik en hun maximale vermogensniveaus, er zijn ook beperkingen op welke kanalen binnen versus buiten kunnen worden gebruikt. Afhankelijk van het regelgevingsdomein kan het soms niet mogelijk zijn om een dubbele 5GHz-oplossing effectief te gebruiken. Een voorbeeld hiervan is het ETSI-domein waar 30dBm is toegestaan op UNII-2e-kanalen, maar slechts 23dBm op UNII1/2. In dit voorbeeld, als het ontwerp het gebruik van 30dBm vereist (gewoonlijk vanwege hogere afstand tot de antenne) kan het gebruik van één enkele 5 GHz-radio de enige haalbare oplossing zijn.

Antennes

Grote publieke netwerken kunnen elk type antenne gebruiken en kiezen doorgaans de meest geschikte antenne voor de taak. Het mengen van antennes binnen hetzelfde dekkingsgebied maakt het proces van het radioontwerp lastiger en moet indien mogelijk worden vermeden. Grote publieke netwerken hebben echter vaak grote dekkingsgebieden met verschillende montageopties, zelfs binnen hetzelfde gebied, wat het in sommige gevallen noodzakelijk maakt om antennes te combineren. Omnidirectionele antennes zijn goed begrepen en functioneren hetzelfde als alle andere antennes, deze gids bespreekt externe directionele antennes.

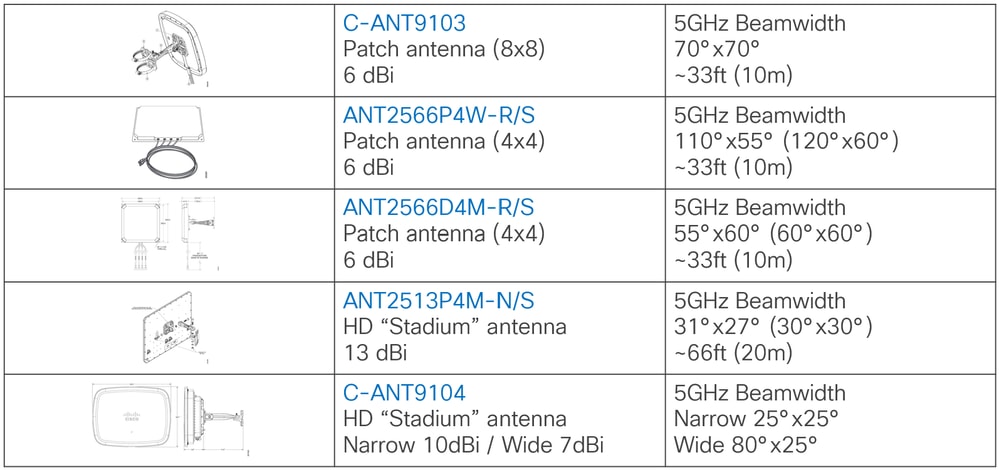

Deze tabel geeft de meest gebruikte externe antennes.

Antennallijst

Antennallijst

Belangrijkste factoren die bij het kiezen van een antenne in aanmerking moeten worden genomen zijn de bundeldoorsnede van de antenne en de afstand/hoogte waarop de antenne is gemonteerd. De tabel toont de bundeldoorsnede van 5 GHz voor elk van de antennes, waarbij de cijfers tussen haakjes afgeronde (en makkelijker te onthouden) waarden tonen.

De voorgestelde afstanden in de tabel zijn geen harde regels, alleen richtlijnen gebaseerd op ervaring. Radiogolven reizen met de lichtsnelheid en stoppen niet simpelweg nadat ze een willekeurige afstand hebben bereikt. De antennes werken allemaal buiten de voorgestelde afstand, maar de prestaties dalen naarmate de afstand toeneemt. De hoogte van de installatie is de belangrijkste factor tijdens de planning.

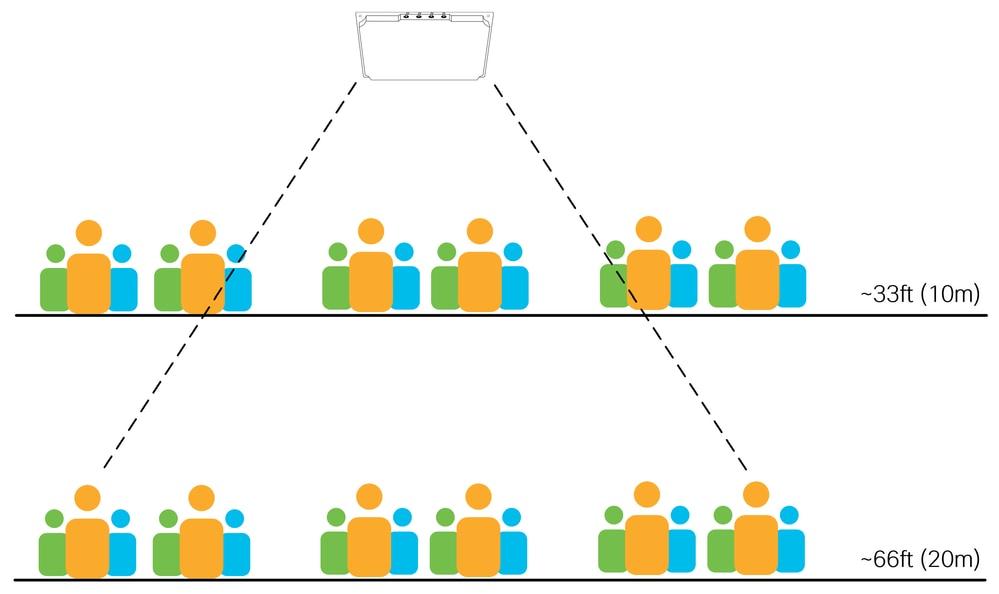

In het onderstaande schema zijn twee mogelijke montagehoogten voor dezelfde antenne te zien op ~33ft (10m) en ~ 66ft (20m) in een gebied met hoge dichtheid. Merk op dat het aantal clients dat de antenne kan zien (en accepteren verbindingen van) toeneemt met de afstand. Kleinere celgrootte behouden wordt moeilijker bij grotere afstanden.

De algemene regel is hoe hoger de dichtheid van de gebruikers, hoe belangrijker het is om de juiste antenne voor de gegeven afstand te gebruiken.

Een stadionantenne

Een stadionantenne

De C9104 stadionantenne is zeer geschikt voor het behandelen van high-density gebieden bij hoge afstanden, zie Catalyst 9104 Stadionantenne (C-ANT9104) de Gids van de Plaatsing voor van informatie.

Veranderingen in de tijd

Veranderingen in de fysieke omgeving in de tijd zijn gebruikelijk in bijna alle draadloze installaties (bijvoorbeeld de beweging van binnenmuren). Regelmatige bezoeken ter plaatse en visuele inspecties zijn altijd aanbevolen. Voor gebeurtenisnetwerken is er de extra complexiteit van de omgang met audio- en verlichtingssystemen, en in veel gevallen ook andere communicatiesystemen (zoals 5G). Al deze systemen worden vaak geïnstalleerd op verhoogde locaties boven de gebruikers, soms resulterend in ruzie voor dezelfde ruimte. Een goede locatie voor een draadloze stadionantenne is vaak ook een goede locatie voor een 5G antenne! Meer nog, als deze systemen na verloop van tijd worden geüpgraded, kunnen ze worden verplaatst naar locaties waar ze uw draadloze systeem belemmeren en/of actief verstoren. Het is belangrijk om de andere installaties te volgen en te communiceren met de teams die ze installeren, om ervoor te zorgen dat alle systemen op geschikte locaties zijn geïnstalleerd zonder dat ze elkaar (fysiek of elektromagnetisch) storen.

Hoge dichtheid en 6 GHz

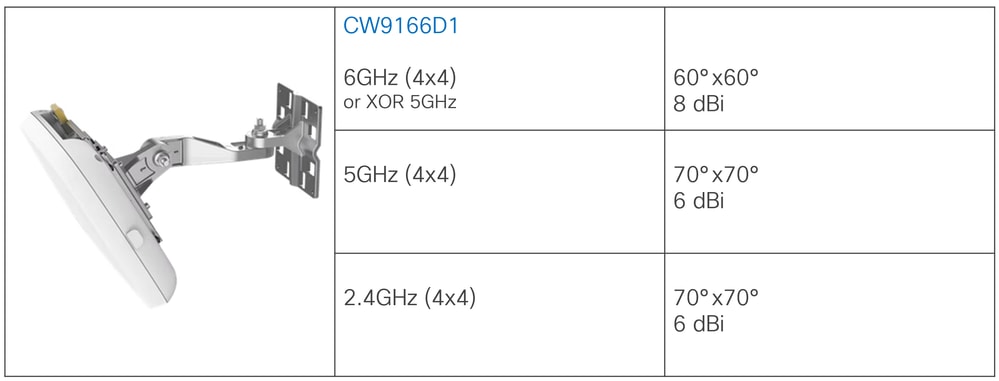

Bij het schrijven van dit document is er een beperkte selectie van 6GHz geschikte externe antennes. Alleen de CW9166D1 geïntegreerde AP/antenne werkt op 6 GHz. Er zijn gedetailleerde antennemonspecificaties beschikbaar in de Cisco Catalyst CW9166D1 access point implementatiegids. De CW9166D1 biedt een dekking van 6 GHz met een bundelbreedte van 60°x60° en kan effectief worden gebruikt voor elke inzet die voldoet aan de voorwaarden voor dit type antenne. Zo zijn auditorium en magazijnen goede kandidaten voor de inzet van de CW9166D1, omdat de geïntegreerde unit directionele antenne-functionaliteit biedt voor gebruik binnenshuis.

9166D1

9166D1

In de context van grote openbare netwerken hebben deze vaak verschillende grote gebieden en vereisen het gebruik van een combinatie van antennes op verschillende hoogten. Het kan een uitdaging zijn om een groot openbaar netwerk van begin tot eind te implementeren met slechts een antenne van 60°x60° vanwege imitaties op afstand. Daarom kan het ook lastig zijn om end-to-end dekking op 6 GHz te bieden door alleen de CW9166D1 te gebruiken voor een groot openbaar netwerk.

Een mogelijke benadering is om gebruik te maken van 5GHz als de primaire dekkingsband, terwijl het gebruik van 6GHz alleen op specifieke gebieden om geschikte clientapparaten te offload naar de schonere 6GHz band. Bij dit soort benadering wordt gebruikgemaakt van antennes van 5 GHz alleen in grotere gebieden, terwijl de antennes van 6 GHz waar mogelijk en waar extra capaciteit nodig is worden gebruikt.

Neem bijvoorbeeld een grote evenementenhal op een handelsconferentie, de hoofdhal gebruikt stadionantennes om primaire dekking op 5GHz te bieden, de hoogte van de installatie vereist het gebruik van stadionantennes. De CW9166D1 kan niet worden gebruikt in de hoofdhal in dit voorbeeld vanwege afstandbeperkingen - maar kan effectief worden gebruikt in een aangrenzende VIP-hal of persgebied waar hogere dichtheid is vereist. Clientroaming tussen 5 GHz en 6 GHz banden wordt later in dit document besproken.

Regelgevend

Net als bij 5GHz verschillen de beschikbare stroom en kanalen voor 6GHz aanzienlijk van gebied tot gebied. Met name is er een groot verschil in beschikbaar spectrum tussen FCC- en ETSI-domeinen, evenals strikte richtlijnen rond de beschikbare Tx-vermogen voor binnen- en buitengebruik, respectievelijk laag vermogen binnen (LPI) en standaard vermogen (SP). Met 6GHz, extra beperkingen omvatten de grenzen van het cliëntvermogen, het gebruik van externe antennes en antenne ondersteboven kantelen, en (slechts in de V.S. voor nu) de eis ten aanzien van Geautomatiseerde Frequentiecoördinatie (AFC) voor de plaatsingen van SP.

Zie voor meer informatie over Wi-Fi 6E Wi-Fi 6E: Het volgende grote hoofdstuk in Wi-Fi White Paper.

Beheer van radiobronnen

Radio Resource Management (RRM) is een reeks algoritmen die verantwoordelijk zijn voor de controle van radioactiviteit. Deze gids verwijst naar twee zeer belangrijke algoritmen RRM, namelijk Dynamic Channel Assignment (DCA) en Transmit Power Control (TPC). RRM is een alternatief voor statische kanaal- en stroomconfiguratie.

- DCA draait op een configureerbaar schema (standaard 10 minuten).

- TPC wordt automatisch uitgevoerd (standaard 10 minuten).

Cisco Event Driven RRM (ED-RRM) is een DCA-optie die het mogelijk maakt dat een beslissing over kanaalwijziging wordt genomen buiten het standaard DCA-schema, gewoonlijk in reactie op ernstige RF-omstandigheden. ED-RRM kan een kanaal direct wijzigen als er te veel interferentie wordt gedetecteerd. In lawaaierige en/of instabiele omgevingen die ED-RRM mogelijk maken, vormt dit een risico op buitensporige kanaalwijzigingen, wat een potentieel negatieve impact op clientapparaten is.

Het gebruik van RRM wordt aangemoedigd en over het algemeen de voorkeur boven statische configuratie - echter, met bepaalde voorbehouden en uitzonderingen.

- TPC moet worden beperkt tot een smal bereik van waarden met behulp van de TPC min/max instelling, zoals nodig, en altijd uitgelijnd op RF ontwerp.

- TPC Channel Aware inschakelen in omgevingen met hoge dichtheid.

- DCA-programma moet worden gewijzigd ten opzichte van de standaardinstelling van 10 minuten.

- Gebruik de ED-RRM niet in HD omgevingen.

- Schakel de lading van Cisco AP uit.

- Omzeilende AP vermijdingsopties zoals vermijd Buitenlandse AP Interferentie kunnen in een onstabiele omgeving resulteren als er vele kwaden zijn. Het is altijd beter om de schurk te verwijderen dan te proberen om er op te reageren.

- RRM beslissingen kunnen worden beïnvloed door AP's/antennes die elkaar niet goed horen, zoals in het geval van richtantennes die van elkaar wegwijzen.

- Sommige antennes (bijvoorbeeld C9104) ondersteunen geen RRM en vereisen altijd een statische configuratie.

- RRM repareert geen slecht RF ontwerp.

In alle gevallen moet het gespecificeerd risicomateriaal worden ingezet met inzicht in het verwachte resultaat en zo worden afgestemd dat het werkt binnen grenzen die geschikt zijn voor de gegeven RF-omgeving. In de volgende delen van dit document wordt nader op deze punten ingegaan.

RF-configuratie

Kanalen

In het algemeen geldt dat hoe meer kanalen, hoe beter. In implementaties met hoge dichtheid kunnen er ordes van grootte meer AP's en radio's worden ingezet dan beschikbare kanalen, wat een grote kanaalhergebruikratio impliceert, en, samen met dat, hogere niveaus van interferentie met andere kanalen. Alle beschikbare kanalen moeten worden gebruikt, en het beperken van de lijst van beschikbare kanalen wordt over het algemeen ontmoedigd.

Er kunnen gevallen zijn waarin een specifiek (en afzonderlijk) draadloos systeem moet coëxisteren in dezelfde fysieke ruimte, en er moeten speciale kanalen aan worden toegewezen, waarbij tegelijkertijd de toegewezen kanalen worden verwijderd uit de DCA-lijst van het primaire systeem. Dit soort kanaaluitsluitingen moet zeer zorgvuldig worden beoordeeld en alleen worden gebruikt wanneer dat nodig is. Een voorbeeld hiervan kan een point-to-point link zijn die in een open gebied grenst aan het primaire netwerk, of een persgebied binnen een stadion. Indien meer dan een of twee kanalen van de DCA-lijst worden uitgesloten, is dit een reden voor een herevaluatie van de voorgestelde oplossing. In sommige gevallen, zoals zeer dichte stadions, kan zelfs het uitsluiten van één enkel kanaal soms geen haalbare optie zijn.

Dynamic Channel Assignment (DCA) kan worden gebruikt met WLC-gebaseerde RRM of AI-verbeterde RRM.

Het standaard DCA-interval is 10 minuten, wat kan resulteren in frequente kanaalwijzigingen in onstabiele RF-omgevingen. De standaard DCA timer moet worden verhoogd van de standaard 10 minuten in alle gevallen, het specifieke DCA interval moet worden afgestemd op de operationele vereisten voor het netwerk in kwestie. Een voorbeeldconfiguratie kan zijn: DCA-interval 4 uur, ankertijd 8. Dit beperkt het kanaal om de 4 uur, te beginnen om 8 uur.

Omdat interferenties onvermijdelijk zullen plaatsvinden, levert aanpassing aan deze interferenties niet per se waarde op, omdat veel van deze interferenties tijdelijk zijn. Een goede techniek is om automatische DCA voor de eerste uren te gebruiken en het algoritme en kanaalplan te bevriezen wanneer je iets stabiel hebt waar je gelukkig mee bent.

Wanneer de WLC opnieuw wordt opgestart, draait DCA gedurende 100 minuten in agressieve modus om een geschikt kanaalplan te vinden. Het is een goed idee om het proces handmatig opnieuw te starten wanneer er significante wijzigingen in het RF-ontwerp worden aangebracht (bijv. het toevoegen of verwijderen van talrijke AP's of het wijzigen van de kanaalbreedte). Gebruik deze opdracht om dit proces handmatig te starten.

ap dot11 [24ghz | 5ghz | 6ghz] rrm dca restart

Opmerking: Kanaalwijzigingen kunnen de werking van clientapparaten verstoren.

2,4 GHz

De 2.4GHz band is vaak bekritiseerd. Het heeft slechts drie niet-overlappende kanalen en veel andere technologieën behalve Wi-Fi gebruiken het, waardoor ongewenste interferenties ontstaan. Sommige organisaties dringen erop aan dat deze dienst wordt geleverd, dus wat is een redelijke conclusie? Het is een feit dat de 2.4GHz band geen bevredigende ervaring voor eindgebruikers biedt. Erger nog, door te proberen om de dienst op 2.4GHz te verlenen beïnvloedt u andere 2.4GHz technologieën zoals Bluetooth. Bij grote evenementen of evenementen verwachten veel mensen nog steeds dat hun draadloze headset werkt wanneer ze een oproep plaatsen of hun smart wearables blijven werken zoals gewoonlijk. Als uw dichte Wi-Fi werkt op 2,4 GHz, heeft u invloed op die apparaten die niet eens uw 2.4 GHz Wi-Fi gebruiken.

Een ding is zeker, als je echt 2.4GHz Wi-Fi-service moet bieden, is het het beste om dat te doen op een afzonderlijke SSID (wijdt het aan IoT-apparaten of noem het "legacy"). Dit betekent dat dual-band apparaten niet onvrijwillig verbinding maken met 2.4GHz en alleen single-band 2.4GHz apparaten verbinding maken met het.

Cisco adviseert of ondersteunt het gebruik van 40 MHz-kanalen in 2,4 GHz niet.

5 GHz

Typische implementatie voor draadloze apparaten met hoge dichtheid. Gebruik waar mogelijk alle beschikbare kanalen.

Het aantal kanalen varieert afhankelijk van het regelgevingsdomein. Overweeg de impact van radar op de specifieke locatie, gebruik DFS-kanalen (inclusief TDWR-kanalen) waar mogelijk.

20 MHz kanaalbreedte wordt sterk aanbevolen voor alle implementaties met hoge dichtheid.

40MHz kan worden gebruikt op dezelfde basis als 2.4GHz, dat is alleen wanneer (en waar) absoluut nodig.

Evalueer de behoefte en de voordelen in de echte wereld van 40MHz-kanalen in de specifieke omgeving. 40MHz kanalen vereisen een hogere signaal-ruisverhouding (SNR) om een mogelijke verbetering van de doorvoersnelheid te realiseren, als een hogere SNR niet mogelijk is dan 40MHz kanalen dienen geen nuttig doel. Netwerken met hoge dichtheid geven prioriteit aan gemiddelde doorsnede voor alle gebruikers via potentieel hogere doorvoersnelheid voor elke gebruiker. Het is beter om meer AP's op 20MHz-kanalen te plaatsen dan AP's die 40MHz gebruiken omdat het secundaire kanaal alleen wordt gebruikt voor datakaders en daarom veel minder efficiënt wordt gebruikt dan twee verschillende radiocellen, elk werkend op 20MHz (in termen van totale capaciteit, niet in termen van doorvoersnelheid voor één client).

6 GHz

De 6GHz band is nog niet beschikbaar in elk land. Bovendien, sommige apparaten hebben een 6GHz geschikt Wi-Fi adapter maar vereisen een BIOS update voor het om toegelaten te worden voor het specifieke land u het apparaat in werking stelt. De populairste manier waarop klanten op dit moment 6GHz radio's ontdekken is via RNR advertentie op de 5GHz radio. Dit betekent dat 6GHz niet zonder een 5GHz radio op dezelfde AP moet werken. 6GHz is er om te ontladen cliënten en verkeer van de 5GHz radio en typisch een betere ervaring voor de bekwame cliënten te verstrekken. 6GHz-kanalen maken gebruik van grotere kanaalbandbreedten, maar het hangt sterk af van het aantal kanalen dat beschikbaar is in het regelgevingsdomein. Met 24 6GHz kanalen beschikbaar in Europa, is het niet onredelijk om voor 40MHz kanalen te gaan om betere maximumproductie te verstrekken in vergelijking met de 20MHz u waarschijnlijk in 5GHz gebruikt. In de VS, met bijna het dubbele aantal kanalen, is het gebruik van 40MHz een no-brainer en zelfs het kiezen voor 80MHz is niet onredelijk voor een grote dichtheid gebeurtenis. Grotere bandbreedte mag niet worden gebruikt bij evenementen of locaties met hoge dichtheid.

Gegevenssnelheden

Het gegevenstarief dat een client onderhandelt met een AP is grotendeels een functie van de Signal-to-Noise Ratio (SNR) van die verbinding, en het tegenovergestelde is ook waar, d.w.z. hogere gegevenstarieven vereisen hogere SNR. In feite is het meestal SNR die de maximaal mogelijke linksnelheid bepaalt - maar waarom is dit belangrijk bij het configureren van gegevenssnelheden? Het is omdat sommige gegevenstarieven speciale betekenis hebben.

Classic OFDM (802.11a) gegevenssnelheden kunnen worden geconfigureerd in een van de drie instellingen: Uitgeschakeld, ondersteund of verplicht. De OFDM-snelheden zijn (in Mbps): 6, 9, 12, 18, 24, 36, 48, 54, en de klant en AP moeten beiden een tarief steunen alvorens het kan worden gebruikt.

Ondersteund - het toegangspunt gebruikt de snelheid

Verplicht - AP zal het tarief gebruiken, en zal beheersverkeer verzenden die dit tarief gebruiken

Uitgeschakeld - het toegangspunt zal het tarief niet gebruiken, waardoor de klant gedwongen wordt een ander tarief te gebruiken

Opmerking: Verplichte tarieven worden ook aangeduid als Basistarieven

De betekenis van het verplichte tarief is dat alle beheerskaders worden verzonden met behulp van dit tarief, evenals broadcast- en multicastframes. Als er meerdere verplichte snelheden zijn ingesteld, gebruiken beheerframes de laagste geconfigureerde verplichte snelheid en gebruiken broadcast en multicast de hoogste geconfigureerde verplichte snelheid.

De beheerframes bevatten bakens die door de client moeten worden gehoord om aan het toegangspunt te kunnen worden gekoppeld. Het verhogen van het verplichte tarief verhoogt ook de vereiste SNR voor die transmissie, herinneren eraan dat hogere gegevenstarieven hogere SNR vereisen, en dit betekent typisch dat de cliënt dichter aan AP moet zijn kunnen het baken en de vennoot decoderen. Daarom manipuleren we met het manipuleren van het verplichte datarief ook het effectieve associatiebereik van het toegangspunt, waardoor klanten dichter bij het toegangspunt komen te staan, of naar een mogelijk roamingbesluit. Clients die dicht bij de AP staan gebruiken hogere gegevenssnelheden, en hogere gegevenssnelheden gebruiken minder zendtijd - het beoogde effect is een efficiëntere cel. Het is belangrijk om te onthouden dat het verhogen van de gegevenssnelheid alleen van invloed is op de transmissiesnelheid van bepaalde frames, het heeft geen invloed op de RF-propagatie van de antenne of het interferentiebereik. Goede RF-ontwerppraktijken zijn nog steeds nodig om interferentie met andere kanalen en ruis te minimaliseren.

Omgekeerd betekent het verplicht laten van lagere tarieven dat klanten doorgaans in staat zullen zijn om van een veel grotere afstand te associëren, nuttig in lagere AP-dichtheidsscenario's, maar met de mogelijkheid om ravage te veroorzaken met roaming in hogere dichtheidsscenario's. Iedereen die heeft geprobeerd om een schurkenAP die een 6Mbps uitzendt te vinden zal weten dat u de AP zeer ver weg van zijn fysieke plaats kunt ontdekken!

Op het onderwerp van uitzending en multicast, wordt in sommige gevallen een tweede (hoger) verplicht tarief gevormd om het tarief van levering van multicast verkeer te verhogen. Dit is zelden succesvol aangezien multicast nooit wordt erkend en nooit opnieuw wordt overgebracht in geval de kaders worden verloren. Aangezien één of ander verlies in alle draadloze systemen inherent is, is het onvermijdelijk dat sommige multicast kaders ongeacht het gevormde tarief zullen worden verloren. Een betere benadering van betrouwbare multicast levering zijn multicast-to-unicast conversietechnieken die multicast als een unicaststroom overbrengen, dit heeft het voordeel van zowel hogere gegevenssnelheden als betrouwbare (erkende) levering.

Gebruik slechts één verplichte rentevoet, schakel alle tarieven onder de verplichte rentevoet uit en laat alle tarieven boven de verplichte rentevoet zoals ondersteund. Het specifieke tarief om te gebruiken hangt af van het gebruiksgeval, zoals reeds vermeld lagere tarieven zijn nuttig in lagere dichtheid en buitenscenario's waar de afstanden tussen APs groter zijn. Voor netwerken met hoge dichtheid en gebeurtenisnetwerken moeten lage snelheden worden uitgeschakeld.

Als u niet zeker weet waar u moet beginnen; gebruik een verplichte snelheid van 12 Mbps voor implementaties met lage dichtheid en van 24 Mbps voor implementaties met hoge dichtheid. Vele grootschalige evenementen, stadions en zelfs bedrijfskantoorimplementaties met hoge dichtheid hebben bewezen betrouwbaar te werken met een verplichte 24 Mbps snelheidsinstelling. Een geschikte test wordt aanbevolen voor specifieke gebruikscategorieën waarbij snelheden van minder dan 12 Mbps of meer dan 24 Mbps vereist zijn.

Opmerking: Het is het beste om alle 802.11n/ac/ax tarieven ingeschakeld te laten (alle tarieven in de High Throughput sectie van de WLC GUI), is er zelden een noodzaak om een van deze uit te schakelen.

Verzendenergie

De aanbevelingen voor de verzendenergie zijn afhankelijk van het type installatie. Hier onderscheiden we de indooropstelling met omnidirectionele antennes, van die met directionele antennes. Beide soorten antennes kunnen in een groot openbaar netwerk bestaan, hoewel deze doorgaans verschillende soorten gebieden bestrijken.

Voor omnidirectionele implementaties is het gebruikelijk om automatische Transmit Power Control (TPC) te gebruiken met een statisch ingestelde minimumdrempel, en in bepaalde gevallen ook een statisch ingestelde maximumdrempel.

Opmerking: TPC-drempels hebben betrekking op het zendvermogen van de radio en sluiten antenneversterking uit. Zorg er altijd voor dat de antenne correct is geconfigureerd voor het gebruikte antennemodel, dit wordt automatisch gedaan bij interne antennes en zelfidentificerende antennes.

Voorbeeld 1

TPC min.: 5dBm, TPC Max.: Maximaal (30 dBm)

Dit zou resulteren in het TPC algoritme die de transmissiemacht automatisch bepalen, maar nooit onder de gevormde minimumdrempel van 5dBm gaan.

Voorbeeld 2

TPC min.: 2dBm, TPC Max.: 11 dBm

Dit zou ertoe leiden dat het TPC-algoritme automatisch de zendkracht bepaalt, maar altijd tussen 2dBm en 11dBm blijft.

Een goede benadering is om verschillende RF-profielen te maken met verschillende drempels, bijvoorbeeld laag vermogen (2-5dBm), gemiddeld vermogen (5-11dbM), en hoog vermogen (11-17dBM), en vervolgens omnidirectionele AP's toe te wijzen aan elk RF-profiel zoals nodig. De waarden van elk RF-profiel kunnen worden aangepast aan het beoogde gebruiksgeval en dekkingsgebied. Hierdoor kunnen de RRM-algoritmen dynamisch werken terwijl ze binnen vooraf gedefinieerde grenzen blijven.

De benadering voor richtingantennes is zeer vergelijkbaar, het enige verschil is het vereiste nauwkeurigheidsniveau. Directionele antenneplaatsing moet worden ontworpen en geverifieerd tijdens een pre-implementatie RF-onderzoek, en de specifieke radioneconfiguratiewaarden zijn typisch een resultaat van dit proces.

Bijvoorbeeld, als een plafondgemonteerde patchantenne vereist is om een bepaald gebied vanaf een hoogte van ~26ft (8m) te bedekken, moet het RF-onderzoek het minimum Tx vermogen bepalen dat vereist is om deze beoogde dekking te bereiken (dit bepaalt de minimum TPC waarde voor het RF-profiel). Op dezelfde manier zouden we uit hetzelfde RF-onderzoek de mogelijke overlap begrijpen die nodig is tussen dit, en de volgende antenne, of zelfs het punt waarop we willen dat de dekking eindigt - dit zou de maximale TPC-waarde voor het RF-profiel.

RF-profielen voor richtantennes worden doorgaans geconfigureerd met dezelfde minimum- en maximumTPC-waarden of een smal bereik van mogelijke waarden (meestal <= 3dBm).

RF-profielen hebben de voorkeur om te zorgen voor een consistente configuratie en statische configuratie van afzonderlijke AP's wordt niet aanbevolen. Het is een goede praktijk om RF-profielen te benoemen op basis van het dekkingsgebied, het antennetype en het gebruiksgeval, bijvoorbeeld RF-Auditorium-Patch-Ceiling.

De juiste hoeveelheid Tx power is wanneer de vereiste SNR waarde wordt bereikt door de zwakste klant in het beoogde dekkingsgebied, en niet meer dan dat. 30dBm is een grote client SNR streefwaarde onder reële omstandigheden (dat wil zeggen, in een locatie vol mensen).

CHD

Coverage Hole Detection (CHD) is een apart algoritme voor het identificeren en herstellen van gaten in de dekking. CHD is wereldwijd en per WLAN geconfigureerd. Een mogelijk effect van CHD is de verhoging van de Tx-kracht om te compenseren voor dekkingsgaten (gebieden met clients die consistent worden gedetecteerd met een slecht signaal), dit effect is op radioniveau en beïnvloedt alle WLAN’s, zelfs wanneer ze worden geactiveerd door één WLAN dat voor CHD is geconfigureerd.

Grote openbare netwerken zijn doorgaans ingesteld op specifieke energieniveaus met behulp van RF-profielen, sommige kunnen zich in open gebieden bevinden met klanten die in en uit de gebieden zwerven, er is geen behoefte aan een algoritme om AP Tx-vermogen dynamisch aan te passen in reactie op deze clientgebeurtenissen.

CHD moet wereldwijd worden uitgeschakeld voor grote publieke netwerken.

Voedingsbalans

De meeste cliëntapparaten verkiezen een hoger ontvangen signaal wanneer het kiezen van welke AP om te associëren aan. Situaties waarin een toegangspunt is geconfigureerd met een aanzienlijk hoger Tx-vermogen in vergelijking met andere omliggende toegangspunten moeten worden vermeden. AP's die werken met een hogere belasting vermogen trekken meer clients aan, wat leidt tot een ongelijke clientdistributie tussen AP's (een enkele AP/radio is bijvoorbeeld overbelast met clients, terwijl omliggende AP's onderbenut zijn). Deze situatie komt vaak voor in implementaties met een grote dekking overlap van meerdere antennes, en in gevallen waarin één AP meerdere antennes heeft aangesloten.

Stadionantennes zoals de C9104 vereisen bijzondere zorg wanneer het selecteren van Tx macht aangezien de antennebundels door ontwerp overlappen, te zien gelieve Catalyst 9104 Stadionantenne (C-ANT9104) de Gids van de Plaatsing voor meer informatie over dit.

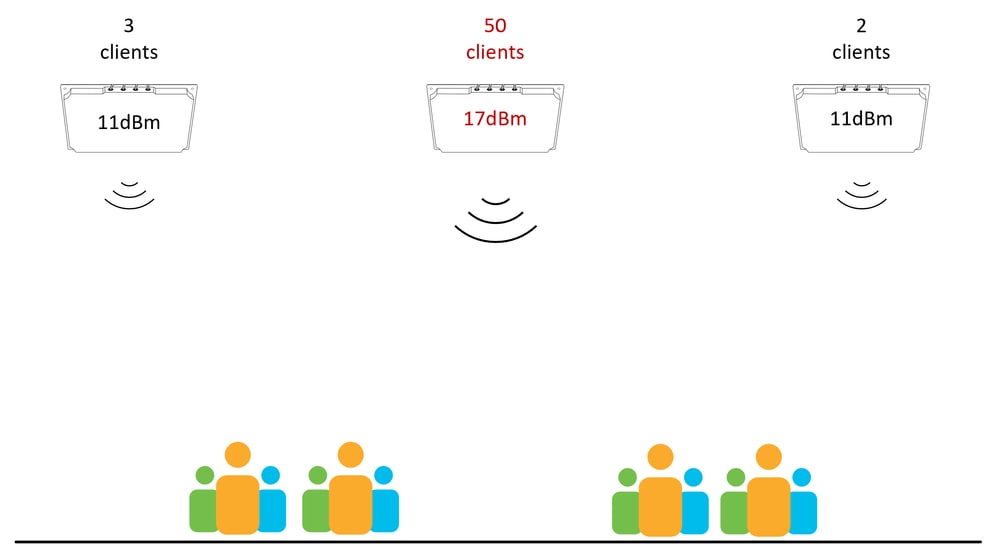

In het onderstaande schema is de middenantenne ingesteld op een hoger Tx-vermogen dan de omliggende antennes. Deze configuratie zal er waarschijnlijk toe leiden dat clients worden ‘geplakt’ op de middelste antenne.

Een AP met een hoger vermogen dan de naburige AP's trekt alle klanten rond aan

Een AP met een hoger vermogen dan de naburige AP's trekt alle klanten rond aan

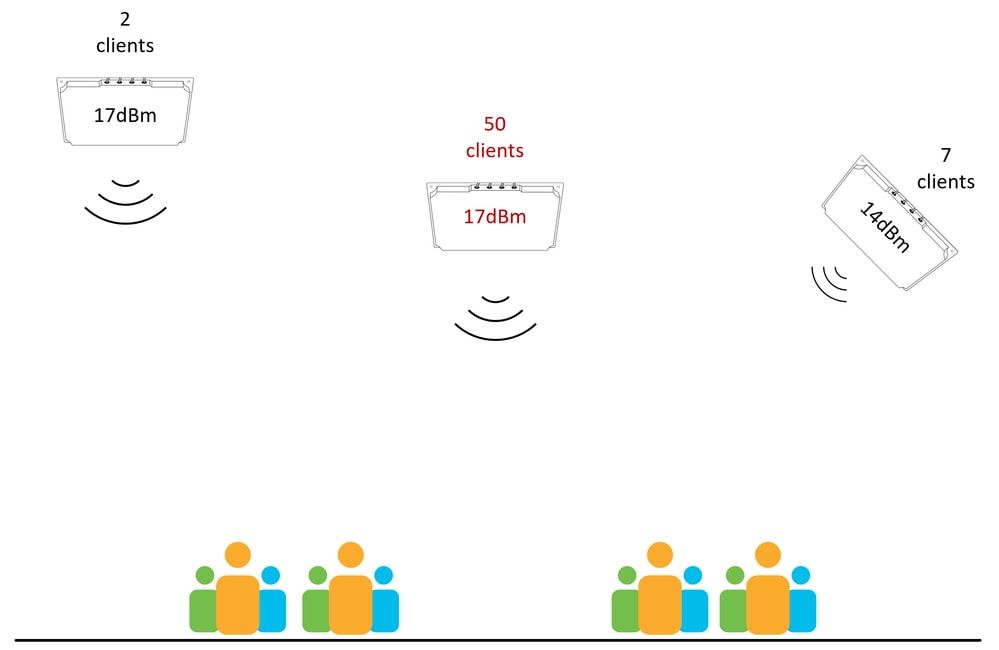

Het volgende diagram toont een ingewikkelder situatie, niet alle antennes zijn op dezelfde hoogte, en niet alle antennes gebruiken dezelfde kanteling/oriëntatie. Het bereiken van een gebalanceerde voeding is gecompliceerder dan het configureren van alle radio's met dezelfde Tx-voeding. In scenario's zoals deze kan een post-implementatielocatie onderzoek worden vereist, dit verstrekt een mening van de dekking vanuit het standpunt van het cliëntapparaat (op de grond). De enquêtegegevens kunnen dan worden gebruikt om de configuratie voor de beste dekking en clientdistributie in balans te brengen.

Het ontwerpen van uniforme AP plaatsingsplaatsen die ingewikkelde situaties als dit vermijden is de beste manier om het uitdagen van RF stemmende scenario's (alhoewel er soms geen andere keus is!) te verhinderen.

Eén AP trekt alle klanten aan ondanks dat Tx power gelijk is, maar hoogte en hoeken spelen een rol

Eén AP trekt alle klanten aan ondanks dat Tx power gelijk is, maar hoogte en hoeken spelen een rol

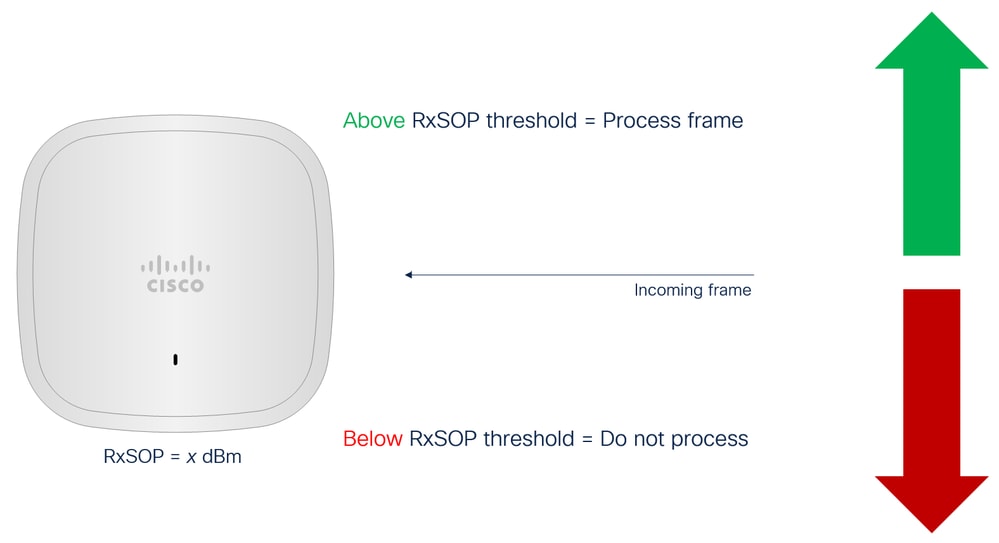

RXSOP

In tegenstelling tot mechanismen zoals Tx-vermogen of gegevenssnelheden die de kenmerken van de transmissiecel beïnvloeden, streeft RxSOP (Ontvangerbegin van pakketdetectie) ernaar de grootte van de ontvangstcel te beïnvloeden. In essentie kan RxSOP worden beschouwd als een ruisdrempel, in die zin dat het het ontvangen signaalniveau definieert waaronder de AP geen transmissies probeert te decoderen. Eventuele transmissies met een signaalniveau dat zwakker is dan de ingestelde RxSOP-drempel worden niet verwerkt door het toegangspunt en worden effectief behandeld als ruis.

RxSOP concept uitgelegd

RxSOP concept uitgelegd

Het belang van RxSOP

RxSOP heeft meerdere toepassingen. Het kan worden gebruikt om de APs capaciteit te verbeteren om in lawaaierige milieu's te overbrengen, om de distributie van cliënten tussen antennes te controleren, evenals te optimaliseren voor zwakkere en kleverige cliënten.

In het geval van lawaaierige omgevingen, herinneren eraan dat alvorens een kader 802.11 over te brengen het overbrengende station (in dit geval AP) eerst de beschikbaarheid van het middel moet beoordelen, een deel van dit proces is eerst te luisteren naar transmissies die reeds plaatsvinden. In dichte Wi-Fi-omgevingen is het voor veel AP's heel gewoon om in een relatief beperkte ruimte samen te leven, vaak met dezelfde kanalen. In dergelijke drukke omgevingen kan het toegangspunt het kanaalgebruik van de omliggende toegangspunten (inclusief reflecties) rapporteren en zijn eigen transmissie vertragen. Door de juiste RxSOP-drempel in te stellen, kan het toegangspunt die zwakkere transmissies negeren (vermindering van het waargenomen kanaalgebruik), wat leidt tot frequentere transmissiemogelijkheden en betere prestaties. Omgevingen waar AP's aanzienlijke kanaalbenutting rapporteren (bijvoorbeeld > 10%) zonder enige clientbelasting (bijvoorbeeld een lege locatie) zijn goede kandidaten voor RxSOP-tuning.

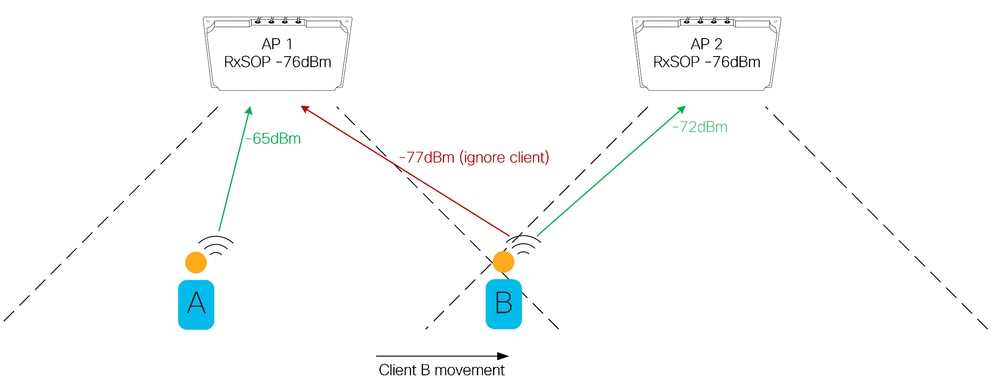

Raadpleeg dit diagram voor clientoptimalisatie met RxSOP.

Clientroaming beïnvloed door rxsop

Clientroaming beïnvloed door rxsop

In dit voorbeeld zijn er twee AP's/antennes met goed gedefinieerde dekkingsgebieden. Cliënt B beweegt zich van het dekkingsgebied van AP1 naar het dekkingsgebied van AP2. Er is een oversteekpunt waarbij AP2 de cliënt beter hoort dan AP1, maar de cliënt nog niet aan AP2 heeft geroamd. Dit is een goed voorbeeld van hoe het plaatsen van de drempel RxSOP de grens van het dekkingsgebied kan afdwingen. Ervoor zorgen dat clients altijd zijn verbonden met het dichtstbijzijnde toegangspunt verbetert de prestaties door het elimineren van verafgelegen en/of zwakke clientverbindingen die worden aangeboden met lagere gegevenssnelheden. Als u de RxSOP-drempels op deze manier configureert, is een grondig begrip nodig van de plaats waar het verwachte dekkingsgebied van elke AP begint en eindigt.

De gevaren van RxSOP.

Als de RxSOP-drempel te agressief wordt ingesteld, ontstaan er dekkingsgaten, aangezien het toegangspunt geen geldige transmissies van geldige clientapparaten decodeert. Dit kan nadelige gevolgen hebben voor de cliënt aangezien AP niet antwoordt; als de cliëntenoverdracht niet werd gehoord, is er immers geen reden om te reageren. Stemmende RxSOP drempels moeten zorgvuldig worden gedaan, altijd ervoor zorgend de gevormde waarden geen geldige cliënten binnen het dekkingsgebied uitsluiten. Merk op dat sommige clients mogelijk niet goed reageren op deze manier worden genegeerd, te agressieve RxSOP-instellingen geven de client geen kans om te zwerven natuurlijk, waardoor de client effectief wordt gedwongen om een andere AP te vinden. Een cliënt die een beacon van AP kan decoderen veronderstelt het aan dat AP kan overbrengen, zo, is de bedoeling van RxSOP het stemmen de grootte van de ontvangstcel aan de bakenwaaier van AP aan te passen. Houd in gedachten dat een (geldig) cliëntapparaat niet altijd een directe lijn van zicht aan AP heeft, wordt het signaal vaak verzwakt door gebruikers die van de antenne onder ogen zien of hun apparaten dragen in zakken of zakken.

RXSOP configureren

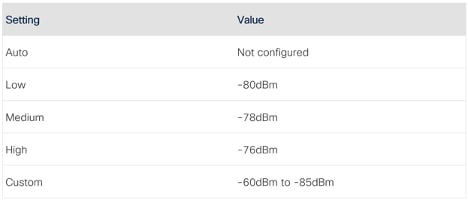

RxSOP is ingesteld per RF-profiel.

Voor elke band zijn er vooraf ingestelde drempels (Laag/Gemiddeld/Hoog) die een vooraf bepaalde dBm waarde plaatsen. Het is aan te raden om altijd aangepaste waarden te gebruiken, zelfs als de bedoelde waarde van de beschikbare voorinstellingen is, maakt dit de configuratie leesbaarder.

Tabel met RXs-instellingen

Tabel met RXs-instellingen

Opmerking: RxSOP veranderingen vereisen geen radio reset en kunnen direct worden uitgevoerd.

Het netwerk schalen

Over het algemeen is het gebruik van een apparaat maximaal gedocumenteerd. Dat is een slecht idee. Gegevensbladen geven de waarheid aan, maar de vermelde cijfers kunnen in specifieke omstandigheden van activiteit zijn. Draadloze controllers zijn getest en gecertificeerd om een bepaald aantal clients en AP's te ondersteunen, en een bepaalde doorvoersnelheid, maar dit veronderstelt niet dat clients elke seconde zwerven, dat u zeer lange unieke ACL's voor elke client kunt hebben geconfigureerd of alle beschikbare snuffelfuncties hebt ingeschakeld. Het is daarom belangrijk om alle aspecten zorgvuldig te overwegen om ervoor te zorgen dat het netwerk tijdens piekuren kan worden geschaald en om ook een veiligheidsmarge voor toekomstige groei te behouden.

Aantal toegangspunten

Een van de eerste taken bij de implementatie van een netwerk is het budgetteren en bestellen van de juiste hoeveelheid apparatuur, en de grootste variabele factor is het aantal en type toegangspunten en antennes. Draadloze oplossingen moeten echter altijd gebaseerd zijn op een radiofrequentieontwerp (en helaas), vaak is dit de tweede stap in de levenscyclus van het project. In het geval van eenvoudige indoor enterprise implementaties zijn er tal van schattingstechnieken die, tot een redelijk niveau van zekerheid, kunnen voorspellen hoeveel AP's kunnen worden vereist, zelfs voordat een draadloze architect kijkt naar de vloerplannen. Voorspelmodellen kunnen in dit geval ook zeer nuttig zijn.

Voor uitdagender installaties, zoals industriële, buitenshuis, grote openbare netwerken of waar externe antennes nodig zijn, zijn eenvoudige schattingstechnieken vaak ontoereikend. Bij eerdere soortgelijke installaties is enige ervaring vereist om het soort en de hoeveelheid benodigde apparatuur adequaat in te schatten. Een bezoek aan de site door een draadloze architect is het absolute minimum om inzicht te krijgen in de lay-out van een complexe locatie of faciliteit.

Deze paragraaf bevat richtlijnen voor het bepalen van het minimumaantal AP's en antennes voor de betreffende implementatie. De uiteindelijke hoeveelheden en specifieke montageplaatsen zullen altijd worden bepaald via een proces van behoeftenanalyse en radioontwerp.

De eerste materiaallijst moet op twee factoren zijn gebaseerd: het type antennes en het aantal antennes.

Type antennes

Er zijn hier geen sneltoetsen. Het type antenne wordt bepaald door het gebied dat moet worden bedekt en door de beschikbare montageopties in dat gebied. Het is niet mogelijk om dit te bepalen zonder een begrip van de fysieke ruimte, dit betekent dat een bezoek ter plaatse wordt vereist door iemand met een begrip van antennes en hun dekking patronen.

Hoeveelheid antennes

De benodigde hoeveelheid apparatuur kan worden afgeleid uit een begrip van de verwachte hoeveelheid cliëntverbindingen.

Apparaten per persoon

Het aantal menselijke gebruikers kan worden bepaald aan de hand van de zitcapaciteit van een plaats, het aantal verkochte tickets of het verwachte aantal bezoekers op basis van historische statistieken. Elke menselijke gebruiker kan meerdere apparaten dragen en het is gebruikelijk om meer dan één apparaat per gebruiker aan te nemen, hoewel de mogelijkheid van een menselijke gebruiker om actief meerdere apparaten tegelijk te gebruiken twijfelachtig is. Het aantal bezoekers dat actief verbinding maakt met het netwerk, is ook afhankelijk van het type evenement en/of implementatie.

Voorbeeld 1: Het is normaal dat een stadion met 80.000 zitplaatsen geen 80.000 aangesloten apparaten heeft, dit percentage is gewoonlijk aanzienlijk lager. Verbonden gebruikersverhoudingen van 20% zijn niet ongewoon tijdens sportevenementen, dit betekent dat voor het stadionvoorbeeld met 80.000 zitplaatsen het verwachte aantal aangesloten apparaten 16.000 kan zijn (80.000 x 20% = 16.000). Dit nummer is ook afhankelijk van het gebruikte onboarding mechanisme, als de gebruiker is vereist om een actie uit te voeren (zoals klik op een webportal) dan zijn de nummers lager dan wanneer het apparaat automatisch aan boord gaat. Automatisch onboarden kan net zo eenvoudig zijn als een PSK die is onthouden van een eerdere gebeurtenis, of iets geavanceerder zoals het gebruik van OpenRoaming dat onboard-apparaten zonder gebruikersinteractie. OpenRoaming-netwerken kunnen de gebruiker ertoe aanzetten verhoudingsgetallen van meer dan 50% te nemen, wat een aanzienlijke invloed kan hebben op de capaciteitsplanning.

Voorbeeld 2: Het is redelijk om te verwachten dat een technologieconferentie een hoge gebruikersverbindingsverhouding heeft. De aanwezigen van de conferentie besteden langer verbonden met het netwerk en verwachten hun e-mail te kunnen toegang hebben en dagelijkse taken door de dag uit te voeren. Het is ook waarschijnlijker dat dit type gebruiker meer dan één apparaat met het netwerk verbindt - hoewel hun vermogen om meerdere apparaten tegelijk te gebruiken twijfelachtig blijft. Voor technologieconferenties wordt ervan uitgegaan dat 100% van de bezoekers verbinding maakt met het netwerk, dit aantal kan lager zijn voor afhankelijk van het conferentietype.

In beide voorbeelden is het belangrijk om het verwachte aantal verbonden apparaten te begrijpen en er is geen enkele oplossing voor elk groot openbaar netwerk. In beide gevallen is een antenne aangesloten op een radio en zijn het clientapparaten (geen menselijke gebruikers) die verbinding maken met die radio. Daarom zijn clientapparaten per radio een bruikbare metriek.

Apparaten per radio

Cisco AP's hebben een maximum aantal clients van 200 verbonden apparaten per radio voor Wi-Fi 6 AP's en 400 apparaten per radio voor Wi-Fi 6E AP's. Het is echter niet aan te raden om te ontwerpen voor een maximaal aantal klanten. Voor planningsdoeleinden wordt aanbevolen het aantal klanten per radio ruim onder de 50% van de maximale AP-capaciteit te houden. Bovendien, het aantal radio's hangt af van het type van AP en antenne dat wordt gebruikt, onderzoekt het gedeelte op single vs dual 5GHz dit meer in detail.

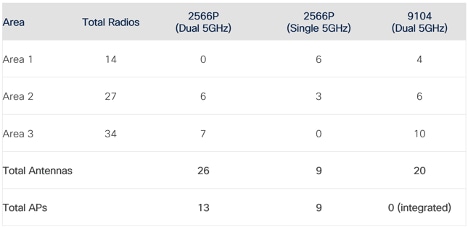

In dit stadium is het een goed idee om het netwerk op te delen in verschillende gebieden, met verwachte apparatentellingen per gebied. In dit deel wordt een minimumaantal AP's en antennes geschat.

Neem een voorbeeld van drie verschillende dekkingsgebieden, wordt de verwachte cliënttelling verstrekt voor elk gebied, en een (gezonde) waarde van 75 cliënten per radio wordt gebruikt om het aantal vereiste radio's te schatten.

Verwacht aantal radio's/clients per gebied

Verwacht aantal radio's/clients per gebied

Deze begingetallen moeten nu worden gecombineerd met het begrip van welke soorten AP's en antennes worden ingezet in elk gebied, en als enkele of dubbele 5GHz wordt gebruikt. 6 GHz berekeningen volgen dezelfde logica als 5 GHz. 2.4GHz wordt niet in overweging genomen in dit voorbeeld.

Laten we aannemen dat elk van de drie gebieden een combinatie van 2566P pleisterantenne en de 9104 stadionantenne gebruikt, met een combinatie van enkele en dubbele 5GHz - dit scenario wordt gebruikt voor illustratiedoeleinden.

Antennes per gebied

Antennes per gebied

Elk gebied geeft het type van de benodigde antennes en AP's aan. Merk op dat in het geval van dubbele 5GHz de verhouding twee antennes aan één AP is.

In dit deel wordt een benadering getoond om een eerste aantal antennes en AP’s te schatten die nodig zijn voor een implementatie. De schatting vereist inzicht in de fysieke gebieden, mogelijke montageopties in elk gebied, het type antennes dat in elk gebied moet worden gebruikt en het aantal clientapparaten dat wordt verwacht.

Elke implementatie is anders en er is vaak extra apparatuur nodig voor specifieke of uitdagende gebieden, bij dit soort schattingen wordt alleen rekening gehouden met de capaciteit van de klant (niet de dekking) en wordt de omvang van de benodigde investering geschetst. Laatste AP/antenne plaatsingslocaties en apparatuurtotalen zijn altijd afhankelijk van een gedegen begrip van de use-case en on-site verificatie door een ervaren draadloze professional.

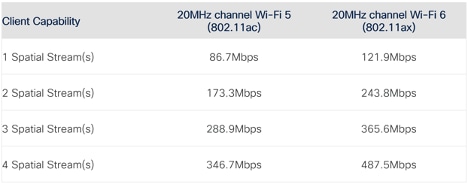

verwachte doorvoersnelheid

Elk draadloos kanaal kan een hoeveelheid beschikbare capaciteit bieden die meestal wordt vertaald naar de doorvoersnelheid. Deze capaciteit wordt gedeeld tussen alle apparaten die op de radio zijn aangesloten, wat betekent dat de prestaties voor elke gebruiker afnemen naarmate er meer gebruikersverbindingen aan de radio worden toegevoegd. Deze daling in prestaties is niet lineair en is ook afhankelijk van de exacte mix van verbonden cliënten.

Clientfuncties verschillen tussen apparaten, afhankelijk van de client-chipset en het aantal ruimtelijke stromen dat de client ondersteunt. De maximale klantgegevenssnelheden voor elk aantal ondersteunde ruimtelijke stromen worden in de onderstaande tabel vermeld.

Verwachte maximale reële doorvoersnelheid voor elk clienttype

Verwachte maximale reële doorvoersnelheid voor elk clienttype

De vermelde tarieven zijn theoretische maximale MCS (Modulation and Coding Scheme)-tarieven afgeleid van de 802.11-standaard en gaan uit van een signaal-ruisverhouding (SNR) > 30dBm. Het belangrijkste ontwerpdoel van goed presterende draadloze netwerken is om dit niveau van SNR te bereiken voor alle clients in alle locaties, dit is echter zelden het geval. Draadloze netwerken zijn dynamisch van aard en gebruiken frequenties zonder licentie, verschillende ongecontroleerde interferenties hebben een impact op client-SNR, naast de mogelijkheden van de client.

Zelfs in gevallen waar het vereiste niveau van SNR wordt bereikt, houden de eerder vermelde tarieven geen rekening met protocol overhead, daarom, niet direct in kaart aan echte wereld doorvoersnelheid (zoals gemeten door diverse snelheidstestinstrumenten). De werkelijke wereld is altijd lager dan de MCS-snelheid.

Voor alle draadloze netwerken (inclusief grote openbare netwerken) is de doorvoersnelheid van clients altijd afhankelijk van:

- Mogelijkheden van de klant.

- De signaalruisverhouding van de client op dat specifieke tijdstip.

- Aantal andere clients die op dat specifieke tijdstip zijn verbonden.

- Mogelijkheden van andere klanten op dat specifieke tijdstip.

- Activiteit van andere cliënten op dat specifieke tijdstip.

- Inmenging op dat specifieke tijdstip.

Gebaseerd op de variabiliteit van deze factoren is het niet mogelijk om een minimum per-client door voor draadloze netwerken, ongeacht de apparatuurverkoper te waarborgen.

Raadpleeg voor meer informatie de Doorvoersnelheid voor Wi-Fi valideren: Test- en bewakingsgids.

WLC-platform

Het kiezen van uw WLC platform kan eenvoudig lijken. Het eerste waar je aan kunt denken is om te kijken naar de geschatte AP-telling en de klant telling die je wilt beheren. Het gegevensblad voor elk platform WLC bevat alle maximale ondersteunde objecten op het platform: ACL’s, aantal clients, sitetags enzovoort. Dit zijn letterlijke maximumaantallen en vaak is er een harde handhaving. U kunt geen 6001 AP's toevoegen aan een 9800-80 die slechts 6000 AP's ondersteunt, bijvoorbeeld. Maar is het verstandig om overal het maximum na te streven?

De draadloze controllers van Cisco worden getest om deze maxima te kunnen bereiken, maar ze kunnen niet noodzakelijk alle gedocumenteerde maxima in alle omstandigheden tegelijk bereiken. Laten we het voorbeeld van doorvoersnelheid nemen: een 9800-80 kan tot 80 Gbps clientgegevens doorsturen, maar dit is het geval wanneer elk clientpakket de maximale en optimale grootte van 1500 bytes heeft. Bij een combinatie van pakketgroottes is de effectieve maximale doorvoersnelheid lager. Als u DTLS-codering inschakelt, wordt de doorvoersnelheid verder verlaagd en geldt hetzelfde voor Application Visibility. Het is optimistisch om meer dan 40Gbps van 9800-80 in realistische voorwaarden op een groot netwerk met vele toegelaten eigenschappen te verwachten. Aangezien dit sterk varieert afhankelijk van de functies in gebruik en het type netwerkactiviteit, is de enige manier om een echt idee van de capaciteit te krijgen het datapath-gebruik te meten met deze opdracht. Stel scherp op de belastingsmetriek, die een percentage is van de maximale doorvoersnelheid die de controller kan doorsturen.

WLC#show platform hardware chassis active qfp datapath utilization summary

CPP 0: 5 secs 1 min 5 min 60 min

Input: Total (pps) 9 5 5 8

(bps) 17776 7632 9024 10568

Output: Total (pps) 5 3 3 6

(bps) 11136 11640 11440 41448

Processing: Load (pct) 0 0 0 0

WLC#Op dezelfde manier kan de 9800-80 6000 AP's perfect verwerken met regelmatige activiteit. 6000 AP's op een openbare locatie zoals een stadion of een luchthaven tellen echter niet als reguliere activiteit. Gezien de hoeveelheid client roaming en omgevingscontrole, kunnen grote openbare netwerken op maximale schaal een verhoogd CPU-gebruik op één WLC veroorzaken. Als u bewakings- en SNMP-traps toevoegt die elke keer dat clients zich verplaatsen moeten worden verzonden, kan de lading snel te veel worden. Een van de belangrijkste kenmerken van een grote openbare locatie of grote gebeurtenis is dat er aanzienlijk meer client-onboarding-gebeurtenissen zijn als mensen bewegen en voortdurend associëren/disassociëren, dus dit veroorzaakt extra druk op de CPU en het besturingsplane.

Talrijke implementaties hebben aangetoond dat één enkel (HA) paar van 9800-80 draadloze controllers een grote stadionplaatsing met goed meer dan 1000 APs kan behandelen. Het is ook gebruikelijk om de AP's te verdelen over twee of meer controller paren voor kritieke gebeurtenissen waar uptime en beschikbaarheid primaire zorgen zijn. Wanneer grote netwerken worden gedistribueerd via meerdere WLC’s is er de extra complexiteit van intercontroller roaming, client roaming moet zorgvuldig worden overwogen in beperkte ruimtes zoals een stadionbowl.

Zie ook de sectie Site Tag in dit document.

WLC met hoge beschikbaarheid

Het wordt aangeraden om een High-Availability Stateful Switch Over (HA SSO)-paar te gebruiken, dit biedt hardwareredundantie maar beschermt ook tegen softwarestoringen. Met behulp van HA SSO, een software crash op één apparaat is transparant voor de eindgebruikers als de secundaire WLC neemt naadloos over. Een ander voordeel van een HA SSO-paar zijn de hitless upgrades die worden aangeboden door de In-Service Software Upgrade (ISSU) functie.

Als het netwerk groot genoeg is, is het ook aangeraden om een extra controller te gebruiken (N+1). Het kan meerdere doelen dienen die de HA SSO niet kan vervullen. U kunt een nieuwe softwareversie op deze WLC testen alvorens het productiepaar te upgraden (en slechts een paar test-AP's naar het migreren om een specifieke sectie van het netwerk te testen). Sommige zeldzame omstandigheden kunnen zowel de WLC's in een HA-paar beïnvloeden (wanneer het probleem wordt gerepliceerd naar de stand-by modus) en hier zorgt de N+1 voor een veilige WLC in een actief-actief scenario waar je progressief AP's naar en van kan migreren. Het kan ook dienen als een provisioningcontroller om nieuwe AP's te configureren.

De 9800-CL's zijn zeer schaalbaar en krachtig. Opgemerkt moet worden dat zij een veel kleinere capaciteit voor het doorsturen van gegevens hebben (van 2 Gbps tot 4 Gbps voor het SR-IOV beeld), wat hen vaak beperkt tot FlexConnect lokale switchingscenario's (en mogelijk een klein aantal AP's in centrale switching). Ze kunnen echter wel nuttig zijn als N+1-apparaten wanneer u extra controllers nodig hebt tijdens een onderhoudsvenster of bij het oplossen van een probleem.

Externe systemen

Hoewel dit document zich voornamelijk richt op de draadloze component van grote evenementennetwerken, zijn er ook talloze ondersteunende systemen die aandacht vereisen tijdens de schalings- en ontwerpfase, worden sommige hiervan hier besproken.

Core-netwerk

De grote draadloze netwerken worden typisch opgesteld op centrale omschakelingswijze en met grote subnets. Dit impliceert dat een zeer groot aantal cliëntMAC-adres en ARP-vermeldingen naar de aangrenzende bekabelde infrastructuur worden geduwd. Het is van cruciaal belang dat de aangrenzende systemen die gewijd zijn aan de verschillende L2- en L3-functies over de juiste middelen beschikken om deze belasting te kunnen verwerken. In het geval van L2-switches is een gemeenschappelijke configuratie de Switch Device Manager (SDM) template, die verantwoordelijk is voor de toewijzing van systeembronnen, balancering tussen L2- en L3-functies afhankelijk van de functie van het toestel binnen het netwerk. Het is belangrijk om ervoor te zorgen dat de kern L2 apparaten het aantal verwachte MAC-adresingangen kunnen ondersteunen.

Gateway NAT

Het meest voorkomende gebruiksgeval van openbare netwerken is om internettoegang te bieden aan bezoekers. Ergens langs het gegevenspad moet er een apparaat zijn dat verantwoordelijk is voor NAT/PAT-vertaling. Internetgateways moeten beschikken over de vereiste hardwarematige bronnen en IP-poolconfiguratie om de werklast te kunnen verwerken. Vergeet niet dat één draadloos clientapparaat verantwoordelijk kan zijn voor talloze NAT/PAT-vertalingen.

DNS/DHCP

Deze twee systemen zijn essentieel voor een goede klantervaring. Zowel DNS- als DHCP-services vereisen niet alleen de juiste schaling om de lading te verwerken, maar ook aandacht met betrekking tot plaatsing binnen het netwerk. Snel reagerende systemen, geplaatst op dezelfde locatie als de WLC zorgt voor de beste ervaring en vermijd lange client onboarding tijden.

AAA/webportal

Niemand houdt van een langzame webpagina, het kiezen van een geschikt en goed-geschaald systeem voor externe web authenticatie is belangrijk voor een goede client onboarding ervaring. Op dezelfde manier moeten RADIUS-verificatieservers voor AAA kunnen voldoen aan de eisen van het draadloze systeem. Houd in gedachten dat in sommige gevallen de belasting kan pieken tijdens belangrijke momenten, bijvoorbeeld halftijds tijdens een voetbalwedstrijd, die een hoge authenticatielast kan genereren in een kleine hoeveelheid tijd. Het is van belang het systeem op te schalen voor een adequate gelijktijdige lading. Bij het gebruik van functies zoals AAA-accounting moet specifieke voorzichtigheid in acht worden genomen. Vermijd op tijd gebaseerde accounting ten koste van alles en als je boekhouding gebruikt, probeer dan tussentijdse accounting uit te schakelen. Een ander belangrijk punt om na te denken is het gebruik van load-balancers, waar de sessie-pining mechanismen moeten worden gebruikt om volledige authenticatiestromen te verzekeren. Zorg ervoor dat de RADIUS-timeout 5 seconden of langer is.

Als u een 802.1X SSID met een groot aantal clients gebruikt (bijvoorbeeld met OpenRoaming), zorg er dan voor dat u 802.11r Fast Transition (FT) inschakelt, anders kunnen clients een verificatiestorm veroorzaken telkens wanneer ze rondzwerven.

DNS/DHCP

Een paar aanbevelingen voor DHCP:

- Zorg ervoor dat de DHCP-pool ten minste driemaal het verwachte aantal clients is. IP's blijven toegewezen voor enige tijd, zelfs nadat de client is losgekoppeld, dus afhankelijk van de verblijftijd van de gasten kan dit meer IP-adressen verbruiken. Probeer de leasetijd af te stemmen op de verwachte duur van het bezoek van de gebruiker aan de locatie, het heeft geen zin om een IP-adres voor een week toe te wijzen als een gemiddelde duur van het bezoek twee uur is, dit helpt om verouderde leases uit te voeren.

- Het gebruik van één grote subnetverbinding voor clients wordt aanbevolen, de WLC heeft een proxy-ARP-functie en stuurt geen uitzendingen standaard door (anders dan DHCP). Het gebruik van een grote (bijvoorbeeld /16) clientsubnetverbinding voor uw clients vormt geen probleem. Eén groot VLAN is eenvoudiger dan een VLAN-groep met veel VLAN’s. Het configureren van veel kleinere subnetten (bijvoorbeeld /24) en VLAN-groepen heeft geen invloed op het broadcast-domein en resulteert alleen in een meer gecompliceerde configuratie, wat resulteert in problemen zoals vuile VLAN’s en het moeten bijhouden van verschillende DHCP-pools die niet gelijk kunnen worden gebruikt. Deze aanbeveling is van toepassing op lokale toegangspunten en centraal geschakeld verkeer. In het geval van FlexConnect met lokale switching wordt het niet ondersteund om meer dan 100 (of 300 na 17.9) APs in hetzelfde subnetwerkkader te plaatsen, aangezien zij zullen lijden aan veel uitzendtransmissies. Flexconnect vereist dat AP's hetzelfde VLAN dienen om naadloze roaming te ondersteunen en daarom is het niet aangeraden om grote subnetten te ondersteunen in dit scenario.

- Houd DHCP in overbruggingsmodus op de draadloze controller met de DHCP-relay-functionaliteit die wordt verwerkt door Layer 3-gateway van het subsysteem. Dit zorgt voor maximale efficiëntie en eenvoud. Het idee is dat de draadloze controller helemaal niet bij het DHCP-proces betrokken moet worden.

- Gebruik DHCP vereist op elk openbaar WLAN, ongeacht de verificatiemethode. Hoewel dit kan leiden tot een klein percentage van mislukte cliëntenverenigingen, kan het belangrijke veiligheidskwesties voorkomen door cliënten die proberen om zichzelf statische IP-adressen toe te wijzen of door cliënten die zich misdragen en proberen om een vorig IP-adres zonder toestemming te hergebruiken.

Het netwerk bedienen

De juiste configuratie

Het is verleidelijk om een heleboel opties toe te staan om van alle recentste eigenschappen van moderne WiFi te profiteren. Bepaalde functies werken echter prima in kleine omgevingen, maar hebben een grote impact in grote en dichte omgevingen. Op dezelfde manier kunnen bepaalde eigenschappen verenigbaarheidsproblemen veroorzaken. Hoewel Cisco-apparatuur aan alle normen voldoet en compatibiliteit met een groot aantal geteste clients biedt, is de wereld gevuld met unieke clientapparaten die soms driver-softwareversies met bugs of incompatibiliteit met bepaalde functies hebben.

Afhankelijk van het niveau van controle dat je hebt op de klanten, moet je conservatief zijn. Bijvoorbeeld, als u WiFi voor de grote jaarlijkse vergadering van uw bedrijf opstelt, weet u dat de meeste cliënten bedrijfsapparaten zijn en u kunt de eigenschap plannen die dienovereenkomstig wordt geplaatst toe te laten. Aan de andere kant, als u een luchthaven Wi-Fi bedient, heeft uw niveau van gasttevredenheid direct betrekking op hun vermogen om verbinding te maken met uw netwerk, en u hebt geen enkele controle over de clientapparaten die mensen kunnen gebruiken.

SSID’s

Hoeveel SSID's?

Het is altijd de aanbeveling geweest om zo min mogelijk SID's te gebruiken. Dit wordt nog eens verscherpt in netwerken met hoge dichtheid, omdat de mogelijkheid om meerdere AP's op hetzelfde kanaal te hebben vrijwel gegarandeerd is. Typisch, gebruiken vele implementaties teveel SSIDs, erkennen zij teveel SSIDs hebben, maar verklaren dat zij niet minder kunnen gebruiken. U moet een zakelijke en technische studie voor elke SSID uitvoeren om de overeenkomsten tussen SSID's en opties voor het samenvouwen van meerdere SSID's in één te begrijpen.

Laten we een paar security/SSID types en het gebruik ervan bespreken.

WPA2/3 persoonlijk

Een vooraf gedeelde sleutel SSID is immens populair vanwege zijn eenvoud. U kunt de sleutel ergens op badges of op papier afdrukken of op borden zetten of op een of andere manier communiceren met bezoekers. Soms wordt een vooraf gedeelde sleutel SSID zelfs voor een gast SSID verkozen (op voorwaarde dat de sleutel door alle aanwezigen bekend is). Het kan helpen voorkomen dat DHCP-pool uitputting als gevolg van de opzettelijke aard van de verbinding. Apparaten die voorbijgaan, maken geen automatische verbinding met het netwerk en kunnen daarom geen IP-adres uit de DHCP-pool gebruiken.

WPA2 PSK biedt geen privacy omdat verkeer gemakkelijk kan worden ontsleuteld omdat iedereen dezelfde sleutel gebruikt. In tegendeel, WPA3 SAE biedt wel privacy, en zelfs als iedereen de master key heeft is het niet mogelijk om de encryptie sleutel die door andere klanten gebruikt wordt af te leiden.

WPA3 SAE is de betere keuze voor beveiliging en veel smartphones, laptops en besturingssystemen ondersteunen dit. Sommige IoT-apparaten of smart wearables kunnen nog steeds beperkte ondersteuning hebben en oudere klanten zijn over het algemeen gevoelig voor problemen als ze geen recente stuurprogramma- of firmware-updates hebben ontvangen.

Het kan verleidelijk zijn om een Transition Mode WPA2 PSK-WPA3 SAE SSID te overwegen om dingen te vereenvoudigen, maar dit is in het veld getoond om bepaalde compatibiliteitsproblemen te veroorzaken. Slecht geprogrammeerde clients verwachten niet twee soorten gedeelde sleutelmethoden op dezelfde SSID. Als u zowel WPA2- als WPA3-opties wilt bieden, is het raadzaam afzonderlijke SSID's te configureren.

WPA2/3 voor ondernemingen

WPA3 Enterprise (met behulp van AES 128-bit encryptie) is technisch dezelfde beveiligingsmethode (tenminste zoals geadverteerd in de SID bakens) als WPA2 Enterprise, die maximale compatibiliteit biedt.

Voor 802.1X wordt een overgangsmodus SSID aangeraden omdat compatibiliteitsproblemen niet worden gezien met recente apparaten (problemen werden gemeld met Android 8 of oude Apple IOS versies). IOS XE 17.12 en latere releases maken het mogelijk om één Transition Enterprise SSID te hebben waar alleen WPA3 wordt gebruikt en geadverteerd op 6 GHz terwijl WPA2 als optie wordt aangeboden op de 5 GHz band. We adviseren om WPA3 op Enterprise SSID's zo snel mogelijk in te schakelen.

WPA Enterprise SSID's kunnen worden gebruikt voor belangrijke gebruikers waarvoor er een database van de identiteitsprovider is waarmee AAA-parameters (zoals VLAN's of ACL's) kunnen worden geretourneerd, afhankelijk van de gebruikersidentiteit. Zulke soorten SSID's kunnen eduroam of OpenRoaming omvatten die de voordelen van gast-SSID's (door bezoekers toe te staan om gemakkelijk verbinding te maken zonder enige referenties in te voeren) combineren met de beveiliging van een zakelijke SSID. Ze verminderen de complexiteit van onboarden, die normaal geassocieerd wordt met 802.1X, omdat clients niets hoeven te doen om zich aan te sluiten bij de eudroam of OpenRoaming SSID, mits ze een profiel op hun telefoon hebben (die eenvoudig kan worden geleverd via een event app)

Gast-SSID’s

Een gast-SSID is vaak synoniem met open authenticatie. U kunt er een webportal (of niet) achter toevoegen (afhankelijk van de gewenste vriendelijkheid of lokale vereisten) in de verschillende vormen: externe, lokale of centrale webverificatie, maar het concept blijft hetzelfde. Wanneer het gebruik van een guest portal, kan schaalbaarheid snel een probleem worden in grote omgevingen. Raadpleeg het gedeelte Configuration for Scalability voor meer informatie over dit onderwerp.