Configuratie van verificatie en probleemoplossing voor bekabelde gasten in draadloze LAN-controller

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u bekabelde gasttoegang in 9800 en IRCM met externe webverificatie kunt configureren, verifiëren en oplossen.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

9800 WLC

AireOS WLC

Mobiliteitstunnel

ISE

Er wordt aangenomen dat een mobiliteitstunnel tussen de twee WLC’s tot stand is gebracht voordat de bekabelde gasttoegang wordt geconfigureerd.

Dit aspect valt buiten het bereik van dit configuratievoorbeeld. Raadpleeg voor uitgebreide instructies het bijgevoegde document Configuration Mobility Topologies op 9800

Gebruikte componenten

9800 WLC versie 17.12.1

5520 WLC versie 8.10.185.0

ISE-versie 3.1.0.518

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configuratie van bekabelde gast op Catalyst 9800 verankerd aan een andere Catalyst 9800

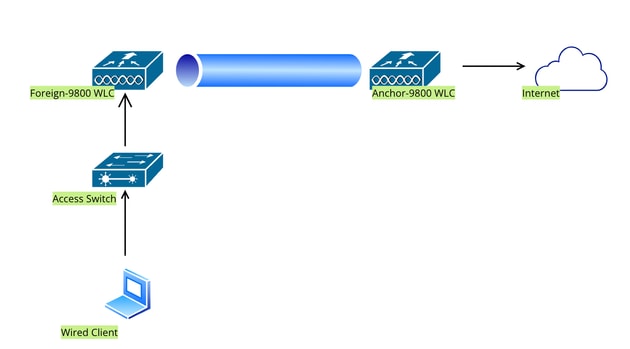

Netwerkdiagram

Netwerktopologie

Netwerktopologie

Configuratie op Foreign 9800 WLC

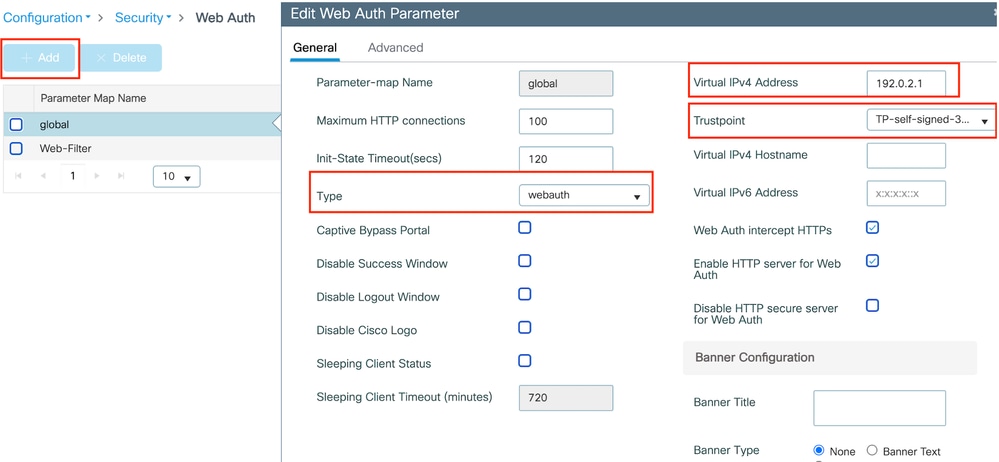

Web Parameter map configureren

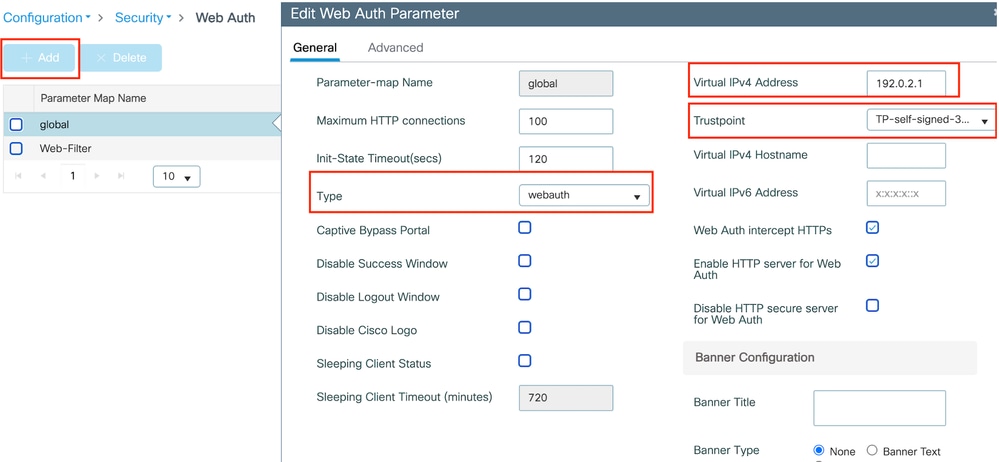

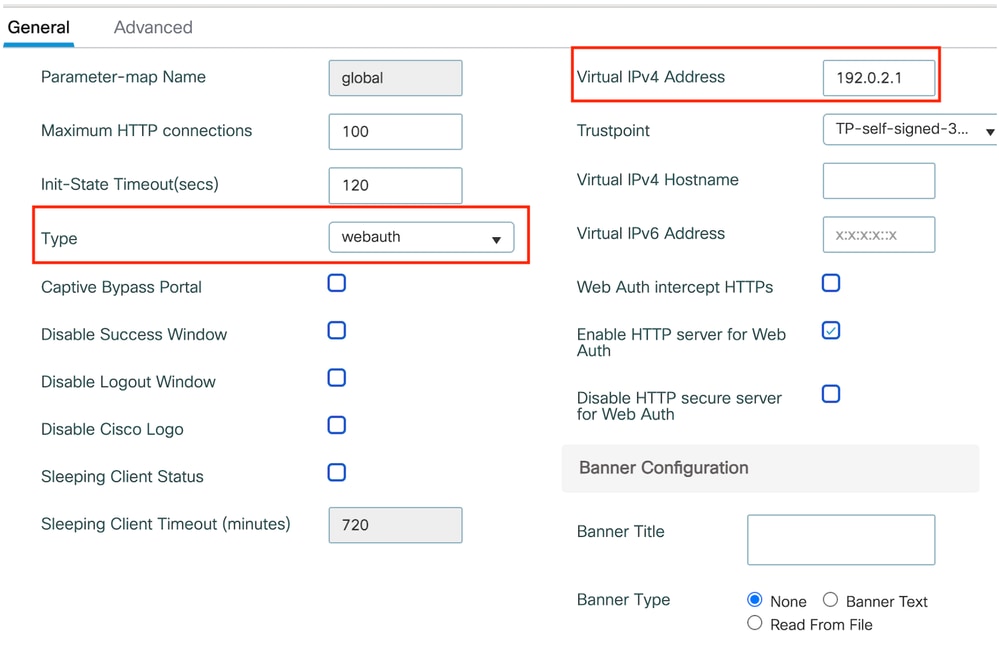

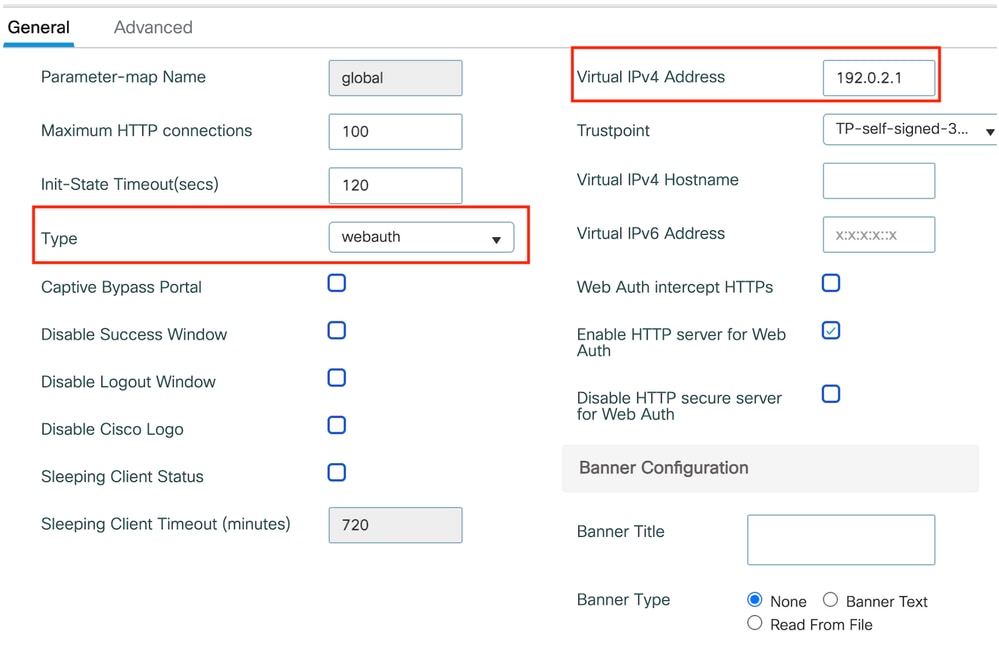

Stap 1: Navigeer naar Configuration > Security > Web Auth, selecteer Global, controleer het virtuele IP-adres van de controller en Trustpoint mapping en zorg ervoor dat het type is ingesteld op webauth.

Globale parameterkaart

Globale parameterkaart

Opmerking: Web Auth intercept HTTP is een optionele instelling. Als HTTPS-omleiding vereist is, moet de optie Web Auth Intercept HTTPS zijn ingeschakeld. Deze configuratie wordt echter niet aanbevolen omdat deze het CPU-gebruik verhoogt.

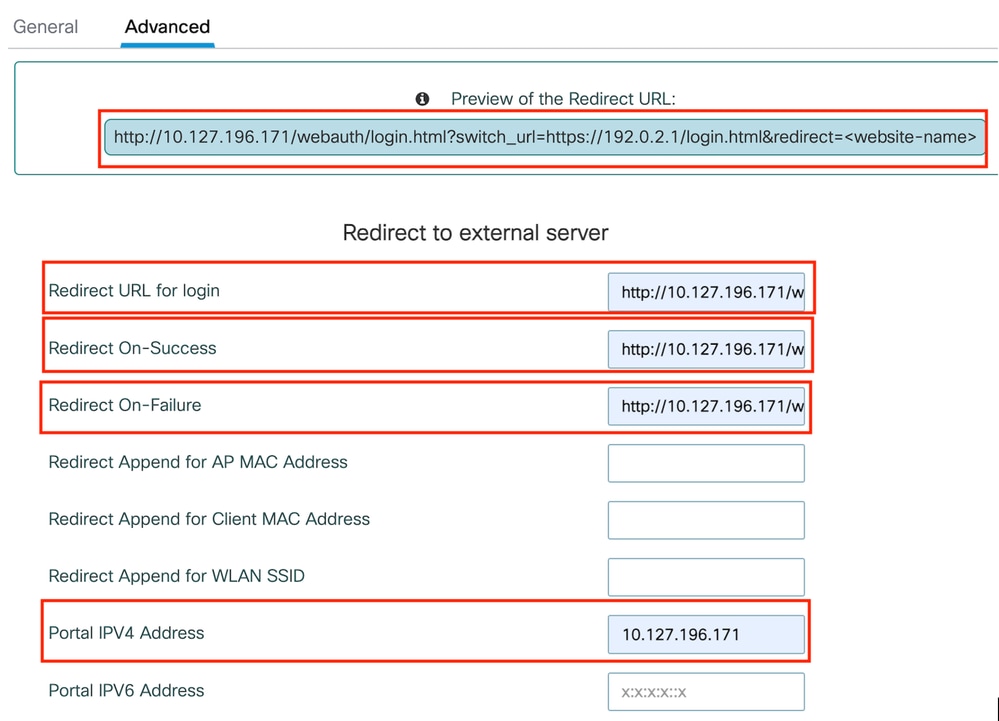

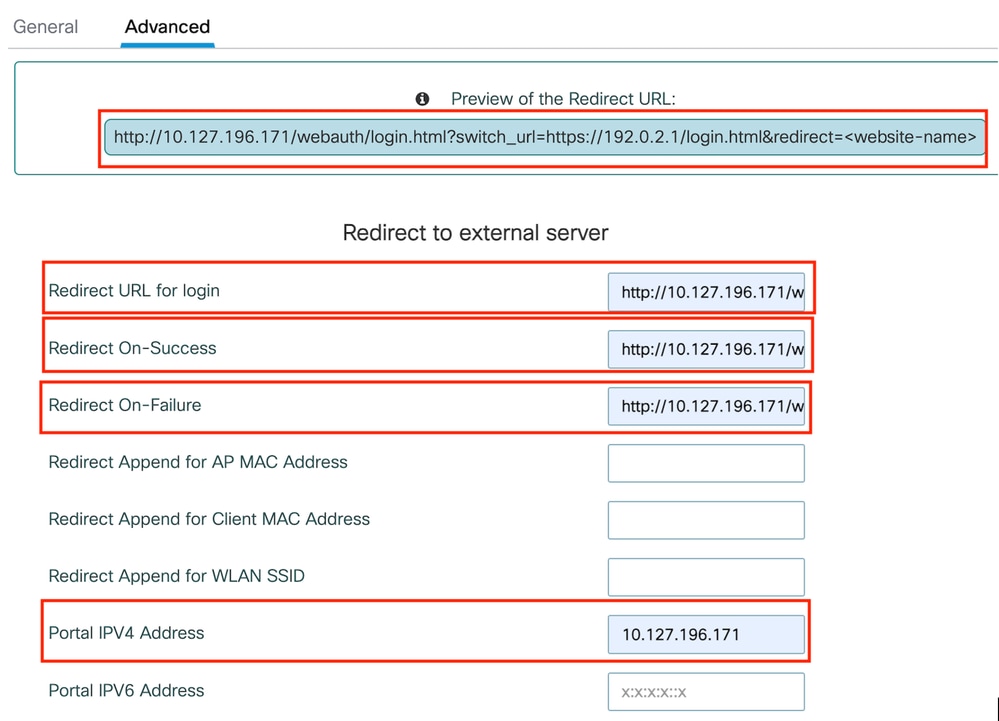

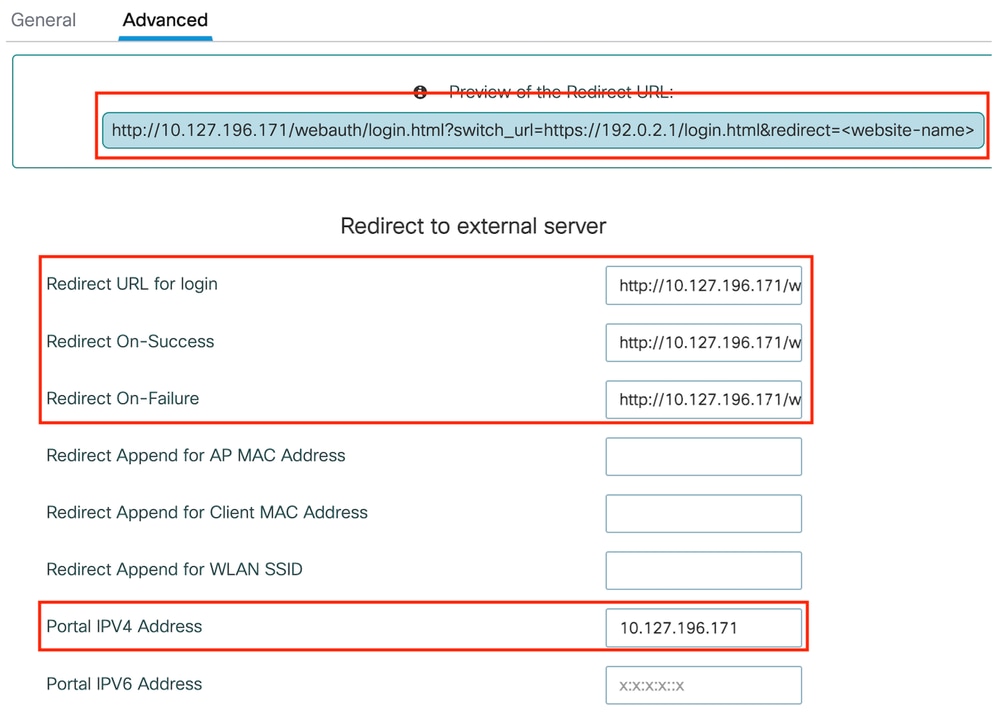

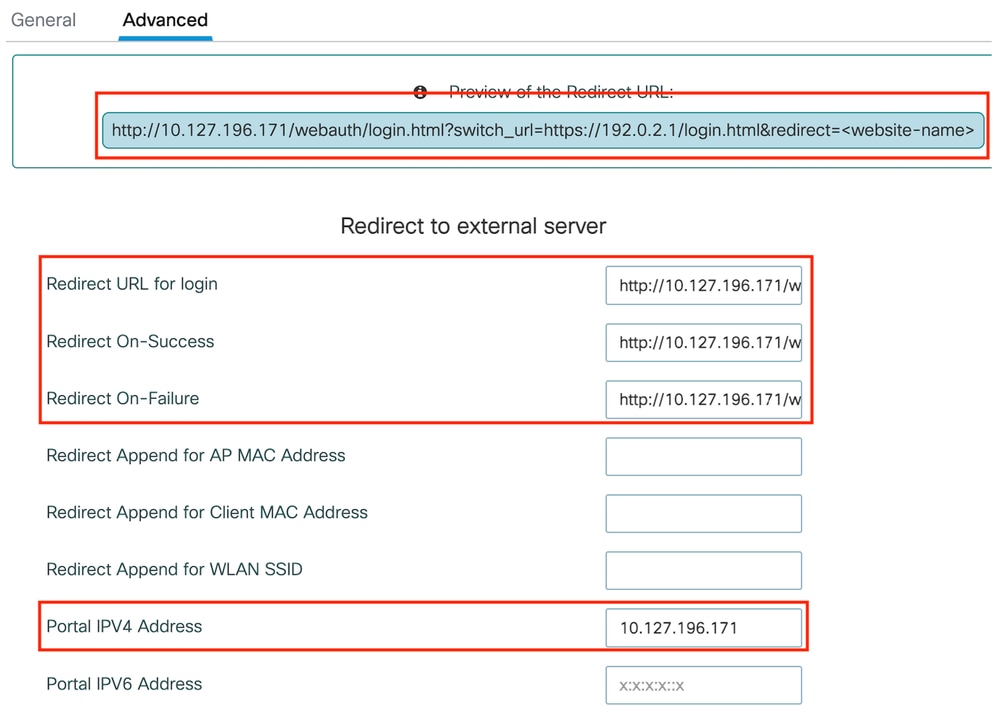

Stap 2: Onder het tabblad Advanced moet u de externe URL van de webpagina configureren voor omleiding naar de client. Stel "Redirect URL for login" en "Redirect On-Failure" in; "Redirect On-Success" is optioneel. Na configuratie wordt een voorvertoning van de doorverwijzing van de URL weergegeven in het webautorisatieprofiel.

Tabblad Geavanceerd

Tabblad Geavanceerd

CLI-configuratie

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

intercept-https-enable

trustpoint TP-self-signed-3915430211

webauth-http-enable

Opmerking: in dit scenario wordt de globale parameterkaart gebruikt. Zoals per vereiste een aangepaste web parameter map te configureren door Add en te selecteren, stel de omleiding URL onder het tabblad Advanced in. De instellingen voor Trustpoint en Virtual IP worden overgenomen van het globale profiel.

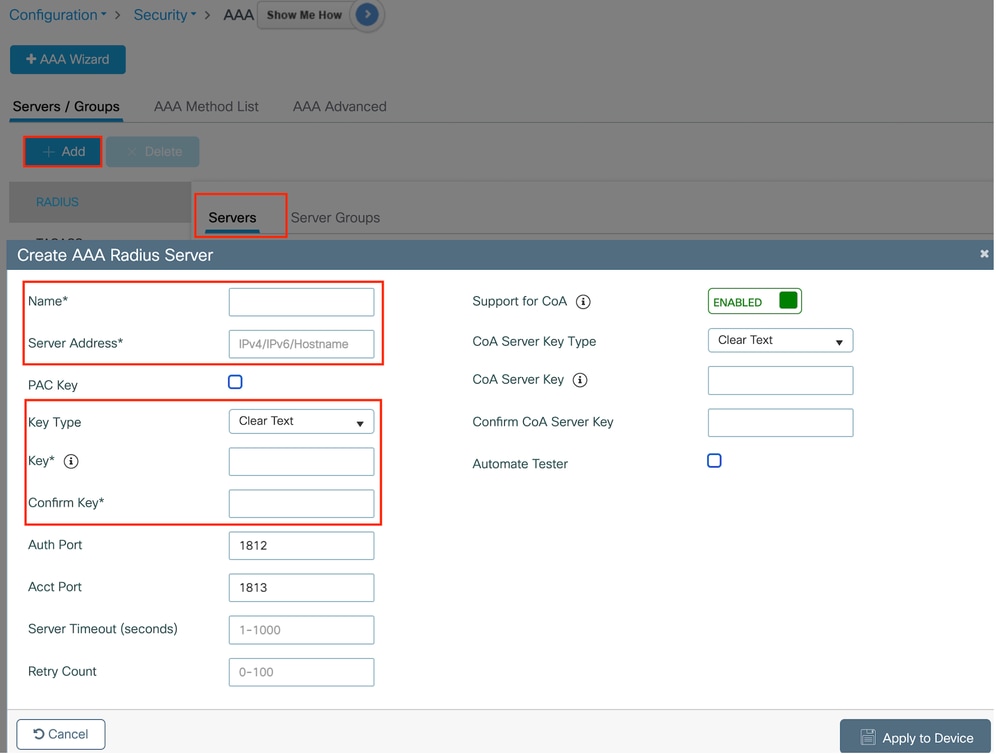

AAA-instellingen:

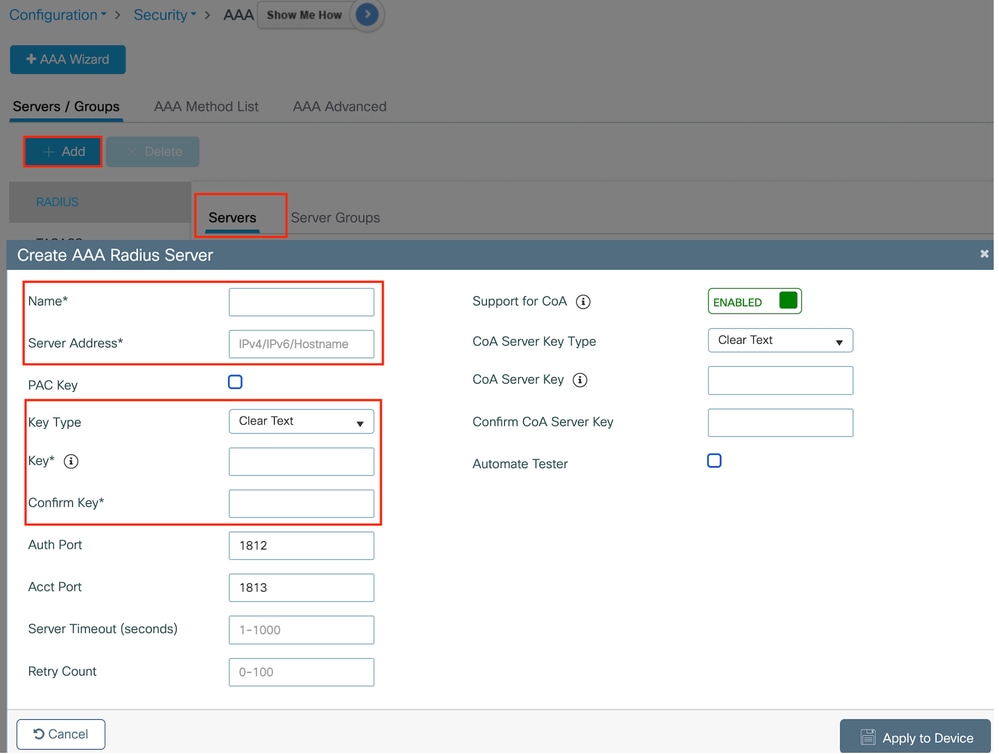

Stap 1: Een RADIUS-server maken:

Navigeer naar Configuratie > Beveiliging > AAA, klik op "Add" onder de sectie Server/Group en voer op de pagina "AAA Radius Server maken" de servernaam, IP-adres en gedeeld geheim in.

Radius-serverconfiguratie

Radius-serverconfiguratie

CLI-configuratie

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

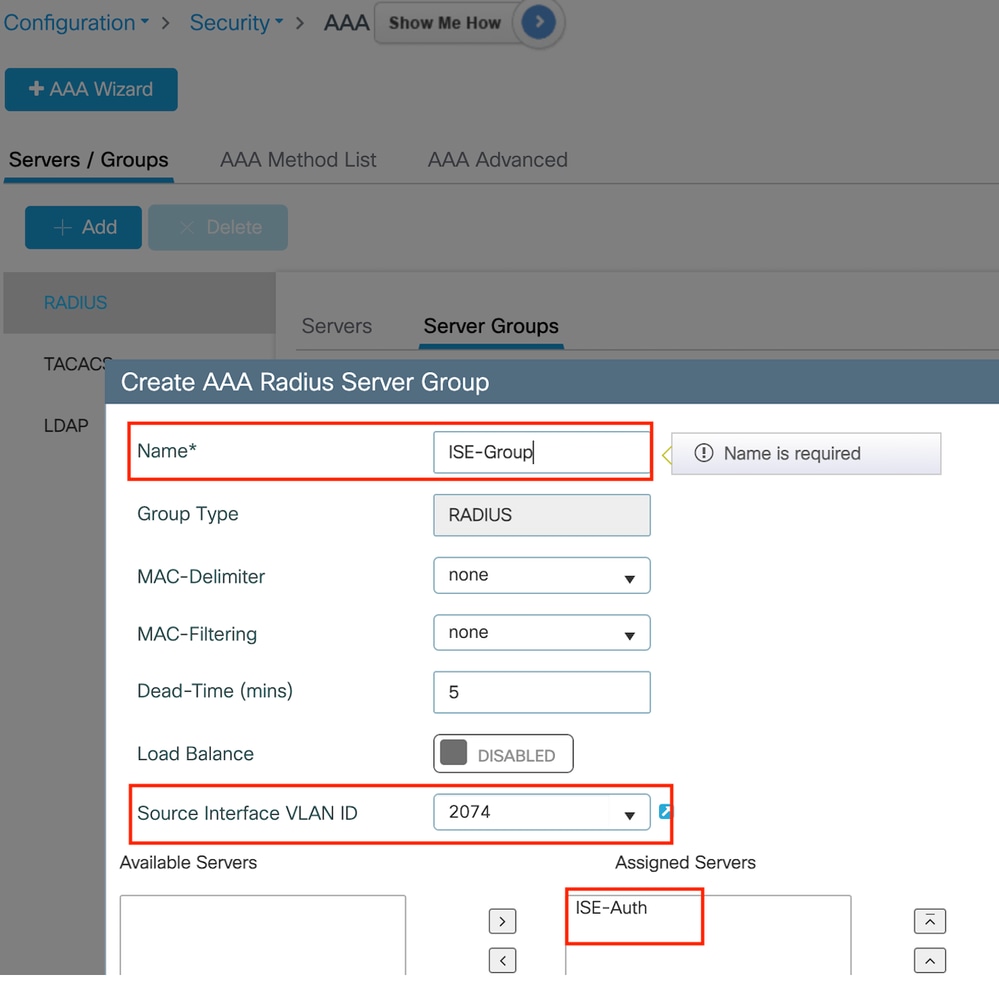

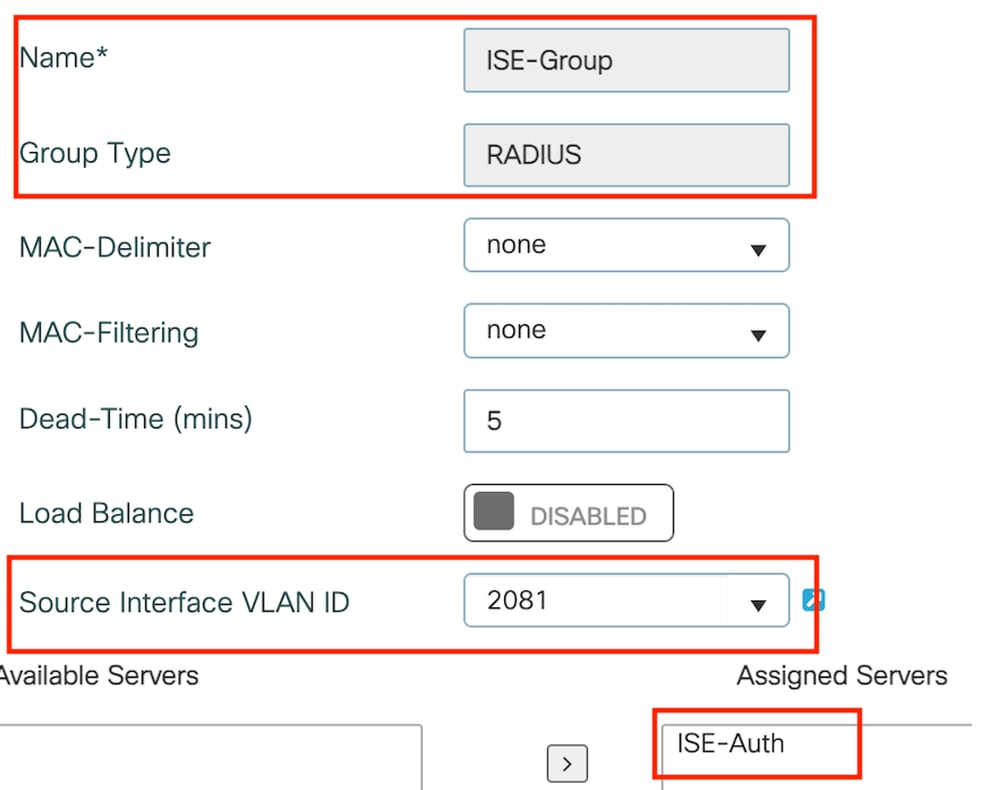

Stap 2: Een RADIUS-servergroep maken:

Selecteer "Add" onder de sectie Servergroepen om een servergroep te definiëren en de servers in te schakelen die moeten worden opgenomen in de groepsconfiguratie.

Radius-servergroep

Radius-servergroep

CLI-configuratie

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2074

deadtime 5

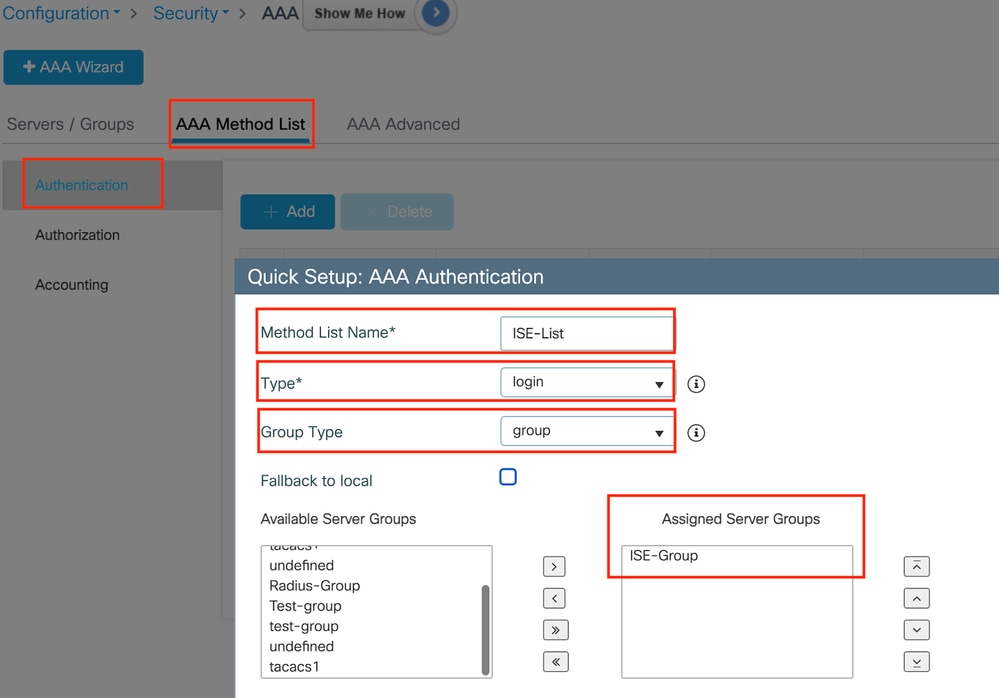

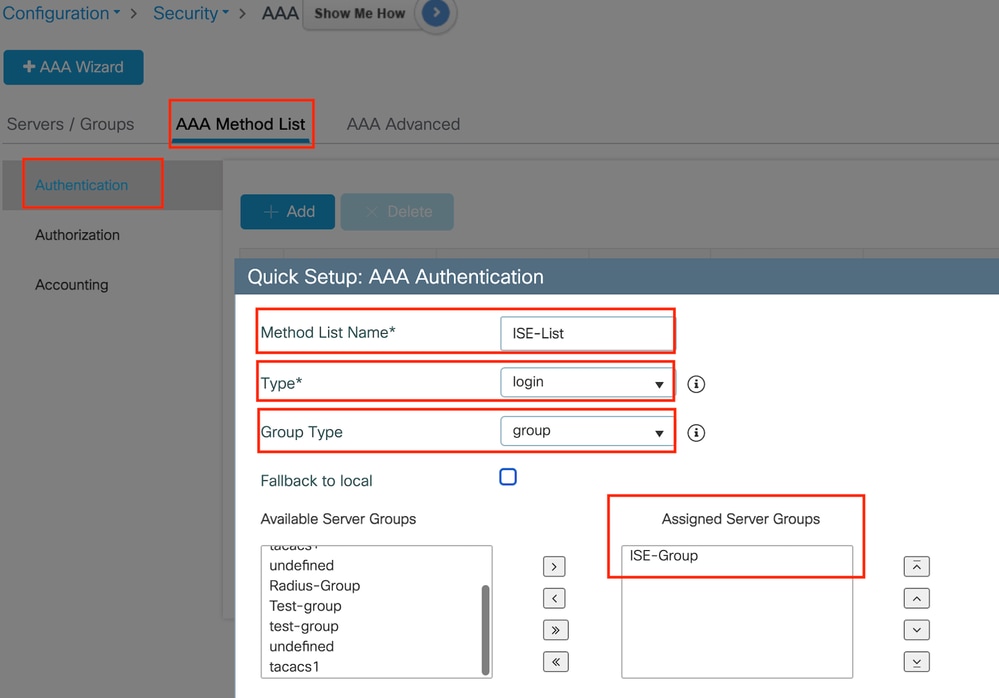

Stap 3: AAA-methodelijst configureren:

Navigeer naar het tabblad Lijst AAA-methode, selecteer Toevoegen onder Verificatie, definieer een naam voor de methodelijst met Type als "login" en Groepstype als "Groep" en geef de geconfigureerde verificatieservergroep in kaart onder de sectie Toegewezen servergroep.

Lijst met verificatiemethoden

Lijst met verificatiemethoden

CLI-configuratie

aaa authentication login ISE-List group ISE-Group

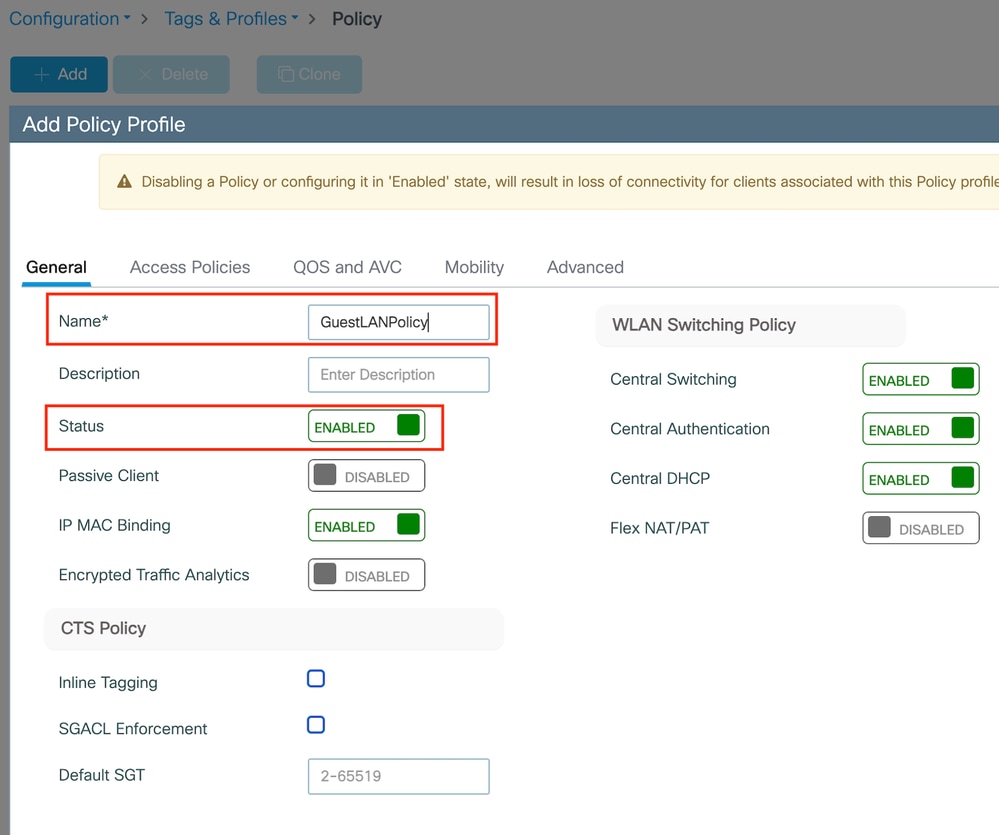

Beleidsprofiel configureren

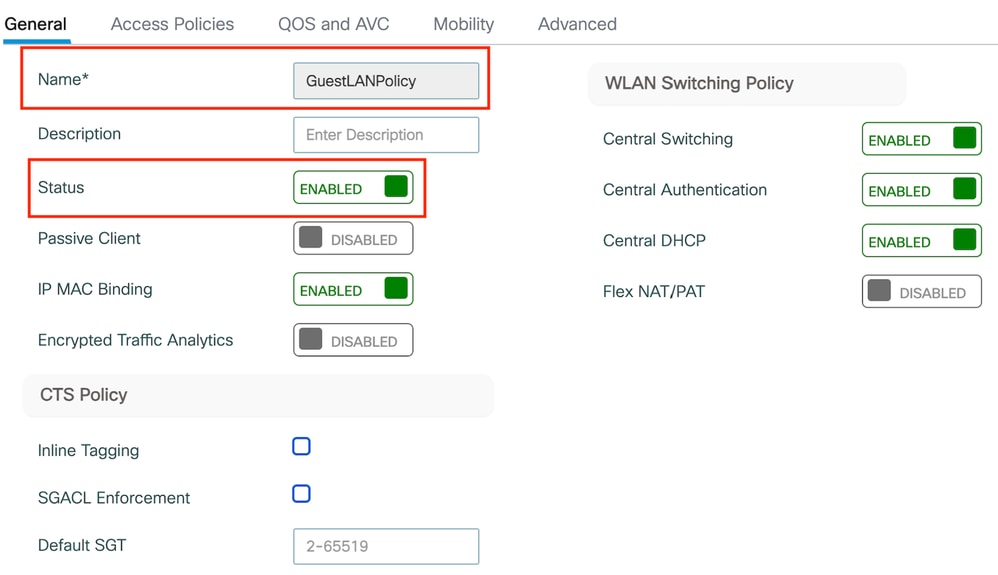

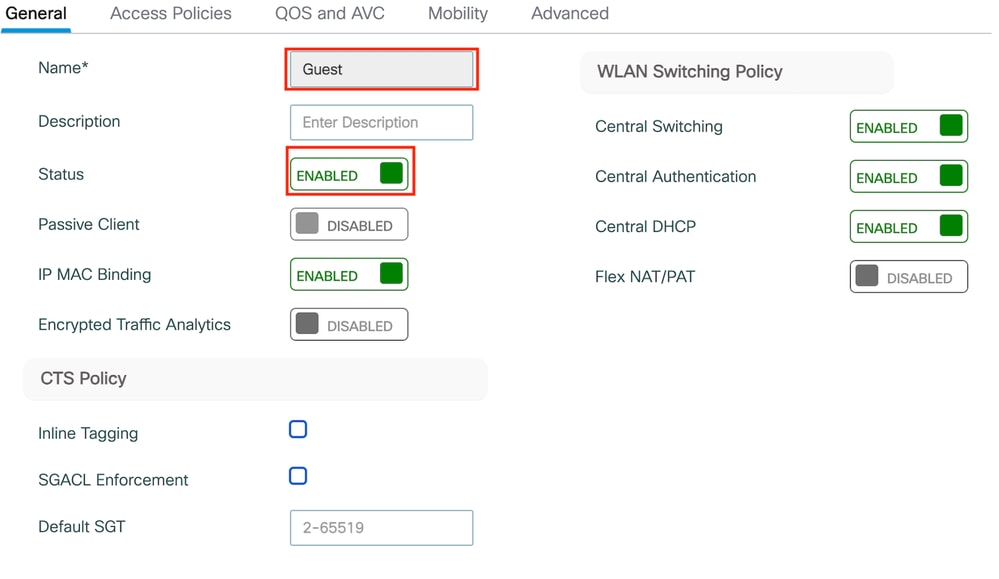

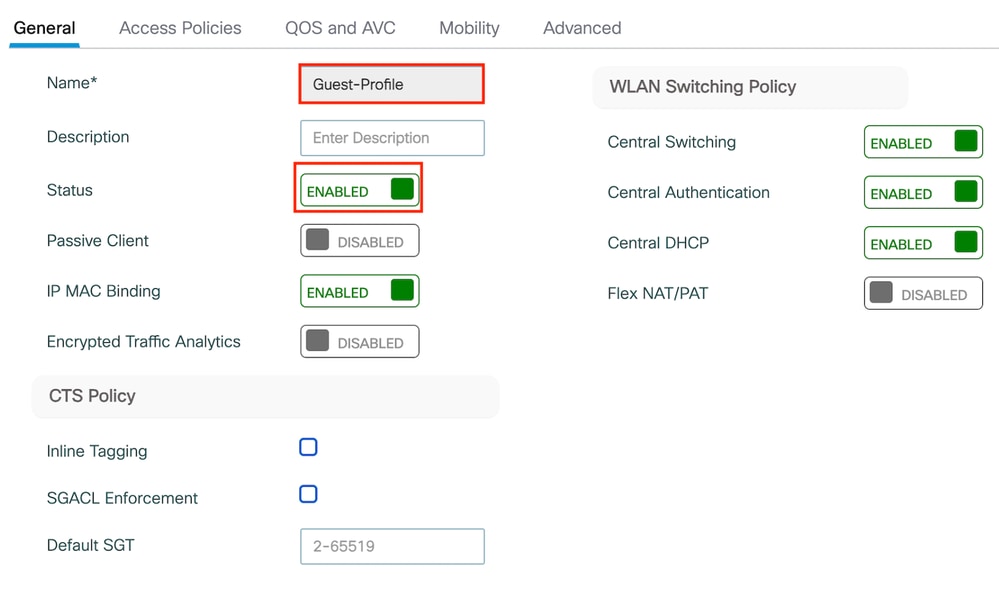

Stap 1: Navigeer naar Configuratie > Tags & profielen > Beleid, geef uw nieuwe profiel een naam op het tabblad Algemeen en schakel het in via de statusschakelaar.

Beleidsprofiel

Beleidsprofiel

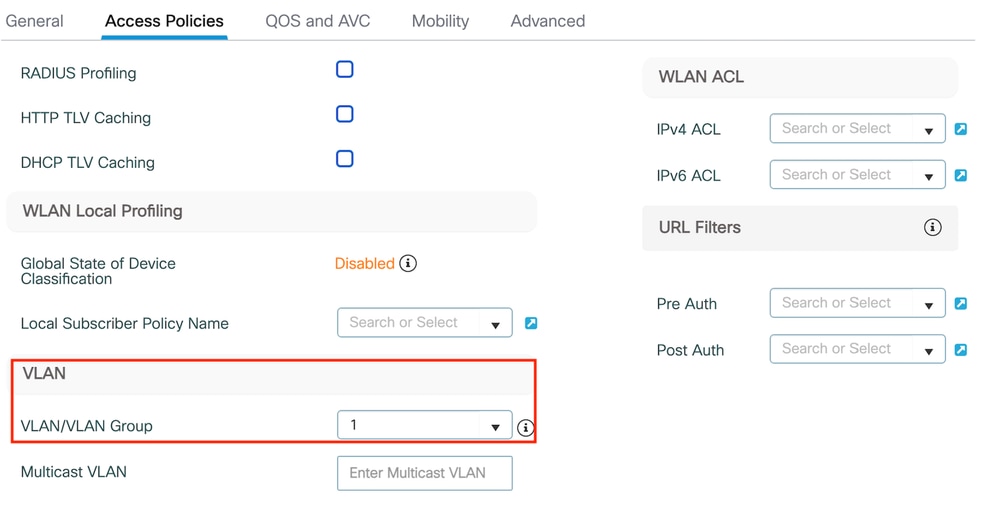

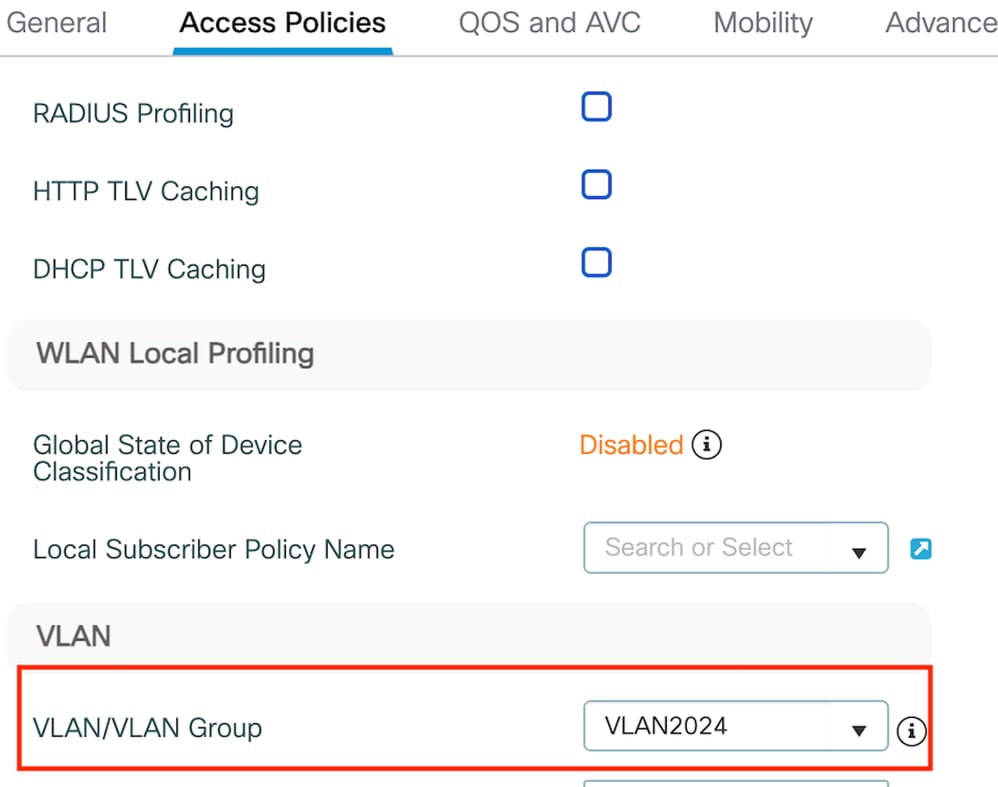

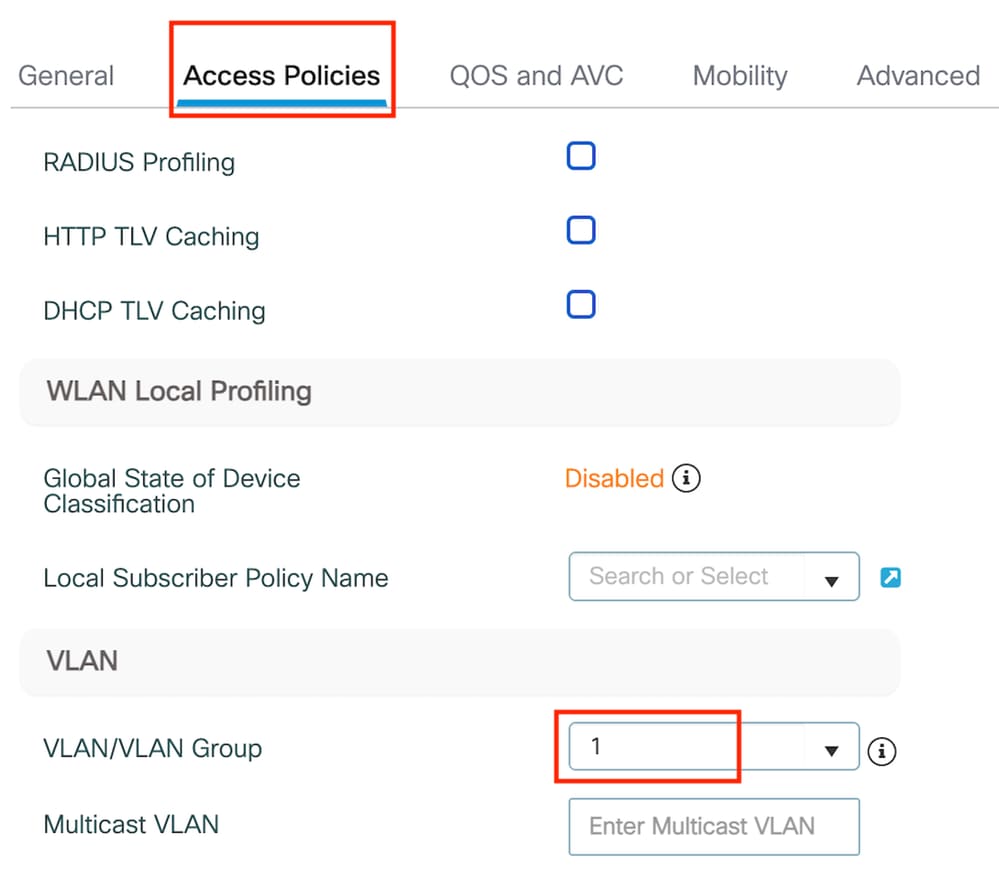

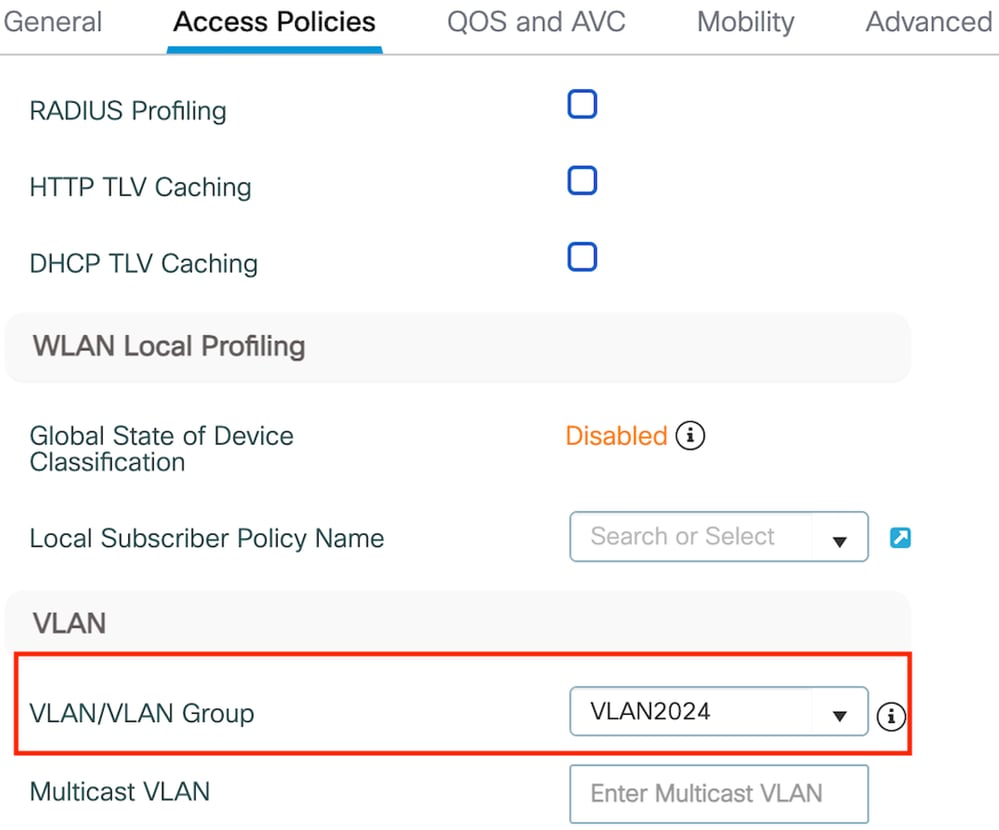

Stap 2: Onder het tabblad Toegangsbeleid, wijs een willekeurig VLAN toe als VLAN-toewijzing is voltooid op de ankercontroller. In dit voorbeeld wordt VLAN 1 geconfigureerd

Tabblad Toegangsbeleid

Tabblad Toegangsbeleid

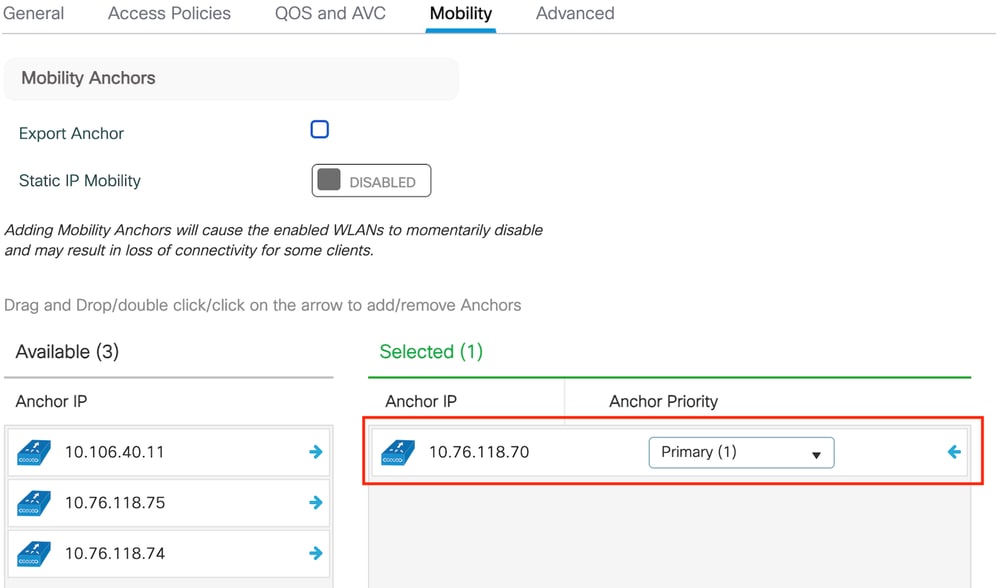

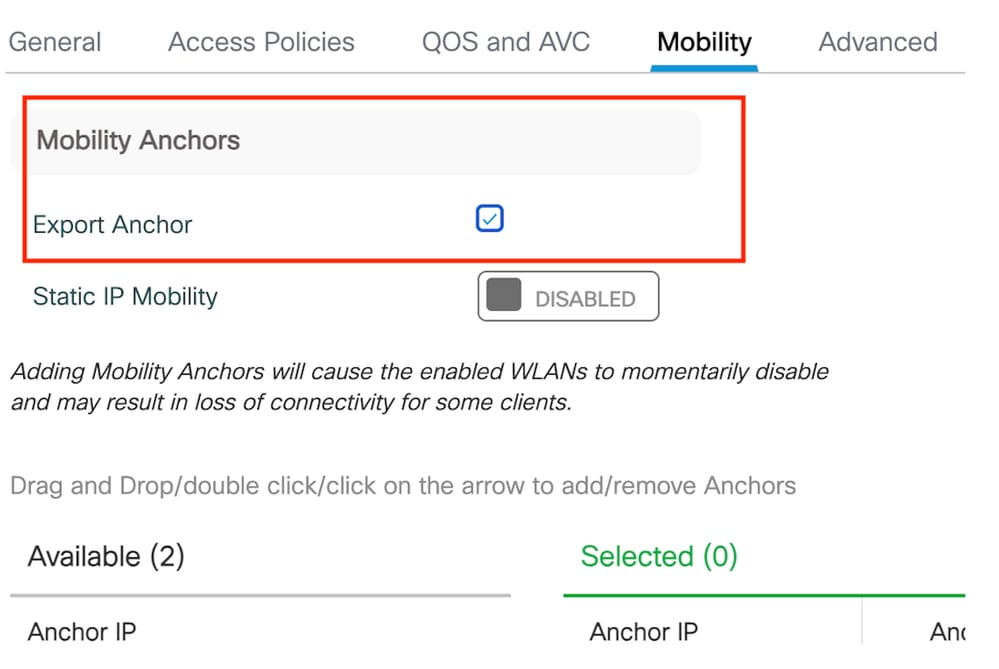

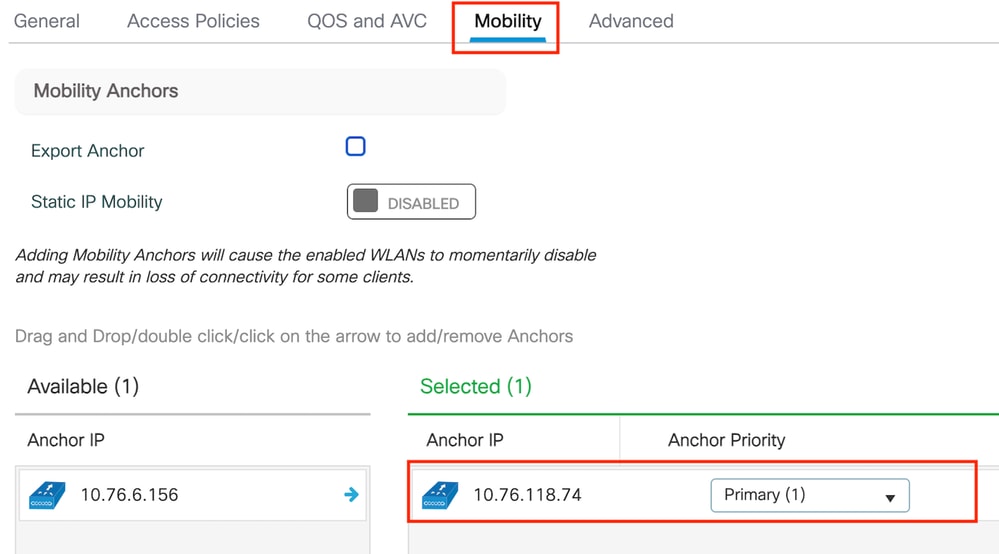

Stap 3:Onder het tabblad Mobiliteit schakelen u de ankercontroller om naar Primair (1) en configureert u naar keuze secundaire en tertiaire mobiliteitstunnels voor redundantievereisten

Mobiliteitskaart

Mobiliteitskaart

CLI-configuratie

wireless profile policy GuestLANPolicy

mobility anchor 10.76.118.70 priority 1

no shutdown

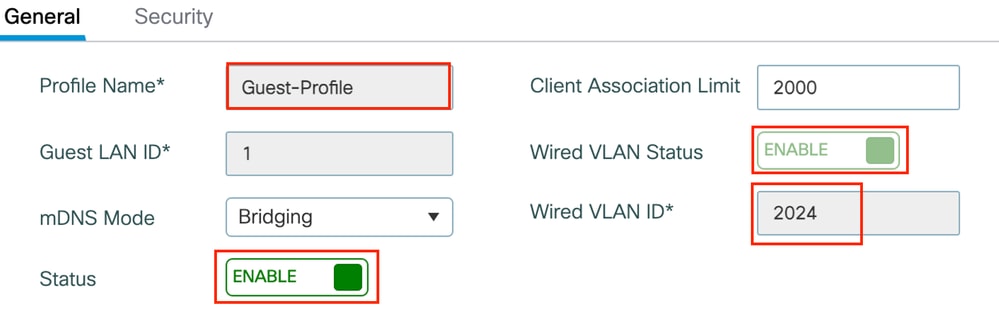

Gast LAN-profiel configureren

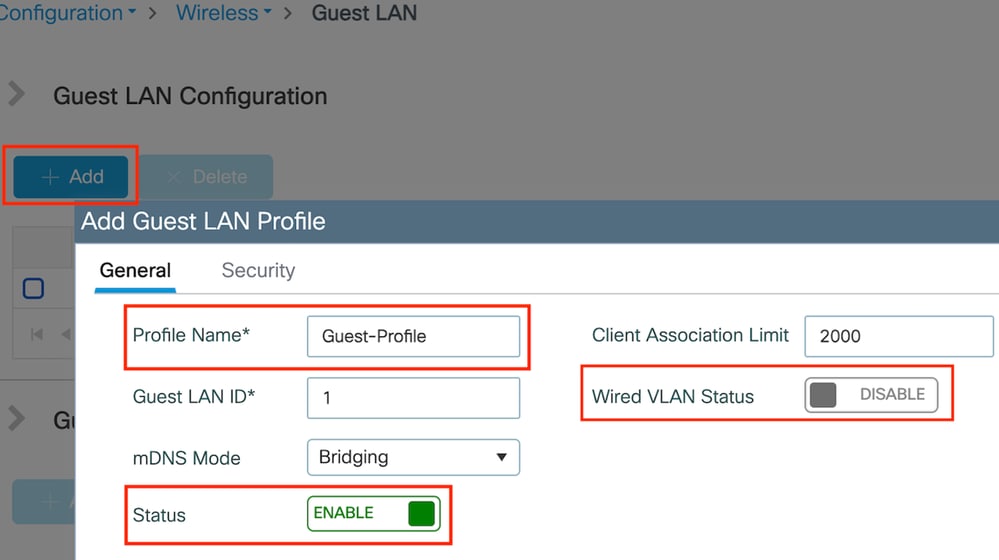

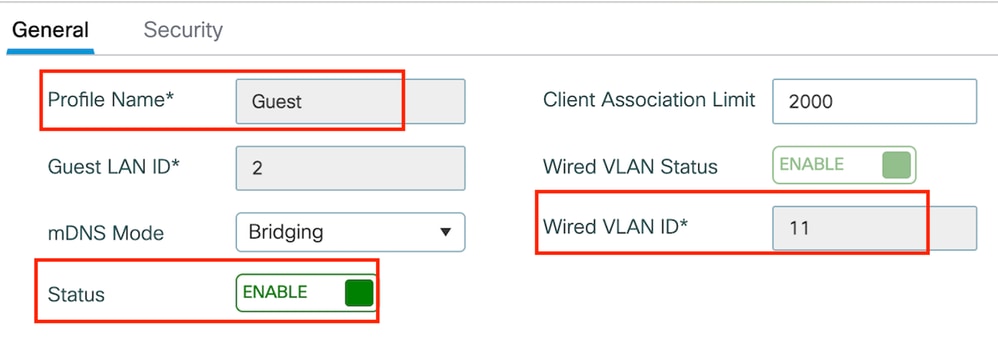

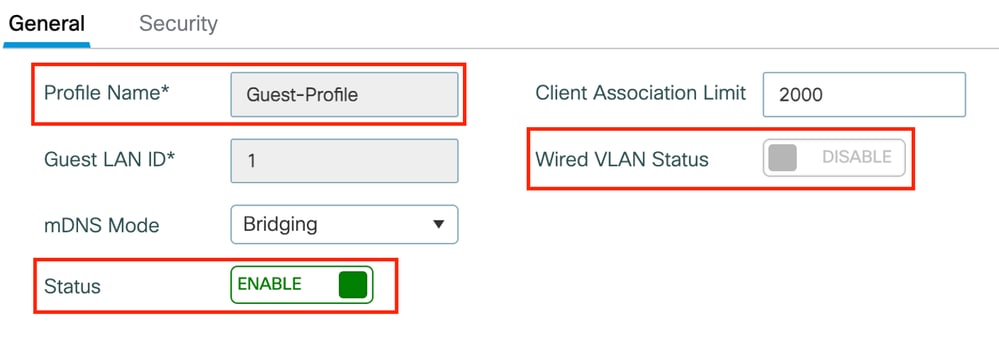

Stap 1: Navigeer naar Configuration > Wireless > Guest LAN, selecteer Add, configureer een unieke profielnaam, schakel bekabeld VLAN in, voer de VLAN-id in voor bekabelde gastgebruikers en schakel de profielstatus in op Enabled.

LAN-profiel voor gasten

LAN-profiel voor gasten

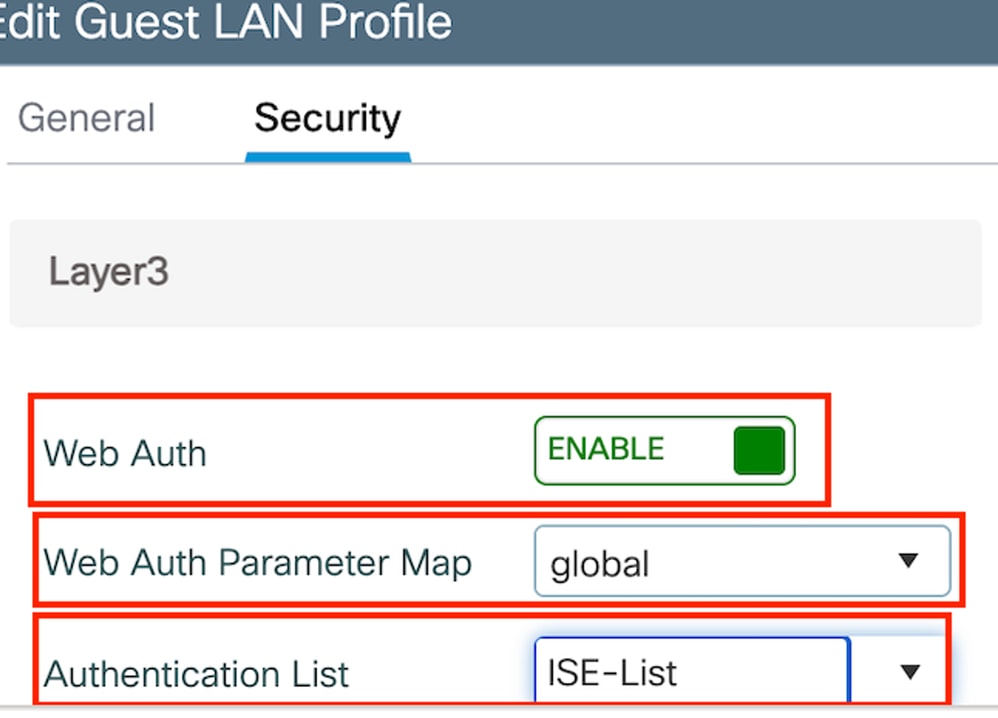

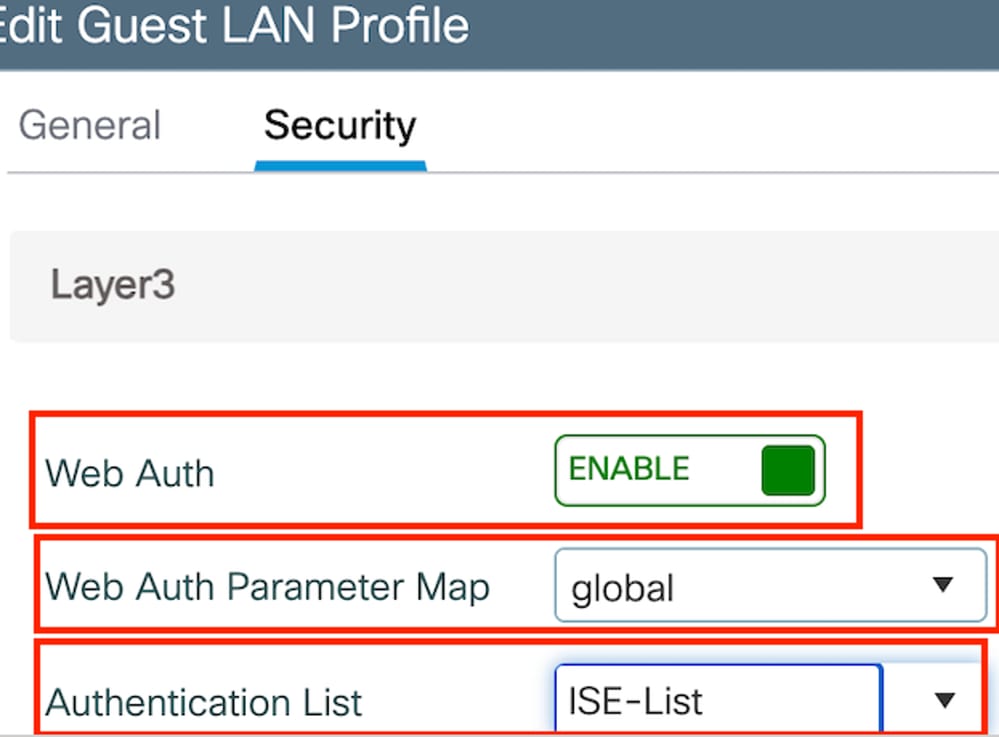

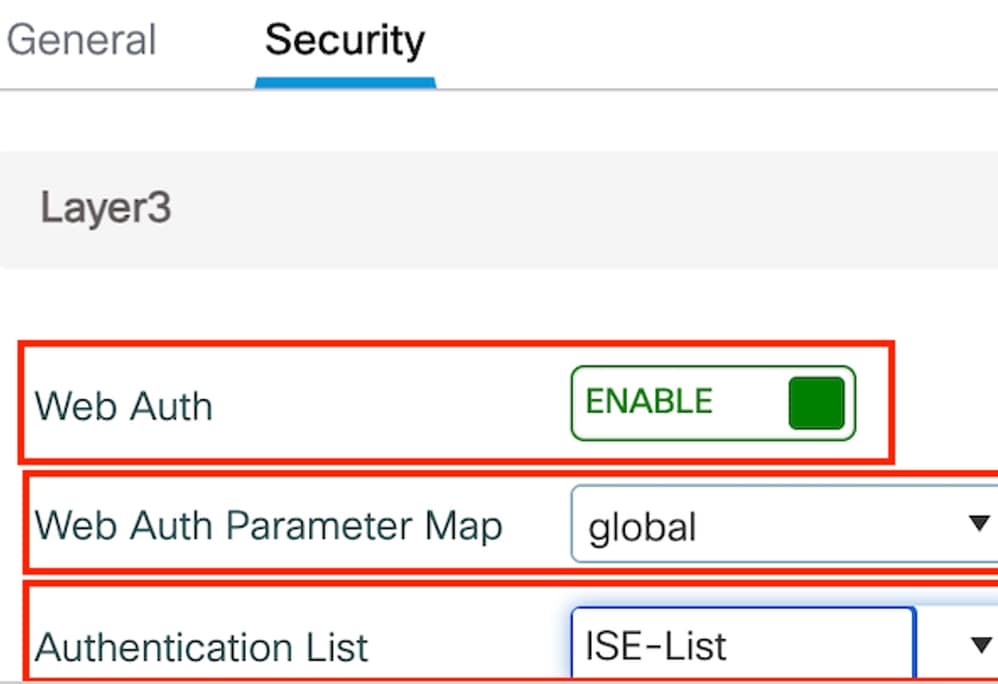

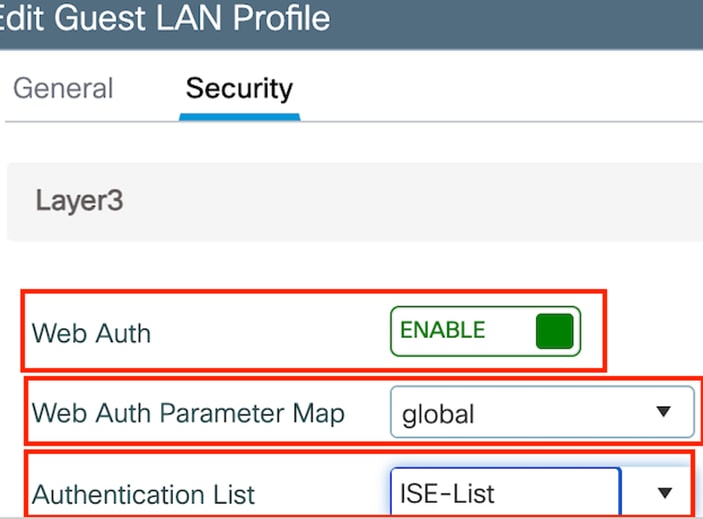

Stap 2: Onder het tabblad Beveiliging, Web Auth inschakelen, de Web Auth parameterkaart toewijzen en de Radius-server selecteren uit de vervolgkeuzelijst Verificatie.

Tabblad Beveiliging gastnetwerk

Tabblad Beveiliging gastnetwerk

CLI-configuratie

guest-lan profile-name Guest-Profile 1 wired-vlan 2024

security web-auth authentication-list ISE-List

security web-auth parameter-map globalKAART VAN HET GASTLAN

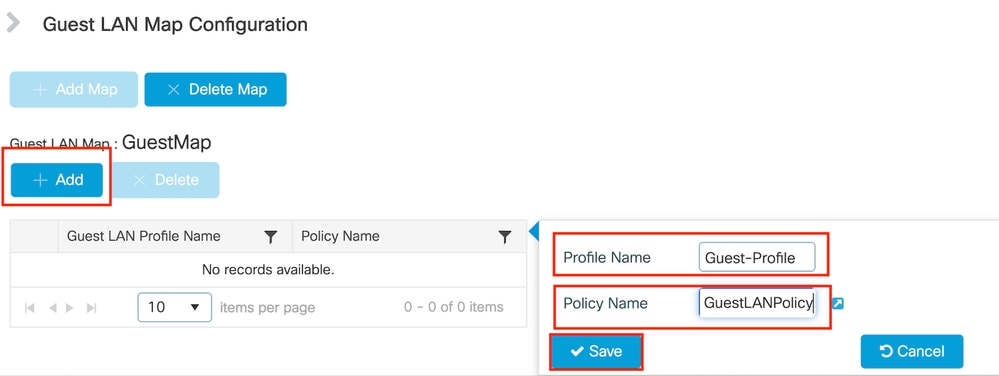

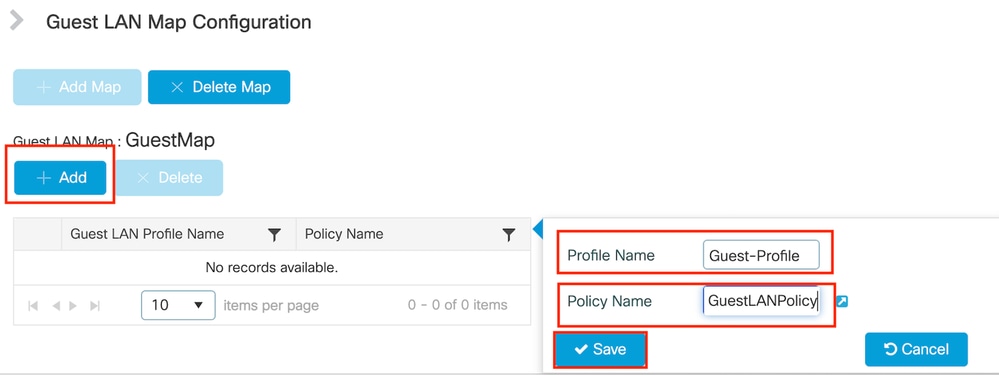

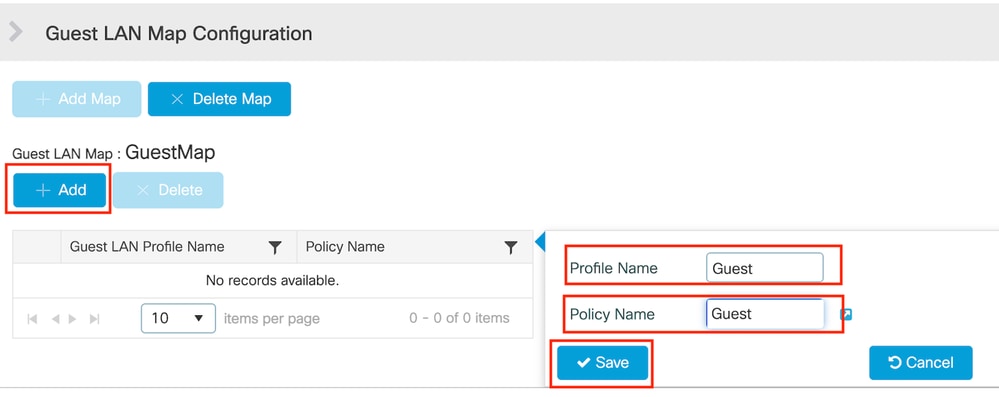

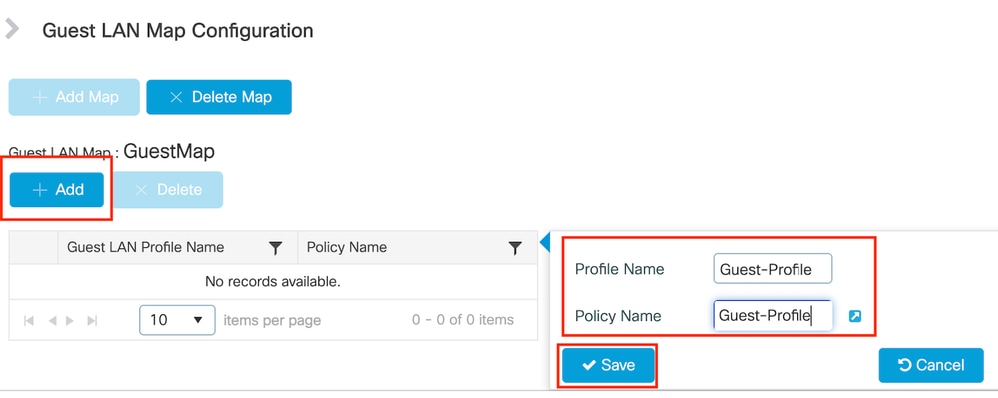

Navigeer naar Configuratie > Draadloos > Gastnetwerk.

Selecteer onder de sectie Guest LAN MAP Configuration Add and map the Policy profile and Guest LAN profile

KAART VAN HET GASTLAN

KAART VAN HET GASTLAN

CLI-configuratie

wireless guest-lan map GuestMap

guest-lan Guest-Profile policy GuestLANPolicy

Configuratie op Anker 9800 WLC

Web Parameter map configureren

Stap 1: Navigeer naar Configuration > Security > Web Auth, selecteer Global, controleer het virtuele IP-adres van de controller en Trustpoint mapping en zorg ervoor dat het type is ingesteld op webauth.

Globale parameterkaart

Globale parameterkaart

Stap 2: Onder het tabblad Advanced moet u de externe URL van de webpagina configureren voor omleiding naar de client. Stel "Redirect URL for login" en "Redirect On-Failure" in; "Redirect On-Success" is optioneel.

Na configuratie wordt een voorvertoning van de doorverwijzing van de URL weergegeven in het webautorisatieprofiel.

Tabblad Geavanceerd

Tabblad Geavanceerd

CLI-configuratie

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

intercept-https-enable.

trustpoint TP-self-signed-3915430211

webauth-http-enable

AAA-instellingen:

Stap 1: Een RADIUS-server maken:

Navigeer naar Configuratie > Beveiliging > AAA, klik op Add onder de sectie Server/Group en voer op de pagina "AAA Radius Server maken" de servernaam, het IP-adres en het gedeelde geheim in.

Radius-serverconfiguratie

Radius-serverconfiguratie

CLI-configuratie

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

Stap 2: Een RADIUS-servergroep maken:

Selecteer Add onder de sectie Servergroepen om een servergroep te definiëren en de servers om te schakelen die moeten worden opgenomen in de groepsconfiguratie.

Vak Ankerstraal

Vak Ankerstraal

CLI-configuratie

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2081

deadtime 5

Stap 3: AAA-methodelijst configureren:

Navigeer naar het tabblad AAA-methodelijst, selecteer Add onder Verificatie, definieer een methodelijstnaam met Type als "login" en Groepstype als "Groep" en geef de geconfigureerde verificatieservergroep in kaart onder het vak Toegewezen servergroep.

Lijst met verificatiemethoden

Lijst met verificatiemethoden

CLI-configuratie

aaa authentication login ISE-List group ISE-GroupBeleidsprofiel configureren

Stap 1: Navigeer naar Configuration > Tag & Profiles > Policy, configureer het beleidsprofiel met dezelfde naam als op de buitenlandse controller en schakel het profiel in.

Ankerbeleidsprofiel

Ankerbeleidsprofiel

Stap 2: Onder het Toegangsbeleid brengt u het bekabelde client-VLAN in kaart vanuit de vervolgkeuzelijst

Tabblad Toegangsbeleid

Tabblad Toegangsbeleid

Opmerking: de configuratie van het beleidsprofiel moet overeenkomen op de controllers voor het buitenland en het anker, behalve op het VLAN.

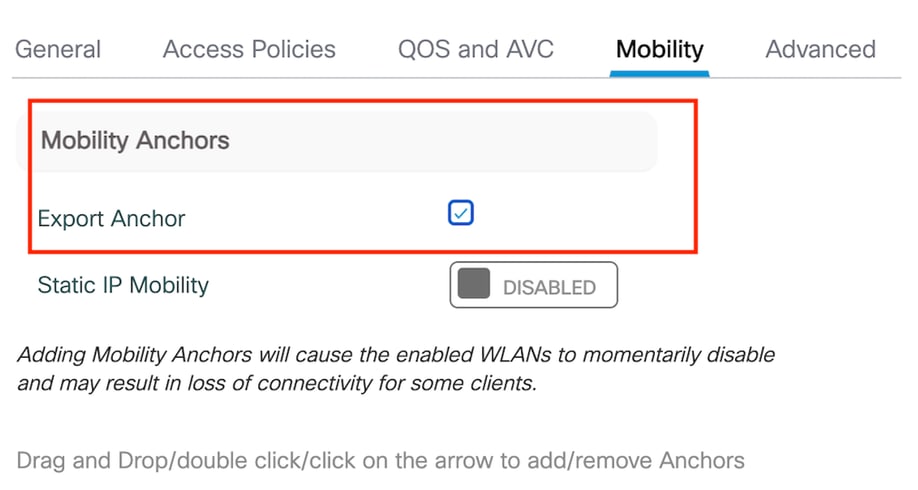

Stap 3: Onder het tabblad Mobiliteit vinkt u het aankruisvakje Exportanker aan.

Anker exporteren

Anker exporteren

Opmerking: met deze configuratie wordt de 9800 draadloze LAN-controller (WLC) aangewezen als het anker WLC voor elk WLAN dat aan het opgegeven beleidsprofiel is gekoppeld. Wanneer een buitenlandse 9800 WLC clients omleidt naar het anker WLC, biedt het details over het WLAN en het beleidsprofiel dat aan de client is toegewezen. Dit stelt de anker WLC in staat om het juiste lokale beleidsprofiel toe te passen op basis van de ontvangen informatie.

CLI-configuratie

wireless profile policy GuestLANPolicy

mobility anchor

vlan VLAN2024

no shutdown

Gast LAN-profiel configureren

Stap 1: Navigeer naar Configuration > Wireless > Guest LAN en selecteer vervolgens Add om het Guest LAN-profiel te maken en te configureren. Zorg ervoor dat de profielnaam overeenkomt met die van de buitenlandse controller. Merk op dat bekabeld VLAN moet worden uitgeschakeld op de ankercontroller.

LAN-profiel voor gasten

LAN-profiel voor gasten

Stap 2: In de beveiligingsinstellingen, Web Auth inschakelen en vervolgens configureren van de Web Auth parameter map en de Verificatielijst.

Opmerking: de profielconfiguratie van het gastnetwerk moet identiek zijn tussen de controllers voor het buitenland en voor het anker, behalve voor de status van het bekabelde VLAN

CLI-configuratie

guest-lan profile-name Guest-Profile 1

security web-auth authentication-list ISE-List

security web-auth parameter-map global

KAART VAN HET GASTLAN

Stap 1: Navigeer naar Configuration > Wireless > Guest LAN. In de sectie van de configuratie van de Kaart van de Gast LAN, selecteer Add en breng het Profiel van het Beleid aan het LAN van de Gast in kaart profiel.

KAART VAN HET GASTLAN

KAART VAN HET GASTLAN

wireless guest-lan map GuestMap

guest-lan Guest-Profile policy GuestLANPolicy

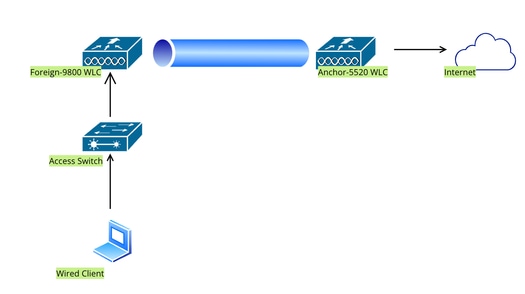

Configuratie van bekabelde gast op Catalyst 9800 verankerd aan AireOS 5520 controller

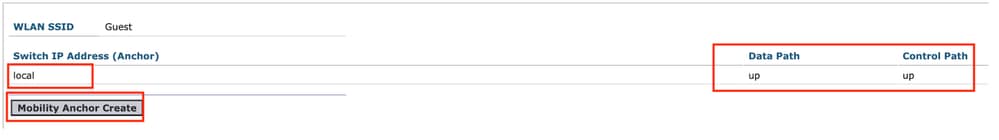

Netwerktopologie

Netwerktopologie

Configuratie op Foreign 9800 WLC

Web Parameter map configureren

Stap 1: Navigeer naar Configuration > Security > Web Auth en selecteer Global. Controleer dat het virtuele IP-adres van de controller en het Trustpoint correct in kaart worden gebracht op het profiel, waarbij het type is ingesteld op webauth.

Web Parameter map

Web Parameter map

Stap 2: Onder het tabblad Advanced specificeert u de externe URL van de webpagina waarnaar clients moeten worden omgeleid. Configureer de Redirect URL voor aanmelding en wijs de fout opnieuw toe. De instelling Redirect On-Success is een optionele configuratie.

Tabblad Geavanceerd

Tabblad Geavanceerd

CLI-configuratie

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

trustpoint TP-self-signed-3010594951

webauth-http-enable

Opmerking: Raadpleeg voor AAA-configuratie de configuratiegegevens in het gedeelte "" voor de Foreign 9800 WLC.

Beleidsprofiel configureren

Stap 1: Navigeer naar Configuration > Tags & profielen > Policy. Selecteer Toevoegen en voer op het tabblad Algemeen een naam voor het profiel in en schakel de statusschakelaar in.

Beleidsprofiel

Beleidsprofiel

Stap 2: Wijs in het tabblad Toegangsbeleid een willekeurig VLAN toe.

Toegangsbeleid

Toegangsbeleid

Stap 3: Op het tabblad Mobiliteit kunt u de ankercontroller schakelen en de prioriteit instellen op Primair (1)

Tabblad Mobiliteit

Tabblad Mobiliteit

Opmerking: het beleidsprofiel van de 9800 Foreign WLC moet overeenkomen met het gastLAN-profiel van de 5520 Anker WLC behalve de VLAN-configuratie

CLI-configuratie

wireless profile policy Guest

no accounting-interim

exclusionlist timeout 180

no flex umbrella dhcp-dns-option

mobility anchor 10.76.118.74 priority 1

no shutdown

Gast LAN-profiel configureren

Stap 1: Navigeer naar Configuration > Wireless > Guest LAN en selecteer Add. Configureer een unieke profielnaam en schakel bekabeld VLAN in. Specificeer de VLAN-id die is toegewezen aan bekabelde gastgebruikers. Schakel tot slot de profielstatus in op Ingeschakeld.

Gast LAN-beleid

Gast LAN-beleid

Stap 2: Onder het tabblad Security, Web Auth inschakelen, de Web Auth parameter map toewijzen en de RADIUS-server selecteren uit de vervolgkeuzelijst Verificatie.

Tabblad Beveiliging

Tabblad Beveiliging

Opmerking: de naam van het gastLAN-profiel moet dezelfde zijn voor de 9800 Foreign en 5520 Anker-controller

CLI-configuratie

guest-lan profile-name Guest 2 wired-vlan 11

security web-auth authentication-list ISE-List

security web-auth parameter-map global

KAART VAN HET GASTLAN

Stap 1: Navigeer naar Configuration > Wireless > Guest LAN. In de sectie van de configuratie van de Kaart van het Gast LAN, selecteer Add en breng het Beleidsprofiel aan het LAN van de Gast in kaart profiel.

KAART VAN HET GASTLAN

KAART VAN HET GASTLAN

CLI-configuratie

wireless guest-lan map GuestMap

guest-lan Guest policy Guest

Configuratie op anker 5520 WLC

Webverificatie configureren

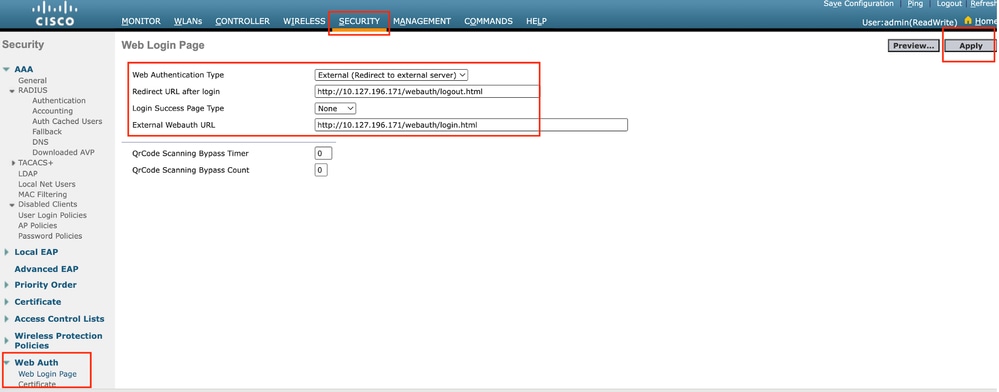

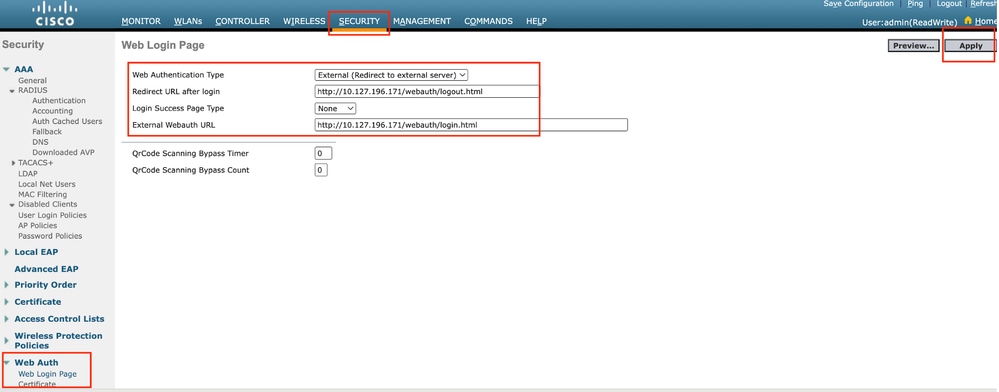

Stap 1: Navigeer naar Security > Web Auth > Web Login Page. Stel het type webverificatie in op Extern (omleiden naar externe server) en configureer de externe URL voor webautorisatie. De Redirect URL na aanmelding is optioneel en kan worden geconfigureerd als clients moeten worden omgeleid naar een speciale pagina na succesvolle verificatie.

Instellingen webautorisatie

Instellingen webautorisatie

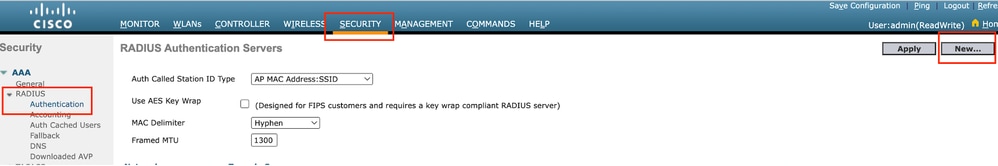

AAA-instellingen:

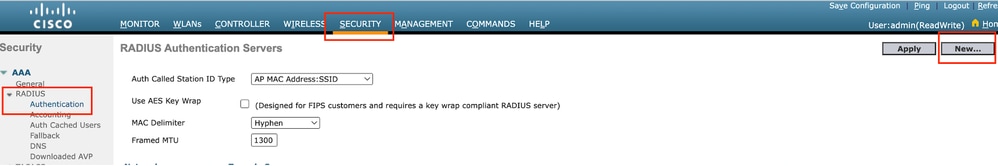

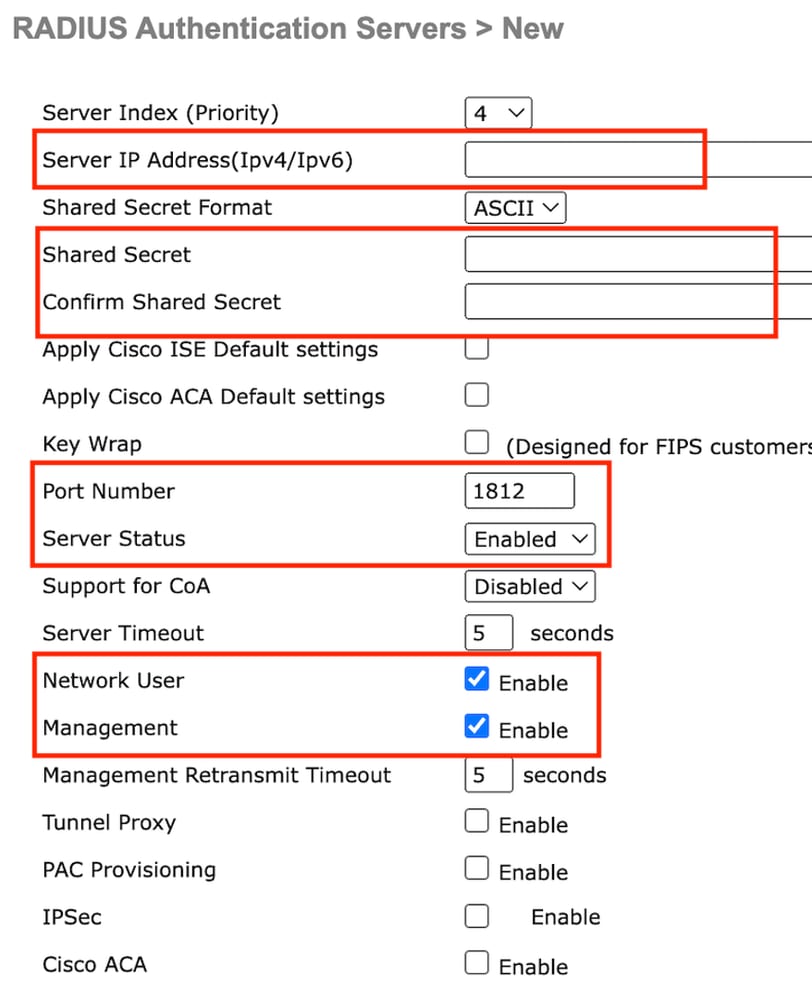

Stap 1: Straal server configureren

Navigeer naar Security > Radius > Verificatie > Nieuw.

Radius-server

Radius-server

Stap 2: Het configureren van de RADIUS-server IP en gedeeld geheim op de controller. Schakel de serverstatus in op Ingeschakeld en controleer het selectievakje Netwerkgebruiker.

Serverconfiguratie

Serverconfiguratie

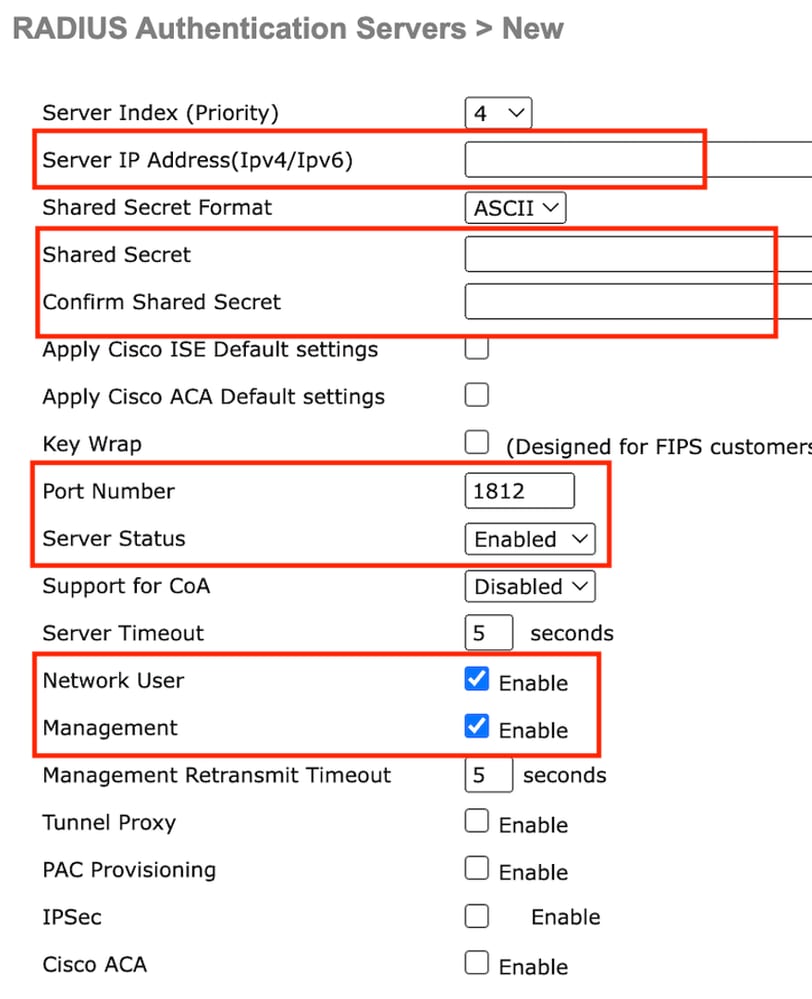

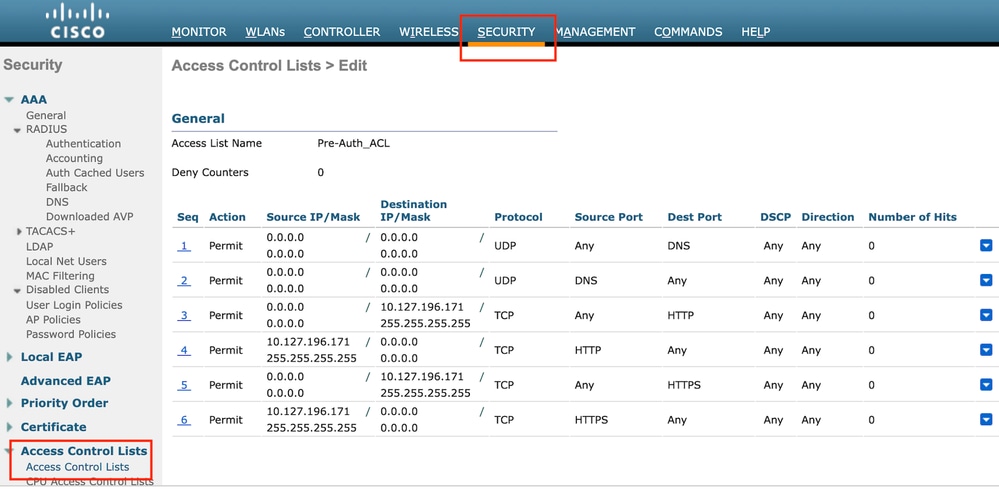

Toegangscontrolelijst configureren

Stap 1: Navigeer naar Security > Access Control List en selecteer Nieuw. Maak een pre-verificatie ACL die verkeer naar DNS en de externe webserver toelaat.

Toegangslijst om verkeer naar webserver toe te laten

Toegangslijst om verkeer naar webserver toe te laten

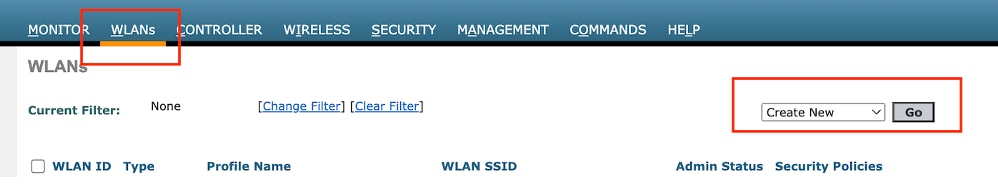

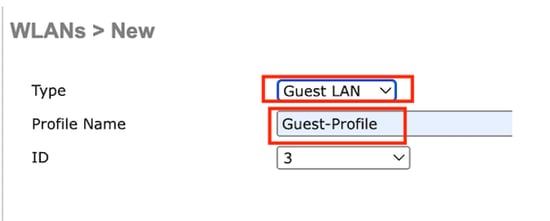

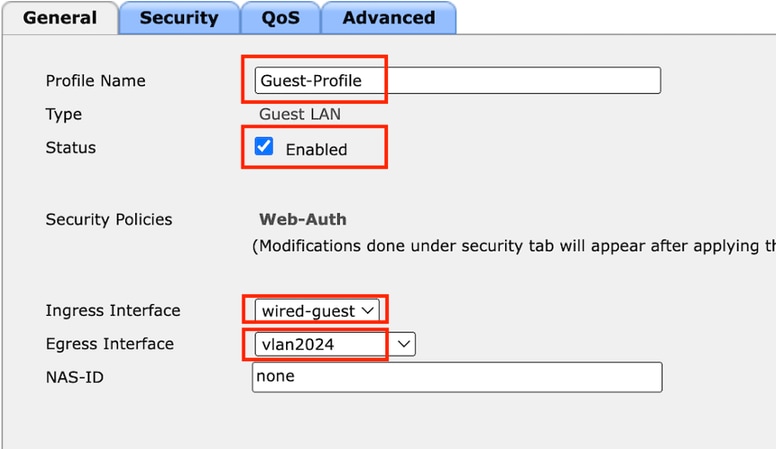

Gast LAN-profiel configureren

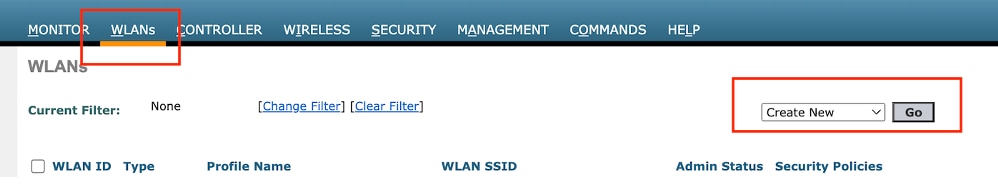

Stap 1: Navigeer naar WLAN’s > selecteer Nieuw maken.

Selecteer Type als Guest LAN en configureer dezelfde naam als het beleidsprofiel van de 9800 Foreign controller.

Gastnetwerk maken

Gastnetwerk maken

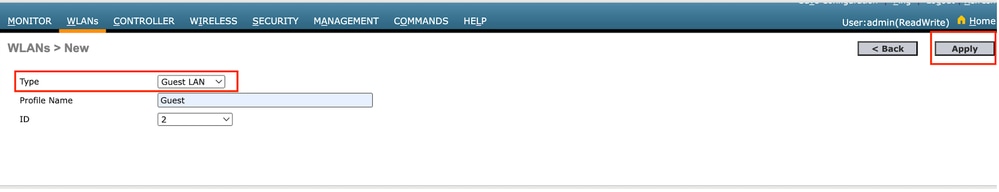

LAN-profiel voor gasten

LAN-profiel voor gasten

Stap 2: Stel de Ingress en uitgaande interfaces in kaart op het Guest LAN profiel.

De Ingress-interface is in dit geval geen omdat de ingangsinterface de EoIP-tunnel is van de Foreign controller.

De uitgaande interface is VLAN waar de bekabelde client fysiek verbinding maakt.

LAN-profiel voor gasten

LAN-profiel voor gasten

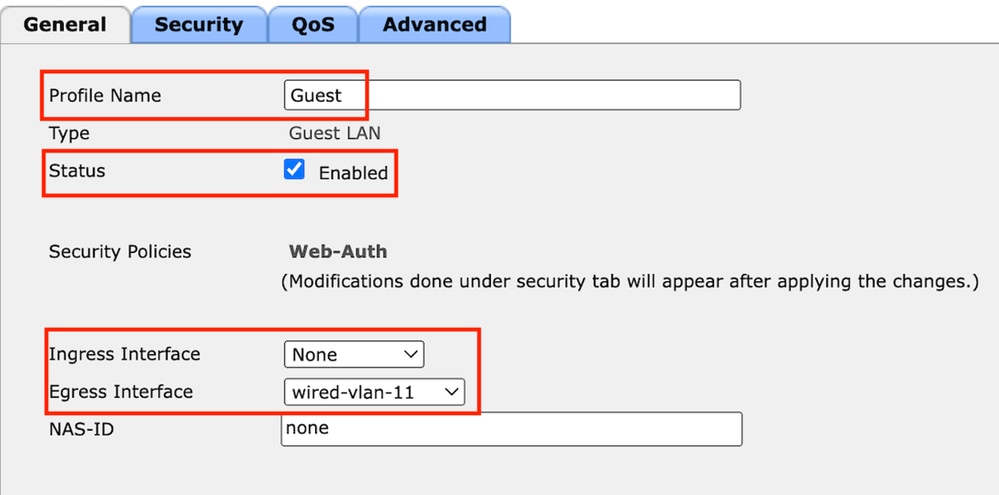

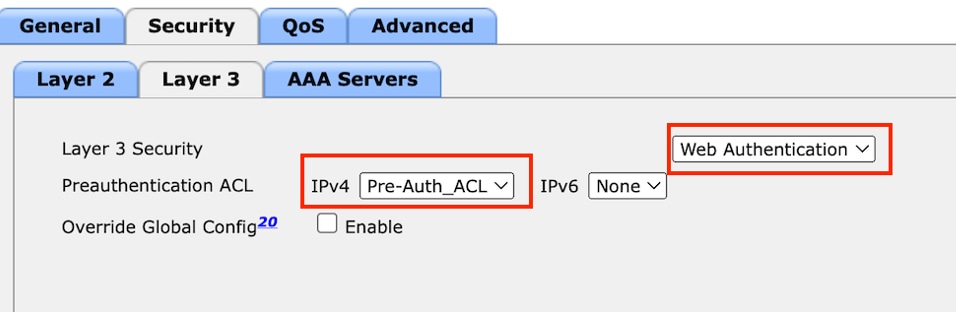

Stap 3: Selecteer onder het tabblad Beveiliging Layer 3-beveiliging als webverificatie en wijs de pre-verificatie ACL toe.

Tabblad Beveiliging gastnetwerk

Tabblad Beveiliging gastnetwerk

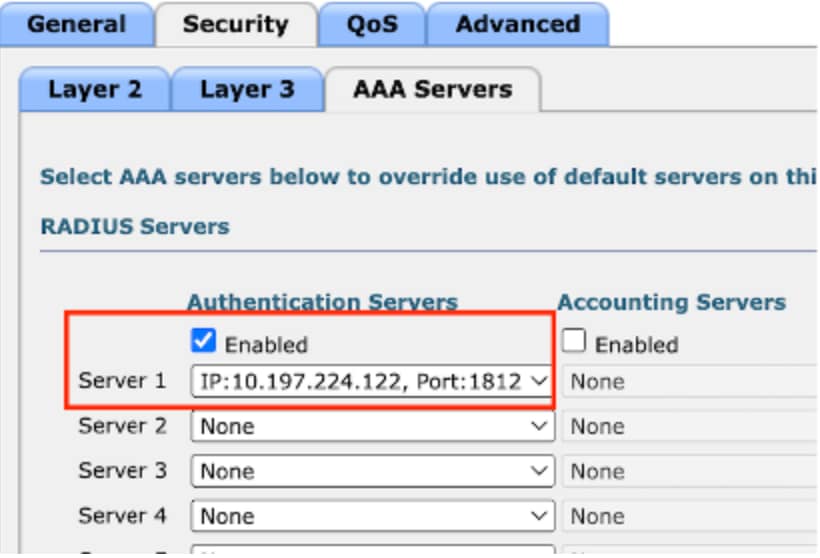

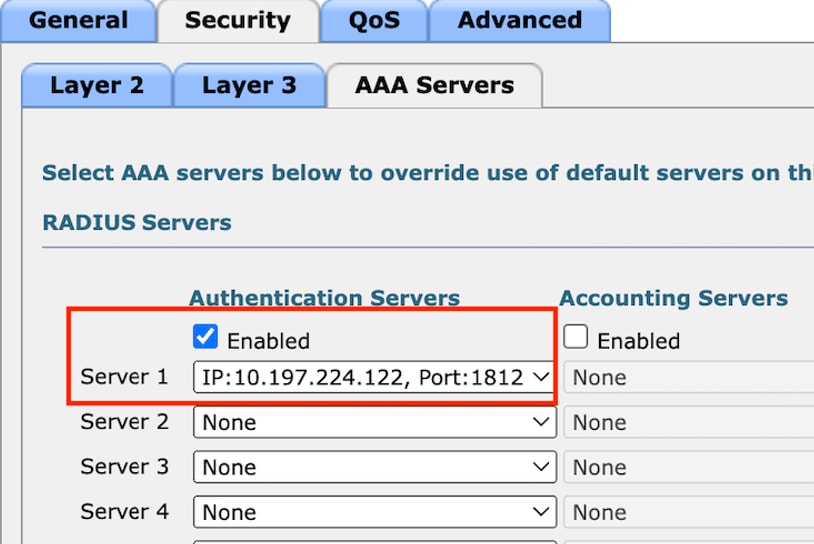

Stap 4: Navigeer naar Security > AAA-server.

Selecteer de uitrollijst en wijs de radiusserver toe aan het profiel voor het gastnetwerk.

Radiusserver toewijzen aan het LAN-profiel

Radiusserver toewijzen aan het LAN-profiel

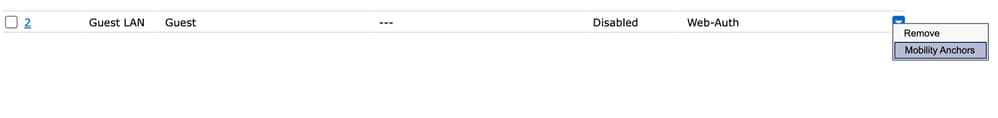

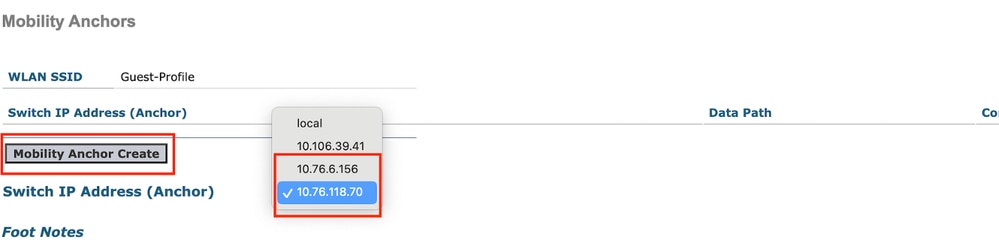

Stap 5: Navigeer naar WLAN. Beweeg het uitrolpictogram van het gastLAN-profiel en selecteer Mobility Anchors.

Stap 6: Selecteer Mobility Anchor Create om de controller te configureren als exportanker voor dit gastLAN-profiel.

Mobiliteitsanker maken

Mobiliteitsanker maken

Wired Guest configureren op AireOS 5520 verankerd aan Catalyst 9800

Netwerktopologie

Netwerktopologie

Configuratie op Foreign 5520 WLC

Configuratie van controllerinterface

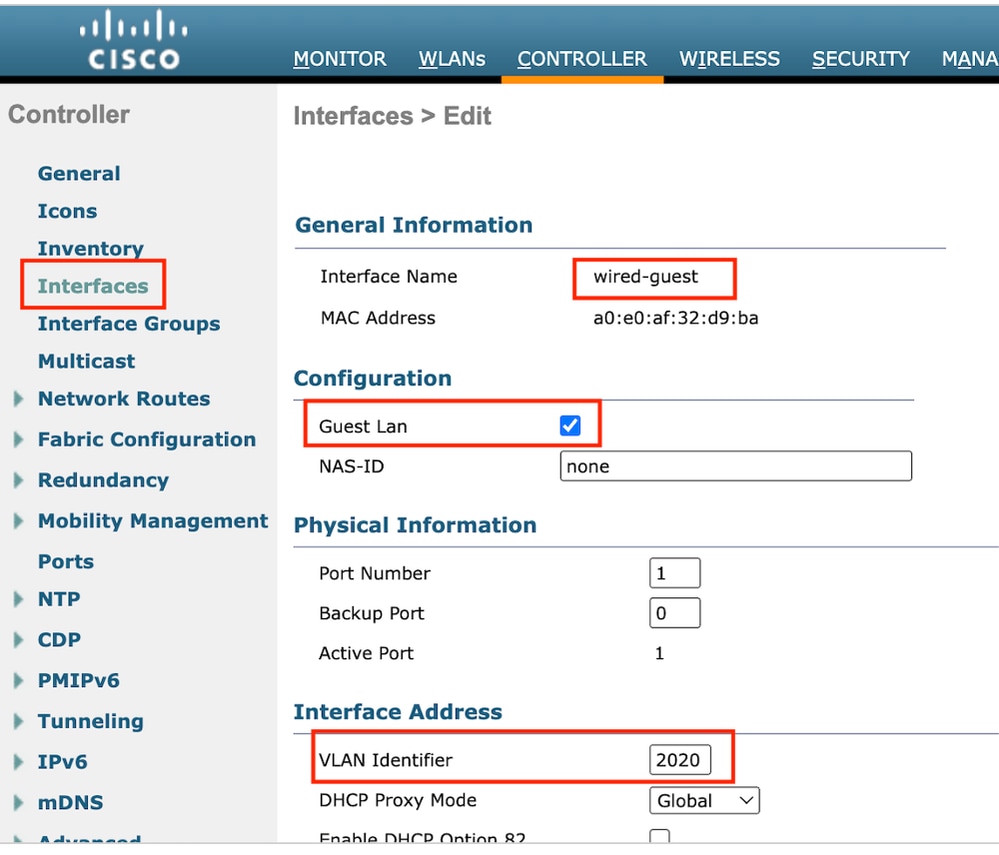

Stap 1: Navigeer naar Controller > Interfaces > Nieuw. Configureer een interfacenaam, VLAN-id en schakel gastLAN in.

De bekabelde gast vereist twee dynamische interfaces.

Maak eerst een Layer 2 dynamische interface en wijs deze aan als gastLAN. Deze interface fungeert als de toegangsinterface voor Guest LAN, waar bekabelde clients fysiek verbinding maken.

Ingress-interface

Ingress-interface

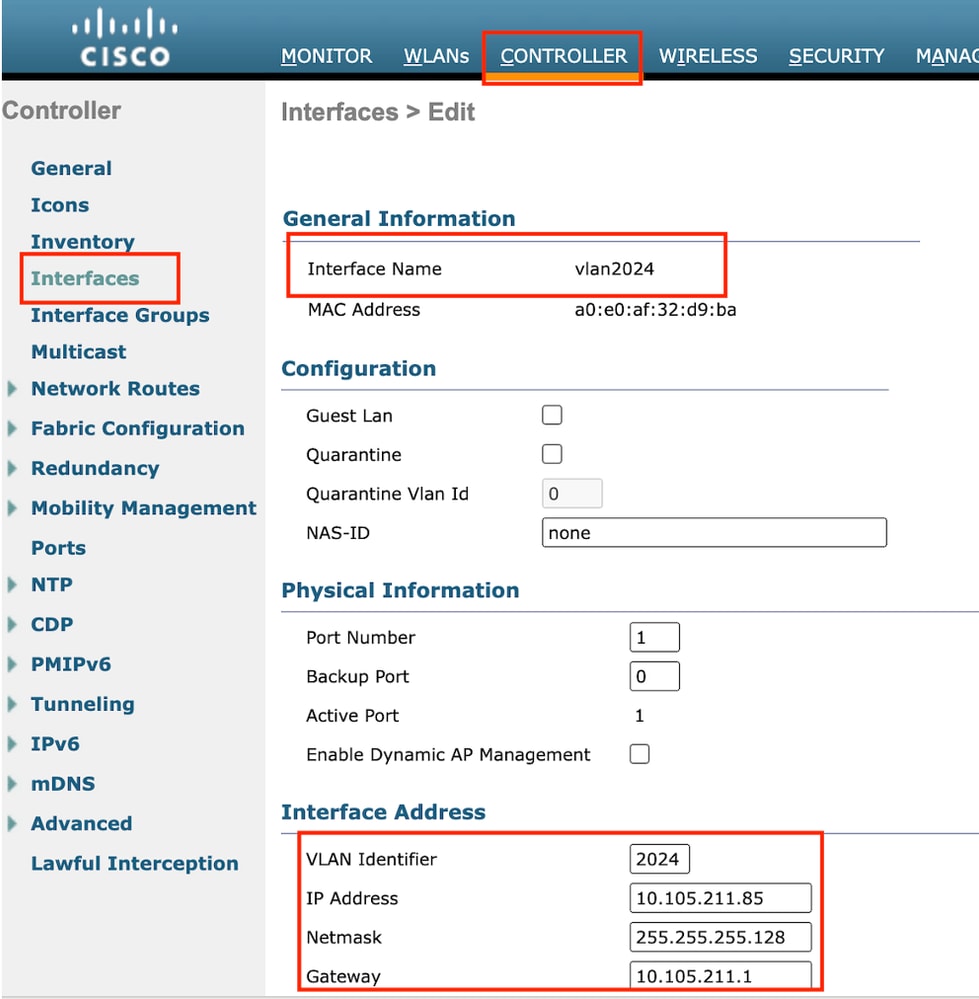

Stap 2: Navigeer naar Controller > Interfaces > Nieuw. Configureer een interfacenaam, VLAN-id.

De tweede dynamische interface moet een Layer 3-interface op de controller zijn, de bekabelde clients ontvangen IP-adres van dit VLAN-subnetnummer. Deze interface fungeert als de uitgangsinterface voor het LAN-profiel van de gast.

Uitgaande interface

Uitgaande interface

Switch-poortconfiguratie

Gebruikers van bekabelde gasten verbinden met Access Layer switch; deze aangewezen poorten moeten worden geconfigureerd met VLAN waarin Guest LAN is ingeschakeld op de controller

Poortconfiguratie voor switch op toegangslaag

interface Gigabit Ethernet <x/x>

Beschrijving Wired Guest Access

switchport access VLAN 2020

toegang tot switchport-modus

doel

Configuratie van externe controller-uplinkpoort

interface TienGigabit Ethernet<x/x>

beschrijving Trunkpoort naar de Foreign WLC

switchport mode-trunk

switchport trunk native VLAN 2081

switchport trunk toegestaan VLAN 2081.2020

doel

Configuratie van uplinkpoorten voor ankercontrollers

interface TienGigabit Ethernet<x/x>

beschrijving Trunkpoort naar het anker WLC

switchport mode-trunk

switchport trunk native VLAN 2081

switchport trunk toegestaan VLAN 2081.2024

doel

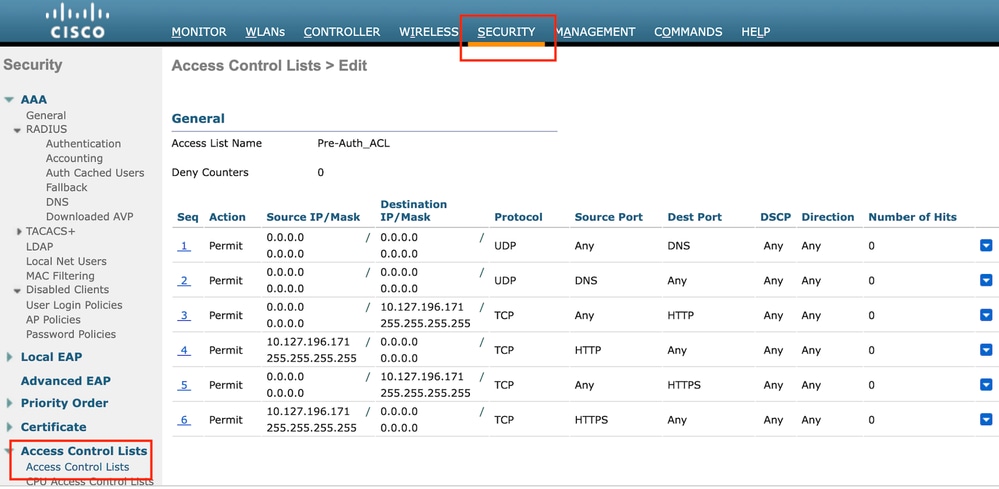

Webverificatie configureren

Stap 1: Navigeer naar Security > Web Auth > Web Login Page. Stel het type webverificatie in op Extern (omleiden naar externe server) en configureer de externe URL voor webautorisatie. De Redirect URL na aanmelding is optioneel en kan worden geconfigureerd als clients moeten worden omgeleid naar een speciale pagina na succesvolle verificatie.

Instellingen webautorisatie

Instellingen webautorisatie

AAA-instellingen:

Stap 1: Straal server configureren

Navigeer naar Security > Radius > Verificatie > Nieuw.

Radius-server

Radius-server

Stap 2: Het configureren van de RADIUS-server IP en gedeeld geheim op de controller. Schakel de serverstatus in op Ingeschakeld en controleer het selectievakje Netwerkgebruiker.

Serverconfiguratie

Serverconfiguratie

Toegangscontrolelijst configureren

Stap 1: Navigeer naar Security > Access Control List en selecteer Nieuw. Maak een pre-verificatie ACL die verkeer naar DNS en de externe webserver toelaat.

Toegangslijst om verkeer naar webserver toe te laten

Toegangslijst om verkeer naar webserver toe te laten

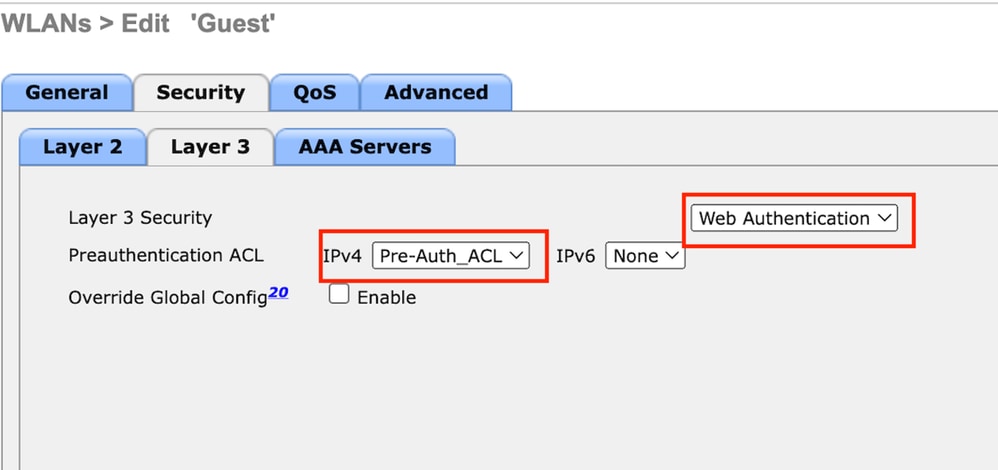

Gast LAN-profiel configureren

Stap 1: Navigeer naar WLAN > Nieuw maken > Ga.

LAN-profiel voor gasten

LAN-profiel voor gasten

Selecteer Type als gastnetwerk en configureer een profielnaam. De zelfde naam moet op het beleidsprofiel en het LAN van de Gast profiel van het Ankercontrolemechanisme worden gevormd 9800.

LAN-profiel voor gasten

LAN-profiel voor gasten

Stap 2: Onder het tabblad Algemeen, Kaart de Ingress en Uitgang interface op het Gast LAN profiel.

Ingress interface is het VLAN waarmee de bekabelde clients fysiek verbinding maken.

Uitgaande interface is het VLAN-subnetnummer dat door de clients wordt aangevraagd voor IP-adres.

LAN-profiel voor gasten

LAN-profiel voor gasten

Stap 3: Navigeer naar Security > Layer 3.

Selecteer Layer 3 Security als webverificatie en wijs de pre-verificatie ACL toe.

Layer 3-beveiligingstabblad

Layer 3-beveiligingstabblad

Stap 4:

Stel onder het tabblad AAA-servers de Radius-server in kaart en schakel het selectievakje Ingeschakeld in.

Toewijzing van radiusservers aan het profiel van het Gastnetwerk

Toewijzing van radiusservers aan het profiel van het Gastnetwerk

Stap 5: Navigeer naar WLAN-pagina en zweef over het downdown-pictogram van het gastLAN-profiel en selecteer Mobility Ankers.

Mobiliteitsankers

Mobiliteitsankers

Stap 6: Breng het mobiliteitsanker van de drop-down lijst aan het LAN van de Gast Profiel in kaart.

Mobiliteitsanker toewijzen aan Gast LAN

Mobiliteitsanker toewijzen aan Gast LAN

Configuratie op Anker 9800 WLC

Web Parameter map configureren

Stap 1: Navigeer naar Configuration > Security > Web Auth en selecteer Global. Controleer dat het virtuele IP-adres van de controller en het Trustpoint correct in kaart worden gebracht op het profiel, waarbij het type is ingesteld op webauth.

Web Parameter map

Web Parameter map

Stap 2: Onder het tabblad Advanced specificeert u de externe URL van de webpagina waarnaar clients moeten worden omgeleid. Configureer de Redirect URL voor aanmelding en wijs de fout opnieuw toe. De instelling Redirect On-Success is een optionele configuratie.

Tabblad Geavanceerd

Tabblad Geavanceerd

CLI-configuratie

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

trustpoint TP-self-signed-3010594951

webauth-http-enable

Opmerking: Raadpleeg voor AAA-configuratie de configuratiegegevens in de sectie "Configure Wired Guest on Catalyst 9800 verankerd aan een andere Catalyst 9800" voor de Foreign 9800 WLC.

Beleidsprofiel configureren

Stap 1: Navigeer naar Configuratie > Tags en profielen > Beleid. Configureer het beleidsprofiel met dezelfde naam die wordt gebruikt voor het gastLAN-profiel van de buitenlandse controller.

Beleidsprofiel

Beleidsprofiel

Stap 2: Onder het tabblad Toegangsbeleid brengt u het bekabelde client-VLAN in kaart vanuit de vervolgkeuzelijst

Toegangsbeleid

Toegangsbeleid

Stap 3: Onder het tabblad Mobiliteit vinkt u het aankruisvakje Exportanker aan.

Tabblad Mobiliteit

Tabblad Mobiliteit

CLI-configuratie

wireless profile policy Guest-Profile

no accounting-interim

exclusionlist timeout 180

no flex umbrella dhcp-dns-option

mobility anchor

vlan VLAN2024

no shutdown

Gast LAN-profiel configureren

Stap 1: Navigeer naar Configuration > Wireless > Guest LAN en selecteer Add om het Guest LAN-profiel te configureren en de status van bekabeld VLAN uit te schakelen.

De naam van het LAN van de gast op Anchor moet het zelfde zijn als het LAN van de Gast profiel op Buitenlandse WLC.

LAN-profiel voor gasten

LAN-profiel voor gasten

Stap 2: Onder het tabblad Security, Web Auth inschakelen. Selecteer de Webautorisatieparameterkaart en de Verificatielijst in de vervolgkeuzelijst

Tabblad LAN-beveiliging

Tabblad LAN-beveiliging

CLI-configuratie

guest-lan profile-name Guest-Profile 1

security web-auth authentication-list ISE-List

security web-auth parameter-map global

KAART VAN HET GASTLAN

Stap 1: Navigeer naar Configuration > Wireless > Guest LAN. In de sectie van de configuratie van de Kaart van het Gast LAN, selecteer Add en breng het Beleidsprofiel aan het LAN van de Gast in kaart profiel.

KAART VAN HET GASTLAN

KAART VAN HET GASTLAN

Verifiëren

Configuratie van controller valideren

#show gast-lan samenvatting

GLAN GLAN Profile Name Status

------------------------------------------------

1 Guest-Profile UP

2 Guest UP

#show guest-lan ID 1

Guest-LAN Profile Name : Guest

================================================

Guest-LAN ID : 2

Wired-Vlan : 11

Status : Enabled

Number of Active Clients : 0

Max Associated Clients : 2000

Security

WebAuth : Enabled

Webauth Parameter Map : global

Webauth Authentication List : ISE-List

Webauth Authorization List : Not configured

mDNS Gateway Status : Bridge

#show parameter-map type webauth global

Parameter Map Name : global

Type : webauth

Redirect:

For Login : http://10.127.196.171/webauth/login.html

On Success : http://10.127.196.171/webauth/logout.html

On Failure : http://10.127.196.171/webauth/failed.html

Portal ipv4 : 10.127.196.171

Virtual-ipv4 : 192.0.2.1 #show parameter-map type webauth naam <profielnaam> (Als aangepaste web parameter profiel wordt gebruikt)

#show Wireless gast-lan-map samenvatting

GLAN Profile Name Policy Name

------------------------------------------------------------------------------

Guest Guest

#show overzicht draadloze mobiliteit

IP Public Ip MAC Address Group Name Multicast IPv4 Multicast IPv6 Status PMTU

--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

10.76.118.70 10.76.118.70 f4bd.9e59.314b cisco1 0.0.0.0 :: Up 1385

#show ip http server status

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443

HTTP secure server trustpoint: TP-self-signed-3010594951

>Gastenoverzicht weergeven

Number of Guest LANs............................. 1

GLAN ID GLAN Profile Name Status Interface Name

------- ------------------------------------- -------- --------------------

2 Guest Enabled wired-vlan-11

>Gastenoverzicht weergeven 2

Guest LAN Identifier............................. 2

Profile Name..................................... Guest

Status........................................... Enabled

Interface........................................ wired-vlan-11

Radius Servers

Authentication................................ 10.197.224.122 1812 *

Web Based Authentication...................... Enabled

Web Authentication Timeout.................... 300

IPv4 ACL........................................ Pre-Auth_ACL

Mobility Anchor List

GLAN ID IP Address Status

------- --------------- ------

2 10.76.118.74 Up

>Aangepast web weergeven

Radius Authentication Method..................... PAP

Cisco Logo....................................... Enabled

CustomLogo....................................... None

Custom Title..................................... None

Custom Message................................... None

Custom Redirect URL.............................. http://10.127.196.171/webauth/logout.html

Web Authentication Login Success Page Mode....... None

Web Authentication Type.......................... External

Logout-popup..................................... Enabled

External Web Authentication URL.................. http://10.127.196.171/webauth/login.html

QR Code Scanning Bypass Timer.................... 0

QR Code Scanning Bypass Count.................... 0

>toon custom-web guest-lan 2

Guest LAN Status.............................. Enabled

Web Security Policy........................... Web Based Authentication

WebAuth Type.................................. External

Global Status................................. EnabledBeleidsstatus client valideren

in het buitenland,

Samenvatting van draadloze client #show

De staat van de de beleidsmanager van de cliënt op de Buitenlandse controller wordt IN WERKING GESTELD nadat de cliënt met succes associeert.

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 N/A GLAN 1 Run 802.3 Web Auth Export Foreign >toon clientdetail a0ce.c8c3.a9b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. N/A

Client Webauth Username ......................... N/A

Client State..................................... Associated

User Authenticated by ........................... None

Client User Group................................

Client NAC OOB State............................. Access

guest-lan........................................ 1

Wireless LAN Profile Name........................ Guest-Profile

Mobility State................................... Export Foreign

Mobility Anchor IP Address....................... 10.76.118.70

Security Policy Completed........................ Yes

Policy Manager State............................. RUN

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACL

EAP Type......................................... Unknown

Interface........................................ wired-guest-egress

VLAN............................................. 2024

Quarantine VLAN.................................. 0

Op Anchor,

De overdracht van de clientstatus moet op de ankercontroller worden bewaakt.

De staat van de Clientbeleidsmanager is in behandeling voor Web Auth.

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 10.76.6.156 GLAN 1 Webauth Pending 802.3 Web Auth Export Anchor Zodra de client is geverifieerd, verandert de status van de beleidsmanager in de status RUN.

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 10.76.6.156 GLAN 1 Run 802.3 Web Auth Export Anchor

#show draadloze client mac-adres a0ce.c8c3.a9b5 detail

Client MAC Address : a0ce.c8c3.a9b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.105.211.69

Client State : Associated

Policy Profile : Guest-Profile

Flex Profile : N/A

Guest Lan:

GLAN Id: 1

GLAN Name: Guest-Profile

Mobility:

Foreign IP Address : 10.76.118.74

Point of Attachment : 0xA0000003

Point of Presence : 0

Move Count : 1

Mobility Role : Export Anchor

Mobility Roam Type : L3 Requested

Policy Manager State: Webauth Pending

Last Policy Manager State : IP Learn Complete

Client Entry Create Time : 35 seconds

VLAN : VLAN2024

Session Manager:

Point of Attachment : mobility_a0000003

IIF ID : 0xA0000003

Authorized : FALSE

Session timeout : 28800

Common Session ID: 4a764c0a0000008ea0285466

Acct Session ID : 0x00000000

Auth Method Status List

Method : Web Auth

Webauth State : Login

Webauth Method : Webauth

Server Policies:

Resultant Policies:

URL Redirect ACL : WA-v4-int-10.127.196.171

Preauth ACL : WA-sec-10.127.196.171

VLAN Name : VLAN2024

VLAN : 2024

Absolute-Timer : 28800

De client beweegt zich om de status uit te voeren na succesvolle webverificatie.

toon draadloze client mac-adres a0ce.c8c3.a9b5 detail

Client MAC Address : a0ce.c8c3.a9b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.105.211.69

Client Username : testuser

Client State : Associated

Policy Profile : Guest-Profile

Flex Profile : N/A

Guest Lan:

GLAN Id: 1

GLAN Name: Guest-Profile

Wireless LAN Network Name (SSID) : N/A

BSSID : N/A

Connected For : 81 seconds

Protocol : 802.3

Policy Manager State: Run

Last Policy Manager State : Webauth Pending

Client Entry Create Time : 81 seconds

VLAN : VLAN2024

Last Tried Aaa Server Details:

Server IP : 10.197.224.122

Auth Method Status List

Method : Web Auth

Webauth State : Authz

Webauth Method : Webauth

Resultant Policies:

URL Redirect ACL : IP-Adm-V4-LOGOUT-ACL

VLAN Name : VLAN2024

VLAN : 2024

Absolute-Timer : 28800

>toon clientdetail a0:ce:c8:c3:a9:b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. N/A

Client Webauth Username ......................... N/A

Client State..................................... Associated

Wireless LAN Profile Name........................ Guest

WLAN Profile check for roaming................... Disabled

Hotspot (802.11u)................................ Not Supported

Connected For ................................... 90 secs

IP Address....................................... 10.105.211.75

Gateway Address.................................. 10.105.211.1

Netmask.......................................... 255.255.255.128

Mobility State................................... Export Anchor

Mobility Foreign IP Address...................... 10.76.118.70

Security Policy Completed........................ No

Policy Manager State............................. WEBAUTH_REQD

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACLPre-auth

IPv4 ACL Applied Status................. Yes

Pre-auth IPv4 ACL Applied Status................. Yes Na de Versies van de Verificatieclient om de status uit te voeren.

show client detail a0:ce:c8:c3:a9:b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. testuser

Client Webauth Username ......................... testuser

Client State..................................... Associated

User Authenticated by ........................... RADIUS Server

Client User Group................................ testuser

Client NAC OOB State............................. Access

Connected For ................................... 37 secs

IP Address....................................... 10.105.211.75

Gateway Address.................................. 10.105.211.1

Netmask.......................................... 255.255.255.128

Mobility State................................... Export Anchor

Mobility Foreign IP Address...................... 10.76.118.70

Security Policy Completed........................ Yes

Policy Manager State............................. RUN

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACL

Pre-auth IPv4 ACL Applied Status................. Yes

EAP Type......................................... Unknown

Interface........................................ wired-vlan-11

VLAN............................................. 11

Quarantine VLAN.................................. 0

Problemen oplossen

debug van AireOS-controller

Clientdebug inschakelen

>debug client <H.H>

Om te verifiëren of debugging is ingeschakeld

>debuggen tonen

debug uitschakelen

debug, uitschakelen

9800 radioactief spoor

Activeer Radio Active Tracing om client debug sporen te genereren voor het opgegeven MAC-adres in de CLI.

Stappen om radioactieve tracering in te schakelen:

Zorg ervoor dat alle voorwaardelijke debugs uitgeschakeld zijn.

clear platform condition alldebug voor opgegeven MAC-adres inschakelen.

debug wireless mac <H.H.H> monitor-time <Time is seconds>Na het reproduceren van het probleem, blokkeer het debuggen om de RA-sporenverzameling te stoppen.

no debug wireless mac <H.H.H>

Zodra het RA-spoor is gestopt, wordt het debug-bestand gegenereerd in de bootflash van de controller.

show bootflash: | include ra_trace

2728 179 Jul 17 2024 15:13:54.0000000000 +00:00 ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Kopieert het bestand naar een externe server.

copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://<IP address>/ra-FILENAME.txt

Toont het debug-logbestand:

more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

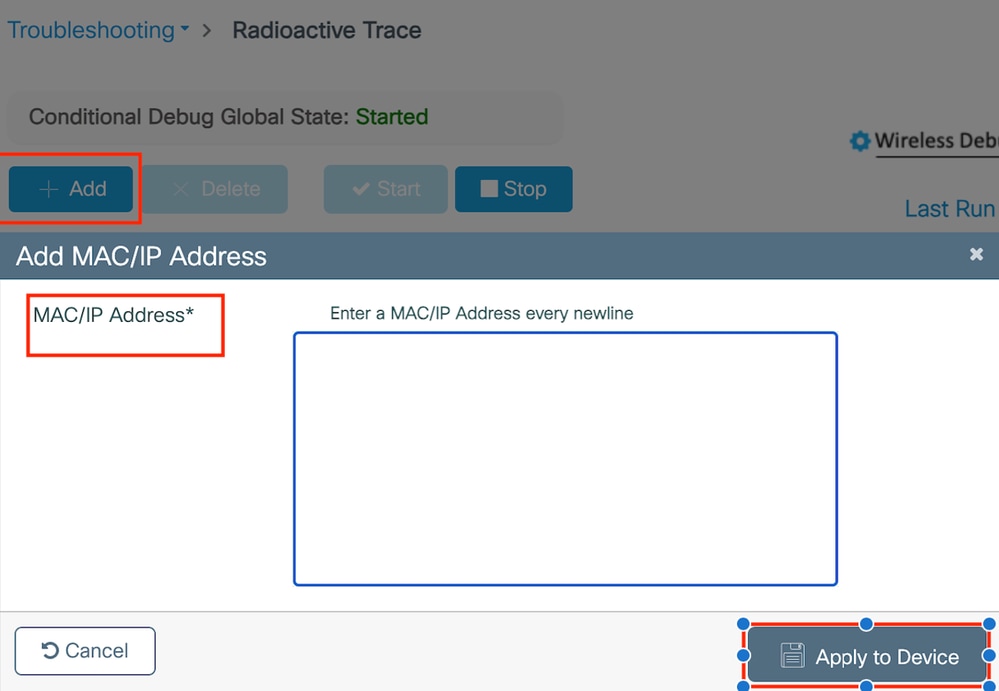

RA-overtrekken inschakelen in GUI,

RA-overtrekken inschakelen op WebUI

RA-overtrekken inschakelen op WebUI

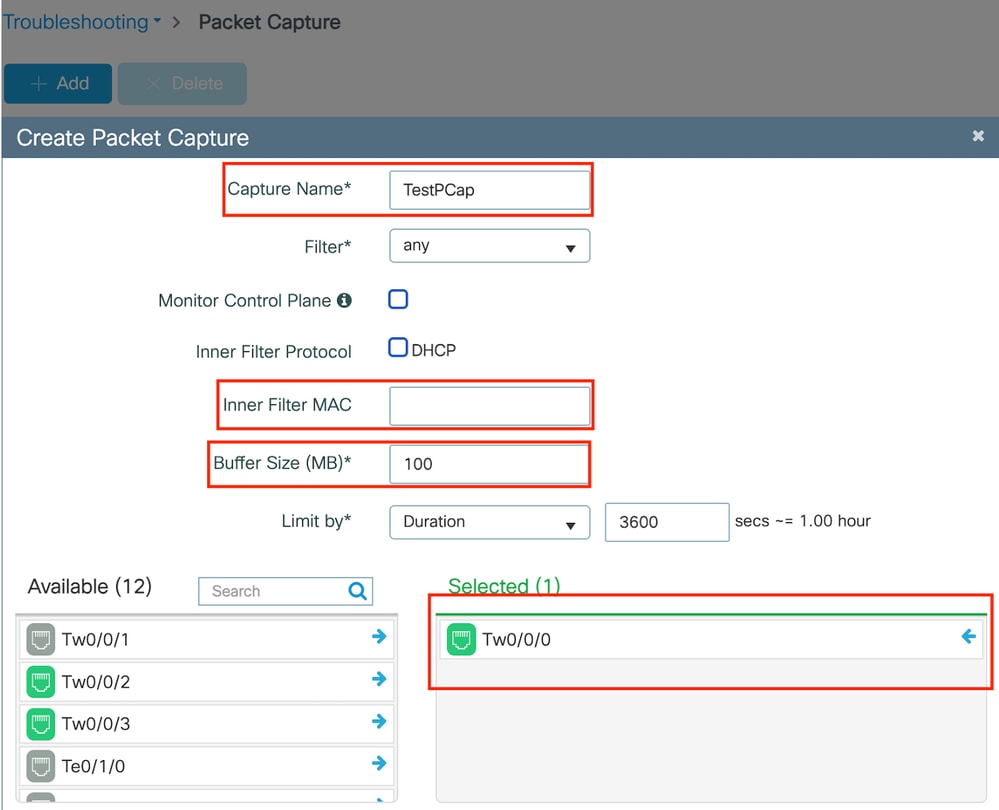

Ingesloten pakketvastlegging

Ga naar Problemen oplossen > Packet Capture. Voer de opnamenaam in en specificeer het MAC-adres van de client als de binnenste filter-MAC. Stel de buffergrootte in op 100 en kies de uplink-interface om inkomende en uitgaande pakketten te bewaken.

Ingesloten pakketvastlegging

Ingesloten pakketvastlegging

Opmerking: Selecteer de optie "Monitorbesturing verkeer" om verkeer te bekijken dat naar de systeem CPU wordt omgeleid en in het gegevensvlak wordt opnieuw gespoten.

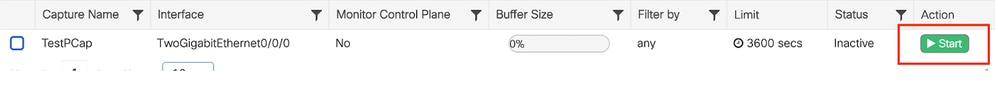

Navigeer naar Problemen oplossen > Packet Capture en selecteer Start om pakketten op te nemen.

Packet Capture starten

Packet Capture starten

CLI-configuratie

monitor capture TestPCap inner mac <H.H.H>

monitor capture TestPCap buffer size 100

monitor capture TestPCap interface twoGigabitEthernet 0/0/0 both

monitor capture TestPCap start

<Reporduce the issue>

monitor capture TestPCap stopshow monitor capture TestPCap

Status Information for Capture TestPCap

Target Type:

Interface: TwoGigabitEthernet0/0/0, Direction: BOTH

Status : Inactive

Filter Details:

Capture all packets

Inner Filter Details:

Mac: 6c7e.67e3.6db9

Continuous capture: disabled

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 3600

Packet Size to capture: 0 (no limit)

Maximum number of packets to capture per second: 1000

Packet sampling rate: 0 (no sampling)

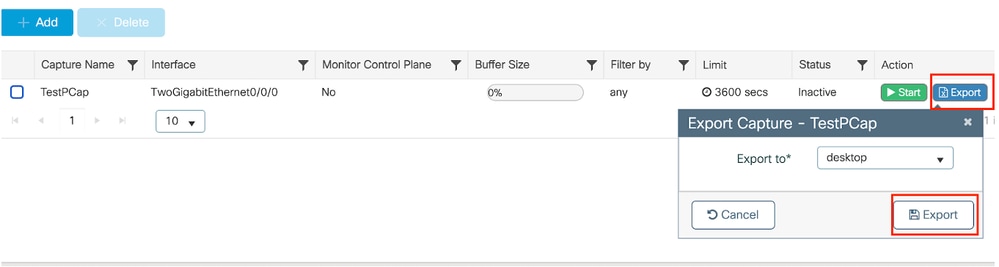

Exporteer pakketopname naar externe TFTP-server.

monitor capture TestPCap export tftp://<IP address>/ TestPCap.pcap

Navigeer naar Problemen oplossen > Packet Capture en selecteer Exporteren om het opnamebestand op de lokale machine te downloaden.

EPC downloaden

EPC downloaden

Werklogfragmenten

AireOS Foreign Controller-client-debuglogboek

Bedrad pakket ontvangen van bekabelde client

*apfReceiveTask: May 27 12:00:55.127: a0:ce:c8:c3:a9:b5 Wired Guest packet from 10.105.211.69 on mobile

Buitenlandse controller gebouw export ankerverzoek

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 Attempting anchor export for mobile a0:ce:c8:c3:a9:b5

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 mmAnchorExportSend: Building ExportForeignLradMac Payload Lrad Mac: 00:00:00:00:00:00

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 SGT Payload built in Export Anchor Req 0

De buitenlandse controleur stuurt het ankerverzoek van de Uitvoer naar de ankercontrolemechanisme.

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 Export Anchor request sent to 10.76.118.70

Anchor controller stuurt bevestiging voor het Anchor-verzoek om client

*Dot1x_NW_MsgTask_5: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Recvd Exp Anchor Ack for mobile a0:ce:c8:c3:a9:b5 from 10.76.118.70

Mobiliteitsrol voor de klanten op de buitenlandse controller wordt bijgewerkt om te exporteren.

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) mobility role update request from Unassociated to Export Foreign

Peer = 10.76.118.70, Old Anchor = 10.76.118.70, New Anchor = 10.76.118.70

Cliënt omgezet in de staat van de LOOPPAS.

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) State Update from Mobility-Incomplete to Mobility-Complete, mobility role=ExpForeign, client state=APF_MS_STATE_ASSOCIATED

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Stopping deletion of Mobile Station: (callerId: 75)

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Moving client to run state

9800 radioactief spoor van buitenlandse controller

De client is aangesloten bij de controller.

2024/07/15 04:10:29.087608331 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

Mobiliteitsdetectie is in volle gang na associatie.

2024/07/15 04:10:29.091585813 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

2024/07/15 04:10:29.091605761 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_MOBILITY_DISCOVERY_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

Wanneer de mobiliteitsdetectie is verwerkt, wordt het clientroamtype bijgewerkt op de gevraagde L3.

2024/07/15 04:10:29.091664605 {wncd_x_R0-0}{1}: [mm-transition] [17765]: (info): MAC: a0ce.c8c3.a9b5 MMIF FSM transition: S_MA_INIT -> S_MA_MOBILITY_DISCOVERY_PROCESSED_TR on E_MA_MOBILITY_DISCOVERY

2024/07/15 04:10:29.091693445 {wncd_x_R0-0}{1}: [mm-client] [17765]: (info): MAC: a0ce.c8c3.a9b5 Roam type changed - None -> L3 Requested

De buitenlandse controller stuurt de export ankeraanvraag naar Anchor WLC.

2024/07/15 04:10:32.093245394 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Request successfully processed.

2024/07/15 04:10:32.093253788 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Forwarding Export Anchor Request to Anchor.

2024/07/15 04:10:32.093274405 {mobilityd_R0-0}{1}: [mm-client] [18316]: (info): MAC: a0ce.c8c3.a9b5 Forwarding export_anchor_req, sub type: 0 of XID (6396) from (WNCD[0]) to (ipv4: 10.76.118.70 )

De reactie van het Anker van de uitvoer wordt ontvangen van het Ankercontrolemechanisme en VLAN wordt toegepast van het gebruikersprofiel.

2024/07/15 04:10:32.106775213 {mobilityd_R0-0}{1}: [mm-transition] [18316]: (info): MAC: a0ce.c8c3.a9b5 MMFSM transition: S_MC_WAIT_EXP_ANC_RSP -> S_MC_EXP_ANC_RSP_RCVD_TR on E_MC_EXP_ANC_RSP_RCVD from ipv4: 10.76.118.70

2024/07/15 04:10:32.106811183 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Response successfully processed.

2024/07/15 04:10:32.107183692 {wncd_x_R0-0}{1}: [epm-misc] [17765]: (info): [a0ce.c8c3.a9b5:Tw0/0/0] Anchor Vlan-id 2024 processed

2024/07/15 04:10:32.107247304 {wncd_x_R0-0}{1}: [svm] [17765]: (info): [a0ce.c8c3.a9b5] Applied User Profile: :

2024/07/15 04:10:32.107250258 {wncd_x_R0-0}{1}: [aaa-attr-inf] [17765]: (info): Applied User Profile: anchor-vlan 0 2024 (0x7e8)

Zodra het Exporteren Anker verzoek wordt verwerkt, wordt de rol van de cliëntmobiliteit bijgewerkt aan Exporteren Buitenlandse.

2024/07/15 04:10:32.107490972 {wncd_x_R0-0}{1}: [mm-client] [17765]: (debug): MAC: a0ce.c8c3.a9b5 Processed Export Anchor Response.

2024/07/15 04:10:32.107502336 {wncd_x_R0-0}{1}: [mm-client] [17765]: (info): MAC: a0ce.c8c3.a9b5 Mobility role changed - Unassoc -> Export Foreign

2024/07/15 04:10:32.107533732 {wncd_x_R0-0}{1}: [sanet-shim-translate] [17765]: (info): Anchor Vlan: 2024

2024/07/15 04:10:32.107592251 {wncd_x_R0-0}{1}: [mm-client] [17765]: (note): MAC: a0ce.c8c3.a9b5 Mobility Successful Guest Lan Client. Roam Type L3 Requested, Client IFID: 0xa0000007, Client Role: Export Foreign PoA: phy IfId PoP: 0xa0000005

De overgangen van de cliënt in IP leren staat.

2024/07/15 04:10:32.108210365 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2024/07/15 04:10:32.108293096 {wncd_x_R0-0}{1}: [client-orch-sm] [17765]: (debug): MAC: a0ce.c8c3.a9b5 Received ip learn response. method: IPLEARN_METHOD_ROAMING

Na IP leren, de cliëntbewegingen om staat op Buitenlandse WLC in WERKING te STELLEN.

2024/07/15 04:10:32.108521618 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN

AireOS ankercontroller client deubg log

Export Anchor-verzoek ontvangen van de buitenlandse controller.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Anchor Export Request Recvd for mobile a0:ce:c8:c3:a9:b5 from 10.76.118.70 type : 16 subtype : 0 seq no : 0 xid : 1292566528

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv: Extracting mmPayloadExportForeignLradMac

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv Ssid=Guest useProfileName=0 profileNameToUse=0Security Policy=0x2010

Lokale overbruggingsVLAN wordt toegepast op de client.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Updated local bridging VLAN to 11 while applying WLAN policy

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Applying Interface(wired-vlan-11) policy on Mobile, role Unassociated. Ms NAC State 2 Quarantine Vlan 0 Access Vlan 0

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 After applying Interface(wired-vlan-11) policy on Mobile, role Unassociated. Ms NAC State 2 Quarantine Vlan 0 Access Vlan 11

De rol van de mobiliteit wordt bijgewerkt om Anker en cliëntstaat transistoned Geassocieerde uit te voeren.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 0.0.0.0 START (0) mobility role update request from Unassociated to Export Anchor

Peer = 10.76.118.70, Old Anchor = 0.0.0.0, New Anchor = 10.76.118.74

Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5

add client MAC a0:ce:c8:c3:a9:b5 IP 10.76.118.70

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5

Sent message to add a0:ce:c8:c3:a9:b5 on member IP 10.76.118.70

*Dot1x_NW_MsgTask_5: May 28 10:46:27.832: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv (mm_listen.c:7933) Changing state for mobile a0:ce:c8:c3:a9:b5 on AP 00:00:00:00:00:00 from Idle to Associated

De mobiliteit is voltooid, de clientstatus is gekoppeld en de mobiliteitsrol is Exportaanker.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.832: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) State Update from Mobility-Incomplete to Mobility-Complete, mobility role=ExpAnchor, client state=APF_MS_STATE_ASSOCIATED

Het IP-adres van de client wordt geleerd op de controller en de status die via DHCP wordt overgedragen, vereist voor de vereiste webautorisatie.

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 Static IP client associated to interface wired-vlan-11 which can support client subnet.

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 dtlArpSetType: Changing ARP Type from 0 ---> 1 for station a0:ce:c8:c3:a9:b5

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 10.105.211.75 DHCP_REQD (7) Change state to WEBAUTH_REQD (8) last state DHCP_REQD (7)

Webauth URL wordt samengesteld door het toevoegen van de externe omleiden url en controller virtuele ip-adres.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Preparing redirect URL according to configured Web-Auth type

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Web-auth type External, using URL:http://10.127.196.171/webauth/login.html

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added switch_url, redirect URL is now http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html

Toegevoegd client mac adres en WLAN aan de URL.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added client_mac , redirect URL is now http://10.127.196.171/webauth/login.html?switch_url= https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added wlan, redirect URL is now

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added wlan, redirect URL is now http://10.127.196.171/webauth/login.html?switch_url= https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest

Laatste URL na het parchen van HTTP GET voor host 10.105.211.1

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- parser host is 10.105.211.1

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- parser path is /auth/discovery

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5-added redirect=, URL is now http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest&redirect=10.105.211.1/auth/discovery?architecture=9

Redirect URL wordt verzonden naar de client in het 200 OK response-pakket.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- 200 send_data =HTTP/1.1 200 OK

Location:http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest&redirect=10.105.211.1/auth/discovery?architecture=9 De client maakt een TCP-verbinding met redirect URL-host. Zodra de clients de inloggebruikersnaam en het wachtwoord op de portal indienen, wordt door de controller een radiusverzoek naar de radiusserver verzonden

Zodra de controller een Access-Accept ontvangt, sloot de client de TCP-sessie en wordt verplaatst naar RUN-status.

*aaaQueueReader: May 28 10:46:59:077: a0:ce:c8:c3:a9:b5 Sending the packet to v4 host 10.197.224.122:1812

*aaaQueueReader: May 28 10:46:59:077: a0:ce:c8:c3:a9:b5 Successful transmission of Authentication Packet (pktId 127) to 10.197.224.122:1812

*aaaQueueReader: May 28 10:46:59:077: AVP[01] User-Name................................testuser (17 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[03] Calling-Station-Id.......................a0-ce-c8-c3-a9-b5 (17 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[04] Nas-Port.................................0x00000008 (8) (4 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[05] Nas-Ip-Address...........................0x0a4c7646 (184548604) (4 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[06] NAS-Identifier...........................POD1586-CT5520 (14 bytes)

*aaaQueueReader: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 radiusServerFallbackPassiveStateUpdate: RADIUS server is ready 10.197.224.122 port 1812 index 0 active 1

*radiusTransportThread: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Access-Accept received from RADIUS server 10.197.224.122 (qid:5) with port:1812, pktId:127

*Dot1x_NW_MsgTask_5: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Processing Access-Accept for mobile a0:ce:c8:c3:a9:b5

*apfReceiveTask: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Moving client to run state

9800 radioactieve tracering van ankercontroller

Mobility kondigt bericht aan voor de klant van de Foreign controller.

2024/07/15 15:10:20.614677358 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Received mobile_announce, sub type: 0 of XID (6394) from (ipv4: 10.76.6.156 )

Exporteer ankeraanvraag ontvangen van de buitenlandse controller wanneer de klant samenwerkt waarvoor Exporteren ankerrespons wordt verzonden door de Anchor controller die kan worden geverifieerd op het Foreign controller RA-spoor.

2024/07/15 15:10:22.615246594 {mobilityd_R0-0}{1}: [mm-transition] [15259]: (info): MAC: a0ce.c8c3.a9b5 MMFSM transition: S_MC_INIT -> S_MC_ANCHOR_EXP_ANC_REQ_RCVD_TR on E_MC_EXP_ANC_REQ_RCVD from ipv4: 10.76.6.156

De client wordt verplaatst naar de associërende staat en de mobiliteitsrol wordt getransformeerd naar de Exporthandelaar.

2024/07/15 15:10:22.616156811 {wncd_x_R0-0}{1}: [client-orch-state] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

2024/07/15 15:10:22.627358367 {wncd_x_R0-0}{1}: [mm-client] [14709]: (note): MAC: a0ce.c8c3.a9b5 Mobility Successful. Roam Type L3 Requested, Sub Roam Type MM_SUB_ROAM_TYPE_NONE, Client IFID: 0xa0000005, Client Role: Export Anchor PoA: 0xa0000001 PoP: 0x0

2024/07/15 15:10:22.627462963 {wncd_x_R0-0}{1}: [dot11] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client datapath entry params - ssid:Guest-Profile,slot_id:0 bssid ifid: 0x0, radio_ifid: 0x0, wlan_ifid: 0xf0408001

2024/07/15 15:10:22.627490485 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Response successfully processed.

2024/07/15 15:10:22.627494963 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Forwarding Anchor Response to Foreign.

IP leren is voltooid, client-IP geleerd via ARP .

2024/07/15 15:10:22.628124206 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (info): MAC: a0ce.c8c3.a9b5 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2024/07/15 15:10:23.627064171 {wncd_x_R0-0}{1}: [sisf-packet] [14709]: (info): RX: ARP from interface mobility_a0000001 on vlan 2024 Source MAC: a0ce.c8c3.a9b5 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: a0ce.c8c3.a9b5 ARP target MAC: 0000.0000.0000 ARP sender IP: 10.105.211.69, ARP target IP: 10.105.211.1,

2024/07/15 15:10:24.469704913 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client IP learn successful. Method: ARP IP: 10.105.211.69

2024/07/15 15:10:24.470527056 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (info): MAC: a0ce.c8c3.a9b5 IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

2024/07/15 15:10:24.470587596 {wncd_x_R0-0}{1}: [client-orch-sm] [14709]: (debug): MAC: a0ce.c8c3.a9b5 Received ip learn response. method: IPLEARN_METHOD_ARP

2024/07/15 15:10:24.470613094 {wncd_x_R0-0}{1}: [client-orch-sm] [14709]: (debug): MAC: a0ce.c8c3.a9b5 Triggered L3 authentication. status = 0x0, Success

De staat van het clientbeleid is in behandeling.

2024/07/15 15:10:24.470748350 {wncd_x_R0-0}{1}: [client-auth] [14709]: (info): MAC: a0ce.c8c3.a9b5 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

De TCP-handdruk wordt gespoofd door de controller. Wanneer de client een HTTP GET verstuurt, wordt er een 200 OK response frame verzonden dat de redirect URL bevat.

De client moet een TCP-handdruk instellen met de doorverwijzing van de URL en de pagina laden.

2024/07/15 15:11:37.579177010 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]HTTP GET request

2024/07/15 15:11:37.579190912 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]Parse GET, src [10.105.211.69] dst [10.3.3.3] url [http://10.3.3.3/favicon.ico]

2024/07/15 15:11:37.579226658 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]Param-map used: global

2024/07/15 15:11:37.579230650 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]State LOGIN -> LOGIN

2024/07/15 15:11:47.123072893 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]GET rcvd when in LOGIN state

2024/07/15 15:11:47.123082753 {wnc2024/07/15 15:12:04.280574375 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]POST rcvd when in LOGIN state

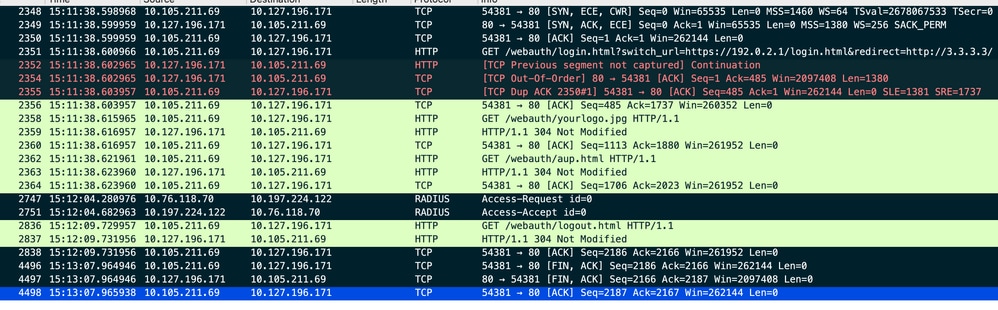

Wanneer de client de inlogreferenties op de webpagina van het webportaal indient, wordt een pakket met toegangsaanvragen naar de radiusserver verzonden voor verificatie.

2024/07/15 15:12:04.281076844 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/0, len 363

2024/07/15 15:12:04.281087672 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: authenticator e3 01 8f 5d 8e 52 fc cb - e0 d7 03 da c1 a2 09 e6

2024/07/15 15:12:04.281093278 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Calling-Station-Id [31] 19 "a0-ce-c8-c3-a9-b5"

2024/07/15 15:12:04.281097034 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/15 15:12:04.281148298 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Cisco AVpair [1] 16 "method=webauth"

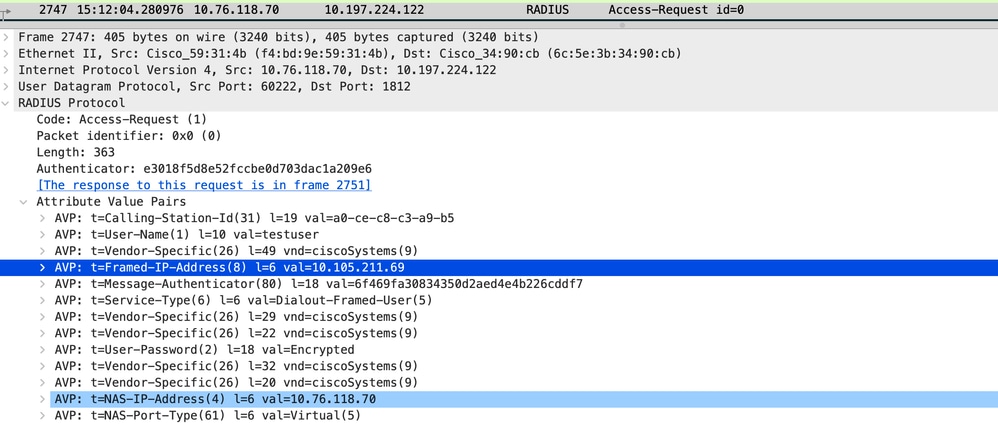

Access-Accept wordt ontvangen van de radius server, webauth is succesvol.

2024/07/15 15:12:04.683597101 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Received from id 1812/0 10.197.224.122:0, Access-Accept, len 105

2024/07/15 15:12:04.683607762 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: authenticator 52 3e b0 13 99 ab a7 15 - 57 76 47 a1 fb e3 b8 99

2024/07/15 15:12:04.683614780 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: User-Name [1] 10 "testuser"

De verificatie is geslaagd en de status van het clientbeleid staat op RUN.

2024/07/15 15:12:04.683901842 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]State AUTHENTICATING -> AUTHC_SUCCESS

2024/07/15 15:12:04.690643388 {wncd_x_R0-0}{1}: [errmsg] [14709]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (testuser) joined with ssid (Guest-Profile) for device with MAC: a0ce.c8c3.a9b5 on channel (0)

2024/07/15 15:12:04.690726966 {wncd_x_R0-0}{1}: [aaa-attr-inf] [14709]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "VLAN2024" ]

2024/07/15 15:12:04.691064276 {wncd_x_R0-0}{1}: [client-orch-state] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

Ingesloten pakketopnameanalyse

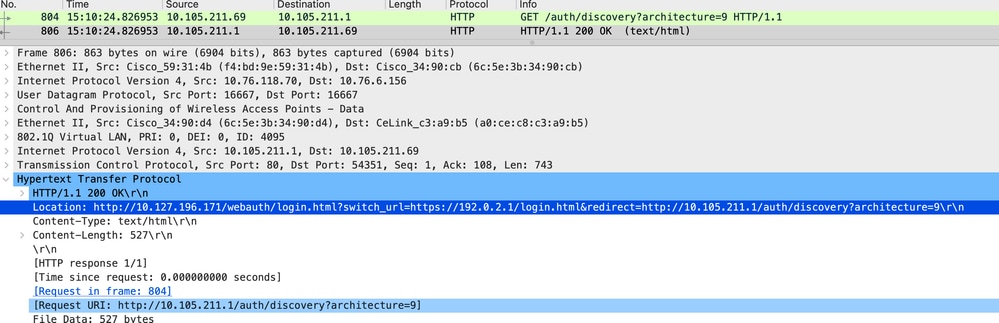

De client wordt omgeleid naar de portal-pagina

De client wordt omgeleid naar de portal-pagina

Sessie wordt gesloten na ontvangst van de doorverwijzing-URL.

TCP-sessie is gesloten na ontvangst van de doorverwijzing URL

TCP-sessie is gesloten na ontvangst van de doorverwijzing URL

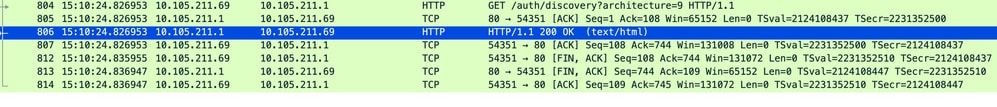

De client initieert TCP 3 manier handshake naar de redirect URL host en verstuurt een HTTP GET aanvraag.

Nadat de pagina is geladen, worden de aanmeldingsgegevens op de portal verzonden, stuurt de controller een toegangsaanvraag naar de radiusserver om de client te verifiëren.

Na succesvolle verificatie wordt de TCP-sessie naar de webserver gesloten en wordt op de controller de status van de client policy manager omgezet naar RUN.

De client verzendt een HTTP GET-verzoek naar de portal-pagina en voltooit de verificatie met succes

De client verzendt een HTTP GET-verzoek naar de portal-pagina en voltooit de verificatie met succes

Pakket met RADIUS-toegangsaanvragen

Packet voor toegangsaanvraag

Packet voor toegangsaanvraag

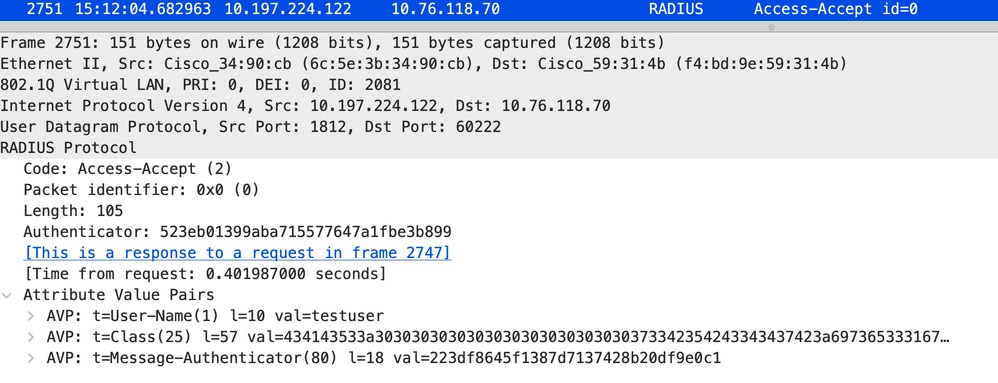

Radius Access-acceptabel pakket

Access Accept-pakket

Access Accept-pakket

Verwant artikel

WLAN-ankermobiliteit op Catalyst 9800 configureren

Configuratie-voorbeeld van bekabelde gasttoegang met AireOS-controllers

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

29-Jul-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Vinesh VeerarasuTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback