Er wordt een CSR gegenereerd voor certificaat en installatie van derden op CMX

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

Dit document beschrijft hoe u een certificaataanvraag (CSR) kunt genereren om een certificaat van derden te verkrijgen en hoe u een gekoppeld certificaat aan Cisco Connected Mobile Experiences (CMX) kunt downloaden.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van Linux

- PKI-infrastructuur

- Digitale certificaten

Gebruikte componenten

De informatie in dit document is gebaseerd op CMX versie 10.3

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk levend is, zorg er dan voor dat u de mogelijke impact van om het even welke opdracht begrijpt.

Configureren

CSR genereren

Stap 1. Sluit aan op de CLI of CMX, toegang als wortel, verplaats naar de certificaatmap en maak een map voor de CSR en het hoofdbestand.

[cmxadmin@cmx]$ su - Password: [root@cmx]# cd /opt/haproxy/ssl/ [root@cmx]# mkdir newcert [root@cmx]# cd newcert

Opmerking: De standaard folder voor certificaten op CMX is /opt/haproxy/ssl/.

Stap 2. Generate the CSR en het sleutelbestand.

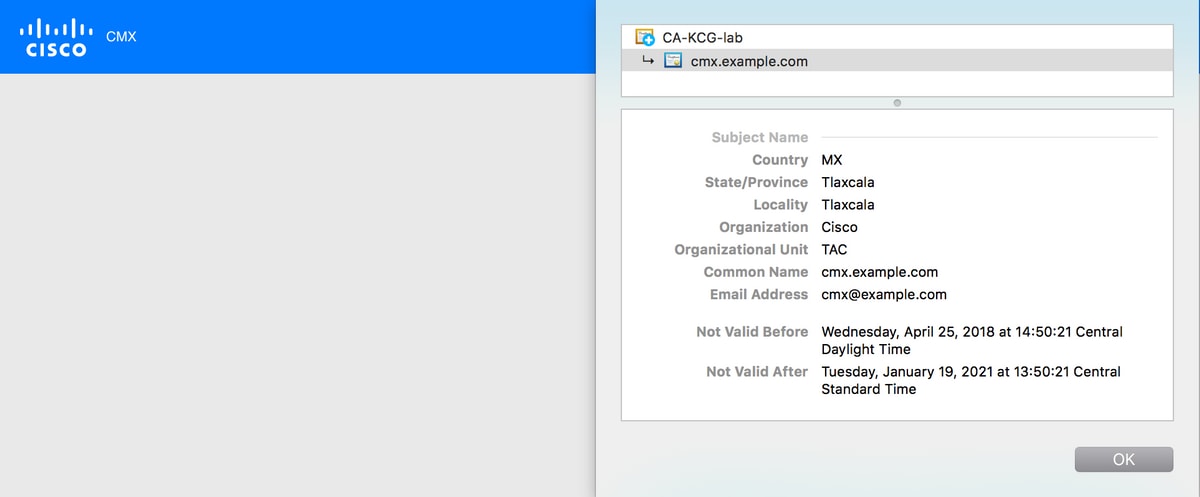

[root@cmx newcert]# openssl req -nodes -days 365 -newkey rsa:2048 -keyout /opt/haproxy/ssl/newcert/private.key -out /opt/haproxy/ssl/newcert/cert.crt Generating a 2048 bit RSA private key ........+++ ......................+++ writing new private key to '/opt/haproxy/ssl/newcert/private.key' ----- You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [XX]:MX State or Province Name (full name) []:Tlaxcala Locality Name (eg, city) [Default City]:Tlaxcala Organization Name (eg, company) [Default Company Ltd]:Cisco Organizational Unit Name (eg, section) []:TAC Common Name (eg, your name or your server's hostname) []:cmx.example.com Email Address []:cmx@example.com

Stap 3. Ontvang de CSR door de derde.

Om het certificaat van CMX te krijgen en het naar de derde partij te verzenden, voert u de kat opdracht uit om de CSR te openen. U kunt de uitvoer naar een .txt-bestand kopiëren en plakken of de extensie wijzigen op basis van de vereisten van de derde. Hierna volgt een voorbeeld.

[root@cmx newcert]# cat cert.crt -----BEGIN CERTIFICATE REQUEST----- MIIC0TCCAbkCAQAwgYsxCzAJBgNVBAYTAk1YMREwDwYDVQQIDAhUbGF4Y2FsYTER MA8GA1UEBwwIVGxheGNhbGExDjAMBgNVBAoMBUNpc2NvMQwwCgYDVQQLDANUQUMx GDAWBgNVBAMMD2NteC5leGFtcGxlLmNvbTEeMBwGCSqGSIb3DQEJARYPY214QGV4 YW1wbGUuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA2YybDkDR vRSwD19EVaJehsNjG9Cyo3vQPOPcAAdgjFBpUHMt8QNgn6YFdHYZdpKaRTJXhztm fa/7Nevb1IP/pSBgYRxHXQEhl9Gj4DT0gT2T+AZ8j3J9KMSe8Bakj4qY8Ua7GCdC A62NzVcDxDM83gUD92oGbxOF9VFE2hiRvCQc+d6gBRuTOXxtyLBAtcL3hkiOEQx7 sDA55CwZU7ysMdWHUBn4AglzI1gPyzlmT3dwR0gfOSYN4j5+H0nrYtrPBZSUbZaa 8pGXVu7sFtV8bahgtnYiCUtiz9J+k5V9DBjqpSzYzb3+KxeAA+g0iV3J1VzsLNt7 mVocT9oPaOEI8wIDAQABoAAwDQYJKoZIhvcNAQEFBQADggEBAI6Q/A4zTfrWP2uS xtN8X6p6aP8guU0bTWhGEMBEgBQd0bBWYdhxaItGt1a1tdNcIGLACeMPuk7WpsiH rUs5kiIjlAc2/ANBao6/nlv56vhGUx0dOq0fk/glbrKL+a8Lx9ixtee77aPZ1xVD A/n3FdNdSIidWH0M4q8JunxbT33vM9h8H6oqe/JI3BDnw4tRnkYaGWJsyWUlPCuO TWPMagMkntv0JaEOHLg4/JZyVSdDiTnmb/U8cEH2RrcUP8iwjykDpb/V4tb4VtgM 7+9HKxQRQHq5Qji8/QyMG6ctoD+B7k6UpzXvi5FpvqGQWwXJNC52suAt0QeeZj1J rpudLUs= -----END CERTIFICATE REQUEST----- [root@cmx newcert]#

Stap 4. Maak de certificaatketen voor invoer in CMX.

Om het definitieve certificaat te maken, kopieert en kleeft het ondertekende certificaat in een .txt-bestand met de privétoets, het intermediaire certificaat en het wortelcertificaat. Zorg ervoor dat u het als een .pem-bestand opslaat.

Dit voorbeeld geeft het formaat van het definitieve certificaat weer.

-----BEGIN RSA PRIVATE KEY----- < Your Private Key MIIEpAIBAAKCAQEA2gXgEo7ouyBfWwCktcYo8ABwFw3d0yG5rvZRHvS2b3FwFRw5 ... -----END RSA PRIVATE KEY----- -----BEGIN CERTIFICATE----- < Your CMX server signed certificate MIIFEzCCAvugAwIBAgIBFzANBgkqhkiG9w0BAQsFADCBlDELMAkGA1UEBhMCVVMx ... -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- < Your intermediate CA certificates ... -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- < The root CA certificate that signed your certificate MIIGqjCCBJKgAwIBAgIJAPj9p1QMdTgoMA0GCSqGSIb3DQEBCwUAMIGUMQswCQYD ... -----END CERTIFICATE-----

Stap 5. Breng het definitieve certificaat over in CMX.

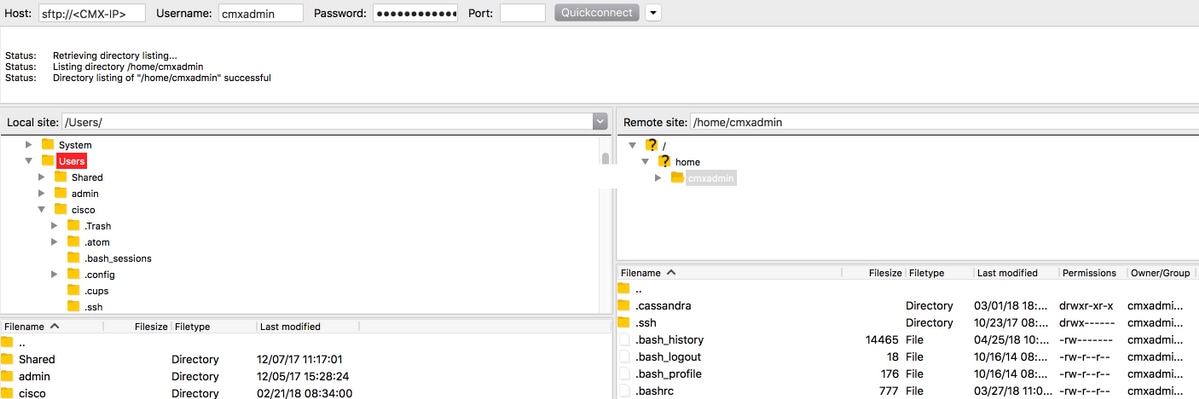

Om het laatste certificaat van uw computer naar CMX over te brengen, opent u uw SFTP-toepassing en sluit u aan op CMX met de admin-referenties. U moet de mappen van CMX kunnen weergeven zoals in de afbeelding.

Sleep het gekoppelde certificaat vervolgens naar de map/startpunt/cmxadmin/.

Opmerking: De standaardmap waarin u een SFTP-verbinding naar CMX opent, is /home/cmxadmin/.

Stap 6. Verander de toestemming van het definitieve certificaat en de eigenaar. Verplaats de map vervolgens naar de privé-toets. Hierna volgt een voorbeeld.

[root@cmx ~]# cd /home/cmxadmin/ [root@cmx cmxadmin]# chmod 775 final.pem [root@cmx cmxadmin]# chown cmx:cmx final.pem [root@cmx cmxadmin]# mv final.pem /opt/haproxy/ssl/newcert/ [root@cmx cmxadmin]# cd /opt/haproxy/ssl/newcert/ [root@cmx newcert]# ls -la total 16 drwxr-xr-x 2 root root 4096 Apr 25 12:30 . drwxr-xr-x 4 cmx cmx 4096 Apr 25 09:25 .. -rw-r--r-- 1 root root 1054 Apr 25 11:01 cert.crt -rwxrwxr-x 1 cmx cmx 0 Apr 25 12:29 final.pem -rw-r--r-- 1 root root 1708 Apr 25 11:01 private.key [root@cmx newcert]#

Stap 7. Zorg ervoor dat alles goed is opgebouwd.

[root@cmx newcert]#openssl verify -CAfile /opt/haproxy/ssl/newcert/final.pem /opt/haproxy/ssl/newcert/final.pem /opt/haproxy/ssl/newcert/final.pem: OK

Je moet een OK bericht krijgen.

Stap 8. Installeer het laatste certificaat en start de CMX-modus opnieuw.

[root@cmx newcert]#cmxctl node sslmode enable --pem /opt/haproxy/ssl/newcert/final.pem enabling ssl ssl enabled [root@cmx newcert]#reboot

Stap 9 (optioneel). Als u CMX 10.3.1 of hoger gebruikt, kunt u deze bug ondergaan:

- CSCv21464

: CMX WEBUI gebruikt de geïnstalleerde zelfgetekende of verklaring van derden niet

: CMX WEBUI gebruikt de geïnstalleerde zelfgetekende of verklaring van derden niet

Dit bug voorkomt CMX om het certificaatpad bij te werken. De tijdelijke oplossing voor deze kwestie is om twee zachte verbindingen te maken om naar de nieuwe certificaat en privé sleutel te wijzen en CMX te herladen. Hierna volgt een voorbeeld:

[root@cmx ~]# cd /opt/haproxy/ssl/ [root@cmx ssl]# mkdir backup [root@cmx ssl]# mv host.pem backup/ [root@cmx ssl]# mv host.key backup/ [root@cmx ssl]# ln -s /opt/haproxy/ssl/newcert/final.pem host.pem [root@cmx ssl]# ln -s /opt/haproxy/ssl/newcert/private.key host.key [root@cmx ssl]# [root@cmx ssl]# ls -la total 16 drwxr-xr-x 4 cmx cmx 4096 Apr 25 12:59 . drwxr-xr-x 6 cmx cmx 4096 Mar 31 2017 .. lrwxrwxrwx 1 root root 36 Mar 26 09:58 host.key -> /opt/haproxy/ssl/newcert/private.key lrwxrwxrwx 1 root root 38 Mar 26 09:58 host.pem -> /opt/haproxy/ssl/newcert/final.pem drwxr-xr-x 2 root root 4096 Apr 25 12:30 newcert [root@cmx ssl]# [root@cmx ssl]# reboot

Verifiëren

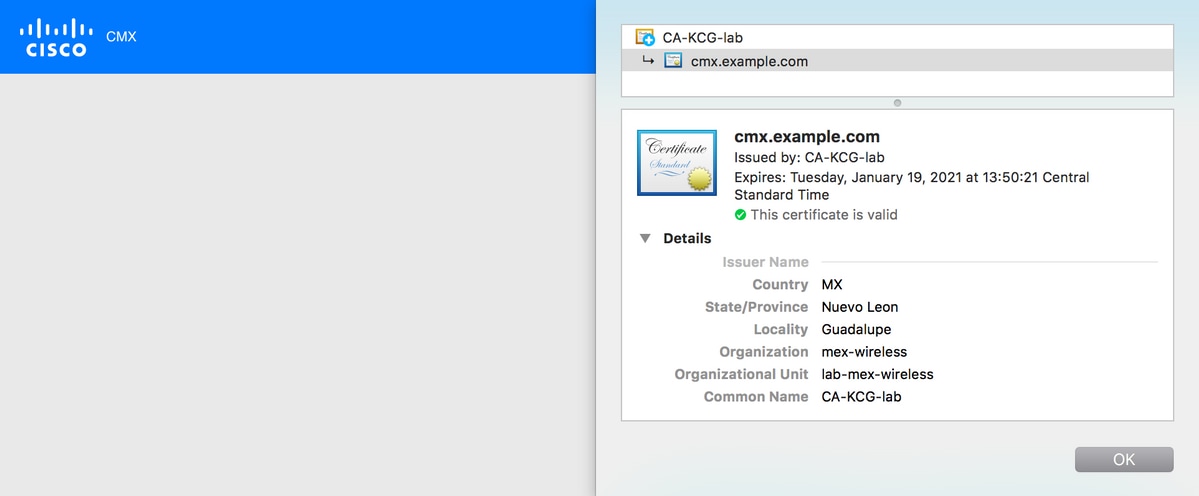

Open de GUI van CMX, in dit geval wordt Google Chrome gebruikt. Open het certificaat door op het tabblad Secure te klikken dat naast de URL ligt, en controleer de details zoals in de afbeelding.

Bijgedragen door Cisco-engineers

- Andres Silva SanchezCisco TAC-ingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback