Configureer de Spaces Captive Portal met Catalyst 9800 WLC

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u instelbare portalen op Cisco-ruimtes kunt configureren.

Voorwaarden

Dit document maakt het mogelijk voor clients op de Catalyst 9800 draadloze LAN-controller (C9800 WLC) om ruimtes te gebruiken als een externe inlogpagina voor webverificatie.

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Toegang tot de Command Line Interface (CLI) of Graphic User Interface (GUI) voor de 9800 draadloze controllers

- Cisco-ruimtes

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Catalyst 9800-L controller versie 16.12.2s

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Web Authenticatie is een eenvoudige Layer 3-verificatiemethode zonder dat er een applicatie of client-hulpprogramma nodig is. Dit kan worden gedaan

a) Met de Interne Pagina op C9800 WLC of zoals is of na wijzigingen.

b) Met aangepaste log in bundel geüpload naar C9800 WLC.

c) Aangepaste inlogpagina die op een externe server wordt gehost.

Om gebruik te maken van het captive portal van Spaces is in wezen een manier om externe web authenticatie voor clients op C9800 WLC te implementeren.

Het proces van de externe website wordt in detail beschreven op: Web-Based Verification op Cisco Catalyst 9800 Series controllers

Op C9800 WLC wordt het virtuele IP-adres gedefinieerd als de globale parameter-kaart en is doorgaans 192.0.2.1

Configureren

Netwerkdiagram

Sluit de 9800 controller aan op Cisco-ruimtes

De controller moet worden aangesloten op Spaces met een van deze opties - Direct Connect, via Spaces Connector of met CMX Tethering.

In dit voorbeeld is de Direct Connect optie in gebruik, hoewel captive portals op dezelfde manier zijn geconfigureerd voor alle instellingen.

Om de controller te kunnen aansluiten op Cisco Spaces, moet de controller de Cisco Spaces Cloud via HTTPS kunnen bereiken. Voor meer informatie over het aansluiten van de 9800 controller op Spaces verwijzen wij naar deze link: Spaces - 9800 Controller Direct Connect

De SSID op ruimtes maken

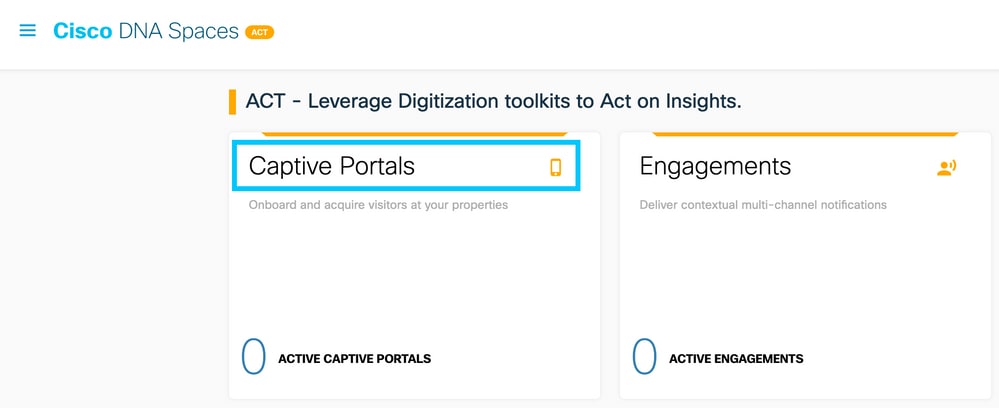

Stap 1. Klik op Captive Portals in het dashboard van Spaces:

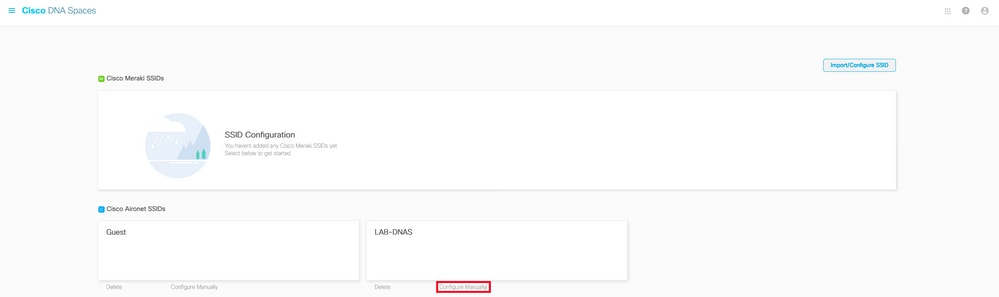

Stap 2. Open het captive portal specifieke menu, klik op de drie lijnen pictogram in de linker bovenhoek van de pagina en klik op SSIDs:

Stap 3. Klik op SSID importeren/configureren, selecteer CUWN (CMX/WLC) als het type draadloos netwerk en voer de naam van de SSID in:

Configuratie van ACL- en URL-filter op de 9800-controller

Verkeer van een draadloze client is niet toegestaan op het netwerk totdat de verificatie is voltooid. In het geval van web authenticatie, om het te voltooien, een draadloze client verbindt met deze SSID, ontvangt een IP-adres en dan wordt de client policy manager status verplaatst naar Webauth_reqd staat. Aangezien de client nog niet is geverifieerd, wordt alle traffic sourcing van het IP-adres van de client verwijderd, behalve DHCP, DNS en HTTP (die worden onderschept en omgeleid).

Standaard maakt de 9800 geharde voorgeprogrammeerde ACL’s wanneer u een WLAN-web-auth instelt. Deze hardcoded ACL's staan DHCP, DNS en verkeer toe naar de externe webcontroleserver. Al de rest wordt omgeleid zoals elk http traffic.

Als u echter een specifiek niet-HTTP-verkeerstype moet toestaan, kunt u een pre-auth ACL configureren. U zou dan de inhoud van de bestaande hardcoded pre-auth ACL (van stap 1 van deze sectie) moeten imiteren en het aan uw behoeften vergroten.

Stap 1. Controleer de huidige geharde ACL’s.

CLI-configuratie:

Andressi-9800L#show ip access list

Extended IP access list WA-sec-10.235.248.212

10 permit tcp any host 10.235.248.212 eq www

20 permit tcp any host 10.235.248.212 eq 443

30 permit tcp host 10.235.248.212 eq www any

40 permit tcp host 10.235.248.212 eq 443 any

50 permit tcp any any eq domain

60 permit udp any any eq domain

70 permit udp any any eq bootpc

80 permit udp any any eq bootps

90 deny ip any any

Extended IP access list WA-v4-int-10.235.248.212

10 deny tcp any host 10.235.248.212 eq www

20 deny tcp any host 10.235.248.212 eq 443

30 permit tcp any any eq www

40 permit tcp any host 192.0.2.1 eq 443

WAP-sec-10.235.248.212 wordt als zodanig genoemd omdat het een automatische Web Audio (WA) security (sec) ACL of portal ip 10.235.248.212 is. BeveiligingsACL’s definieerden wat is toegestaan (op vergunning) of gevallen (op ontkennen). Wa-v4-int is een onderschepping ACL, dat is een punt ACL of omleiden ACL, en bepaalt wat wordt verzonden naar CPU voor omleiding (op vergunning) of wat wordt verzonden naar dataplane (op ontkennen).

WAP-v4-int10.235.248.212 wordt eerst toegepast op verkeer dat van de klant komt en houdt HTTP(s)-verkeer naar het Ruimteportaal IP 10.235.248.212 op het dataplane (niet drop of voorwaartse actie nog, gewoon overhandigen aan dataplane). Het stuurt naar CPU (voor omleiding behalve virtueel IP-verkeer dat wordt onderhouden door de webserver) al het HTTP(s)-verkeer. Andere soorten verkeer worden gegeven aan het dataplane.

WAP-sec-10.235.248.212 maakt HTTP- en HTTPS-verkeer mogelijk naar de Cisco DNA-ruimte IP 10.235.248.212 die u hebt geconfigureerd in de webverificatie-parameterkaart en het maakt ook DNS- en DHCP-verkeer mogelijk en laat de rest vallen. HTTP-verkeer dat moet worden onderschept, is al onderschept voordat het deze ACL bereikt en hoeft daarom niet door deze ACL te worden bestreken.

Opmerking: om de IP-adressen van ruimtes in de ACL toe te staan, klikt u op de optie Handmatig configureren uit de SSID die is gemaakt in stap 3 van de sectie De SSID op ruimtes maken onder de sectie voor de ACL-configuratie. Een voorbeeld is te vinden in de sectie, Wat zijn de IP-adressen die de ruimtes gebruiken, aan het einde van het document.

Spaces maakt gebruik van 2 IP-adressen en het mechanisme in stap 1 laat slechts toe dat één portaal IP wordt toegestaan. Om pre-authenticatie toegang tot meer HTTP-bronnen toe te staan, moet u URL-filters gebruiken die dynamisch gaten maken in de onderschepping (omleiden) en security (voorkennis) ACL's voor de IP's gerelateerd aan de website waarvan u de URL in het URL-filter invoert. DNS-verzoeken worden dynamisch gesnooped voor de 9800 om het IP-adres van die URL’s te leren en dynamisch aan de ACL’s toe te voegen.

Stap 2. Configureer het URL-filter om het domein Spaces toe te staan.

Navigeer naar Configuratie > Beveiliging > URL-filters. Klik op +Add en configureer de lijstnaam. Selecteer PRE-AUTH als type, VERGUNNING als actie, en URL splash.dnaspaces.io (of .eu als u de EMEA-portal gebruikt):

CLI-configuratie:

Andressi-9800L(config)#urlfilter list <url-filter name>

Andressi-9800L(config-urlfilter-params)#action permit

Andressi-9800L(config-urlfilter-params)#url splash.dnaspaces.io

De SSID kan worden geconfigureerd om een RADIUS-server te gebruiken of zonder de SID. Als die sessieduur, bandbreedterimiet of naadloos provisioninginternet is geconfigureerd in de sectie Acties van de configuratie Captive Portal Rule, moet de SSID worden geconfigureerd met een RADIUS-server, anders hoeft de RADIUS-server niet te worden gebruikt. Alle soorten portals op Spaces worden ondersteund op beide configuraties.

Captive Portal zonder RADIUS-server op ruimtes

Web Auth Parameter Map Configuratie op de 9800 controller

Stap 1. Navigeer naar Configuratie > Beveiliging > Webautorisatie. Klik op +Add om een nieuwe parameterkaart te maken. In het venster dat verschijnt, configureer de naam van de parameterkaart, en selecteer Toestemming als type:

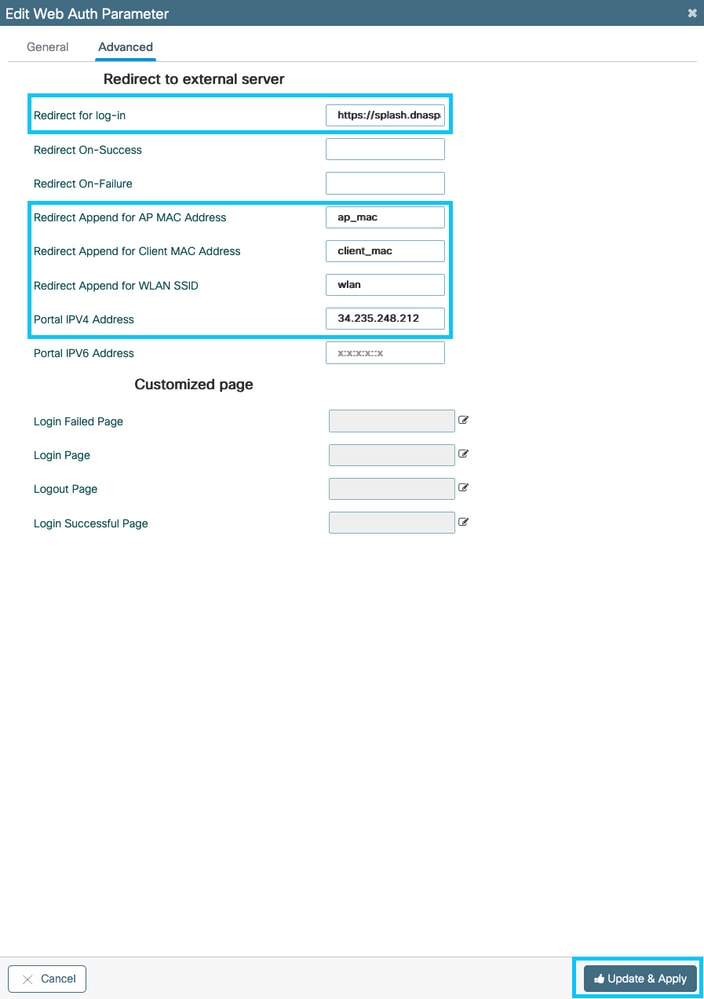

Stap 2. Klik op de parameterkaart die in de vorige stap is geconfigureerd, navigeer naar het tabblad Advanced en voer de Redirect voor aanmelding-URL in, Add for AP MAC Address, Add for Client MAC Address, Append voor WLAN SSID en portal IPv4 Address zoals afgebeeld. Klik op Bijwerken en toepassen:

Opmerking: om de splash pagina URL en het IPv4 omleiden adres te krijgen, klikt u op de optie Handmatig configureren op de SSID-pagina van Spaces. Dit wordt geïllustreerd in de, Wat is de URL die het portaal Spaces gebruikt, aan het eind van het document.

Opmerking: het Cisco Spaces-portaal kan twee IP-adressen verwerken, maar met de 9800-controller kan slechts één IP-adres worden geconfigureerd. Kies een van die IP-adressen en configureer het op de parameterkaart als het Portal IPv4-adres.

Opmerking: Zorg ervoor dat zowel de virtuele IPv4- als IPv6-adressen zijn geconfigureerd in de globale web auth-parameterkaart. Als de virtuele IPv6 niet is geconfigureerd, worden de clients soms omgeleid naar het interne portal in plaats van naar het geconfigureerde Spaces-portal. Daarom moet een virtueel IP altijd worden geconfigureerd. 192.0.2.1 kan worden geconfigureerd als Virtual IPv4 en FE80:0:0:0:903A::11E4 als Virtual IPV6. Er zijn weinig tot geen redenen om andere IP's te gebruiken dan deze.

CLI-configuratie:

Andressi-9800L(config)#parameter-map type webauth <map name>

Andressi-9800L(config-params-parameter-map)#type consent

Andressi-9800L(config-params-parameter-map)#timeout init-state sec 600

Andressi-9800L(config-params-parameter-map)#redirect for-login <splashpage URL>

Andressi-9800L(config-params-parameter-map)#redirect append ap-mac tag ap_mac

Andressi-9800L(config-params-parameter-map)#redirect append wlan-ssid tag wlan

Andressi-9800L(config-params-parameter-map)#redirect append client-mac tag client_mac

Andressi-9800L(config-params-parameter-map)#redirect portal ipv4 <IP Address>

Andressi-9800L(config-params-parameter-map)#logout-window-disabled

Andressi-9800L(config-params-parameter-map)#success-window-disabled

De SSID op de 9800 controller maken

Stap 1. Navigeren naar Configuratie > Tags en profielen > WLAN’s. Klik op +Add. Configureer de profielnaam, SSID en schakel het WLAN in. Zorg ervoor dat de SSID-naam dezelfde naam is als de naam die is geconfigureerd in stap 3 van de sectie De SSID op spaties maken.

Stap 2. Navigeer naar Security > Layer 2. Stel Layer 2 Security modus in op Geen. Zorg ervoor dat MAC Filtering is uitgeschakeld.

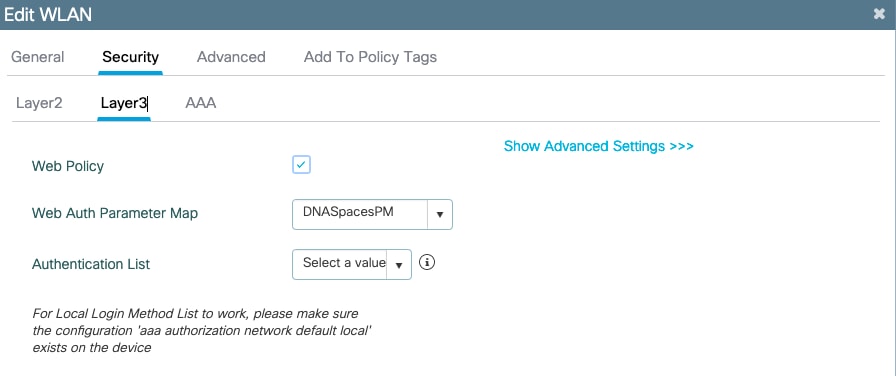

Stap 3. Navigeer naar Security > Layer 3. Schakel webbeleid in en configureer de webautoriteitparameterkaart. Klik op Toepassen op apparaat.

Configureer beleidsprofiel op de 9800 controller

Stap 1. Navigeer naar Configuratie > Tags & profielen > Beleid en maak een nieuw beleidsprofiel of gebruik het standaard beleidsprofiel. In het tabblad Toegangsbeleid moet u de client-VLAN configureren en het URL-filter toevoegen.

Policy Tag op de 9800-controller configureren

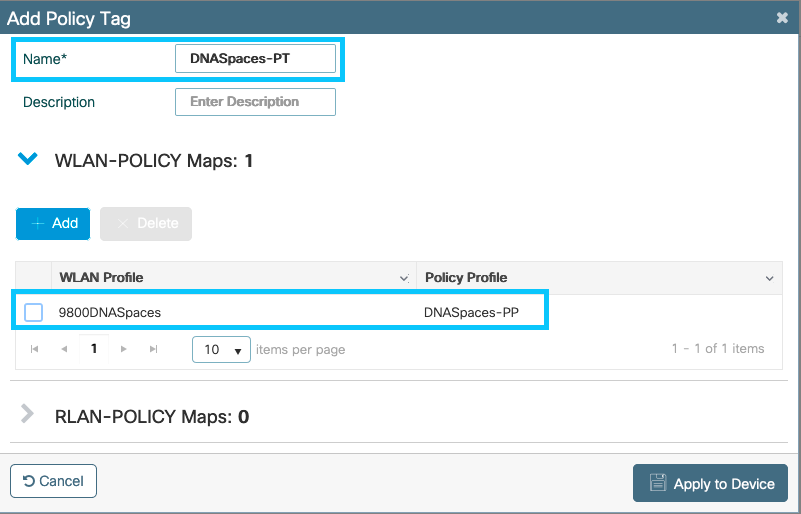

Stap 1. Ga naar Configuration > Tags & profielen > Policy. Maak een nieuwe beleidstag of gebruik de standaardbeleidstag. Breng het WLAN aan in het beleidsprofiel in de beleidstag.

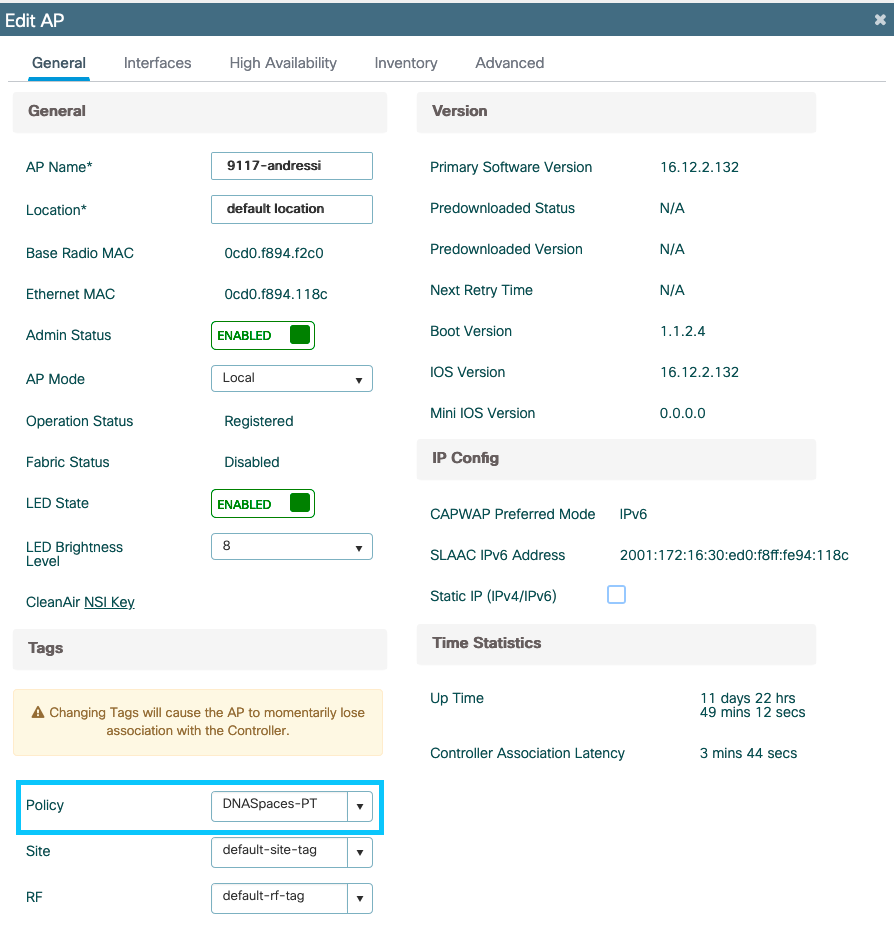

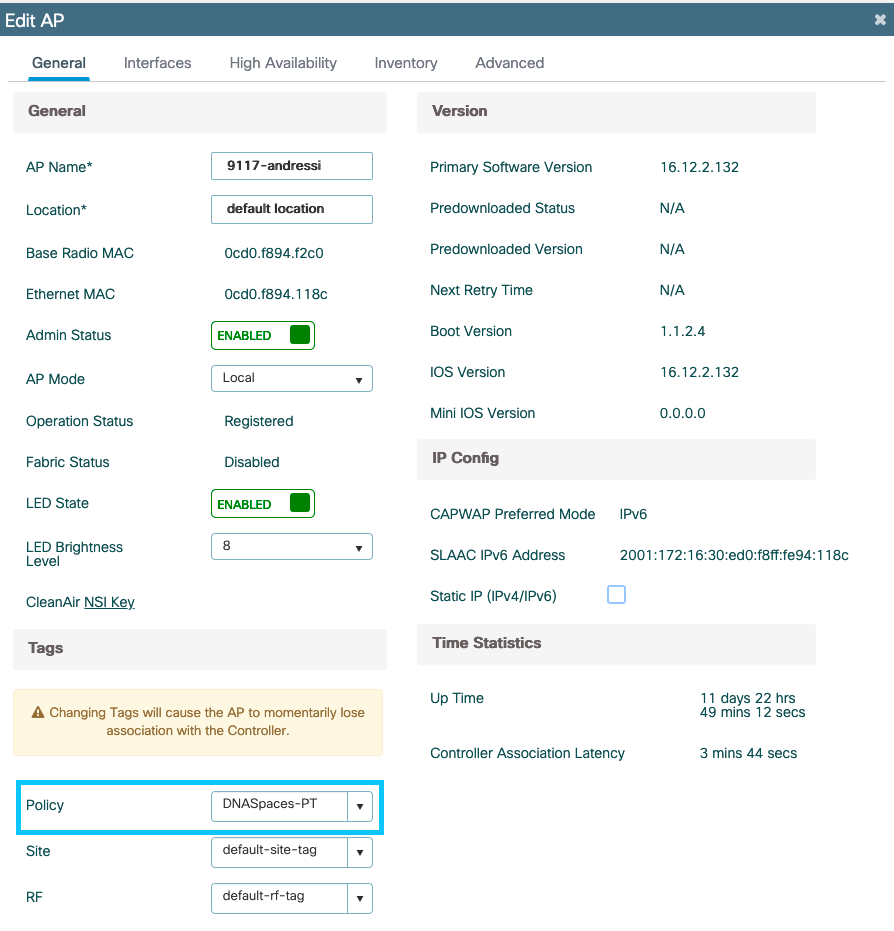

Stap 2. Pas de Policy Tag toe op het toegangspunt om de SSID uit te zenden. Ga naar Configuration > Wireless > Access points. Selecteer het toegangspunt in kwestie en voeg de beleidstag toe. Hierdoor start het toegangspunt de CAPWAP-tunnel opnieuw op en voegt het zich bij de 9800 controller:

CLI-configuratie:

Andressi-9800L(config)#wlan <Profile name> <WLAN ID> <SSID Name>

Andressi-9800L(config-wlan)#no security wpa

Andressi-9800L(config-wlan)#no security wpa akm dot1x

Andressi-9800L(config-wlan)#no security wpa wpa2 ciphers aes

Andressi-9800L(config-wlan)#security web-auth

Andressi-9800L(config-wlan)#security web-auth parameter-map <map name>

Andressi-9800L(config-wlan)#no shutdown

Andressi-9800L(config)#wireless profile policy <policy-profile-name>

Andressi-9800L(config-wireless-policy)#vlan <id>

Andressi-9800L(config-wireless-policy)#urlfilter list pre-auth-filter <url-filter name>

Andressi-9800L(config-wireless-policy)#no shutdown

Andressi-9800L(config)#wireless tag policy <policy-tag-name>

Andressi-9800L(config-policy-tag)#wlan <Profile name> policy <policy-profile-name>

Captive Portal met RADIUS Server op ruimtes

Opmerking: Ruimten RADIUS-server ondersteunt alleen PAP-verificatie die van de controller komt.

Web Auth Parameter Map Configuratie op de 9800 controller

Stap 1. Maak een web auth parameter map. Navigeer naar Configuratie > Beveiliging > Webautorisatie. Klik op +Add, configureer de naam van de parameterkaart en selecteer webauth als het type:

Stap 2. Klik op de parameterkaart die in stap 1 is geconfigureerd. Klik op Advanced en voer de Redirect for log-in, Add for AP MAC Address, Add for Client MAC Address, Add for WLAN SSID en portal IPv4 Address in. Klik op Bijwerken en toepassen:

Opmerking: Om de splash-pagina URL en het IPv4-adres te verkrijgen, klikt u op de optie Handmatig configureren van de SSID die is gemaakt in stap 3 van de sectie De SSID op spaties maken onder de sectie De SSID's maken in WLC Direct Connect sectie De configuratie van de toegangscontrolelijst maken.

Opmerking: Cisco Spaces Portal kan twee IP-adressen oplossen, maar de 9800 controller laat slechts één IP-adres configureren, één case kiest een van die IP-adressen die op de parameterkaart moeten worden geconfigureerd als het Portal IPv4-adres.

Opmerking: Zorg ervoor dat zowel de virtuele IPv4- als IPv6-adressen zijn geconfigureerd in de globale web auth-parameterkaart. Als de virtuele IPv6 niet is geconfigureerd, worden de clients soms omgeleid naar het interne portal in plaats van naar het geconfigureerde Spaces-portal. Daarom moet een virtueel IP altijd 192.0.2.1 worden geconfigureerd en kan het worden geconfigureerd als Virtual IPv4 en FE80:0:0:903A::11E4 als Virtual IPV6. Er zijn weinig tot geen redenen om andere IP's te gebruiken dan deze.

CLI-configuratie:

Andressi-9800L(config)#parameter-map type webauth <map name>

Andressi-9800L(config-params-parameter-map)#type webauth

Andressi-9800L(config-params-parameter-map)#timeout init-state sec 600

Andressi-9800L(config-params-parameter-map)#redirect for-login <splashpage URL>

Andressi-9800L(config-params-parameter-map)#redirect append ap-mac tag ap_mac

Andressi-9800L(config-params-parameter-map)#redirect append wlan-ssid tag wlan

Andressi-9800L(config-params-parameter-map)#redirect append client-mac tag client_mac

Andressi-9800L(config-params-parameter-map)#redirect portal ipv4 <IP Address>

Andressi-9800L(config-params-parameter-map)#logout-window-disabled

Andressi-9800L(config-params-parameter-map)#success-window-disabled

Configuratie van RADIUS-servers op de 9800-controller

Stap 1. Configureer de RADIUS-servers. Cisco Spaces fungeert als de RADIUS-server voor gebruikersverificatie en kan reageren op twee IP-adressen. Ga naar Configuratie > Beveiliging > AAA. Klik op +Add en configureer beide RADIUS-servers:

Opmerking: om het IP-adres en de geheime sleutel van RADIUS voor zowel primaire als secundaire servers te verkrijgen, klikt u op de optie Handmatig configureren van de SSID die is gemaakt in stap 3 van de sectie De SSID op ruimtes maken en naar de sectie RADIUS Server Configuration navigeren.

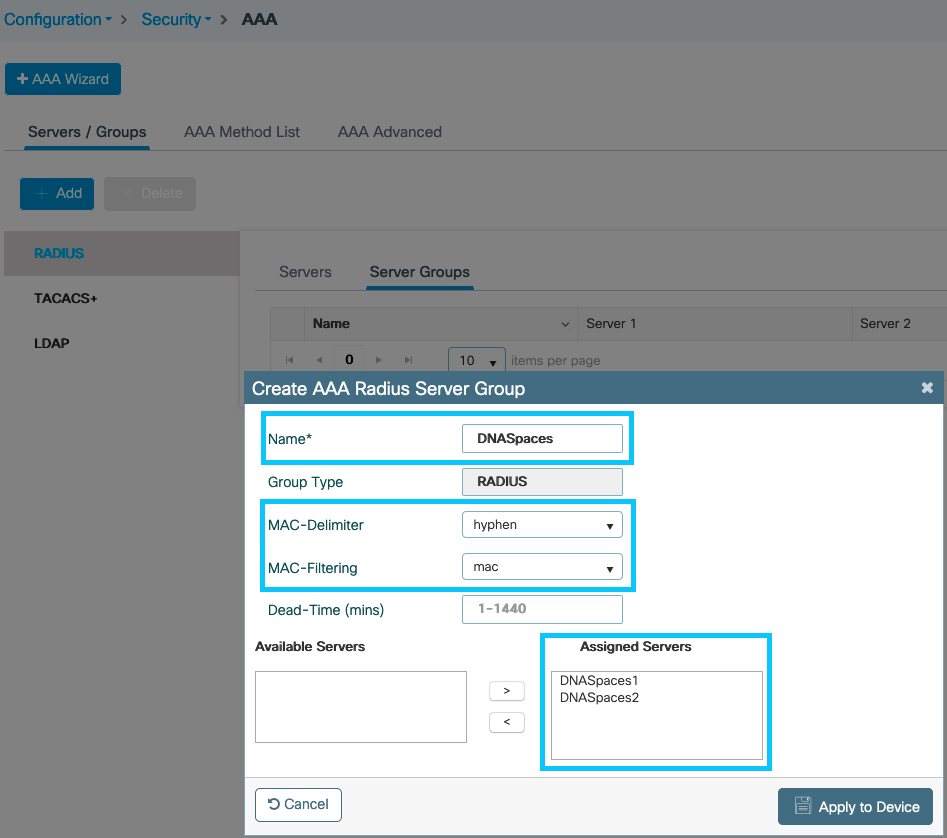

Stap 2. Configureer de RADIUS-servergroep en voeg beide RADIUS-servers toe. Navigeer naar Configuration > Security > AAA > Servers / Groepen > RADIUS > Servergroepen, klik op +add, configureer de naam van de servergroep, MAC-Delimiter als koppelteken, MAC-filtering als MAC, en wijs de twee RADIUS-servers toe:

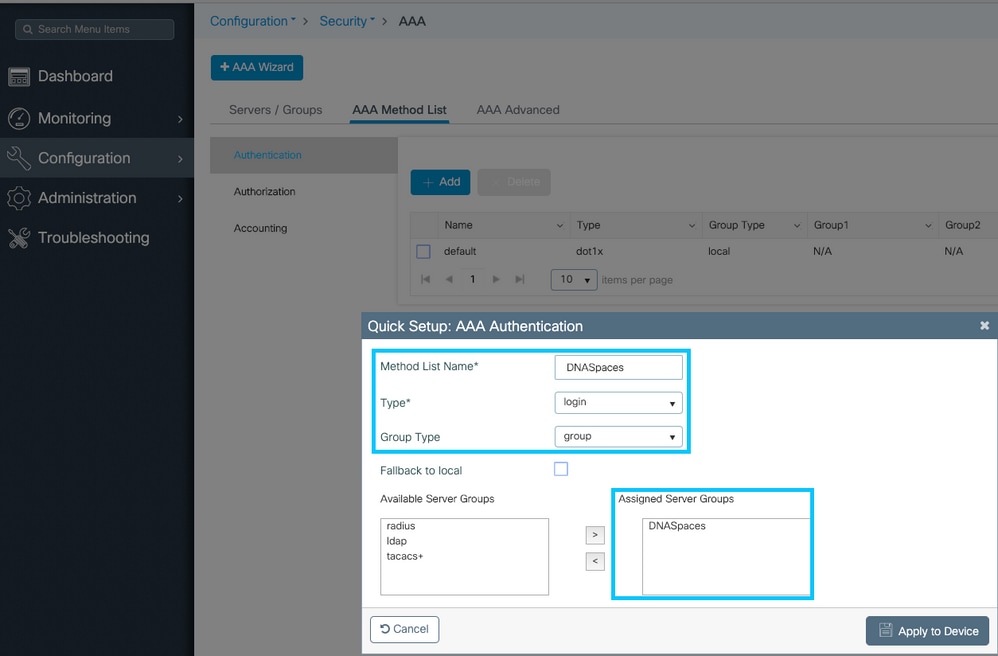

Stap 3. Configureer een lijst met verificatiemethoden. Navigeer naar Configuratie > Beveiliging > AAA > AAA-methodelijst > Verificatie. Klik op +Add. Configureer de naam van de methodelijst, selecteer de aanmelding als het type en wijs de servergroep toe:

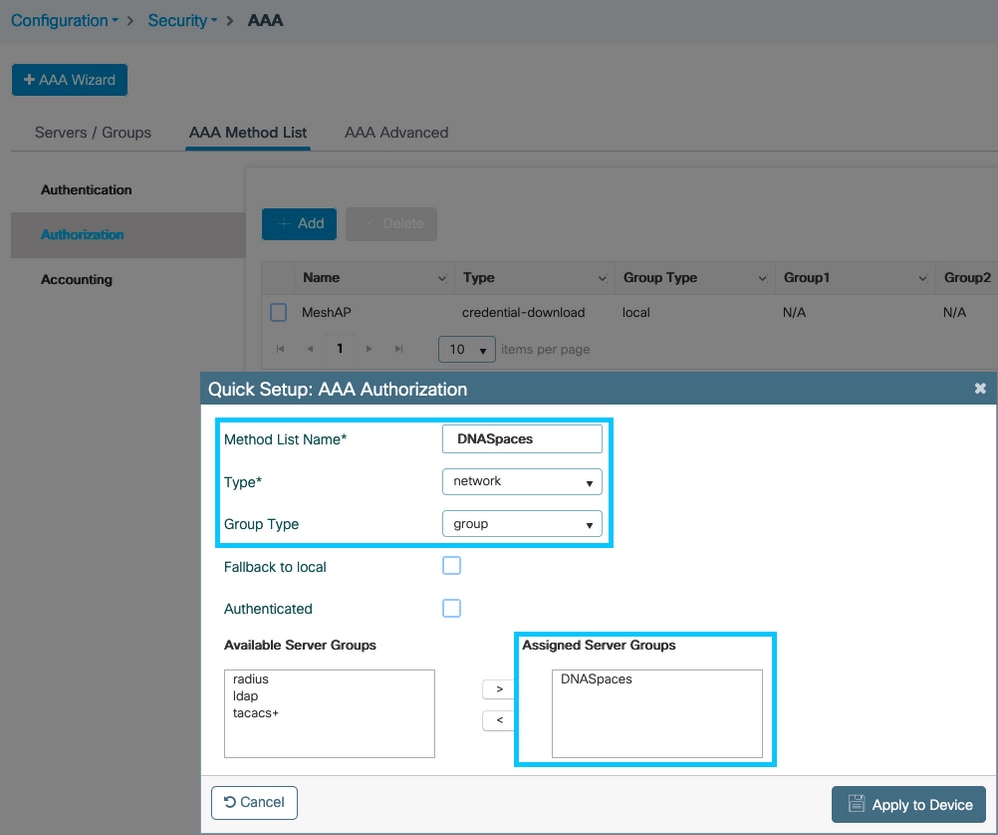

Stap 4. Configureer een lijst met autorisatiemethoden. Navigeer naar Configuratie > Beveiliging > AAA > AAA-methodelijst > Autorisatie en klik op +add. Configureer de naam van de methodelijst, selecteer het netwerk als het type en wijs de servergroep toe:

De SSID op de 9800 controller maken

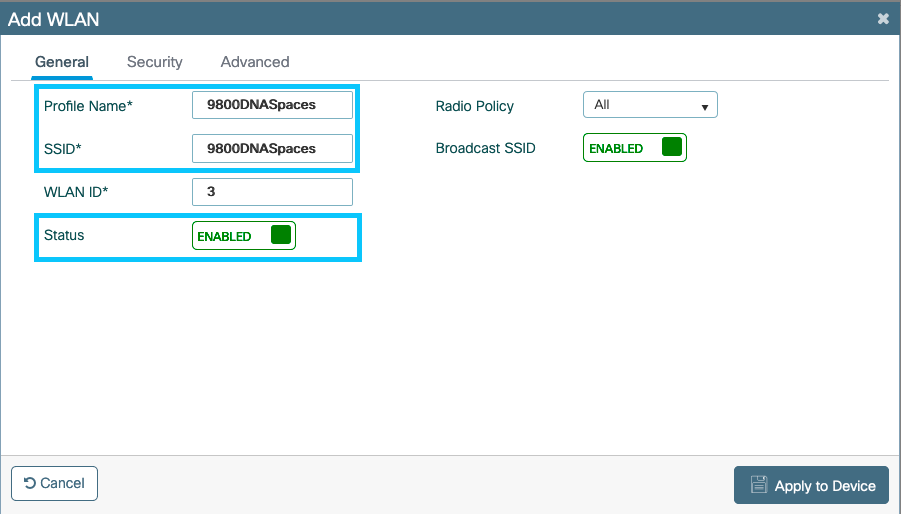

Stap 1. Navigeer naar Configuratie > Tags en profielen > WLAN’s en klik op +Add. Configureer de profielnaam, SSID en schakel het WLAN in. Zorg ervoor dat de SSID-naam dezelfde naam is als de naam die is geconfigureerd in stap 3 van de sectie De SSID op spaties maken.

Stap 2. Navigeer naar Security > Layer 2. Stel Layer 2 Security Mode in op Geen, MAC-filtering inschakelen en voeg de autorisatielijst toe:

Stap 3. Navigeer naar Security > Layer 3. Schakel Web Policy in, configureer de web auth-parameterkaart en de verificatielijst. Schakel de optie Inschakelen op Mac-filterfout in en voeg de ACL voor voorafgaande verificatie toe. Klik op Toepassen op apparaat.

Configureer beleidsprofiel op de 9800 controller

Stap 1. Navigeer naar Configuratie > Tags & profielen > Beleid en maak een nieuw beleidsprofiel of gebruik het standaard beleidsprofiel. In het tabblad Toegangsbeleid moet u de client-VLAN configureren en het URL-filter toevoegen.

Stap 2. In het tabblad Geavanceerd, AAA-negeren inschakelen en optioneel de lijst met boekhoudmethoden configureren:

Policy Tag op de 9800-controller configureren

Stap 1. Ga naar Configuration > Tags & profielen > Policy. Maak een nieuwe beleidstag of gebruik de standaardbeleidstag. Breng het WLAN aan in het beleidsprofiel in de beleidstag.

Stap 2. Pas de Policy Tag toe op het toegangspunt om de SSID uit te zenden. Navigeer naar Configuration > Wireless > Access points, selecteer het toegangspunt in kwestie en voeg de beleidstag toe. Hierdoor start het toegangspunt de CAPWAP-tunnel opnieuw op en voegt het zich bij de 9800 controller:

CLI-configuratie:

Andressi-9800L(config)#wlan <Profile name> <WLAN ID> <SSID Name>

Andressi-9800L(config-wlan)#ip access-group web <ACL Name>

Andressi-9800L(config-wlan)#no security wpa

Andressi-9800L(config-wlan)#no security wpa akm dot1x

Andressi-9800L(config-wlan)#no security wpa wpa2 ciphers aes

Andressi-9800L(config-wlan)#mac-filtering <authz name>

Andressi-9800L(config-wlan)#security web-auth

Andressi-9800L(config-wlan)#security web-auth authentication-list <auth name>

Andressi-9800L(config-wlan)#security web-auth on-macfilter-failure

Andressi-9800L(config-wlan)#security web-auth parameter-map <map name>

Andressi-9800L(config-wlan)#no shutdown

Andressi-9800L(config)#wireless profile policy <policy-profile-name>

Andressi-9800L(config-wireless-policy)#aaa-override

Andressi-9800L(config-wireless-policy)#accounting-list <acct name>

Andressi-9800L(config-wireless-policy)#vlan <id>

Andressi-9800L(config-wireless-policy)#urlfilter list pre-auth-filter <url-filter name>

Andressi-9800L(config-wireless-policy)#no shutdown

Andressi-9800L(config)#wireless tag policy <policy-tag-name>

Andressi-9800L(config-policy-tag)#wlan <Profile name> policy <policy-profile-name>

De algemene parameterkaart configureren

Onaanbevolen stap: voer deze opdrachten uit om HTTPS-omleiding toe te staan, maar merk op dat omleiding in client-HTTPS-verkeer niet nodig is als client-besturingssysteem een instelbare portaaldetectie uitvoert en zwaarder CPU-gebruik veroorzaakt, en altijd een certificaatwaarschuwing geeft. Aanbevolen wordt te vermijden om het te configureren, tenzij dit nodig is voor een zeer specifieke gebruikscase.

Andressi-9800L(config)#parameter-map type webauth global

Andressi-9800L(config-params-parameter-map)#intercept-https-enable

Opmerking: u moet een geldig SSL-certificaat hebben voor de virtuele IP die in Cisco Catalyst 9800 Series draadloze controller is geïnstalleerd.

Stap 1. Kopieer het ondertekende certificaatbestand met extension.p12 naar een TFTP-server en voer deze opdracht uit om het certificaat over te dragen en te installeren in de 9800-controller:

Andressi-9800L(config)#crypto pki import <name> pkcs12 tftp://<tftp server ip>:/ password <certificate password>

Stap 2. Om het geïnstalleerde certificaat in kaart te brengen aan de kaart van de webauth-parameter, voert u deze opdrachten uit:

Andressi-9800L(config)#parameter-map type webauth global

Andressi-9800L(config-params-parameter-map)#trustpoint <installed trustpool name>

De portal voor spaties maken

Stap 1. Klik op Captive Portals in het dashboard van Spaces:

Stap 2. Klik op Nieuw maken, voer de naam van de portal in en selecteer de locaties die de portal kunnen gebruiken:

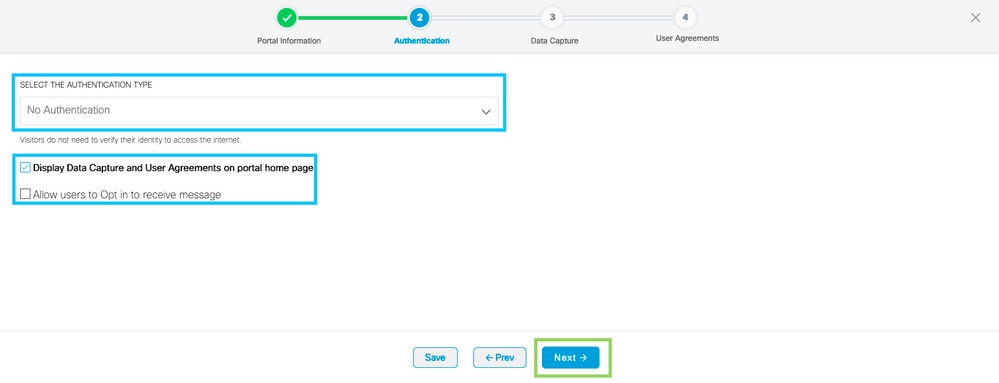

Stap 3. Selecteer het verificatietype, kies als u gegevensvastlegging en gebruikersovereenkomsten op de portal-startpagina wilt weergeven en als gebruikers mogen inloggen om een bericht te ontvangen. Klik op Volgende:

Stap 4. Configureer de gegevensopnameelementen. Als u gegevens van de gebruikers wilt opnemen, schakelt u het vakje Enable Data Capture in en klikt u op +Add Field Element om de gewenste velden toe te voegen. Klik op Volgende:

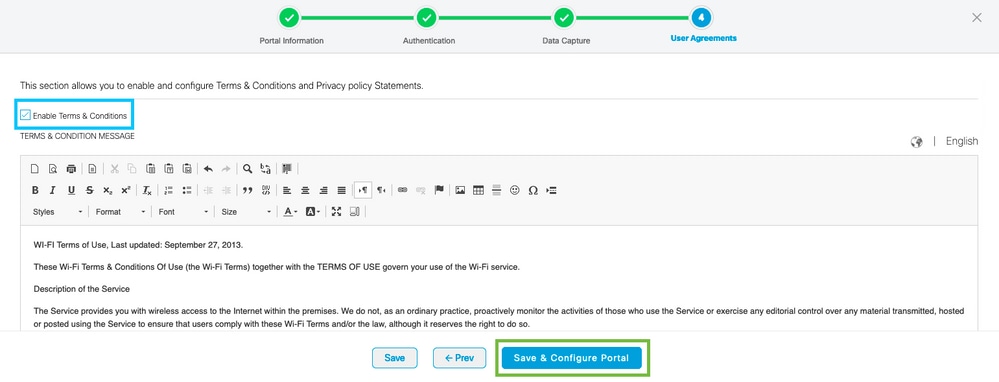

Stap 5. Controleer de voorwaarden en bepalingen inschakelen en klik op Portal opslaan en configureren:

Stap 6. Bewerk het portaal naar wens. Klik op Opslaan:

De regels voor de Captive Portal inzake ruimtes configureren

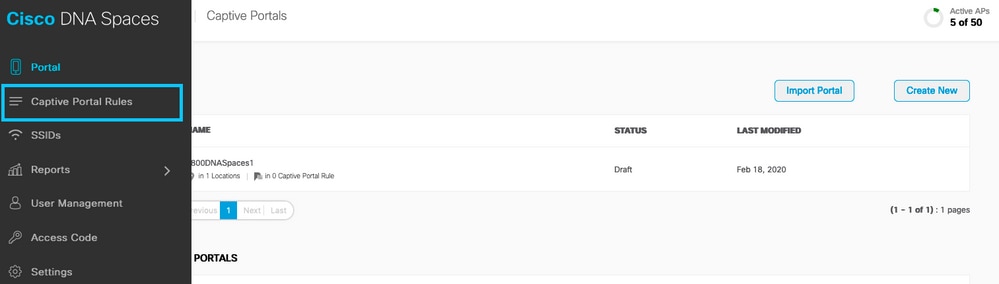

Stap 1. Klik op Captive Portals in het dashboard van Spaces:

Stap 2. Open het menu van het interactieve portaal en klik op Captive Portal Rules:

Stap 3. Klik op + Nieuwe regel maken. Voer de regelnaam in en kies de eerder ingestelde SSID.

Stap 4. Selecteer de locaties waar de portal beschikbaar is. Klik op + Locaties toevoegen in de sectie LOCATIES. Kies de gewenste uit de Locatie Hiërarchie.

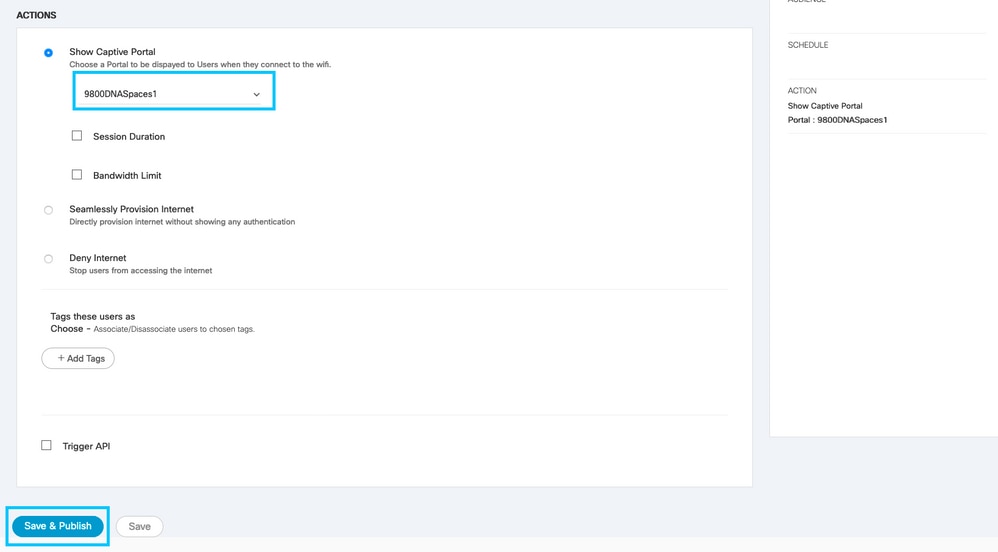

Stap 5. Kies de actie van het portaal voor gevangenschap. In dit geval, wanneer de regel wordt geraakt, wordt het portaal getoond. Klik op Opslaan en publiceren.

Krijg specifieke informatie van Spaces

Wat zijn de IP-adressen die ruimtes gebruiken

Om te verifiëren welke IP-adressen de ruimtes voor de portal in uw regio gebruiken, navigeer naar de pagina Captival Portal op het Cisco DNA Space home. Klik op SSID in het linkermenu en klik vervolgens op Handmatig configureren onder uw SSID. De IP-adressen worden in het voorbeeld van de ACL genoemd. Dat zijn de IP-adressen van het portaal voor gebruik in ACL’s en webauth parameterkaart. Ruimten gebruiken andere IP-adressen voor de algehele NMSP/cloud-connectiviteit van het besturingsplane.

In de eerste sectie van de pop-up die wordt weergegeven, toont stap 7 de IP-adressen die in de ACL-definitie worden vermeld. U hoeft die instructies niet te doen en geen ACL te maken, neem gewoon nota van de IP-adressen. Dat zijn de IP's die door de portal in uw omgeving worden gebruikt

Wat is de URL die wordt gebruikt in het inlogportal voor spaties

Om te verifiëren welke log in portal URL Spaces gebruikt voor de portal in uw regio, navigeer naar de Captival Portal pagina op de Cisco DNA Space home. Klik op SSID in het linkermenu en klik vervolgens op Handmatig configureren onder uw SSID.

Scroll naar beneden naar de pop-up die verschijnt en in de tweede sectie, stap 7 toont u de URL die u moet configureren in uw parametermap op de 9800.

Wat zijn de RADIUS-servergegevens voor ruimtes

Om te weten te komen wat de RADIUS server IP adressen zijn die u moet gebruiken, evenals het gedeelde geheim, navigeer naar de Captival Portal pagina op het Cisco DNA Space home. Klik op SSID in het linkermenu en klik vervolgens op Handmatig configureren onder uw SSID.

In het pop-upvenster dat wordt weergegeven, scrolt u naar beneden in de 3e sectie (RADIUS) en stap 7 geeft u het IP/poort en gedeeld geheim voor radiusverificatie. Accounting is optioneel en wordt behandeld in stap 12.

Verifiëren

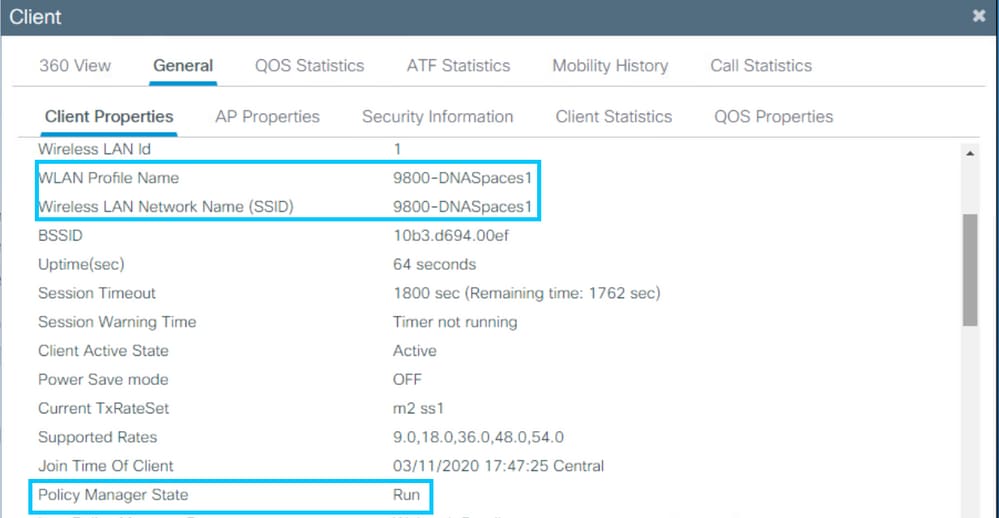

Om de status te bevestigen van een client die is verbonden met de SSID, navigeer je naar Monitoring > Clients. Klik op het MAC-adres van het apparaat en zoek naar Policy Manager-status:

Problemen oplossen

Veelvoorkomende problemen

1. Als de virtuele interface op de controller geen IP-adres heeft geconfigureerd, worden de clients omgeleid naar het interne portal in plaats van naar het omleiden portal dat in de parameterkaart is geconfigureerd.

2. Als clients een 503-fout ontvangen terwijl ze naar de portal op Spaces worden doorgestuurd, zorg er dan voor dat de controller is geconfigureerd in de Location Hiërarchy on Spaces.

Altijd-AAN-traceren

WLC 9800 biedt ALTIJD-ON traceermogelijkheden. Dit zorgt ervoor dat alle aan de client gerelateerde fouten, waarschuwingen en meldingen op het niveau constant worden vastgelegd en u kunt logbestanden bekijken voor een incident of storing nadat het is opgetreden.

Opmerking: Afhankelijk van het volume van logbestanden die worden gegenereerd, kunt u een paar uur teruggaan naar meerdere dagen.

Om de sporen te bekijken die 9800 WLC standaard heeft verzameld, kunt u via SSH/Telnet verbinding maken met de 9800 WLC en deze stappen uitvoeren. Zorg ervoor dat u de sessie vastlegt in een tekstbestand.

Stap 1. Controleer de huidige controllertijd zodat u de logbestanden kunt volgen in de tijd terug naar toen het probleem zich voordeed.

# show clock

Stap 2. Verzamel syslogs van de controllerbuffer of externe syslog zoals die door de systeemconfiguratie wordt gedicteerd. Dit geeft een snel overzicht van de gezondheid van het systeem en eventuele fouten.

# show logging

Stap 3. Controleer of de debug-voorwaarden zijn ingeschakeld.

# show debugging Cisco IOS XE Conditional Debug Configs: Conditional Debug Global State: Stop Cisco IOS XE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------

Opmerking: als u een van de vermelde voorwaarden ziet, betekent dit dat de sporen worden aangemeld om het debug-niveau te bereiken voor alle processen die de ingeschakelde voorwaarden ervaren (mac-adres, IP-adres en binnenkort). Dit zou het volume van de boomstammen doen toenemen. Daarom wordt aanbevolen alle voorwaarden te wissen wanneer niet actief debuggen

Stap 4. Als het mac-adres dat getest wordt niet als voorwaarde vermeld is in Stap 3, verzamel dan de altijd beschikbare informatie voor het specifieke mac-adres.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

U kunt de inhoud op de sessie weergeven of u kunt het bestand kopiëren naar een externe TFTP-server.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Voorwaardelijke debugging en radio actieve tracering

Als de altijd-on sporen u niet genoeg informatie geven om de trigger voor het probleem dat wordt onderzocht te bepalen, kunt u voorwaardelijke debugging inschakelen en Radio Active (RA)-spoor opnemen, dat debug level traces biedt voor alle processen die interacteren met de gespecificeerde voorwaarde (client mac-adres in dit geval). Voer deze stappen uit om voorwaardelijke debugging in te schakelen.

Stap 1. Zorg ervoor dat de debug-voorwaarden niet zijn ingeschakeld.

# clear platform condition all

Stap 2. Schakel de debug-voorwaarde in voor het draadloze client-MAC-adres dat u wilt controleren.

Met deze opdrachten wordt het opgegeven MAC-adres 30 minuten (1800 seconden) bewaakt. U kunt deze tijd optioneel verhogen tot 2.085.978.494 seconden.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Opmerking: als u meer dan één client tegelijk wilt bewaken, voert u de opdracht debug wireless mac <aaaa.bbbb.ccc> per mac-adres uit.

Opmerking: U ziet de output van de client activiteit niet op de terminal sessie, omdat alles intern wordt gebufferd om later bekeken te worden.

Stap 3. Reproduceer het probleem of gedrag dat u wilt controleren.

Stap 4. Stop de debugs als het probleem wordt gereproduceerd voor de standaard, of de ingestelde monitortijd is omhoog.

# no debug wireless mac <aaaa.bbbb.cccc>

Zodra de monitor-tijd is verlopen of de debug-radio is gestopt, genereert de 9800 WLC een lokaal bestand met de naam:

ra_trace_MAC_aabbcccc_HMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Stap 5. Verzamel het bestand van de mac-adresactiviteit. U kunt de ra trace.log naar een externe server kopiëren of de uitvoer rechtstreeks op het scherm weergeven.

Controleer de naam van het RA traces bestand

# dir bootflash: | inc ra_trace

Kopieert het bestand naar een externe server:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

Geef de inhoud weer:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Stap 6. Als de worteloorzaak nog niet duidelijk is, verzamel de interne logboeken die een meer breedsprakige mening van debug niveaulogboeken zijn. U hoeft niet opnieuw te debuggen de client als u alleen een verdere gedetailleerde kijk op debug logbestanden die al zijn verzameld en intern opgeslagen.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

Opmerking: deze opdrachtoutput geeft sporen voor alle registratieniveaus voor alle processen en is vrij omvangrijk. Neem contact op met Cisco TAC om te helpen bij het doorlopen van deze sporen.

U kunt de Ra-internal-FILENAME.txt kopiëren naar een externe server of de uitvoer rechtstreeks op het scherm weergeven.

Kopieert het bestand naar een externe server:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

Geef de inhoud weer:

# more bootflash:ra-internal-<FILENAME>.txt

Stap 7. Verwijder de debug-voorwaarden.

# clear platform condition all

Opmerking: Zorg ervoor dat u altijd de debug-voorwaarden verwijdert na een probleemoplossing sessie.

Voorbeeld van een succesvolle poging

Dit is de output van RA_traces voor een succesvolle poging om elk van de fasen tijdens het vereniging/authentificatieproces te identificeren terwijl het verbinden met een SSID zonder server van de RADIUS.

802.11 koppeling/authenticatie:

Association received. BSSID 10b3.d694.00ee, WLAN 9800DNASpaces, Slot 1 AP 10b3.d694.00e0, 2802AP-9800L

Received Dot11 association request. Processing started,SSID: 9800DNASpaces1, Policy profile: DNASpaces-PP, AP Name: 2802AP-9800L, Ap Mac Address: 10b3.d694.00e0 BSSID MAC0000.0000.0000 wlan ID: 1RSSI: 0, SNR: 32

Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

dot11 send association response. Sending association response with resp_status_code: 0

dot11 send association response. Sending assoc response of length: 144 with resp_status_code: 0, DOT11_STATUS: DOT11_STATUS_SUCCESS

Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False

DOT11 state transition: S_DOT11_INIT -> S_DOT11_ASSOCIATED

Station Dot11 association is successful

IP-leerproces:

IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

Client IP learn successful. Method: ARP IP: 10.10.30.42

IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

Received ip learn response. method: IPLEARN_METHOD_AR

Layer 3-verificatie:

Triggered L3 authentication. status = 0x0, Success

Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_L3_AUTH_IN_PROGRESS

L3 Authentication initiated. LWA

Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]GET rcvd when in INIT state

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]HTTP GET request

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Parse GET, src [10.10.30.42] dst [10.107.4.52] url [http://www.msftconnecttest.com/connecttest.txt]

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Retrieved user-agent = Microsoft NCSI

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]GET rcvd when in LOGIN state

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]HTTP GET request

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Parse GET, src [10.10.30.42] dst [10.101.24.81] url [http://www.bbc.com/]

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Retrieved user-agent = Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]POST rcvd when in LOGIN state

Layer 3-verificatie geslaagd. Verplaats de client naar de status RUN:

[34e1.2d23.a668:capwap_90000005] Received User-Name 34E1.2D23.A668 for client 34e1.2d23.a668

L3 Authentication Successful. ACL:[]

Client auth-interface state transition: S_AUTHIF_WEBAUTH_PENDING -> S_AUTHIF_WEBAUTH_DONE

%CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: Username entry (34E1.2D23.A668) joined with ssid (9800DNASpaces) for device with MAC: 34e1.2d23.a668

Managed client RUN state notification: 34e1.2d23.a668

Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RU

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

6.0 |

18-Mar-2024 |

Verwijderd PII.

Bijgewerkte branding requirements, Alt Text, Spelling and Formatting. |

5.0 |

06-Feb-2023 |

Kleine herformulering van de https omleiden sectie |

4.0 |

29-Mar-2022 |

Verbeterde beeldzichtbaarheid |

3.0 |

15-Mar-2022 |

Verduidelijkte virtuele IP’s |

2.0 |

21-Sep-2021 |

opmaakwijzigingen |

1.0 |

19-Aug-2021 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Andres SilvaCisco TAC Engineer

- Nicolas DarchisTechnisch leider bij klantlevering

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback