Introdução

Este documento descreve a falha F3081 da ACI e suas etapas de correção.

Informações de Apoio

Essa falha ocorre quando um certificado SAML X.509 expirará em um mês em um APIC.

F3081: fltAaaSamlEncCertSamlEncCertExpiring

Severity: major

Explanation: This fault occurs when the SAML X.509 Certificate is going to expire in one month.

Recommended Action: If you see this fault, take the following actions:

Update SAML X.509 Certificate soon.

Observação: a mesma ocorrência pode ocorrer mesmo sem a implementação SAML. No entanto, se o SAML não estiver sendo usado, ele não terá nenhum impacto no sistema.

Malhas da Intersight Connected ACI

Essa falha é monitorada ativamente como parte dos contratos de ACI proativos.

Se você tiver uma estrutura da ACI conectada à Intersight, uma solicitação de serviço será gerada em seu nome para indicar que instâncias dessa falha foram encontradas na estrutura da ACI conectada à Intersight.

Início rápido para solucionar falha

1. Valide o status Vencimento do certificado SAML X.509 se ele mostrar Falha expirando ou expirada, F3081 é gerado.

2. Verifique se o Emissor do Certificado é da Cisco ou de Terceiros.

3. Se o Emissor for a Cisco, continue com a regeneração do Par de chaves de criptografia SAML.

Etapas detalhadas para solucionar a falha

Validar Status de Expiração do Certificado X.509 do SAML

Através da GUI do APIC

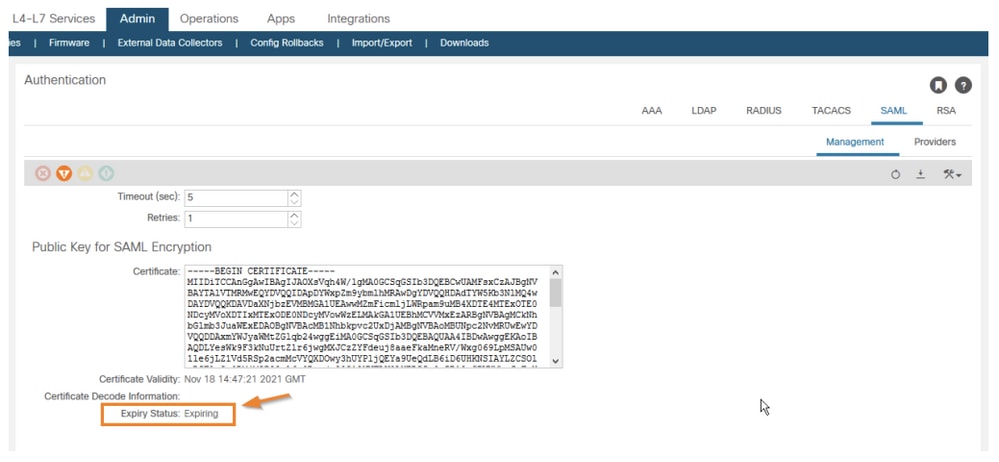

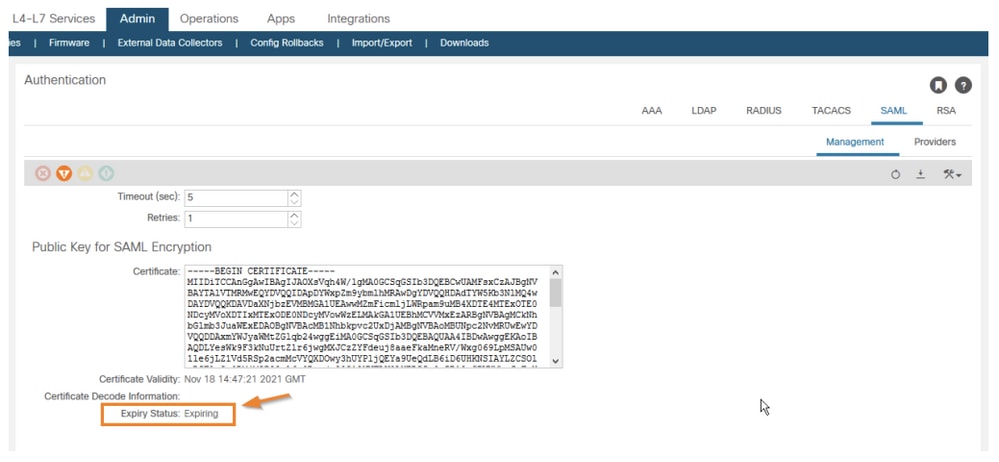

1. Navegue até Admin > AAA > Authentication > SAML > Management.

2. Validar o status de Expiração do Certificado SAML X.509. Expiring significa que o certificado está prestes a expirar em um mês.

Regenerar e Renovar o Certificado X.509 SAML

Para resolver essa falha, você pode limpá-la regenerando e renovando o certificado e estendendo sua data de expiração.

Regenerar o certificado SAML X.509 não tem nenhum impacto.

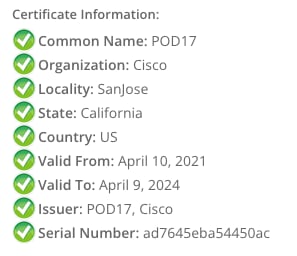

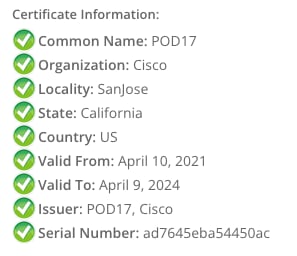

Antes de continuar, verifique se o emissor da autoridade de certificação (CA) para o certificado é a Cisco ou uma entidade de terceiros.

Para obter o conteúdo do certificado do APIC, decodifique o certificado em qualquer decodificador X.509 para obter os parâmetros do certificado:

Se o certificado tiver sido emitido por uma CA de terceiros, entre em contato com a CA para renovar seu certificado SAML X.509.

No entanto, se o emissor do certificado for a Cisco, você poderá prosseguir com estas etapas.

Via GUI do APIC

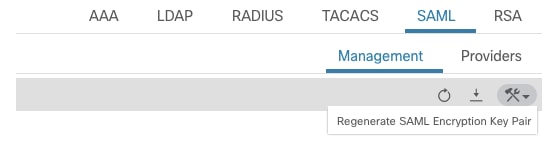

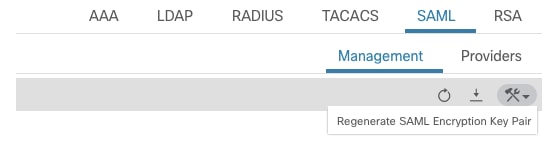

1. Navegue até Admin > AAA > Authentication > SAML > Management > Regenerate SAML Encryption Key Pair.

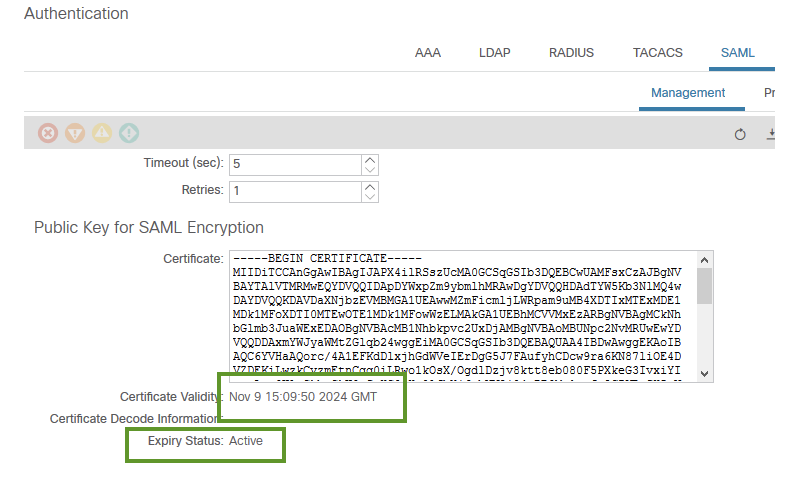

Observação: ao renovar o certificado, a data de expiração exibida na Validade do certificado é estendida para uma data que é três anos após a data de renovação.

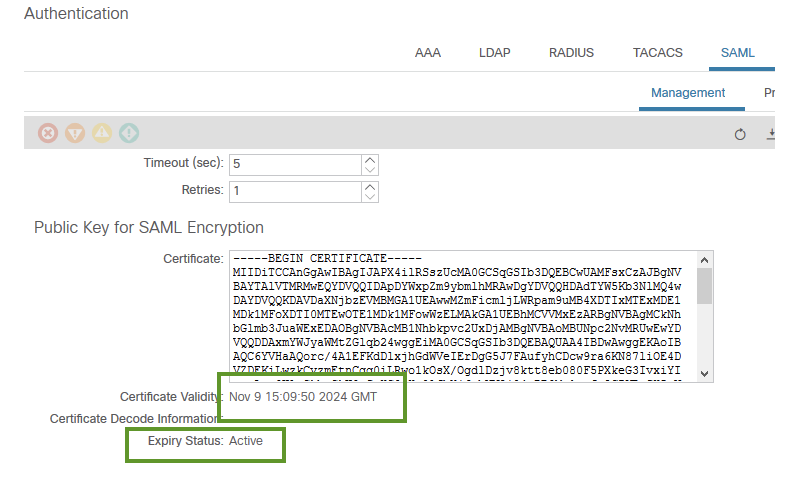

Validar se o status de expiração for alterado para Ativo

Através da GUI do APIC

1. Navegue até Admin > AAA > Authentication > SAML > Management.

Informações adicionais

O SAML é um formato de dados padrão aberto baseado em XML que permite que os administradores acessem um conjunto definido de aplicativos de colaboração da Cisco sem interrupções após entrar em um desses aplicativos. O SAML descreve a troca de informações relacionadas à segurança entre parceiros comerciais confiáveis. É um protocolo de autenticação usado por provedores de serviços para autenticar um usuário. O SAML permite a troca de informações de autenticação de segurança entre um IdP (Identity Provider, Provedor de identidade) e um provedor de serviços.

O SAML SSO usa o protocolo SAML 2.0 para oferecer SSO entre domínios e produtos para soluções de colaboração da Cisco. O SAML 2.0 habilita o SSO em aplicativos Cisco e permite a federação entre aplicativos Cisco e um IdP. O SAML 2.0 também permite que usuários administrativos da Cisco acessem domínios da Web seguros para trocar dados de autenticação e autorização de usuário entre um IdP e um provedor de serviços, mantendo níveis de segurança altos. O recurso fornece mecanismos seguros para usar credenciais comuns e informações relevantes em vários aplicativos.

Feedback

Feedback