Introdução

Este documento descreve a configuração de certificados SSL personalizados e SSL autoassinados.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Assinaturas e certificados digitais

- Processo de emissão de certificado pela organização da Autoridade de Certificação (CA)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Application Policy Infrastructure Controller (APIC)

- Navegador

- ACI executando 5.2 (8e)

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Após a inicialização do dispositivo, ele usa o certificado autoassinado como o certificado SSL para HTTPS. O certificado autoassinado é válido por 1000 dias.

Por padrão, o dispositivo renova automaticamente e gera um novo certificado autoassinado um mês antes da expiração do certificado autoassinado.

Configurações

O dispositivo usa um certificado autoassinado. Ao acessar a GUI do APIC, o navegador avisa que o certificado não é confiável. Para resolver esse problema, este documento usa uma autoridade CA confiável para assinar o certificado.

Etapa 1. Importar o Certificado Raiz ou Certificado Intermediário da Autoridade de Certificação

Observação: se você estiver usando o certificado raiz de CA para assinar diretamente, poderá apenas importar o certificado raiz de CA. Mas se estiver usando um certificado intermediário para assinatura, você deverá importar a cadeia completa de certificados, ou seja: o certificado raiz e os certificados intermediários menos confiáveis.

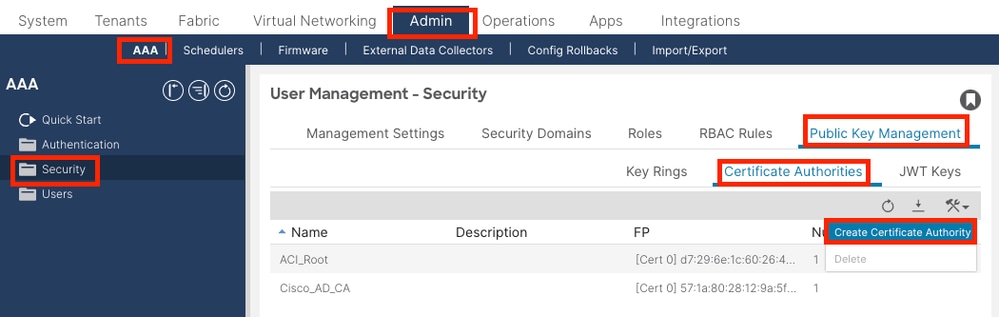

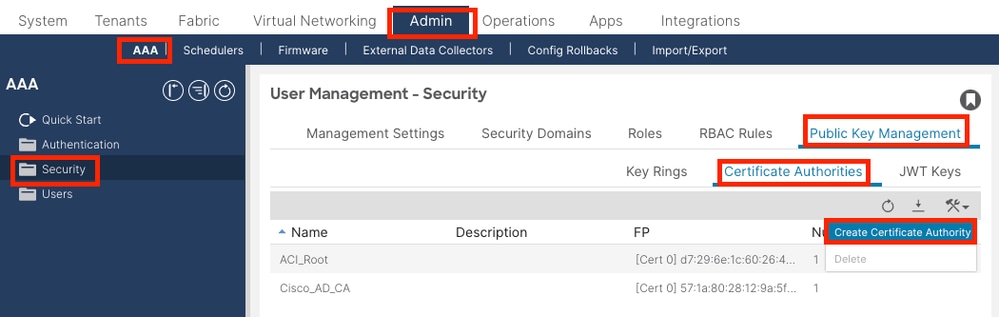

Na barra de menus, navegue até Admin > AAA > Security > Public Key Management > Certificate Authorities.

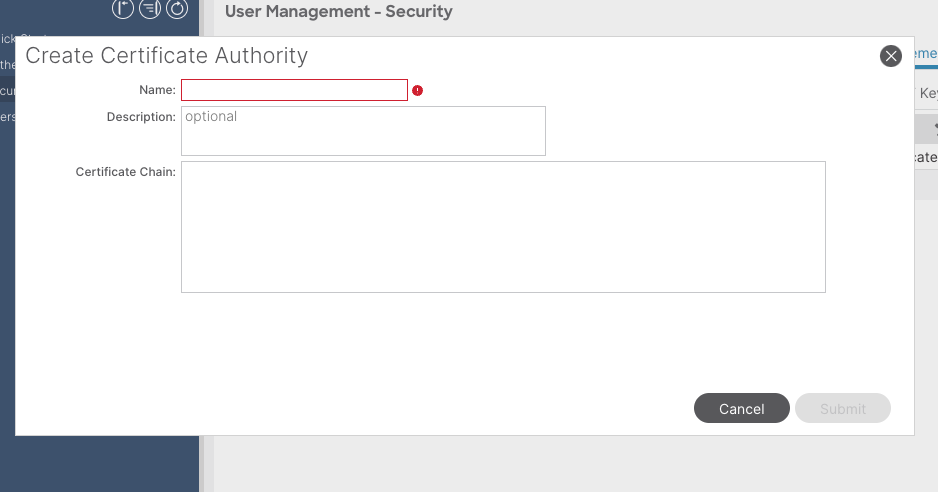

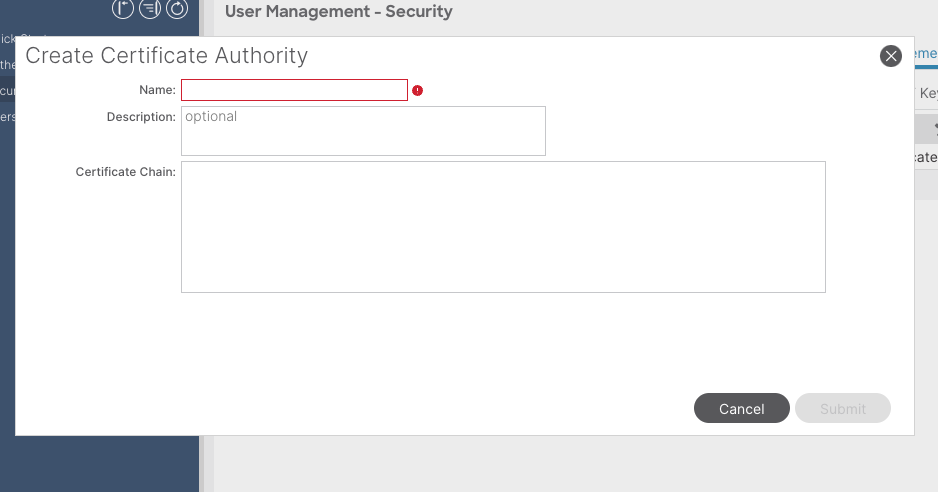

Nome: Obrigatório.

Formule o conteúdo de acordo com suas regras de nomenclatura. Ele pode conter _, mas não caracteres especiais do inglês, como:

, . ; ' " : | + * / = ` ~ ! @ # $ % ^ & ( ) e espaços.

Descrição: Opcional.

Cadeia de Certificação: Obrigatório.

Preencha o certificado raiz de CA confiável e o certificado intermediário de CA.

Observação: cada certificado deve estar em conformidade com um formato fixo.

-----BEGIN CERTIFICATE----- INTER-CA-2 CERTIFICATE CONTENT HERE -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- INTER-CA-1 CERTIFICATE CONTENT HERE -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- ROOT-CA CERTIFICATE CONTENT HERE -----END CERTIFICATE-----

Clique no botão Submit.

Etapa 2. Criar Toque de Tecla

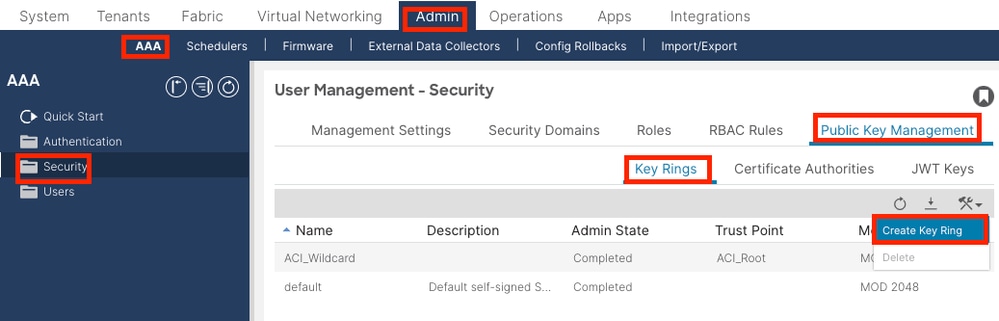

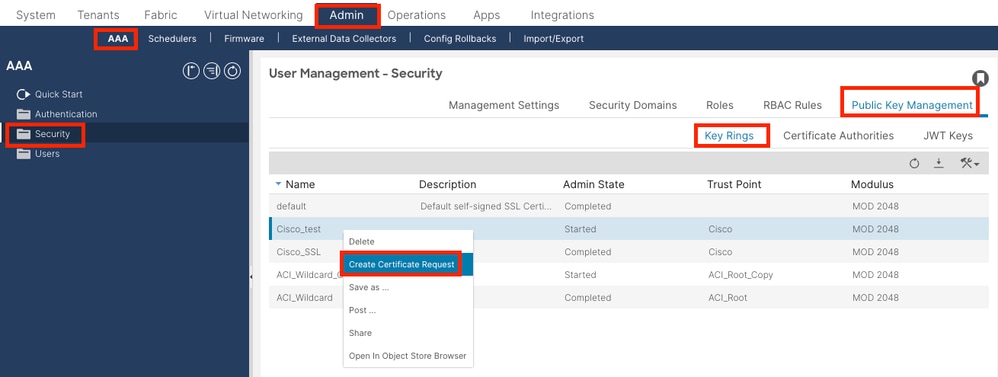

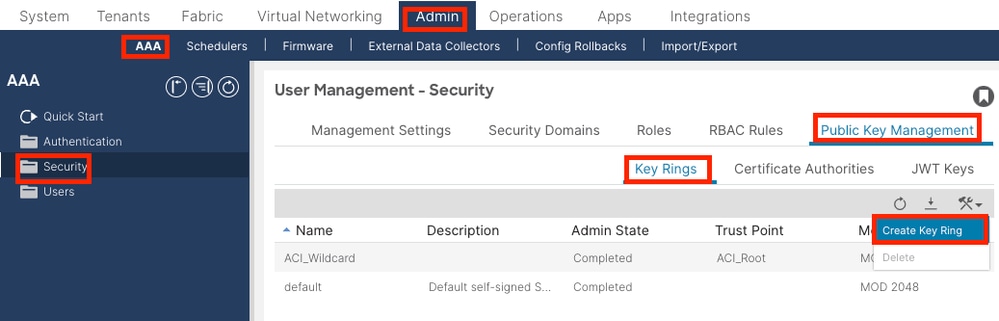

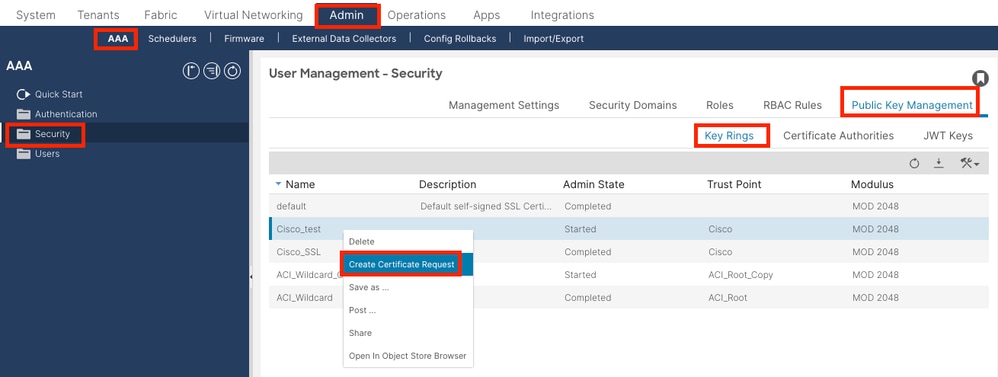

Na barra de menus, navegue até Admin > AAA > Security > Public Key Management > Key Rings.

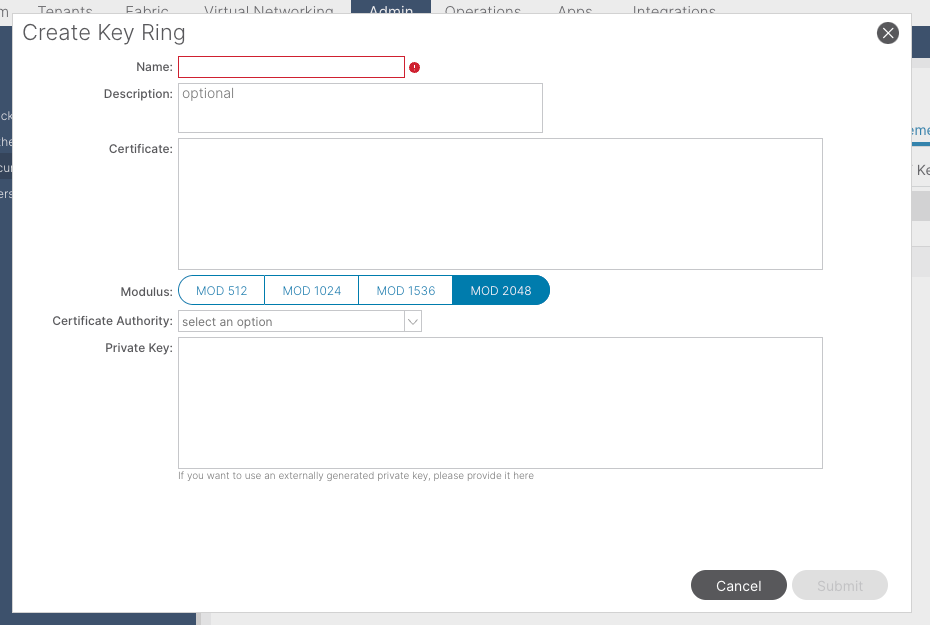

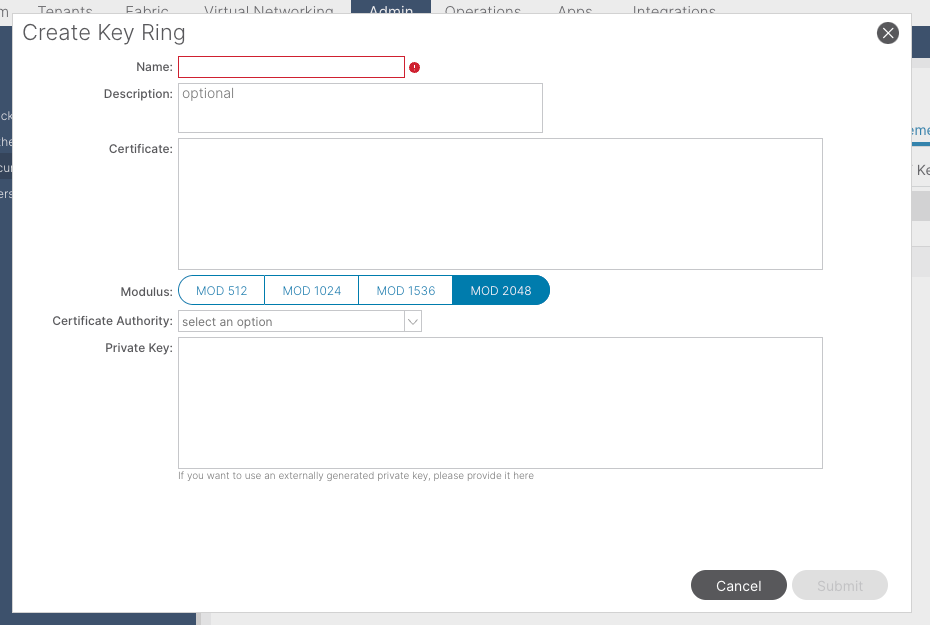

Nome:Obrigatório (insira um nome).

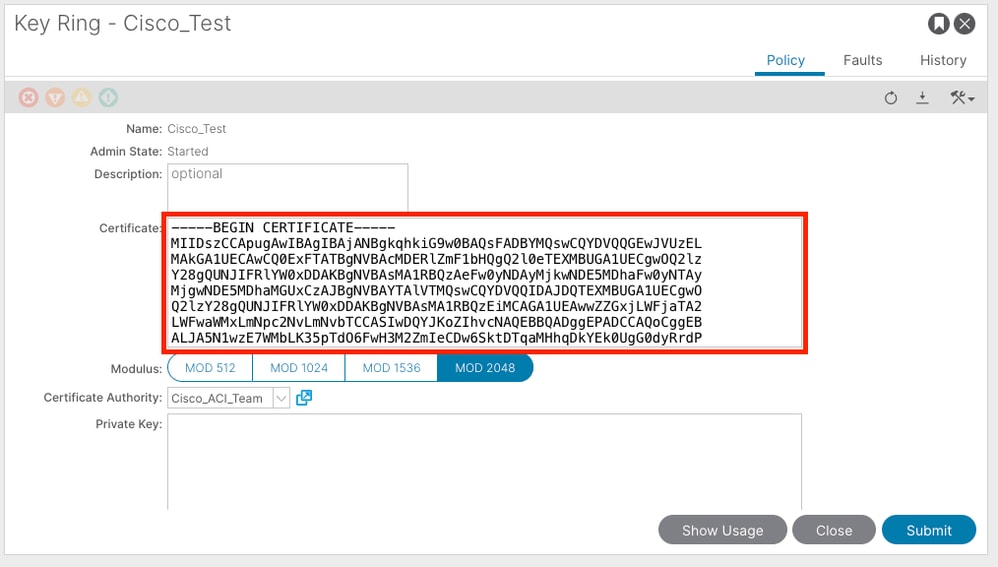

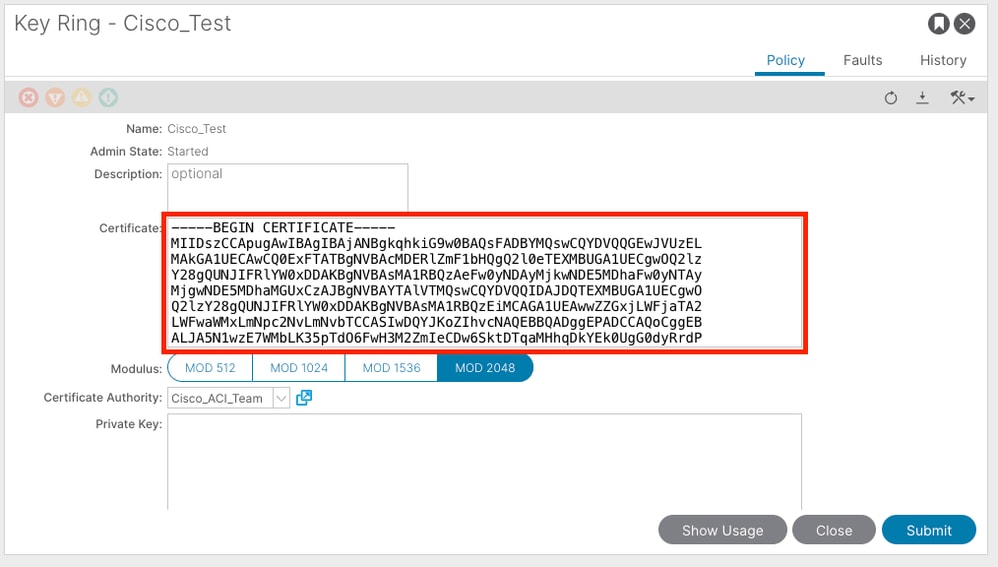

Certificado:não adicione nenhum conteúdo se você gerar uma CSR (Certificate Signing Request, solicitação de assinatura de certificado) usando o Cisco APIC através do toque de chave. Como alternativa, adicione o conteúdo do certificado assinado se você já tiver um assinado pela CA nas etapas anteriores, gerando uma chave privada e CSR fora do Cisco APIC.

Módulo: Obrigatório (clique no botão de opção para obter a intensidade de chave desejada).

Autoridade de Certificação: Obrigatória. Na lista suspensa, escolha a autoridade de certificação criada anteriormente.

Chave privada:não adicione nenhum conteúdo se você gerar um CSR usando oCisco APICatravés do toque de chave. Como alternativa, adicione a chave privada usada para gerar o CSR para o certificado assinado que você inseriu.

Observação: se você não quiser usar a chave privada e o CSR gerados pelo sistema e usar uma chave privada e um certificado personalizados, basta preencher quatro itens: Nome, Certificado, Autoridade de Certificação e Chave Privada. Depois de enviar, você só precisa executar a última etapa, Etapa 5.

Clique no botão Submit.

Etapa 3. Gerar Chave Privada e CSR

Na barra de menus, navegue até Admin > AAA > Security > Public Key Management > Key Rings.

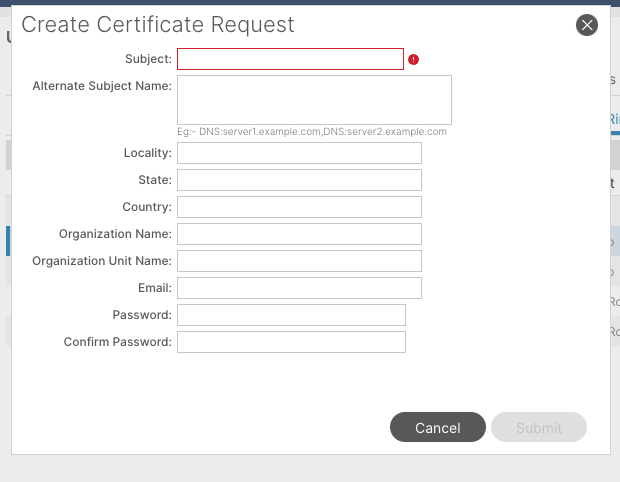

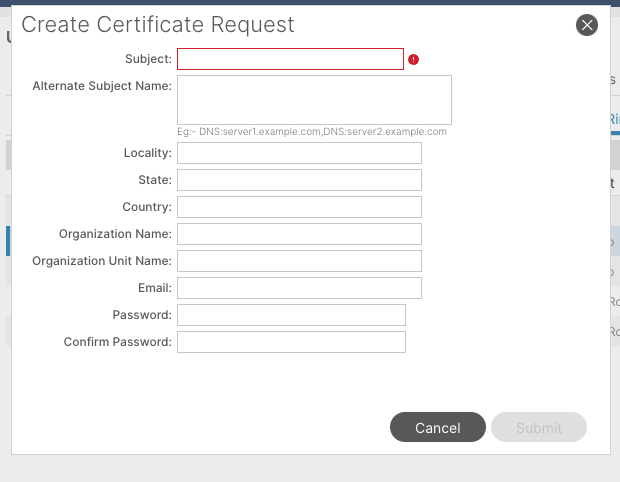

Assunto: Obrigatório. Insira o CN (nome comum) do CSR.

Você pode inserir o nome de domínio totalmente qualificado (FQDN) dos APICs da Cisco usando um curinga, mas em um certificado moderno, geralmente é recomendável que você insira um nome identificável do certificado e insira o FQDN de todos os APICs da Cisco no campo Nome de assunto alternativo (também conhecido como SAN - Nome alternativo do assunto) porque muitos navegadores modernos esperam o FQDN no campo SAN.

Nome Alternativo do Assunto: Obrigatório. Insira o FQDN de todos os APICs da Cisco, como DNS:apic1.example.com,DNS:apic2.example.com,DNS:apic3.example.com ou DNS:*example.com.

Como alternativa, se desejar que a SAN corresponda a um endereço IP, insira os endereços IP dos APICs da Cisco com o formato: IP:192.168.1.1.

Observação: você pode usar nomes DNS (Domain Name Server), endereços IPv4 ou uma combinação de ambos nesse campo. Não há suporte para endereços IPv6.

Preencha os campos restantes de acordo com os requisitos da organização de CA que você está solicitando para emitir o certificado.

Clique no botão Submit.

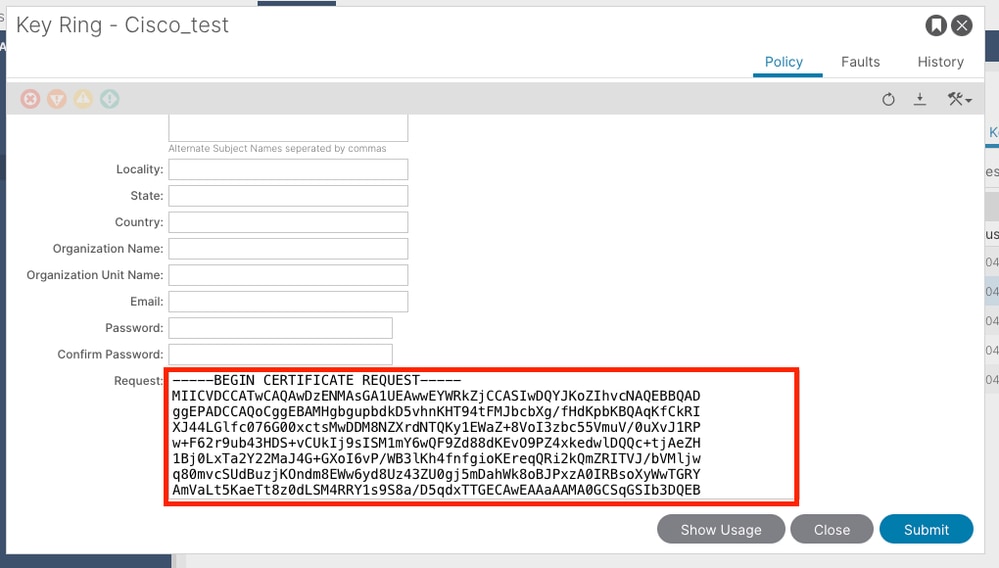

Etapa 4. Obtenha o CSR e envie-o para a organização da CA

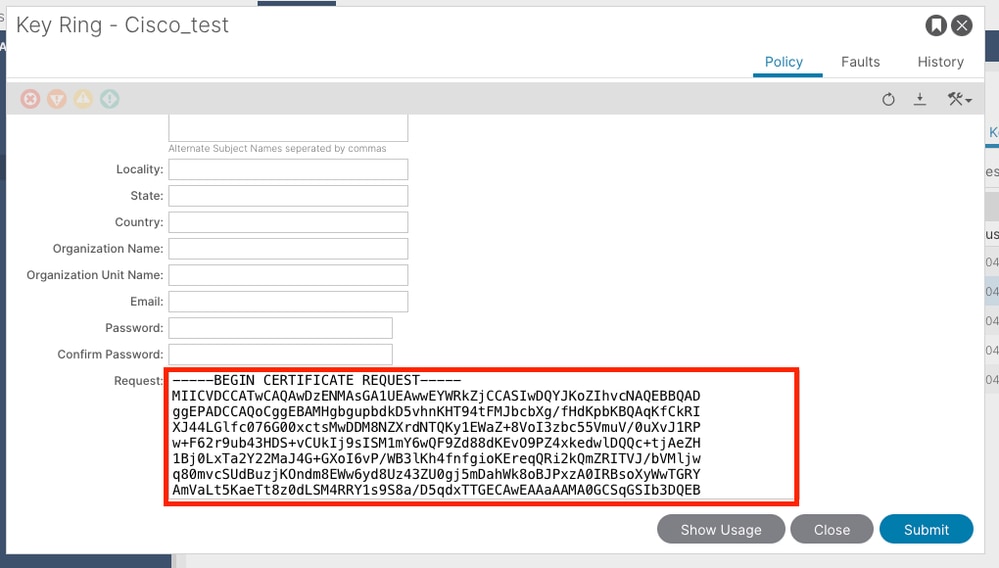

Na barra de menus, navegue até Admin > AAA > Security > Public Key Management > Key Rings.

Clique duas vezes no nome de Key Ring de criação e localize a opção Request. O conteúdo na Solicitação é o CSR.

Copie todo o conteúdo da solicitação e envie-a para sua autoridade de certificação.

A autoridade de certificação usa sua chave privada para executar a verificação de assinatura no seu CSR.

Depois de obter o certificado assinado da CA, ele copia o certificado para o Certificado.

Observação: cada certificado deve estar em conformidade com um formato fixo.

-----BEGIN CERTIFICATE----- CERTIFICATE CONTENT HERE -----END CERTIFICATE-----

Clique no botão Submit.

Etapa 5. Atualizar o Certificado de Autenticação na Web

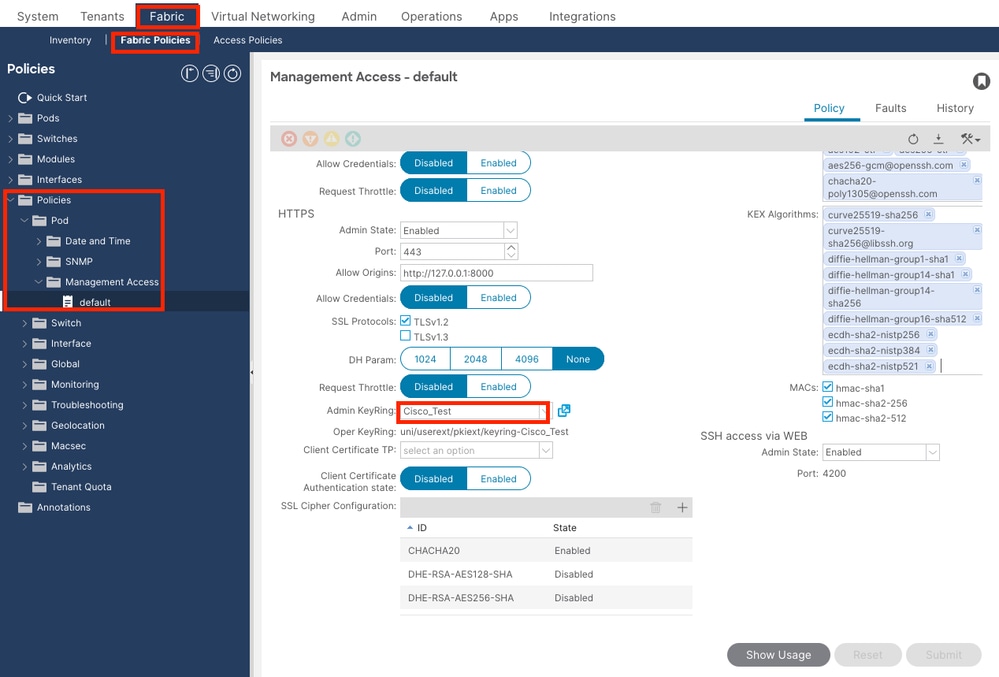

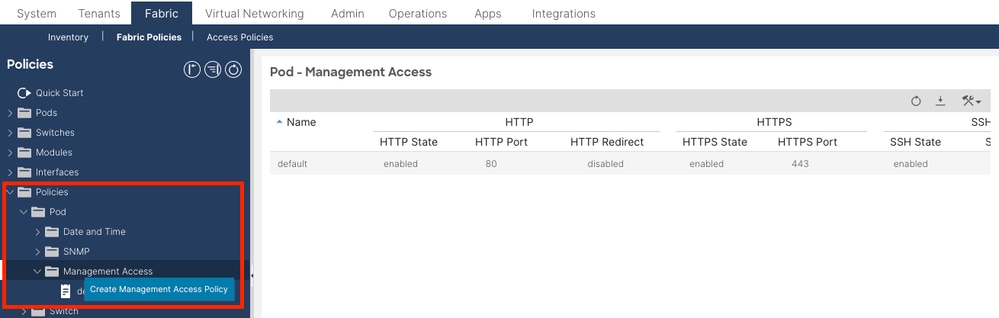

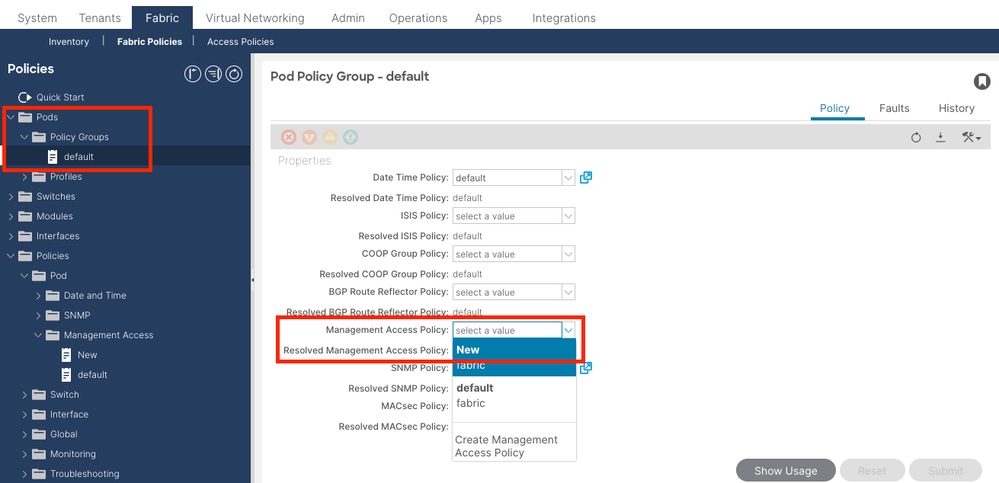

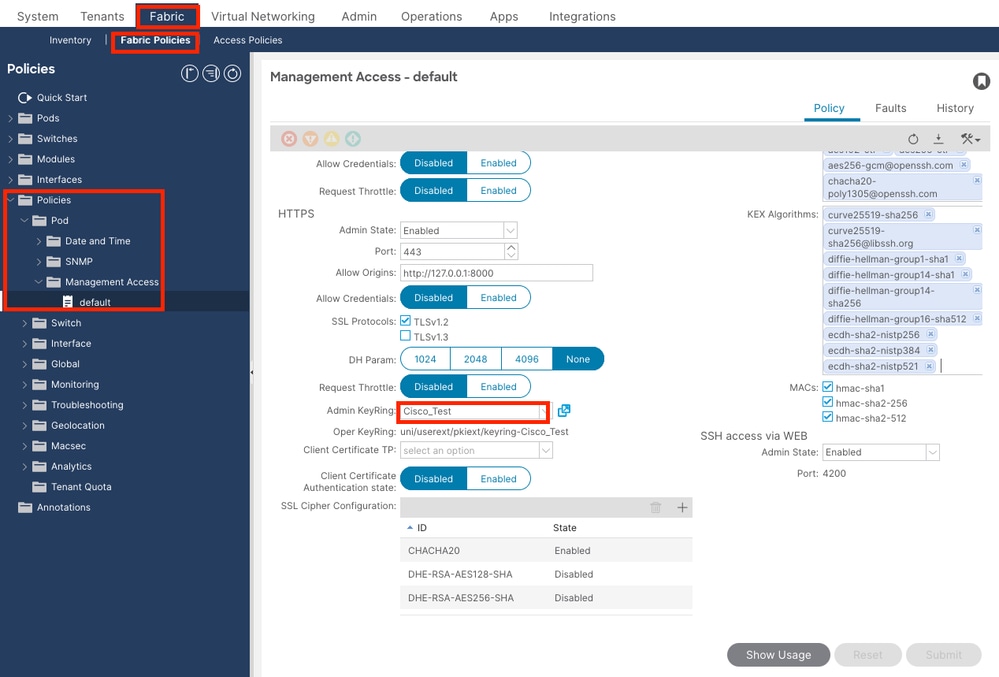

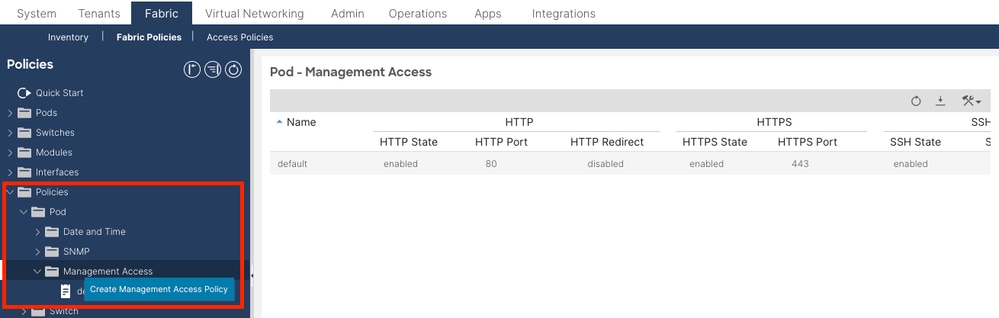

Na barra de menus, navegue até Fabric > Fabric Policies > Policies > Pod > Management Access > Default.

na lista suspensa Admin KeyRing, escolha o KeyRing desejado.

Clique no botão Submit.

Após clicar em enviar, ocorre um erro devido a motivos de certificado. Atualizar com o novo certificado.

Verificar

Depois de acessar a GUI do APIC, o APIC usa o certificado assinado pela CA para se comunicar. Exiba as informações do certificado no navegador para verificá-las.

Observação: os métodos de exibição de certificados HTTPS em navegadores diferentes não são exatamente os mesmos. Para obter os métodos específicos, consulte o guia do usuário do seu navegador.

Troubleshooting

Se o navegador ainda perguntar que a GUI do APIC não é confiável, verifique no navegador se o certificado da GUI é consistente com o enviado no Keyring.

Você precisa confiar no certificado raiz da autoridade de certificação que emitiu o certificado no seu computador ou navegador.

Observação: o navegador Google Chrome deve verificar a SAN do certificado para confiar nesse certificado.

Em APICs que usam certificados autoassinados, avisos de expiração de certificado podem aparecer em raros casos.

Localize o certificado no Keyring, use a ferramenta de análise de certificado para analisar o certificado e compare-o com o certificado usado no navegador.

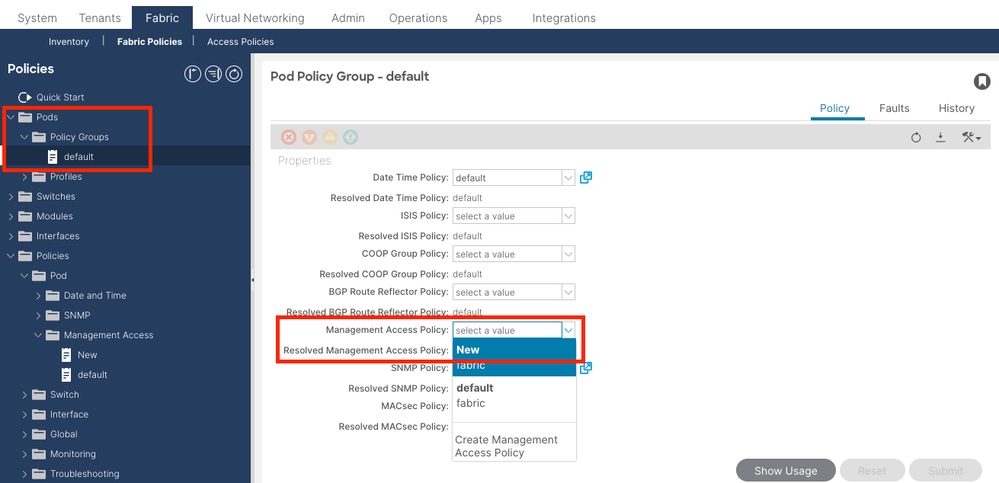

Se o certificado no chaveiro for renovado, crie uma nova Política de Acesso de Gerenciamento e aplique-a.

Se o certificado no Keyring não for renovado automaticamente, entre em contato com o TAC da Cisco para obter mais assistência.

Informações Relacionadas

Feedback

Feedback