Configurar o senso e outras ações para registrar clientes

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve como configurar um Servidor SSecure e outras ações no CloudCenter para adicionar ou remover máquinas virtuais (VMs) de funcionários do servidor.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Ações do CloudCenter

- Sógrado

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informações de Apoio

O Senso é um programa projetado para monitorar vários aspectos de uma máquina. Ela pode ser incorporada ao CloudCenter para fornecer maior capacidade de monitoramento para qualquer VM implantada. Essa abordagem foi projetada para ser um exemplo que mostra como você pode integrar o Sensor ao CloudCenter com o uso de ações.

Configurar

Ele foi projetado para ser executado em uma VM CentOS 7 com acesso direto à Internet. Se precisar se conectar a um proxy, execute essa configuração antes de continuar.

Abra estas portas para entrada e saída: 3000, 3030, 4567, 5671, 5672, 6379.

Certifique-se de que o Servidor SSecure tenha um endereço IP estático.

Note: Tudo o que está dentro dos blocos de código é projetado para ser copiado e colado no terminal.

Instalar repositório Epel

sudo yum -y install epel-release

Instalar Erlang

sudo yum -y install erlang

Instalar Redis, RabbitMQ e Configurar RabbitMQ

sudo rpm --import http://www.rabbitmq.com/rabbitmq-signing-key-public.asc sudo rpm -Uvh http://www.rabbitmq.com/releases/rabbitmq-server/v3.4.1/rabbitmq-server-3.4.1-1.noarch.rpm sudo rabbitmq-plugins enable rabbitmq_management sudo yum -y install redis sudo chkconfig redis on sudo service redis start sudo chkconfig rabbitmq-server on sudo /etc/init.d/rabbitmq-server start sudo rabbitmqctl add_vhost /sensu sudo rabbitmqctl add_user sensu secret sudo rabbitmqctl set_permissions -p /sensu sensu ".*" ".*" ".*"

Registrar Repositório de Senso

echo '[sensu] name=sensu-main baseurl=http://repositories.sensuapp.org/yum/el/7/x86_64/ gpgcheck=0 enabled=1' |sudo tee /etc/yum.repos.d/sensu.repo

Instalar e Configurar o Sensível

sudo yum -y install sensu

sudo rm -f /etc/sensu/config.json.example

echo '{ "api": { "host": "localhost", "bind": "0.0.0.0", "port": 4567 } }' |sudo tee /etc/sensu/conf.d/api.json

echo '{ "client": { "name": "sensu-server", "address": "127.0.0.1", "environment": "sensu", "subscriptions": [ "linux"], "keepalive": { "handler": "mailer", "thresholds": { "warning": 250, "critical": 300 } }, "socket": { "bind": "127.0.0.1", "port": 3030 } } }' |sudo tee /etc/sensu/conf.d/client.json

echo '{ "rabbitmq": { "host": "127.0.0.1", "port": 5672, "vhost": "/sensu", "user": "sensu", "password": "secret" } }' |sudo tee /etc/sensu/conf.d/rabbitmq.json

echo '{ "redis": { "host": "127.0.0.1", "port": 6379 } }' |sudo tee /etc/sensu/conf.d/redis.json

echo '{ "transport": { "name": "rabbitmq", "reconnect_on_error": true } }' |sudo tee /etc/sensu/conf.d/transport.json

Habilitar serviços Sensor

sudo chkconfig sensu-server on sudo chkconfig sensu-client on sudo chkconfig sensu-api on sudo service sensu-server start sudo service sensu-client start sudo service sensu-api start

Instalar e configurar o Uchiwa

sudo yum -y install uchiwa

echo '{

"sensu": [

{

"name": "sensu",

"host": "localhost",

"port": 4567,

"timeout": 10

}

],

"uchiwa": {

"host": "0.0.0.0",

"port": 3000,

"refresh": 10

}

}' |sudo tee /etc/sensu/uchiwa.json

sudo chown uchiwa:uchiwa /etc/sensu/uchiwa.json

sudo chmod 664 /etc/sensu/uchiwa.json

sudo chkconfig uchiwa on

sudo service uchiwa start

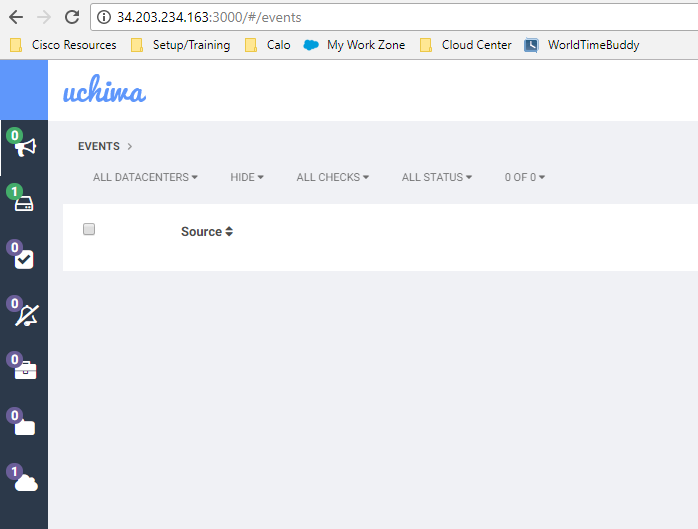

Verifique se o servidor é executado

Navegue até Endereço IP: 3000/#/eventos

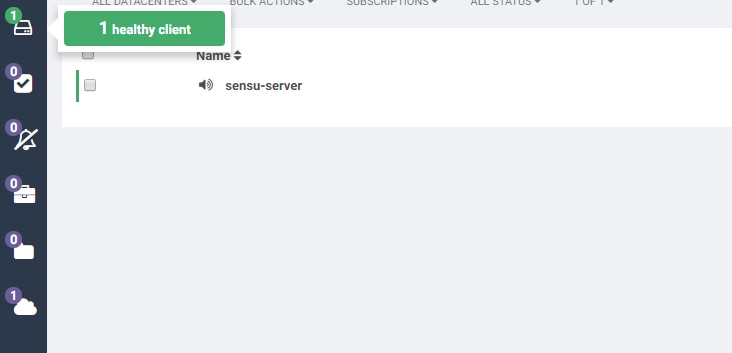

Neste momento, você deve ter um cliente chamado Sensor-server.

Configurar verificações

echo '{

"checks": {

"check-cpu-linux": {

"handlers": ["mailer"],

"command": "/opt/sensu/embedded/bin/check-cpu.rb -w 80 -c 90 ",

"interval": 60,

"occurrences": 5,

"subscribers": [ "linux" ]

}

}

}' |sudo tee /etc/sensu/conf.d/check_cpu_linux.json

echo '{

"checks": {

"check-disk-usage-linux": {

"handlers": ["mailer"],

"type": "metric",

"command": "/opt/sensu/embedded/bin/check-disk-usage.rb",

"interval": 60,

"occurrences": 5,

"subscribers": [ "linux" ]

}

}

}' |sudo tee /etc/sensu/conf.d/check_disk_usage_linux.json

echo '{

"checks": {

"check_memory_linux": {

"handlers": ["mailer"],

"command": "/opt/sensu/embedded/bin/check-memory-percent.rb -w 80 -c 90 ",

"interval": 60,

"occurrences": 5,

"refresh": 1800,

"subscribers": [ "linux" ]

}

}

}' |sudo tee /etc/sensu/conf.d/check_memory_linux.json

sudo sensu-install -p cpu-checks

sudo sensu-install -p disk-checks

sudo sensu-install -p memory-checks

Reiniciar Sensado

sudo service sensu-client restart && sudo service sensu-server restart && sudo service sensu-api restart

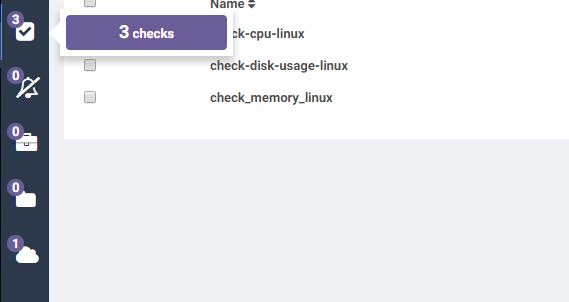

Depois de um minuto, você deve ter três verificações listadas.

Se você clicar no cliente do Servidor Senso, verá informações detalhadas das três verificações para esse dispositivo.

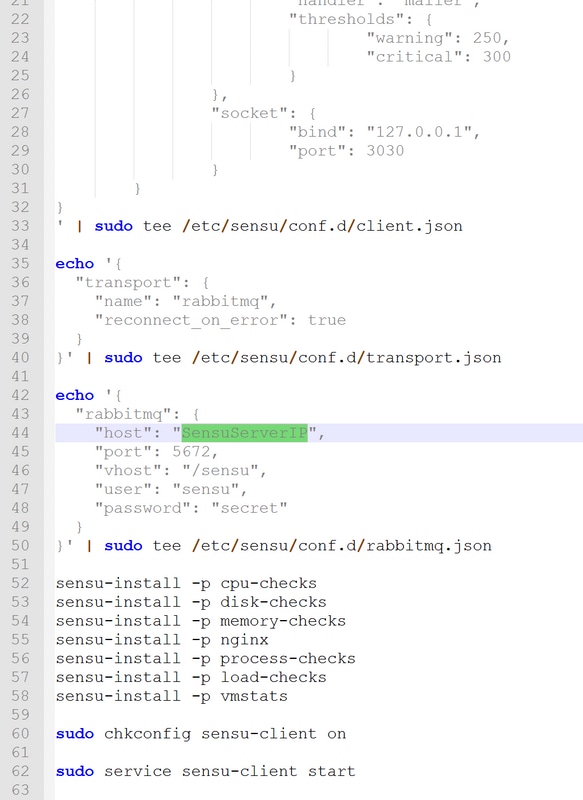

Atualizar Scripts de Ação

- Baixe o arquivo Senso.zip.

- Descompacte o arquivo.

- Editar sensuinstall.sh.

- Altere o host de linha para "SensureServerIP" para ter o endereço IP do Sensa Server.

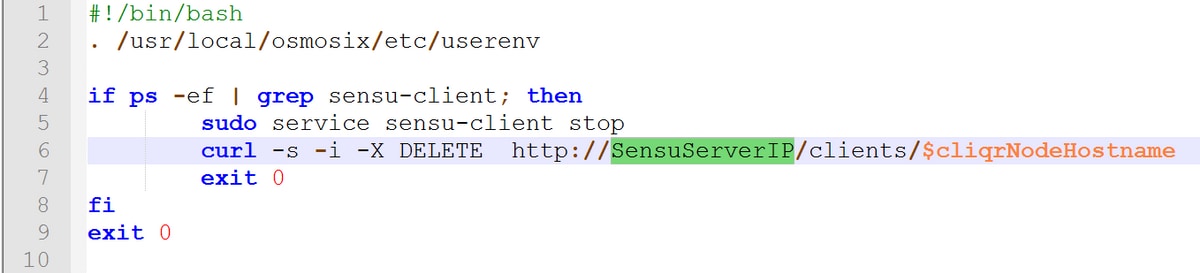

5. Editar sensuuninstall.sh.

6. Altere o cursor de linha -s -i -X DELETE http://SensuServerIP:4567/clients/$cliqrNodeHostname para ter o endereço IP do Servidor de Segurança.

7. Zip os arquivos modificados de volta para Senso.zip.

8. Faça upload para um repositório configurado pelo CloudCenter Manager (CCM).

Criar ações do Sensor

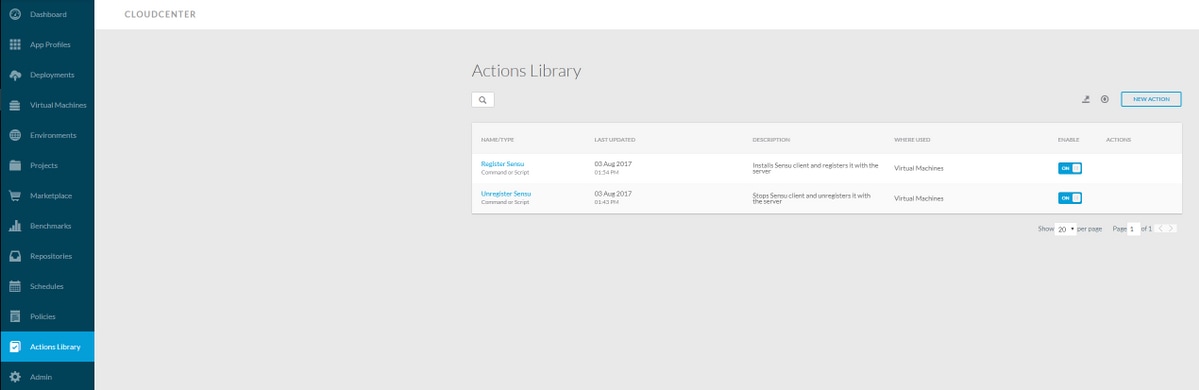

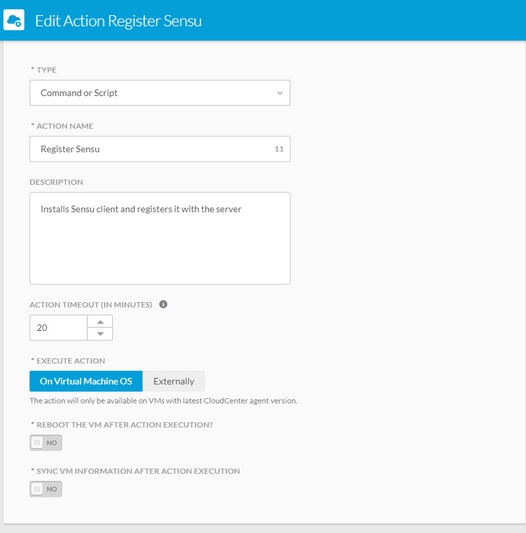

Navegue até Biblioteca de Ações e selecione Nova Ação.

Digite: Comando ou script

Nome da Ação: Registre-se em saz

Descrição: Instala o cliente SSecure e o registra no servidor

Executar ação: No SO de máquina virtual

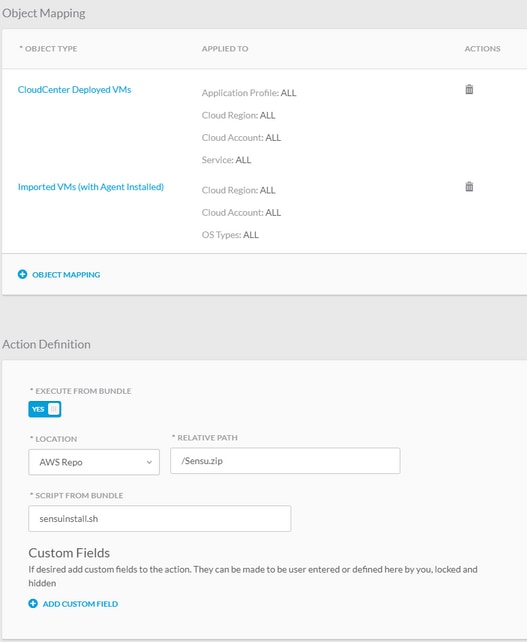

Mapeamento de objeto:

Tipo de recurso: VMs implantadas do CloudCenter

Perfil do aplicativo: Todos

Região da nuvem: Todos

Conta de nuvem: Todos

Todos os serviços

Tipo de recurso: VMs importadas (com agente instalado)

Região da nuvem: Todos

Conta de nuvem: Todos

Tipos de SO: Todos

Definição de ação:

Executar do pacote: Yes

Local: O repo para o qual você o carregou e o caminho para o arquivo SSecure.zip

Script do pacote: sensuinstall.sh

Salvar ação e criar outra nova ação

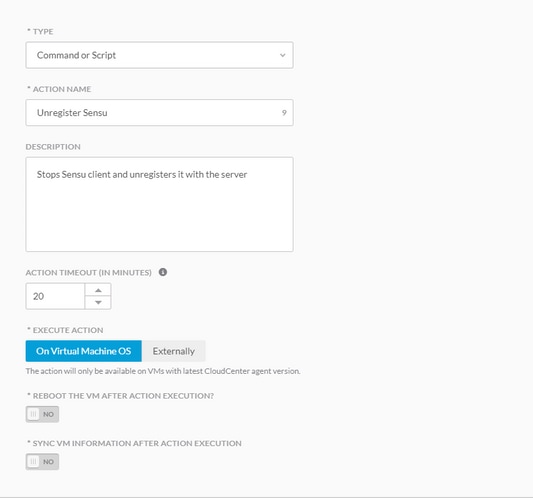

Digite: Comando ou script

Nome da Ação: Cancelar o registro de Soso

Descrição: Interrompe o cliente SSecure e cancela o registro com o servidor

Executar ação: No SO de máquina virtual

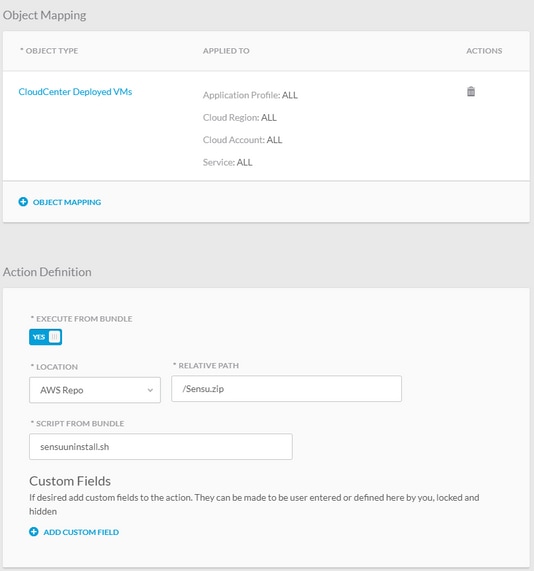

Mapeamento de objeto:

Tipo de recurso: VMs implantadas do CloudCenter

Perfil do aplicativo: Todos

Região da nuvem: Todos

Conta de nuvem: Todos

Todos os serviços

Tipo de recurso: VMs importadas (com agente instalado)

Região da nuvem: Todos

Conta de nuvem: Todos

Tipos de SO: Todos

Definição de ação:

Executar do pacote: Yes

Local: O repo para o qual você o carregou e o caminho para o arquivo SSecure.zip

Script do pacote: sensuuninstall.sh

Salvar ação

Agora, você pode usar essas ações em qualquer VM implantada para registrá-la no seu servidor do SSecure e cancelar o registro. Observe que o cancelamento de registro não desinstala o cliente SSecure, ele apenas interrompe o serviço e o remove do banco de dados do servidor (DB).

Informações Relacionadas

Colaborado por engenheiros da Cisco

- Jesse LafuentiCisco TAC Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback