Introduction

Este documento descreve como gerar um certificado SSO (Single Sign-On, login único) que expirou.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento da versão do CloudCenter anterior à 4.7.2.1

Componentes Utilizados

As informações neste documento são baseadas em todas as versões do CloudCenter antes de 4.7.2.1

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Problema: O login falha com "Nome de usuário ou senha inválida"

O login falha com "Nome de usuário ou senha inválidos", apesar da senha e do nome de usuário corretos serem usados. Isso é causado por um certificado de logon único expirado. 4.7.2.1 inclui uma correção para onde os certificados não expiram.

Solução

Etapas para atualizar o certificado:

Etapa 1. Carregue o arquivo anexado (samlKeystore.jks) no CCM. No caso do modo HA, faça upload do arquivo para ambos os CCMs.

# cd /usr/local/tomcat/webapps/ROOT/WEB-INF/lib/ & mkdir ./security

# cp /tmp/samlKeystore.jks security/

Etapa 2. Reempacotar a biblioteca do Cliqr Security. Neste exemplo, estamos usando a versão 4.7.2.

# cp cliqr-security-4.7.2.jar ~/

# jar uf cliqr-security-4.7.2.jar security/samlKeystore.jks

# chown -R cliqruser:cliqruser cliqr-security-4.7.2.jar

# rm -rf security/

Etapa 3. Reinicie o serviço Tomcat no CCM (principal).

# /etc/init.d/tomcat restart

Etapa 4. No caso do modo HA, pare o serviço Tomcat no CCM secundário.

# /etc/init.d/tomcat stop

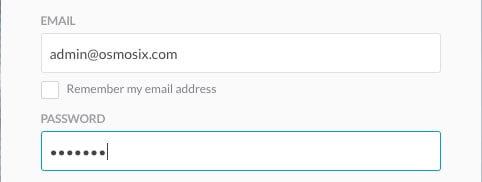

Etapa 5. Faça login no CCM com o usuário admin@osmosix.com.

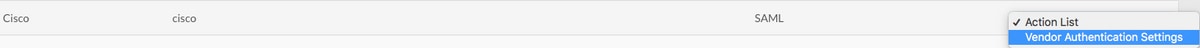

Etapa 6. Clique em Gerenciar administradores de fornecedores.

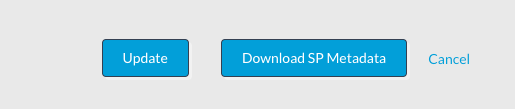

Passo 7. Selecione Configurações de autenticação para o espaço, vá para a parte inferior da tela e clique no botão Atualizar. Isso atualiza o arquivo de metadados correspondente.

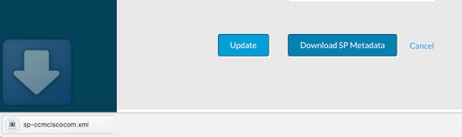

Etapa 8. Pressione o botão Download the SP Metadata para baixar o arquivo XML.

Etapa 8.1.Para o modo HA, copie o arquivo xml do CCM1 para o CCM2, verifique se as permissões são iguais às do CCM1. Localização do XML? está em /usr/local/osmoseis/metadados/sp/.

From CCM1

# cd /usr/local/osmosix/metadata/sp

# scp <metadatafile>.xml root@CCM2:/usr/local/osmosix/metadata/sp

Etapa 8.2. Iniciar o serviço Tomcat no segundo CCM

From CCM2

# /etc/init.d/tomcat restart

Etapa 9. Carregue o arquivo XML no IDP.

Etapa 10. Se precisar de um arquivo .cer para o IDP, abra o arquivo XML e copie os valores da Chave privada e do certificado em um arquivo de texto. Formate o arquivo de texto da seguinte forma:

-----BEGIN ENCRYPTED PRIVATE KEY-----

<value for private key>

-----END ENCRYPTED PRIVATE KEY-----

-----BEGIN CERTIFICATE-----

<value for certificate>

-----END CERTIFICATE-----

Etapa 11. Valide a solução fazendo login.

Note: No caso de vários espaços, repita as etapas de 4 a 8 para cada espaço.