Use o AURA para aumentar a visibilidade do DNA Center

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve a ferramenta de linha de comando do Cisco DNA Center Audit and Upgrade Readiness Analyzer (AURA).

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento se baseiam na plataforma do Cisco DNA Center.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O AURA executa uma variedade de verificações de integridade, escalabilidade e prontidão de atualização para o Cisco DNA Center e o restante da rede de estrutura. A ferramenta é extremamente simples de operar e é executada no Cisco DNA Center. A ferramenta usa chamadas de API (Application Programming Interface, interface de programação de aplicativos), leituras de BD e comandos show (operações somente leitura) e, portanto, não afeta o desempenho ou causa impacto no Cisco DNA Center ou nos dispositivos de rede.

Por que o AURA é simples e fácil de usar

- Usa SOMENTE bibliotecas/software pré-instalados atuais.

- Relatório em PDF gerado automaticamente.

- Requer somente entrada – senhas do Cisco DNA Center (admin e maglev).

- Os registros e relatórios compactados podem ser carregados automaticamente no Cisco SR (opcional).

- Basta copiar o arquivo para o Cisco DNA Center e executar o arquivo no Cisco DNA Center.

- Não Intrusivo - somente o Banco de Dados (DB) lê, mostra comandos e chamadas de API.

- Tempo de execução - menos de 15 minutos para as verificações do Cisco DNA Center e o tempo varia para as verificações do SDA (Software Defined Access) com base na escala da rede (cerca de 30 minutos para 30 dispositivos).

- Funciona com as versões 1.2.8, 1.2.10.x, 1.2.12.x, 1.3.x e 2.x.

Entre em contato conosco pelo e-mail dnac_sda_audit_tool@cisco.com em caso de dúvidas ou feedback.

Áreas/recursos de verificação da ferramenta AURA

- Teste de escala do Cisco DNA Center

- Infraestrutura de saúde do Cisco DNA Center

- Integridade da garantia do Cisco DNA Center

- Integridade da garantia do WLC/eWLC

- Captura da CLI do dispositivo SDA

- Auditoria de controle e segurança do SDA

- Erros de software que causam falhas de upgrade

- Verificações de disponibilidade de upgrade

- Verificação de compatibilidade do SDA (Switches, controladores sem fio e Identity Services Engine (ISE) para 2.3.3.x

- Centro de arquitetura de rede digital (DNAC) - Verificações de integração do ISE

- Configurações dos dispositivos de estrutura Capturar e comparar e usar a ferramenta de comparação integrada

- Inicialização remota do AURA (a partir da versão 1.2.0)

- Agendar AURA com cron (da versão 1.2.0)

- Integração com o servidor de syslog (a partir da versão 1.2.0)

- Download de imagens de teste da nuvem (a partir da versão 1.5.0)

Como executar a ferramenta (etapas simples)

Etapa 1. Copie o arquivo executável do AURA para o Cisco DNA Center. A versão mais recente pode ser encontrada em https://github.com/CiscoDevNet/DNAC-AURA.

Etapa 2. Execute a ferramenta a partir do Cisco DNA Center (se você tiver um cluster, consulte o exemplo 5 na seção Opções do Cisco DNA Center AURA).

$ ./dnac_aura

Como executar a ferramenta (Etapas detalhadas)

Se a versão do Cisco DNA Center for 2.3.3.x ou posterior, o Cisco DNA Center terá um shell restrito habilitado para segurança adicional a partir das versões 2.3.3.x em diante. O shell padrão é chamado magshell e não suporta nenhum comando Linux ou a execução do AURA. Desative o shell restrito e ative o shell Bash antes de prosseguir para a próxima etapa. Desativando o shell restrito no 2.3.3.x. Para as versões 2.3.4.x e posteriores, um token de consentimento pode ser exigido do Cisco Technical Assistance Center (TAC) para desativar o shell restrito.

Etapa 1. Copie o arquivo executável para o Cisco DNA Center.

dnac_aura

O arquivo está localizado em https://github.com/CiscoDevNet/DNAC-AURA e existem algumas maneiras de copiar o arquivo para o Cisco DNA Center.

Opção 1 de cópia de arquivo. Clique no URL e baixe o arquivo usando o navegador:

Copie o arquivo para o Cisco DNA Center e use um software de transferência de arquivos (não se esqueça de usar o protocolo SFTP com a porta 2222 e o nome de usuário maglev).

Opção 2 de cópia de arquivo. Copie o arquivo diretamente para o Cisco DNA Center e use os comandos do GIT:

$ git clone https://github.com/CiscoDevNet/DNAC-AURA

Opção 3 de cópia de arquivo. Se um servidor proxy estiver configurado, copie o arquivo para o Cisco DNA Center e use os comandos GIT e os detalhes do servidor proxy:

$ https_proxy=https://<server>:<port> git clone https://github.com/CiscoDevNet/DNAC-AURA

Etapa 2. Verifique se o arquivo dnac_aura é executável.

Quando o arquivo dnac_aura é copiado para o Cisco DNA Center, geralmente não é copiado como executável. Execute o comando para torná-lo executável. Se você usou o GIT, essa etapa não será necessária.

$ chmod 755 dnac_aura

Etapa 3. (Opcional) Valide o hash do arquivo dnac_aura para garantir que o arquivo correto foi baixado.

Para verificar se o arquivo correto foi baixado, compare os valores de hash MD5 ou SHA256 disponíveis ao final desta página. Cada versão do AURA pode ter um conjunto exclusivo de valores de hash.

Opção 1. Verificação de hash MD5.

Use o comando md5sum (conforme listado). Gere o hash no Cisco DNA Center ou em qualquer outro sistema Linux e compare o valor do hash com o valor no final desta página.

$ md5sum dnac_aura

52f429dd275e357fe3282600d38ba133 dnac_aura

Opção 2. Verificação de hash SHA256.

Use o comando sha256sum (conforme listado). Gere o hash no Cisco DNA Center ou em qualquer outro sistema Linux e compare o valor do hash com o valor no final desta página.

$ sha256sum dnac_aura

c91b6092ab4fa57adbe698a3c17f9146523bba5b0315222475aa4935662a0b6e dnac_aura

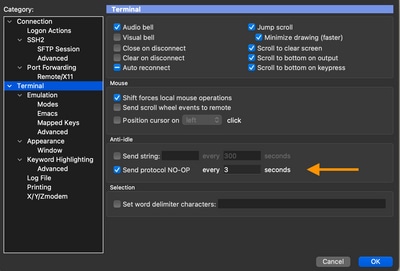

Etapa 4. Defina um limite de tempo ocioso para a sessão SSH.

As versões posteriores (a partir de 2.x e de 1.3.3.8) do Cisco DNA Center têm um limite de tempo ocioso de SSH. Isso pode afetar a execução do AURA em uma sessão SSH. Verifique se o timeout de ociosidade está definido, caso contrário, a ferramenta AURA poderá ser encerrada abruptamente.

Este é um exemplo de configuração de um limite de tempo ocioso de 3 segundos no SecureCRT.

Etapa 5. Execute a ferramenta na linha de comando.

Escolha a opção relevante com base no local em que o arquivo está localizado para executar as verificações no Cisco DNA Center. (Ao usar opções, você pode incluir/excluir várias verificações).

$ ./dnac_aura

or

$ ./DNAC-AURA/dnac_aura

Execução remota do AURA

Este script permite iniciar o AURA em um Cisco DNA Center remoto. Ele usa as bibliotecas paramiko e scp.

Procedimento para instalação

Para instalar, é recomendável usar um ambiente virtual. Essas linhas podem criar um ambiente virtual python3, ativá-lo, atualizar o pip e instalar as bibliotecas necessárias.

python3 -m venv env3

source env3/bin/activate

pip install --upgrade pip

pip install -r requirements.txt

Intervalo de sessão

As versões posteriores (a partir de 2.1 e de 1.3.3.8) do Cisco DNA Center têm um limite de tempo ocioso de SSH. Isso pode afetar a execução do AURA em uma sessão SSH diretamente no DNAC ou indiretamente usando o script run_remote ou Ansible.

A solução alternativa é simples. Para uma conexão ssh, o sinalizador -o ServerAliveInterval=3 pode enviar keepalives e manter a sessão. Isso é usado nesse script e também pode ser usado para conexão SSH direta, bem como no Ansible.

Usar o script

O script exige três argumentos:

- dnac

- senha admin (também disponível como variável de ambiente DNAC_ADMIN_PASS)

- senha maglev (também disponível como variável de ambiente DNAC_MAGLEV_PASS)

- usuário admin (também disponível como variável de ambiente DNAC_ADMIN_USER). O padrão é "admin" e só precisa ser alterado se você usar a autenticação externa e um nome de superusuário diferente. Em muitos casos, isso não é necessário, mas está disponível como --admin-user

a maneira mais simples de executar o script com argumentos (consulte a seção posterior sobre variáveis de ambiente) é

./run_remote.py --dnac 1.1.1.1 --admin-pass passwd --maglev-pass passwd

Se você estiver familiarizado com as variáveis de ambiente do shell, isso pode ser ainda mais simplificado

export DNAC_ADMIN_PASS="passwd"

export DNAC_MAGLEV_PASS="passwd"

./run_remote.py --dnac 10.1.1.1

Opções AURA de Aprovação (—)

Para passar argumentos específicos do AURA (por exemplo -s para executar testes SDA), você precisa fazer o seguinte:

## note the extra --, due to a qwirk in the way argparse library works

./run_remote.py --dnac 10.1.1.1 -- -s

Inclua as opções de run_remote, como --local-dir, all-cluster e --no-pull ANTES de "--"

As opções específicas do AURA, como -n, --syslog, -d, -s, devem estar após o "--"

Armazenar saída AURA localmente

O script do AURA é compatível com a opção --json-summary. Essa opção produz um resumo json dos resultados de teste, bem como o local do relatório e do arquivo de registro no DNAC. Quando run_remote é fornecido com a opção —local-dir, os arquivos de log e de relatório podem ser movidos de volta para o DNAC. Um arquivo json-summary pode ser criado. Um diretório para o DNAC será criado.

/home/aradford/RUN_REMOTE/run_remote.py --dnac 10.1.1.1 --local-dir /home/aradford/RUN_REMOTE/logs

Após a conclusão, o diretório /home/aradford/RUN_REMOTE/logs pode conter:

ls RUN_REMOTE/logs/10.1.1.1

DNAC_AURA_Logs_2020-09-08_23_20_11.tar.gz

DNAC_AURA_Report_2020-09-08_23_20_11.json

DNAC_AURA_Report_2020-09-08_23_20_11.pdf

O arquivo json contém:

cat RUN_REMOTE/logs/*/DNAC_AURA_Report_2020-09-08_23_20_11.json

{

"json-summary": {

"check_count": 64,

"report-name": "/data/tmp/dnac_aura/reports/DNAC_AURA_Report_2020-09-08_23_20_11.pdf",

"logfile-name": "/data/tmp/dnac_aura/logs/DNAC_AURA_Logs_2020-09-08_23_20_11.tar.gz",

"ur_check_count": 19,

"ur_error_count": 0,

"warning_count": 5,

"assur_warning_count": 2,

"error_count": 5,

"ur_warning_count": 3,

"assur_check_count": 14,

"assur_error_count": 0

}

}

Execução do cluster

Se você usar a opção —all-cluster, o script poderá localizar todos os membros do cluster e executar o AURA em cada um.

Atualmente, essa é uma execução em série. Ele pode ser usado com —local-dir para copiar o relatório, arquivo de registro e json-summary de volta do DNAC.

Um endereço físico ou VIP pode ser fornecido. O script pode se conectar e procurar todos os IPs físicos na mesma sub-rede do IP usado para se conectar.

Outras opções

O script também pode ser executado com a opção --no-pull. Isso interrompe o git pull para atualizar para a versão mais recente do AURA, mas pressupõe que você copiou o AURA para o diretório inicial no DNA Center.

AURA com CRON

CRON é um desafio para o AURA devido à falta de PTY. Também requer que o crontab do DNA Center seja editado.

O run_remote provavelmente é uma maneira melhor de executar o AURA, pois resolve o problema de PTY e elimina a necessidade de editar o crontab local do DNA Center. A execução remota combinada com --local-path significa que todos os registros do DNA Center estão no mesmo servidor externo.

Este é um exemplo de entrada do crontab para executar o AURA em um DNAC a cada hora. Você precisa fornecer o interpretador python explicitamente para selecionar o ambiente virtual que contém as bibliotecas paramiko e scp.

00 * * * * /home/aradford/RUN_REMOTE/env3/bin/python /home/aradford/RUN_REMOTE/run_remote.py --dnac 10.1.1.1 --admin-pass passwd --maglev-pass passwd --local-dir /home/aradford/RUN_REMOTE/logs > /tmp/run

Isso pode ser preservado ainda mais por um script de shell para proteger as credenciais de serem armazenadas em texto sem formatação.

Opções do Cisco DNA Center AURA

Tabela 1 - Verificações/funcionalidade das várias opções do AURA

| Sem opções (padrão) | -s | -d | -o | -c | |

| Verificações de integridade da infraestrutura do DNA Center | X | X | X | ||

| Verificações de integridade da garantia do DNA Center | X | X | |||

| Verificações de integridade da garantia do WLC/eWLC | X | X | |||

| Verificações básicas do SDA (Verificação do inventário)Integração DNAC-ISE (somente se o ISE estiver integrado) | X | X | |||

| SDA (Coleção de CLI de dispositivo de estrutura, Plano de controle e Plano de segurança, Auditoria e verificação de compatibilidade) | X | ||||

| Verificações de preparação para atualização (inclui bugs) | X | X | |||

| Escala do DNA Center (parâmetros de escala com estrutura e sem estrutura) | X | X | X | ||

| Capturar saídas CLI dos dispositivos de malha e armazenar localmente no DNA Center - lista de comandos e dispositivos fornecida por meio de arquivo captureFile.yaml2 arquivos capturados:.json - saída padrão do executor de comandos.log - legível por humanos | X | ||||

| Comparar configurações em vários dispositivos (com base nas saídas capturadas e usar a opção -o) | X |

Saída da linha de comando das opções do AURA

usage: dnac_aura [-h] [-v] [-V] [--json-summary] [-s] [-u U] [-n N] [--syslog SYSLOG] [--admin-pass ADMIN_PASS]

[--admin-user ADMIN_USER] [--maglev-pass MAGLEV_PASS] [-d] [--sdadevcheck] [-o] [-c] [--download-test]

Select options.

optional arguments:

-h, --help show this help message and exit

-v verbose logging

-V version information

--json-summary print json-summary

-s Run additional SDA checks. To execute these checks, the tool can login to other devices in the fabric

and collect show command outputs.

-u U Upload report and logs file to the SR. Please provide SR and password in the format sr_number:sr_password

-n N Add customer name to the PDF report on the first page (the summary page)

--syslog SYSLOG destination syslog server

--admin-pass ADMIN_PASS maglev admin password (this is the UI password for admin user)

--admin-user ADMIN_USER maglev admin user (webUI user, default is admin)

--maglev-pass MAGLEV_PASS maglev password (for sudo)

-d Perform all DNA Center Infrastructure Health checks only

--sdadevcheck to skip the SDA Device limit

-o To collect CLI outputs from the network devices via the Cisco DNA Center.

Ensure you have the captureFile.yaml in the same folder as this tool.

-c Compare configurations across multiple devices.

You can choose 2 timestamps from previous captures taken with the -o option.

PDF Report can be generated with the diffs.

--download-test To perform a download test of 3 test images of different sizes

from the DNAC Cloud Repo in AWS.

Exemplos de execução do AURA com várias opções

Exemplo 1: Para selecionar as Indústrias Stark como o nome da empresa, execute verificações AURA padrão e copie o arquivo para SR 611111111 com a senha 123kjaksdhf, o comando é:

$ ./dnac_aura -n "Stark Industries" -u 611111111:123kjaksdhf

Exemplo 2: Para executar as verificações do Cisco DNA Center e do SDA para o cliente Stark Industries, o comando é:

$ ./dnac_aura -s -n "Stark Industries"

Exemplo 3: para executar as saídas do comando show e armazená-las em um arquivo no Cisco DNA Center, use a opção -o. A ferramenta pode usar o programa de execução de comandos do Cisco DNA Center para buscar as saídas para você. O comando é:

$ ./dnac_aura -o

Para especificar os dispositivos e os comandos a serem executados nesses dispositivos, é necessário que o captureFile.yamlesteja disponível no mesmo diretório. A amostra pode ser encontrada no GitHub.

Exemplo 4: Para comparar as configurações em execução dos switches catalyst e/ou do eWLC, use a opção -c. Verifique se você usou anteriormente a opção -o para capturar as saídas dos dispositivos. O comando é:

$ ./dnac_aura -c

Exemplo 5: para executar verificações do AURA em um cluster, para qualquer nó, escolha a opção apropriada na tabela. Para os dois nós restantes, escolha a opção -d.

Em um nó qualquer:

$ ./dnac_aura

Nos dois nós restantes:

$ ./dnac_aura -d

Exemplo 6: Para agendar o AURA, use o cron ou para executar o AURA remotamente, verifique este arquivo readme no github.

https://github.com/CiscoDevNet/DNAC-AURA/tree/primary/run_remote

Exemplo 7: para verificar o caminho para o repositório de nuvem no AWS onde as imagens do DNA Center estão armazenadas, você pode executar o AURA com essa opção. A verificação baixa 3 imagens (pequenas - 50MB, médias - 150MB e grandes - 650MB) e pode calcular o tempo para baixar esses três arquivos. A verificação pode garantir que as imagens de teste sejam excluídas e que nenhum relatório seja gerado quando você escolhe essa opção.

Em qualquer nó:

$./dnac_aura --download-test

Exemplo da verificação:

$./dnac_aura --download-test

####################################################

### ###

### Welcome to the Cisco DNA Center AURA Tool ###

### version:1.5.0 ###

### ###

####################################################

###

### Please visit us at www.cisco.com - 'Enhanced Visibility into the Cisco DNA Center and use AURA'

###

###

### The image download test can be executed and all other checks can be skipped. ###

###

#01:Checking:Latest version of AURA

INFO:AURA is up to date

INFO:Performing login... [please provide UI admin level password]

[administration] username for 'https://kong-frontend.maglev-system.svc.cluster.local:443': admin

[administration] password for 'admin':

#02:Checking:Determine Cisco DNA Center Product Type, Serial number, SW Version & Node IP

[sudo] password for maglev:

...

#01:Checking:Download test image from the Cisco DNA Center Cloud Image Repository

INFO:This check can take up to 4 minutes to complete

INFO:Successfully downloaded a small test image of size 50MB from DNAC cloud repository in 3.4 seconds.

INFO:Successfully downloaded a medium test image of size 150MB from DNAC cloud repository in 3.2 seconds.

INFO:Successfully downloaded a large test image of size 650MB from DNAC cloud repository in 16.2 seconds.

$

Exemplo 7: ao executar o AURA com a opção -s, o AURA pode executar as auditorias do plano de controle e segurança para um máximo de 50 dispositivos de estrutura por local de estrutura. Para eliminar este limite, use a opção — sdadevcheck.

Observação: o tempo de execução da ferramenta aumenta com a adição de dispositivos adicionais.

$ ./dnac_aura -s --sdadevcheck

Saídas da ferramenta

Quando a ferramenta é iniciada, você é solicitado a fornecer o nome de usuário/senha do administrador seguido pela senha maglev.

$ ./dnac_aura.py

####################################################

### ###

### Welcome to the Cisco DNA Center AURA Tool ###

### version:1.4.6 ###

### ###

####################################################

###

### Please visit us at www.cisco.com - 'Enhanced Visibility into the Cisco DNA Center and use AURA'

###

###

### All Cisco DNA Center based Health,Scale,Upgrade Readiness,Assurance & SDA checks can be run ###

###

#01:Checking:Latest version of AURA

INFO:AURA is up to date

INFO:Performing maglev login...

[administration] username for 'https://kong-frontend.maglev-system.svc.cluster.local:443': admin

[administration] password for 'admin':

INFO:User 'admin' logged into 'kong-frontend.maglev-system.svc.cluster.local' successfully

#02:Checking:Determine Cisco DNA Center Product Type, Serial number, SW Version & Node IP

[sudo] password for maglev:

...

******

Cisco DNA Center AURA tool has successfully completed.

Report and Logs can be found at:

-- Cisco DNA Center AURA Report : /data/tmp/dnac_aura/reports/DNAC_AURA_Report_2021-02-25_05_27_45.pdf

-- Cisco DNA Center AURA Logs (tar.gz file) : /data/tmp/dnac_aura/logs/DNAC_AURA_Logs_2021-02-25_05_27_45.tar.gz

$

A ferramenta gera dois arquivos armazenados em /data/tmp/dnac_aura/:

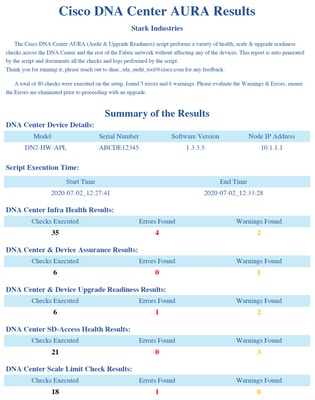

- Um relatório em PDF em /data/tmp/dnac_aura/reports. A primeira página fornece os dados sobre o DNA Center (o modelo, o número de série, a versão de software e o endereço IP), o tempo de execução da ferramenta e um resumo de todas as verificações realizadas e os resultados. As páginas restantes fornecem mais detalhes sobre as várias verificações, com snippets da saída de comando e os resultados. Os erros e avisos são codificados por cores e facilmente pesquisáveis. (Um relatório não é gerado com a opção -o).

- Todos os registros do Cisco DNA Center e comandos show dos dispositivos são compactados em um arquivo tar.gz.

Versões do AURA – Registro de alterações

https://github.com/CiscoDevNet/DNAC-AURA/blob/primary/ChangeLog.md

Verificações realizadas pelo AURA

Integridade e conectividade do Cisco DNA Center

#01:Verificar:Versão mais recente do AURA

#02:Verificar:Determinar o tipo de produto do Cisco DNA Center, o número de série, a versão do SW e o IP do nó

#03:Verificar:Determinar a ID de membro do Cisco DNA Center

#04:Verificação:Média de carga da CPU

#05:Verificar:Layout de disco

#06:Verificação:Montagens De Partição De Disco

#07:Verificar:Espaço em Disco e Utilização de iNodes

#08:Verificar:se o Glusterfs está montado

#09:verificar:para montagens NFS sem resposta

#10:Verificar:para identificador de arquivo obsoleto NFS

#11:Verificação:Taxa de transferência de E/S de disco

#12:Verificar:Memória total disponível de DRAM

#13:Verificar:DRAMs instaladas no equipamento

#14:Verificação:Núcleos do processador ativados e status

#15:Verificar:Status do Encaixe

#16:Verificar:configurações de Proxy do Docker

#17:Verificar:Variáveis De Ambiente Shell

#18:Verificar:Status de Kubelet

#19:Verificar se há erros PLEG no Syslog

#20:Verificar:Versão do Cisco DNA Center criada a partir de

#21:Verificar:Histórico de atualizações [aproximado devido à falta de dados completos]

#22:Verificação:ganchos aplicados

#23:Verificar: Acessibilidade do Nó do Cluster - nós : [u'91.1.1.13', u'91.1.1.11', u'91.1.1.14']

#24:Verificar:Acessibilidade da Interface - todos os nós : [u'99.99.99.13', u'92.1.1.1', u'91.1.1.13', u'99.99.99.11', u'92.1.1.2', u'91.1.1.11', u'99.99.99.14', u'92.1.1.3', "91.1.1.14"]

#25:Verificar: Acessibilidade VIP - VIPs : [u'92.1.1.2', u'99.99.99.12', u'91.1.1.12']

#26:Verificar:Número de servidores DNS configurados no etcd em nós (<=3)

#27:Verificar:Número de entradas /etc/resolv.conf (<=4)

#28:Verificar:configuração DNS - /etc/network/interfaces

#29:Verificar:Acessibilidade DNS - DNS : [u'8.8.8.8']

#30:Verificar:o servidor DNS pode resolver o Cisco Connect DNA

#31:Verificar:Sincronização de servidor NTP : ['5.6.7.8', '1.2.3.4']

#32:Verificar:nome de host do cluster está definido

#33:Verificar:configuração de fuso horário padrão no DNAC

#34:verificar erros em interfaces

#35:Verificar:upstream de DCBX causando quedas de tx

#36:Verificar:Alternância VIP entre nós

#37:Verificar:verificar erros nos logs do kernel

#38:Verificação:Validade e vencimento do certificado

#39:Verificação:Expiração de certificados de armazenamento confiável

#40:Verificar:status do serviço NTP no Cisco DNA Center

#41:Verificar:Sincronização de horário do servidor NTP

#42:Verificar:verificar MTU em Cache nas rotas no nível da Interface Intracluster

#43:Verificar:Status da descoberta de PMTU

#44:Verificar:Exibição De Nó

#45:Verificar:Status do nó

#46:Verificar:Relatório de diagnóstico do nó

#47:Verificar:Distribuição de serviço...

#48:Verificar:Status Do Appstack

#49:Verificar:Status do Ponto de Extremidade

#50:Verificar serviços para obter contagens altas de reinicialização

#51:Verificar:remedyctl está em execução

#52:Verificação:Estado dos estados do ISE no BD

#53:Verificar:Autenticação externa configurada para usuários DNAC

#54:Verificar:configuração de fallback da autenticação externa

#55:Verificar:verificar Contagem de Grupos Escaláveis, Contratos e Políticas de Acesso em BD DNAC

#56:Verificar:Status de sincronização/migração GBAC

#57:Verificar:Instâncias do Glusterfs

#58:Verificar:Verificação de NODE_NAME do Glusterfs

#59:Verificar:Clustering Glusterfs

#60:Verificar:Estatísticas De Recuperação Do Volume Do Gluster

#61:Verificar:Integridade do Cluster ETCD

#62:Verificar:Tamanho de armazenamento ETCD

#63:Verificar:utilização de memória ETCD

#64:Verificar:ligação ETCD para loopback(localhost/127.0.0.1

#65:Verificar:Status do cluster Postgres

#66:Verificar:tamanho de Postgres

#67:Verificar:Status de Sincronização e Integridade do Cluster MongoDB

#68:Verificar:Verificar CPU MongoDB em estatísticas de encaixe

#69:Verificar:Verificar tamanhos do MongoDB

#70:Verificação:Estouro de Segmentode Locatário

#71:Verificar:Integridade do InfluxDB

#72:Verificar:Utilização de Memória InfluxDB

#73:Verificar:Integridade Cassandra

#74:Verificar:status Cassandra

#75:Verificação:Integridade do Cluster Rabbitmq

#76:Verificar:Status do cluster Rabbitmq

#77:Verificar:Status da fila Rabbitmq

#78:Verificar:Filas Rabbitmq com mensagens Não Confirmadas

#79:Verificar:Integridade Do Cluster Do Zookeeper

#80:Verificar:Status do cluster do Zookeeper

#81:Verificar:Validação Da Época Do Cluster Do Zookeeper

#82:Verificar:Status do cluster Elasticsearch: Maglev-System

#83:Verificar:Status do cluster Elasticsearch: NDP

#84:Verificar:Sidecars ouvindo

#85:Verificar:API REST (BAPI) responde

#86:Verificar:Histórico do Backup

#87:Verificar:Problema conhecido que faz com que o LAN Auto não inicie

#88:Verificar:vulnerabilidades críticas no Apache Log4j - CVE-2021-44228 e CVE-2021-45046

Disponibilidade de upgrade

#01:Verificação:Sobreposição de sub-rede de cluster com endereços internos

#02:Verificar:Uso do disco de arquivos RCA

#03:Verificação:Contagem de contêineres Saídos

#04:Verificação:Contagem de pods não em execução

#05:Verificar:Configurações Do Catálogo Maglev

#06:Verificar:Detalhes do canal de lançamento do catálogo - SEM VALIDAÇÃO - SOMENTE INFORMAÇÕES PARA REVISÃO

#07:Verificar:Pacotes de atualização do sistema de catálogo - SEM VALIDAÇÃO - SOMENTE INFORMAÇÕES PARA REVISÃO

#08:Verificar:Pacotes de Catálogo - SEM VALIDAÇÃO - SOMENTE INFORMAÇÕES PARA REVISÃO

#09:Verificar:Configurações do repositório pai

#10:Verificar:Proxy - conectar ao ciscoconnectdna via:http://a.b.c.d:80

#11:Verificar:Verificar se há mapeamentos FileID ausentes no serviço de arquivo

#12:Verificação:Expiração de certificados Maglev

#13:Verificação:Expiração do certificado CA do Registro

#14:Verificação:Expiração do certificado CA

#15:Verificar:certificados etcd

#16:Verificar:Verificar pontos de montagem obsoletos

#17:Verificar:Verificar montagens transitórias do Kubernetes

#18:Verificar:A configuração do ISE do coletor foi limpa após uma atualização anterior

#19:Verificar:Fluxos de trabalho pendentes

#20:Verificar:Exibição do Backup para localizar o Último Backup Bem-sucedido

#21:Verificação:Falha de provisionamento devido a um parâmetro de status de migração inválido

#22:Verificar:Status do serviço Maglev Hook Installer no Cisco DNA Center

#23:Verificar:Fazer download da imagem de teste do Repositório de imagens em nuvem do Cisco DNA Center

#24:Verificar:Verificar se a interceptação SSL está configurada na rede

#25:Verificar:codificação de senha de proxy

#26:Verificar:Contagem multissite para implantação do SDA

#27:Verificar:Caminho de upgrade do DNA Center para o patch mais recente do 2.3.3.x

#28:Verificar:dispositivos Catalyst no modo de pacote

#29:Verificar:Atualizações recentes e arquivos RCA

#30:Verificar:Status da interface secundária (somente XL)

#31:Verificar:namespace padrão kubectl

#32:Verificação:Falha de Tiller devido a certificados atualizados

#33:Verificar:Espaço suficiente na partição de disco /boot/efi

#34:Verificar:Compatibilidade dos dispositivos de malha com o DNA Center versão 2.3.3.x

#35:Verificar:Migração do pool de IPs

#36:Verificar:Servidores AAA configurados e seu status

Cisco DNA Center Assurance

#01:Verificação:Garantia de uso do espaço em disco da partição

#02:Verificar:Status dos serviços de garantia

#03:Verificar:Verificar Trabalho de Expurgação de Back-end de Garantia

#04:Verificar:Verificar Trabalho de Limpeza NDP de Garantia que limpa o BD Redis

#05:Verificação:Redis Sem memória

#06:Verificar:Status de pipeline de garantia

#07:Verificar:resumo da pontuação de integridade do dispositivo

#08:Verificar:resumo da pontuação de integridade do cliente

#09:Verificar:Chamada à API de telemetria correta da WLC

#10:Verificar:Verificação do status da conexão da telemetria da WLC do Cisco IOS® XE

#11:Verificação:Verificação do armazenamento de dados Netconf Yang do Cisco IOS XE WLC

#12:Verificar:Pontos de confiança e certificados Cisco IOS XE WLC sdn-network-infra-iwan

#13:Verificar:Ponto de confiança e certificado de DNAC-CA da WLC do Cisco IOS XE

#14:Verificar:Status de garantia de rede do dispositivo WLC Cisco IOS XE

#15:Verificar:Verificação de Status da Conexão de Telemetria da WLC AIREOS

#16:Verificar:Verificação de certificado de telemetria da WLC AIREOS

Integridade do SD-Access

#01:Verificar:status do estoque de acessibilidade do dispositivo de malha

#02:Verificar:coleção de estoque de malha

#03:Verificar:SDA:Status de integração do Cisco DNA Center & ISE

#04:Verificar:Verificar a conectividade SSH entre o Cisco DNA Center e o Cisco ISE

#05:Verificar:Uso de memória dos nós do Cisco ISE

#06:Verificar:Uso de discos de nós do Cisco ISE

#07:Verificar:Status dos processos do Cisco ISE

#08:Verificar:Determinar os SGTs e SGACLs via API no nó principal do ISE

#09:Verificar:SDA:Capturar comandos das bordas/CPs/bordas

#10:Verificar:SDA:Contagem de tipos de plataforma e versão de software

#11:Verificar:SDA:Verificação de utilização da CPU dos dispositivos de estrutura

#12:Verificar:SDA:Verificação de utilização de memória dos dispositivos de estrutura

#13:Verificar:SDA:Verificar o número de sessões LISP nos dispositivos de estrutura

#14:Verificar:SDA:Verificar o tamanho da tabela EID IPv4 do LISP em todos os dispositivos de malha

#15:Verificar:SDA:Verificar o tamanho da tabela de cache do LISP IPv4 MAP nas bordas

#16:Verificar:SDA:Verificar o estado das sessões ISIS para os dispositivos de estrutura

#17:Verificação:SDA: Verificar se os dispositivos de estrutura têm mais de uma sessão ISIS - Verificação de redundância

#18:Verificar:SDA:Somente Bordas:Sessões BGP IPv4

#19:Verificar:SDA:Somente bordas:Sessões BGP de VPNv4

#20:Verificar:SDA:conectividade de servidor AAA dos dispositivos

#21:Verificar:SDA:PACS CTS baixado para os dispositivos

#22:Verificar:SDA:SGTs CTS baixados para os dispositivos

#23:Verificar:SDA:Verificação de utilização da CPU do eWLC

#24:Verificar:SDA:Verificação de utilização de memória do eWLC

#25:Verificar:Verificação de AP de estrutura eWLC

#26:Verificar:Verificação da WLAN da estrutura do eWLC

Escala do Cisco DNA Center

#01:Verificar:Dimensionar : Número de Sites

#02:Verificar:Escala : Número de Políticas de Controle de Acesso

#03:Verificar:Escala : Número de contratos de acesso

#04:Verificar:Escala : número total de dispositivos (switch, roteador, controlador sem fio)

#05:Verificar:Escala : Número de domínios de malha

#06:Verificar:Dimensionar : Número de Sites de Malha

#07:Verificar:Escala : Número de SGTs de Grupo

#08:Verificar:Dimensionar : Número de Superpools IP

#09:Verificar:Dimensionar : número de conexões ISE

#10:Verificar:Escala : Número máximo de AAA (Raio)

#11:Verificar:Escala : Número de SSIDs

#12:Verificar:Dimensionar : número de redes virtuais por site

#13:Verificar:Escala: Número de pontos de acesso sem fio

#14:Verificar:Escala : Número de controladores de LAN sem fio

#15:Verificar:Escala : Número de Sensores Sem Fio

#16:Verificação:Escala : Número de dispositivos de malha por local

#17:Verificar:Escala : Número de Bordas de Malha por Site

#18:Verificação:Escala : Número de Nós do Plano de Controle de Malha por Site

Valores de hash para o arquivo dnac_aura

| Versão do AURA | Hash MD5 | Hash SHA256 |

| 1.5.9 | 52f429dd275e357fe3282600d38ba133 | c91b6092ab4fa57adbe698a3c17f9146523bba5b0315222475aa4935662a0b6e |

| 1.6.0 | e01328f5e0e4e5f5c977c5a14f4a1e14 | 4f8115d1f2f480efcdb0260cc5a9abb8a067f3cbac2c293a2615cb62b615f53e |

| 1.6.8 | f291e3e694fadb2af722726337f31af5 | fb7c125910d77c8087add419b937a893174fb30649427ad578df75d63806a183 |

Troubleshooting

Se você tiver problemas, acesse dnac_sda_audit_tool@cisco.com com o relatório PDF e os arquivos de registro TAR.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

6.0 |

30-Apr-2024 |

Marcas MDF atualizadas. |

5.0 |

06-Mar-2023 |

Informações integradas sobre o Shell Restrito no procedimento de execução do AURA.

Título atualizado, Introdução, SEO, Estilo Req, Máquina Trans, Gerunds, etc. |

4.0 |

21-Feb-2023 |

Informações integradas sobre a Shell Restrita no procedimento abrangente de execução do AURA. |

3.0 |

15-Dec-2021 |

Adicionados os valores de soma de verificação MD5 e SHA256 para o arquivo dnac_aura. |

2.0 |

09-Nov-2021 |

Adicionada uma etapa opcional para validar Hash do arquivo dnac_aura. Além disso, verificações adicionais atualizadas. |

1.0 |

20-Jul-2020 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Rahul RammanoharEngenheiro Principal

- Adam RadfordArquiteto de vendas renomado

- Archana SeetharamanGerente de contas críticas

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback