Introdução

Este documento descreve como configurar a Autenticação externa RADIUS no Cisco DNA Center usando um servidor Cisco ISE executando a versão 3.1.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- O Cisco DNA Center e o Cisco ISE já estão integrados e a integração está no status Ativo.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Versão do Cisco DNA Center 2.3.5.x.

- Cisco ISE versão 3.1.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

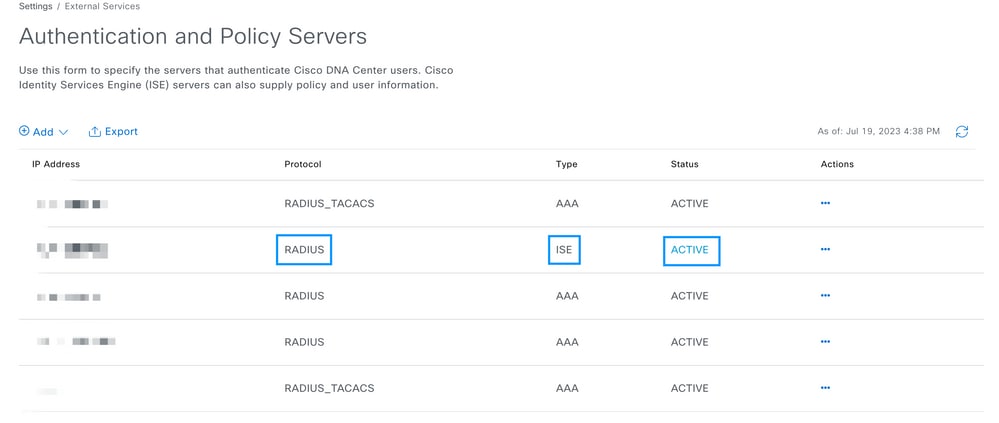

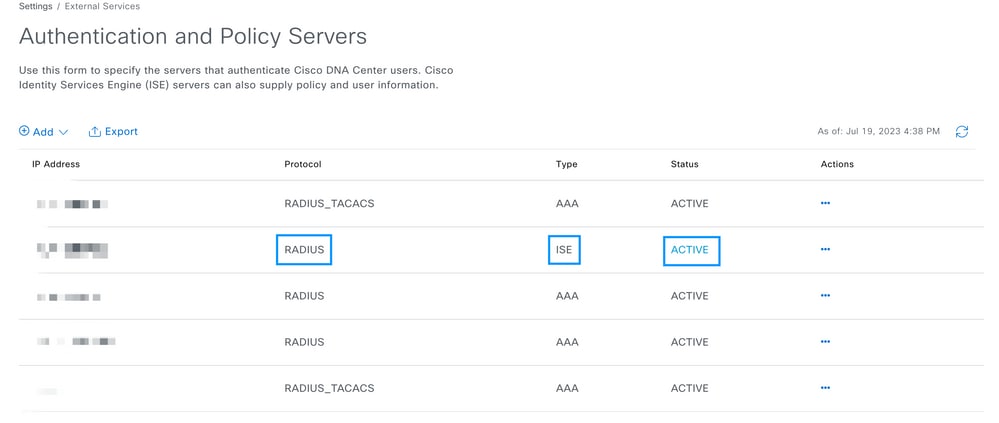

Etapa 1. Faça login na GUI do Cisco DNA Center e navegue até > Authentication and Policy Servers.

Verifique se o protocolo RADIUS está configurado e se o status do ISE é Ativo para o servidorTipo de ISE.

Observação: o tipo de protocolo RADIUS_TACACS funciona para este documento.

Aviso: caso o servidor ISE não esteja com status Ativo, é necessário corrigir a integração primeiro.

Etapa 2. No ISE Server, navegue para Administration > Network Resources > Network Devices, clique no ícone Filter, escreva o Cisco DNA Center IP Address e confirme se existe uma entrada. Se isso acontecer, vá para a Etapa 3.

Se a entrada estiver ausente, você deverá ver a mensagem No data available.

Nesse caso, você deve criar um dispositivo de rede para o Cisco DNA Center, então clique no botão Adicionar.

Configure o Nome, a Descrição e o Endereço IP (ou Endereços) do Cisco DNA Center; todas as outras configurações são definidas como Valores padrão e não são necessárias para a finalidade deste documento.

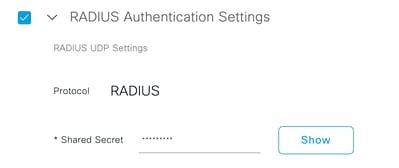

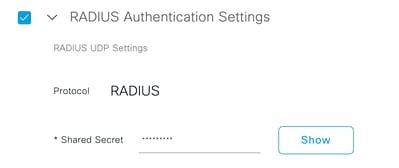

Role para baixo e ative as Configurações de autenticação RADIUS clicando em sua caixa de seleção e configure um segredo compartilhado.

Dica: esse segredo compartilhado será necessário posteriormente, portanto, salve-o em outro lugar.

Somente então, clique em Submit.

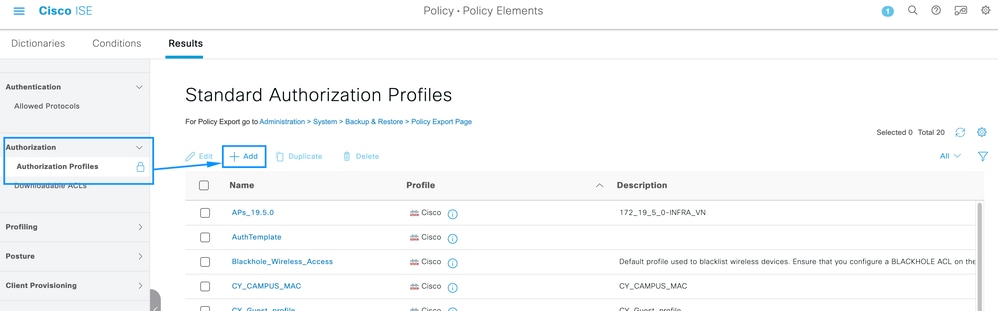

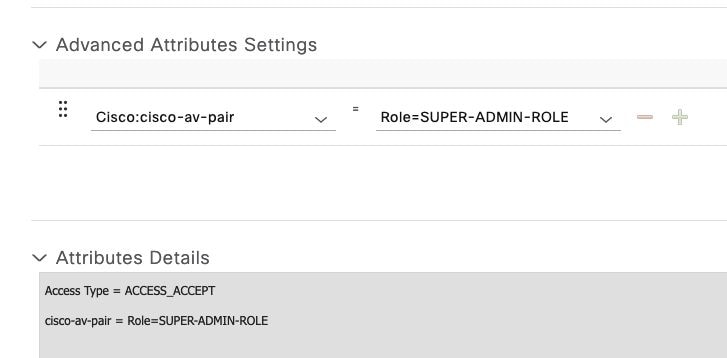

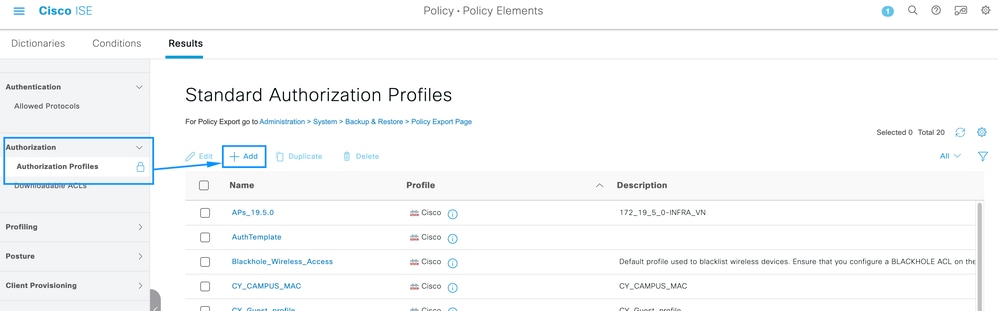

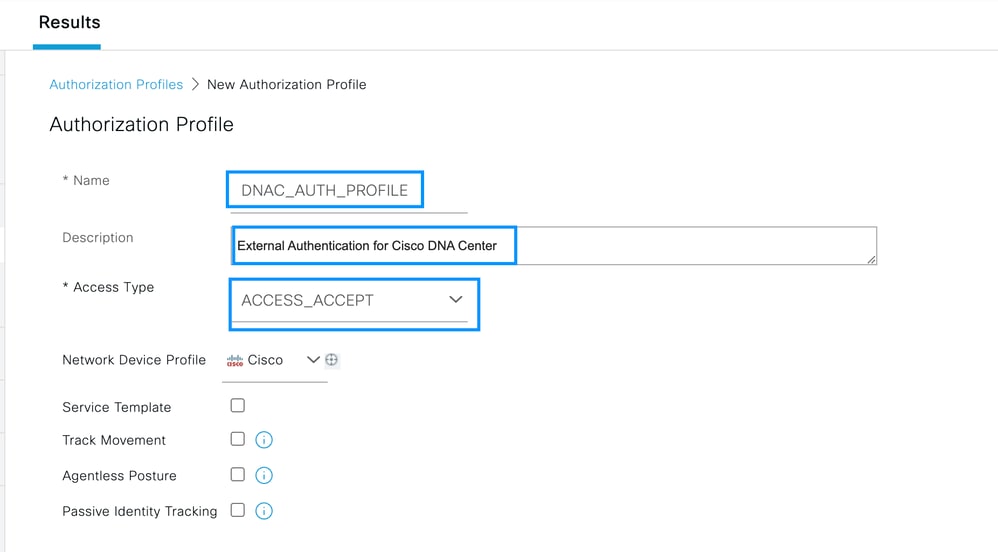

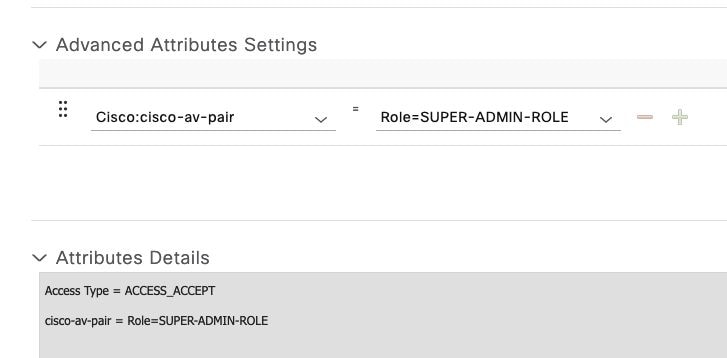

Etapa 3. No ISE Server, navegue para Policy > Policy Elements > Results, para criar o Authorization Profile.

Verifique se você está em Authorization > Authorization Profiles e selecione a opção Add.

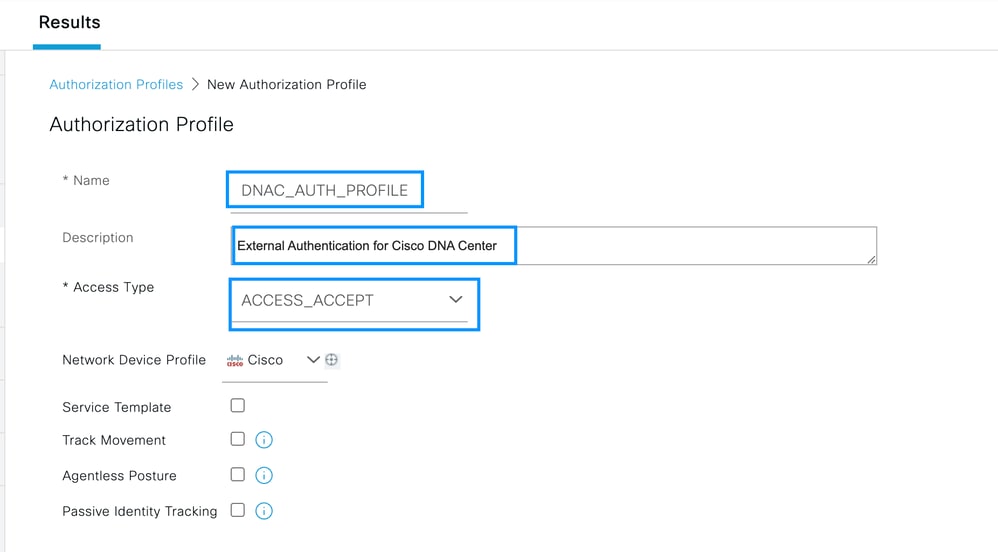

Configure Name, adicione uma Description apenas para manter um registro do novo Perfil e certifique-se de que o Tipo de acesso esteja definido como ACCES_ACCEPT.

Role para baixo e configure as Configurações avançadas de atributos.

Na coluna esquerda, procure a opção cisco-av-pair e selecione-a.

Na coluna da direita manualmente, digite Role=SUPER-ADMIN-ROLE.

Quando a imagem abaixo estiver parecida, clique em Submit.

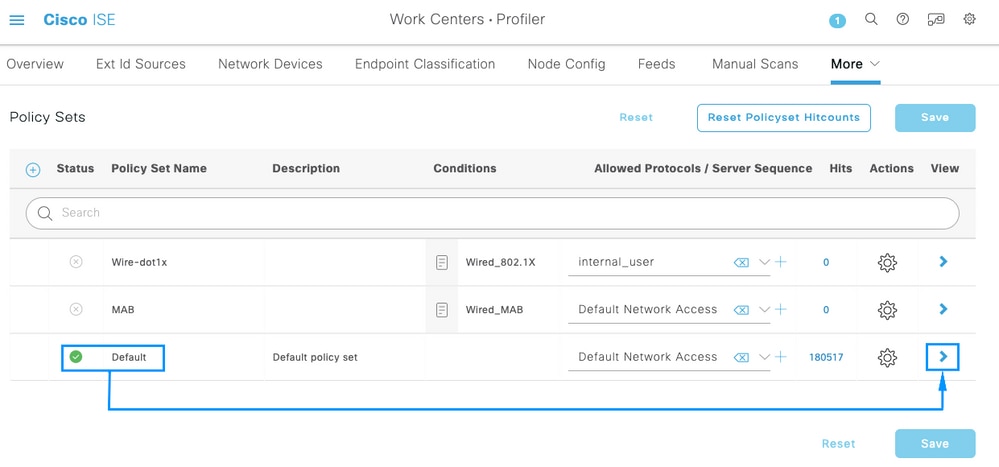

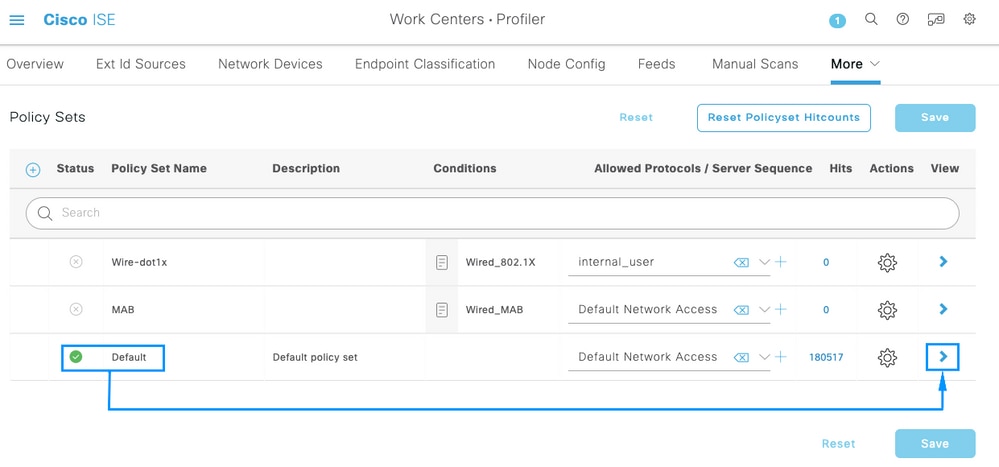

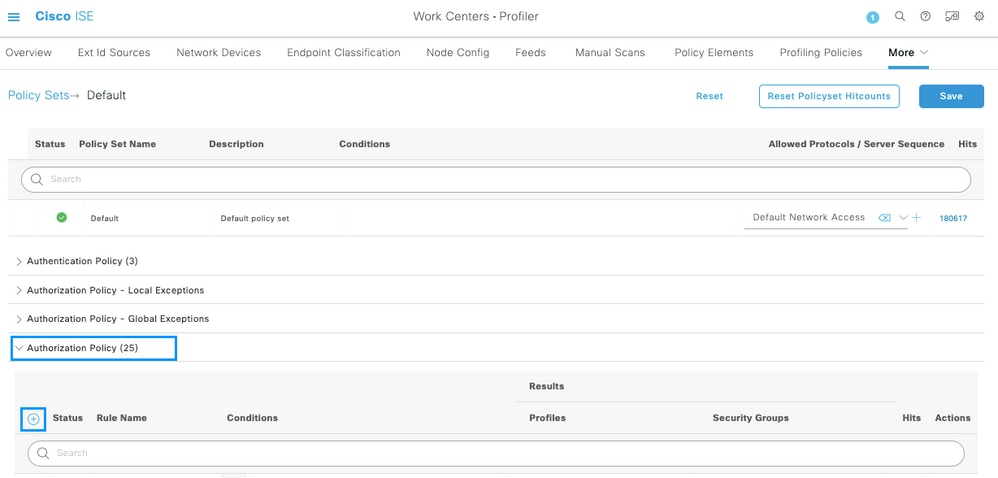

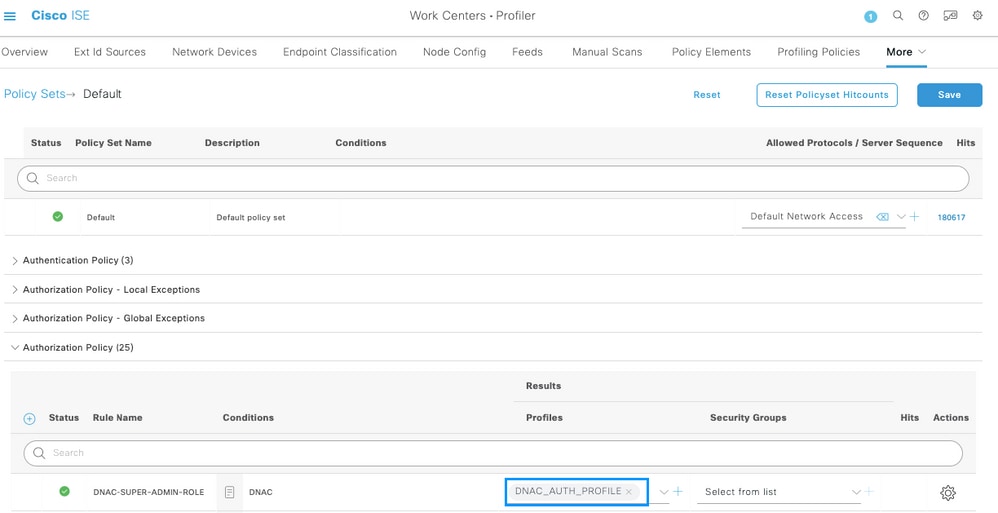

Etapa 4. No ISE Server, navegue para Work Centers > Profiler > Policy Sets, para configurar a Authentication & Authorization Policy.

Identifique a política Default e clique na seta azul para configurá-la.

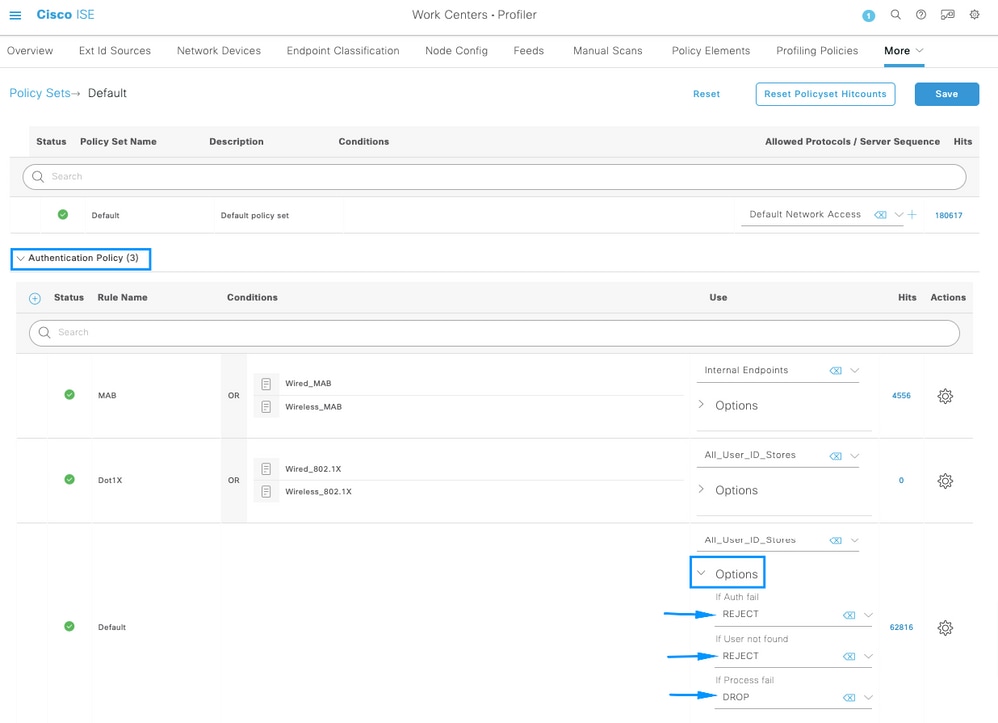

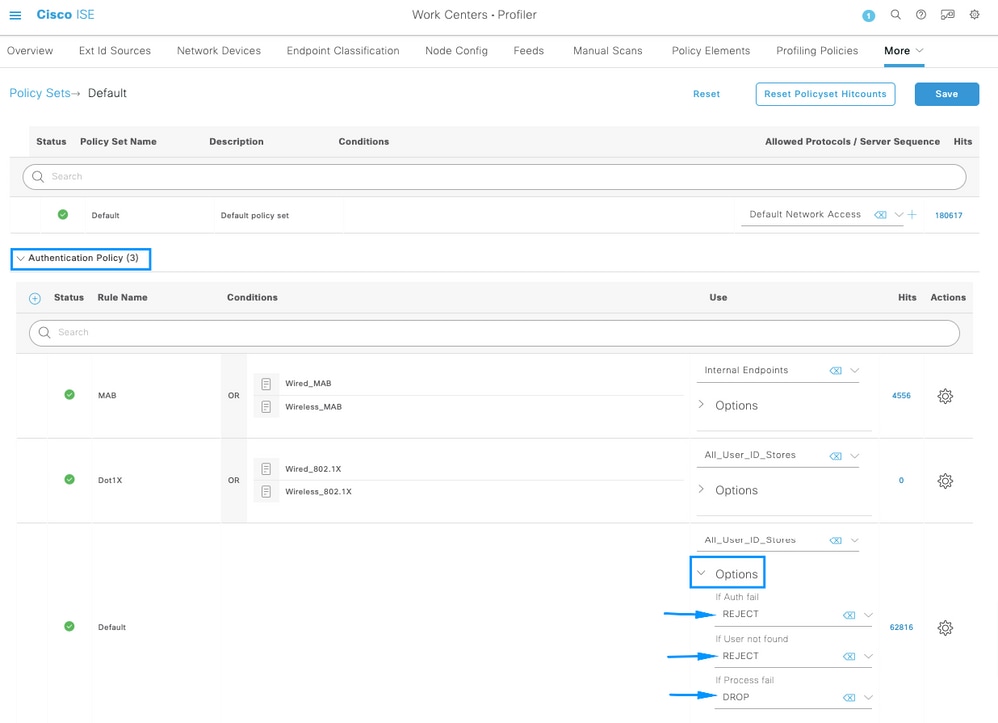

Dentro do Default Policy Set, expanda a Authentication Policy e, na seção Default, expanda as Options e certifique-se de que elas correspondam à configuração abaixo.

Dica: REJECT configurado nas 3 opções também funciona

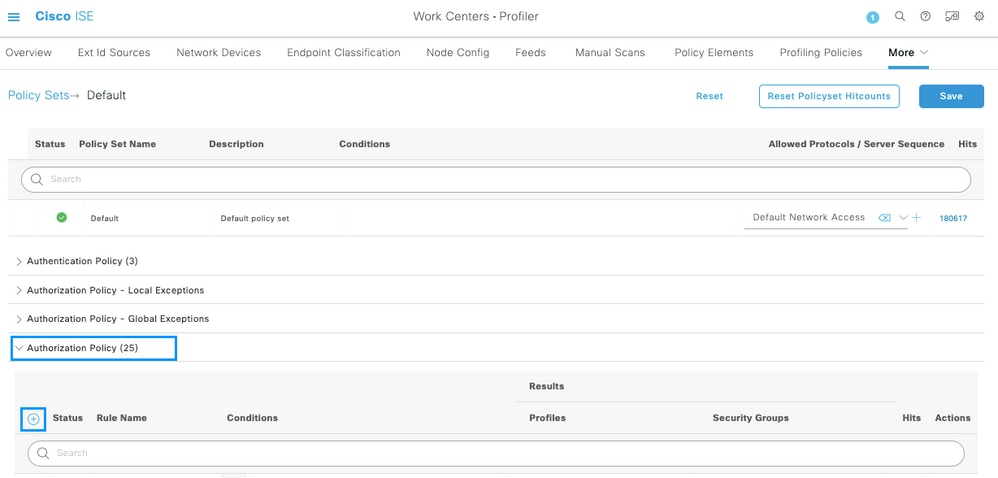

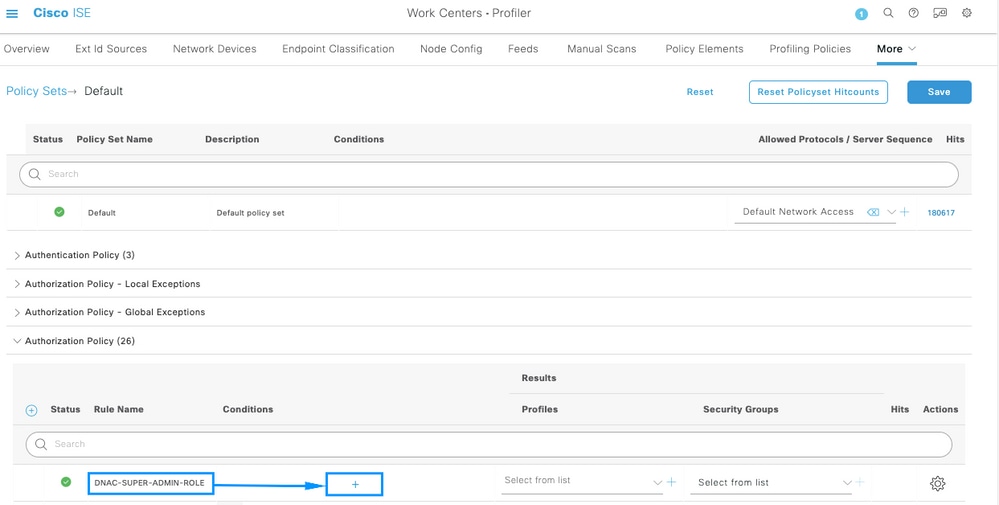

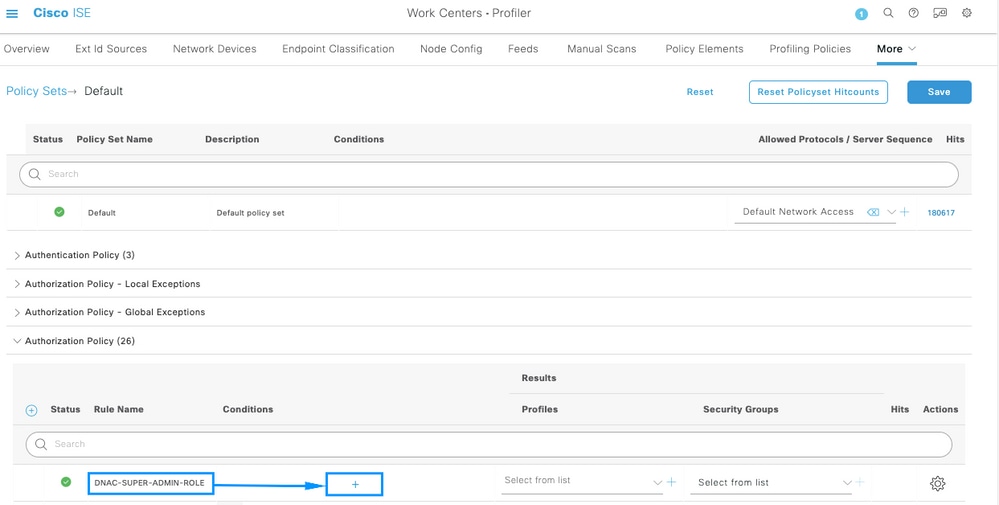

Dentro do Default Policy Set, expanda a Authorization Policy e selecione o ícone Add para criar uma nova Authorization Condition.

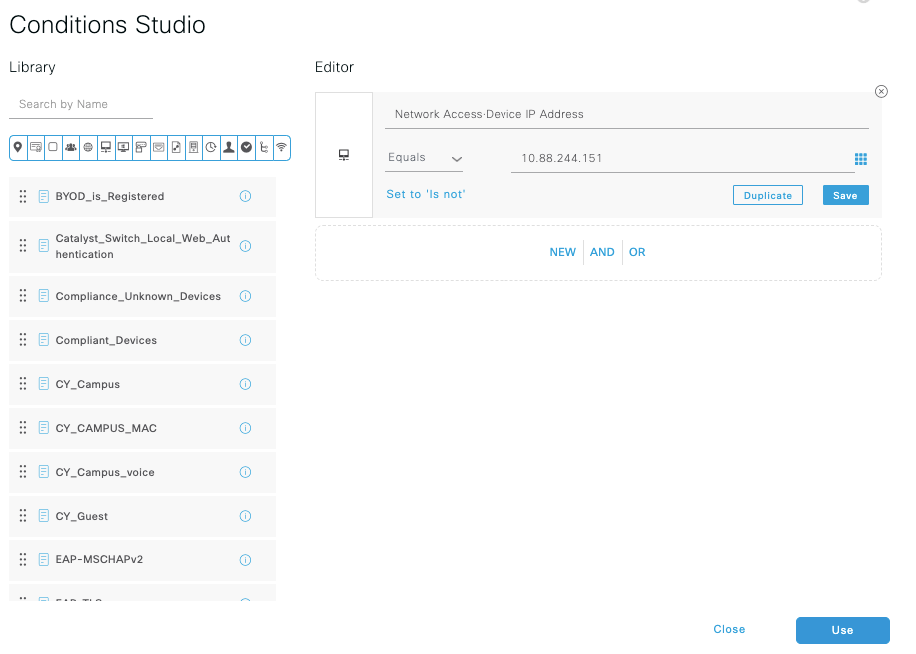

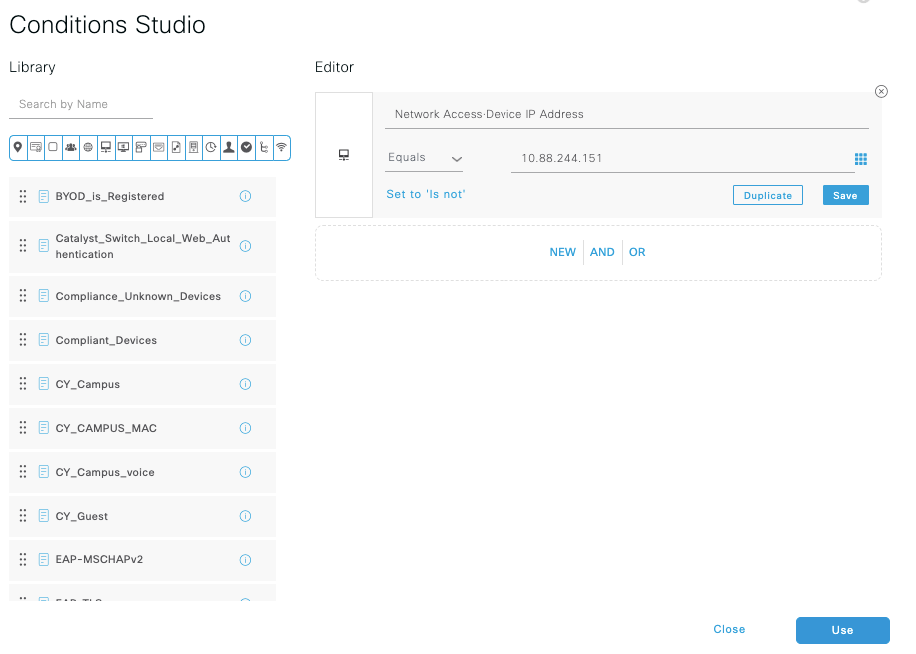

Configure um Nome da Regra e clique no ícone Adicionar para configurar a Condição.

Como parte da condição, associe-a ao endereço IP do dispositivo de rede configurado na etapa 2.

Clique em Salvar.

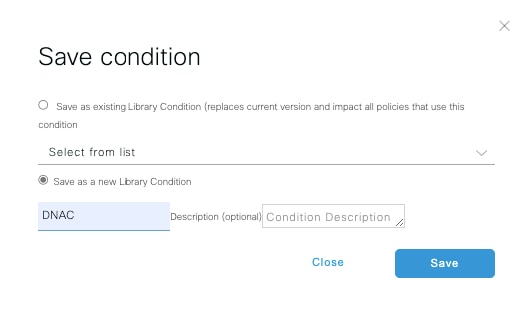

Salve-a como uma nova condição de biblioteca e nomeie-a como desejar; nesse caso, é nomeada comoDNAC.

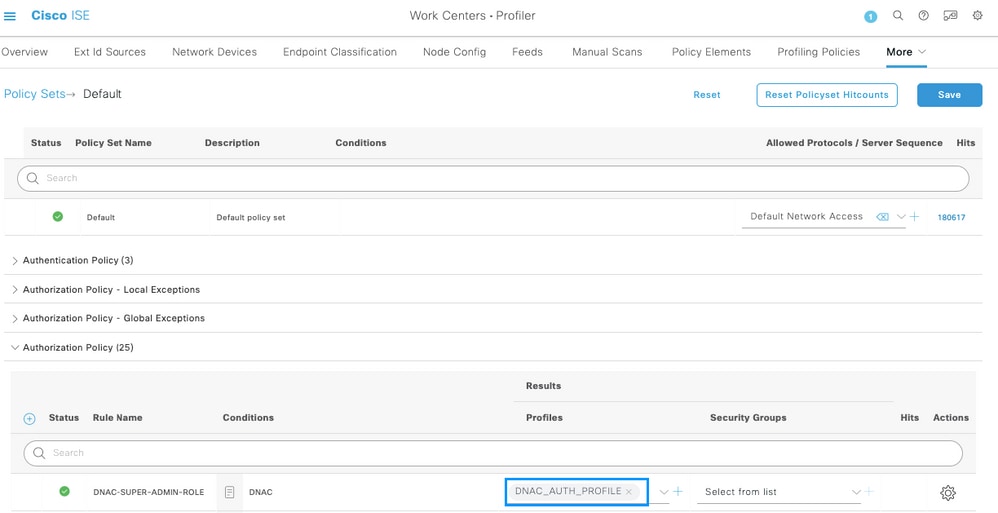

Por fim, configure o Perfil criado na Etapa 3.

Clique em Save.

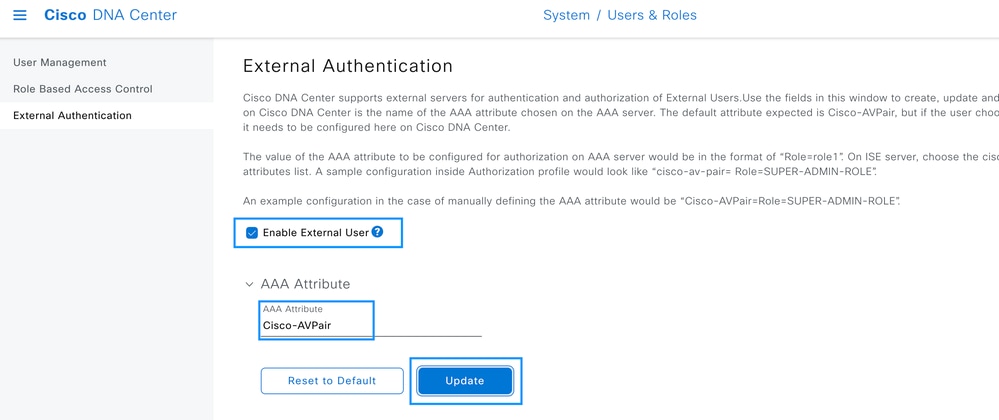

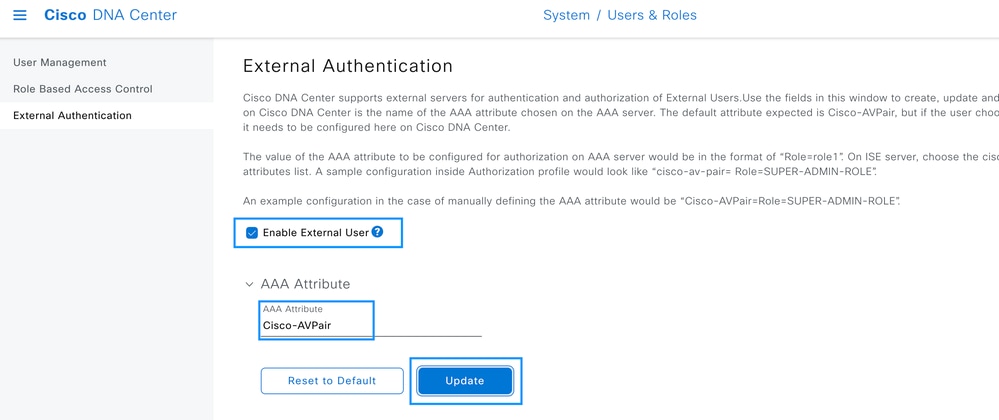

Etapa 5. Faça login na GUI do Cisco DNA Center e navegue Usuários e funções Autenticação externa.

Clique na opção Enable External User e defina o AAA Attribute como Cisco-AVPair.

Observação: o ISE Server usa o atributo Cisco-AVPair no back-end, portanto, a configuração na Etapa 3 é válida.

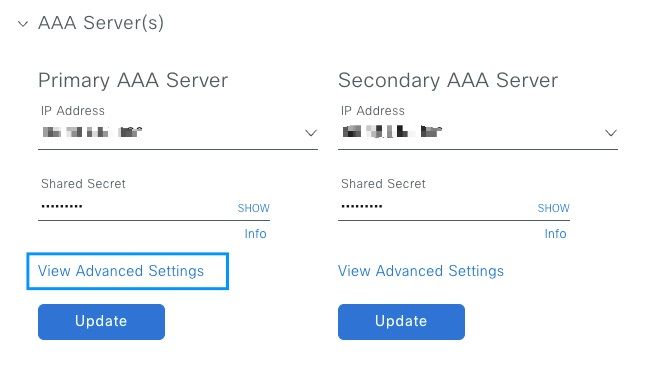

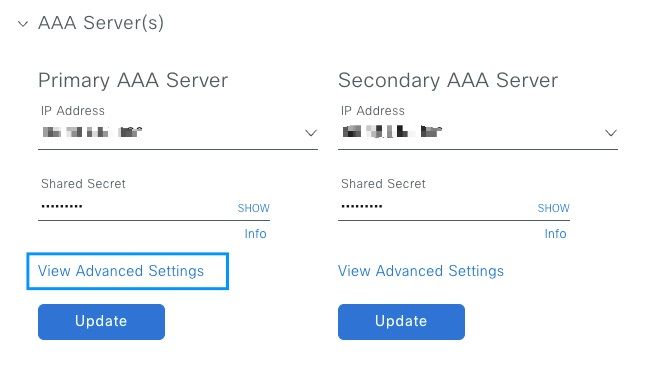

Role para baixo para ver a seção de configuração de servidor(es) AAA. Configure o endereço IP do servidor ISE na etapa 1 e o segredo compartilhado configurado na etapa 3.

Em seguida, clique em View Advanced Settings (Exibir configurações avançadas).

Verifique se a opção RADIUS está selecionada e clique no botão Update em ambos os servidores.

Você deve ver uma mensagem de êxito para cada um.

Agora você poderá fazer login com qualquer Identidade do ISE criada no menu ISE > Administração > Gerenciamento de identidades > Identidades > Usuários.

Caso você não tenha nenhum criado, faça login no ISE, navegue até o caminho acima e adicione um novo usuário de acesso à rede.

Verificar

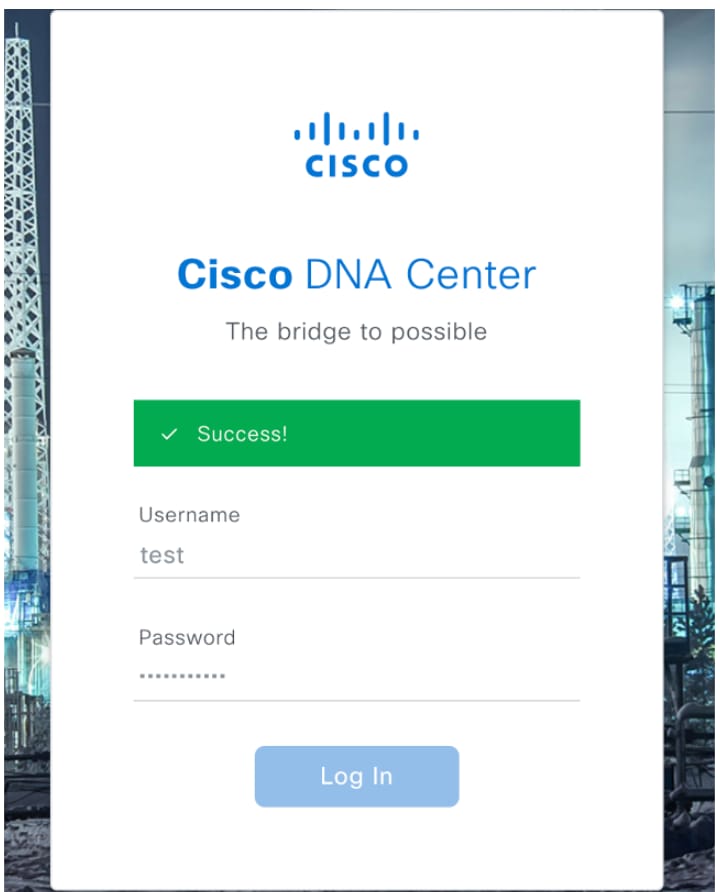

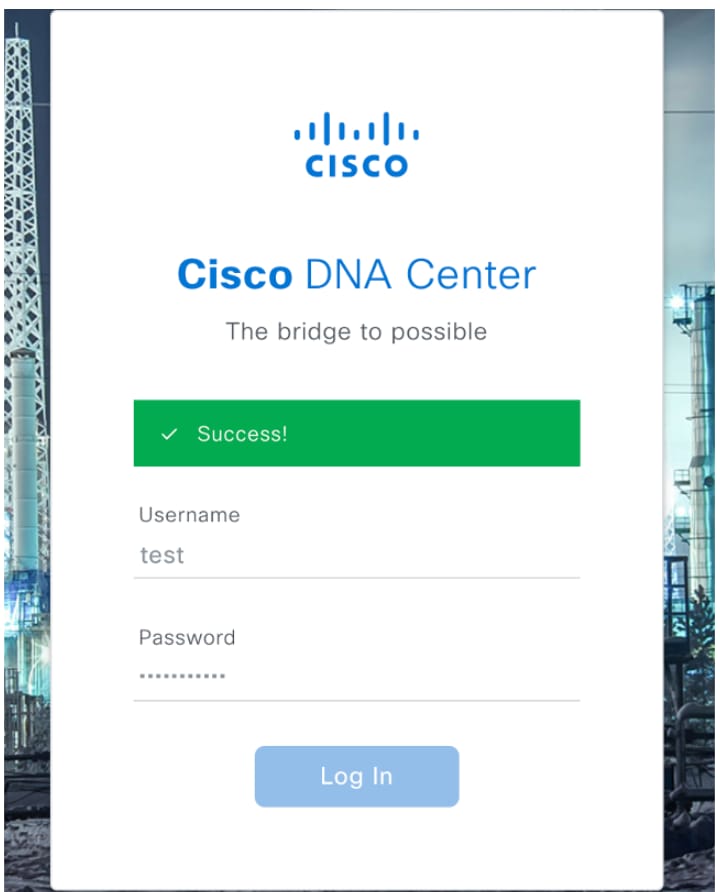

Carregar a GUI do Cisco DNA Center e faça login com um usuário das identidades do ISE.

Logon do DNA Center

Logon do DNA Center

Observação: qualquer usuário em identidades do ISE pode fazer login agora. Você pode adicionar mais granularidade às regras de autenticação no ISE Server.

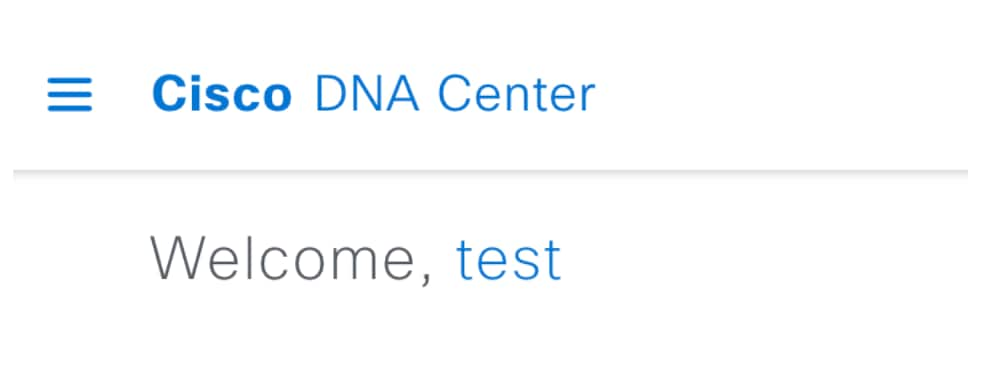

Após o login bem-sucedido, o nome de usuário é exibido na GUI do Cisco DNA Center

Tela de boas-vindas

Tela de boas-vindas

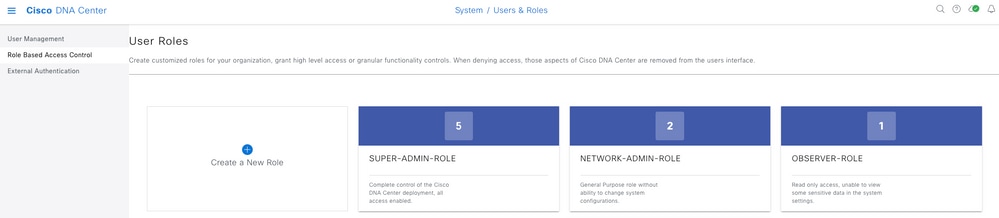

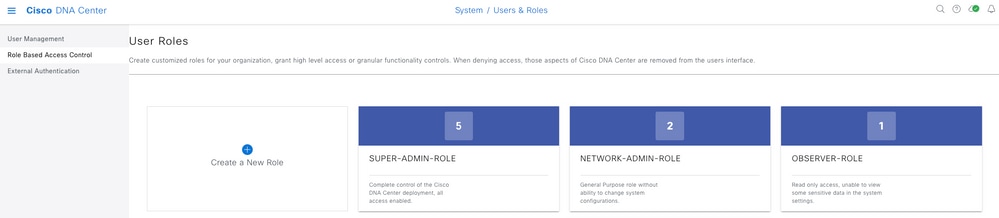

Mais Funções

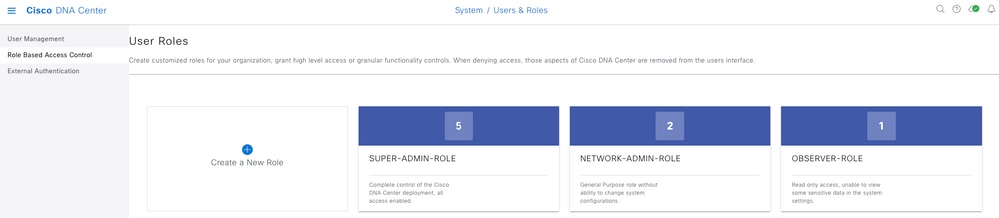

Você pode repetir essas etapas para cada função no Cisco DNA Center, como padrão temos: SUPER-ADMIN-ROLE, NETWORK-ADMIN-ROLE e OBSERVER-ROLE.

Neste documento, usamos o exemplo de função SUPER-ADMIN-ROLE; no entanto, você pode configurar um perfil de autorização no ISE para cada função no Cisco DNA Center. A única consideração é que a função configurada na Etapa 3 precisa corresponder exatamente (diferencia maiúsculas de minúsculas) ao nome da função no Cisco DNA Center.

Feedback

Feedback