Introdução

Este documento descreve como configurar e reivindicar um servidor C-Series independente no Cisco Intersight após a substituição da placa-mãe.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Controlador de gerenciamento integrado da Cisco (CIMC)

- Entrevista da Cisco

- Servidores Cisco C-Series

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco C240-M5 4.1(3d)

- Software como serviço (SaaS) Cisco Intersight

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Produtos Relacionados

Este documento também pode ser usado com as seguintes versões de hardware e software:

- C-Series M4 3.0(4) e posterior

- C-Series M5 3.1 e posterior

- C-Series M6 4.2 e posterior

- S-Series M5 4.0(4e) e posterior

Observação: para obter uma lista abrangente de hardware e software suportados, consulte estes links: PIDs suportados pela Intersight e Sistemas suportados pela Intersight.

Informações de Apoio

- O caso de uso mais comum para este documento é quando uma C-Series foi solicitada à Cisco Intersight e a placa-mãe é substituída pela RMA (Return Material Authorization, Autorização de Material de Devolução). Sempre que ocorre uma RMA, o servidor original precisa ser cancelado e o novo servidor precisa ser cancelado no Cisco Intersight.

- Este documento supõe que o servidor C-Series original foi reivindicado com êxito antes da RMA da placa-mãe e que não há problemas de configuração ou de rede que contribuam para um processo de reivindicação com falha.

- Você pode cancelar a reivindicação de alvos diretamente do Cisco Intersight Portal ou do Device Connector do próprio endpoint. Recomenda-se cancelar a reivindicação de alvos do Cisco Intersight Portal.

- Se um destino não for reivindicado diretamente do Conector do Dispositivo e não do Portal Intersight, ele mostrará o destino dentro do Cisco Intersight como não reivindicado. O endpoint também precisa ser manualmente cancelado da Cisco Intersight.

- O servidor C-Series original provavelmente exibirá o status como Não conectado no Cisco Intersight. Isso pode variar dependendo do motivo pelo qual a placa-mãe precisa ser substituída.

Problema: o novo servidor de RMA não foi reivindicado na Intersight e o servidor com falha original foi reivindicado

Se um servidor C-Series autônomo foi reivindicado no Cisco Intersight, o número de série do servidor (SN) torna-se emparelhado com o Cisco Intersight. Se o servidor solicitado precisar de uma substituição de placa-mãe devido a uma falha ou por qualquer outro motivo, o servidor original precisa ser cancelado e o novo servidor precisa ser solicitado no Cisco Intersight. O SN C-Series muda com a RMA da placa-mãe.

Solução

Não solicite a substituição do servidor C-Series da Cisco Intersight. Configure os novos servidores CIMC e Device Connector e solicite o novo servidor para a Cisco Intersight.

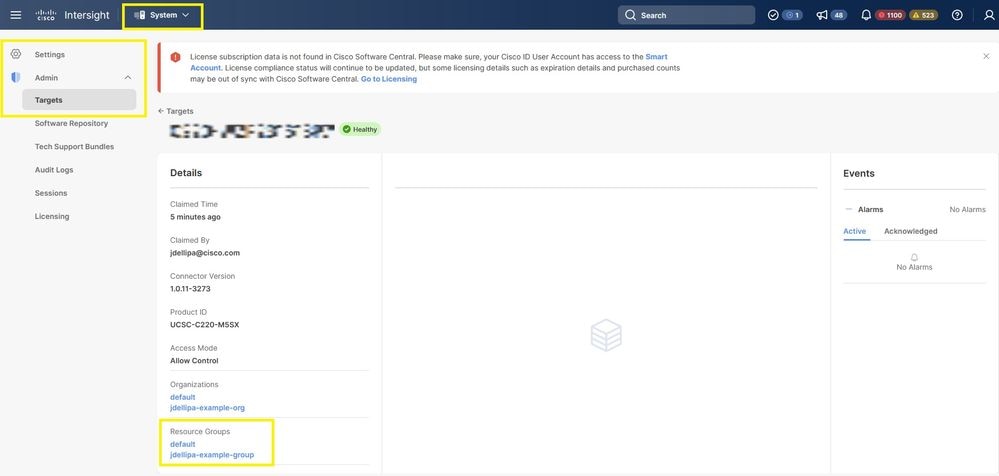

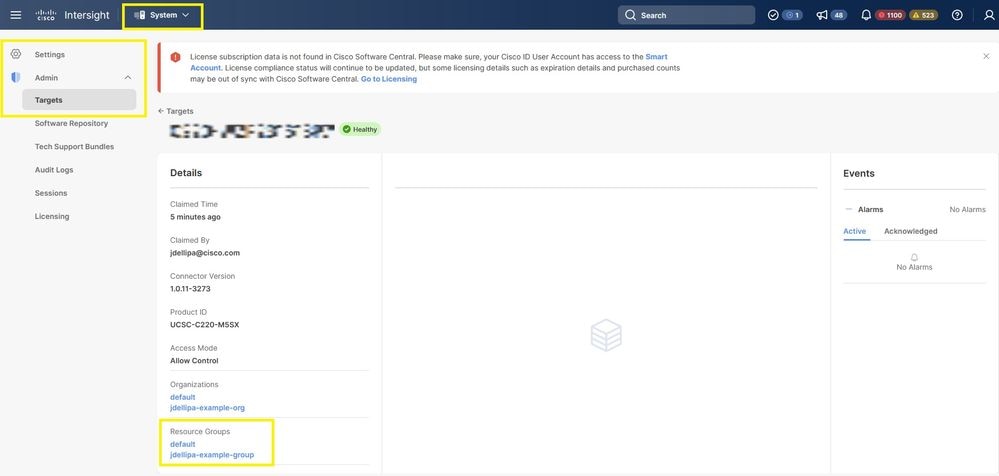

Etapa 1. Se você tiver algum Resource Groups definido, siga esta etapa; caso contrário, continue na Etapa 1.1. Inicie o Cisco Intersight e clique System > Settings > Admin > Targets em e localize o servidor que precisa ser substituído. Anote qualquer um Resource Groups que não seja padrão, como mostrado nesta imagem.

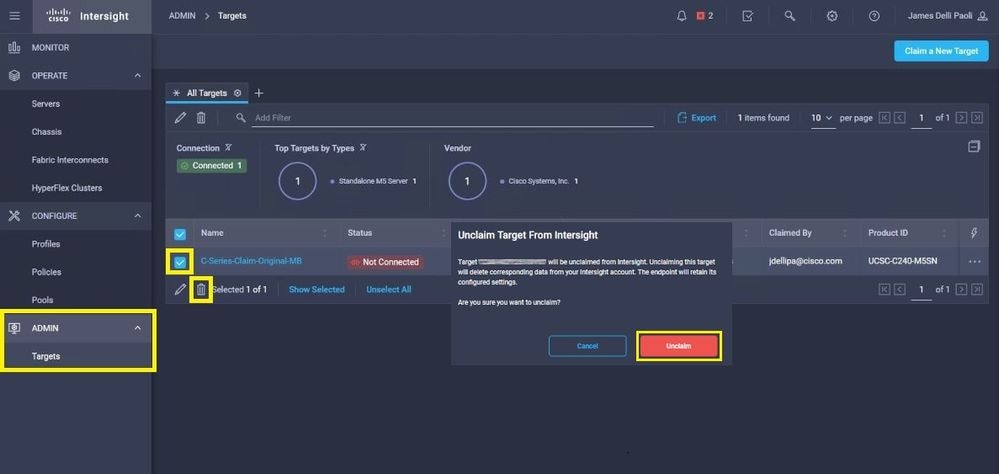

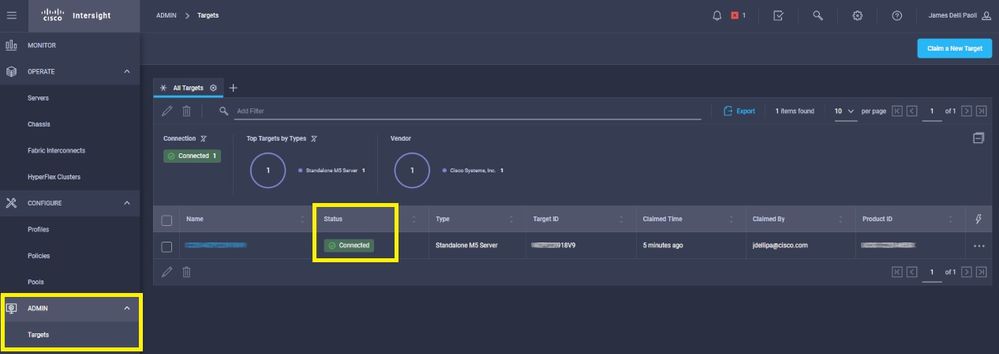

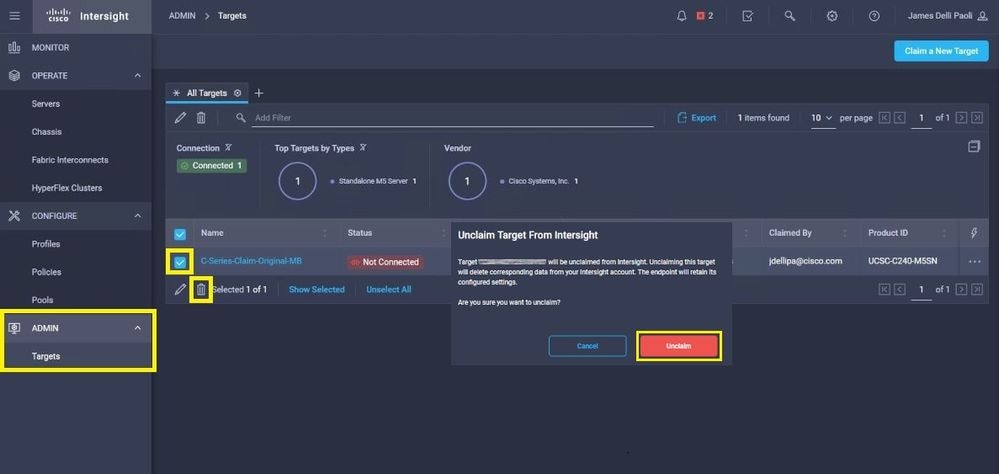

Etapa 1.1. Navegue até Admin > Targets. Selecione a caixa do(s) destino(s) que será(ão) substituído(s) e não será(ão) reivindicado(s) e clique no(s) Trash Can Icon > Unclaim como mostrado(s) nesta imagem.

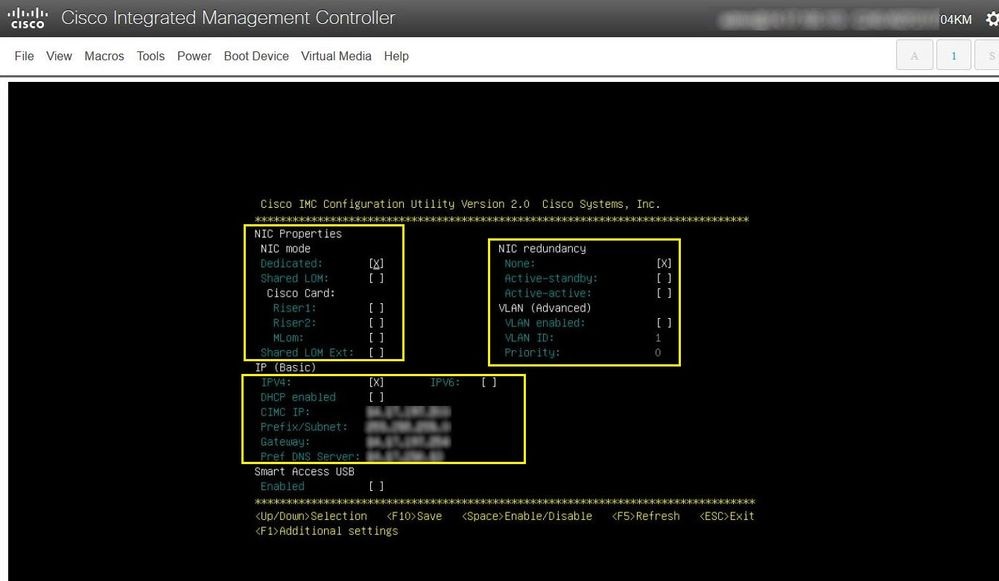

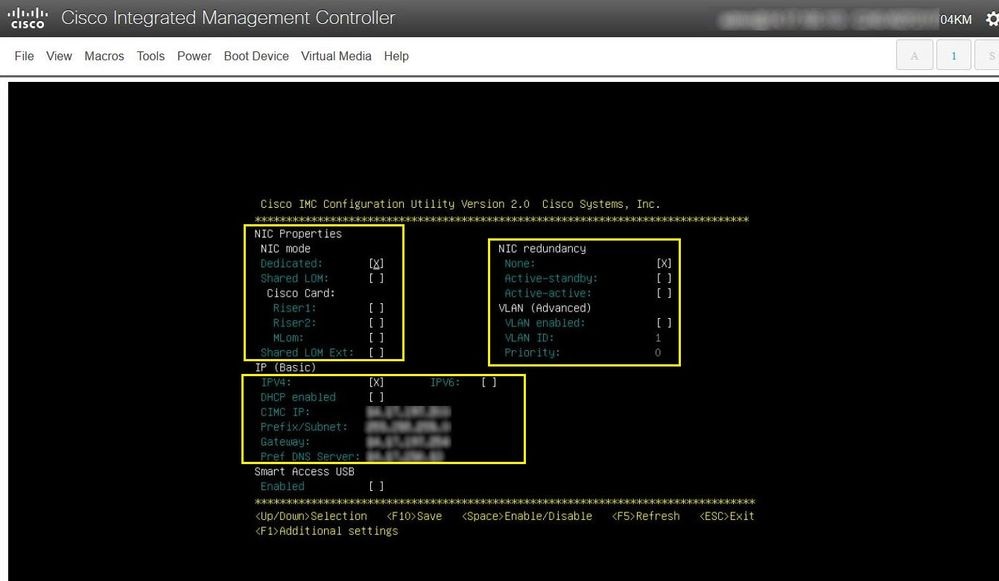

Etapa 2. Conecte um KVM (Keyboard Video Monitor, Monitor de vídeo de teclado) ao servidor recém-substituído (ignore esta etapa se o CIMC já tiver sido configurado). Na tela inicial da Cisco durante a inicialização, selecione F8 para configurar o CIMC. Configure o apropriado Network Interface Card (NIC) Properties para o seu ambiente e pressione F10 para Save. Inserir cabos físicos ao servidor e ao seu dispositivo conectado com base no NIC Properties usado para o gerenciamento.

Observação: a etapa 2 ilustra e descreve uma configuração local do CIMC com um KVM conectado diretamente a um C240-M5. A configuração inicial do CIMC também pode ser feita remotamente com DHCP. Consulte o Guia de instalação adequado ao seu modelo de servidor e escolha qual configuração inicial do CIMC é a melhor para você.

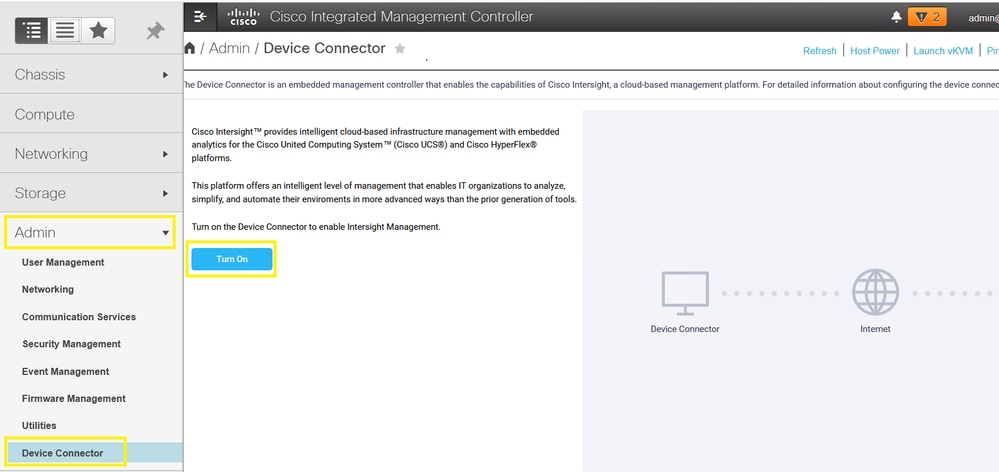

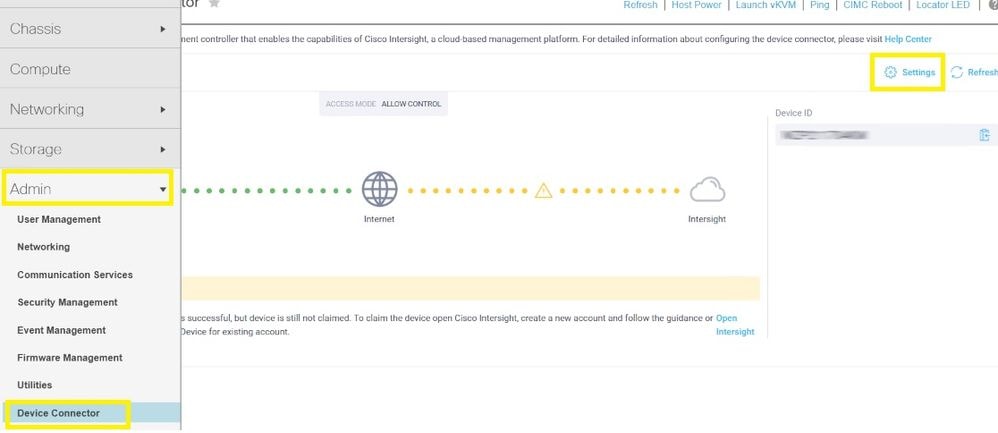

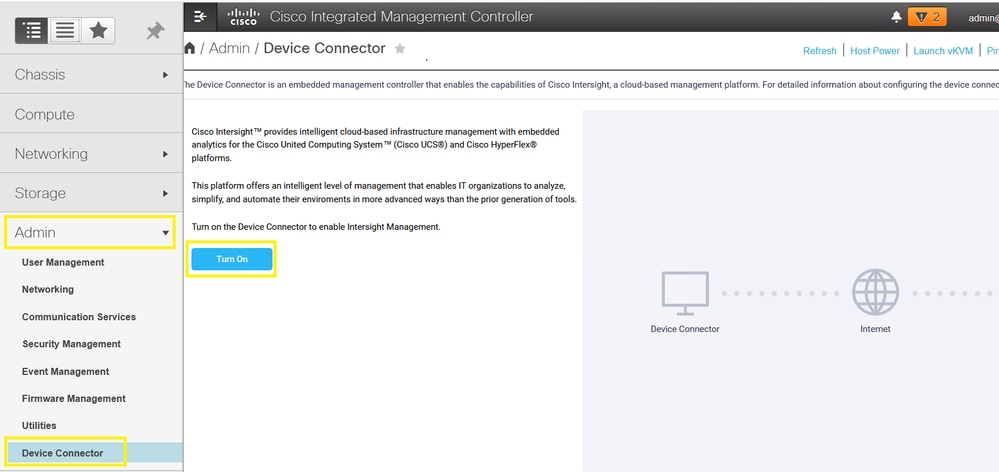

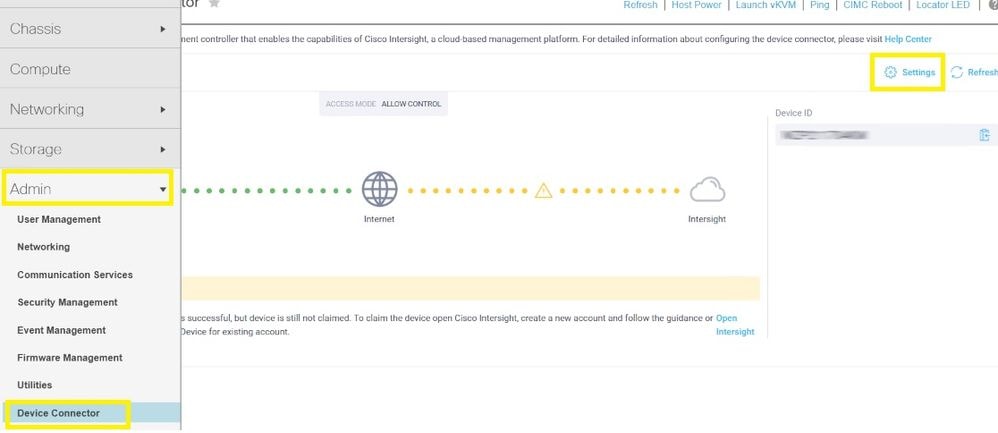

Etapa 3. Inicie a interface gráfica do usuário (GUI) do CIMC e navegue até Admin > Device Connector. If Device Connector is disabled (Se estiver desativado), escolha Turn On. Once it is enabled (Depois de ativado) e selecione Settings.

Dica: na GUI do CIMC, navegue para Chassis > Summary e compare o Firmware Version para confirmar se os requisitos mínimos de firmware foram atendidos para serem solicitados pela Cisco Intersight. Utilize esse link para verificar os requisitos mínimos para seu modelo de servidor específico: Sistemas suportados pela Intersight. Se o firmware não atender aos requisitos mínimos a serem solicitados, execute um Host Upgrade Utility (HUU) no servidor, consulte aqui: Processo do Cisco Host Upgrade Utility.

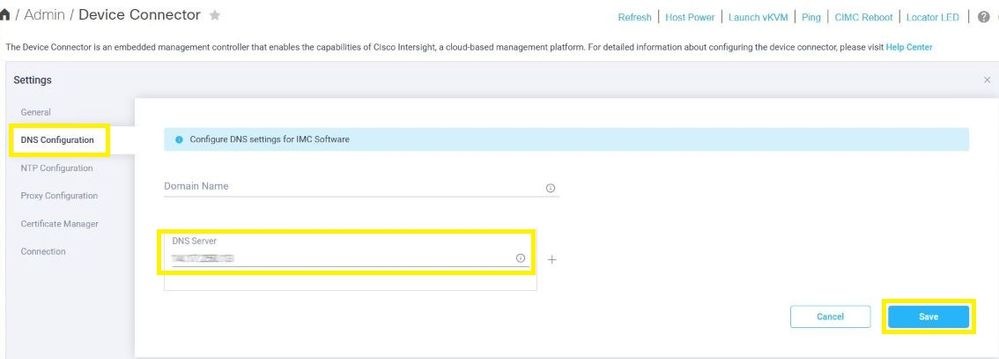

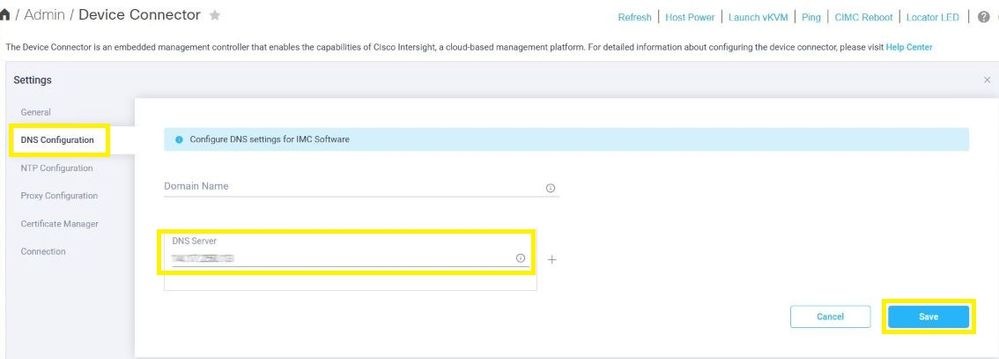

Etapa 3.1. Navegue até Admin > Device Connector > Settings > DNS Configuration e configure o apropriado DNS Server e selecione Save conforme mostrado nesta imagem.

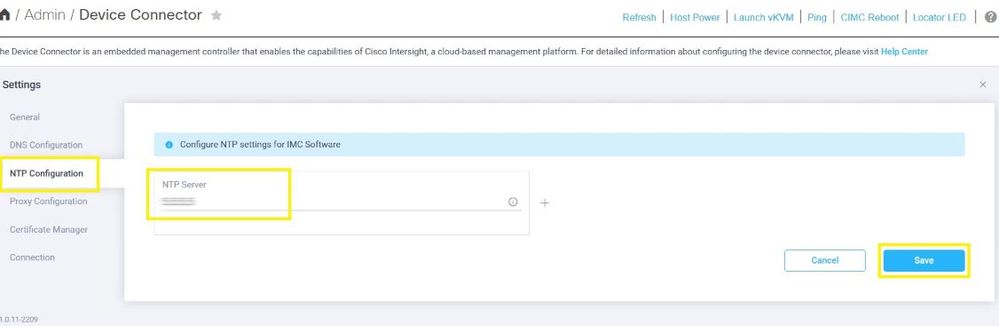

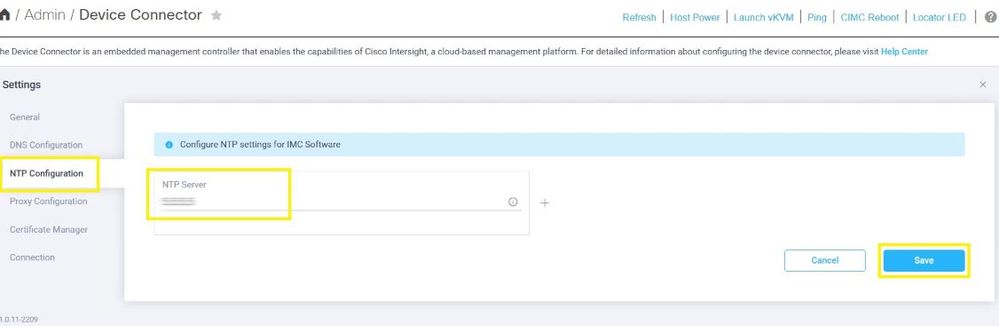

Etapa 3.2. Navegue para Admin > Device Connector > Settings > NTP Configuration. Configurar o NTP Server endereço por ambiente e selecione Save como mostrado nesta imagem.

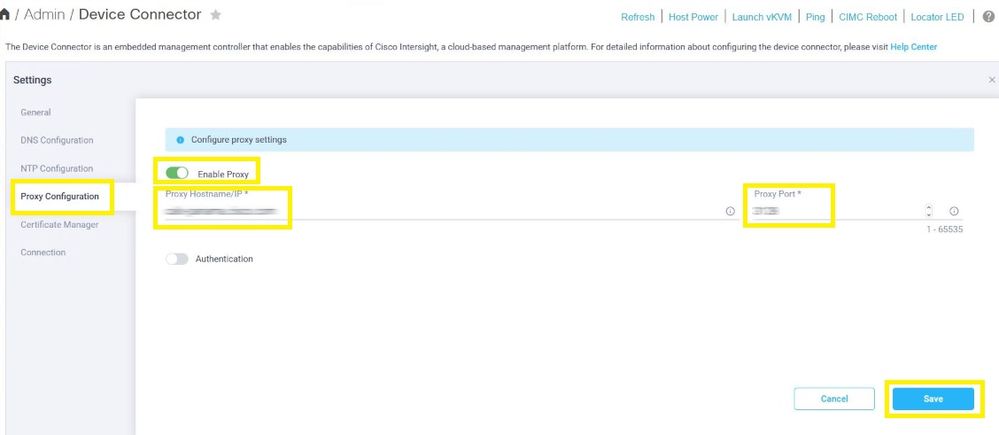

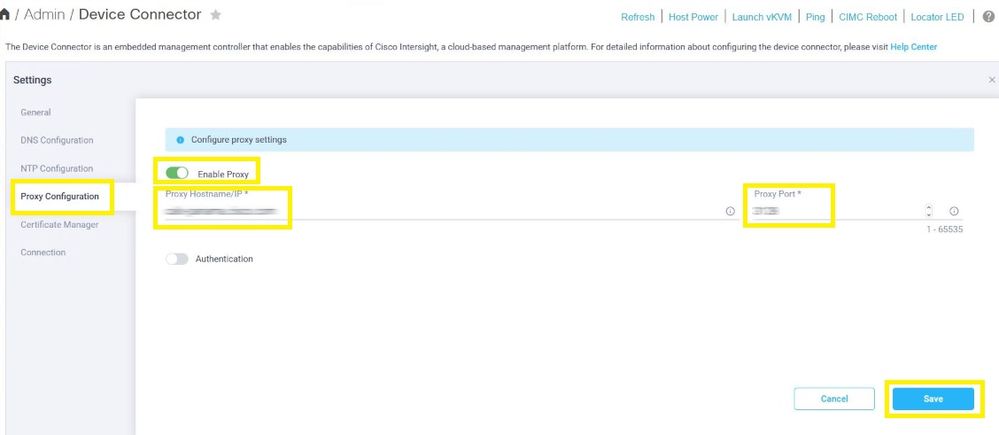

Etapa 3.3. Configure opcionalmente um proxy, se necessário, para acessar o Cisco Intersight. Navegue até Admin > Device Connector > Settings > Proxy Configuration > Enable Proxy. Configurar o Proxy Hostname/IP e o Proxy Port e selecione Save.

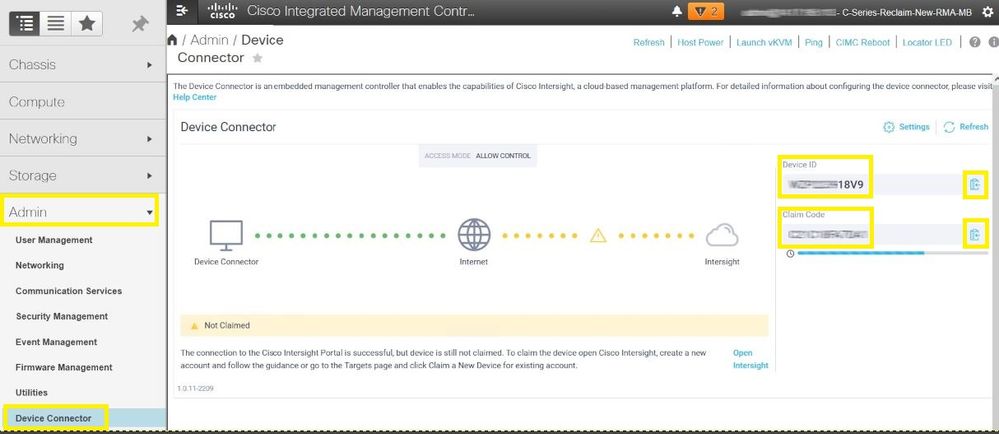

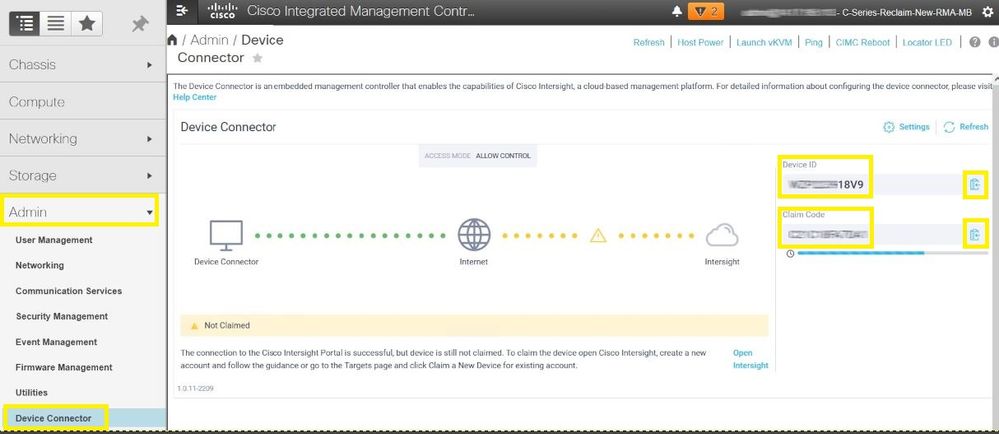

Etapa 4. Selecione Admin > Device Connector e copie o Device ID e Claim Code. Copie ambos em um bloco de notas ou arquivo de texto para uso posterior.

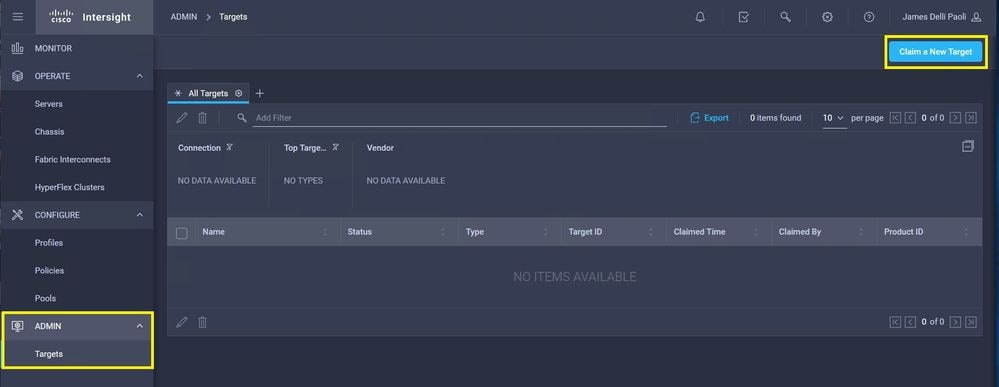

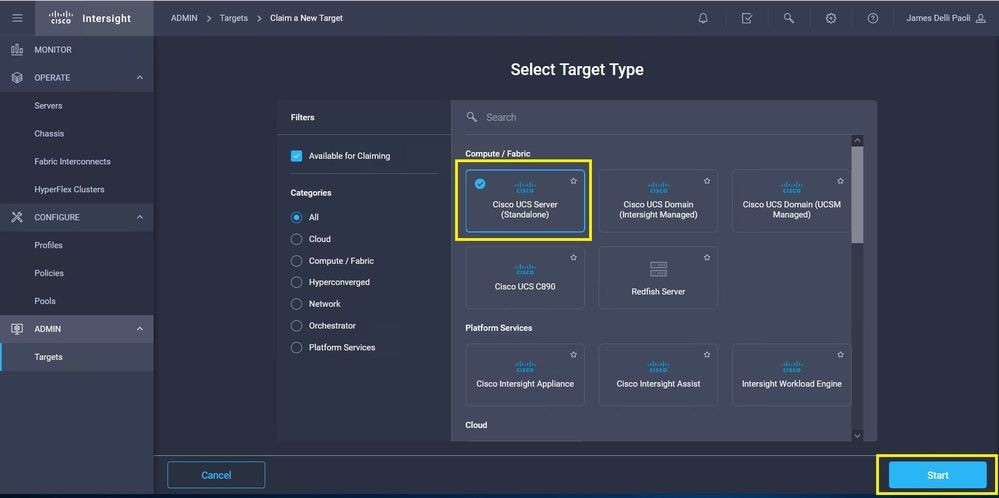

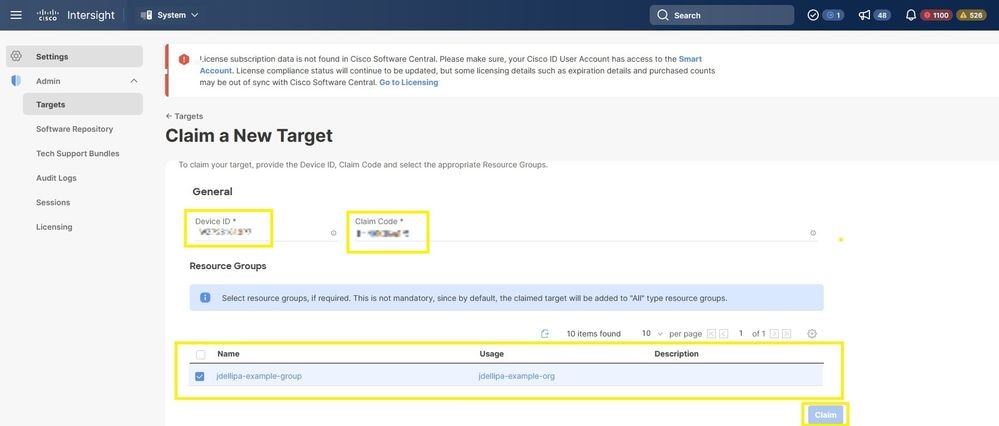

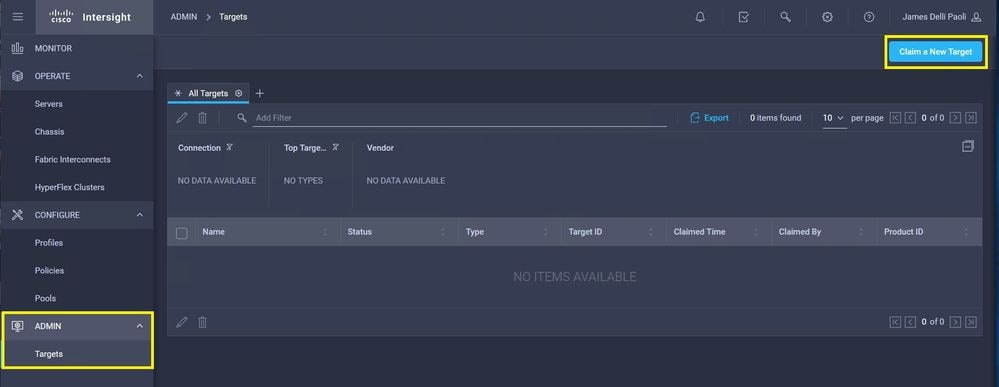

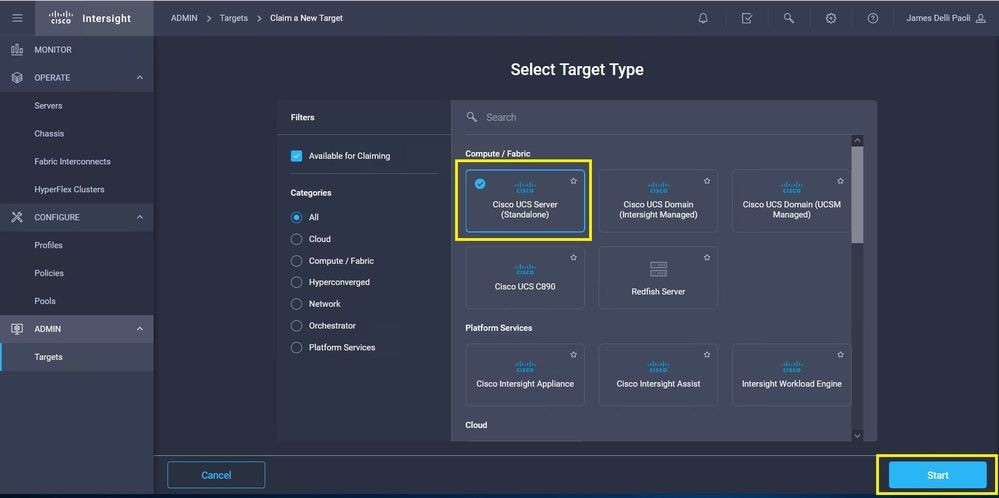

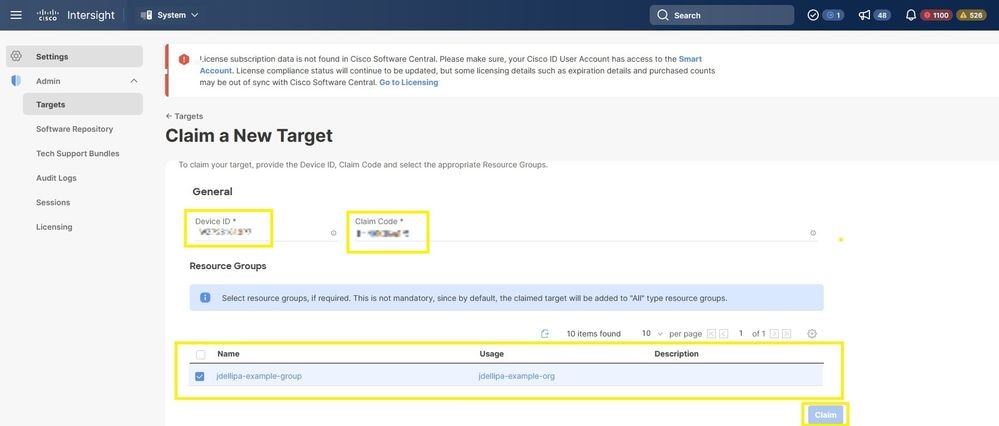

Etapa 5. Inicie o Cisco Intersight e navegue até Admin > Targets > Claim a New Target > Cisco UCS Server (Standalone) > Start. Enter the Device ID and Claim Code that was copied from the CIMC GUI, selecione qualquer um Resource Groups que se aplique e escolha Claim.

Nota: Os grupos de recursos não são obrigatórios; por padrão, os alvos reivindicados serão agrupados no grupo Todos os recursos. Se o servidor substituído não fazia parte de nenhum grupo de recursos anteriormente, desconsidere a seleção e escolha Reivindicação.

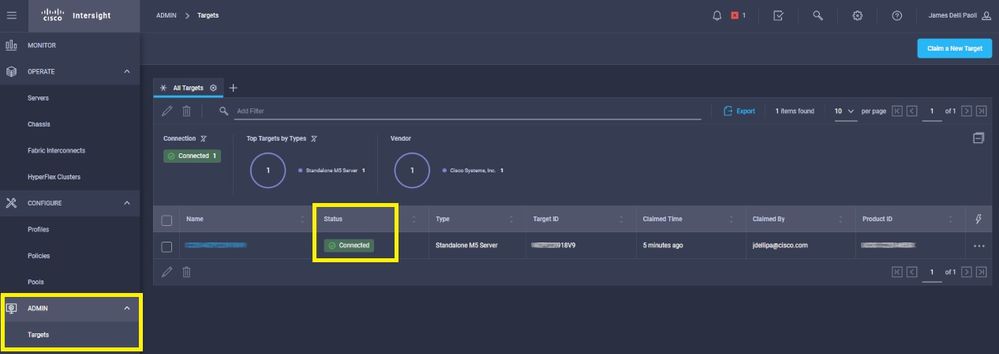

Etapa 6. Navegue até Admin > Targets. Uma reivindicação bem-sucedida mostra o Status > Connected, como mostrado nesta imagem.

Verificação básica para problemas de declaração do dispositivo

Observação: para obter uma lista abrangente de condições e correções de erros, consulte este link: Condições de erro do conector do dispositivo e Etapas de correção.

| Descrições de Status de Conexão do Conector de Dispositivo |

Explicações de Status de Conexão do Conector de Dispositivo |

Possíveis correções |

| Reivindicado |

A conexão com a plataforma Cisco Intersight foi bem-sucedida e você solicitou a conexão. |

N/A |

| Não reivindicado |

A conexão com a plataforma Cisco Intersight foi bem-sucedida, mas o endpoint ainda não foi reivindicado. |

Você pode solicitar uma conexão não solicitada pela Cisco Intersight. |

| Administrativamente desabilitado |

Indica que o Gerenciamento de Intersight/Conector do Dispositivo foi desabilitado no ponto de extremidade. |

Ative o conector do dispositivo no endpoint. |

| DNS configurado incorretamente |

O DNS foi configurado incorretamente no CIMC ou não foi configurado. |

Indica que nenhum dos servidores de nome DNS configurados no sistema está acessível. Verifique se você inseriu endereços IP válidos para os servidores de nome DNS. |

| Erro de Resolução DNS de Intersight |

O DNS está configurado, mas não é possível resolver o nome DNS da Intersight. |

Verifique esse link para ver se a Intersight está passando por manutenção: Intersight Status. Se a Intersight estiver operacional, isso provavelmente indica que o nome DNS do serviço de Intersight não foi resolvido. |

| Erro de rede do UCS Connect |

Indica as configurações de rede inválidas. |

Verifique e confirme: o MTU está correto de ponta a ponta, as portas 443 e 80 são permitidas, o Firewall permite que todos os IPs físicos e virtuais, DNS e NTP sejam configurados no endpoint. |

| Erro de validação de certificado |

O endpoint se recusa a estabelecer uma conexão com a plataforma Cisco Intersight porque o certificado apresentado pela plataforma Cisco Intersight é inválido. |

Certificado expirado ou ainda não válido: verifique se o NTP está configurado corretamente e se a hora do dispositivo está sincronizada com o Tempo Universal Coordenado. Verifique se o DNS está configurado corretamente. Se um proxy da Web transparente estiver em uso, verifique se o certificado não expirou. O nome do certificado apresentado pelo servidor Web não corresponde ao nome DNS do serviço de Intersight: verifique se o DNS está configurado corretamente. Entre em contato com o administrador do proxy da Web para verificar se o proxy da Web transparente está configurado corretamente. Especificamente, o nome do certificado apresentado pelo proxy da Web deve corresponder ao nome DNS do serviço de Intersight (svc.intersight.com). O certificado foi emitido por uma Autoridade de Certificação (CA) não confiável: verifique se o DNS está configurado corretamente. Entre em contato com o administrador da Web ou o infosec para verificar se o proxy da Web transparente está configurado corretamente. Especificamente, o nome do certificado apresentado pelo proxy da Web deve corresponder ao nome DNS do serviço de Intersight. |

Requisitos Gerais de Conectividade de Rede da Cisco Intersight

- Uma conexão de rede com a plataforma Intersight é estabelecida a partir do conector do dispositivo no endpoint

- Verifique se um firewall foi introduzido entre o destino gerenciado e a Intersight ou se as regras de um firewall atual foram alteradas. Isso pode causar problemas de conexão fim-a-fim entre o endpoint e a Cisco Intersight. Se as regras forem alteradas, certifique-se de que as regras alteradas permitam o tráfego pelo firewall.

- Se você usar um proxy HTTP para rotear o tráfego para fora das suas instalações e tiver feito alterações na configuração do servidor proxy HTTP, certifique-se de alterar a configuração do conector de dispositivo para refletir as alterações. Isso é necessário porque o Intersight não detecta automaticamente servidores proxy HTTP.

- Configure DNS e resolva o nome DNS. O Conector do Dispositivo deve ser capaz de enviar solicitações DNS a um servidor DNS e resolver registros DNS. O Conector do Dispositivo deve ser capaz de resolver svc.intersight.com para um endereço IP.

- Configure o NTP e valide se a hora do dispositivo está sincronizada corretamente com um servidor de hora.

Observação: para obter uma lista abrangente de requisitos de conectividade da Intersight, consulte Requisitos de conectividade de rede da Intersight.

Informações Relacionadas

Feedback

Feedback