Configuração Básica do Roteador usando SDM

Contents

Introdução

Este documento descreve como usar o Cisco Security Device Manager (SDM) a fim de ajustar a configuração básica do roteador. Isso inclui a configuração de endereço IP, roteamento padrão, roteamentos estático e dinâmico, NATing estático e dinâmico, nome de host, banner, senha secreta, contas de usuários e assim por diante. O Cisco SDM permite que você configure seu roteador em todos os tipos de ambientes de rede que incluem pequenos escritórios domésticos (SOHO), escritórios remotos (BO), escritórios regionais e sedes centrais ou corporativas usando uma interface de gerenciamento baseada na Web e fácil de usar.

Pré-requisitos

Requisitos

Este documento pressupõe que o roteador Cisco está totalmente operacional e configurado para permitir que o Cisco SDM faça alterações de configuração.

Observação: consulte Permitindo o Acesso HTTPS para SDM para permitir que o roteador seja configurado pelo SDM.

Componentes Utilizados

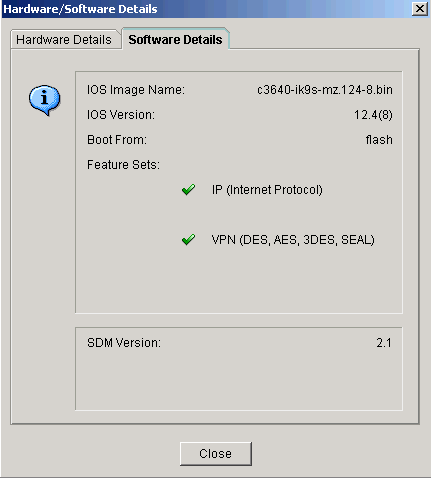

As informações neste documento são baseadas nestas versões de software e hardware:

-

Roteador Cisco 3640 com Cisco IOS? Software versão 12.4(8)

-

Cisco Security Device Manager (SDM) versão 2.3.1

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Observação: se você usa um Cisco Integrated Service Router (ISR), consulte Configuração básica do roteador usando o Cisco Configuration Professional para obter detalhes de configuração semelhantes com recursos mais potentes. Para obter informações sobre quais roteadores são suportados pelo Cisco CP, consulte a seção Roteadores suportados das Release Notes do Cisco Configuration Professional 2.5.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Configurar

Nesta seção, você verá informações para definir as configurações básicas de um roteador em uma rede.

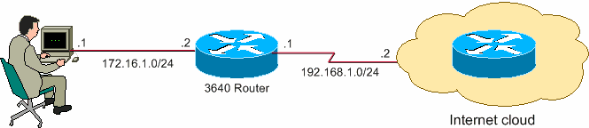

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Observação: os esquemas de endereçamento IP usados nesta configuração não são legalmente roteáveis na Internet. Eles são endereços RFC 1918 que foram usados em um ambiente de laboratório.![]()

Configuração da interface

Conclua estas etapas para configurar as interfaces de um roteador Cisco.

-

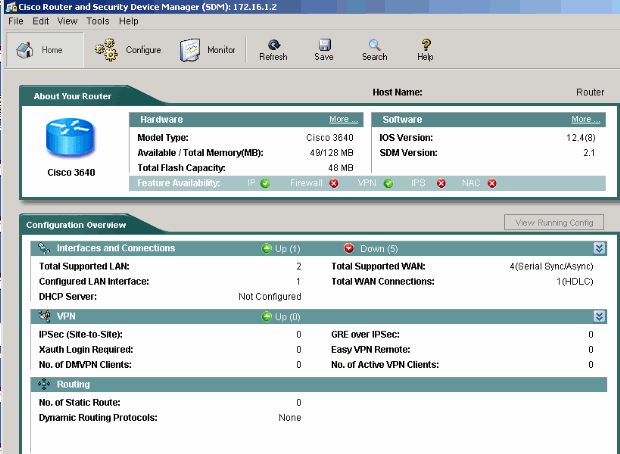

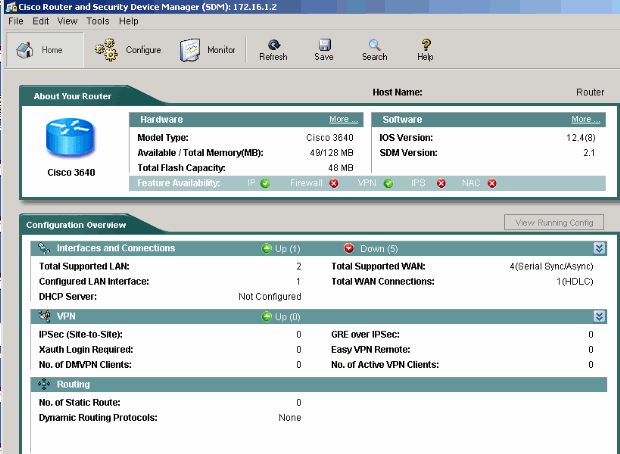

Clique em Home para ir para a página inicial do SDM.

A página inicial do SDM fornece informações como hardware e software do roteador, disponibilidade de recursos e um resumo da configuração. Os círculos verdes mostram os recursos suportados neste roteador e os círculos vermelhos mostram os recursos não suportados.

-

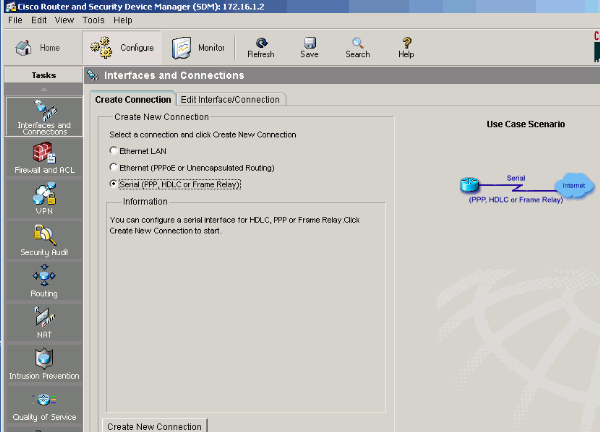

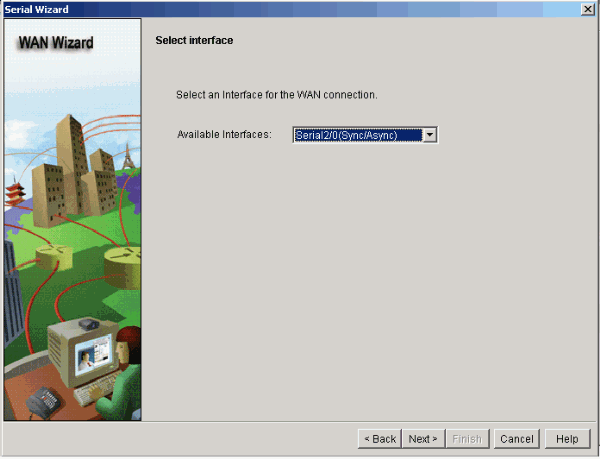

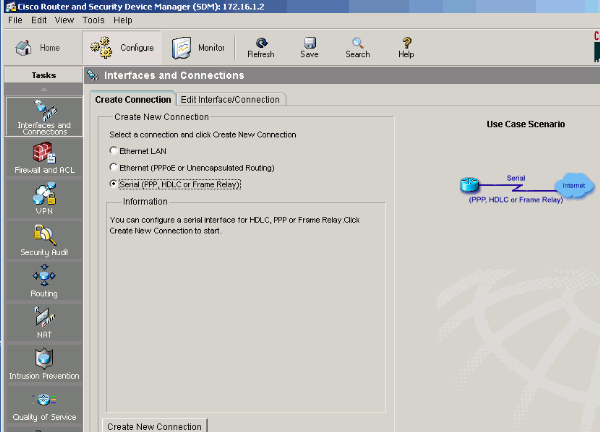

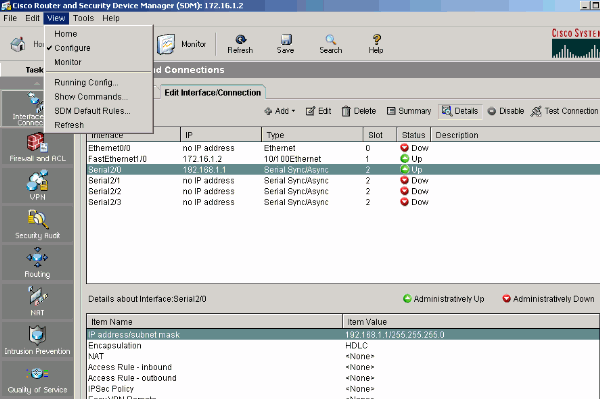

Escolha Configure > Interfaces and Connections > Create Connection para configurar a conexão WAN para a interface.

Por exemplo, para a interface serial 2/0, escolha a opção Serial e clique em Create New Connection.

Observação: para outros tipos de interfaces, como Ethernet, escolha o respectivo tipo de interface e continue clicando no botão Create New Connection.

-

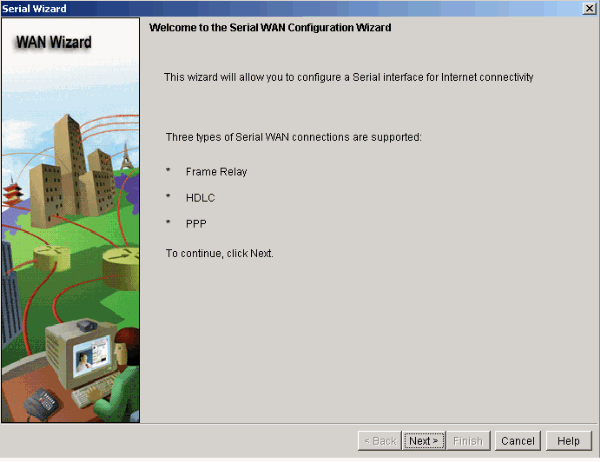

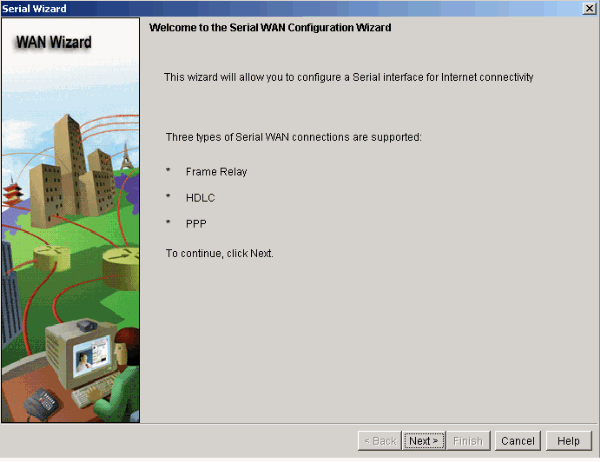

Clique em Next para continuar depois que essa interface for exibida.

-

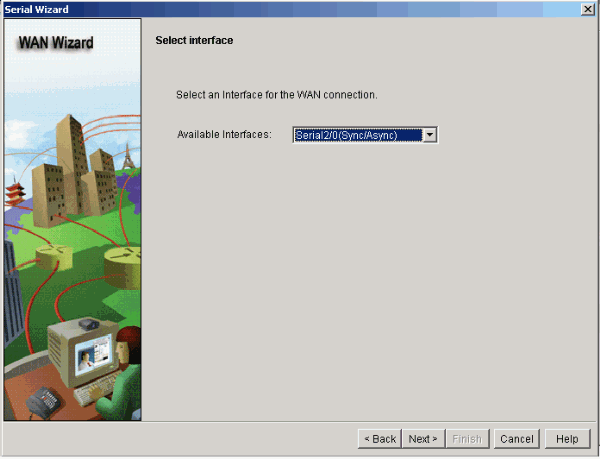

Selecione Serial interface 2/0 (desejado) na opção Available Interfaces e clique em Next.

-

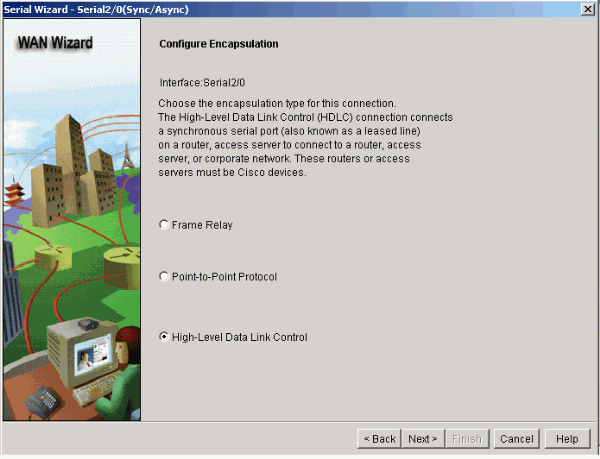

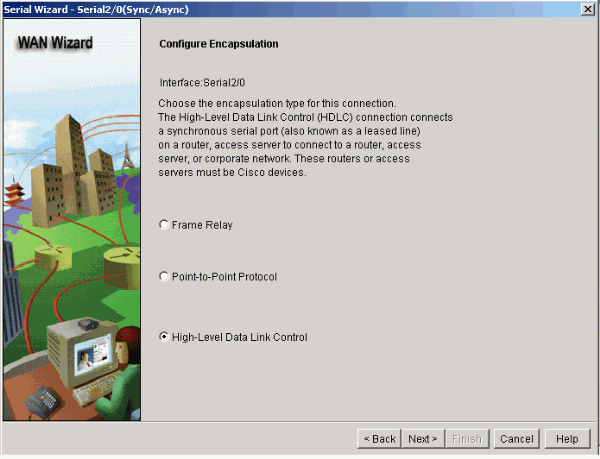

Escolha o tipo de encapsulamento para a interface serial e clique em Avançar.

-

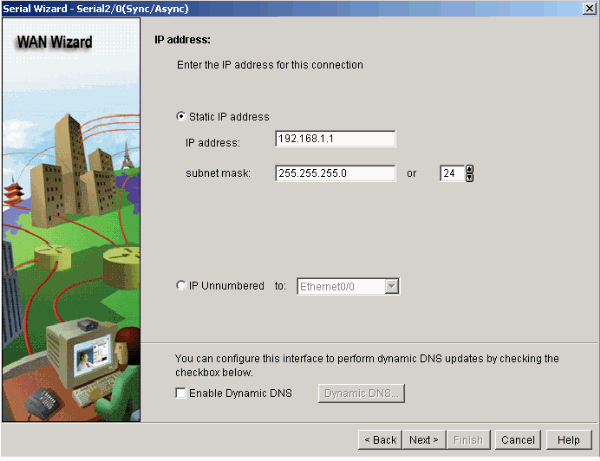

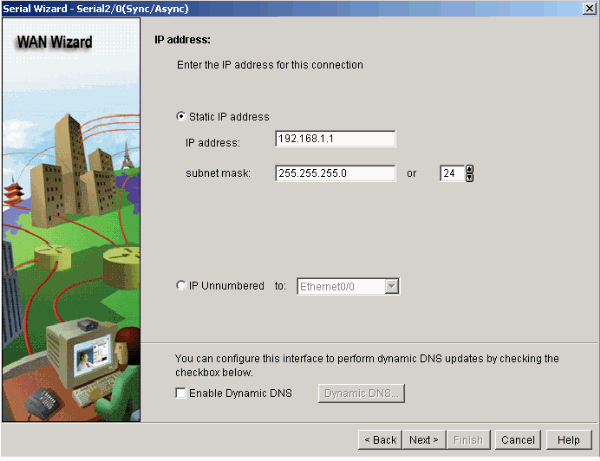

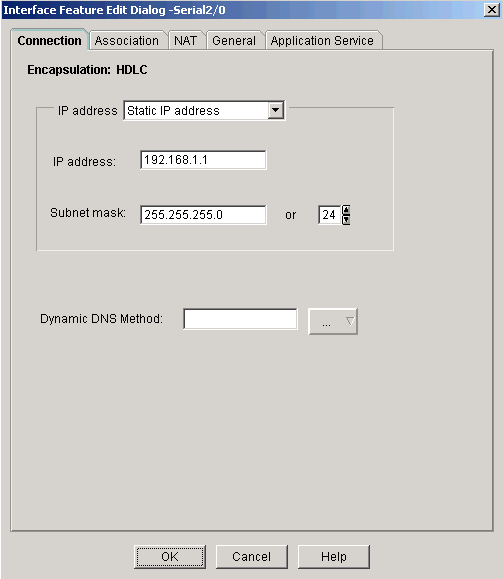

Especifique o endereço IP estático com a máscara de sub-rede correspondente para a interface e clique em Próximo.

-

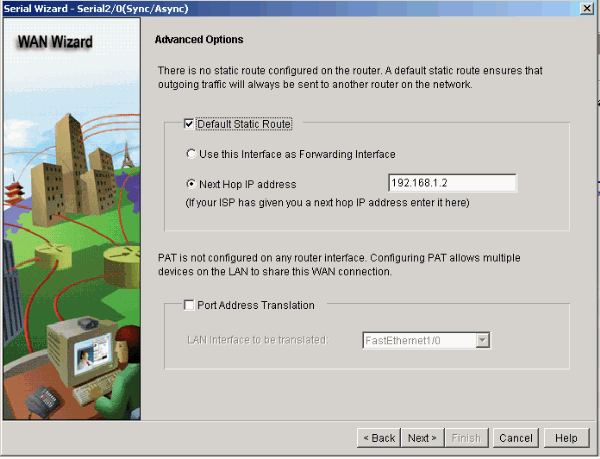

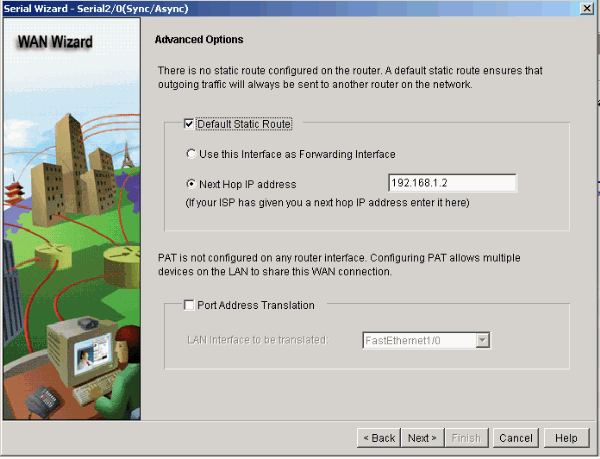

Configure o roteamento padrão com parâmetros opcionais, como o endereço IP do próximo salto (192.168.1.2, conforme diagrama de rede) fornecido pelo ISP e clique em Próximo.

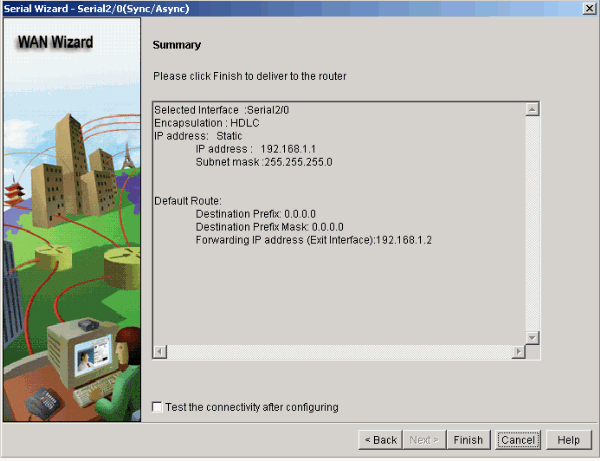

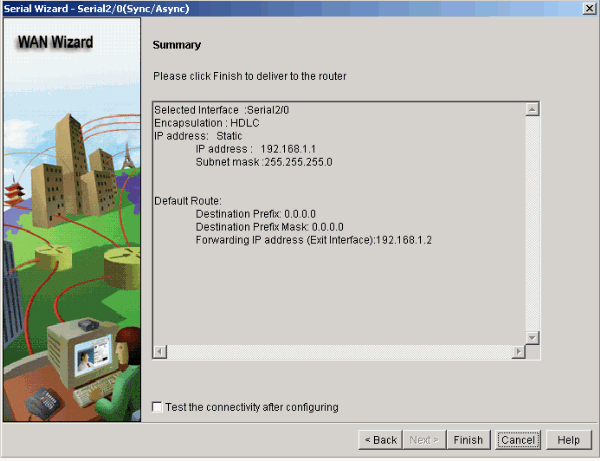

Essa janela é exibida e mostra o resumo da configuração definida pelo usuário. Clique em Finish.

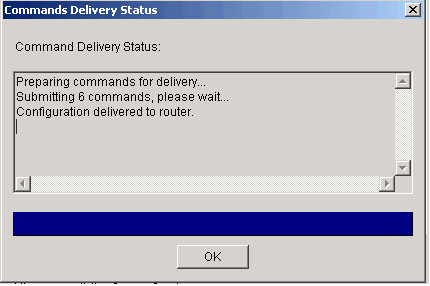

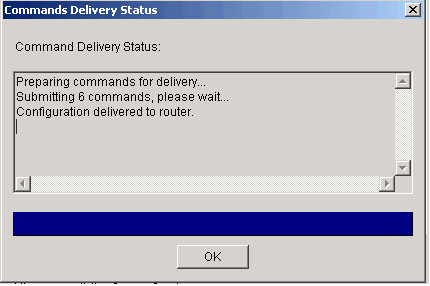

Essa janela é exibida e mostra o status de entrega de comando ao roteador. Caso contrário, ela exibirá erros se a entrega do comando falhar devido a comandos incompatíveis ou funcionalidades sem suporte.

-

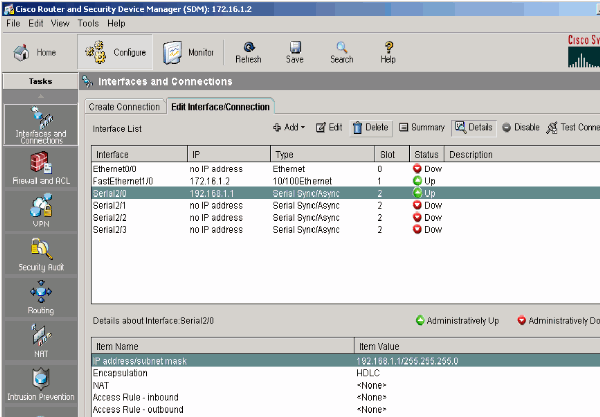

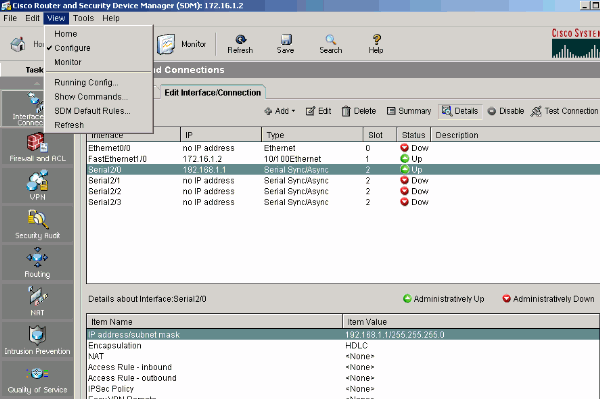

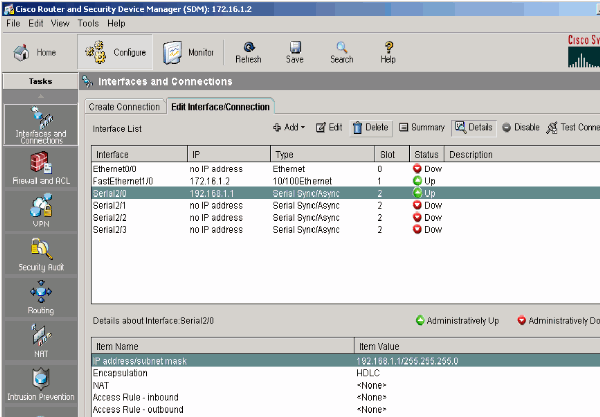

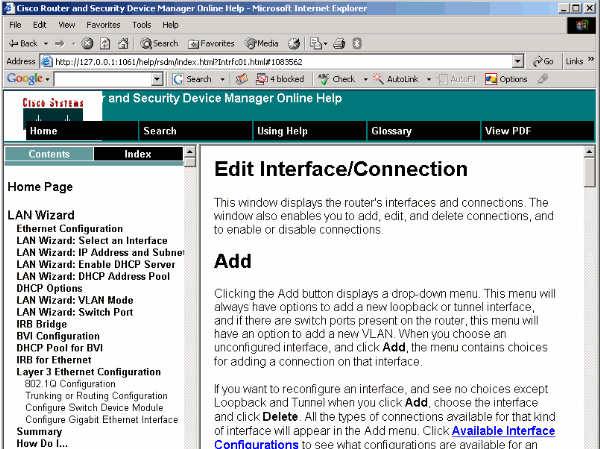

Escolha Configure > Interfaces and Connections > Edit Interfaces/Connections para adicionar/editar/excluir as várias interfaces.

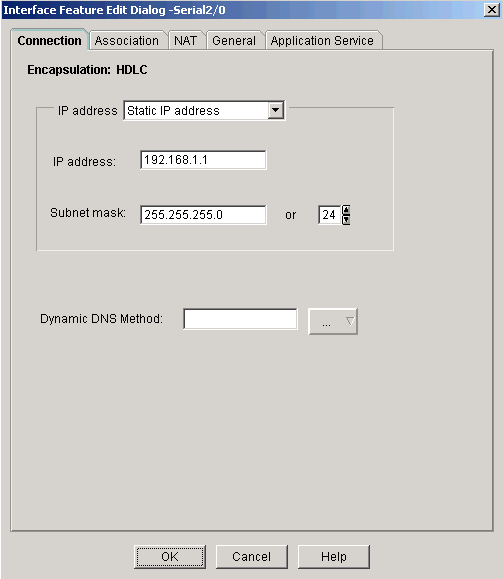

Realce a interface com a qual você deseja fazer alterações e clique em Editar se quiser editar ou alterar a configuração da interface. Aqui você pode alterar o endereço IP estático existente.

Configuração do NAT

Configuração do NAT dinâmico

Conclua estas etapas para configurar o NAT dinâmico em um roteador Cisco.

-

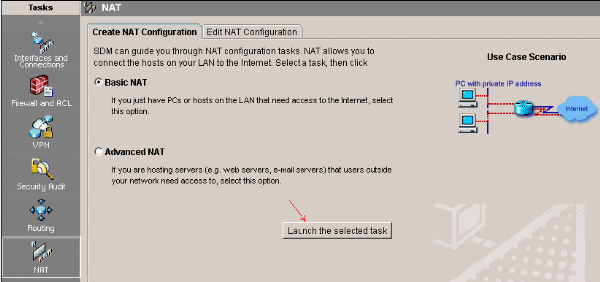

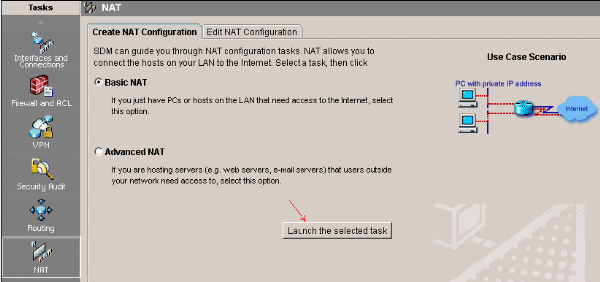

Escolha Configure > NAT > Basic NAT e clique em Launch the seleted task para configurar o NAT básico.

-

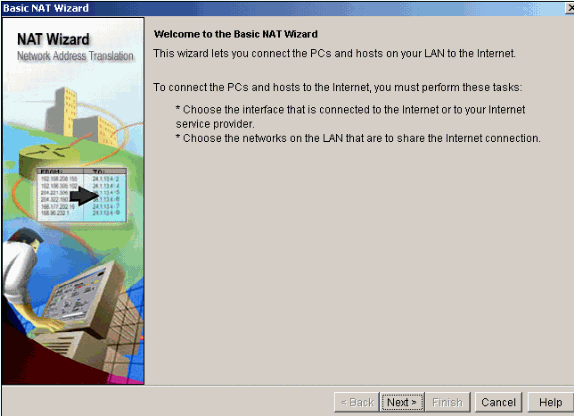

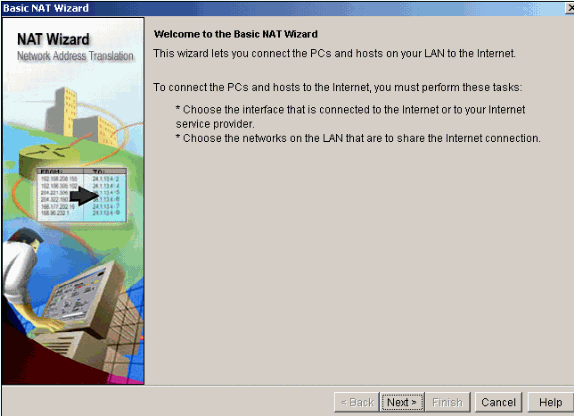

Clique em Next.

-

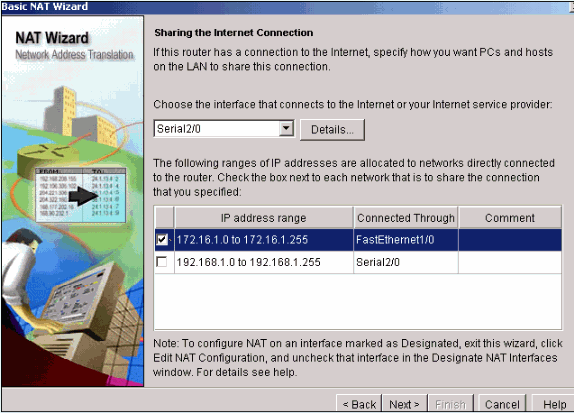

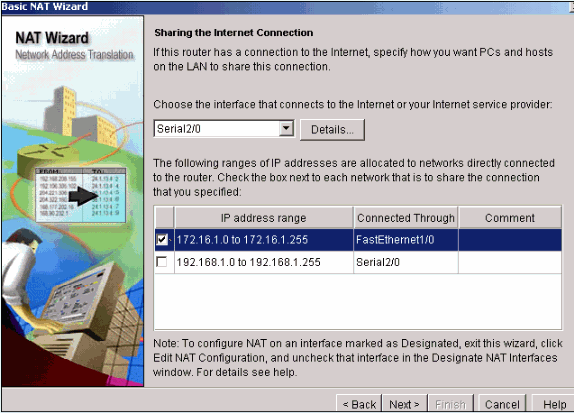

Escolha a interface que se conecta à Internet ou o ISP e o intervalo de endereço IP para que o acesso à Internet seja compartilhado.

-

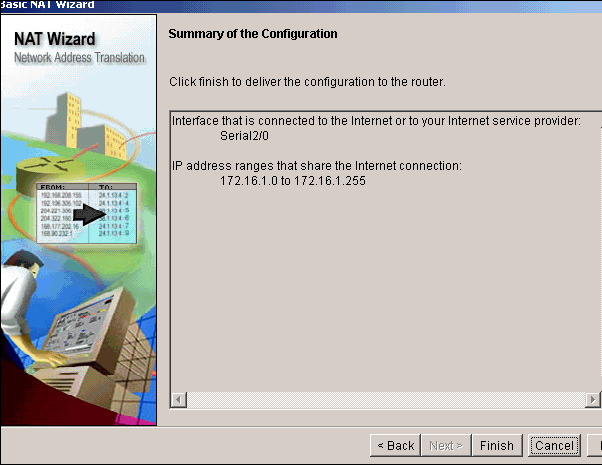

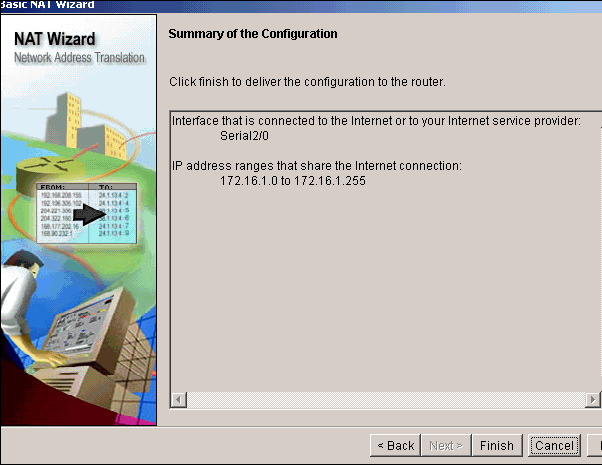

Essa janela é exibida e mostra o resumo da configuração definida pelo usuário. Clique em Finish.

-

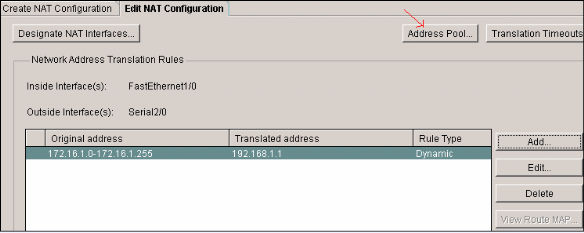

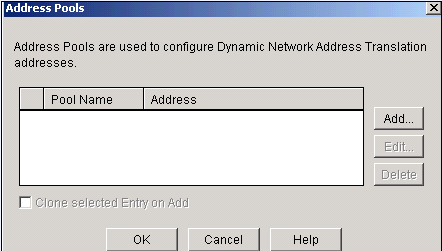

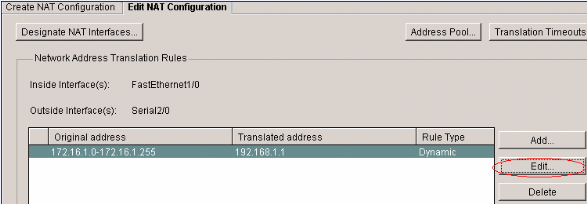

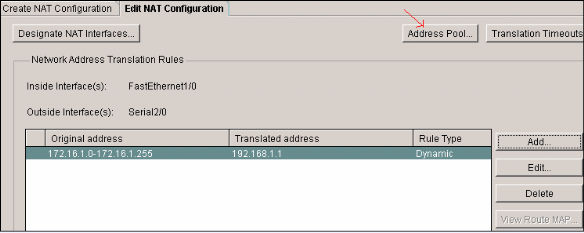

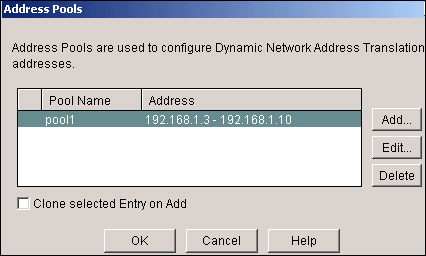

A janela Editar configuração do NAT mostra a configuração do NAT dinâmico com o endereço IP traduzido sobrecarregado (PAT). Se você quiser configurar o NAT dinâmico com um pool de endereços, clique em Pool de endereços.

-

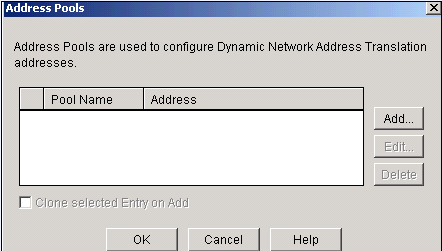

Clique em Add.

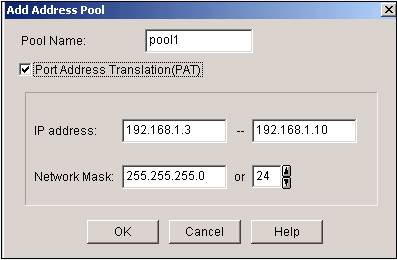

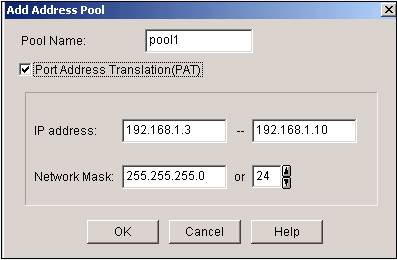

Aqui são fornecidas informações como o nome do pool e o intervalo de endereços IP com máscara de rede. Pode haver momentos em que foi atribuída a maioria dos endereços no pool, e o pool de endereços IP está quase esgotado. Quando isso ocorre, a PAT pode ser usado com um único endereço IP para atender às solicitações adicionais para endereços IP. Marque Port Address Translation (PAT) se desejar que o roteador use a PAT quando o pool de endereços está próximo da depleção.

-

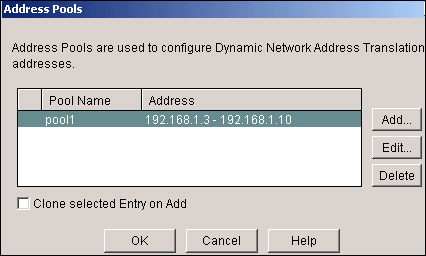

Clique em Add.

-

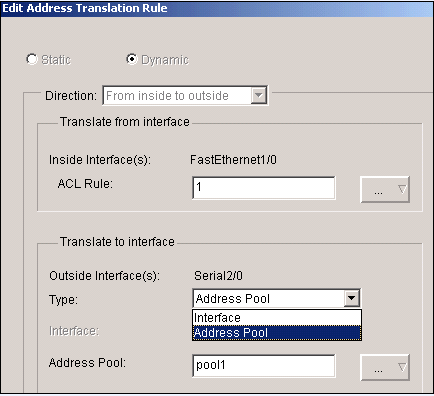

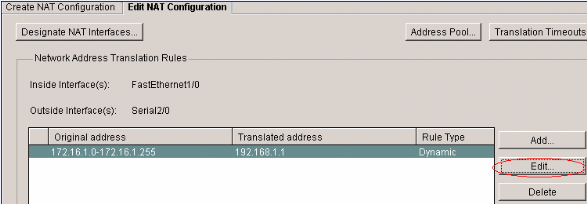

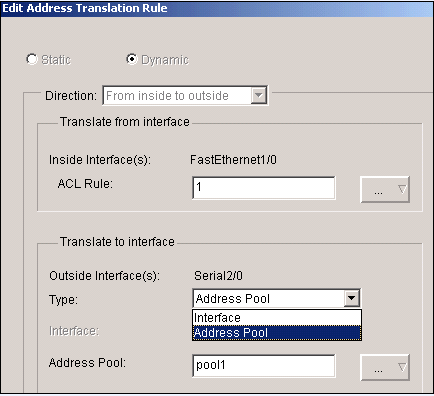

Clique em Editar.

-

Escolha Pool de endereços no campo Tipo, forneça o nome para o Pool de endereços como pool1 e clique em OK.

-

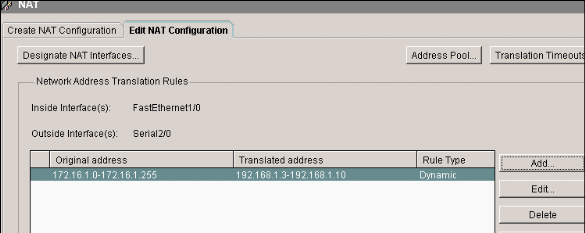

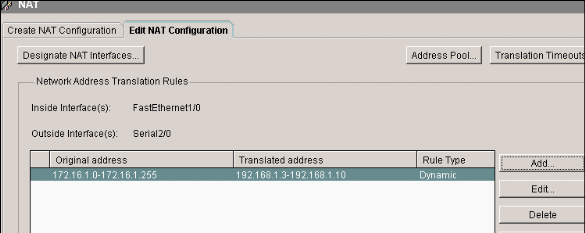

Essa janela mostra a configuração do NAT dinâmico com o pool de endereços. Clique em Designar interfaces do NAT.

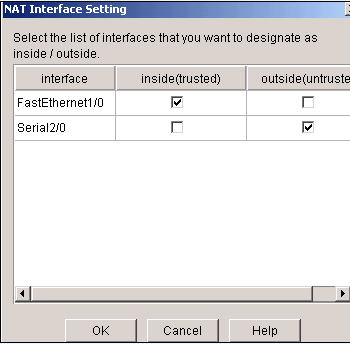

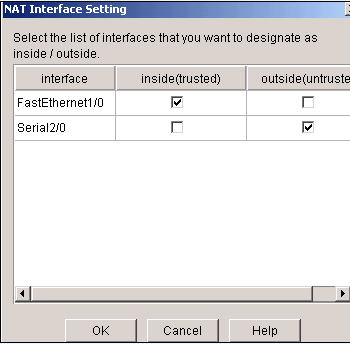

Use essa janela para designar as interfaces internas e externas que você deseja usar nas traduções de NAT. O NAT usa as designações internas e externas quando interpreta as regras de tradução, pois as traduções são realizadas de dentro para fora ou de fora para dentro.

Quando designadas, essas interfaces são usadas em todas as regras de tradução do NAT. As interfaces designadas aparecem acima da lista Regras de tradução na janela principal do NAT.

Configuração do NAT estático

Conclua estas etapas para configurar o NAT estático em um roteador Cisco.

-

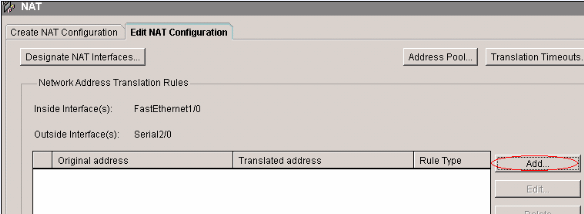

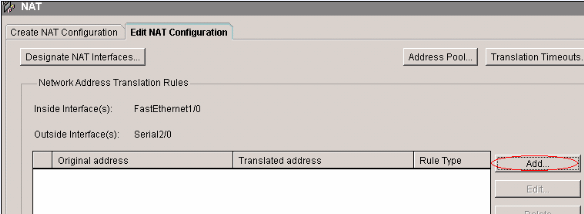

Escolha Configure > NAT > Edit NAT Configuration e clique em Add para configurar o NAT estático.

-

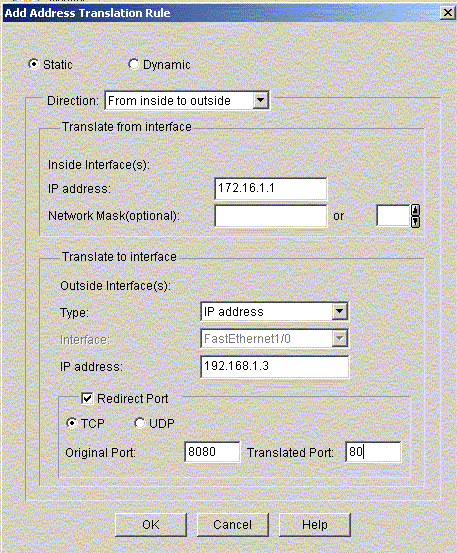

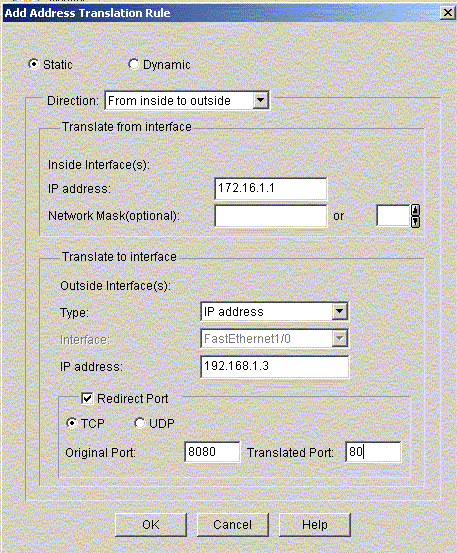

Escolha Direction de dentro para fora ou de fora para dentro, especifique o endereço IP interno a ser convertido em Translate from Interface. Na área Translate to Interface, selecione o Tipo.

-

Escolha Endereço IP se quiser que o Endereço de origem da tradução seja traduzido como um endereço IP definido no campo Endereço IP.

-

Escolha Interface se você quiser que Endereço de origem da tradução use o endereço de uma interface no roteador. Endereço de origem da tradução é traduzido como o endereço IP atribuído à interface que você especifica no campo Interface.

Marque Redirecionar porta se quiser incluir informações de porta para o dispositivo interno na tradução. Essa opção permite que você use o mesmo endereço IP público para vários dispositivos, desde que a porta especificada para cada dispositivo seja diferente. Você deve criar uma entrada para cada mapeamento de porta para este Endereço de destino da tradução. Clique em TCP se este for um número de porta TCP e clique em UDP se for um número de porta UDP. No campo Porta original, digite o número da porta no dispositivo interno. No campo Porta traduzida, digite o número da porta que o roteador deve usar para esta tradução. Consulte a seção Permitindo que a Internet acesse dispositivos internos de Configurando a conversão de endereço de rede: Introdução.

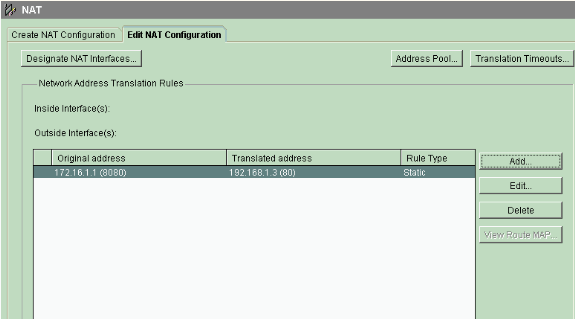

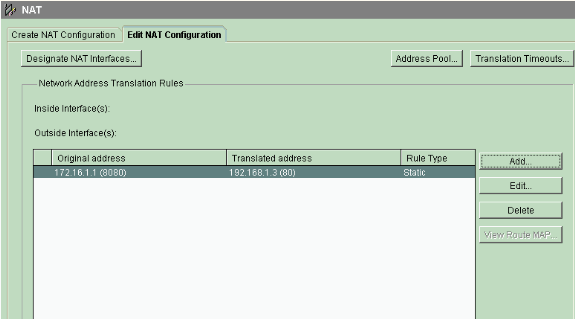

Esta janela mostra a configuração do NAT estático com o redirecionamento de porta habilitado.

-

Configuração de roteamento

Configuração de roteamento estático

Conclua estas etapas para configurar o roteamento estático em um roteador Cisco.

-

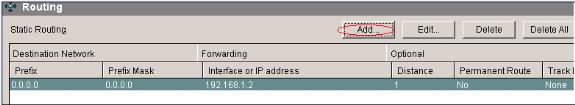

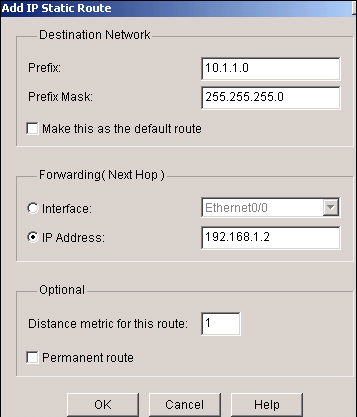

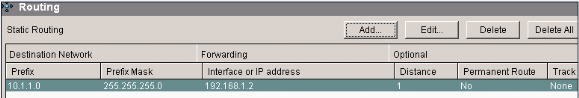

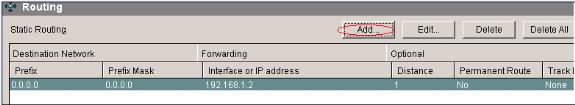

Escolha Configure > Routing > Static Routing e clique em Add para configurar o roteamento estático.

-

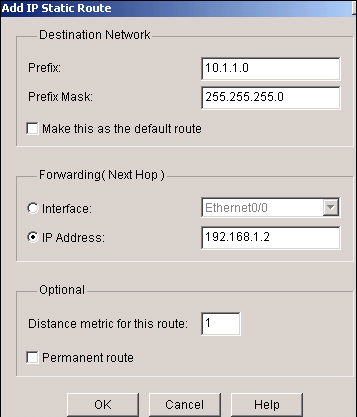

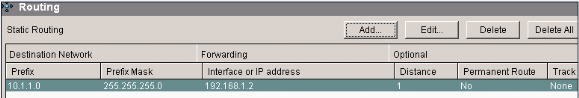

Insira o endereço de rede de destino com máscara e selecione a interface de saída ou o endereço IP do próximo salto.

Essa janela mostra a rota estática configurada para a rede 10.1.1.0 com 192.168.1.2 como o endereço IP do próximo salto.

Configuração de roteamento dinâmico

Conclua estas etapas para configurar o roteamento dinâmico em um roteador Cisco.

-

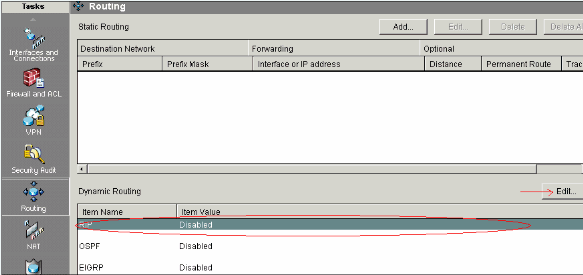

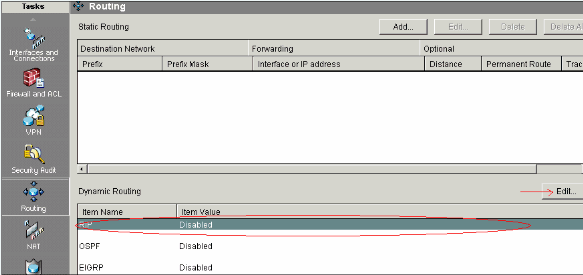

Escolha Configure > Routing > Dynamic Routing.

-

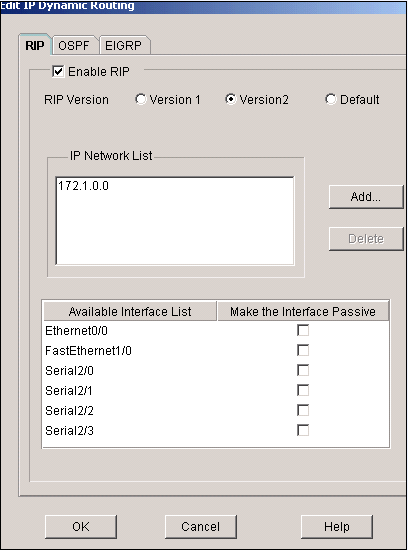

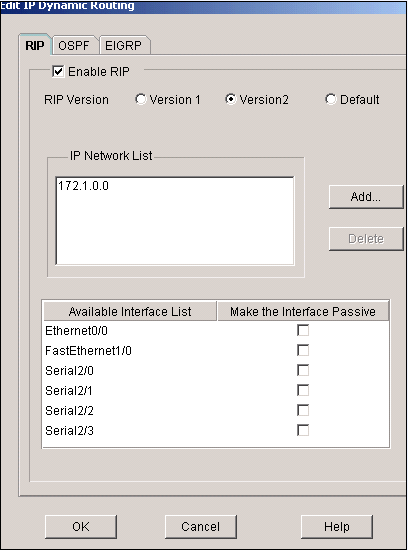

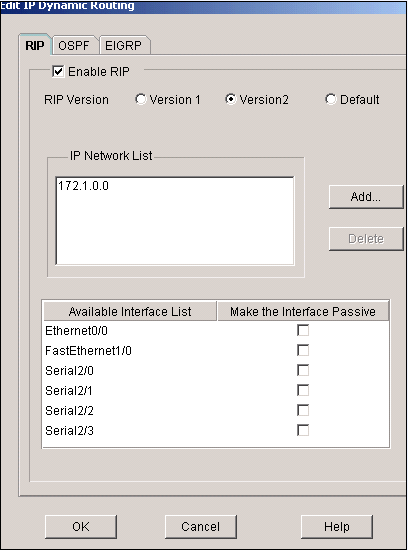

Selecione o RIP e clique em Editar.

-

Marque Enable RIP, selecione a versão do RIP e clique em Add.

-

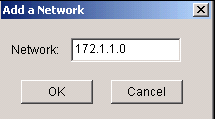

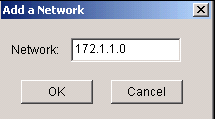

Especifique o endereço de rede a ser anunciado.

-

Click OK.

-

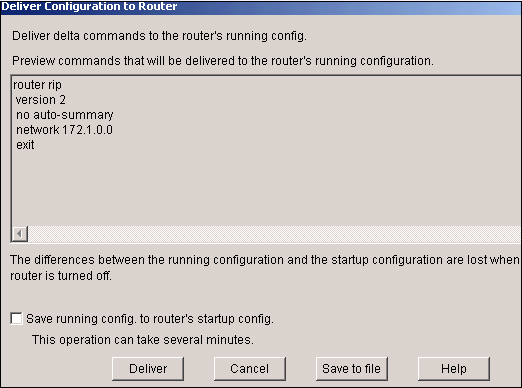

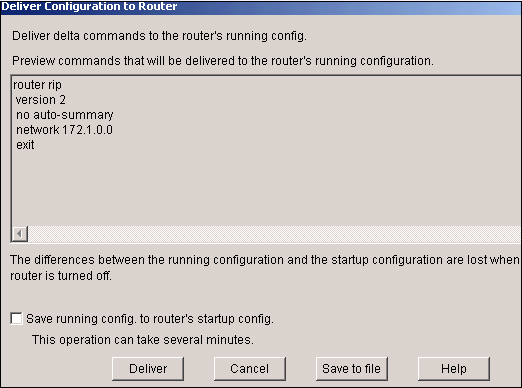

Clique em Entregar para transferir os comandos para o roteador.

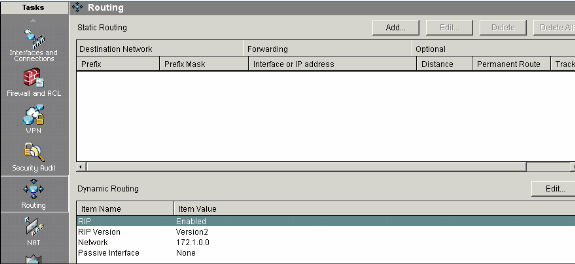

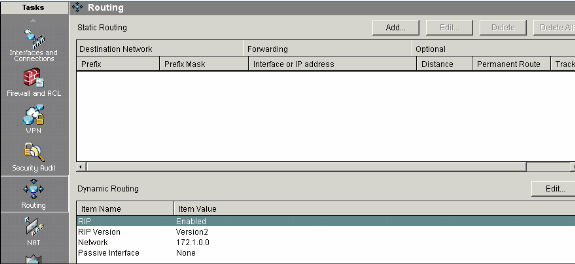

Essa janela mostra a configuração de roteamento de RIP dinâmico.

Diversas configurações

Conclua estas etapas para definir as outras configurações básicas em um roteador Cisco.

-

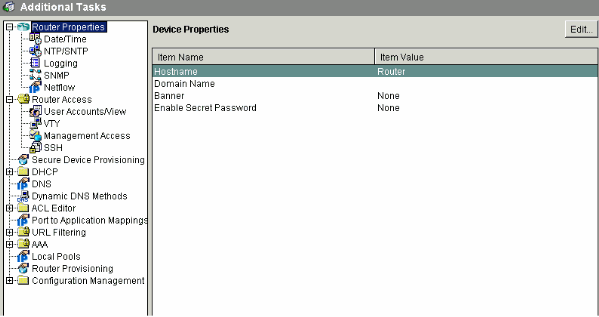

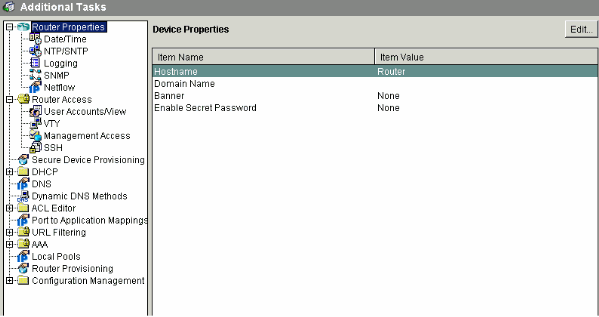

Escolha Configure > Additional Tasks > Router Properties e clique em Edit se quiser alterar as propriedades Hostname, Domain Name, Banner e Enable Secret Password de um roteador.

-

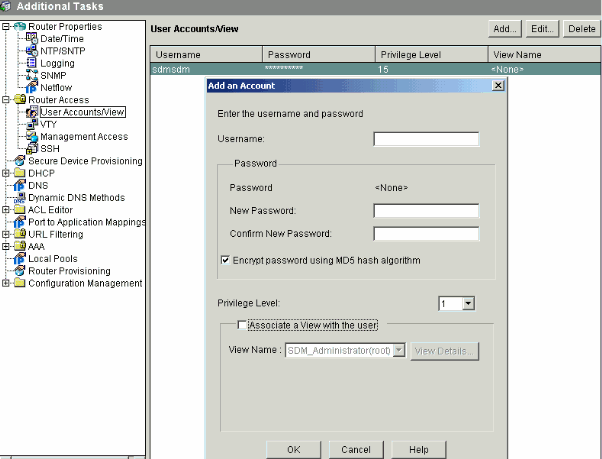

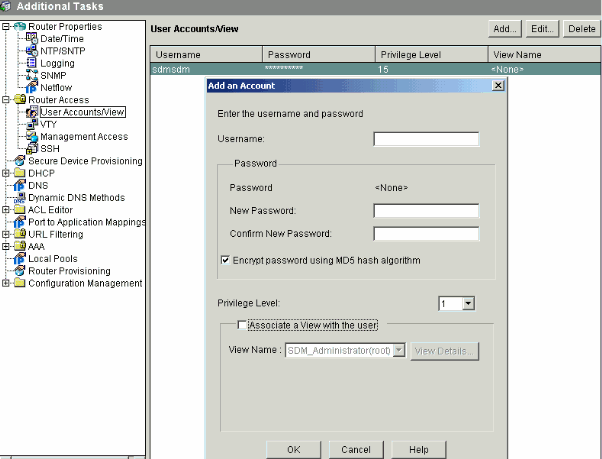

Escolha Configure > Additional Tasks > Router Access > User Accounts/View para adicionar/editar/excluir as User Accounts ao roteador.

-

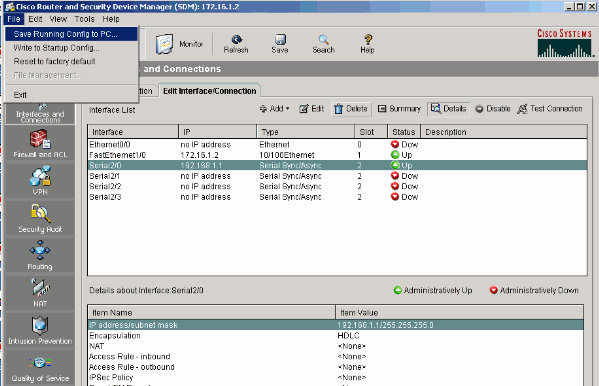

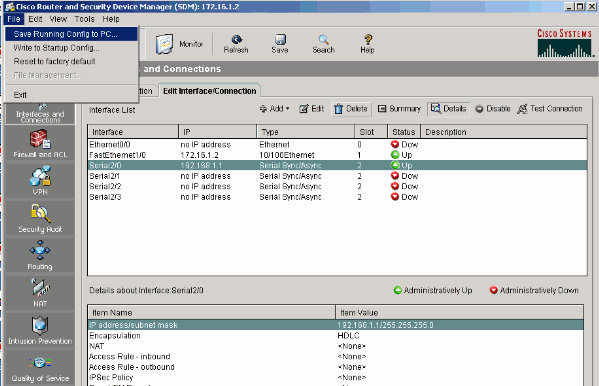

Escolha File > Save Running Config to PC... para salvar a configuração na NVRAM do roteador e do PC e redefinir a configuração atual para as configurações padrão (de fábrica).

-

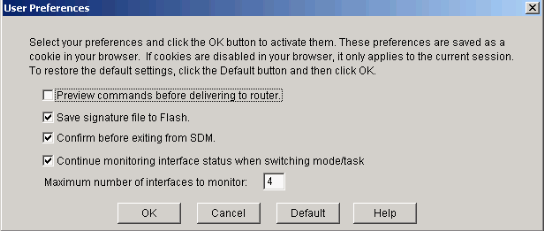

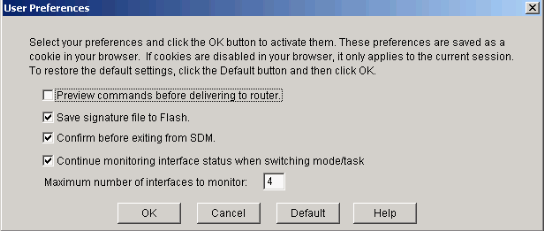

Vá para a barra de tarefas e escolha Editar > Preferências para habilitar estas opções de Preferências do usuário:

-

Visualize os comandos antes de entregá-los ao roteador.

-

Salve o arquivo de assinatura no Flash.

-

Confirme antes de sair do SDM.

-

Continue monitorando o status da interface ao alternar entre modo/tarefa.

-

-

Escolha Exibir na barra de tarefas se desejar:

-

Exibir as páginas Início, Configurar ou Monitorar.

-

Examine a configuração atual do roteador.

-

Exibir vários comandos show.

-

Exibir regras padrão de SDM.

-

Escolha Refresh para sincronizar a configuração do roteador se houver alguma configurada através da CLI com SDM.

-

Configuração de CLI

| Configuração do roteador |

|---|

Router#show run Building configuration... Current configuration : 2525 bytes ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname Router ! boot-start-marker boot-end-marker ! no logging buffered enable password cisco ! no aaa new-model ! resource policy ! ! ! ip cef ! ! ! !--- RSA certificate generated after you enable the !--- ip http secure-server command. crypto pki trustpoint TP-self-signed-392370502 enrollment selfsigned subject-name cn=IOS-Self-Signed-Certificate-392370502 revocation-check none rsakeypair TP-self-signed-392370502 ! ! crypto pki certificate chain TP-self-signed-392370502 certificate self-signed 01 3082023C 308201A5 A0030201 02020101 300D0609 2A864886 F70D0101 04050 30312E30 2C060355 04031325 494F532D 53656C66 2D536967 6E65642D 43657 69666963 6174652D 33393233 37303530 32301E17 0D303530 39323330 34333 375A170D 32303031 30313030 30303030 5A303031 2E302C06 03550403 13254 532D5365 6C662D53 69676E65 642D4365 72746966 69636174 652D3339 32333 35303230 819F300D 06092A86 4886F70D 01010105 0003818D 00308189 02818 C86C0F42 84656325 70922027 EF314C2F 17C8BBE1 B478AFA3 FE2BC2F2 3C272 A3B5E13A 1392A158 73D8FE0D 20BFD952 6B22890C 38776830 241BE259 EE2AA CF4124EA 37E41B46 A2076586 2F0F9A74 FDB72B3B 6159EEF7 0DEC7D44 BE489 9E351BF7 F5C808D9 2706C8B7 F5CE4B73 39ED8A61 508F455A 68245A6B D072F 02030100 01A36630 64300F06 03551D13 0101FF04 05300301 01FF3011 06035 11040A30 08820652 6F757465 72301F06 03551D23 04183016 80148943 F2369 ACD8CCA6 CA04EC47 C68B8179 E205301D 0603551D 0E041604 148943F2 36910 D8CCA6CA 04EC47C6 8B8179E2 05300D06 092A8648 86F70D01 01040500 03818 3B93B9DC 7DA78DF5 6D1D0D68 6CE075F3 FFDAD0FB 9C58E269 FE360329 2CEE3 D8661EB4 041DEFEF E14AA79D F33661FC 2E667519 E185D586 13FBD678 F52E1 E3C92ACD 52741FA4 4429D0B7 EB3DF979 0EB9D563 51C950E0 11504B41 4AE79 0DD0BE16 856B688C B727B3DB 30A9A91E 10236FA7 63BAEACB 5F7E8602 0C33D quit ! ! ! ! ! ! ! ! ! ! !--- Create a user account named sdmsdm with all privileges. username sdmsdm privilege 15 password 0 sdmsdm ! ! ! ! ! ! interface Ethernet0/0 no ip address shutdown half-duplex ! !--- The LAN interface configured with a private IP address. interface FastEthernet1/0 ip address 172.16.1.2 255.255.255.0 !--- Designate that traffic that originates from behind !--- the interface is subject to Network Address Translation (NAT). ip nat inside ip virtual-reassembly duplex auto speed auto ! !--- This is the WAN interface configured with a routable (public) IP address. interface Serial2/0 ip address 192.168.1.1 255.255.255.0 !--- Designate that this interface is the !--- destination for traffic that has undergone NAT. ip nat outside ip virtual-reassembly ! interface Serial2/1 no ip address shutdown ! interface Serial2/2 no ip address shutdown ! interface Serial2/3 no ip address shutdown ! !--- RIP version 2 routing is enabled. router rip version 2 network 172.1.0.0 no auto-summary !--- This is where the commands to enable HTTP and HTTPS are configured. ip http server ip http secure-server ! !--- This configuration is for dynamic NAT. ! !--- Define a pool of outside IP addresses for NAT. ip nat pool pool1 192.168.1.3 192.168.1.10 netmask 255.255.255.0 !--- In order to enable NAT of the inside source address, !--- specify that traffic from hosts that match access list 1 !--- are NATed to the address pool named pool1. ip nat inside source list 1 pool pool1 ! !--- Access list 1 permits only 172.16.1.0 network to be NATed. access-list 1 remark SDM_ACL Category=2 access-list 1 permit 172.16.1.0 0.0.0.255 ! !--- This configuration is for static NAT !--- In order to translate the packets between the real IP address 172.16.1.1 with TCP !--- port 80 and the mapped IP address 192.168.1.1 with TCP port 500. ip nat inside source static tcp 172.16.1.1 80 192.168.1.3 500 extendable ! ! ! ! !--- The default route is configured and points to 192.168.1.2. ip route 0.0.0.0 0.0.0.0 192.168.1.2 ! ! !--- The static route is configured and points to 192.168.1.2. ip route 10.1.1.0 255.255.255.0 192.168.1.2 ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 line aux 0 !--- Telnet enabled with password as sdmsdm. line vty 0 4 password sdmsdm login ! ! end |

Verificar

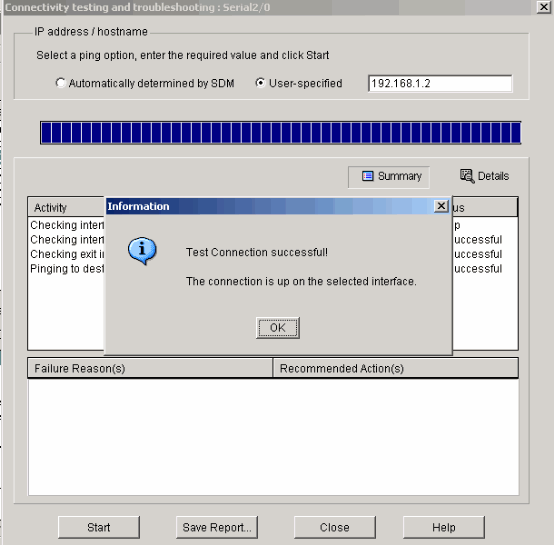

Escolha Configurar > Interface e conexões > Editar conexões de interface > Testar conexão para testar a conectividade completa. Você pode especificar o endereço IP remoto final ao clicar no botão de rádio Especificado pelo usuário.

Troubleshooting

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Nota:Consulte Informações Importantes sobre Comandos de Depuração antes de usar os comandos debug.

Você pode usar essas opções para solucionar problemas:

-

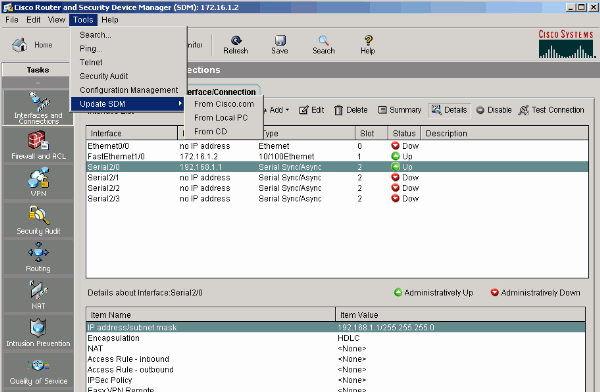

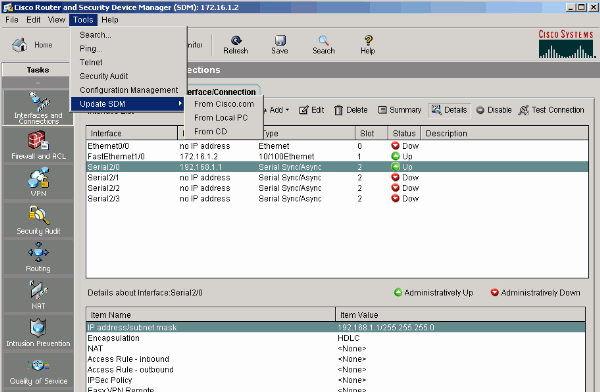

Escolha Tools > Update SDM na barra de tarefas para fazer ping, executar telnet e atualizar o SDM para a versão mais recente. Você pode fazer isso em Cisco.com, no PC local ou no CD.

-

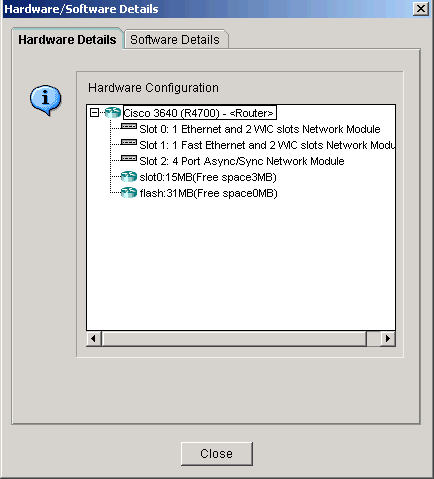

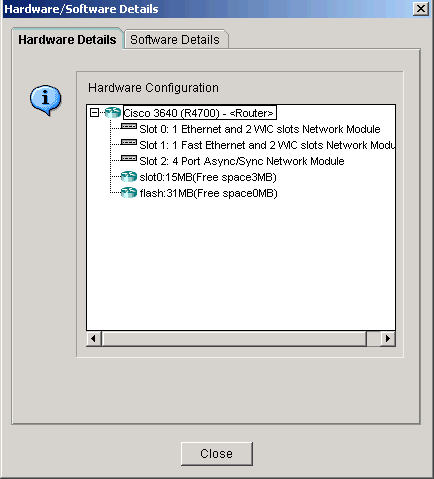

Escolha Help > About this Router para visualizar informações sobre a configuração de hardware do roteador.

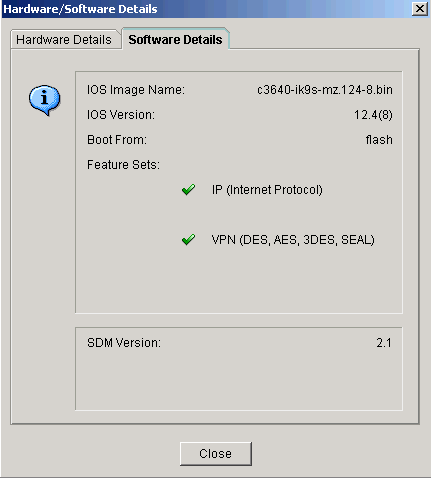

Essa janela mostra informações sobre a imagem do IOS armazenada no roteador.

-

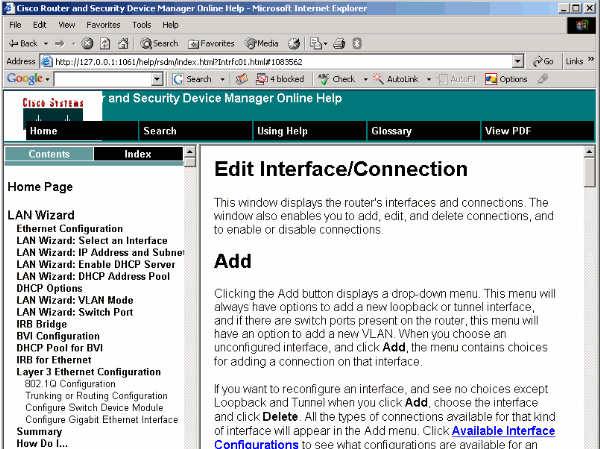

A opção Help fornece informações sobre as várias opções disponíveis no SDM para a configuração de roteadores.

Compatibilidade do SDM com o SO de 64 bits

Não há suporte para SDM em computadores com sistema operacional de 64 bits. Você deve instalar o SDM no roteador e acessá-lo através do navegador da Web.

Consulte a Tarefa 4: Instalar os arquivos SDM para obter mais informações sobre a instalação de arquivos SDM no roteador.

Não é possível iniciar o SDM pelo navegador da Web

Problema

Quando você usa o SDM por meio do navegador da Web, uma mensagem de erro de inicialização do SDM é exibida.

Solução 1

O problema pode estar na versão do Java. A atualização Java pode não ser compatível com a versão SDM. Se a versão do Java for Java 6 atualização 12, desinstale essa versão e instale o Java 6 atualização 3. Isso corrige o problema. Consulte a seção Versões do Web Browser e Versões do Java Runtime Environment da Nota de Versão do SDM 2.5 para obter mais informações sobre a compatibilidade. O SDM versão 2.5 é executado nas atualizações 2 e 3 do Java versão 6.

Solução 2

Habilite as opções Permitir que conteúdo ativo seja executado em arquivos em Meu Computador no Internet Explorer para resolver o problema.

-

Abra o Internet Explorer e escolhaFerramentas > Opções da Internet > Avançado.

-

Na seção de segurança, certifique-se de que as caixas de seleção ao lado das opções Allow ative content to run in files on my computer e Allow ative content to install software even if the signature is invalid estejam marcadas.

-

Agora clique em OK e reinicie o navegador para que as alterações tenham efeito.

Erro: estouro de pilha java.bling

Problema

Não consigo me conectar ao SDM e recebo esta mensagem de erro:

java.bling stack over flow

Solução

Esse problema geralmente ocorre quando o código Java versão 1.5.0_06 é usado. Para obter informações sobre como resolver esse problema, consulte O usuário não consegue se conectar ao Security Device Manager (SDM) e recebe a mensagem de erro java.bling stack over flow.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

27-Jul-2011 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback