Como solucionar problemas de erro "Sem resposta HTTPS" no TMS após a atualização de endpoints TC/CE

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve como solucionar problemas de mensagem "sem resposta HTTPS" no Telepresence Management Suite (TMS).

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco TMS

- Windows Server

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

-

TC 7.3.6 e superiores

-

CE 8.1.0 e superior

-

TMS 15.2.1

-

Windows Server 2012 R2

-

SQL Server 2008 R2 e 2012

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informações de Apoio

Esse problema ocorre quando os endpoints são migrados para o TC 7.3.6 e para o software Collaboration Endpoint (CE) 8.1.0 ou superior.

Problema

Após uma atualização de endpoint para TC7.3.6 ou superior ou 8.1.0 ou superior e o método de comunicação entre o endpoint e o TMS estiver configurado como Transport Layer Security (TLS), a mensagem de erro "no HTTPS response" aparece no TMS selecionando o Endpoint, em System > Navigator.

Isso acontece como resultado dessas situações.

- O TC 7.3.6 e o CE 8.1.0 e posterior não suportam mais TLS 1.0 conforme as notas de versão.

- O servidor Microsoft Windows tem TLS versão 1.1 e 1.2 desabilitadas por padrão.

- Por padrão, as ferramentas do TMS usam o Medium Communication Security em suas opções de segurança da camada de transporte.

- Quando a versão 1.0 do TLS está desativada e as versões 1.1 e 1.2 do TLS estão ativadas, o TMS não envia a saudação do cliente SSL (Secure Socket Layer) depois que o handshake triplo do TCP é bem-sucedido com o Endpoint. No entanto, ainda é possível criptografar dados usando TLS versão 1.2.

- Ativar o TLS versão 1.2 usando uma ferramenta ou no Registro do Windows não é suficiente, pois o TMS ainda enviará ou anunciará apenas 1.0 em suas mensagens de saudação do cliente.

Solução

O servidor Windows onde o TMS está instalado, precisa ter o TLS versão 1.1 e 1.2 habilitado, isso pode ser feito com o próximo procedimento.

Ative TLS 1.1 e 1.2 no TMS Windows Server para TMS 15.x e posterior

Etapa 1. Abra uma Conexão de Área de Trabalho Remota para o Windows Server onde o TMS está instalado.

Etapa 2. Abra o editor do Registro do Windows (Iniciar->Executar->Regedit).

Etapa 3. Faça backup do Registro.

-

Se for solicitada uma senha ou confirmação de administrador, digite a senha ou forneça a confirmação.

-

Localize e clique na chave ou subchave de backup.

-

Clique no menu Arquivo e clique em Exportar.

-

Na caixa Salvar em, selecione o local onde deseja salvar a cópia de backup e digite um nome para o arquivo de backup na caixa Nome do arquivo.

-

Click Save.

Etapa 4. Ative TLS 1.1 e TLS 1.2.

- Abrir registro

- Navegue até HKEY_LOCAL_MACHINE —> SYSTEM —> CurrentControlSet —> Control —> Se

curityProviders —> SCHANNEL —> Protocolos - Adicionar suporte TLS 1.1 e TLS 1.2

- Criar pastas TLS 1.1 e TLS 1.2

- Criar subchaves como cliente e servidor

- Crie DWORDs para Cliente e Servidor para cada chave TLS criada.

DisabledByDefault [Value = 0] Enabled [Value = 1]

Etapa 5. Reinicie o servidor do TMS Windows para garantir que o TLS entre em vigor.

Note: Visite este link para obter informações específicas sobre as versões aplicáveis https://technet.microsoft.com/en-us/library/dn786418%28v=ws.11%29.aspx#BKMK_SchannelTR_TLS12

Dica: a ferramenta NARTAC pode ser usada para desativar as versões TLS necessárias depois que você fizer isso, precisará reiniciar o servidor. Você pode fazer o download desse link https://www.nartac.com/Products/IISCrypto/Download

Alteração de segurança na ferramenta TMS

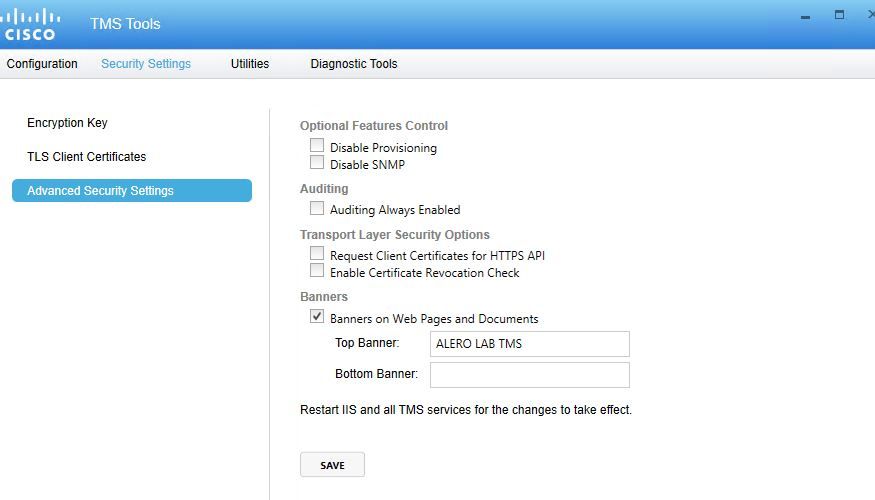

Quando as versões corretas estiverem ativadas, altere as configurações de segurança em Ferramentas TMS com este procedimento.

Etapa 1. Abrir ferramentas do TMS

Etapa 2. Navegue até Configurações de segurança > Configurações avançadas de segurança

Etapa 3. Em Transport Layer Security Options, defina a Communication Security como Medium-High

Etapa 4. Clique em Salvar

Etapa 5. Em seguida, reinicie os Serviços de Informações da Internet (IIS) no servidor e o TMSDatabaseScannerService e inicie o TMSPLCMDirectoryService (se ele estiver parado)

aviso: : Quando a opção TLS é alterada para Medium-High de Medium, telnet e Simple Network Management Protocol (SNMP) serão desativados. Isso fará com que o serviço TMSSNMP seja interrompido e um alerta será gerado na interface da Web do TMS.

Considerações para atualizar as configurações de segurança

Quando o SQL 2008 R2 está em uso e instalado no servidor do TMS windows, precisamos garantir que TLS1.0 e SSL3.0 também estejam ativados ou que o serviço SQL pare e ele não inicie.

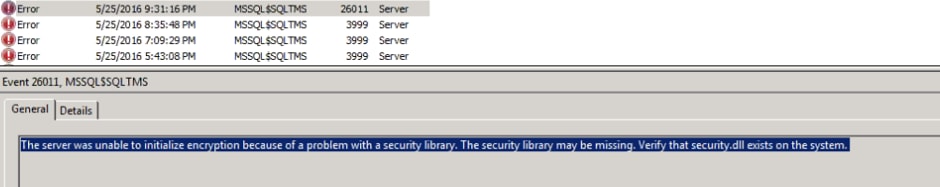

Você deve ver esses erros no registro de eventos:

Quando o SQL 2012 está em uso, ele precisa ser atualizado para lidar com a alteração de TLS se instalado no servidor do Windows do TMS (https://support.microsoft.com/en-us/kb/3052404)

Endpoints gerenciados usando SNMP ou Telnet mostram "Violação de segurança: A comunicação Telnet não é permitida".

Verificar

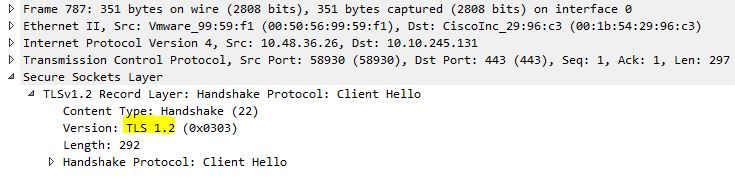

Quando você altera a opção TLS de Médio para Médio a Alto, isso garante que o TLS versão 1.2 seja anunciado no Cliente Hello após o handshake triplo TCP ter êxito do TMS:

TLS versão 1.2 anunciada:

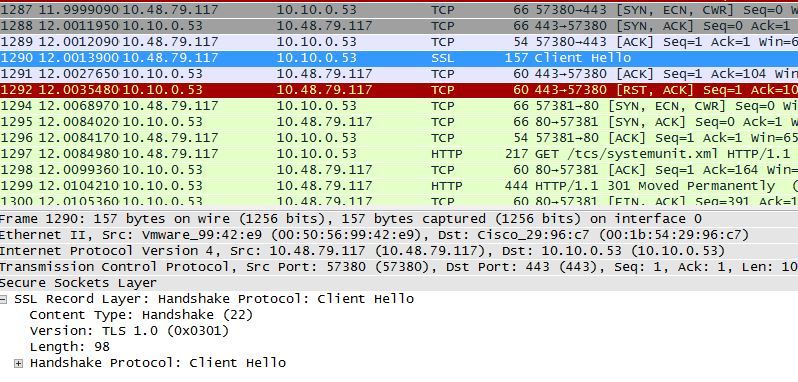

Se for deixado no meio, o TMS enviará somente a versão 1.0 na saudação do cliente SSL durante a fase de negociação, que especifica a versão mais alta do protocolo TLS que ele suporta como um cliente, que é o TMS, neste caso.

Para versões TMS inferiores a 15

Etapa 1. Embora a versão 1.2 do TLS seja adicionada no registro

Etapa 2. O servidor TMS ainda não envia a versão suportada pelo Endpoint em sua saudação de cliente SSL

Etapa 3. O problema, então, está no fato de que não podemos alterar as opções TLS nas ferramentas TMS porque essa opção não está disponível

Etapa 4. Em seguida, a solução para esse problema é atualizar o TMS para 15.x ou rebaixar seus endpoints TC/CE para 7.3.3, esse problema é rastreado no defeito de software CSCuz71542 criado para a versão 14.6.X.

Colaborado por engenheiros da Cisco

- Joshua AleroCisco TAC Engineer

- Geovanny OlivaresCisco TAC Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback