Configurar o RTP seguro no Contact Center Enterprise

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve como proteger o tráfego do protocolo de transporte em tempo real (SRTP) no fluxo de chamadas abrangente do Contact Center Enterprise (CCE).

Prerequisites

A geração e a importação de certificados estão fora do escopo deste documento, portanto, os certificados do Cisco Unified Communication Manager (CUCM), do Customer Voice Portal (CVP) Call Server, do Cisco Virtual Voice Browser (CVB) e do Cisco Unified Border Element (CUBE) devem ser criados e importados para os respectivos componentes. Se você usar certificados autoassinados, a troca de certificados deve ser feita entre componentes diferentes.

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- CCE

- CVP

- CUBO

- CUCM

- CVB

Componentes Utilizados

As informações neste documento são baseadas no Package Contact Center Enterprise (PCCE), CVP, CVB e CUCM versão 12.6, mas também se aplicam às versões anteriores.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Observação: no fluxo de chamadas abrangente da central de contatos, para habilitar o RTP seguro, sinais SIP seguros devem ser habilitados. Portanto, as configurações neste documento habilitam o SIP e o SRTP seguros.

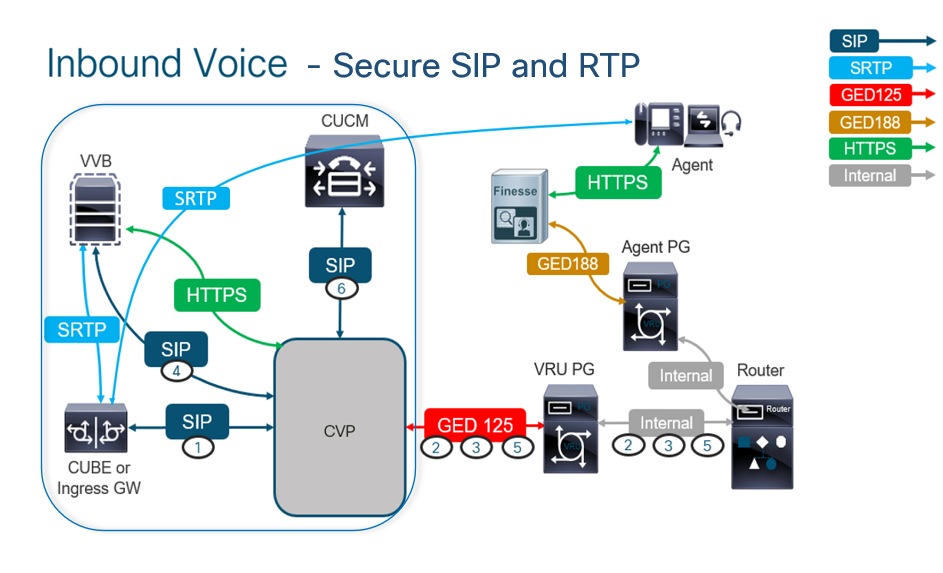

O próximo diagrama mostra os componentes envolvidos em sinais SIP e RTP no fluxo de chamadas abrangente da central de contatos. Quando uma chamada de voz chega ao sistema, ela vem primeiro através do gateway de entrada ou CUBE, portanto, inicie as configurações no CUBE. Em seguida, configure CVP, CVB e CUCM.

Tarefa 1: Configuração segura do CUBE

Nesta tarefa, você configura o CUBE para proteger mensagens de protocolo SIP e RTP.

Configurações necessárias:

- Configurar um ponto de confiança padrão para o SIP UA

- Modifique os correspondentes de discagem para usar TLS e SRTP

Etapas:

- Abra uma sessão SSH para o CUBE.

- Execute esses comandos para que a pilha SIP use o certificado CA do CUBE. O CUBE estabelece uma conexão SIP TLS de/para o CUCM (198.18.133.3) e o CVP (198.18.133.13):

Conf t Sip-ua Transport tcp tls v1.2 crypto signaling remote-addr 198.18.133.3 255.255.255.255 trustpoint ms-ca-name crypto signaling remote-addr 198.18.133.13 255.255.255.255 trustpoint ms-ca-name exit

- Execute estes comandos para ativar o TLS no peer de discagem de saída para o CVP. Neste exemplo, a tag de peer de discagem 6000 é usada para rotear chamadas para o CVP:

Conf t dial-peer voice 6000 voip session target ipv4:198.18.133.13:5061 session transport tcp tls srtp exit

Tarefa 2: Configuração segura do CVP

Nesta tarefa, configure o servidor de chamadas CVP para proteger as mensagens de protocolo SIP (SIP TLS).

Etapas:

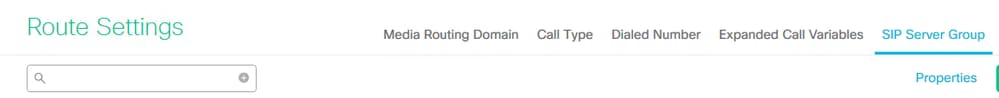

- Faça login no

UCCE Web Administration. - Navegue até

Call Settings > Route Settings > SIP Server Group.

Com base em suas configurações, você tem Grupos de servidores SIP configurados para CUCM, CVB e CUBE. Você precisa definir portas SIP seguras como 5061 para todas elas. Neste exemplo, estes grupos de servidores SIP são usados:

cucm1.dcloud.cisco.compara CUCMvvb1.dcloud.cisco.compara CVVBcube1.dcloud.cisco.compara CUBE

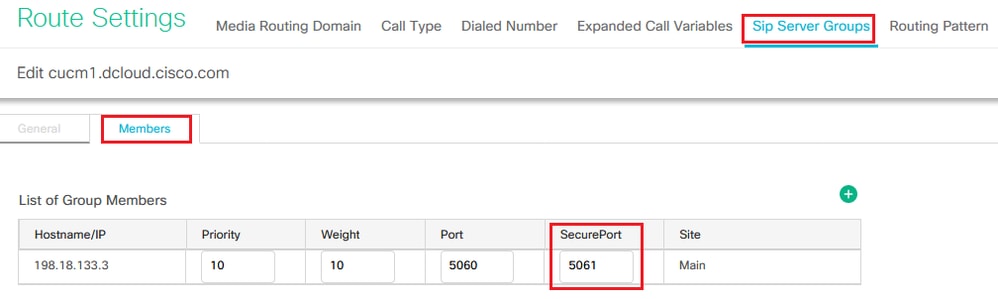

- Clique em

cucm1.dcloud.cisco.come depois noMembersque mostra os detalhes das Configurações do Grupo de Servidores SIP. ConfiguradoSecurePortpara5061e clique emSave.

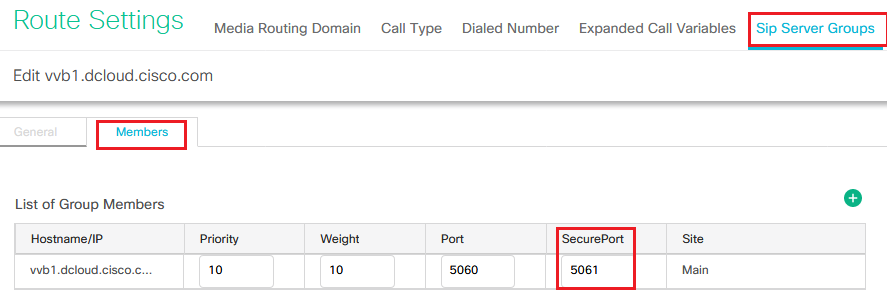

- Clique em

vvb1.dcloud.cisco.come depois noMembers, defina oSecurePortpara5061e clique emSave.

Tarefa 3: Configuração segura do CVB

Nesta tarefa, configure o CVB para proteger as mensagens de protocolo SIP (SIP TLS) e o SRTP.

Etapas:

- Abra o

Cisco VVB Admin - Navegue até

System > System Parameters.

- Na guia

Security Parameters, escolhaEnableparaTLS (SIP). Mantenha aSupported TLS(SIP) version as TLSv1.2e escolherEnableparaSRTP.

- Clique em

Update. Clique emOkquando solicitado a reiniciar o mecanismo CVB.

- Essas alterações exigem uma reinicialização do mecanismo Cisco VB. Para reiniciar o mecanismo do VVB, navegue para o

Cisco VVB Serviceabilitye clique emGo.

- Navegue até

Tools > Control Center – Network Services.

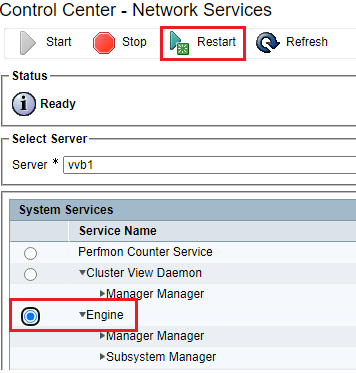

- Escolher

Enginee clique emRestart.

Tarefa 4: Configuração segura do CUCM

Para proteger mensagens SIP e RTP no CUCM, execute estas configurações:

- Definir o modo de segurança do CUCM para o modo misto

- Configurar perfis de segurança de tronco SIP para CUBE e CVP

- Associe perfis de segurança de tronco SIP aos respectivos troncos SIP e habilite o SRTP

- Comunicação de dispositivo de Agentes Seguros com CUCM

Definir o modo de segurança do CUCM para o modo misto

O CUCM suporta dois modos de segurança:

- Modo não seguro (modo padrão)

- Modo misto (modo seguro)

Etapas:

- Faça login na interface de administração do CUCM.

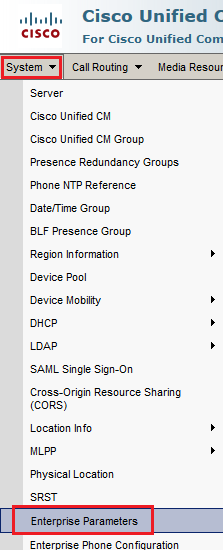

- Ao fazer login no CUCM, você pode navegar para

System > Enterprise Parameters.

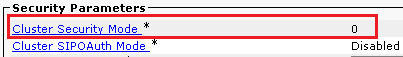

- Sob o comando

Security Parameters, verifique se aCluster Security Modeestá definido como0.

- Se o Modo de Segurança de Cluster estiver definido como 0, isso significa que o modo de segurança de cluster está definido como não seguro. Você precisa ativar o modo misto a partir do CLI.

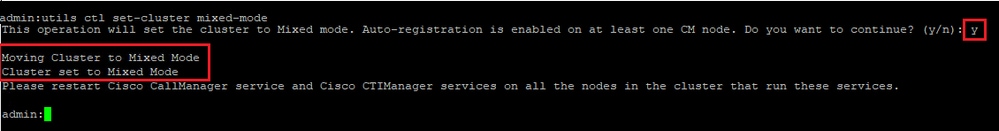

- Abra uma sessão SSH para o CUCM.

- Após o login bem-sucedido no CUCM via SSH, execute este comando:

utils ctl set-cluster mixed-mode

- Tipo

ye clique emEnterno prompt. Este comando define o modo de segurança de cluster para o modo misto.

- Para que as alterações entrem em vigor, reinicie o

Cisco CallManagere oCisco CTIManagerserviços. - Para reiniciar os serviços, navegue e faça login no

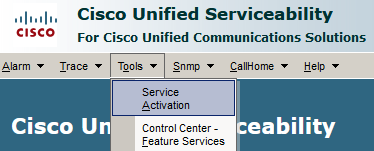

Cisco Unified Serviceability.

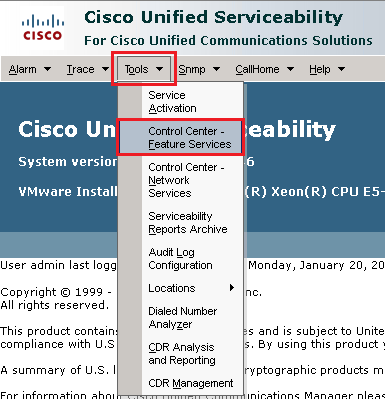

- Após o login bem-sucedido, navegue até

Tools > Control Center – Feature Services.

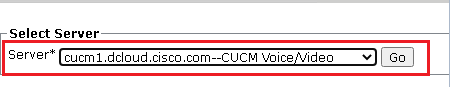

- Escolha o servidor e clique em

Go.

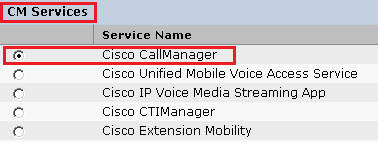

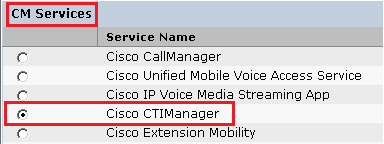

- Abaixo dos serviços CM, escolha o comando

Cisco CallManagere clique emRestartna parte superior da página.

- Confirme a mensagem pop-up e clique em

OK. Aguarde até que o serviço seja reiniciado com êxito.

- Após a reinicialização bem-sucedida do

Cisco CallManager, escolha oCisco CTIManagerem seguida, clique emRestartpara reiniciarCisco CTIManagerserviço.

- Confirme a mensagem pop-up e clique em

OK. Aguarde até que o serviço seja reiniciado com êxito.

- Após a reinicialização bem-sucedida dos serviços, para verificar se o modo de segurança do cluster está definido como modo misto, navegue até a administração do CUCM, conforme explicado na Etapa 5. e verifique a

Cluster Security Mode. Agora ele deve ser definido como1.

Configurar perfis de segurança de tronco SIP para CUBE e CVP

Etapas:

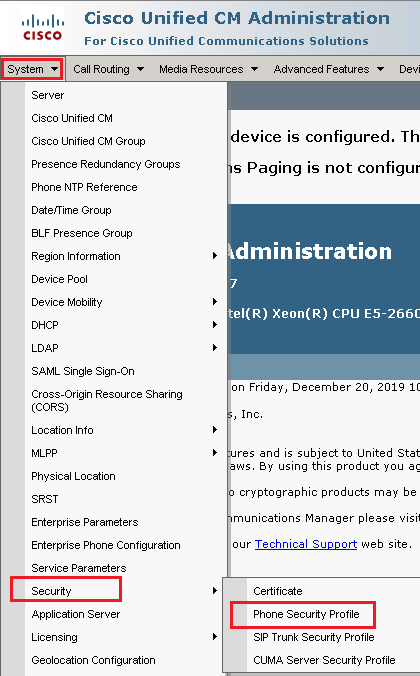

- Faça login na interface de administração do CUCM.

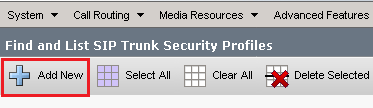

- Após o login bem-sucedido no CUCM, navegue até

System > Security > SIP Trunk Security Profilepara criar um perfil de segurança de dispositivo para o CUBE.

- Na parte superior esquerda, clique em Add New para adicionar um novo perfil.

- Configurar

SIP Trunk Security Profilecomo esta imagem e clique emSavena parte inferior esquerda da página.

5. Certifique-se de definir o Secure Certificate Subject or Subject Alternate Name para o Nome comum (CN) do certificado CUBE, pois ele deve corresponder.

6. Clique em Copy e altere o Name para SecureSipTLSforCVP. alteram Secure Certificate Subject ao CN do certificado de servidor de chamada CVP, pois ele deve corresponder. Clique em Save botão.

Associe perfis de segurança de tronco SIP aos respectivos troncos SIP e habilite o SRTP

Etapas:

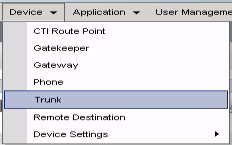

- Na página Administração do CUCM, navegue até

Device > Trunk.

- Procure o tronco CUBE. Neste exemplo, o nome do tronco CUBE é

vCubee clique emFind.

- Clique em

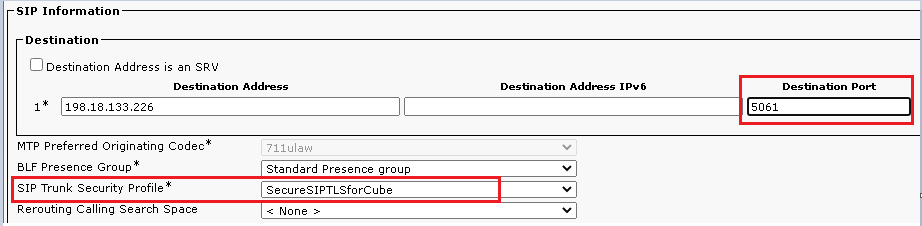

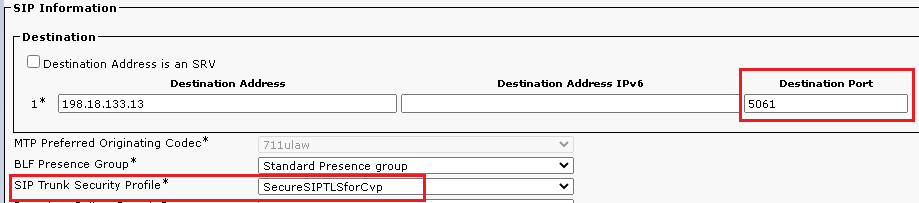

vCUBEpara abrir a página de configuração do tronco vCUBE. - IN

Device Information, verifique aSRTP Allowedpara habilitar o SRTP.

- Role para baixo até

SIP Informatione altere aDestination Portpara5061. - alteram

SIP Trunk Security ProfileparaSecureSIPTLSForCube.

- Clique em

Saveem seguidaRestparasavee aplicar alterações.

- Navegue até

Device > Trunk, procure o tronco CVP, neste exemplo o nome do tronco CVP écvp-SIP-Trunk. Clique emFind.

- Clique em

CVP-SIP-Trunkpara abrir a página de configuração do tronco CVP. - IN

Device Information, verifiqueSRTP Allowedpara habilitar o SRTP.

- Role para baixo até

SIP Information, altere oDestination Portpara5061. - alteram

SIP Trunk Security ProfileparaSecureSIPTLSForCvp.

- Clique em

Saveem seguidaRestparasavee aplicar alterações.

Comunicação segura de dispositivos de agentes com o CUCM

Para habilitar recursos de segurança para um dispositivo, você deve instalar um LSC (Locally Significant Certificate) e atribuir o perfil de segurança a esse dispositivo. O LSC possui a chave pública para o endpoint, que é assinada pela chave privada CUCM CAPF. Por padrão, ele não é instalado nos telefones.

Etapas:

- Efetue login no

Cisco Unified Serviceabilityinterface. - Navegue até

Tools > Service Activation.

- Escolha o servidor CUCM e clique em

Go.

- Verificar

Cisco Certificate Authority Proxy Functione clique emSaveOkpara confirmar.

- Verifique se o serviço está ativado e navegue até a administração do CUCM.

- Após o login bem-sucedido na administração do CUCM, navegue até

System > Security > Phone Security Profilepara criar um perfil de segurança de dispositivo para o dispositivo do agente.

- Localize o perfil de segurança referente ao seu tipo de dispositivo de agente. Neste exemplo, um softphone é usado, então escolha

Cisco Unified Client Services Framework - Standard SIP Non-Secure Profile. Clique no ícone de cópia para copiar este perfil.

para copiar este perfil.

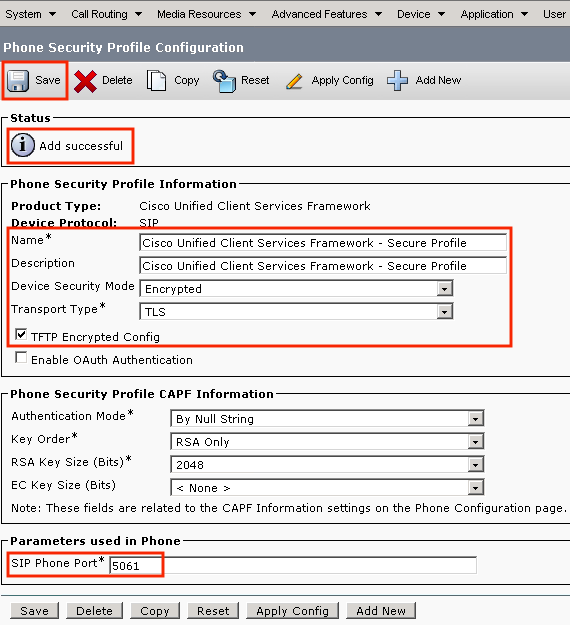

- Renomear o perfil para

Cisco Unified Client Services Framework - Secure Profile. C Altere os parâmetros como nesta imagem e clique emSavena parte superior esquerda da página.

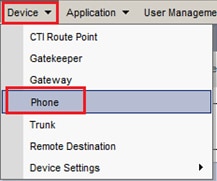

- Após a criação bem-sucedida do perfil do dispositivo telefônico, navegue até

Device > Phone.

- Clique em

Findpara listar todos os telefones disponíveis e, em seguida, clique em telefone do agente. - A página Configuração do telefone do agente é aberta. Localizar

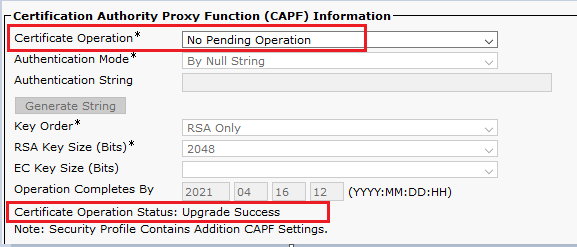

Certification Authority Proxy Function (CAPF) Informationseção. Para instalar o LSC, configureCertificate OperationparaInstall/UpgradeeOperation Completes bypara qualquer data futura.

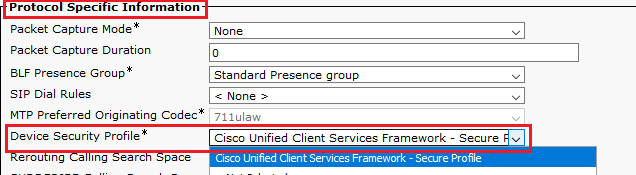

- Localizar

Protocol Specific Informatione altere aDevice Security ProfileparaCisco Unified Client Services Framework – Secure Profile.

- Clique em

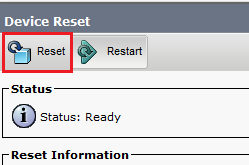

Savena parte superior esquerda da página. Verifique se as alterações foram salvas com êxito e clique emReset.

- Uma janela pop-up será aberta. Clique em

Resetpara confirmar a ação.

- Depois que o dispositivo do agente se registrar novamente no CUCM, atualize a página atual e verifique se o LSC foi instalado com êxito. Verificar

Certification Authority Proxy Function (CAPF) Informationseção,Certificate Operationdeve ser definido comoNo Pending OperationeCertificate Operation Statusestá definido comoUpgrade Success.

- Consulte as mesmas etapas da Etapa 1. 7 - 13 para proteger os dispositivos de outros agentes que você deseja usar SIP e RTP seguros com CUCM.

Verificar

Para validar se o RTP está protegido corretamente, execute estas etapas:

- Faça uma chamada de teste para a central de contatos e ouça o prompt IVR.

- Ao mesmo tempo, abra a sessão SSH para o vCUBE e execute este comando:

show call active voice brief

Dica: verifique se o SRTP está on entre CUBE e VVB (198.18.133.143). Se sim, isso confirma que o tráfego RTP entre CUBE e VB é seguro.

- Disponibilize um agente para atender a chamada.

.

- O agente é reservado e a chamada é roteada para o agente. Atenda a chamada.

- A chamada é conectada ao agente. Volte para a sessão vCUBE SSH e execute este comando:

show call active voice brief

Dica: verifique se o SRTP está on entre o CUBE e os telefones dos agentes (198.18.133.75). Se sim, isso confirma que o tráfego RTP entre o CUBE e o agente está seguro.

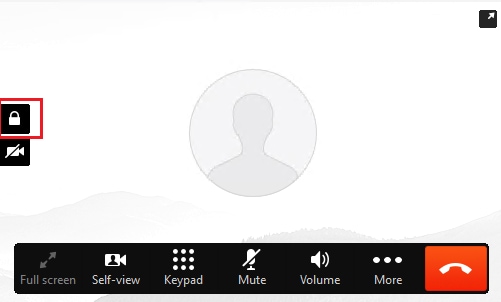

- Além disso, quando a chamada é conectada, um bloqueio de segurança é exibido no dispositivo do agente. Isso também confirma que o tráfego RTP está seguro.

Para validar se os sinais SIP estão protegidos corretamente, consulte o artigo Configurar Sinalização SIP Segura.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

21-Dec-2022 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Mohamed MohassebEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback