Certificados com assinatura automática do Exchange em uma solução UCCE 12.6

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como trocar certificados autoassinados na solução Unified Contact Center Enterprise (UCCE).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- UCCE versão 12.6(2)

- Customer Voice Portal (CVP) versão 12.6(2)

- Cisco Virtualized Voice Browser (VVB)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

- UCCE 12.6(2)

- CVP 12.6(2)

- Cisco VB 12.6(2)

- Console de operações do CVP (OAMP)

- CVP Novo OAMP (NOAMP)

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Na configuração da solução UCCE de novos recursos que envolvem aplicativos centrais como Roggers, Gateways Periféricos (PG), Estações de Trabalho Administrativas (AW)/Servidor de Dados Administrativos (ADS), Finesse, Cisco Unified Intelligence Center (CUIC) e assim por diante é feito através da página de Administração do Contact Center Enterprise (CCE). Para aplicativos de Resposta de Voz Interativa (IVR - Interative Voice Response) como CVP, Cisco VB e gateways, o NOAMP controla a configuração de novos recursos. A partir do CCE 12.5(1), devido à conformidade de gerenciamento de segurança (SRC), toda a comunicação com o CCE Admin e o NOAMP é feita estritamente através do protocolo HTTP seguro.

Para obter uma comunicação segura perfeita entre esses aplicativos em um ambiente de certificado autoassinado, a troca de certificados entre os servidores é uma obrigação. A próxima seção explica em detalhes as etapas necessárias para trocar o certificado autoassinado entre:

- Servidores CCE AW e servidores de aplicativos principais CCE

- Servidor CVP OAMP e servidores de componentes CVP

Observação: este documento se aplica SOMENTE ao CCE versão 12.6. Consulte a seção de informações relacionadas para obter links para outras versões.

Procedimento

Servidores CCE AW e servidores de aplicativos principais CCE

Estes são os componentes dos quais os certificados autoassinados são exportados e os componentes para os quais os certificados autoassinados precisam ser importados.

Servidores AW CCE: este servidor requer certificado de:

- Plataforma Windows: Roteador e Agente(Rogger){A/B}, Gateway Periférico (PG){A/B} e todos os AW/ADS.

Observação: o IIS e o Diagnostic Framework Portico (DFP) são necessários.

- Plataforma VOS: Finesse, CUIC, Live Data (LD), Identity Server (IDS) , Cloud Connect e outros servidores aplicáveis que fazem parte do banco de dados de inventário. O mesmo se aplica a outros servidores AW na solução.

Roteador \ Servidor de Log: Este servidor requer certificado de:

- Plataforma Windows: todos os certificados IIS de servidores AW.

As etapas necessárias para a troca eficaz de certificados autoassinados para o CCE estão divididas nessas seções.

Seção 1: Troca de certificados entre roteador\logger, PG e servidor AW

Seção 2: Intercâmbio de certificados entre o aplicativo da plataforma VOS e o servidor AW

Seção 1: Troca de certificados entre roteador\logger, PG e servidor AW

As etapas necessárias para concluir essa troca com êxito são:

Etapa 1. Exporte certificados do IIS de Router\Logger, PG e todos os servidores AW.

Etapa 2. Exporte certificados DFP de Router\Logger, PG e todos os servidores AW.

Etapa 3. Importe certificados IIS e DFP de Router\Logger, PG e AW para servidores AW.

Etapa 4. Importe o certificado do IIS para o Roteador\Agente de Log e PG dos servidores AW.

Cuidado: antes de começar, você deve fazer backup do armazenamento de chaves e abrir um prompt de comando como Administrador.

(i) Conheça o caminho do home do java para garantir onde o java keytool está hospedado. Há algumas maneiras de encontrar o caminho do início java.

Opção 1: Comando CLI: echo %CCE_JAVA_HOME%

Opção 2: manualmente via configuração de sistema avançada, como mostrado na imagem

(ii) Faça backup do arquivo cacerts da pasta <diretório de instalação do ICM>ssl\ . Você pode copiá-lo para outro local.

Etapa 1. Exporte certificados do IIS de Roteador\Agente de Log, PG e todos os Servidores AW.

(i) No servidor AW de um navegador, navegue até os servidores (Roggers, PG, outros servidores AW) url: https://{servername}.

(ii) Salve o certificado em uma pasta temporária. Por exemplo c:\temp\certs e nomeie o certificado como ICM{svr}[ab].cer.

Observação: selecione a opção X.509 (.CER) codificado na Base 64.

Etapa 2. Exporte certificados DFP de Router\Logger, PG e todos os servidores AW.

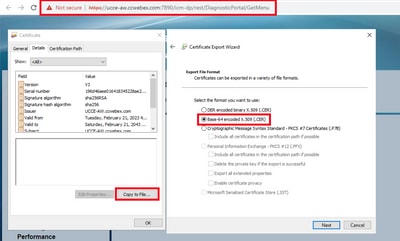

(i) No servidor AW, abra um navegador e navegue até os servidores (Router, Logger ou Roggers, PGs) DFP url: https://{servername}:7890/icm-dp/rest/DiagnosticPortal/GetProductVersion.

(ii) Salve o certificado na pasta exemplo c:\temp\certs e nomeie o certificado como dfp{svr}[ab].cer

Observação: selecione a opção X.509 (.CER) codificado na Base 64.

Etapa 3. Importe certificados IIS e DFP de Router\Logger, PG e AW para servidores AW.

Comando para importar os certificados autoassinados do IIS para o servidor AW. O caminho para executar a ferramenta de Chave: %CCE_JAVA_HOME%\bin:

%CCE_JAVA_HOME%\bin\keytool.exe -import -file C:\Temp\certs\IIS{svr}[ab].cer -alias {fqdn_of_server}_IIS -keystore {ICM install directory}\ssl\cacerts

Example:%CCE_JAVA_HOME%\bin\keytool.exe -import -file c:\temp\certs\IISAWA.cer -alias AWA_IIS -keystore C:\icm\ssl\cacerts

Observação: importe todos os certificados de servidor exportados para todos os servidores AW.

Comando para importar os certificados autoassinados do DFP para servidores AW:

%CCE_JAVA_HOME%\bin\keytool.exe -import -file C:\Temp\certs\dfp{svr}[ab].cer -alias {fqdn_of_server}_DFP -keystore {ICM install directory}\ssl\cacerts

Example: %CCE_JAVA_HOME%\bin\keytool.exe -import -file c:\temp\certs\dfpAWA.cer -alias AWA_DFP -keystore C:\icm\ssl\cacerts

Observação: importe todos os certificados de servidor exportados para todos os servidores AW.

Reinicie o serviço Apache Tomcat nos servidores AW.

Etapa 4. Importe o certificado do IIS para o Roteador\Agente de Log e PG dos servidores AW.

Comando para importar os certificados autoassinados do AW IIS para os servidores Router\Logger e PG:

%CCE_JAVA_HOME%\bin\keytool.exe -import -file C:\Temp\certs\IIS{svr}[ab].cer -alias {fqdn_of_server}_IIS -keystore {ICM install directory}\ssl\cacerts

Example: %CCE_JAVA_HOME%\bin\keytool.exe -import -file c:\temp\certs\IISAWA.cer -alias AWA_IIS -keystore C:\icm\ssl\cacerts

Observação: importe todos os certificados do servidor AW IIS exportados para servidores Rogger e PG nos lados A e B.

Reinicie o serviço Apache Tomcat nos servidores Router\Logger e PG.

Seção 2: Intercâmbio de certificados entre aplicativos da plataforma VOS e o servidor AW

As etapas necessárias para concluir essa troca com êxito são:

Etapa 1. Exportar certificados do servidor de aplicativos da plataforma VOS.

Etapa 2. Importar certificados de aplicativos da plataforma VOS para o AW Server.

Esse processo é aplicável a aplicativos VOS, como:

- Finesse

- CUIC \ LD \ IDS

- Conexão em nuvem

Etapa 1. Exportar certificados do servidor de aplicativos da plataforma VOS.

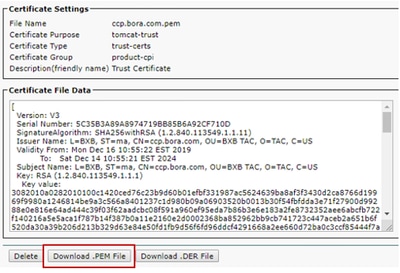

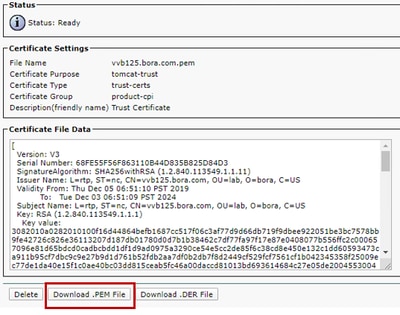

(i) Navegue até a página Cisco Unified Communications Operating System Administration: https://FQDN:8443/cmplatform.

(ii) Navegue para Segurança > Gerenciamento de Certificados e localize os certificados do servidor primário de aplicativos na pasta tomcat-trust.

(iii) Selecione o certificado e clique no arquivo download .PEM para salvá-lo em uma pasta temporária no servidor AW.

Observação: Execute as mesmas etapas para o assinante.

Etapa 2. Importe o aplicativo da plataforma VOS para o AW Server.

Caminho para executar a ferramenta de Chave: %CCE_JAVA_HOME%\bin

Comando para importar os certificados autoassinados:

%CCE_JAVA_HOME%\bin\keytool.exe -import -file C:\Temp\certs\vosapplicationX.pem -alias {fqdn_of_VOS} -keystore {ICM install directory}\ssl\cacerts

Example: %CCE_JAVA_HOME%\bin\keytool.exe -import -file C:\Temp\certs\CUICPub.pem -alias CUICPub -keystore C:\icm\ssl\cacerts

Reinicie o serviço Apache Tomcat nos servidores AW.

Observação: execute a mesma tarefa em outros servidores AW.

Servidor CVP OAMP e servidores de componentes CVP

Estes são os componentes dos quais os certificados autoassinados são exportados e os componentes para os quais os certificados autoassinados precisam ser importados.

(i) servidor CVP OAMP: este servidor requer certificado de

- Plataforma Windows: certificado do Gerenciador de Serviços Web (WSM) do servidor CVP e dos servidores de Relatórios.

- Plataforma VOS: Cisco VVB e servidor Cloud Connect.

(ii) Servidores CVP: Este servidor requer certificado de

- Plataforma Windows: certificado WSM do servidor OAMP.

- Plataforma VOS: servidor Cloud Connect e servidor Cisco VB.

(iii) Servidores de relatórios do CVP: Este servidor requer certificado do

- Plataforma Windows: certificado WSM do servidor OAMP

(iv) servidores Cisco VVB: este servidor requer certificado de

- Plataforma Windows: certificado VXML do servidor CVP e certificado Callserver do servidor CVP

- Plataforma VOS: servidor Cloud Connect

As etapas necessárias para a troca eficaz de certificados autoassinados no ambiente do CVP são explicadas nessas três seções.

Seção 1: Troca de certificados entre o servidor CVP OAMP e o servidor CVP e os servidores de relatórios

Seção 2: Troca de certificados entre o servidor CVP OAMP e os aplicativos da plataforma VOS

Seção 3: Troca de certificados entre o servidor CVP e os aplicativos da plataforma VOS

Seção 1: Troca de certificados entre o servidor CVP OAMP e o servidor CVP e os servidores de relatórios

As etapas necessárias para concluir essa troca com êxito são:

Etapa 1. Exporte o certificado WSM do servidor CVP, do servidor de relatórios e do servidor OAMP.

Etapa 2. Importe os certificados WSM do servidor CVP e do servidor de relatórios para o servidor OAMP.

Etapa 3. Importe o certificado WSM do servidor OAMP do CVP para servidores CVP e servidores de relatórios.

Cuidado: antes de começar, você deve fazer o seguinte:

1. Abra uma janela de comando como administrador.

2. Para 12.6.2, para identificar a senha do armazenamento de chaves, vá para a pasta %CVP_HOME%\bin e execute o arquivo DecryptKeystoreUtil.bat.

3. Para 12.6.1, para identificar a senha do armazenamento de chaves, execute o comando, more %CVP_HOME%\conf\security.properties.

4. Você precisa dessa senha ao executar os comandos keytool.

5. No diretório %CVP_HOME%\conf\security\, execute o comando copy .keystore backup.keystore.

Etapa 1. Exporte o certificado WSM do servidor CVP, do servidor de relatórios e do servidor OAMP.

(i) Exporte o certificado WSM de cada servidor CVP para um local temporário e renomeie o certificado com um nome desejado. Você pode renomeá-lo como wsmX.crt. Substitua X pelo nome de host do servidor. Por exemplo, wsmcsa.crt, wsmcsb.crt, wsmrepa.crt, wsmrepb.crt, wsmoamp.crt.

Comando para exportar os certificados autoassinados:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -export -alias wsm_certificate -file %CVP_HOME%\conf\security\wsm.crt

(ii) Copie o certificado do caminho %CVP_HOME%\conf\security\wsm.crt de cada servidor e renomeie-o como wsmX.crt com base no tipo de servidor.

Etapa 2. Importe certificados WSM do servidor CVP e do servidor de relatórios para o servidor OAMP.

(i) Copie cada certificado WSM do servidor CVP e do servidor de relatórios (wsmX.crt) para o diretório %CVP_HOME%\conf\security no servidor OAMP.

(ii) Importe esses certificados com o comando:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -alias {fqdn_of_cvp}_wsm -file %CVP_HOME%\conf\security\wsmcsX.crt

(iii) Reinicialize o servidor.

Etapa 3. Importe o certificado WSM do servidor OAMP do CVP para servidores CVP e servidores de relatórios.

(i) Copie o certificado WSM do servidor OAMP (wsmoampX.crt) para o diretório %CVP_HOME%\conf\security em todos os servidores CVP e servidores de relatórios.

(ii) Importar os certificados com o comando:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -alias {fqdn_of_cvp}_wsm -file %CVP_HOME%\conf\security\wsmoampX.crt

(iii) Reinicialize os servidores.

Seção 2: Troca de certificados entre o servidor CVP OAMP e os aplicativos da plataforma VOS

As etapas necessárias para concluir essa troca com êxito são:

Etapa 1. Exporte o certificado do aplicativo da plataforma VOS.

Etapa 2. Importe o certificado do aplicativo VOS para o servidor OAMP.

Esse processo é aplicável a aplicativos VOS, como:

- CUCM

- VVB

- Conexão em nuvem

Etapa 1. Exporte o certificado do aplicativo da plataforma VOS.

(i) Navegue até a página Cisco Unified Communications Operating System Administration: https://FQDN:8443/cmplatform.

(ii) Navegue para Segurança > Gerenciamento de Certificados e localize os certificados do servidor primário de aplicativos na pasta tomcat-trust.

(iii) Selecione o certificado e clique no arquivo download .PEM para salvá-lo em uma pasta temporária no servidor OAMP.

Etapa 2. Importe o certificado do aplicativo VOS para o servidor OAMP.

(i) Copie o certificado VOS para o diretório %CVP_HOME%\conf\security no servidor OAMP.

(ii) Importar os certificados com o comando:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -alias {fqdn_of_VOS} -file %CVP_HOME%\conf\security\VOS.pem

(ii) Reinicialize o servidor.

Seção 3: Troca de certificados entre o servidor CVP e os aplicativos da plataforma VOS

Esta é uma etapa opcional para proteger a comunicação SIP entre o CVP e outros componentes do Contact Center. Para obter mais informações, consulte o Guia de configuração do CVP: Guia de configuração do CVP - Segurança.

Integração do serviço Web CallStudio do CVP

Para obter informações detalhadas sobre como estabelecer uma comunicação segura para o elemento de serviços da Web e o elemento Rest_Client

Informações Relacionadas

- Guia de configuração do CVP - Segurança

- Guia de segurança do UCCE

- Guia de administração do PCCE

- Certificados com assinatura automática do Exchange PCCE - PCCE 12.5

- Certificados com assinatura automática do Exchange UCCE - UCCE 12.5

- Certificados com assinatura automática do Exchange PCCE - PCCE 12.6

- Implementar certificados assinados por CA - CCE 12.6

- Trocar certificados com a ferramenta Carregador do Contact Center

- Suporte Técnico e Documentação - Cisco Systems

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

15-Aug-2023 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Bhaskar Sastry GarimellaEngenheiro de consultoria técnica da Cisco

- Ramiro AmayaEngenheiro de consultoria técnica da Cisco

- Robert RogierEngenheiro de consultoria técnica da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback