Introdução

Este documento descreve o processo de configuração sobre como instalar o certificado assinado pela CA para a ferramenta Unified Contact Center Enterprise (UCCE) Diagnostic Framework Portico.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Diretório ativo

- Servidor do Sistema de Nomes de Domínio (DNS)

- Infraestrutura de CA implantada e funcionando para todos os servidores e clientes

- Diagnostic Framework Portico

Acessar a ferramenta Diagnostic Framework Portico digitando o endereço IP no navegador sem receber o aviso do certificado está fora do escopo deste artigo.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco UCCE 11.0.1

- Microsoft Windows Server 2012 R2

- Autoridade de Certificação do Microsoft Windows Server 2012 R2

- SO Microsoft Windows 7 SP1

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Configurar

Gerar Solicitação Assinada de Certificado

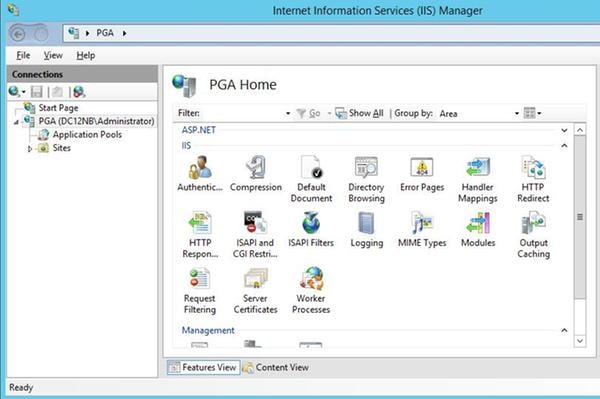

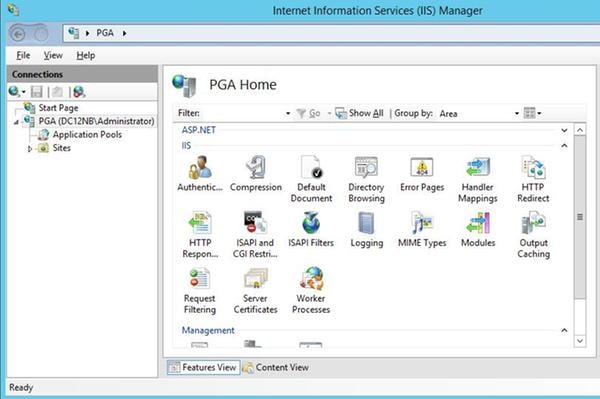

Abra o Gerenciador dos Serviços de Informações da Internet (IIS), selecione seu site, Gateway Periférico A (PGA) no exemplo e Certificados de Servidor.

Selecione Criar solicitação de certificado no painel de ações.

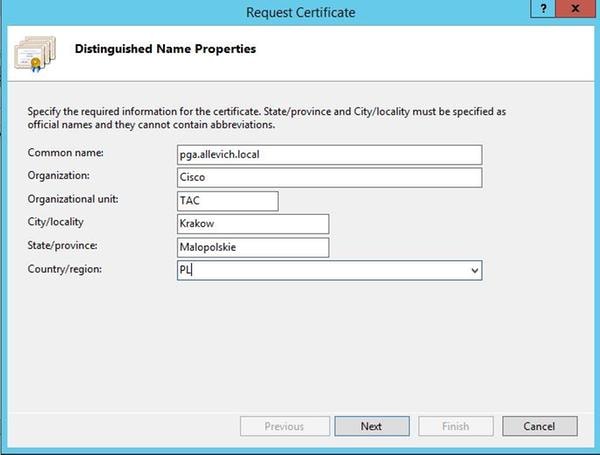

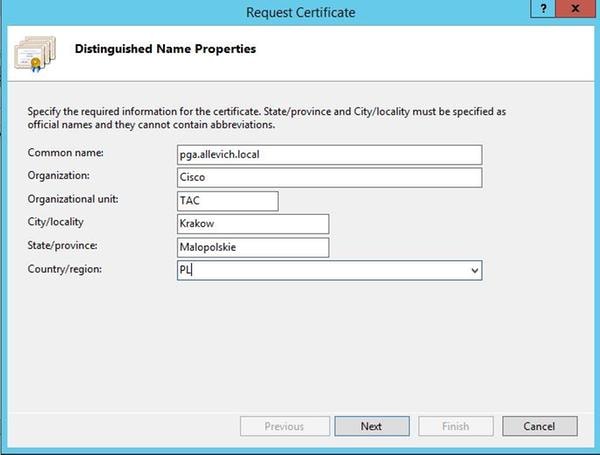

Insira os campos Nome comum (CN), Organização (O), Unidade organizacional (OU), Localidade (L), Estado (ST), País (C). O nome comum deve ser igual ao nome de host + nome de domínio do seu FQDN (Fully Qualified Domain Name, Nome de domínio totalmente qualificado).

Deixe as configurações padrão para o provedor de serviços de criptografia e especifique o comprimento do bit: 2048.

Selecione o caminho onde armazenar. Por exemplo, na área de trabalho com o nome pga.csr.

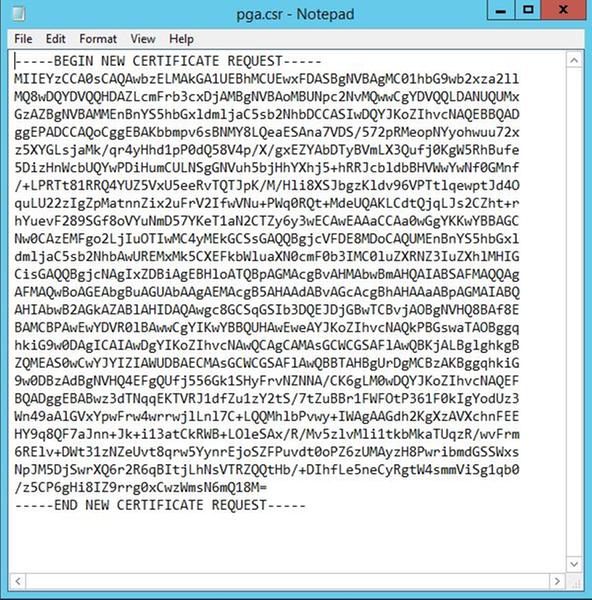

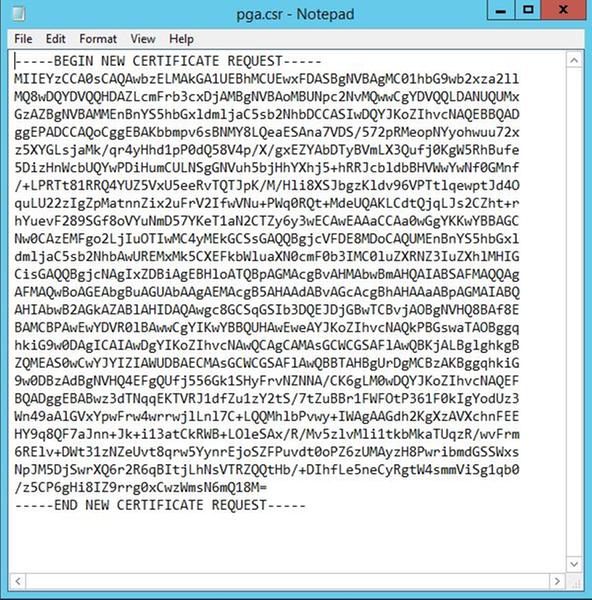

Abra uma solicitação recém-criada no bloco de notas.

Copie o certificado no buffer com CTRL+C.

Assinar o certificado na autoridade de certificação

Note: Se você estiver usando uma autoridade de certificação externa (como GoDaddy), será necessário contatá-la depois de gerar o arquivo CSR.

Entre na página de inscrição de certificado do servidor de autoridade de certificação.

https://<CA-server-address>/certsrv

Selecione Solicitar certificado, Solicitação avançada de certificado e cole o conteúdo da CSR (Certificate Signing Request, Solicitação de assinatura de certificado) no buffer. Em seguida, selecione Modelo de certificado como servidor Web.

Baixe o certificado codificado Base 64.

Abra o certificado e copie o conteúdo do campo de impressão digital para uso posterior. Remover espaços da impressão digital.

Instalar o certificado

Copiar o certificado

Copie o arquivo de certificado recém-gerado na VM do UCCE onde a ferramenta Portico está localizada.

Importar o Certificado para o Repositório do Computador Local

No mesmo servidor UCCE, inicie o console do Console de Gerenciamento Microsoft (MMC) selecionando o menu Iniciar, digite run e mmc .

Clique em

Adicionar/Remover snap-in e, na caixa de diálogo, clique em

Adicionar.

Em seguida, selecione o menu Certificados e adicione.

Na caixa de diálogo do snap-in Certificados, clique em Conta do Computador > Computador Local > Concluir.

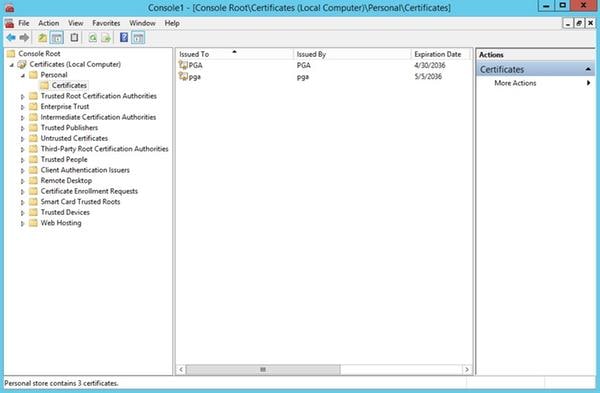

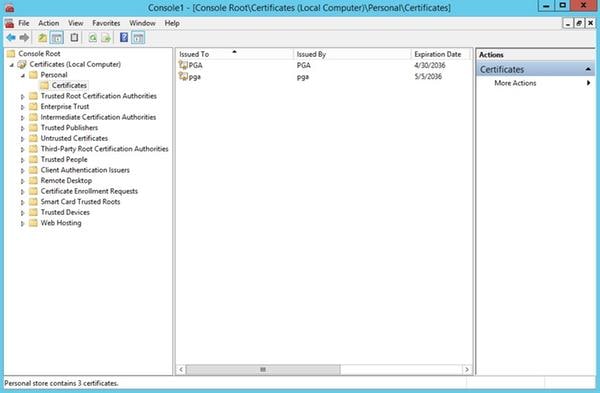

Navegue até a pasta certificados pessoais.

No painel Ações, selecione Mais ações > Todas as tarefas > Importar.

Clique em Avançar, Procurar e selecione o certificado que foi gerado anteriormente. No próximo menu, verifique se o armazenamento de certificados foi definido como pessoal. Na última tela, verifique se Certificate Store e Certificate File estão selecionados e clique em Finish.

Associar Certificado do IIS

Abra o aplicativo CMD.

Navegue até a pasta inicial do Diagnostic Portico.

cd c:\icm\serviceability\diagnostics\bin

Remova a associação de certificado atual para a ferramenta Portico.

DiagFwCertMgr /task:UnbindCert

Associar certificado assinado pela autoridade de certificação.

Tip: Use algum editor de texto (bloco de notas++) para remover espaços no hash.

Use o hash salvo antes com os espaços removidos.

DiagFwCertMgr /task:BindCertFromStore /certhash:bc6bbe23b8b3a26d8446c252400f9264c5c30a29

Caso o certificado seja vinculado com êxito, você deverá ver a linha semelhante na saída.

Certifique-se de que a associação de certificado foi bem-sucedida usando esse comando.

DiagFwCertMgr /task:ValidateCertBinding

Novamente, uma mensagem semelhante deve ser exibida na saída.

"A associação de certificado é VÁLIDA"

Note: Por padrão, DiagFwCertMgr usará a porta 7890.

Reinicie o serviço Estrutura de Diagnóstico.

sc stop "diagfwsvc"

sc start "diagfwsvc"

Feedback

Feedback