Integre vários clusters ISE com o Secure Web Appliance para políticas baseadas em TrustSec

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve o procedimento para enviar informações de Security Group Tag (SGT) de várias implantações do ISE para um único Cisco Secure Web Appliance (Formalmente Web Security Appliance WSA) através do pxGrid para aproveitar as políticas de acesso à Web baseadas em SGT em uma implantação do TrustSec.

Antes da versão 14.5, o Secure Web Appliance só pode ser integrado a um único cluster do ISE para políticas de identidade baseadas em SGT. Com a introdução dessa nova versão, o Secure Web Appliance agora pode interoperar com informações de vários clusters do ISE com um nó separado do ISE que se agrega entre eles. Isso traz grandes benefícios e nos permite exportar dados de usuários de diferentes clusters do ISE e a liberdade de controlar o ponto de saída que um usuário pode usar sem a necessidade de uma integração de 1:1.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Identity services engine (ISE)

- Dispositivo da Web seguro

- protocolo RADIUS

- TrustSec

- pxGrid

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Secure Web Appliance 14.5

- ISE versão 3.1 P3

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Limitações

- Todos os clusters do ISE precisam manter mapeamentos uniformes para SGTs.

- O nó de agregação do ISE deve ter o nome/número de SGTs do restante dos clusters do ISE.

- O Secure Web Appliance só pode identificar a política (Acesso/Descriptografia/Roteamento) com base na tag SGT e não no grupo nem no nome de usuário.

- Relatórios e rastreamento são baseados em SGT.

- Os parâmetros de dimensionamento do ISE/Secure Web Appliance existentes continuam a ser aplicados a este recurso.

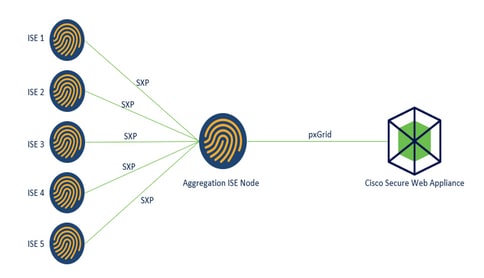

Diagrama de Rede

Processo:

1. Quando o usuário final se conecta à rede, ele recebe um SGT baseado em políticas de autorização no ISE.

2. Em seguida, os diferentes clusters do ISE enviam essas informações de SGT na forma de mapeamentos de SGT-IP para o nó de agregação do ISE por meio do SXP.

3. Nó de agregação do ISE receba essas informações e compartilhe-as com o único Secure Web Appliance por meio do pxGrid.

4. O Secure Web Appliance usa as informações de SGT que aprendeu para fornecer acesso aos usuários com base nas Políticas de Acesso à Web.

Configurar

Configuração do ISE

Habilitar SXP

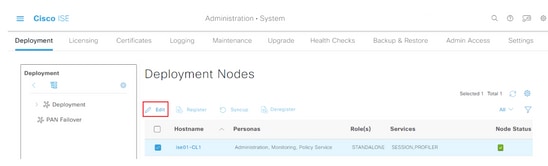

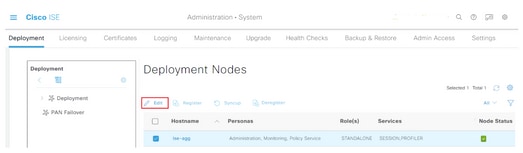

Etapa 1. Selecione o ícone de três linhas  localizado no canto superior esquerdo e selecione Administration > System > Deployment.

localizado no canto superior esquerdo e selecione Administration > System > Deployment.

Etapa 2. Selecione o nó que deseja configurar e clique em Editar.

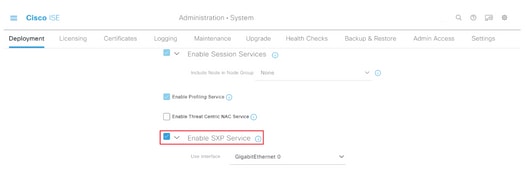

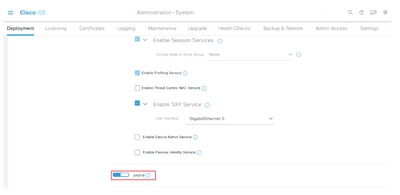

Etapa 3. Para ativar o SXP, marque a caixa Ativar serviço SXP

Etapa 4. Role para baixo e clique em Save

Note: Repita todas as etapas para o restante dos nós do ISE em cada cluster, incluindo o nó de agregação.

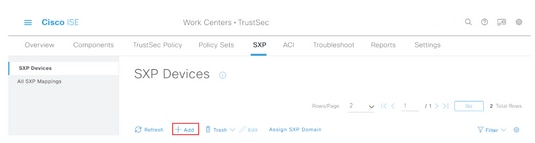

Configurar o SXP nos nós do cluster

Etapa 1. Selecione o ícone de três linhas localizado no canto superior esquerdo e selecione em Centro de trabalho > TrustSec > SXP.

localizado no canto superior esquerdo e selecione em Centro de trabalho > TrustSec > SXP.

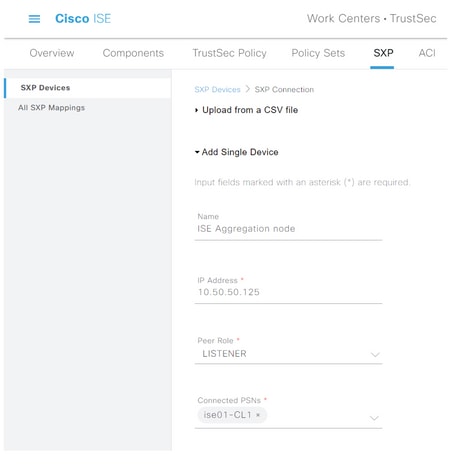

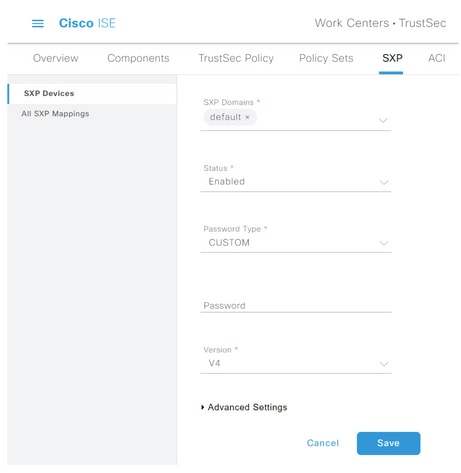

Etapa 2. Clique em +Add para configurar o nó de agregação do ISE como um par do SXP.

Etapa 3. Defina o Nome e o endereço IP do nó de agregação do ISE, selecione peer role como LISTENER. Selecione PSNs necessários em Connected PSNs, obrigatório SXP Domains, selecione Enabled em status e, em seguida, selecione Password Type e required Version.

Etapa 4. Clique em Salvar

Note: Repita todas as etapas para o restante dos nós do ISE em cada cluster para criar uma conexão SXP com o nó de agregação. Repita o mesmo processo no nó de agregação e selecione ALTO-FALANTE como função de peer.

Configurar o SXP no nó de agregação

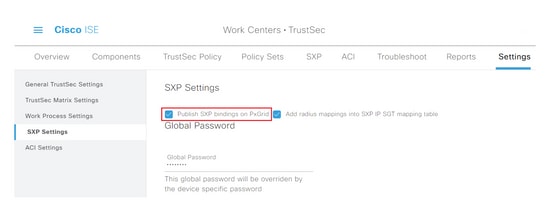

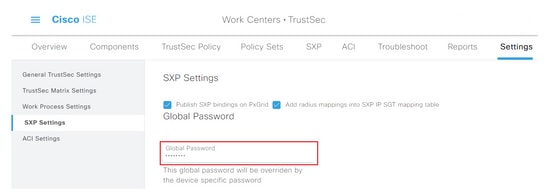

Etapa 1. Selecione o ícone de três linhas localizado no canto superior esquerdo e selecione em Work Center > TrustSec > Settings

Etapa 2. Clique na guia Configurações do SXP

Etapa 3. Para propagar os mapeamentos IP-SGT, marque a caixa de seleção Publicar vinculações SXP no pxGrid.

Etapa 4 (opcional). Defina uma senha padrão para as configurações do SXP em Senha global

Etapa 5. Role para baixo e clique em Salvar.

Ativar o pxGrid no nó de agregação

Etapa 1. Selecione o ícone de três linhas localizado no canto superior esquerdo e selecione em Administração > Sistema > Implantação.

Etapa 2. Selecione o nó que deseja configurar e clique em Editar.

Etapa 3. Para ativar o pxGrid, clique no botão ao lado de pxGrid.

Etapa 4. Role para baixo e clique em Save.

Aprovação automática do pxGrid

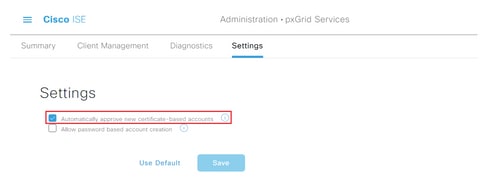

Etapa 1. Navegue até o ícone de três linhas localizado no canto superior esquerdo e selecione Administration > pxGrid Services > Settings.

Etapa 2. Por padrão, o ISE não aprova automaticamente o pxGrid para as solicitações de conexão de novos clientes pxGrid; portanto, você deve habilitar essa configuração marcando a caixa de seleção Aprovar automaticamente novas contas baseadas em certificado.

Etapa 3. Clique em Salvar

Configurações do TrustSec dos dispositivos de rede

Para que o Cisco ISE processe solicitações de dispositivos habilitados para TrustSec, você deve definir esses dispositivos habilitados para TrustSec no Cisco ISE.

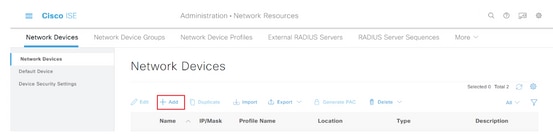

Etapa 1. Navegue até o ícone de três linhas localizado no canto superior esquerdo e selecione em Administration > Network Resources > Network Devices.

Etapa 2. Clique em +Adicionar.

Etapa 3. Insira as informações necessárias na seção Network Devices e nas configurações de autenticação RADIUS.

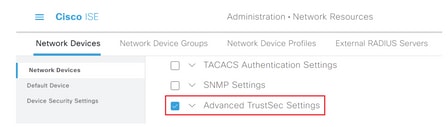

Etapa 4. Marque a caixa de seleção Configurações avançadas do TrustSec para configurar um dispositivo habilitado para TrustSec.

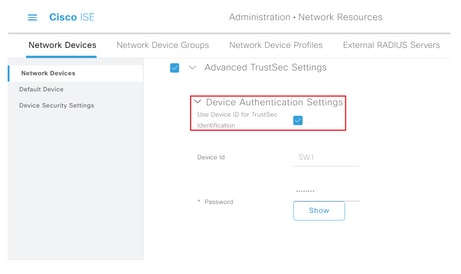

Etapa 5. Clique na caixa de seleção Use Device ID for TrustSec Identification para preencher automaticamente o nome do dispositivo listado na seção Network Devices . Digite uma senha no campo Senha.

Note: A ID e a senha devem corresponder ao comando "cts credentials id <ID> password <PW>" que é configurado posteriormente no switch.

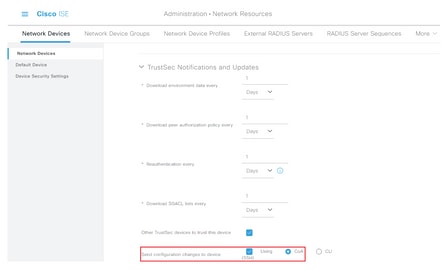

Etapa 6. Marque a caixa de seleção Send configuration changes to device para que o ISE possa enviar notificações de TrustSec CoA para o dispositivo.

Etapa 7. Marque a caixa de seleção Incluir este dispositivo ao implantar atualizações de mapeamento de tag de grupo de segurança.

Etapa 8. Para permitir que o ISE edite a configuração do dispositivo de rede, insira as credenciais do usuário nos campos EXEC Mode Username e EXEC Mode Password . Opcionalmente, forneça a senha de ativação no campo Senha do modo de ativação.

Note: Repita as etapas para todos os outros NADs que devem fazer parte do domínio TrustSec.

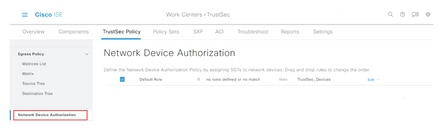

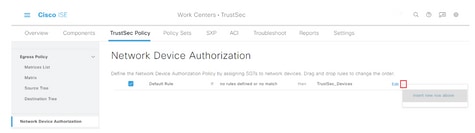

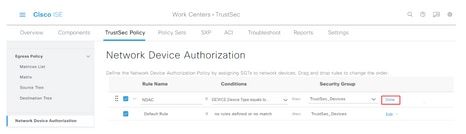

Autorização de dispositivo de rede

Etapa 1. Selecione o ícone de três linhas localizado no canto superior esquerdo e selecione em Centros de trabalho > TrustSec > Política TrustSec.

Etapa 2. No painel esquerdo, clique em Network Device Authorization.

Etapa 3. À direita, use a lista suspensa ao lado de Edit e Insert new row above para criar uma nova regra NDA.

Etapa 4. Defina um Nome da regra, Condições e selecione o SGT apropriado na lista suspensa em Grupos de segurança.

Etapa 5. Clique em Concluído à direita.

Etapa 6. Role para baixo e clique em Salvar.

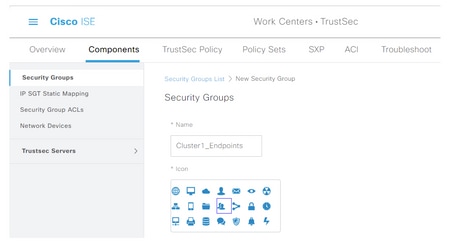

SGT

Etapa 1. Selecione o ícone de três linhas localizado no canto superior esquerdo e selecione em Centros de trabalho > TrustSec > Componentes.

Etapa 2. No painel esquerdo, expanda Grupos de segurança.

Etapa 3. Clique em +Add para criar um novo SGT.

Etapa 4. Digite o nome e escolha um ícone nos campos apropriados.

Etapa 5. Se desejar, dê a ele uma descrição e informe um Valor de Marca.

Note: Para poder inserir manualmente um valor de tag, navegue até Centros de trabalho > TrustSec > Configurações > Configurações gerais do TrustSec e selecione a opção O usuário deve inserir o número SGT manualmente em Numeração de tag do grupo de segurança.

Etapa 6. Role para baixo e clique em Enviar

Note: Repita essas etapas para todos os SGTs necessários.

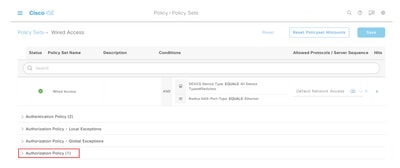

Política de Autorização

Etapa 1. Selecione o ícone de três linhas localizado no canto superior esquerdo e selecione em Policy > Policy Sets.

Etapa 2. Selecione o conjunto de políticas apropriado.

Etapa 3. No conjunto de políticas, expanda a Política de autorização.

Etapa 4. Clique no botão  para criar uma Diretiva de Autorização.

para criar uma Diretiva de Autorização.

Etapa 5. Defina o Nome da regra, a(s) condição(ões e os Perfis obrigatórios e selecione o SGT apropriado na lista suspensa em Grupos de segurança.

Etapa 6. Clique em Salvar.

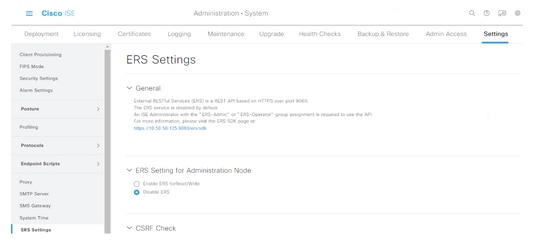

Ativação do ERS no nó de agregação do ISE (opcional)

O Serviço de API RESTful externo (ERS) é uma API que pode ser consultada pelo WSA para obter informações de grupo. O serviço ERS é desativado por padrão no ISE. Depois de habilitada, os clientes podem consultar a API se autenticarem como membros do grupo ERS Admin no nó ISE. Para ativar o serviço no ISE e adicionar uma conta ao grupo correto, siga estas etapas:

Etapa 1. Selecione o ícone de três linhas localizado no canto superior esquerdo e selecione em Administração > Sistema > Configurações.

Etapa 2. No painel esquerdo, clique em ERS Settings (Configurações ERS).

Etapa 3. Selecione a opção Enable ERS for Read/Write.

Etapa 4. Clique em Salvar e confirme com OK.

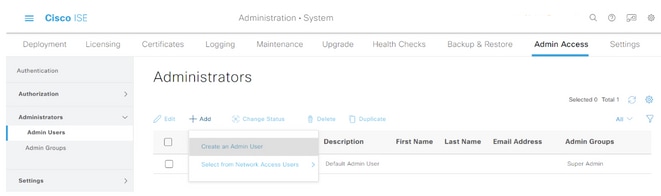

Adicionar usuário ao grupo ESR Admin (Opcional)

Etapa 1. Selecione o ícone de três linhas localizado no canto superior esquerdo e selecione Administration > System > Admin Access

Etapa 2. No painel esquerdo, expanda Administrators e clique em Admin Users.

Etapa 3. Clique em +Add e selecione Admin User no menu suspenso.

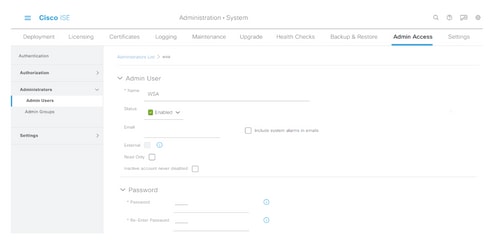

Etapa 4. Digite um nome de usuário e uma senha nos campos apropriados.

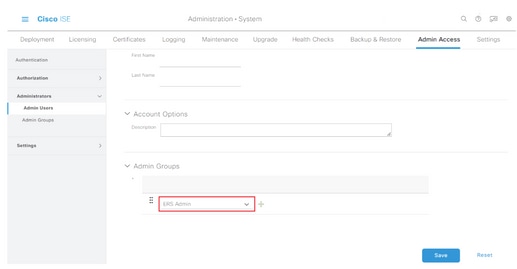

Etapa 5. No campo Admin Groups , use a lista suspensa para selecionar o ERS Admin.

Etapa 6. Clique em Salvar.

Configuração segura de dispositivo da Web

Certificado raiz

Se o projeto de integração usar uma autoridade de certificação interna como raiz de confiança para a conexão entre o WSA e o ISE, esse certificado raiz deverá ser instalado nos dois dispositivos.

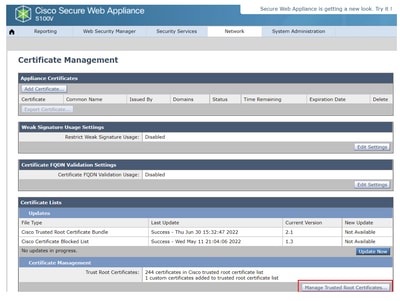

Etapa 1. Navegue até Network > Certificate Management e clique em Manage Trusted Root Certificates para adicionar um certificado CA.

Etapa 2. Clique em Import.

Etapa 3. Clique em Escolher arquivo para localizar a CA raiz gerada e clique em Enviar.

Etapa 4. Clique em Enviar novamente.

Etapa 5. No canto superior direito, clique em Confirmar Alterações.

Etapa 6. Clique em Confirmar alterações novamente.

Certificado pxGrid

No WSA, a criação do par de chaves e do certificado para uso pelo pxGrid é concluída como parte da configuração dos serviços do ISE.

Etapa 1. Navegue até Rede > Identity Service Engine.

Etapa 2. Clique em Enable and Edit Settings.

Etapa 3. Clique em Escolher arquivo para localizar a CA raiz gerada e clique em Carregar arquivo.

Note: Um erro de configuração comum é carregar o certificado pxGrid do ISE nesta seção. O certificado CA raiz deve ser carregado no campo Certificado do nó pxGrid do ISE.

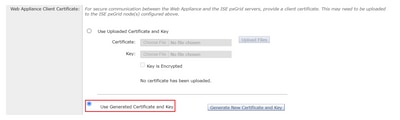

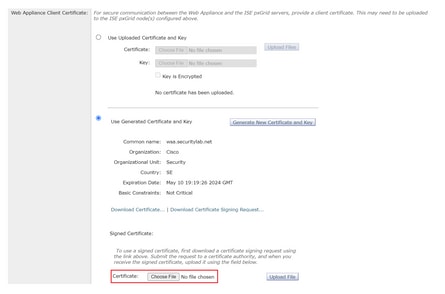

Etapa 4. Na seção Certificado de cliente do equipamento para Web, selecione Usar certificado e chave gerados.

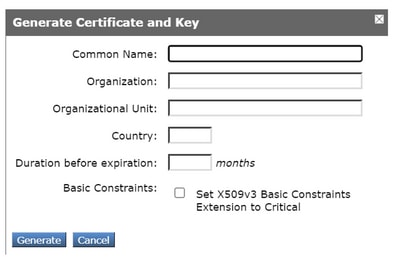

Etapa 5. Clique no botão Gerar novo certificado e chave e preencha os campos de certificado necessários.

Etapa 6. Clique em Download Certificate Signing Request.

Note: É recomendável selecionar o botão Submit para confirmar as alterações na configuração do ISE. Se a sessão for deixada para expirar antes de as alterações serem enviadas, as chaves e o certificado gerados poderão ser perdidos, mesmo se o CSR tiver sido baixado.

Etapa 7. Depois de assinar o CSR com sua CA, clique em Choose File (Escolher arquivo) para localizar o certificado.

Etapa 8. Clique em Upload File.

Etapa 9. Enviar e Confirmar.

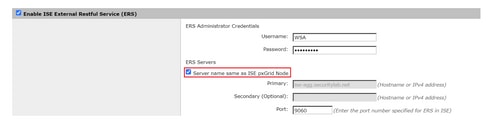

Ativar SXP e ERS no Secure Web Appliance

Etapa 1. Clique nos botões Enable para SXP e ERS.

Etapa 2. No campo ERS Administrator Credentials, insira as informações do usuário que foram configuradas no ISE.

Etapa 3. Marque a caixa para Server name same as ISE pxGrid Node para herdar as informações configuradas anteriormente. Caso contrário, insira as informações necessárias.

Etapa 4. Enviar e Confirmar.

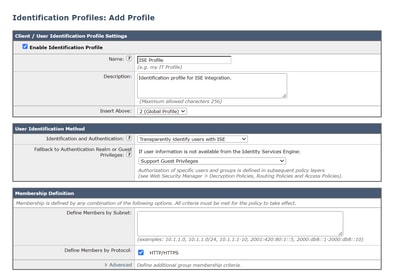

Perfil de identificação

Para usar tags de grupos de segurança ou informações de grupos do ISE nas políticas do WSA, primeiro é necessário criar um perfil de identificação que utilize o ISE como meio de identificar usuários de forma transparente.

Etapa 1. Navegue até Web Security Manager > Authentication > Identification Profiles.

Etapa 2. Clique em Add Identification Profile.

Etapa 3. Informe um nome e, opcionalmente, uma descrição.

Etapa 4. Na seção Identificação e autenticação, use a lista suspensa para escolher Identificar usuários com ISE de forma transparente.

Etapa 5. Enviar e Confirmar.

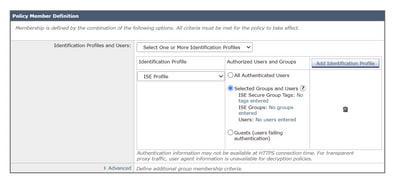

Política de descriptografia baseada em SGT

Etapa 1. Navegue até Web Security Manager > Web Policies > Decryption Policies.

Etapa 2. Clique em Add Policy.

Etapa 3. Informe um nome e, opcionalmente, uma descrição.

Etapa 4. Na seção Perfis de identificação e usuários, use a lista suspensa para escolher Selecionar um ou mais perfis de identificação.

Etapa 5. Na seção Perfis de identificação, use a lista suspensa para escolher o nome do perfil de identificação do ISE.

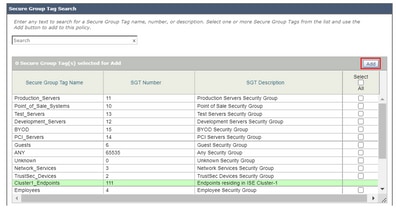

Etapa 6. Na seção Usuários e grupos autorizados, selecione Grupos e usuários selecionados.

Etapa 7. Clique no hiperlink ao lado de Tags de grupo seguras ISE.

Etapa 8. Na seção Secure Group Tag Search, marque a caixa à direita do SGT desejado e clique em Add.

Etapa 9. Clique em Concluído para retornar.

Etapa 10. Enviar e Confirmar.

Configuração do Switch

AAA

aaa new-model

aaa group server radius ISE

server name ise01-cl1

server name ise02-cl1

ip radius source-interface Vlan50

aaa authentication dot1x default group ISE

aaa authorization network ISE group ISE

aaa accounting update newinfo periodic 2440

aaa accounting dot1x default start-stop group ISE

aaa server radius dynamic-author

client 10.50.50.120 server-key Cisco123

client 10.50.50.121 server-key Cisco123

auth-type any

radius server ise01-cl1

address ipv4 10.50.50.121 auth-port 1812 acct-port 1813

pac key Cisco123

radius server ise02-cl1

address ipv4 10.50.50.120 auth-port 1812 acct-port 1813

pac key Cisco123

TrustSec

cts credentials id SW1 password Cisco123 (This is configured in Privileged EXEC Mode)

cts role-based enforcement

aaa authorization network cts-list group ISE

cts authorization list cts-list

Verificar

Atribuição de SGT do ISE para o endpoint.

Aqui você pode ver um endpoint do cluster 1 do ISE atribuído a um SGT após a autenticação e autorização bem-sucedidas:

Aqui você pode ver um endpoint do cluster 2 do ISE atribuído a um SGT após a autenticação e autorização bem-sucedidas:

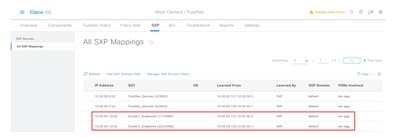

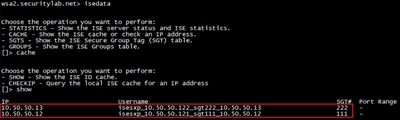

Mapeamentos SXP

Como a comunicação SXP é habilitada entre os nós do ISE do cluster e o nó de agregação do ISE, esses mapeamentos de SGT-IP são aprendidos pela agregação do ISE por meio do SXP:

Esses mapeamentos do SXP, de clusters diferentes do ISE, são enviados ao WSA sobre pxGrid por meio do nó de agregação do ISE:

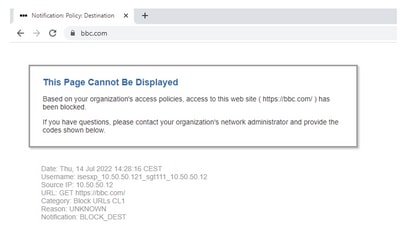

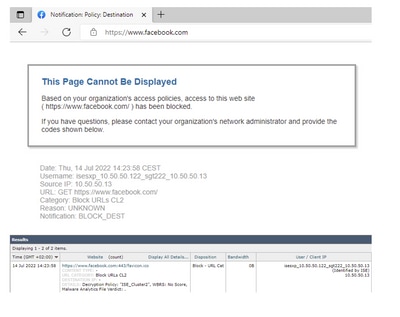

Aplicação de política baseada em SGT

Aqui você pode ver que os diferentes endpoints correspondem às suas respectivas políticas e o tráfego é bloqueado com base em seu SGT:

Endpoint que pertence ao cluster do ISE 1

Endpoint que pertence ao Cluster 2 do ISE

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

22-Jul-2022 |

Versão inicial |

Colaboração de

- Emmanuel CanoEngenheiro de consultoria de segurança da Cisco

- Deniz YildirimEngenheiro de consultoria de segurança da Cisco

- Berenice GuerraEngenheiro de consultoria técnica da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback