Configurando VPDNs por usuário sem informações de domínio ou DNIS

Contents

Introduction

Este documento fornece uma configuração de exemplo para VPDNs por usuário sem informações de domínio ou DNIS.

Prerequisites

Requirements

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Software Cisco IOS® versão 12.1(4) ou posterior.

-

Software Cisco IOS versão 12.1(4)T ou posterior.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Para obter mais informações sobre convenções de documento, consulte as Convenções de dicas técnicas Cisco.

Informações de Apoio

Em cenários de rede de discagem privada virtual (VPDN), o servidor de acesso à rede (NAS) (um concentrador de acesso L2TP, ou LAC) estabelece o túnel VPDN para o Home Gateway (LNS) com base em informações específicas do usuário. Esse túnel de VPDN pode ser de Encaminhamento de Nível 2 (L2F) ou Protocolo de Encapsulamento de Camada 2 (L2TP). Para determinar se um usuário deve usar um túnel VPDN, verifique:

-

Se o nome de domínio está incluído como parte do nome de usuário. Por exemplo, com o nome de usuário tunnelme@cisco.com, o NAS encaminha esse usuário ao túnel para cisco.com.

-

O Serviço de Informações do Número Discado (DNIS). Esse é o encaminhamento de chamadas com base no número chamado. Isso significa que o NAS pode encaminhar todas as chamadas com um número chamado específico para o túnel apropriado. Por exemplo, se uma chamada recebida tiver o número chamado 5551111, a chamada poderá ser encaminhada para o túnel VPDN, enquanto uma chamada para 5552222 não for encaminhada. Esse recurso exige que a rede Telco forneça informações de número chamado.

Para obter mais informações sobre a configuração de VPDN, consulte Compreendendo a VPDN.

Em algumas situações, você pode exigir que um túnel VPDN seja iniciado com base no nome de usuário, com ou sem a necessidade de um nome de domínio. Por exemplo, o usuário ciscouser pode ser encapsulado em cisco.com, enquanto outros usuários podem ser terminados localmente no NAS.

Observação: esse nome de usuário não inclui as informações de domínio como no exemplo anterior.

O recurso de configuração VPDN por usuário envia todo o nome de usuário estruturado para o servidor de autenticação, autorização e contabilização (AAA) na primeira vez que o roteador entra em contato com o servidor AAA. Isso permite que o software Cisco IOS personalize atributos de túnel para usuários individuais que usam um nome de domínio comum ou DNIS.

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Observação: para encontrar informações adicionais sobre os comandos usados neste documento, use a ferramenta Command Lookup Tool (somente clientes registrados).

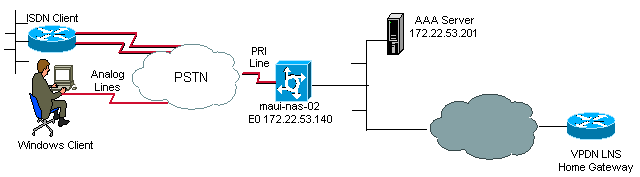

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Configurações

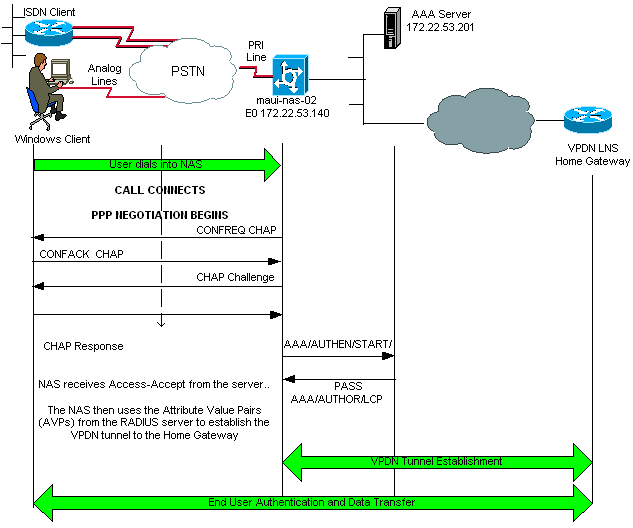

Os únicos comandos VPDN necessários no NAS (LAC) para suportar VPDNs por usuário são os comandos de configuração global vpdn enable e vpdn authen-before-forward. O comando vpdn authen-before-forward instrui o NAS (LAC) a autenticar o nome de usuário completo antes de tomar uma decisão de encaminhamento. Um túnel VPDN é então estabelecido, com base nas informações retornadas pelo servidor AAA para este usuário individual; se nenhuma informação de VPDN for retornada do servidor AAA, o usuário será encerrado localmente. A configuração nesta seção mostra os comandos necessários para suportar túneis sem as informações de domínio no nome de usuário.

Observação: esta configuração não é abrangente. Somente os comandos VPDN, interface e AAA relevantes estão incluídos.

Observação: está além do escopo deste documento discutir cada protocolo de túnel e protocolo AAA possíveis. Portanto, essa configuração implementa um túnel L2TP com servidor AAA RADIUS. Adapte os princípios e a configuração discutidos aqui para configurar outros tipos de túnel ou protocolos AAA.

Este documento utiliza esta configuração:

-

NAS VPDN (LAC)

| NAS VPDN (LAC) |

|---|

aaa new-model aaa authentication ppp default group radius !--- Use RADIUS authentication for PPP authentication. aaa authorization network default group radius !--- Obtain authorization information from the Radius server. !--- This command is required for the AAA server to provide VPDN attributes. ! vpdn enable !--- VPDN is enabled. vpdn authen-before-forward !--- Authenticate the complete username before making a forwarding decision. !--- The LAC sends the username to the AAA server for VPDN attributes. ! controller E1 0 pri-group timeslots 1-31 ! interface Serial0:15 dialer rotary-group 1 !--- D-channel for E1 0 is a member of the dialer rotary group 1. ! interface Dialer1 !--- Logical interface for dialer rotary group 1. ip unnumbered Ethernet0 encapsulation ppp dialer in-band dialer-group 1 ppp authentication chap pap callin ! radius-server host 172.22.53.201 !--- The IP address of the RADIUS server host. !--- This AAA server will supply the NAS(LAC) with the VPDN attributes for the user. radius-server key cisco !--- The RADIUS server key. |

Configuração de servidor RADIUS

Aqui estão algumas configurações de usuário em um servidor RADIUS Cisco Secure for Unix (CSU):

-

Um usuário que deve ser encerrado localmente no NAS:

user1 Password = "cisco" Service-Type = Framed-User

-

Um usuário para o qual uma sessão de VPDN deve ser estabelecida:

user2 Password = "cisco" Service-Type = Framed-User, Cisco-AVPair = "vpdn:ip-addresses=172.22.53.141", Cisco-AVPair = "vpdn:l2tp-tunnel-password=cisco", Cisco-AVPair = "vpdn:tunnel-type=l2tp"

O NAS (LAC) usa os atributos especificados com o Cisco-AVPair VPDN para iniciar o túnel VPDN no Home Gateway. Certifique-se de configurar o Home Gateway para aceitar túneis VPDN do NAS.

Verificar

Esta seção fornece informações que você pode usar para confirmar se sua configuração está funcionando adequadamente.

A Output Interpreter Tool (somente clientes registrados) oferece suporte a determinados comandos show, o que permite exibir uma análise da saída do comando show.

-

show caller user — mostra parâmetros para um usuário específico, como a linha TTY usada, interface assíncrona (sub-bastidor, slot ou porta), número de canal DS0, número de modem, endereço IP atribuído, parâmetros de pacote PPP e PPP, etc. Se sua versão do Cisco IOS Software não suporta este comando, utilize o comando show user.

-

show vpdn —exibe informações sobre túneis de protocolo L2F e L2TP ativos e identificadores de mensagem em uma VPDN.

Exemplo de saída do comando show

Quando a chamada se conecta, use o comando show caller user username assim como o comando show vpdn para verificar se a chamada foi bem-sucedida. Um exemplo da saída é mostrado a seguir:

maui-nas-02#show caller user vpdn_authen

User: vpdn_authen, line tty 12, service Async

Active time 00:09:01, Idle time 00:00:05

Timeouts: Absolute Idle Idle

Session Exec

Limits: - - 00:10:00

Disconnect in: - - -

TTY: Line 12, running PPP on As12

DS0: (slot/unit/channel)=0/0/5

Line: Baud rate (TX/RX) is 115200/115200, no parity, 1 stopbits, 8 databits

Status: Ready, Active, No Exit Banner, Async Interface Active

HW PPP Support Active

Capabilities: Hardware Flowcontrol In, Hardware Flowcontrol Out

Modem Callout, Modem RI is CD,

Line is permanent async interface, Integrated Modem

Modem State: Ready

User: vpdn_authen, line As12, service PPP

Active time 00:08:58, Idle time 00:00:05

Timeouts: Absolute Idle

Limits: - -

Disconnect in: - -

PPP: LCP Open, CHAP (<- AAA)

IP: Local 172.22.53.140

VPDN: NAS , MID 4, MID Unknown

HGW , NAS CLID 0, HGW CLID 0, tunnel open

!--- The VPDN tunnel is open.

Counts: 85 packets input, 2642 bytes, 0 no buffer

0 input errors, 0 CRC, 0 frame, 0 overrun

71 packets output, 1577 bytes, 0 underruns

0 output errors, 0 collisions, 0 interface resets

maui-nas-02#show vpdn

L2TP Tunnel and Session Information Total tunnels 1 sessions 1

LocID RemID Remote Name State Remote Address Port Sessions

6318 3 HGW est 172.22.53.141 1701 1

LocID RemID TunID Intf Username State Last Chg Fastswitch

4 3 6318 As12 vpdn_authen est 00:09:33 enabled

!--- The tunnel for user vpdn_authen is in established state.

%No active L2F tunnels

%No active PPTP tunnels

%No active PPPoE tunnel

Troubleshoot

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração.

Comandos para Troubleshooting

Observação: antes de inserir o comando debug, consulte Informações importantes sobre os comandos debug.

-

debug ppp authentication —exibe mensagens do protocolo de autenticação PPP e inclui trocas de pacotes CHAP (Challenge Handshake Authentication Protocol Protocolo de Autenticação de Handshake de Desafio) e PAP (Password Authentication Protocol Protocolo de Autenticação de Senha).

-

debug aaa authentication — exibe informações sobre a autenticação AAA/RADIUS.

-

debug aaa authorization — exibe informações sobre autorização AAA/RADIUS.

-

debug radius — Exibe informações de debug detalhadas associadas ao RADIUS. Use a Output Interpreter Tool (somente clientes registrados) para decodificar as mensagens de debug radius. Por exemplo, consulte a seção Sample debug Output. Use as informações de debug radius para determinar quais atributos são negociados.

-

debug tacacs —exibe informações detalhadas de depuração associadas ao TACACS+.

-

debug vpdn event —exibe erros e eventos L2x que fazem parte do estabelecimento ou encerramento normal de túnel para VPDNs.

-

debug vpdn error — exibe erros de protocolo VPDN.

-

debug vpdn l2x-event — exibe erros e eventos detalhados de L2x que fazem parte do estabelecimento ou encerramento normal de túnel para VPDNs.

-

debug vpdn l2x-error — exibe erros de protocolo L2x de VPDN.

Exemplo de saída de depuração

Esta é a saída debug para uma chamada bem-sucedida. Neste exemplo, observe que o NAS obtém os atributos para o túnel VPDN do servidor Radius.

maui-nas-02#show debug General OS: AAA Authentication debugging is on AAA Authorization debugging is on PPP: PPP authentication debugging is on VPN: L2X protocol events debugging is on L2X protocol errors debugging is on VPDN events debugging is on VPDN errors debugging is onRadius protocol debugging is on maui-nas-02# *Jan 21 19:07:26.752: %ISDN-6-CONNECT: Interface Serial0:5 is now connected to N/A N/A !--- Incoming call. *Jan 21 19:07:55.352: %LINK-3-UPDOWN: Interface Async12, changed state to up *Jan 21 19:07:55.352: As12 PPP: Treating connection as a dedicated line *Jan 21 19:07:55.352: As12 AAA/AUTHOR/FSM: (0): LCP succeeds trivially *Jan 21 19:07:55.604: As12 CHAP: O CHALLENGE id 1 len 32 from "maui-nas-02" *Jan 21 19:07:55.732: As12 CHAP: I RESPONSE id 1 len 32 from "vpdn_authen" !--- Incoming CHAP response from user vpdn_authen. *Jan 21 19:07:55.732: AAA: parse name=Async12 idb type=10 tty=12 *Jan 21 19:07:55.732: AAA: name=Async12 flags=0x11 type=4 shelf=0 slot=0 adapter=0 port=12 channel=0 *Jan 21 19:07:55.732: AAA: parse name=Serial0:5 idb type=12 tty=-1 *Jan 21 19:07:55.732: AAA: name=Serial0:5 flags=0x51 type=1 shelf=0 slot=0 adapter=0 port=0 channel=5 *Jan 21 19:07:55.732: AAA/ACCT/DS0: channel=5, ds1=0, t3=0, slot=0, ds0=5 *Jan 21 19:07:55.732: AAA/MEMORY: create_user (0x628C79EC) user='vpdn_authen' ruser='' port='Async12' rem_addr='async/81560' authen_type=CHAP service=PPP priv=1 *Jan 21 19:07:55.732: AAA/AUTHEN/START (4048817807): port='Async12' list='' action=LOGIN service=PPP *Jan 21 19:07:55.732: AAA/AUTHEN/START (4048817807): using "default" list *Jan 21 19:07:55.732: AAA/AUTHEN/START (4048817807): Method=radius (radius) *Jan 21 19:07:55.736: RADIUS: ustruct sharecount=1 *Jan 21 19:07:55.736: RADIUS: Initial Transmit Async12 id 6 172.22.53.201:1645, Access-Request, len 89 *Jan 21 19:07:55.736: Attribute 4 6 AC16358C *Jan 21 19:07:55.736: Attribute 5 6 0000000C *Jan 21 19:07:55.736: Attribute 61 6 00000000 *Jan 21 19:07:55.736: Attribute 1 13 7670646E *Jan 21 19:07:55.736: Attribute 30 7 38313536 *Jan 21 19:07:55.736: Attribute 3 19 014CF9D6 *Jan 21 19:07:55.736: Attribute 6 6 00000002 *Jan 21 19:07:55.736: Attribute 7 6 00000001 *Jan 21 19:07:55.740: RADIUS: Received from id 6 172.22.53.201:1645, Access-Accept, len 136 *Jan 21 19:07:55.740: Attribute 6 6 00000002 *Jan 21 19:07:55.740: Attribute 26 40 0000000901227670 *Jan 21 19:07:55.740: Attribute 26 40 0000000901227670 *Jan 21 19:07:55.740: Attribute 26 30 0000000901187670

Os pares de valores de atributo (AVPs) necessários para o túnel VPDN são enviados do servidor RADIUS. No entanto, debug radius produz uma saída codificada indicando os AVPs e seus valores. Você pode colar a saída mostrada em negrito acima na Output Interpreter Tool (somente clientes registrados) . A seguinte saída em negrito é a saída decodificada obtida da ferramenta:

Access-Request 172.22.53.201:1645 id 6

Attribute Type 4: NAS-IP-Address is 172.22.53.140

Attribute Type 5: NAS-Port is 12

Attribute Type 61: NAS-Port-Type is Asynchronous

Attribute Type 1: User-Name is vpdn

Attribute Type 30: Called-Station-ID(DNIS) is 8156

Attribute Type 3: CHAP-Password is (encoded)

Attribute Type 6: Service-Type is Framed

Attribute Type 7: Framed-Protocol is PPP

Access-Accept 172.22.53.201:1645 id 6

Attribute Type 6: Service-Type is Framed

Attribute Type 26: Vendor is Cisco

Attribute Type 26: Vendor is Cisco

Attribute Type 26: Vendor is Cisco

*Jan 21 19:07:55.740: AAA/AUTHEN (4048817807): status = PASS

...

...

...

*Jan 21 19:07:55.744: RADIUS: cisco AVPair "vpdn:ip-addresses=172.22.53.141"

*Jan 21 19:07:55.744: RADIUS: cisco AVPair "vpdn:l2tp-tunnel-password=cisco"

*Jan 21 19:07:55.744: RADIUS: cisco AVPair "vpdn:tunnel-type=l2tp"

*Jan 21 19:07:55.744: AAA/AUTHOR (733932081): Post authorization status = PASS_REPL

*Jan 21 19:07:55.744: AAA/AUTHOR/VPDN: Processing AV service=ppp

*Jan 21 19:07:55.744: AAA/AUTHOR/VPDN: Processing AV ip-addresses=172.22.53.141

*Jan 21 19:07:55.744: AAA/AUTHOR/VPDN: Processing AV l2tp-tunnel-password=cisco

*Jan 21 19:07:55.744: AAA/AUTHOR/VPDN: Processing AV tunnel-type=l2tp

!--- Tunnel information. !--- The VPDN Tunnel will now be established and the call will be authenticated. !--- Since the debug information is similar to that for a normal VPDN call, !--- the VPDN tunnel establishment debug output is omitted.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

04-Feb-2010 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback