Configurar PfRv3 para Descoberta de Interface Externa

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve como o PfRv3 (Performance Routing) descobre as interfaces externas para locais de raio. Esse processo varia no PfRv2, em que as interfaces externas no local do spoke são configuradas manualmente no roteador da controladora mestre (MC) no respectivo local. Em PfRv3, a configuração manual não é necessária em nenhum dos roteadores do local de raio, pois eles são automaticamente descobertos por meio de Smart Probes.

As Testes Inteligentes são sondas UDP sendo enviadas pelo Controlador Mestre de Hub (MC - Hub Master Controller) destinadas ao Roteador Mestre como local de raio . Eles não podem ser confundidos com sondas SLA IP. Os testadores inteligentes usam 18000 como porta de origem e 19000 como porta de destino.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento básico do Performance Routing versão 3 (PfRv3).

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informações de Apoio

Um dos principais aplicativos de PfR é o balanceamento de carga da WAN e para atingir esse PfR é necessário identificar todos os links externos disponíveis (WAN). No PfRv2, os links WAN de um site são definidos manualmente no roteador do controlador mestre do site. Essa abordagem funciona bem se houver poucos locais a serem configurados, mas a complexidade aumenta à medida que o número de locais a serem monitorados aumenta, pois essa configuração será necessária em cada local. Até mesmo o gerenciamento de cada configuração de site a tempo se torna difícil.

Um dos recursos que foram introduzidos para enfrentar esse desafio, na próxima geração do PfR, é a capacidade de automatizar esse processo de descoberta. No PfRv3, essa automação é feita com a ajuda de Smart Probes, que realiza a descoberta automática das interfaces em todos os locais de raio.

Há quatro funções diferentes que um dispositivo pode executar na configuração de PfRv3:

- Controlador hub-mestre — O controlador mestre no local do hub, que pode ser um data center ou um quarto principal. Todas as políticas são configuradas no hub-master controller. Ele atua como controlador mestre do site e toma decisões de otimização.

- Roteador de borda de hub — O controlador de borda no local do hub. O PfRv3 é ativado nas interfaces WAN dos roteadores de borda de hub. Você pode configurar mais de uma interface WAN no mesmo dispositivo. Você pode ter vários dispositivos de borda de hub. No roteador de borda de hub, o PfRv3 deve ser configurado com o endereço do controlador hub-master local, os nomes de caminho e as IDs de caminho das interfaces externas. Você pode usar a tabela de roteamento global (VRF padrão) ou definir VRFs específicos para os roteadores de borda de hub.

-

Controlador mestre da filial — O controlador mestre da filial é o controlador mestre na filial. Não há configuração de política neste dispositivo. Ele recebe a política do hub-master controller. Esse dispositivo atua como controlador mestre para a filial e toma decisões de otimização.

-

Roteador de borda da filial — O dispositivo de borda na filial. Não há outra configuração além da ativação do controlador de borda mestre PfRv3 no dispositivo. A interface WAN que termina no dispositivo é detectada automaticamente.

Configurar

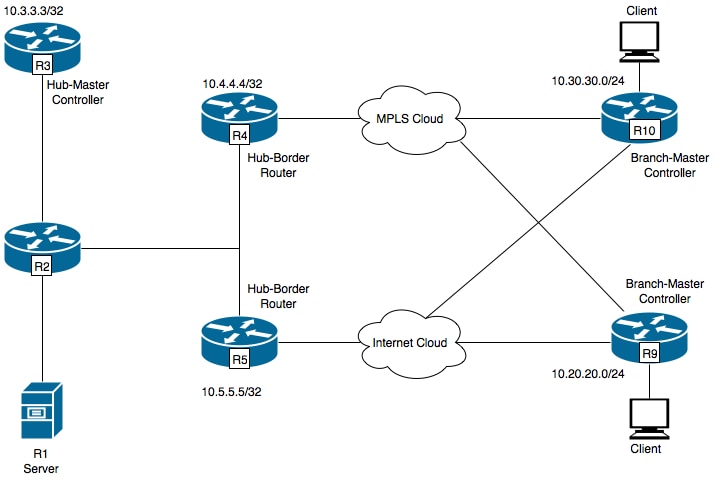

Diagrama de Rede

Este documento referiria a imagem a seguir como uma topologia de exemplo para o restante do documento.

Dispositivos mostrados no diagrama:

R1- Servidor, iniciando o tráfego.

R3 - Hub-Master Controller (Controlador mestre no hub).

R4- Roteador de borda de hub.

R5- Roteador de borda de hub.

R9 - Branch-Master Controller para Spoke Location

R10- Branch-Master Controller para Spoke Location

R9 tem dois túneis DMVPN, ou seja, túnel 100 e túnel 200. O túnel 100 está terminando em R4 e o túnel 200 está terminando em R5.

Configurações

R3: Configuração do controlador mestre de HUB

domain one

vrf default

master hub

source-interface Loopback0

load-balance

class test1 sequence 1

class TEST sequence 10

match dscp ef policy custom

priority 1 one-way-delay threshold 25

path-preference INET1 fallback INET2

R4: Configuração do roteador de borda de hub

vrf default

border

source-interface Loopback0

master 10.3.3.3

R4#sh run int tu 100

Building configuration...

Current configuration : 542 bytes

!

interface Tunnel100

description -- TO BORDER ROUTERS --

bandwidth 1000

ip address 10.0.100.84 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map multicast dynamic

ip nhrp network-id 1

ip nhrp holdtime 600

ip tcp adjust-mss 1360

load-interval 30

delay 5100

tunnel source Ethernet0/1

tunnel mode gre multipoint

tunnel key 100

tunnel vrf INET1

tunnel protection ipsec profile DMVPN-PROFILE1

domain one path INET1 -----> INET1 is the name defined for the external interface.

R5: Configuração do roteador de borda de hub

vrf default

border

source-interface Loopback0

master 10.3.3.3

R5#sh run int tu 200

Building configuration...

Current configuration : 542 bytes

!

interface Tunnel200

description -- TO BORDER ROUTERS --

bandwidth 1000

ip address 10.0.200.85 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map multicast dynamic

ip nhrp network-id 2

ip nhrp holdtime 600

ip tcp adjust-mss 1360

load-interval 30

delay 5100

tunnel source Ethernet0/1

tunnel mode gre multipoint

tunnel key 200

tunnel vrf INET2

tunnel protection ipsec profile DMVPN-PROFILE2

domain one path INET2 -----> INET2 is the name defined for the external interface.

R9: Configuração do controlador mestre spoke

domain one

vrf default

border

source-interface Loopback0

master local

master branch

source-interface Loopback0

hub 10.3.3.3

R9#show run int tun100

Building configuration...

Current configuration : 548 bytes

!

interface Tunnel100

bandwidth 400

ip address 10.0.100.10 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map 10.0.100.84 10.4.81.4

ip nhrp map multicast 10.4.81.4

ip nhrp network-id 1

ip nhrp holdtime 600

ip nhrp nhs 10.0.100.84

ip nhrp registration timeout 60

ip tcp adjust-mss 1360

tunnel source Ethernet0/1

tunnel mode gre multipoint

tunnel key 100

tunnel vrf INET1

tunnel protection ipsec profile DMVPN-PROFILE1

end

R9#show run int tun200

Building configuration...

Current configuration : 588 bytes

!

interface Tunnel200

bandwidth 400

ip address 10.0.200.10 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map 10.0.200.85 10.5.82.5

ip nhrp map multicast 10.5.82.5

ip nhrp network-id 2

ip nhrp holdtime 600

ip nhrp nhs 10.0.200.85

ip nhrp nhs cluster 0 max-connections 2

ip nhrp registration no-unique

ip tcp adjust-mss 1360

tunnel source Ethernet0/2

tunnel mode gre multipoint

tunnel key 200

tunnel vrf INET2

tunnel protection ipsec profile DMVPN-PROFILE2

end

Note: No local de raio R9 não há necessidade de configuração explícita para identificar interfaces externas, pois elas serão descobertas automaticamente do roteador do controlador mestre de hub usando sondas inteligentes como discutido anteriormente.

Verificar

A seguir, mostra o status do PfR no hub Master Controller:

R3#show domain one master status

*** Domain MC Status ***

Master VRF: Global

Instance Type: Hub

Instance id: 0

Operational status: Up

Configured status: Up

Loopback IP Address: 10.3.3.3

Load Balancing:

Admin Status: Disabled

Operational Status: Down

Enterprise top level prefixes configured: 0

Route Control: Enabled

Mitigation mode Aggressive: Disabled

Policy threshold variance: 20

Minimum Mask Length: 28

Sampling: off

Borders:

IP address: 10.4.4.4

Connection status: CONNECTED (Last Updated 00:20:50 ago )

Interfaces configured:

Name: Tunnel100 | type: external | Service Provider: INET1 | Status: UP

Number of default Channels: 0

Tunnel if: Tunnel0

IP address: 10.5.5.5

Connection status: CONNECTED (Last Updated 00:20:50 ago )

Interfaces configured:

Name: Tunnel200 | type: external | Service Provider: INET2 | Status: UP

Number of default Channels: 0

Tunnel if: Tunnel0

Note: A saída acima mostra que Tunnel100 na borda R4 mostra que a interface externa é INET1 e na borda R5 (10.5.5.5) A interface externa é Tunnel200 conforme marcado como INET2.

O comando a seguir no R9 mostra as interfaces descobertas automaticamente.

R9#show domain one master status

*** Domain MC Status ***

Master VRF: Global

Instance Type: Branch

Instance id: 0

Operational status: Up

Configured status: Up

Loopback IP Address: 10.9.9.9

Load Balancing:

Operational Status: Down

Route Control: Enabled

Mitigation mode Aggressive: Disabled

Policy threshold variance: 20

Minimum Mask Length: 28

Sampling: off

Minimum Requirement: Met

Borders:

IP address: 10.9.9.9

Connection status: CONNECTED (Last Updated 00:25:58 ago )

Interfaces configured:

Name: Tunnel200 | type: external | Service Provider: INET2 | Status: UP

Number of default Channels: 0

Name: Tunnel100 | type: external | Service Provider: INET1 | Status: UP

Number of default Channels: 0

Tunnel if: Tunnel0

Note: A saída acima mostra que Tunnel 200 e Tunnel 100 em R9 ( 10.9.9.9 ) como interfaces externas, foram descobertos como INET1 e INET2 respectivamente .

Essas interfaces foram descobertas por meio de sondas inteligentes . O Netflow foi configurado para mostrar as portas de origem e de destino desses testadores.

R9#show flow monitor MONITOR-STATS cache format table

Cache type: Normal

Cache size: 4096

Current entries: 5

High Watermark: 5

Flows added: 5

Flows aged: 0

- Active timeout ( 60 secs) 0

- Inactive timeout ( 60 secs) 0

- Event aged 0

- Watermark aged 0

- Emergency aged 0

IPV4 SRC ADDR IPV4 DST ADDR TRNS SRC PORT TRNS DST PORT INTF INPUT FLOW DIRN IP DSCP IP PROT

=============== =============== ============= ============= ==================== ========= ======= =======

10.3.3.3 10.9.9.9 18000 19000 Tu100 Input 0x00 17

10.3.3.3 10.9.9.9 18000 19000 Tu200 Input 0x00 17

Se não houver tráfego, a interface externa está sendo descoberta no canal associado ao dscp 0 . Os canais padrão são criados do hub para a filial, mesmo que não haja nenhum tráfego . Isso é para auxiliar na descoberta da interface na Filial. No entanto, a interface também pode ser descoberta em um canal não padrão . A saída abaixo mostra que o canal 17 e o canal 16 são criados automaticamente para o valor 0 de dscp , pois não há tráfego ativo a partir de agora, portanto, o pacote de descoberta será enviado em dscp 0.

R9#show domain one master channels dscp 0

Legend: * (Value obtained from Network delay:)

Channel Id: 17 Dst Site-Id: 10.3.3.3 Link Name: INET2 DSCP: default [0] TCs: 0

Channel Created: 05:08:04 ago

Provisional State: Discovered and open

Operational state: Available

Interface Id: 12

Estimated Channel Egress Bandwidth: 0 Kbps

Immitigable Events Summary:

Total Performance Count: 0, Total BW Count: 0

TCA Statitics:

Received:0 ; Processed:0 ; Unreach_rcvd:0

Channel Id: 16 Dst Site-Id: 10.3.3.3 Link Name: INET1 DSCP: default [0] TCs: 0

Channel Created: 05:08:34 ago

Provisional State: Discovered and open

Operational state: Available

Interface Id: 11

Estimated Channel Egress Bandwidth: 0 Kbps

Immitigable Events Summary:

Total Performance Count: 0, Total BW Count: 0

TCA Statitics:

Received:1 ; Processed:0 ; Unreach_rcvd:1

Troubleshoot

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

14-Dec-2015 |

Versão inicial |

Colaborado por engenheiros da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback