Configurar o mecanismo de controle de tráfego PfRv2 com BGP ou EIGRP

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreveu como o Roteamento de Desempenho versão 2 (PfRv2) controla o tráfego, dependendo da decisão de política de PfRv2. O método e os critérios usados para controlar o tráfego dependem do protocolo subjacente através do qual a rota pai é aprendida. Neste documento, a ação de controle de tráfego PfRv2 é demonstrada quando a rota pai é aprendida via BGP e EIGRP.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento básico de roteamento de desempenho (PfR).

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

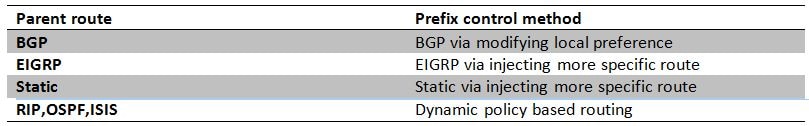

Configurar

O PfRv2 permite que o administrador da rede configure a lista de aprendizado para agrupar o tráfego , aplique a política configurada e escolha o melhor roteador de borda (BR) que atenda a determinados parâmetros, como atraso, instabilidade , utilização etc. definidos na política. Há vários modos nos quais o PfRv2 controla o tráfego e depende do protocolo através do qual a rota pai para o prefixo de destino é aprendida. O PfRv2 é capaz de alterar a base de informações de roteamento (RIB) manipulando protocolos de roteamento, injetando rotas estáticas ou através de roteamento dinâmico baseado em políticas. Abaixo está uma tabela que destaca o método de controle de rota para vários protocolos.

Diagrama de Rede

Este documento referiria a imagem a seguir como uma topologia de exemplo para o restante do documento.

Dispositivos mostrados no diagrama:

R1- Servidor, iniciando o tráfego.

Roteador mestre R3-PfR.

R4&R5 - Roteador de borda PfR.

Os clientes conectados a R9 e R10 são dispositivos que recebem o tráfego do servidor R1.

Configurações

!

key chain pfr

key 0

key-string cisco

pfr master

policy-rules PFR

!

border 10.4.4.4 key-chain pfr

interface Ethernet1/0 external

interface Ethernet1/2 internal

link-group MPLS

!

border 10.5.5.5 key-chain pfr

interface Ethernet1/3 internal

interface Ethernet1/0 external

link-group INET

!

learn

traffic-class filter access-list DENY-ALL

list seq 10 refname APPLICATION-LEARN-LIST

traffic-class prefix-list APPLICATION

throughput

list seq 20 refname DATA-LEARN-LIST

traffic-class prefix-list DATA

throughput

!

pfr-map PFR 10

match pfr learn list APPLICATION-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set active-probe echo 10.20.21.1

set probe frequency 5

set link-group MPLS fallback INET

!

pfr-map PFR 20

match pfr learn list DATA-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set active-probe echo 10.30.31.1

set probe frequency 5

set link-group INET fallback MPLS

!

ip prefix-list APPLICATION: 1 entries

seq 5 permit 10.20.0.0/16

!

ip prefix-list DATA: 1 entries

seq 5 permit 10.30.0.0/16

!

Verificar

Caso 1: Rota pai via BGP

Nesse caso, a rota pai para ambos os prefixos, ou seja, 10.20.0.0/16 e 10.30.0.0/16, é aprendida via BGP. Abaixo está uma saída para a rota pai de ambos os roteadores de borda (R4 e R5).

R4#show ip route

--output suppressed--

B 10.20.0.0/16 [20/0] via 10.0.46.6, 01:26:58

B 10.30.0.0/16 [20/0] via 10.0.46.6, 01:26:58

R5#show ip route

--output suppressed--

B 10.20.0.0/16 [20/0] via 10.0.57.7, 00:42:37

B 10.30.0.0/16 [20/0] via 10.0.57.7, 00:42:37

Há um fluxo de tráfego ativo para ambas as classes de tráfego e ambas podem ser vistas no estado INPOLICY nas saídas abaixo. R4 pode ser visto abaixo para ser selecionado para o prefixo 10.20.20.0/24 e R5 foi selecionado para o prefixo 10.30.30.0/24. Isso é conforme a preferência de grupo de links configurada para cada lista de aprendizado.

R3#show pfr master traffic-class

OER Prefix Statistics:

Pas - Passive, Act - Active, S - Short term, L - Long term, Dly - Delay (ms),

P - Percentage below threshold, Jit - Jitter (ms),

MOS - Mean Opinion Score

Los - Packet Loss (percent/10000), Un - Unreachable (flows-per-million),

E - Egress, I - Ingress, Bw - Bandwidth (kbps), N - Not applicable

U - unknown, * - uncontrolled, + - control more specific, @ - active probe all

# - Prefix monitor mode is Special, & - Blackholed Prefix

% - Force Next-Hop, ^ - Prefix is denied

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY 56 10.4.4.4 Et1/0 BGP

N N N N N N N N

1 2 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 59 10.5.5.5 Et1/0 BGP

N N N N N N N N

3 2 0 0 N N N N

Como R4 foi selecionado por PfRv2 como o roteador de saída para 10.20.20.0/24, R4 injeta uma rota com preferência local mais alta para 10.20.20.0/24, como mostrado abaixo. As propriedades da rota injetada são herdadas pela rota pai.

R4#show ip bgp 10.20.20.0/24

BGP routing table entry for 10.20.20.0/24, version 60

Paths: (1 available, best #1, table default, not advertised to EBGP peer)

Advertised to update-groups:

10

Refresh Epoch 1

200, (injected path from 10.20.0.0/16)

10.0.46.6 from 10.0.46.6 (10.6.6.6)

Origin incomplete, metric 0, localpref 100, valid, external, best

Community: no-export

rx pathid: 0, tx pathid: 0x0

A preferência local mais alta não é vista no roteador que injeta a rota. Em vez disso, ele é visível em outros BRs que recebem essa rota via iBGP. Abaixo está um exemplo de rota visto em R5 para o prefixo 10.20.20.0/24.

R5#show ip bgp 10.20.20.0/24

BGP routing table entry for 10.20.20.0/24, version 17

Paths: (1 available, best #1, table default)

Advertised to update-groups:

6

Refresh Epoch 1

200

10.0.45.4 from 10.0.45.4 (10.4.4.4)

Origin incomplete, metric 0, localpref 5000, valid, internal, best

rx pathid: 0, tx pathid: 0x0

Portanto, qualquer tráfego recebido por R5 para o prefixo 10.20.20.0/24 é roteado de volta para R4 para que o tráfego possa sair do BR selecionado por PfRv2.

R4#show pfr border routes bgp

BGP table version is 60, local router ID is 10.4.4.4

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

OER Flags: C - Controlled, X - Excluded, E - Exact, N - Non-exact, I - Injected

Network Next Hop OER LocPrf Weight Path

*> 10.20.20.0/24 10.0.46.6 CEI 5000 0 200 ?

*>i10.30.30.0/24 10.0.45.5 XN 5000 0 300 ?

Para o prefixo 10.20.20.0/24, três flags podem ser vistas. 'C' (controlado) significa que a rota foi controlada e injetada localmente. 'E' (exato) significa que essa rota é exata e está presente na tabela BGP e que não há rota mais específica presente que esta. 'I' (injetado) diz que essa rota foi injetada localmente neste roteador.

Da mesma forma que no prefixo 10.30.30.0/24, dois flags podem ser vistos. 'X' (excluído) mostra que essa rota não foi injetada localmente e, em vez disso, foi originada em algum outro BR, R5 no nosso caso. E com a bandeira 'X' definida, a bandeira 'N' pode ser ignorada.

Uma coisa importante a observar é que por padrão a rota injetada transporta um valor de preferência local de 5000. Portanto, se a sua política de BGP já estiver usando algum valor superior a 5000, pode haver um problema e os resultados vistos podem não ser esperados. Você pode ajustar o valor de preferência local padrão seguindo o comando.

R3(config-pfr-mc)#mode route metric bgp local-pref

Caso 2: A rota pai é via EIGRP

Considere esse caso em que o roteador pai para ambos os prefixos, ou seja, 10.20.0.0/16 e 10.30.0.0/16, é aprendido via EIGRP. Abaixo está uma saída para a rota pai de ambos os roteadores de borda (R4 e R5). Nesse caso, essas rotas são externas, mas podem ser rotas pai eigrp internas, dependendo do projeto da rede.

R4#show ip route

--output suppressed--

D EX 10.20.0.0/16 [170/25651200] via 10.0.46.6, 00:04:25, Ethernet1/0

D EX 10.30.0.0/16 [170/25651200] via 10.0.46.6, 00:04:25, Ethernet1/0

R5#show ip route

--output suppressed--

D EX 10.20.0.0/16 [170/25651200] via 10.0.57.7, 00:05:46, Ethernet1/0

D EX 10.30.0.0/16 [170/25651200] via 10.0.57.7, 00:05:46, Ethernet1/0

Como mostrado no caso anterior, há um fluxo ativo de tráfego para ambas as classes de tráfego e ambas podem ser vistas no estado INPOLICY na saída abaixo. R4 foi selecionado para o prefixo 10.20.20.0/24 e R5 foi selecionado para o prefixo 10.30.30.0/24. Isso é conforme a preferência de grupo de links configurada para cada lista de aprendizado.

R3#show pfr master traffic-class

OER Prefix Statistics:

Pas - Passive, Act - Active, S - Short term, L - Long term, Dly - Delay (ms),

P - Percentage below threshold, Jit - Jitter (ms),

MOS - Mean Opinion Score

Los - Packet Loss (percent/10000), Un - Unreachable (flows-per-million),

E - Egress, I - Ingress, Bw - Bandwidth (kbps), N - Not applicable

U - unknown, * - uncontrolled, + - control more specific, @ - active probe all

# - Prefix monitor mode is Special, & - Blackholed Prefix

% - Force Next-Hop, ^ - Prefix is denied

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY 31 10.4.4.4 Et1/0 EIGRP

N N N N N N N N

1 2 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 24 10.5.5.5 Et1/0 EIGRP

N N N N N N N N

2 2 0 0 N N N N

Como R4 foi selecionado por PfRv2 como o melhor roteador de saída para 10.20.20.0/24, o R4 injeta uma rota mais específica com a tag 5000, como mostrado abaixo. Essa rota injetada é sempre uma rota interna do EIGRP mesmo que a rota pai seja externa. Também se a rota pai transportar um valor de tag, que não é herdado pela rota injetada.

Note: Nem todas as propriedades da rota injetada são herdadas pela rota pai.

R4#show ip route 10.20.20.0 255.255.255.0

Routing entry for 10.20.20.0/24

Known via "eigrp 100", distance 90, metric 25651200

Tag 5000, type internal

Redistributing via eigrp 100

Last update from 10.0.46.6 on Ethernet1/0, 00:17:04 ago

Routing Descriptor Blocks:

* 10.0.46.6, from 0.0.0.0, 00:17:04 ago, via Ethernet1/0

Route metric is 25651200, traffic share count is 1

Total delay is 2000 microseconds, minimum bandwidth is 100 Kbit

Reliability 255/255, minimum MTU 1500 bytes

Loading 12/255, Hops 0

Route tag 5000

R4#show ip eigrp topology 10.20.20.0/24

EIGRP-IPv4 Topology Entry for AS(100)/ID(10.4.4.4) for 10.20.20.0/24

State is Passive, Query origin flag is 1, 1 Successor(s), FD is 25651200

Descriptor Blocks:

10.0.46.6 (Ethernet1/0), from 0.0.0.0, Send flag is 0x0

Composite metric is (25651200/0), route is Internal

Vector metric:

Minimum bandwidth is 100 Kbit

Total delay is 2000 microseconds

Reliability is 255/255

Load is 12/255

Minimum MTU is 1500

Hop count is 0

Originating router is 10.4.4.4

Internal tag is 5000

R4#show pfr border routes eigrp

Flags: C - Controlled by oer, X - Path is excluded from control,

E - The control is exact, N - The control is non-exact

Flags Network Parent Tag

CE 10.20.20.0/24 10.20.0.0/16 5000

XN 10.30.30.0/24

O caso acima tem uma rota pai que era menos específica, ou seja, 10.20.0.0/16 e injetar uma rota mais específica 10.20.20.0/24 forneceu os resultados desejados. Qualquer tráfego recebido em R5 seria redirecionado para R4 usando a rota abaixo e, portanto, o tráfego fluiria conforme PfRv2 selecionado melhor saída BR.

R5#show ip route 10.20.20.0

Routing entry for 10.20.20.0/24

Known via "eigrp 100", distance 90, metric 26931200

Tag 5000, type internal

Redistributing via eigrp 100

Last update from 10.0.45.4 on Tunnel10, 00:25:34 ago

Routing Descriptor Blocks:

* 10.0.45.4, from 10.0.45.4, 00:25:34 ago, via Tunnel10 // 10.0.45.4 is R4 IP.

Route metric is 26931200, traffic share count is 1

Total delay is 52000 microseconds, minimum bandwidth is 100 Kbit

Reliability 255/255, minimum MTU 1476 bytes

Loading 28/255, Hops 1

Route tag 5000

Caso a rota pai também seja a rota /24, R4 injeta uma rota /24 de uma forma que torna a rota injetada mais preferida do que a rota pai.

R4#show ip eigrp topology 10.20.20.0/24

EIGRP-IPv4 Topology Entry for AS(100)/ID(10.4.4.4) for 10.20.20.0/24

State is Passive, Query origin flag is 1, 1 Successor(s), FD is 25600000

Descriptor Blocks:

10.0.46.6 (Ethernet1/0), from 0.0.0.0, Send flag is 0x0

Composite metric is (25600000/0), route is Internal

Vector metric:

Minimum bandwidth is 100 Kbit

Total delay is 1 microseconds // Injected route with a delay of 1.

Reliability is 255/255

Load is 102/255

Minimum MTU is 1500

Hop count is 0

Originating router is 10.4.4.4

Internal tag is 5000

10.0.45.5 (Tunnel10), from 10.0.45.5, Send flag is 0x0

Composite metric is (26931200/25651200), route is External

Vector metric:

Minimum bandwidth is 100 Kbit

Total delay is 52000 microseconds

Reliability is 255/255

Load is 99/255

Minimum MTU is 1476

Hop count is 2

Originating router is 10.0.78.7

External data:

AS number of route is 0

External protocol is Static, external metric is 0

Administrator tag is 0 (0x00000000)

10.0.46.6 (Ethernet1/0), from 10.0.46.6, Send flag is 0x0 //Parent route

Composite metric is (25651200/281600), route is External

Vector metric:

Minimum bandwidth is 100 Kbit

Total delay is 2000 microseconds

Reliability is 255/255

Load is 102/255

Minimum MTU is 1500

Hop count is 1

Originating router is 10.0.68.6

External data:

AS number of route is 0

External protocol is Static, external metric is 0

Administrator tag is 0 (0x00000000)

Como mostrado acima, quando a rota pai e o prefixo injetado são da mesma máscara de sub-rede, a rota injetada herda a largura de banda mínima, carga, confiabilidade, MTU etc da rota pai, mas o atraso da rota injetada é definido menos e, portanto, essa se torna uma rota preferencial. Assim, quando o tráfego é recebido em outro BR, por exemplo, R5, R5 pode enviar tráfego através dessa rota com melhor métrica para R4 e R4, em seguida, o envia para fora de sua interface de saída em acordo com PfRv2.

Colaborado por engenheiros da Cisco

- Amandeep SinghEngenheiro do TAC da Cisco

- Subeh SharmaEngenheiro do TAC da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback