Configurar Easy Virtual Network com o Modo Nomeado do EIGRP

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

A finalidade deste documento é demonstrar a configuração do EVN (Easy Virtual Network) usando o modo Nomeado EIGRP (Enhanced Interior Gateway Routing Protocol). É um suplemento do documento Easy Virtual Network Configuration, que demonstra o uso do OSPF (Open Shortest Path First), bem como outros tópicos avançados, como listas de troncos VNET e replicação de rotas. O EVN VNET foi projetado para que as operadoras tivessem uma opção mais fácil que o MPLS (Multi Protocol Label Switching) VPN (Virtual Private Network) ou VRF-lite (Virtual Routing and Forwarding) para implantar vários VRFs. O EVN VNET usa um conceito de configuração clonada para os protocolos de roteamento e a interface de tronco VNET para remover a carga do operador e salvar algumas das tarefas repetitivas. A solução de problemas do EIGRP, do roteamento ou do CEF (Cisco Express Forwarding) está fora do escopo deste documento e, a menos que observado, você pode seguir os procedimentos normais de solução de problemas.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento básico do EIGRP.

Esse recurso está disponível em algumas versões após a versão 15.2 do IOS. Para verificar se o modo nomeado do EIGRP com VNETs EVN é suportado, verifique a saída de show ip eigrp plugins. Se a versão 1.00.00 ou posterior do Easy Virtual Network estiver presente, a sua versão suporta esta funcionalidade.

R1#show eigrp plugins

EIGRP feature plugins:::

eigrp-release : 21.00.00 : Portable EIGRP Release

: 1.00.10 : Source Component Release(rel21)

parser : 2.02.00 : EIGRP Parser Support

igrp2 : 2.00.00 : Reliable Transport/Dual Database

bfd : 2.00.00 : BFD Platform Support

mtr : 1.00.01 : Multi-Topology Routing(MTR)

eigrp-pfr : 1.00.01 : Performance Routing Support

EVN/vNets : 1.00.00 : Easy Virtual Network (EVN/vNets)

ipv4-af : 2.01.01 : Routing Protocol Support

ipv4-sf : 1.02.00 : Service Distribution Support

vNets-parse : 1.00.00 : EIGRP vNets Parse Support

ipv6-af : 2.01.01 : Routing Protocol Support

ipv6-sf : 2.01.00 : Service Distribution Support

snmp-agent : 2.00.00 : SNMP/SNMPv2 Agent Support

Note: O modo nomeado do EIGRP com VNETs EVN não é suportado no 15.1SY. Nesta versão, você deve usar a configuração EIGRP de modo clássico que já foi demonstrada na documentação disponível.

O BFD (Bidirectional Forwarding Detection) é atualmente suportado apenas em VNET global e não funcionará em nenhuma subinterface de VNET nomeada no tronco VNET.

Não é aconselhável usar o padrão af-interface ao usar o modo nomeado EIGRP com VNETs EVN devido a uma possível herança imprevisível.

Componentes Utilizados

As informações neste documento foram criadas a partir dos dispositivos em um ambiente de laboratório específico executando o Cisco IOS versão 15.6(1)S2. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configurar

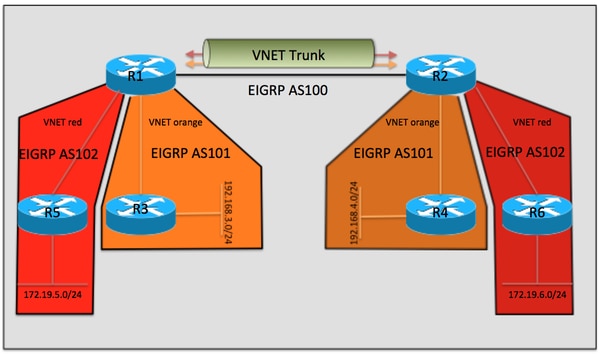

Diagrama de Rede

Configurações

As configurações de R3, R4, R5 e R6 são todas semelhantes e, portanto, deixadas de fora do documento. Eles são simplesmente configurados para formar um vizinho EIGRP com R1 ou R2, e não estão cientes do EVN VNET usado entre R1 e R2.

Configuração relevante de R1

vrf definition orange

vnet tag 101

!

address-family ipv4

exit-address-family

!

vrf definition red

vnet tag 102

!

address-family ipv4

exit-address-family

!

interface Ethernet0/0

vnet trunk

ip address 10.12.12.1 255.255.255.0

!

interface Ethernet1/0

vrf forwarding orange

ip address 192.168.13.1 255.255.255.0

!

interface Ethernet2/0

vrf forwarding red

ip address 192.168.15.1 255.255.255.0

!

!

router eigrp named

!

address-family ipv4 unicast autonomous-system 100

!

af-interface Ethernet0/0

authentication mode hmac-sha-256 cisco

exit-af-interface

!

topology base

exit-af-topology

network 10.0.0.0

exit-address-family

!

address-family ipv4 unicast vrf orange autonomous-system 101

!

af-interface Ethernet1/0

authentication mode hmac-sha-256 cisco

exit-af-interface

!

topology base

exit-af-topology

network 10.0.0.0

network 192.168.13.0

exit-address-family

!

address-family ipv4 unicast vrf red autonomous-system 102

!

topology base

exit-af-topology

network 10.0.0.0

network 192.168.15.0

exit-address-family

Configuração relevante de R2

vrf definition orange

vnet tag 101

!

address-family ipv4

exit-address-family

!

vrf definition red

vnet tag 102

!

address-family ipv4

exit-address-family

!

interface Ethernet0/0

vnet trunk

ip address 10.12.12.2 255.255.255.0

!

interface Ethernet1/0

vrf forwarding orange

ip address 192.168.24.2 255.255.255.0

!

interface Ethernet2/0

vrf forwarding red

ip address 192.168.26.2 255.255.255.0

!

!

router eigrp named

!

address-family ipv4 unicast autonomous-system 100

!

af-interface Ethernet0/0

authentication mode hmac-sha-256 cisco

exit-af-interface

!

topology base

exit-af-topology

network 10.0.0.0

exit-address-family

!

address-family ipv4 unicast vrf orange autonomous-system 101

!

af-interface Ethernet1/0

authentication mode hmac-sha-256 cisco

exit-af-interface

!

topology base

exit-af-topology

network 10.0.0.0

network 192.168.24.0

exit-address-family

!

address-family ipv4 unicast vrf red autonomous-system 102

!

topology base

exit-af-topology

network 10.0.0.0

network 192.168.26.0

exit-address-family

Verificar

Um dos benefícios do Easy Virtual Network é a simplicidade da configuração. Isso é obtido configurando automaticamente os troncos VNET para cada tag VNET. Comparando EVN com VRF-lite, cada subinterface precisaria ser configurada manualmente. Ethernet0/0 é o tronco VNET que conecta R1 e R2, e uma subinterface VNET é criada automaticamente para cada VNET para atender aos requisitos de separação de tráfego para EVN, acrescentando quadros com uma marca de VNET dot1Q. Essas subinterfaces não são visíveis na saída do comando show running-configuration, mas podem ser vistas com o comando show derivado-config.

R1#show derived-config | sec Ethernet0/0

interface Ethernet0/0

vnet trunk

ip address 10.12.12.1 255.255.255.0

no ip redirects

no ip proxy-arp

interface Ethernet0/0.101

description Subinterface for VNET orange

encapsulation dot1Q 101

vrf forwarding orange

ip address 10.12.12.1 255.255.255.0

no ip proxy-arp

interface Ethernet0/0.102

description Subinterface for VNET red

encapsulation dot1Q 102

vrf forwarding red

ip address 10.12.12.1 255.255.255.0

no ip proxy-arp

Da mesma forma, você pode ver que a configuração do EIGRP também é criada automaticamente:

R1#show derived-config | sec router eigrp

router eigrp named

!

address-family ipv4 unicast autonomous-system 100

!

af-interface Ethernet0/0

authentication mode hmac-sha-256 cisco

exit-af-interface

!

topology base

exit-af-topology

network 10.0.0.0

exit-address-family

!

address-family ipv4 unicast vrf orange autonomous-system 101

!

af-interface Ethernet0/0.101

authentication mode hmac-sha-256 cisco

exit-af-interface

!

af-interface Ethernet1/0

authentication mode hmac-sha-256 cisco

exit-af-interface

!

topology base

exit-af-topology

network 10.0.0.0

network 192.168.13.0

exit-address-family

!

address-family ipv4 unicast vrf red autonomous-system 102

!

af-interface Ethernet0/0.102

authentication mode hmac-sha-256 cisco

exit-af-interface

!

topology base

exit-af-topology

network 10.0.0.0

network 192.168.15.0

exit-address-family

R1#

Uma observação interessante na saída acima é a herança de interface af para as subinterfaces VNET de af-interface ethernet0/0 no vrf global autonomous-system 100. A seção a seguir explica isso em mais detalhes:

Herança com o modo Nomeado do EIGRP

A figura abaixo será usada para ajudar a visualizar as regras de herança ao usar o modo nomeado do EIGRP com VNETs EVN.

No exemplo acima, há um tronco de VNET af-interface ethernet0/0, a partir do qual as subinterfaces de VNET receberão sua configuração derivada. A configuração de alguns valores não padrão, como hello-interval, hold-time e autenticação, foi feita para demonstrar a herança. Você também observará o submodo VNET em af-interface no processo global do EIGRP. Essa é uma maneira de controlar quais opções de configuração são clonadas para a interface af criada dinamicamente para cada VNET em sua configuração de vrf do EIGRP.

Por exemplo, a configuração derivada para Eth0/0 na tabela de roteamento global é herdada do vnet global (hello-interval 30, hold-time 90). O modo de autenticação hmac-sha-256 para Eth0/0 é configurado diretamente nesta interface af no running-config, e a saída de configuração derivada mostra que Eth0/0 herdou o comando. Como o modo de autenticação é configurado na interface af do tronco VNET, ele é herdado por todas as interfaces VNET.

Para vrf laranja, o laranja VNET foi configurado com um intervalo de Hello de 15 na configuração atual. Na configuração derivada que você pode ver para o laranja VRF no sistema autônomo 101, o intervalo de Hello de 15 foi retirado do submodo VNET em af-interface eth0/0, no processo global. O hold-time não foi modificado e foi clonado da interface af eth0/0 que está usando o valor padrão.

O VNET red não tem diferenças de configuração da interface af Eth0/0, portanto, herda os valores de temporizador padrão, bem como o modo de autenticação.

Essas opções de configuração permitem flexibilidade para que o operador use parâmetros diferentes para cada subinterface de tronco VNET. Por exemplo, valores de temporizador diferentes, modos de autenticação ou interface passiva. Para resumir as regras de herança, todas as VNETs herdarão a configuração da interface af de tronco VNET. A configuração específica de VNET no submodo VNET também será herdada pelas subinterfaces de tronco VNET e tem prioridade sobre os parâmetros da interface af.

Abaixo está uma saída adicional para verificar a herança da configuração:

R1#show eigrp address-family ipv4 interface detail e0/0

EIGRP-IPv4 VR(named) Address-Family Interfaces for AS(100)

Xmit Queue PeerQ Mean Pacing Time Multicast Pending

Interface Peers Un/Reliable Un/Reliable SRTT Un/Reliable Flow Timer Routes

Et0/0 1 0/0 0/0 6 0/2 50 0

Hello-interval is 30, Hold-time is 90

Split-horizon is enabled

Next xmit serial <none>

Packetized sent/expedited: 3/1

Hello's sent/expedited: 2959/3

Un/reliable mcasts: 0/4 Un/reliable ucasts: 5/5

Mcast exceptions: 0 CR packets: 0 ACKs suppressed: 0

Retransmissions sent: 3 Out-of-sequence rcvd: 1

Topology-ids on interface - 0

Authentication mode is HMAC-SHA-256, key-chain is not set

Topologies advertised on this interface: base

Topologies not advertised on this interface:

R1#show eigrp address-family ipv4 vrf orange interface detail e0/0.101

EIGRP-IPv4 VR(named) Address-Family Interfaces for AS(101)

VRF(orange)

Xmit Queue PeerQ Mean Pacing Time Multicast Pending

Interface Peers Un/Reliable Un/Reliable SRTT Un/Reliable Flow Timer Routes

Et0/0.101 1 0/0 0/0 5 0/2 50 0

Hello-interval is 15, Hold-time is 15

Split-horizon is enabled

Next xmit serial <none>

Packetized sent/expedited: 4/1

Hello's sent/expedited: 2371/3

Un/reliable mcasts: 0/4 Un/reliable ucasts: 6/5

Mcast exceptions: 0 CR packets: 0 ACKs suppressed: 0

Retransmissions sent: 3 Out-of-sequence rcvd: 1

Topology-ids on interface - 0

Authentication mode is HMAC-SHA-256, key-chain is not set

Topologies advertised on this interface: base

Topologies not advertised on this interface:

R1#show eigrp address-family ipv4 vrf red interface detail e0/0.102

EIGRP-IPv4 VR(named) Address-Family Interfaces for AS(102)

VRF(red)

Xmit Queue PeerQ Mean Pacing Time Multicast Pending

Interface Peers Un/Reliable Un/Reliable SRTT Un/Reliable Flow Timer Routes

Et0/0.102 1 0/0 0/0 4 0/2 50 0

Hello-interval is 5, Hold-time is 15

Split-horizon is enabled

Next xmit serial <none>

Packetized sent/expedited: 6/1

Hello's sent/expedited: 2676/3

Un/reliable mcasts: 0/6 Un/reliable ucasts: 7/5

Mcast exceptions: 0 CR packets: 0 ACKs suppressed: 0

Retransmissions sent: 3 Out-of-sequence rcvd: 1

Topology-ids on interface - 0

Authentication mode is HMAC-SHA-256, key-chain is not set

Topologies advertised on this interface: base

Topologies not advertised on this interface:

Replicação de Rota com modo de nome EIGRP

Um dos benefícios do EVN é a capacidade de replicar rotas entre VNETs. Por exemplo, R4 em vermelho VRF pode precisar acessar um serviço em 192.168.13.0/24 que faz parte do laranja VRF. Isso pode ser obtido usando a configuração abaixo.

R2#show run

vrf definition orange

vnet tag 101

!

address-family ipv4

exit-address-family

!

vrf definition red

vnet tag 102

!

address-family ipv4

route-replicate from vrf orange unicast eigrp 101 route-map filter

exit-address-family

!

<output removed>

!

ip prefix-list filter seq 5 permit 192.168.13.0/24

!

route-map filter permit 10

match ip address prefix-list filter

!

Agora, o prefixo 192.168.13.0/24 está em vermelho VRF, no entanto, o ping não está funcionando porque o endereço de origem não é a rota replicada em laranja VNET.

R2#show ip route vrf red

Routing Table: red

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

D 10.5.5.5/32 [90/1536640] via 10.12.12.1, 03:48:46, Ethernet0/0.102

D 10.6.6.6/32 [90/1024640] via 192.168.26.6, 03:48:37, Ethernet2/0

C 10.12.12.0/24 is directly connected, Ethernet0/0.102

L 10.12.12.2/32 is directly connected, Ethernet0/0.102

D + 192.168.13.0/24

[90/1536000] via 10.12.12.1 (orange), 03:48:46, Ethernet0/0.101

D 192.168.15.0/24 [90/1536000] via 10.12.12.1, 03:48:46, Ethernet0/0.102

192.168.26.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.26.0/24 is directly connected, Ethernet2/0

L 192.168.26.2/32 is directly connected, Ethernet2/0

R2#

R2#

R2#ping vrf red 192.168.13.1 source e2/0

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.13.1, timeout is 2 seconds:

Packet sent with a source address of 192.168.26.2

.....

Success rate is 0 percent (0/5)

Depois de todas as rotas replicadas de vermelho VRF para laranja VRF em R1, usando configuração semelhante:

R2#ping vrf red 192.168.13.1 source e2/0

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.13.1, timeout is 2 seconds:

Packet sent with a source address of 192.168.26.2

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

R2#

Note: Você pode reproduzir rotas conectadas, BGP, EIGRP etc. Consulte as referências para obter mais exemplos.

Contexto de roteamento

Outro recurso interessante com EVN é o conceito de contexto de roteamento. Isso permite que você execute comandos dentro do VRF vermelho, sem ter que incluir 'vrf red' em cada CLI. Por exemplo, o mesmo ping acima usando o contexto de roteamento é mostrado abaixo.

R2#routing-context vrf red

R2%red#ping 192.168.13.1 source e2/0

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.13.1, timeout is 2 seconds:

Packet sent with a source address of 192.168.26.2

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

R2%red#

traceroute aprimorado

A saída do comando traceroute também exibirá os nomes VRF do VNET, o que é útil para a solução de problemas, especialmente se a replicação de rotas estiver envolvida.

R6#traceroute 192.168.13.3

Type escape sequence to abort.

Tracing the route to 192.168.13.3

VRF info: (vrf in name/id, vrf out name/id)

1 192.168.26.2 (red,orange/101) 1 msec 0 msec 0 msec

2 10.12.12.1 (orange/101,orange) 2 msec 1 msec 1 msec

3 192.168.13.3 0 msec * 1 msec

O mesmo rastreamento de R2

R2#trace vrf red 192.168.13.3 source 192.168.26.2

Type escape sequence to abort.

Tracing the route to 192.168.13.3

VRF info: (vrf in name/id, vrf out name/id)

1 10.12.12.1 (orange/101,orange) 1 msec 1 msec 0 msec

2 192.168.13.3 1 msec * 1 msec

Nesta saída, você pode ver que, do R2, o salto seguinte em laranja VRF é levado diretamente para acessar 192.168.13.0/24.

Conclusão

A configuração de EVN VNET com o modo nomeado EIGRP fornece uma maneira para os clientes implantarem um ambiente de rede virtualizada e removerem parte da complexidade associada à VPN MPLS tradicional ou VRF-lite. Entender as regras de herança é fundamental para implantar com êxito esse recurso e garantir que a rede esteja operando conforme o esperado.

Referências

White paper Easy Virtual Networks

Guia de configuração

Colaborado por engenheiros da Cisco

- Richard FurrEngenheiro do TAC da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback