Configurar o SNMP em dispositivos Firepower NGFW

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar e solucionar problemas de dispositivos de FTD do protocolo de gerenciamento de rede simples (SNMP - Simple Network Management Protocol) no firewall de próxima geração (NGFW - Next Generation Firewall).

Pré-requisitos

Requisitos

Este documento exige conhecimento básico do protocolo SNMP.

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

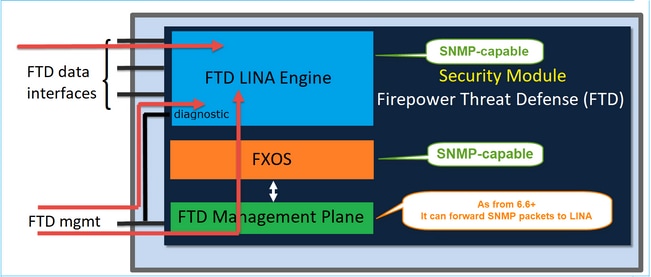

Os dispositivos Firepower NGFW podem ser divididos em dois subsistemas principais:

- O Firepower Extensible Operative System (FX-OS) controla o hardware do chassi

- O Firepower Threat Defense (FTD) é executado dentro do módulo

O FTD é um software unificado que consiste em 2 mecanismos principais, o mecanismo Snort e o mecanismo LINA. O mecanismo SNMP atual do FTD deriva do ASA clássico e tem visibilidade para os recursos relacionados ao LINA.

O FX-OS e o FTD têm planos de controle independentes e, para fins de monitoramento, têm mecanismos SNMP diferentes. Cada um dos mecanismos SNMP fornece informações diferentes e monitora ambos para obter uma visão mais abrangente do status do dispositivo.

Da perspectiva de hardware, no momento, existem duas arquiteturas principais para os dispositivos Firepower NGFW: o Firepower 2100 series e o Firepower 4100/9300 series.

Os dispositivos Firepower 4100/9300 têm uma interface dedicada para o gerenciamento de dispositivos. Esta é a origem e o destino do tráfego SNMP endereçado ao subsistema FXOS. Por outro lado, a aplicação FTD usa uma interface LINA (dados e/ou diagnóstico). Nas versões FTD posteriores à 6.6, a interface de gerenciamento FTD também pode ser usada para a configuração SNMP.

O mecanismo SNMP nos dispositivos Firepower 2100 usa a interface de gerenciamento do FTD e o IP. O próprio dispositivo faz a ponte com o tráfego de SNMP recebido nessa interface e o encaminha para o software do FXOS.

Nos FTDs que usam a versão de software 6.6+, estas alterações foram introduzidas:

- SNMP na interface de gerenciamento.

- Nas plataformas do FPR1000 ou FPR2100 Series, o SNMP do LINA e o SNMP do FXOS foram unificados nessa única interface de gerenciamento. Além disso, é fornecido um único ponto de configuração no FMC em Configurações da plataforma > SNMP.

Configurar

SNMP do chassi (FXOS) no FPR4100/FPR9300

Configurar FXOS SNMPv1/v2c na GUI

Etapa 1. Abra a interface do usuário do Firepower Chassis Manager (FCM) e navegue até a guia Platform Settings > SNMP. Marque a caixa de ativação SNMP, especifique a string de comunidade a ser usada nas solicitações do SNMP e clique em Salvar.

Note: Se o campo Comunidade/Nome de usuário já estiver definido, o texto à direita do campo vazio exibirá Definir: Yes. Se o campo Comunidade/Nome de usuário ainda não estiver preenchido com um valor, o texto à direita do campo vazio exibirá Definir: No

Etapa 2. Configurar o servidor de destino de interceptações SNMP.

Note: Os valores de comunidade para consultas e host de interceptação são independentes e podem ser diferentes

O host pode ser definido como um endereço IP ou por nome. Selecione OK e a configuração do servidor de interceptação do SNMP será salva automaticamente. Não há necessidade de selecionar o botão Salvar na página principal do SNMP. O mesmo ocorre quando você exclui um host.

Configurar o SNMPv1/v2c do FXOS usando a interface de linha de comando (CLI)

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring* # set snmp community Enter a snmp community: ksec-fpr9k-1-A /monitoring* # enter snmp-trap 192.168.10.100 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v2c ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

Configurar FXOS SNMPv3 na GUI

Etapa 1. Abra o FCM e navegue até a guia Platform Settings > SNMP.

Etapa 2. Para o SNMP v3, não há necessidade de definir nenhuma sequência de caracteres de comunidade na seção superior. Cada usuário criado pode executar com êxito as consultas para o mecanismo SNMP do FXOS. A primeira etapa é ativar o SNMP na plataforma. Uma vez feito isso, você pode criar os usuários e o host de interceptação de destino. Os usuários SNMP e os hosts de interceptação SNMP são salvos automaticamente.

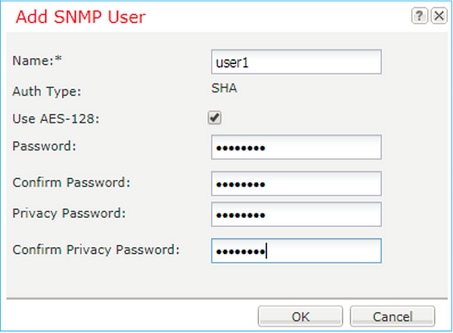

Etapa 3. Como mostrado na imagem, adicione o usuário SNMP. O tipo de autenticação é sempre SHA, mas você pode usar AES ou DES para criptografia:

Etapa 4. Adicione o host de interceptação SNMP conforme mostrado na imagem:

Configurar FXOS SNMPv3 na CLI

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring # create snmp-user user1 Password: ksec-fpr9k-1-A /monitoring/snmp-user* # set auth sha ksec-fpr9k-1-A /monitoring/snmp-user* # set priv-password Enter a password: Confirm the password: ksec-fpr9k-1-A /monitoring/snmp-user* # set aes-128 yes ksec-fpr9k-1-A /monitoring/snmp-user* # exit ksec-fpr9k-1-A /monitoring* # enter snmp-trap 10.48.26.190 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v3 ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

SNMP do FTD (LINA) no FPR4100/FPR9300

Alterações nas versões posteriores a 6.6

- Nas versões posteriores a 6.6, você também tem a opção de usar a interface de gerenciamento do FTD para pesquisas e interceptações.

Há suporte para o recurso de gerenciamento de IP único do SNMP a partir da versão 6.6 em todas as plataformas do FTD:

- FPR2100

- FPR1000

- FPR4100

- FPR9300

- ASA5500 que executa o FTD

- FTDv

Configurar o SNMPv2c do LINA

Etapa 1. Na interface do usuário do FMC, navegue para Devices > Platform Settings > SNMP. Marque a opção Enable SNMP Servers e configure o SNMPv2.

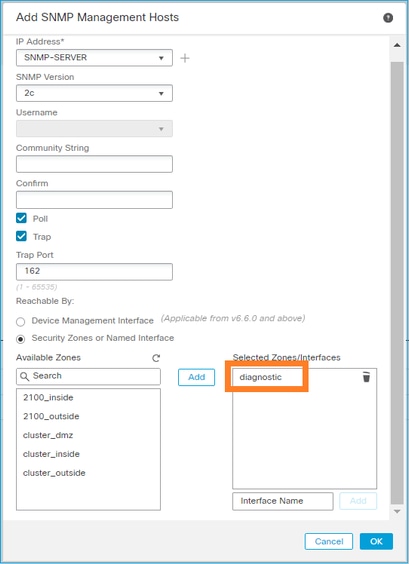

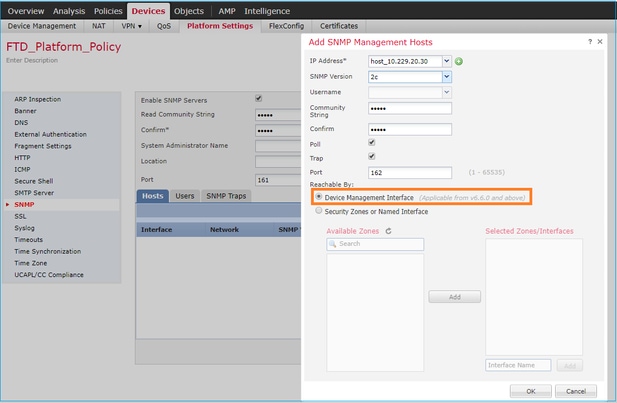

Etapa 2. Na guia Hosts, selecione o botão Add e especifique as configurações do servidor SNMP:

Você também pode especificar a interface de diagnóstico como fonte para as mensagens do SNMP. A interface de diagnóstico é uma interface de dados que permite apenas o tráfego de entrada e de saída (somente gerenciamento).

Esta imagem é da versão 6.6 e usa o Light Tema.

Além disso, nas versões do FTD posteriores a 6.6, você também pode escolher a interface de gerenciamento:

Se a nova interface de gerenciamento for selecionada, o SNMP do LINA estará disponível na interface de gerenciamento.

O resultado:

Configurar o SNMPv3 do LINA

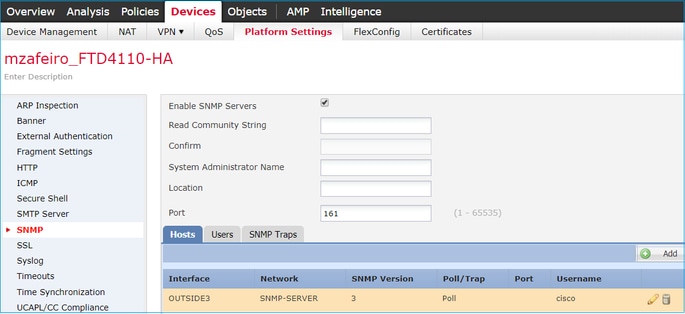

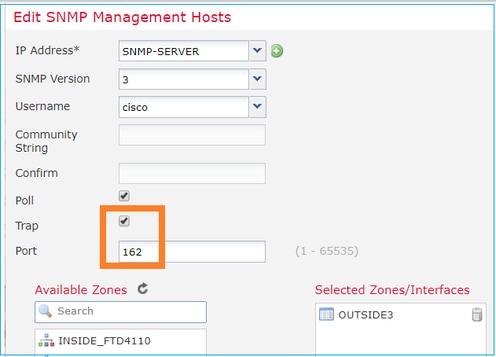

Etapa 1. Na interface do usuário do FMC, navegue para Devices > Platform Settings > SNMP. Marque a opção Enable SNMP Servers e configure o usuário e o host SNMPv3:

Etapa 2. Configurar o host também para receber interceptações:

Etapa 3. As interceptações que você deseja receber podem ser selecionadas na seção Interceptações SNMP:

Unificação SNMP de blade MIO (FXOS 2.12.1, FTD 7.2, ASA 9.18.1)

Comportamento anterior ao 7.2

- Nas plataformas 9300 e 4100, as MIBs SNMP para informações de chassi não estão disponíveis no SNMP configurado em aplicativos FTD/ASA. Ele precisa ser configurado separadamente no MIO no gerenciador de chassis e acessado separadamente. O MIO é o módulo de gerenciamento e E/S (Supervisor).

- Duas políticas de SNMP separadas precisam ser configuradas, uma no Blade/App e outra no MIO para monitoramento de SNMP.

- Portas separadas são utilizadas, uma para Blade e outra para MIO para monitoramento SNMP do mesmo dispositivo.

- Isso pode criar complexidade quando você tenta configurar e monitorar dispositivos 9300 e 4100 via SNMP.

Como funciona em versões mais recentes (FXOS 2.12.1, FTD 7.2, ASA 9.18.1 e posterior)

- Com a unificação SNMP de blade MIO, os usuários podem pesquisar MIBs LINA e MIO através das interfaces de aplicativo (ASA/FTD).

- O recurso pode ser ativado ou desativado por meio da nova interface de usuário do MIO CLI e do FCM (Chassis Mgr).

- O status padrão é desabilitado. Isso significa que o agente SNMP MIO está sendo executado como uma instância autônoma. As interfaces MIO precisam ser usadas para pesquisar MIBs chassis/DME. Uma vez que o recurso esteja habilitado, as interfaces de aplicativo podem ser usadas para pesquisar os mesmos MIBs.

- A configuração está disponível na interface do usuário do Gerenciador de chassis em Platform-settings > SNMP > Admin Instance, onde o usuário pode especificar a instância de FTD que agruparia/reuniria os MIBs do chassi para apresentá-lo ao NMS

- As aplicações ASA/FTD nativas e MI são suportadas.

- Esse recurso é aplicável somente a plataformas baseadas em MIO (FPR9300 e FPR4100).

Pré-requisitos, plataformas suportadas

- Mín. de Versão do Gerenciador com Suporte: MCA 2.12.1

- Dispositivos gerenciados: FPR9300/FP4100 Series

- Mín. de Dispositivos Gerenciados com Suporte Versão Necessária: FXOS 2.12.1, FTD 7.2 ou ASA 9.18.1

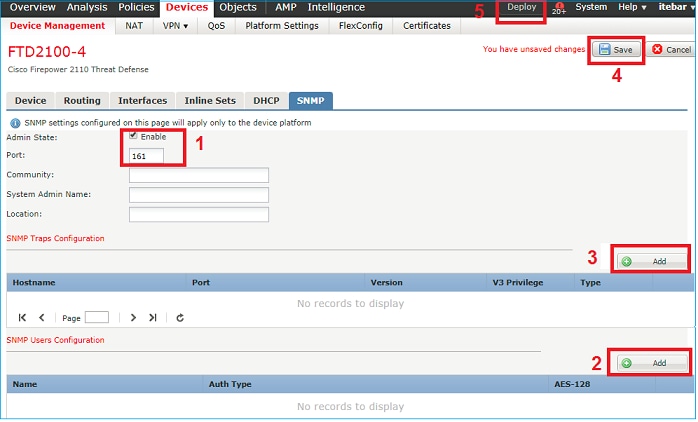

SNMP no FPR2100

Nos sistemas FPR2100, não há FCM. A única maneira de configurar o SNMP é usando o FMC.

SNMP do chassi (FXOS) no FPR2100

A partir do FTD 6.6, você também tem a opção de usar a interface de gerenciamento do FTD para SNMP. Nesse caso, as informações do SNMP do FXOS e do LINA são transferidas por meio da interface de gerenciamento do FTD.

Configurar o SNMPv1/v2c do FXOS

Abra a interface do usuário do FMC e navegue até Devices > Device Management. Selecione o dispositivo e selecione SNMP:

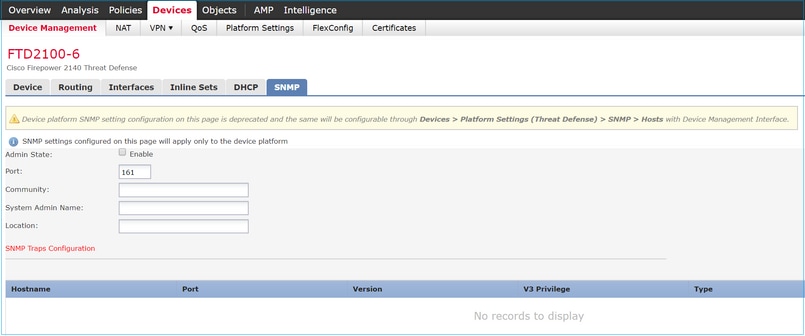

Alteração no FTD 6.6 ou posteriores

Você pode especificar a interface de gerenciamento do FTD:

Como a interface de gerenciamento também pode ser configurada para SNMP, a página mostra esta mensagem de aviso.

A configuração SNMP da plataforma do dispositivo nesta página será desabilitada se as configurações de SNMP forem definidas com a interface de gerenciamento de dispositivo através de Dispositivos > Configurações de plataforma (Threat Defense) > SNMP > Hosts.

Configurar o SNMPv3 do FXOS

Abra a interface do usuário do FMC e navegue até Escolher dispositivos > Gerenciamento de dispositivos. Escolha o dispositivo e selecione SNMP.

SNMP do FTD (LINA) no FPR2100

- Para versões anteriores a 6.6, a configuração do SNMP do FTD do LINA nos dispositivos FP1xxx/FP21xx do FTD é idêntica a um FTD nos dispositivos Firepower 4100 ou 9300.

FTD 6.6 ou versões posteriores

- Nas versões posteriores à 6.6, você também tem a opção de usar a interface de gerenciamento FTD para votações e interceptações LINA.

Se a nova interface de gerenciamento for selecionada:

- O SNMP do LINA está disponível na interface de gerenciamento.

- Em Devices > Device Management, a guia SNMP é desativada, pois não é mais necessária. Um banner de notificação será exibido. A guia de dispositivo SNMP estava visível apenas nas plataformas 2100/1100. Esta página não existe nas plataformas FPR9300/FPR4100 e FTD55xx.

Depois da configuração, as informações de pesquisa/interceptação do SNMP de uma combinação de SNMP do LINA e FXOS (no FP1xxx/FP2xxx) estão na interface de gerenciamento do FTD.

O recurso de gerenciamento SNMP IP único é suportado a partir da versão 6.6 em todas as plataformas FTD:

- FPR2100

- FPR1000

- FPR4100

- FPR9300

- ASA5500 que executa o FTD

- FTDv

Para obter mais detalhes, selecione Configurar o SNMP para defesa contra ameaças

Verificar

Verificar o SNMP do FXOS para FPR4100/FPR9300

Verificações do SNMPv2c do FXOS

Verificação da configuração da CLI:

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V2c Noauth Traps

No modo do FXOS:

ksec-fpr9k-1-A(fxos)# show run snmp !Command: show running-config snmp !Time: Mon Oct 16 15:41:09 2017 version 5.0(3)N2(4.21) snmp-server host 192.168.10.100 traps version 2c cisco456 snmp-server enable traps callhome event-notify snmp-server enable traps callhome smtp-send-fail … All traps will appear as enable … snmp-server enable traps flexlink ifStatusChange snmp-server context mgmt vrf management snmp-server community cisco123 group network-operator

Verificações adicionais:

ksec-fpr9k-1-A(fxos)# show snmp host ------------------------------------------------------------------- Host Port Version Level Type SecName ------------------------------------------------------------------- 192.168.10.100 162 v2c noauth trap cisco456 -------------------------------------------------------------------

ksec-fpr9k-1-A(fxos)# show snmp Community Group / Access context acl_filter --------- -------------- ------- ---------- cisco123 network-operator

...

- Testar as solicitações do SNMP.

- Execute uma solicitação do SNMP em um host válido.

- Confirmar a geração de interceptação.

Você pode usar o flap de uma interface com o EthAnalyzer ativado para confirmar se as interceptações do SNMP foram geradas e enviadas para os hosts de interceptação definidos:

ksec-fpr9k-1-A(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" Capturing on eth0 wireshark-broadcom-rcpu-dissector: ethertype=0xde08, devicetype=0x0 2017-11-17 09:01:35.954624 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap 2017-11-17 09:01:36.054511 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap

aviso: Um flap de interface pode causar uma interrupção de tráfego. Faça esse teste apenas em um ambiente de laboratório ou em uma janela de manutenção.

Verificações do SNMPv3 do FXOS

Etapa 1. Abra as Configurações da plataforma da interface do usuário do FCM > SNMP > Usuário para ver se há alguma senha e senha de privacidade configuradas:

Etapa 2. Na CLI, você pode verificar a configuração de SNMP em monitoramento de escopo:

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-user

SNMPv3 User:

Name Authentication type

------------------------ -------------------

user1 Sha

ksec-fpr9k-1-A /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V3 Priv Traps

Etapa 3. No modo FXOS, você pode expandir a configuração e os detalhes de SNMP:

ksec-fpr9k-1-A(fxos)# show running-config snmp all

…

snmp-server user user1 network-operator auth sha 0x022957ee4690a01f910f1103433e4b7b07d4b5fc priv aes-128 0x022957ee4690a01f910f1103433e4b7b07d4b5fc localizedkey

snmp-server host 192.168.10.100 traps version 3 priv user1

ksec-fpr9k-1-A(fxos)# show snmp user

______________________________________________________________

SNMP USERS

______________________________________________________________

User Auth Priv(enforce) Groups

____ ____ _____________ ______

user1 sha aes-128(yes) network-operator

______________________________________________________________

NOTIFICATION TARGET USERS (configured for sending V3 Inform)

______________________________________________________________

User Auth Priv

____ ____ ____

ksec-fpr9k-1-A(fxos)# show snmp host

-------------------------------------------------------------------

Host Port Version Level Type SecName

-------------------------------------------------------------------

10.48.26.190 162 v3 priv trap user1

-------------------------------------------------------------------

- Testar as solicitações do SNMP.

- Verifique a configuração e faça uma solicitação SNMP de qualquer dispositivo com recursos SNMP.

Para verificar como a solicitação SNMP é processada, você pode usar a depuração SNMP:

ksec-fpr9k-1-A(fxos)# debug snmp pkt-dump ksec-fpr9k-1-A(fxos)# 2017 Oct 16 17:11:54.681396 snmpd: 1281064976.000000:iso.10.10.1.1.10.10.10.10.1 = NULL SNMPPKTEND 2017 Oct 16 17:11:54.681833 snmpd: SNMPPKTSTRT: 3.000000 161 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89 2017 Oct 16 17:11:54.683952 snmpd: 1281064976.000000:iso.10.10.1.2.10.10.10.10.2.83886080 = STRING: "mgmt0" SNMPPKTEND 2017 Oct 16 17:11:54.684370 snmpd: SNMPPKTSTRT: 3.000000 162 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89

Caution: Uma depuração pode afetar o desempenho do dispositivo.

Verificar o SNMP do FXOS para FPR2100

Verificações do SNMPv2 do FXOS

Verifique a configuração na CLI:

FP2110-4 /monitoring # show snmp Name: snmp Admin State: Enabled Port: 161 Is Community Set: Yes Sys Contact: Sys Location: FP2110-4 /monitoring # show snmp-trap SNMP Trap: SNMP Trap Port Version V3 Privilege Notification Type ------------------------ -------- ------- ------------ ----------------- 10.48.26.190 162 V2c Noauth Traps

- Confirme o comportamento do SNMP.

- Verifique se você pode fazer o poll do FXOS e enviar uma solicitação SNMP de um host ou de qualquer dispositivo com recursos SNMP.

Use o comando capture-traffic para ver a solicitação e a resposta do SNMP:

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 13:50:50.521383 IP 10.48.26.190.42224 > FP2110-4.snmp: C=cisco123 GetNextRequest(29) interfaces.ifTable.ifEntry.ifDescr 13:50:50.521533 IP FP2110-4.snmp > 10.48.26.190.42224: C=cisco123 GetResponse(32) interfaces.ifTable.ifEntry.ifDescr.1=[|snmp] ^C Caught interrupt signal Exiting. 2 packets captured 2 packets received by filter 0 packets dropped by kernel

Verificações do SNMPv3 do FXOS

Verifique a configuração na CLI:

FP2110-4 /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

FP2110-4 /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

FP2110-4 /monitoring # show snmp-trap detail

SNMP Trap:

SNMP Trap: 10.48.26.190

Port: 163

Version: V3

V3 Privilege: Priv

Notification Type: Traps

- Confirme o comportamento do SNMP.

- Envie uma solicitação do SNMP para verificar se é possível pesquisar o FXOS.

Além disso, você pode capturar a solicitação:

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 14:07:24.016590 IP 10.48.26.190.38790 > FP2110-4.snmp: F=r U= E= C= [|snmp] 14:07:24.016851 IP FP2110-4.snmp > 10.48.26.190.38790: F= [|snmp][|snmp] 14:07:24.076768 IP 10.48.26.190.38790 > FP2110-4.snmp: F=apr [|snmp][|snmp] 14:07:24.077035 IP FP2110-4.snmp > 10.48.26.190.38790: F=ap [|snmp][|snmp] ^C4 packets captured Caught interrupt signal Exiting. 4 packets received by filter 0 packets dropped by kernel

Verificar o SNMP do FTD

Para verificar a configuração do SNMP do LINA do FTD:

Firepower-module1# show run snmp-server snmp-server host OUTSIDE3 10.62.148.75 community ***** version 2c no snmp-server location no snmp-server contact snmp-server community *****

No FTD pós-6.6, você pode configurar e usar a interface de gerenciamento do FTD para SNMP:

firepower# show running-config snmp-server snmp-server group Priv v3 priv snmp-server group NoAuth v3 noauth snmp-server user uspriv1 Priv v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 encrypted auth sha256 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05:82:be:30:88:86:19:3c:96:42:3b :98:a5:35:1b:da:db priv aes 128 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05 snmp-server user usnoauth NoAuth v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 snmp-server host ngfw-management 10.225.126.168 community ***** version 2c snmp-server host ngfw-management 10.225.126.167 community ***** snmp-server host ngfw-management 10.225.126.186 version 3 uspriv1 no snmp-server location no snmp-server contact

Verificação adicional:

Firepower-module1# show snmp-server host host ip = 10.62.148.75, interface = OUTSIDE3 poll community ***** version 2c

No CLI do servidor SNMP, execute um comando snmpwalk:

root@host:/Volume/home/admin# snmpwalk -v2c -c cisco -OS 10.62.148.48 SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 10.2.3.1 (Build 43), ASA Version 9.9(2)4 SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2313 DISMAN-EVENT-MIB::sysUpTimeInstance = Timeticks: (8350600) 23:11:46.00 SNMPv2-MIB::sysContact.0 = STRING: SNMPv2-MIB::sysName.0 = STRING: Firepower-module1 SNMPv2-MIB::sysLocation.0 = STRING: SNMPv2-MIB::sysServices.0 = INTEGER: 4 IF-MIB::ifNumber.0 = INTEGER: 10 IF-MIB::ifIndex.5 = INTEGER: 5 IF-MIB::ifIndex.6 = INTEGER: 6 IF-MIB::ifIndex.7 = INTEGER: 7 IF-MIB::ifIndex.8 = INTEGER: 8 IF-MIB::ifIndex.9 = INTEGER: 9 IF-MIB::ifIndex.10 = INTEGER: 10 IF-MIB::ifIndex.11 = INTEGER: 11 ...

Verificação das estatísticas de tráfego do SNMP.

Firepower-module1# show snmp-server statistics

1899 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

1899 Number of requested variables

0 Number of altered variables

0 Get-request PDUs

1899 Get-next PDUs

0 Get-bulk PDUs

0 Set-request PDUs (Not supported)

1904 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

1899 Response PDUs

5 Trap PDUs

Permitir o tráfego do SNMP para o FXOS no FPR4100/FPR9300

A configuração do FXOS no FPR4100/9300 pode restringir o acesso do SNMP por endereço IP de origem. A seção de configuração da lista de acesso define quais redes/hosts podem acessar o dispositivo usando o SSH, HTTPS ou SNMP. Você precisa verificar se as consultas do SNMP no servidor do SNMP são permitidas.

Configure a lista de acesso global na GUI

Configurar a lista de acesso global na CLI

ksec-fpr9k-1-A# scope system ksec-fpr9k-1-A /system # scope services ksec-fpr9k-1-A /system/services # enter ip-block 0.0.0.0 0 snmp ksec-fpr9k-1-A /system/services/ip-block* # commit-buffer

Verificação

ksec-fpr9k-1-A /system/services # show ip-block

Permitted IP Block:

IP Address Prefix Length Protocol

--------------- ------------- --------

0.0.0.0 0 https

0.0.0.0 0 snmp

0.0.0.0 0 ssh

Usar o navegador de objetos da OID

O Cisco SNMP Object Navigator é uma ferramenta on-line que permite converter os OIDs diferentes e obter uma descrição breve.

Use o comando show snmp-server oid na CLI do LINA do FTD para recuperar toda a lista de OIDs do LINA que podem ser pesquisadas.

> system support diagnostic-cli

firepower# show snmp-server oid ------------------------------------------------- [0] 10.10.1.10.10.10.1.1. sysDescr [1] 10.10.1.10.10.10.1.2. sysObjectID [2] 10.10.1.10.10.10.1.3. sysUpTime [3] 10.10.1.1.10.1.1.4. sysContact [4] 10.10.1.1.10.1.1.5. sysName [5] 10.10.1.1.10.1.1.6. sysLocation [6] 10.10.1.1.10.1.1.7. sysServices [7] 10.10.1.1.10.1.1.8. sysORLastChange

... [1081] 10.3.1.1.10.0.10.1.10.1.9. vacmAccessStatus [1082] 10.3.1.1.10.0.10.1.10.1. vacmViewSpinLock [1083] 10.3.1.1.10.0.10.1.10.2.1.3. vacmViewTreeFamilyMask [1084] 10.3.1.1.10.0.10.1.10.2.1.4. vacmViewTreeFamilyType [1085] 10.3.1.1.10.0.10.1.10.2.1.5. vacmViewTreeFamilyStorageType [1086] 10.3.1.1.10.0.10.1.10.2.1.6. vacmViewTreeFamilyStatus ------------------------------------------------- firepower#

Note: O comando está oculto.

Troubleshooting

Estes são os geradores de caso do SNMP mais comuns observados pelo Cisco TAC:

- Não é possível pesquisar o SNMP do LINA do FTD

- Não é possível pesquisar o SNMP do FXOS

- Quais valores de OID do SNMP devem ser usados?

- Não é possível obter as interceptações do SNMP

- Não é possível monitorar o FMC usando o SNMP

- Não é possível configurar o SNMP

- Configuração do SNMP no Firepower Device Manager

Não é possível pesquisar o SNMP do LINA do FTD

Descrições dos problemas (exemplo de casos reais do Cisco TAC):

- "Não é possível buscar os dados no SNMP."

- "Não é possível pesquisar o dispositivo no SNMPv2."

- "O SNMP não funciona. Queremos monitorar o firewall com o SNMP, mas, enfrentamos problemas após a configuração."

- "Temos dois sistemas de monitoramento que não podem monitorar o FTD usando o SNMP v2c ou 3."

- "O snmpwalk não funciona no firewall."

Recomendação sobre como solucionar problemas

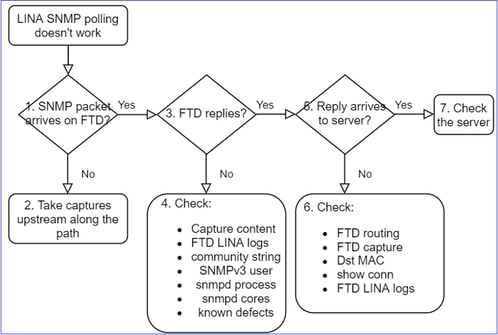

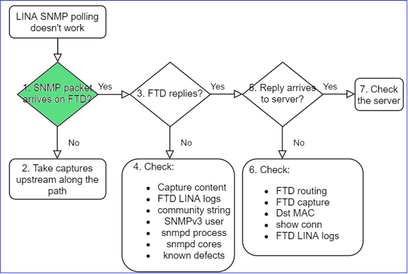

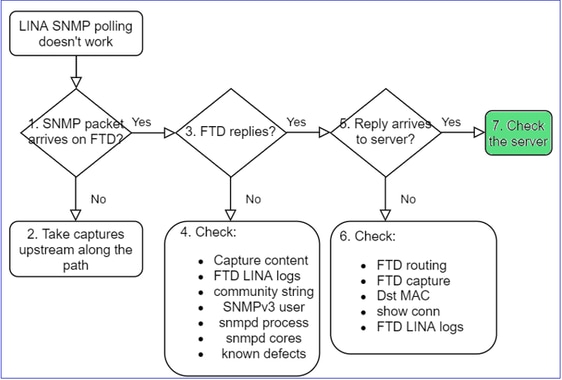

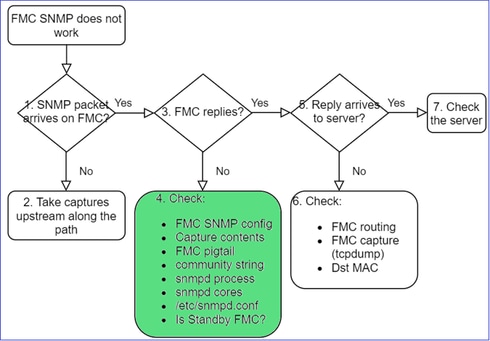

Este é o processo recomendado para solucionar problemas do fluxograma de pesquisa SNMP LINA:

Análise detalhada

1. O pacote SNMP chega no FTD?

- Ativar capturas para verificar a chegada de pacotes do SNMP.

O SNMP na interface de gerenciamento FTD (versão pós-6.6) usa a palavra-chave de gerenciamento:

firepower# show run snmp-server

snmp-server host management 192.168.2.100 community ***** version 2c

O SNMP nas interfaces de dados do FTD usa o nome da interface:

firepower# show run snmp-server

snmp-server host net201 192.168.2.100 community ***** version 2c

Capture na interface de gerenciamento do FTD:

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

Capture na interface de dados do FTD:

firepower# capture SNMP interface net201 trace match udp any any eq 161

Rastreamento de pacote de interface de dados FTD (pré 6.6/9.14.1):

Rastreamento de pacote de interface de dados FTD (pós 6.6/9.14.1):

2. Caso não veja pacotes SNMP nas capturas de entrada de FTD:

a. Fazer capturas upstream ao longo do caminho.

b. Verifique se o servidor do SNMP usa o IP apropriado do FTD.

c. Inicie a partir da porta do switch que está voltada para a interface FTD e mova-se para cima.

3. Você vê respostas SNMP de FTD?

Para verificar se o FTD responde, verifique a captura de saída do FTD (interface LINA ou de gerenciamento).

Para fazer isso, verifique se há pacotes SNMP com a porta origem 161:

firepower# show capture SNMP

75 packets captured

1: 22:43:39.568101 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

2: 22:43:39.568329 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

3: 22:43:39.569611 802.1Q vlan#201 P0 192.168.2.50.161 > 192.168.2.100.58255: udp 119

Nas versões posteriores a 6.6/9.14.1, você tem um ponto de captura adicional: Capture na interface de toque do NLP. O IP NATed é do intervalo 162.254.x.x:

admin@firepower:~$ sudo tcpdump -i tap_nlp

listening on tap_nlp, link-type EN10MB (Ethernet), capture size 262144 bytes

16:46:28.372018 IP 192.168.2.100.49008 > 169.254.1.2.snmp: C="Cisc0123" GetNextRequest(28) E:cisco.9.109

16:46:28.372498 IP 192.168.1.2.snmp > 192.168.2.100.49008: C="Cisc0123" GetResponse(35) E:cisco.9.109.1.1.1.1.2.1=0

4. Controlos complementares

a. Para dispositivos Firepower 4100/9300, verifique a tabela de compatibilidade FXOS.

b. Verifique as estatísticas do snmp-server do LINA do FTD:

firepower# clear snmp-server statistics

firepower# show snmp-server statistics

379 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

351 Number of requested variables <- SNMP requests in

…

360 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

351 Response PDUs <- SNMP replies out

9 Trap PDUs

c. Tabela de conexão LINA FTD

Essa verificação é muito útil caso você não veja pacotes na captura na interface de ingresso do FTD. Observe que essa é uma verificação válida somente para o SNMP na interface de dados. Se o SNMP estiver na interface de gerenciamento (pós-6.6/9.14.1), nenhuma conexão será criada.

firepower# show conn all protocol udp port 161

13 in use, 16 most used

...

UDP nlp_int_tap 192.168.1.2:161 net201 192.168.2.100:55048, idle 0:00:21, bytes 70277, flags -c

d. Syslogs do LINA do FTD

Esta também é uma verificação válida apenas para SNMP na interface de dados. Se o SNMP estiver na interface de gerenciamento, o registro não será criado:

firepower# show log | i 302015.*161

Jul 13 2021 21:24:45: %FTD-6-302015: Built inbound UDP connection 5292 for net201:192.0.2.100/42909 (192.0.2.100/42909) to nlp_int_tap:169.254.1.2/161 (192.0.2.50/161)

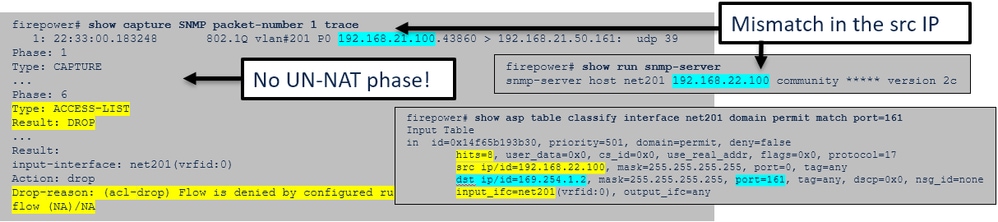

e. Verifique se o FTD descarta os pacotes do SNMP devido ao IP de origem do host incorreto

f. Credenciais incorretas (comunidade do SNMP)

No conteúdo da captura, você pode ver os valores da comunidade (SNMP v1 e 2c):

g. Configuração incorreta (por exemplo, versão do SNMP ou string de comunidade)

Há algumas maneiras de verificar a configuração do SNMP do dispositivo e as strings de comunidade:

firepower# more system:running-config | i community

snmp-server host net201 192.168.2.100 community cISCO123 version 2c

Outra maneira:

firepower# debug menu netsnmp 4

h. Descartes do LINA do FTD/ASP do ASA

Esta é uma verificação útil para ver se os pacotes do SNMP foram descartados pelo FTD. Primeiro, limpe os contadores (clear asp drop) e depois teste:

firepower# clear asp drop

firepower# show asp drop

Frame drop:

No valid adjacency (no-adjacency) 6

No route to host (no-route) 204

Flow is denied by configured rule (acl-drop) 502

FP L2 rule drop (l2_acl) 1

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

Flow drop:

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

i. Capturas do ASP

As capturas do ASP fornecem visibilidade dos pacotes descartados (por exemplo, ACL ou adjacência):

firepower# capture ASP type asp-drop all

Teste e verifique o conteúdo da captura:

firepower# show capture

capture ASP type asp-drop all [Capturing - 196278 bytes]

j) Núcleo do SNMP (traceback) – forma de verificação 1

Esta verificação será útil caso você suspeite de problemas de estabilidade do sistema:

firepower# show disk0: | i core

13 52286547 Jun 11 2021 12:25:16 coredumpfsys/core.snmpd.6208.1626214134.gz

Núcleo do SNMP (traceback) – forma de verificação 2

admin@firepower:~$ ls -l /var/data/cores

-rw-r--r-- 1 root root 685287 Jul 14 00:08 core.snmpd.6208.1626214134.gz

Se você vir um arquivo de núcleo do SNMP, colete estes itens e entre em contato com o Cisco TAC:

- Arquivo TS do FTD (ou show tech do ASA)

- snmpd core files

Depurações do SNMP (estes são comandos ocultos e disponíveis somente nas versões mais recentes):

firepower# debug snmp trace [255]

firepower# debug snmp verbose [255]

firepower# debug snmp error [255]

firepower# debug snmp packet [255]

A resposta do SNMP do firewall chega ao servidor?

Se o FTD responder, mas a resposta não chegar ao servidor, verifique:

a. Roteamento do FTD

Para o roteamento da interface de gerenciamento do FTD:

> show network

Para o roteamento da interface de dados do LINA do FTD:

firepower# show route

b. Verificação do MAC de destino

Verificação do MAC de destino do gerenciamento do FTD:

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n -e udp port 161

01:00:59.553385 a2:b8:dc:00:00:02 > 5c:fc:66:36:50:ce, ethertype IPv4 (0x0800), length 161: 10.62.148.197.161 > 10.62.184.23.49704: C="cisco" GetResponse(105) .1.10.1.1.1.1.1.1.0="Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3"

Verificação do MAC de destino da interface de dados do LINA do FTD:

firepower# show capture SNMP detail

...

6: 01:03:01.391886 a2b8.dc00.0003 0050.5685.3ed2 0x8100 Length: 165

802.1Q vlan#201 P0 192.168.21.50.161 > 192.168.21.100.40687: [udp sum ok] udp 119 (DF) (ttl 64, id 42429)

c. Verifique os dispositivos ao longo do caminho que potencialmente descartam/bloqueiam os pacotes SNMP.

Verifique o servidor do SNMP

a. Verifique o conteúdo da captura para ver as configurações.

b. Verifique a configuração do servidor.

c. Tente modificar o nome da comunidade SNMP (por exemplo, sem caracteres especiais).

d. Você pode usar um host final ou até mesmo o FMC para testar a pesquisa, desde que as duas condições sejam atendidas:

i. A conectividade do SNMP foi estabelecida.

ii) O IP de origem tem permissão para pesquisar o dispositivo.

admin@FS2600-2:~$ snmpwalk -c cisco -v2c 192.0.2.197

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

Considerações de pesquisa SNMPv3

- Licença: O SNMPv3 exige uma licença de criptografia forte. Verifique se a funcionalidade de exportação controlada está ativada no Smart Licensing Portal

- Para solucionar problemas, você pode tentar com um novo usuário/credenciais

- Se a criptografia for usada, você pode descriptografar o tráfego do SNMPv3 e verificar o payload conforme descrito em: https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/215092-analyze-firepower-firewall-captures-to-e.html#anc59

- Considere o AES128 para criptografia caso o software seja afetado por defeitos como:

- ID de bug da Cisco CSCvy27283

A pesquisa SNMPv3 ASA/FTD pode falhar usando os algoritmos de privacidade AES192/AES256

A pesquisa SNMPv3 ASA/FTD pode falhar usando os algoritmos de privacidade AES192/AES256

ID de bug da Cisco CSCvx45604  Falha de walk de Snmpv3 no usuário com auth sha e priv aes 192

Falha de walk de Snmpv3 no usuário com auth sha e priv aes 192

Note: Se o SNMPv3 falhar devido à incompatibilidade de algoritmos, as saídas de show e os registros não mostrarão nada óbvio.

Considerações sobre a pesquisa do SNMPv3 – Estudos de caso

- snmpwalk do SNMPv3 – Cenário funcional

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x AES -X Cisco123 192.168.21.50

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2315

Na captura (snmpwalk), você verá uma resposta para cada pacote:

O arquivo de captura não mostra nada incomum:

- snmpwalk do SNMPv3 – Falha na criptografia

Dica 1: Há um limite de tempo:

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x DES -X Cisco123 192.168.21.50

Timeout: No Response from 192.168.2.1

Dica 2: Há muitas solicitações e uma resposta:

Dica 3: Falha na descriptografia do Wireshark:

Dica #4. Verifique o arquivo ma_ctx2000.log para mensagens de ‘erro de análise de ScopedPDU’:

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

O erro de análise de ScopedPDU é uma dica forte de um erro de criptografia. O arquivo ma_ctx2000.log mostra eventos somente para SNMPv3!

- snmpwalk do SNMPv3 – Falha na autenticação

Dica 1: Falha na autenticação

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a MD5 -A Cisco123 -x AES -X Cisco123 192.168.21.50

snmpwalk: Authentication failure (incorrect password, community or key)

Dica 2: Há muitas solicitações e muitas respostas

Dica 3: Pacote malformado do Wireshark

Dica #4. Verifique o arquivo ma_ctx2000.log para mensagens de ‘Authentication failed’:

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

Authentication failed for Cisco123

Authentication failed for Cisco123

Não é possível pesquisar o SNMP do FXOS

Descrições dos problemas (exemplo de casos reais do Cisco TAC):

- "O SNMP fornece uma versão errada do FXOS. Ao pesquisar a versão do FXOS usando o SNMP, a saída é difícil de entender."

- "Não foi possível configurar a comunidade de snmp no FXOS FTD4115."

- “Após um upgrade do FXOS de 2.8 para 2.9 no firewall em standby, obtemos um limite de tempo ao tentar receber informações usando o SNMP.”

- "O snmpwalk falha no FXOS 9300, mas funciona no FXOS 4140 na mesma versão. A acessibilidade e a comunidade não são o problema."

- "Queremos adicionar 25 servidores do SNMP no FXOS FPR4K, mas não é possível."

Solução de problemas recomendada

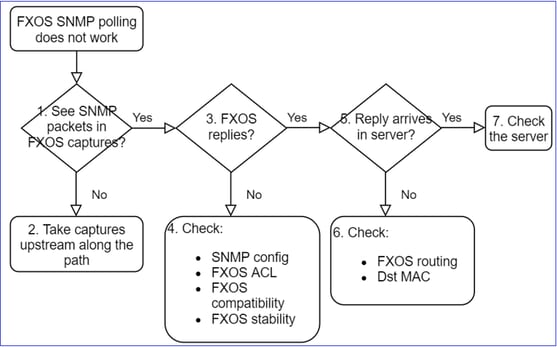

Este é o processo para solucionar problemas do fluxograma de polling SNMP FXOS:

1. Você vê pacotes SNMP em capturas FXOS?

FPR1xxx/21xx

- No FPR1xxx/21xx não há gerenciador de chassis (modo de dispositivo).

- Você pode pesquisar o software do FXOS na interface de gerenciamento.

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n host 192.0.2.100 and udp port 161

41xx/9300

- No Firepower 41xx/93xx, use a ferramenta CLI do EthAnalyzer para fazer uma captura de chassi:

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11152 Jul 26 09:42:12 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2. Nenhum pacote nas capturas FXOS?

- Fazer capturas upstream ao longo do caminho

3. Respostas FXOS?

- Cenário funcional:

> capture-traffic

...

Options: -n host 192.0.2.23 and udp port 161

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on management0, link-type EN10MB (Ethernet), capture size 262144 bytes

08:17:25.952457 IP 192.168.2.23.36501 > 192.168.2.28.161: C="Cisco123" GetNextRequest(25) .10.3.1.1.2.1

08:17:25.952651 IP 192.168.2.28.161 > 192.168.2.23.36501: C="Cisco123" GetResponse(97) .1.10.1.1.1.1.1.1.0="Cisco Firepower FPR-1150 Security Appliance, System Version 2.10(1.1)"

- O FXOS não responde

Verificações adicionais

- Verifique a configuração do SNMP (a partir da interface do usuário ou da CLI):

firepower# scope monitoring

firepower /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

- Tome cuidado com os caracteres especiais (por exemplo, "$"):

FP4145-1# connect fxos

FP4145-1(fxos)# show running-config snmp all

FP4145-1(fxos)# show snmp community

Community Group / Access context acl_filter

--------- -------------- ------- ----------

Cisco123 network-operator

- Para o SNMP v3, use show snmp-user [detail]

- Verifique a compatibilidade do FXOS

4. Caso a FXOS não responda

Verifique os contadores do SNMP do FXOS:

- Verifique a lista de controle de acesso (ACL) do FXOS. Isso é aplicável apenas nas plataformas FPR41xx/9300.

Se o tráfego for bloqueado pela ACL FXOS, você verá as solicitações, mas não verá nenhuma resposta:

firepower(fxos)# ethanalyzer local interface mgmt capture-filter

"udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

Capturing on 'eth0'

1 2021-07-26 11:56:53.376536964 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

2 2021-07-26 11:56:54.377572596 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.10.1.10.1.1

3 2021-07-26 11:56:55.378602241 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

Você pode verificar a ACL do FXOS na interface do usuário:

Você também pode verificar a ACL do FXOS na CLI:

firepower# scope system

firepower /system # scope services

firepower /system/services # show ip-block detail

Permitted IP Block:

IP Address: 0.0.0.0

Prefix Length: 0

Protocol: snmp

- Depuração do SNMP (somente pacotes). Aplicável somente no FPR41xx/9300:

FP4145-1# connect fxos

FP4145-1(fxos)# terminal monitor

FP4145-1(fxos)# debug snmp pkt-dump

2021 Aug 4 09:51:24.963619 snmpd: SNMPPKTSTRT: 1.000000 161 495192988.000000 0.000000 0.000000 0.000000 0 0 2 1 0 Cisco123 8 remote ip,v4: snmp_44048_192.0.2.23 0 0 0 0 0 0 0 15

- Debug SNMP (all) - Esta saída de depuração é muito detalhada.

FP4145-1(fxos)# debug snmp all

2021 Aug 4 09:52:19.909032 snmpd: SDWRAP message Successfully processed

2021 Aug 4 09:52:21.741747 snmpd: Sending it to SDB-Dispatch

2021 Aug 4 09:52:21.741756 snmpd: Sdb-dispatch did not process

- Verifique se há falhas do FXOS relacionadas ao SNMP:

FXOS# show fault

Severity Code Last Transition Time ID Description

--------- -------- ------------------------ -------- -----------

Warning F78672 2020-04-01T21:48:55.182 1451792 [FSM:STAGE:REMOTE-ERROR]: Result: resource-unavailable Code: unspecified Message: Failed to set SNMP user (sam:dme:CommSvcEpUpdateSvcEp:SetEpLocal)

- Verifique se há núcleos de snmpd.

No FPR41xx/FPR9300:

firepower# connect local-mgmt

firepower(local-mgmt)# dir cores

1 1983847 Apr 01 17:26:40 2021 core.snmpd.10012.1585762000.gz

1 1984340 Apr 01 16:53:09 2021 core.snmpd.10018.1585759989.gz

No FPR1xxx/21xx:

firepower(local-mgmt)# dir cores_fxos

Se houver núcleos de snmpd, colete os núcleos juntamente com o pacote de solução de problemas do FXOS e entre em contato com o Cisco TAC.

5. A resposta SNMP chega ao servidor SNMP?

a. Verifique o roteamento do FXOS.

Esta saída é do FPR41xx/9300:

firepower# show fabric-interconnect

Fabric Interconnect:

ID OOB IP Addr OOB Gateway OOB Netmask OOB IPv6 Address OOB IPv6 Gateway Prefix Operability Ingress VLAN Group Entry Count (Current/Max) Switch Forwarding Path Entry Count (Current/Max)

---- --------------- --------------- --------------- ---------------- ---------------- ------ ----------- --------------------------------------------

A 192.168.2.37 192.168.2.1 10.255.255.128 :: :: 64 Operable 0/500 14/1021

b. Faça uma captura, exporte o pcap e verifique o dst MAC da resposta

c. Por fim, verifique o servidor SNMP (capturas, configuração, aplicativo etc.)

Quais valores de OID do SNMP devem ser usados?

Descrições dos problemas (exemplo de casos reais do Cisco TAC):

- "Queremos monitorar o equipamento Cisco Firepower. Forneça as OIDs do SNMP para cada CPU, memória e disco do núcleo"

- "Há OIDs que possam ser usadas para monitorar o status da fonte de alimentação no dispositivo ASA 5555?"

- "Queremos buscar a OID do SNMP do chassi no FPR 2K e no FPR 4K."

- "Queremos pesquisar o cache do ARP do ASA."

- "Precisamos saber a OID do SNMP para BGP peer inativo."

Como encontrar os valores de OID do SNMP

Estes documentos fornecem informações sobre as OIDs do SNMP nos dispositivos Firepower:

- White paper sobre o monitoramento do SNMP do Cisco Firepower Threat Defense (FTD):

https://www.cisco.com/c/en/us/products/index.html

- Guia de referência de MIB do FXOS do Cisco Firepower 4100/9300:

https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/mib/b_FXOS_4100_9300_MIBRef.html

- Como procurar uma OID específica nas plataformas do FXOS:

- Verifique as OIDs do SNMP na CLI (ASA/LINA)

firepower# show snmp-server ?

engineID Show snmp engineID

group Show snmp groups

host Show snmp host's

statistics Show snmp-server statistics

user Show snmp users

firepower# show snmp-server oid <- hidden option!

[1] .1.10.1.1.10.1.2.1 IF-MIB::ifNumber

[2] .1.10.1.1.1.10.2.2.1.1 IF-MIB::ifIndex

[3] .1.10.1.1.1.10.2.2.1.2 IF-MIB::ifDescr

[4] .1.10.1.1.1.10.2.2.1.3 IF-MIB::ifType

- Para obter mais informações sobre OIDs, verifique o SNMP Object Navigator, consulte:

https://snmp.cloudapps.cisco.com/Support/SNMP/do/BrowseOID.do?local=en

- No FXOS (41xx/9300), execute estes dois comandos na CLI do FXOS:

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp internal oids supported create

FP4145-1(fxos)# show snmp internal oids supported

- SNMP All supported MIB OIDs -0x11a72920

Subtrees for Context:

ccitt

1

1.0.88010.1.1.1.1.1.1 ieee8021paeMIB

1.0.88010.1.1.1.1.1.2

...

Referência rápida de OIDs comuns

| Requisitos |

OID |

| CPU (LINA) |

1.3.6.1.4.1.9.9.109.1.1.1 |

| CPU (Snort) |

1.3.6.1.4.1.9.9.109.1.1.1 (FP >= 6,7) |

| Memória (LINA) |

1.3.6.1.4.1.9.9.221.1.1 |

| Memória (Linux/FMC) |

1.3.6.1.1.4.1.2021.4 |

| Informações de HA |

1.3.6.1.4.1.9.9.491.1.4.2 |

| Informações de cluster |

1.3.6.1.4.1.9.9.491.1.8.1 |

| Informações de VPN |

Sessões de número RA-VPN: 1.3.6.1.4.1.9.9.392.1.3.1 (7.x) Usuários de número RA-VPN: 1.3.6.1.4.1.9.9.392.1.3.3 (7.x) Sessões de pico de número RA-VPN: 1.3.6.1.4.1.9.9.392.1.3.41 (7.x) Sessões de número de VPN S2S: 1.3.6.1.4.1.9.9.392.1.3.29 Sessões de pico de número de VPN S2S: 1.3.6.1.4.1.9.9.392.1.3.31 -Dica: firepower# show snmp-server oid | i ike |

| Status de BGP |

ID de bug ENH Cisco CSCux13512 |

| Smart Licensing do ASA/ASAv do FPR1K/2K |

ID de bug ENH da Cisco CSCvv83590 |

| OIDs do SNMP do LINA para port-channel no nível do FXOS |

ID de bug ENH da Cisco CSCvu91544 |

FMC 7.3 Adições (para FMC 1600/2600/4600 e mais recente)

| Requisitos |

OID |

| Trava de status do ventilador |

OID de interceptação: 1.3.6.1.4.1.9.9.117.2.0.6 OID do valor: 1.3.6.1.4.1.9.9.117.1.4.1.1.1.<índice> 0 - ventilador não está funcionando 1 - o ventilador está funcionando |

| armadilha de temperatura de CPU/PSU |

OID de interceptação: 1.3.6.1.4.1.9.9.91.2.0.1 OID de limite: 1.3.6.1.4.1.9.9.91.1.2.1.1.4.<índice>.1 OID do valor: 1.3.6.1.4.1.9.9.91.1.1.1.1.4.<índice> |

| armadilha de status de PSU |

OID de interceptação: 1.3.6.1.4.1.9.9.117.2.0.2 OperStatus OID: 1.3.6.1.4.1.9.9.117.1.1.2.1.2.<índice> OID do AdminStatus: 1.3.6.1.4.1.9.9.117.1.1.2.1.1.<índice> 0 - presença de fonte de alimentação não detectada 1 - presença de fonte de alimentação detectada, ok |

Não é possível obter as interceptações do SNMP

Descrições dos problemas (exemplo de casos reais do Cisco TAC):

- "O SNMPv3 do FTD não envia interceptações para o servidor do SNMP."

- "O FMC e o FTD não enviam as mensagens de interceptação do SNMP."

- “Configuramos o SNMP no FTD 4100 para FXOS e tentamos usar o SNMPv3 e o SNMPv2, mas ambos não podem enviar interceptações.”

- "O SNMP do Firepower não envia interceptações para a ferramenta de monitoramento."

- "O FTD do Firewall não envia a interceptação do SNMP para o NMS."

- "As interceptações do servidor do SNMP não funcionam."

- “Configuramos o SNMP no FTD 4100 para FXOS e tentamos usar o SNMPv3 e o SNMPv2, mas ambos não podem enviar interceptações.”

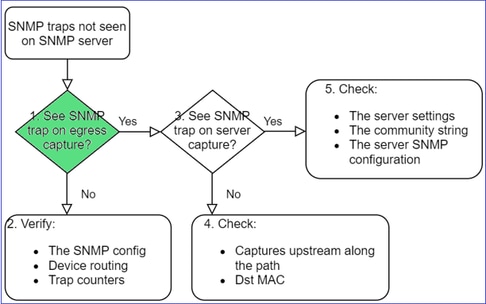

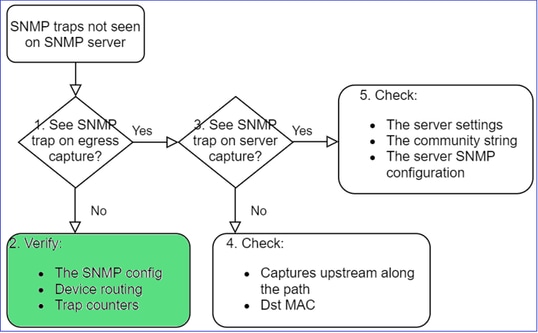

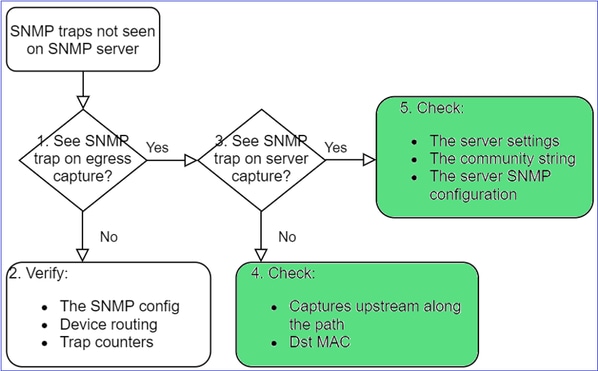

Solução de problemas recomendada

Este é o processo para solucionar problemas de fluxograma para problemas de interceptação SNMP do Firepower:

1. Você vê interceptações SNMP na captura de saída?

Para capturar as interceptações do LINA/ASA na interface de gerenciamento:

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Options: -n host 192.168.2.100 and udp port 162

Para capturar as interceptações do LINA/ASA na interface de dados:

firepower# capture SNMP interface net208 match udp any any eq 162

Para capturar as interceptações do FXOS (41xx/9300):

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" limit-captured-frames 500 write workspace:///SNMP.pcap

1 2021-08-02 11:22:23.661436002 10.62.184.9 → 10.62.184.23 SNMP 160 snmpV2-trap 10.3.1.1.2.1.1.3.0 10.3.1.1.6.3.1.1.4.1.0

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11134 Aug 2 11:25:15 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2. Se você não vir pacotes na interface de saída:

firepower# show run all snmp-server

snmp-server host ngfw-management 10.62.184.23 version 3 Cisco123 udp-port 162

snmp-server host net208 192.168.208.100 community ***** version 2c udp-port 162

snmp-server enable traps failover-state

Configuração de interceptações do SNMP do FXOS:

FP4145-1# scope monitoring

FP4145-1 /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------- ------- --------------- ----------- ---------------- -----------------

192.168.2.100 162 **** V2c Noauth Traps

Note: No 1xxx/21xx, essas configurações são exibidas apenas no caso da configuração Dispositivos > Gerenciamento de dispositivos > SNMP.

- Roteamento do LINA/ASA para interceptações através da interface de gerenciamento:

> show network

- Roteamento do LINA/ASA para interceptações através da interface de dados:

firepower# show route

- Roteamento do FXOS (41xx/9300):

FP4145-1# show fabric-interconnect

- Contadores de interceptação (LINA/ASA):

firepower# show snmp-server statistics | i Trap

20 Trap PDUs

E FXOS:

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp | grep Trap

1296 Out Traps PDU

Verificações adicionais

- Faça uma captura no servidor do SNMP de destino.

Outras questões a verificar:

- Capturas ao longo do caminho.

- Endereço MAC de destino dos pacotes de interceptação do SNMP.

- As configurações e o status do servidor SNMP (por exemplo, firewall, portas abertas etc.).

- A string de comunidade do SNMP.

- A configuração do servidor do SNMP.

Não é possível monitorar o FMC usando o SNMP

Descrições dos problemas (exemplo de casos reais do Cisco TAC):

- "O SNMP não funciona no FMC em standby."

- “Precisa monitorar a memória do FMC.”

- "O SNMP deve funcionar no FMC 192.168.4.0.8 em standby?"

- "Temos que configurar as FMCs para monitorar seus recursos, como CPU, memória etc."

Como solucionar problemas

Este é o processo para solucionar problemas do fluxograma do FMC SNMP:

1. O pacote SNMP chega ao FMC?

- Capture na interface de gerenciamento do FMC:

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

10:58:45.961836 IP 192.168.2.10.57076 > 192.168.2.23.161: C="Cisco123" GetNextRequest(28) .10.3.1.1.4.1.2021.4

Tip: Salve a captura no diretório /var/common/ do FMC e baixe-a na interface do usuário do FMC

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n -w /var/common/FMC_SNMP.pcap

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

^C46 packets captured

46 packets received by filter

O FMC responde?

Se o FMC não responder, verifique:

- Configuração do SNMP do FMC (Sistema > Configuração)

- Seção SNMP

- Seção Lista de acesso

Se o FMC não responder, verifique:

- Conteúdo da captura (pcap)

- String de comunidade (pode ser vista nas capturas)

- Saída de rabicho do FMC (procure erros, falhas, rastreamentos) e conteúdo de /var/log/snmpd.log

- snmpd process

admin@FS2600-2:~$ sudo pmtool status | grep snmpd

snmpd (normal) - Running 12948

Command: /usr/sbin/snmpd -c /etc/snmpd.conf -Ls daemon -f -p /var/run/snmpd.pid

PID File: /var/run/snmpd.pid

Enable File: /etc/snmpd.conf

- snmpd cores

admin@FS2600-2:~$ ls -al /var/common | grep snmpd

-rw------- 1 root root 5840896 Aug 3 11:28 core_1627990129_FS2600-2_snmpd_3.12948

- Arquivo de configuração de back-end em /etc/snmpd.conf:

admin@FS2600-2:~$ sudo cat /etc/snmpd.conf

# additional user/custom config can be defined in *.conf files in this folder

includeDir /etc/snmp/config.d

engineIDType 3

agentaddress udp:161,udp6:161

rocommunity Cisco123

rocommunity6 Cisco123

Note: Se o SNMP estiver desativado, o arquivo snmpd.conf não existirá

- É um FMC em standby?

Nas versões anteriores a 6.4.0-9 e anteriores a 6.6.0, o FMC em standby não envia os dados do SNMP (o snmpd está no status Aguardando). Este é um comportamento esperado. Verificar aprimoramento ID de erro da Cisco CSCvs32303

Não é possível configurar o SNMP

Descrições dos problemas (exemplo de casos reais do Cisco TAC):

- "Queremos configurar o SNMP para Cisco Firepower Management Center e Firepower 4115 Threat Defense."

- "Suporte com configuração SNMP em FTD".

- "Queremos ativar o monitoramento do SNMP no meu dispositivo do FTD."

- "Tentamos configurar o serviço do SNMP no FXOS, mas o sistema não deixa executar o commit-buffer no final. Ele indica Erro: Alterações não permitidas. use 'Connect ftd' para fazer alterações."

- "Queremos ativar o monitoramento do SNMP no nosso dispositivo do FTD."

- "Não é possível configurar o SNMP no FTD e descobrir o dispositivo no monitoramento."

Como abordar os problemas de configuração do SNMP

Leia a documentação atual:

- Guia de configuração do FMC:

- Guia de configuração do FXOS:

Familiarize-se especificamente com a documentação do SNMP.

SNMP do FMC:

SNMP do FXOS:

Configuração do SNMP do Firepower 41xx/9300:

Configuração do SNMP do Firepower 1xxx/21xx:

Configuração do SNMP no Firepower Device Manager (FDM)

Descrições dos problemas (exemplo de casos reais do Cisco TAC):

- "Precisamos de orientação sobre o SNMPv3 no dispositivo Firepower com o FDM."

- "A configuração do SNMP não funciona no dispositivo FPR 2100 no FDM."

- "Não é possível fazer com que a configuração do SNMP v3 funcione no FDM."

- "FDM 6.7 SNMP Configuration Assistance."

- "Ativar o SNMP v3 no Firepower FDM."

Como abordar os problemas de configuração do SNMP do FDM

- Para versões anteriores a 6.7, é possível fazer a configuração do SNMP usando o FlexConfig:

- A partir do Firepower versão 6.7, a configuração do SNMP não é mais feita com o FlexConfig, mas com a API REST:

Dicas de solução de problemas do SNMP

1xxx/21xx/41xx/9300 (LINA/ASA) – O que coletar antes de abrir um caso com o Cisco TAC

| Comando |

Descrição |

| firepower# show run snmp-server |

Verificar a configuração do SNMP do LINA do ASA/FTD. |

| firepower# show snmp-server statistics |

Verifique as estatísticas do SNMP no LINA do ASA/FTD. Concentre-se nos contadores de entrada e saída de pacotes do SNMP. |

| > capture-traffic |

Capture o tráfego na interface de gerenciamento. |

| firepower# capture SNMP-POLL interface net201 trace match udp any any eq 161 |

Capturar o tráfego na interface de dados (nomeif ‘net201’) para UDP 161 (poll SNMP). |

| firepower# capture SNMP-TRAP interface net208 match udp any any eq 162 |

Capturar o tráfego na interface de dados (nomese ‘net208’) para UDP 162. (interceptações SNMP). |

| firepower# show capture SNMP-POLL packet-number 1 trace |

Rastreie um pacote SNMP de entrada que chega à interface de dados ASA/FTD LINA. |

| admin@firepower:~$ sudo tcpdump -i tap_nlp |

Capturar na interface de toque interna NLP (Non-Line Process). |

| firepower# show conn all protocol udp port 161 |

Verifique todas as conexões LINA ASA/FTD no UDP 161 (pesquisa SNMP). |

| firepower# show log | i 302015.*161 |

Verifique o registro 302015 do LINA do ASA/FTD para pesquisa do SNMP. |

| firepower# more system:running-config | i community |

Verifique a string de comunidade do SNMP. |

| firepower# debug menu netsnmp 4 |

Verifique a configuração do SNMP e a ID do processo. |

| firepower# show asp table classify interface net201 domain permit match port=161 |

Verifique as contagens de ocorrências na ACL de SNMP na interface chamada ‘net201’. |

| firepower# show disk0: | i core |

Verifique se há núcleos do SNMP. |

| admin@firepower:~$ ls -l /var/data/cores |

Verifique se há núcleos do SNMP. Aplicável somente no FTD. |

| firepower# show route |

Verifique a tabela de roteamento do LINA do ASA/FTD. |

| > show network |

Verifique a tabela de roteamento do plano de gerenciamento do FTD. |

| admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log |

Verifique/solucione problemas do SNMPv3 no FTD. |

| firepower# debug snmp trace [255] firepower# debug snmp verbose [255] firepower# debug snmp error [255] firepower# debug snmp packet [255] |

Comandos ocultos nas versões mais recentes. Depurações internas, úteis para solucionar problemas do SNMP com o Cisco TAC. |

41xx/9300 (FXOS) – O que coletar antes de abrir um caso com o Cisco TAC

| Comando |

Descrição |

| firepower# connect fxos firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 161" limit-captured-frames 50 write workspace:///SNMP-POLL.pcap firepower(fxos)# exit firepower# connect local-mgmt firepower(local-mgmt)# dir 1 11152 Jul 26 09:42:12 2021 SNMP.pcap firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap |

Captura do FXOS para pesquisa do SNMP (UDP 161) Carregue em um servidor remoto do FTP IP do FTP: 192.0.2.100 Nome de usuário do FTP: ftp |

| firepower# connect fxos firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" limit-captured-frames 50 write workspace:///SNMP-TRAP.pcap |

Captura do FXOS para interceptações do SNMP (UDP 162) |

| firepower# scope system firepower /system # scope services firepower /system/services # show ip-block detail |

Verifique a ACL do FXOS |

| firepower# show fault |

Verifique se há falhas do FXOS |

| firepower# show fabric-interconnect |

Verifique a configuração de interface e as configurações de gateway padrão do FXOS |

| firepower# connect fxos firepower(fxos)# show running-config snmp all |

Verifique a configuração do SNMP do FXOS |

| firepower# connect fxos firepower(fxos)# show snmp internal oids supported create firepower(fxos)# show snmp internal oids supported |

Verifique as OIDs do SNMP do FXOS |

| firepower# connect fxos firepower(fxos)# show snmp |

Verifique as configurações e os contadores do SNMP do FXOS |

| firepower# connect fxos firepower(fxos)# terminal monitor firepower(fxos)# debug snmp pkt-dump firepower(fxos)# debug snmp all |

Depuração do SNMP do FXOS ('packets' ou 'all') Use 'terminal no monitor' e 'undebug all' para pará-lo |

1xxx/21xx (FXOS) – O que coletar antes de abrir um caso com o Cisco TAC

| Comando |

Descrição |

| > capture-traffic |

Capture o tráfego na interface de gerenciamento |

| > show network |

Verifique a tabela de roteamento do plano de gerenciamento do FTD |

| firepower# scope monitoring firepower /monitoring # show snmp [host] firepower /monitoring # show snmp-user [detail] firepower /monitoring # show snmp-trap |

Verifique a configuração do SNMP do FXOS |

| firepower# show fault |

Verifique se há falhas do FXOS |

| firepower# connect local-mgmt firepower(local-mgmt)# dir cores_fxos firepower(local-mgmt)# dir cores |

Verifique se há arquivos de núcleo do FXOS (tracebacks) |

FMC – O que coletar antes de abrir um caso com o Cisco TAC

| Comando |

Descrição |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n |

Capture o tráfego na interface de gerenciamento para pesquisa do SNMP |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n -w /var/common/FMC_SNMP.pcap |

Capture o tráfego na interface de gerenciamento para pesquisa do SNMP e salve-o em um arquivo |

| admin@FS2600-2:~$ sudo pmtool status | grep snmpd |

Verifique o status de processo do SNMP |

| admin@FS2600-2:~$ ls -al /var/common | grep snmpd |

Verifique se há arquivos de núcleo do SNMP (tracebacks) |

| admin@FS2600-2:~$ sudo cat /etc/snmpd.conf |

Verifique o conteúdo do arquivo de configuração do SNMP |

Exemplos de snmpwalk

Estes comandos podem ser usados para verificação e solução de problemas:

| Comando |

Descrição |

| # snmpwalk -c Cisco123 -v2c 192.0.2.1 |

Busca todas as OIDs no host remoto usando o SNMP v2c. Cisco123 = string de comunidade 192.0.2.1 = host de destino |

| # snmpwalk -v2c -c Cisco123 -OS 192.0.2.1 10.3.1.1.4.1.9.9.109.1.1.1.1.3 iso.3.6.1.4.1.9.9.109.1.1.1.1.3.1 = Gauge32: 0 |

Busca uma OID específica no host remoto usando o SNMP v2c |

| # snmpwalk -c Cisco123 -v2c 192.0.2.1 .10.3.1.1.4.1.9.9.109.1.1.1.1 -On .10.3.1.1.4.1.9.9.109.1.1.1.1.6.1 = Medidor32: 0 |

Mostra as OIDs buscadas no formato numérico |

| # snmpwalk -v3 -l authPriv -u cisco -a SHA -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

Busca todas as OIDs no host remoto usando o SNMP v3. Usuário do SNMPv3 = cisco Autenticação do SNMPv3 = SHA. Autorização do SNMPv3 = AES |

| # snmpwalk -v3 -l authPriv -u cisco -a MD5 -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

Busca todas as OIDs no host remoto usando o SNMP v3 (MD5 e AES128) |

| # snmpwalk -v3 -l auth -u cisco -a SHA -A Cisco123 192.0.2.1 |

Somente SNMPv3 com autenticação |

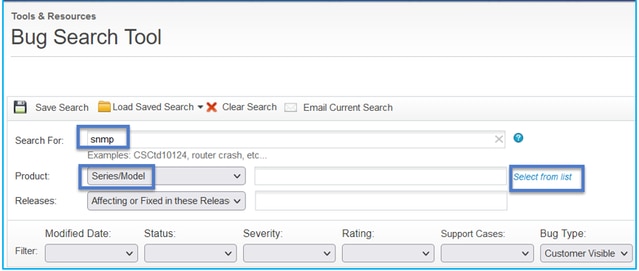

Como procurar defeitos do SNMP

- Navegue até https://bst.cloudapps.cisco.com/bugsearch/search?kw=snmp&pf=prdNm&sb=anfr&bt=custV

- Insira a palavra-chave snmp e escolha Selecionar na lista.

Produtos mais comuns:

- Software do Cisco Adaptive Security Appliance (ASA)

- Cisco Firepower 9300 Series

- Cisco Firepower Management Center Virtual Appliance

- Cisco Firepower NGFW

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

7.0 |

19-Nov-2024 |

PII removido, texto alternativo de imagem atualizado, erros de introdução corrigidos, cabeçalhos, melhorias de SEO. Formatação e gramática atualizadas. |

6.0 |

19-Oct-2023 |

PII removido, texto alternativo de imagem atualizado, erros de introdução corrigidos, tradução automática, requisitos de estilo e fundamentos. Formatação e gramática atualizadas. |

2.0 |

26-Oct-2021 |

Texto alternativo da imagem atualizado. |

1.0 |

03-Oct-2021 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Ignacio PenalvaEngenheiro do Cisco TAC

- Mikis ZafeiroudisEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback