Xconnect sobre VRF Aware L2TPv3 em ASR1K

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve como o Virtual Routing and Forwarding (VRF) pode ser usado quando você configura o Layer 2 Tunneling Protocol (L2TP)v3 Xconnect sobre IP e rede de Multiprotocol Label Switching (MPLS).

Informações de Apoio

O L2TP é o protocolo de tunelamento usado por provedores de serviços de Internet (ISPs) para fornecer VPN (Virtual Private Network) no espaço de acesso discado pela Internet.

Ele combina o melhor do protocolo L2F (Layer 2 Forwarding) da Cisco e o PPTP (Point-to-Point Tunneling Protocol) da Microsoft. Os principais componentes do L2TP são o LAC (L2TP Access Controller, Controlador de Acesso L2TP) e o LNS (L2TP Network Server, Servidor de Rede L2TP).

Controlador de acesso L2TP: O LAC é um servidor de acesso conectado à Rede de Telefonia Comutada Pública (PSTN - Public Switched Telephone Network). O LAC é o iniciador das chamadas de entrada e o receptor das chamadas de saída. Está conectado ao LNS por LAN ou WAN.

Servidor de Rede L2TP: O LNS é o servidor de rede para o protocolo L2TP onde as sessões PPP terminam e são autenticadas. O LNS é o iniciador das chamadas de saída e o receptor das chamadas de entrada.

O L2TPv2 foi projetado para transportar tráfego PPP através de redes IP. O equipamento de acesso à rede (DSL, modem a cabo ou interfaces de acesso discado) aceitou conexões PPP de assinantes e encapsulou as sessões PPP para o ISP por L2TP. A nova versão L2TPv3 foi projetada para transportar qualquer payload da Camada 2 além do PPP que era o único payload suportado pela versão 2. Especificamente, o L2TPv3 define o protocolo L2TP para o tunelamento de payloads de Camada 2 em uma rede de núcleo IP com o uso de VPNs de Camada 2. Os benefícios deste recurso incluem:

- L2TPv3 simplifica a implantação de VPNs

- L2TPv3 não exige MPLS

- L2TPv3 suporta tunelamento de Camada 2 sobre IP para qualquer payload

Aqui está o exemplo de configuração do pseudo-dote L2TPv3:

4.![]() xconnectpeer-ip-address vcidencapsulation l2tpv3pw-classpw-class-name

xconnectpeer-ip-address vcidencapsulation l2tpv3pw-classpw-class-name

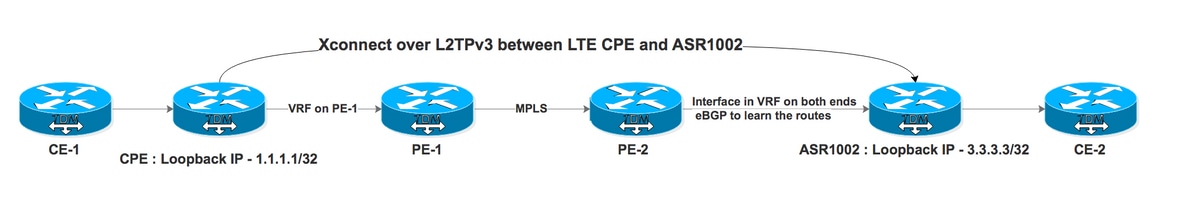

Agora, observe como o L2TPv3 Xconnect se comporta quando o VRF é usado. Esta é a topologia usada para demonstração na qual o Xconnect é configurado entre CPE e ASR1002 (IP) e ASR1004 (MPLS) com endpoints em ASR1000 em VRF (o L2TPv3 com reconhecimento de VRF não é suportado na plataforma ASR1000).

Teste do caso I: L2TPv3 Xconnect sobre rede IP com endpoints em VRF

PE-1 e PE-2 tornam a rede MPLS para ISP. O CPE está conectado ao PE-1 sobre VRF e o ASR1002 está conectado ao PE-2 sobre VRF. O ASR1002 também tem VRF na interface conectada ao PE-2. A acessibilidade do loopback CPE do ASR1002 é via interface VRF sobre IP.

Configuração no CPE para Xconnect para ASR1002:

interface FastEthernet4.2381

encapsulation dot1Q 2381

xconnect 3.3.3.3 2381 encapsulation l2tpv3 pw-class PSEUDO_CLASS >>>>>>>>>>> Xconnect with ASR1002

pseudowire-class PSEUDO_CLASS

encapsulation l2tpv3

interworking vlan

protocol l2tpv3 L2TP_CLASS

ip local interface Loopback0

ip tos reflect

l2tp-class L2TP_CLASS

authentication

password cisco

interface Gigabit0/1

ip address 192.168.8.190 255.255.255.0

end

Interface Loopback0

ip address 1.1.1.1 255.255.255.255

end

ip route 0.0.0.0 0.0.0.0 192.168.8.1 >>>>>>>>>>>>>> Default route towards PE-1

Configuração em funcionamento no ASR1002:

interface GigabitEthernet0/0/0.906 —————————————————> Interface connected to PE-2 is in VRF

encapsulation dot1Q 906

ip vrf forwarding L2TP_VRF

ip address 10.1.1.1 255.255.255.252

interface GigabitEthernet0/0/1.2381

encapsulation dot1Q 2381

xconnect 1.1.1.1 2381 encapsulation l2tpv3 pw-class PSEUDO_CLASS

pseudowire-class PSEUDO_CLASS

encapsulation l2tpv3

interworking vlan

protocol l2tpv3 L2TP_CLASS

ip local interface Loopback11

l2tp-class L2TP_CLASS

authentication

password cisco

interface Loopback11

ip vrf forwarding L2TP_VRF ————————————————————————————> Source is in VRF

ip address 3.3.3.3 255.255.255.255

router bgp 1

address-family ipv4 vrf L2TP_VRF

redistribute connected

neighbor 10.1.1.2 remote-as 2 ———————————————> eBGP with PE-2 in VRF

neighbor 10.1.1.2 activate

neighbor 10.1.1.2 soft-reconfiguration inbound

exit-address-family

VRF L2TP_VRF:

B 1.1.1.1/32 [20/0] via 10.1.1.2, 1d ——————————> Xconnect end point learned via eBGP in VRF

Vamos agora verificar o status do Xconnect no CPE:

CPE #sh xconnect all de

Legend: XC ST=Xconnect State S1=Segment1 State S2=Segment2 State

UP=Up DN=Down AD=Admin Down IA=Inactive

SB=Standby HS=Hot Standby RV=Recovering NH=No Hardware

XC ST Segment 1 S1 Segment 2 S2

------+---------------------------------+--+---------------------------------+--

UP pri ac Fa4.2381:2381(Eth VLAN) UP l2tp 3.3.3.3:2381 DOWN

Interworking: vlan Session ID: 1906980494

Tunnel ID: 2886222725

Protocol State: DOWN

Remote Circuit State: DOWN

pw-class: PSEUDO_CLASS_VLAN

Ele diz que o segmento 2 está inoperante, o que significa que o caminho do CPE para o ASR1002 está tendo um problema. No entanto, podemos fazer ping no Endpoint. As depurações no CPE mostram que o túnel para o Endpoint falhou ou não há rota para o endpoint.

*Feb 15 08:12:47.225: L2TP _____:18136:8DF92CB9/uid:0[1.1.1.1/2381]: I CDN, flg TLS, ver 3, len 80

*Feb 15 08:12:47.225: L2TP _____:18136:8DF92CB9/uid:0[1.1.1.1/2381]:IETF v2:

*Feb 15 08:12:47.225: L2TP _____:18136:8DF92CB9/uid:0[1.1.1.1/2381]:Result Code

*Feb 15 08:12:47.225: L2TP _____:18136:8DF92CB9/uid:0[1.1.1.1/2381]: Call disconnected for administrative reasons(3)

*Feb 15 08:12:47.225: L2TP _____:18136:8DF92CB9/uid:0[1.1.1.1/2381]: Error code

*Feb 15 08:12:47.225: L2TP _____:18136:8DF92CB9/uid:0[1.1.1.1/2381]: No error(0)

*Feb 15 08:12:47.225: L2TP _____:18136:8DF92CB9/uid:0[1.1.1.1/2381]: Optional msg

*Feb 15 08:12:47.225: L2TP _____:18136:8DF92CB9/uid:0[1.1.1.1/2381]: "Tunnel failed to 3.3.3.3" >>>>>>>>>>>>>>>>>

*Feb 15 08:12:47.225: L2TP _____:18136:8DF92CB9/uid:0[1.1.1.1/2381]:Cisco v3:

O principal problema aqui é que o Endpoint pode ser alcançado via VRF no ASR1002. O ponto de extremidade Xconnect precisa estar na Tabela de Roteamento Global para que ele apareça. Agora, vamos configurar uma rota para o CPE Loopback 1.1.1.1/32 na interface global que aponta para a interface GigabitEthernet0/0/0.906 que está em si no VRF.

ip route 1.1.1.1 255.255.255.255 GigabitEthernet0/0/0.906 10.1.1.2

S 1.1.1.1/32 [1/0] via 10.1.1.2, GigabitEthernet0/0/0.906

Quando a rota estática fictícia é configurada, o Xconnect é ativado. Você também pode apontar para Null0. Essa é uma solução alternativa para permitir que o roteador acredite que o Endpoint pode ser alcançado via Global, não VRF, e é usado apenas para o Plano de controle. O tráfego real do plano de dados será somente via VRF.

Aqui estão os resultados do ping com e sem VRF:

ASR1002 #ping 1.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 1.1.1.1, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Ping vrf L2TP_VRF 1.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 1.1.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 33/50/72 ms

Status do Xconnect no CPE:

CPE #sh xconnect all de

Legend: XC ST=Xconnect State S1=Segment1 State S2=Segment2 State

UP=Up DN=Down AD=Admin Down IA=Inactive

SB=Standby HS=Hot Standby RV=Recovering NH=No Hardware

XC ST Segment 1 S1 Segment 2 S2

------+---------------------------------+--+---------------------------------+--

UP pri ac Fa4.2381:2381(Eth VLAN) UP l2tp3.3.3.3:2381 UP

Interworking: vlan Session ID: 1906980494

Tunnel ID: 2886222725

Protocol State: UP

Remote Circuit State: UP

pw-class: PSEUDO_CLASS_VLAN

Caso de teste II: Rede L2TPv3 Xconnect sobre MPLS com endpoints em VRF

PE-1, PE-2 e PE-3 tornam a rede MPLS para ISP com PE-2 atuando como Route Reflector (RR). O CPE está conectado ao PE-1 sobre VRF e o ASR1004 está conectado ao PE-2 com MPLS ativado na interface. O ASR1004 também tem VRF no qual ele deve receber as rotas VPNv4 de PE-1 via RR. A acessibilidade do looback CPE do ASR1004 é via interface VRF sobre MPLS.

Configuração no CPE para Xconnect para ASR1004:

interface FastEthernet4.2380

encapsulation dot1Q 2380

xconnect 2.2.2.2 2380 encapsulation l2tpv3 pw-class PSEUDO_CLASS >>>>>>>>>>Xconnect with ASR1004

interface FastEthernet4.2381

encapsulation dot1Q 2381

xconnect 3.3.3.3 2381 encapsulation l2tpv3 pw-class PSEUDO_CLASS >>>>>>>>>>> Xconnect with ASR1002

pseudowire-class PSEUDO_CLASS

encapsulation l2tpv3

interworking vlan

protocol l2tpv3 L2TP_CLASS

ip local interface Loopback0

ip tos reflect

l2tp-class L2TP_CLASS

authentication

password cisco

interface Gigabit0/1

ip address 192.168.8.190 255.255.255.0

end

Interface Loopback0

ip address 1.1.1.1 255.255.255.255

end

ip route 0.0.0.0 0.0.0.0 192.168.8.1 >>>>>>>>>>>>>> Default route towards PE-1

Configuração no ASR1004:

interface GigabitEthernet0/0/1

no ip address

negotiation auto

service instance 2 ethernet

encapsulation dot1q 2380

xconnect 1.1.1.1 2380 encapsulation l2tpv3 pw-class PSEUDO_CLASS_VLAN

!

end

interface Loopback11

ip vrf forwarding L2TP_VRF —————————————————> Source Loopback in in VRF

ip address 2.2.2.2 255.255.255.255

end

pseudowire-class PSEUDO_CLASS_VLAN

encapsulation l2tpv3

interworking vlan

protocol l2tpv3 L2TP_CLASS

ip local interface Loopback11

l2tp-class L2TP_CLASS

authentication

password cisco

router bgp 2

address-family ipv4 vrf L2TP_VRF

redistribute connected

redistribute static

default-information originate

exit-address-family

Entrada de rota para o ponto final do Xconnect:

ASR1004#sh ip rou vrf L2TP_VRF 1.1.1.1 . ——————————————————> Xconnect End Point also learned via VRF

Routing Table: L2TP_VRF

Routing entry for 1.1.1.1/32

Known via "bgp 2", distance 200, metric 0, type internal

Last update from 11.11.11.11 6d17h ago

Routing Descriptor Blocks:

* 11.11.11.11 (default), from 22.22.22.22, 6d17h ago

Route metric is 0, traffic share count is 1

AS Hops 0

MPLS label: 18

MPLS Flags: MPLS Required

We observed that Segment 2 was continuously flapping on both ends.

ASR1004#sh xc all de

Legend: XC ST=Xconnect State S1=Segment1 State S2=Segment2 State

UP=Up DN=Down AD=Admin Down IA=Inactive

SB=Standby HS=Hot Standby RV=Recovering NH=No Hardware

XC ST Segment 1 S1 Segment 2 S2

------+---------------------------------+--+---------------------------------+--

DN pri ac Gi0/0/1:2380(Eth VLAN) UP l2tp 1.1.1.1:2380 DN >>>>>>>>>>>>>>

Interworking: vlan Session ID: 2543426569

Tunnel ID: 3352120314

Protocol State: DOWN

Remote Circuit State: DOWN

pw-class: PSEUDO_CLASS_VLAN

ASR1004#sh xc all de

Legend: XC ST=Xconnect State S1=Segment1 State S2=Segment2 State

UP=Up DN=Down AD=Admin Down IA=Inactive

SB=Standby HS=Hot Standby RV=Recovering NH=No Hardware

XC ST Segment 1 S1 Segment 2 S2

------+---------------------------------+--+---------------------------------+--

UP pri ac Gi0/0/1:2380(Eth VLAN) UP l2tp 1.1.1,1:2380 UP >>>>>>>>>>>>>>>>

Interworking: vlan Session ID: 2543426569

Tunnel ID: 3352120314

Protocol State: UP

Remote Circuit State: UP

pw-class: PSEUDO_CLASS_VLAN

Logs do CPE:

CPE#sh xconnect all de

Legend: XC ST=Xconnect State S1=Segment1 State S2=Segment2 State

UP=Up DN=Down AD=Admin Down IA=Inactive

SB=Standby HS=Hot Standby RV=Recovering NH=No Hardware

XC ST Segment 1 S1 Segment 2 S2

------+---------------------------------+--+---------------------------------+--

DN pri ac Fa4.2380:2380(Eth VLAN) UP l2tp 2.2.2.2:2380 DN ---------------à Flapping with ASR1004

Interworking: vlan Session ID: 3434660693

Tunnel ID: 1760690853

Protocol State: DOWN

Remote Circuit State: DOWN

pw-class: PSEUDO_CLASS

UP pri ac Fa4.2381:2381(Eth VLAN) UP l2tp 3.3.3.3:2381 UP ---------------------à Stable with ASR1002

Interworking: vlan Session ID: 1906980494

Tunnel ID: 2886222725

Protocol State: UP

Remote Circuit State: UP

pw-class: PSEUDO_CLASS

CPE#sh l2tp session

L2TP Session Information Total tunnels 2 sessions 2

LocID RemID TunID Username, Intf/ State Last Chg Uniq ID

Vcid, Circuit

2714490989 3697021268 1760690853 2380, Fa4.2380:2380 est 00:00:03 0 ————————> Flapping with ASR1004

1906980494 2361475239 2886222725 2381, Fa4.2381:2381 est 15:37:06 0 ————————> Stable with ASR1002

Não é possível configurar uma rota estática nesse caso, pois a interface de saída é a interface habilitada para MPLS. Como solução alternativa, há duas interfaces loopback entre si e configuradas uma no VRF com a outra no global. Em seguida, configurou uma rota estática em direção à interface VRF, com o Xconnect se tornando estável.

ASR1004#sh run int gi0/0/2

Building configuration...

Current configuration : 95 bytes

!

interface GigabitEthernet0/0/2 ——————————> Looped to Gi0/0/3

ip address 20.20.20.2 255.255.255.252

negotiation auto

end

#sh run int gi0/0/3

Building configuration...

Current configuration : 126 bytes

!

interface GigabitEthernet0/0/3

ip vrf forwarding L2TP_VRF

ip address 20.20.20.1 255.255.255.252

negotiation auto

end

ip route 10.246.131.62 255.255.255.255 20.20.20.1 ———————> Static route pointing towards an IP interface in Global

CPE#sh xconnect all de

Legend: XC ST=Xconnect State S1=Segment1 State S2=Segment2 State

UP=Up DN=Down AD=Admin Down IA=Inactive

SB=Standby HS=Hot Standby RV=Recovering NH=No Hardware

XC ST Segment 1 S1 Segment 2 S2

------+---------------------------------+--+---------------------------------+--

DN pri ac Fa4.2380:2380(Eth VLAN) UP l2tp 2.2.2.2:2380 UP

Interworking: vlan Session ID: 3434660693

Tunnel ID: 1760690853

Protocol State: DOWN

Remote Circuit State: DOWN

pw-class: PSEUDO_CLASS

UP pri ac Fa4.2381:2381(Eth VLAN) UP l2tp 3.3.3.3:2381 UP

Interworking: vlan Session ID: 1906980494

Tunnel ID: 2886222725

Protocol State: UP

Remote Circuit State: UP

pw-class: PSEUDO_CLASS

CPE#sh l2tp session

Informações da sessão L2TP Total de túneis 2 sessões 2:

LocID RemID TunID Username, Intf/ State Last Chg Uniq ID

Vcid, Circuit

2714490989 3697021268 1760690853 2380, Fa4.2380:2380 est 00:20:03 0

1906980494 2361475239 2886222725 2381, Fa4.2381:2381 est 15:37:06 0

O fluxo de tráfego é visto como no caso do ASR1004:

- Quando o tráfego vem do CPE no ASR1004, ele vem na interface MPLS Gi0/0/1 e é comutado diretamente para a porta de acesso Gi0/0/0.

- Quando o tráfego vem da porta de acesso Gi0/0/0, ele pega o caminho em loop de Gi0/0/0 -> Gi0/0/2 -> Gi0/0/3 -> Gi0/0/1.

O principal problema com essa solução é a utilização do QFP na plataforma ASR1000, já que o processamento de pacotes é feito duas vezes:

ASR1004# show platform packet-trace summary

Pkt Input Output State Reason

0 Gi0/0/3 Gi0/0/1 FWD

1 Gi0/0/3 Gi0/0/1 FWD

2 Gi0/0/3 Gi0/0/1 FWD

3 Gi0/0/0 Gi0/0/2 FWD

4 Gi0/0/0 Gi0/0/2 FWD

5 Gi0/0/0 Gi0/0/2 FWD

6 Gi0/0/0 Gi0/0/2 FWD

7 Gi0/0/0 Gi0/0/2 FWD

Este comportamento está documentado no bug do documento: CSCvi42964

Colaborado por engenheiros da Cisco

- Yogita BansalCisco TAC Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback