MPLS VPN sobre ATM: com OSPF no lado do cliente (sem área 0)

Contents

Introduction

Este documento fornece uma configuração de exemplo de VPN MPLS (Multiprotocol Label Switching) sobre ATM quando o OSPF (Open Shortest Path First) está presente no lado do cliente, sem a área 0.

O recurso VPN (Virtual Private Network), quando usado com MPLS, permite que vários sites se interconectem de forma transparente através da rede de um provedor de serviços. Uma rede de provedor de serviços pode suportar várias VPNs de IPs diferentes. Cada uma delas aparece para seus usuários como uma rede privada, separada de todas as outras redes. Na VPN, cada site pode enviar pacotes IP para qualquer outro site na mesma VPN.

Prerequisites

Requirements

Cada VPN está associada com um ou mais instâncias de VPN Routing ou de encaminhamento (VRFs) Um VRF consiste em uma tabela de roteamento IP, uma tabela derivada do Cisco Express Forwarding (CEF), e um conjunto de interfaces que usam essa tabela de encaminhamento.

O roteador mantém um roteamento separado e tabela de CEF para cada VRF. Com isso, as informações não podem ser enviadas para fora da VPN, mas a mesma sub-rede pode ser usada em várias VPNs sem problemas de endereço IP duplicado.

O roteador que usa o Border Gateway Protocol (BGP) distribui as informações de roteamento da VPN com as comunidades estendidas do BGP.

Para obter mais informações sobre a propagação de atualizações através de uma VPN, consulte estes URLs:

Versões de hardware e software

Essas letras representam os diferentes tipos de roteadores e switches usados:

-

P: Roteador central do provedor

-

PE: Roteador de borda do provedor

-

CE: Roteador de borda do cliente

-

C : Roteador do cliente

Desenvolvemos e testamos a configuração com estas versões de software e hardware:

-

Roteadores PE:

-

Software: Software Cisco IOS® versão 12.1(3)T . Os recursos VPN MPLS aparecem na versão 12.0(5)T. O OSPF como protocolo de roteamento PE-CE aparece na versão 12.0(7)T.

-

Hardware: Os roteadores Cisco 3660 ou 7206. Para obter detalhes sobre outro hardware que você pode usar, consulte o guia Design MPLS for ATM.

-

-

Roteadores CE: Use qualquer roteador que possa trocar informações de roteamento com seu roteador PE.

-

Switches e roteadores P: A função de integração VPN MPLS reside somente na borda da rede MPLS, portanto, use qualquer switch compatível com MPLS. Na configuração de exemplo, a nuvem MPLS é composta de um 8540 MSR e um LightStream 1010. Se você usa o LightStream 1010, recomendamos que você use a versão do software WA4.8d ou superior. Você também pode usar outros switches ATM, como o Cisco BPX 8650 ou MGX 8850 na rede central ATM.

Conventions

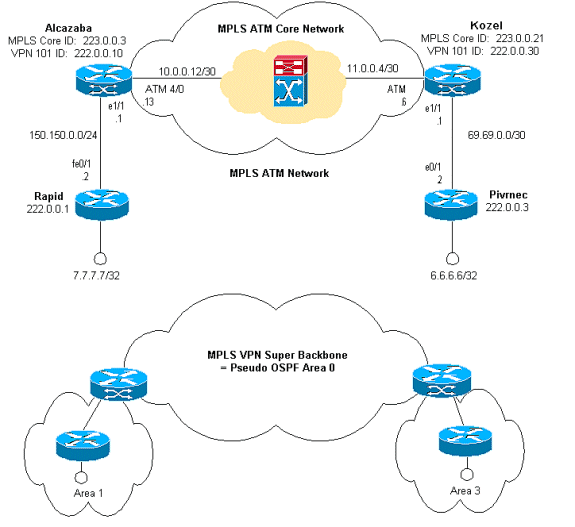

Este diagrama mostra uma configuração típica que usa estas convenções:

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Informações de fundo do OSPF

Tradicionalmente, uma rede OSPF elaborada consiste em uma área de backbone (área 0) e várias áreas conectadas a esse backbone através de um roteador de borda de área (ABR).

Com um backbone MPLS para VPN com OSPF no local do cliente, você pode introduzir um terceiro nível na hierarquia do modelo OSPF. Esse terceiro nível é chamado de super backbone VPN MPLS.

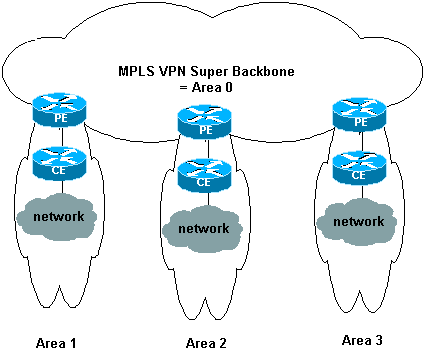

Em casos simples, o super backbone VPN MPLS é combinado com o backbone tradicional de área 0. Isso significa que não há backbone de área 0 na rede do cliente, pois o super backbone VPN MPLS desempenha o mesmo papel que o backbone de área 0. Isto é mostrado neste diagrama:

Este diagrama ilustra estas informações:

-

Os roteadores de borda do provedor (PE) são ABR e roteador de limite de sistema autônomo (ASBR).

-

Os roteadores de borda do cliente (CE) são roteadores OSPF simples.

-

As informações de VPN são transportadas através de comunidades estendidas de BGP de PEs para outros PEs e são injetadas novamente nas áreas de OSPF como anúncios de estado de link (LSAs) da Summary Network (tipo 3).

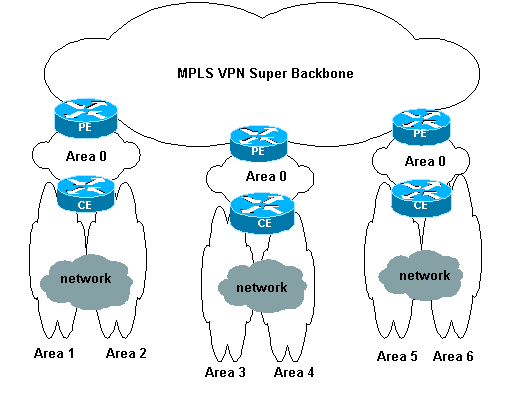

O super backbone VPN MPLS também permite que os clientes usem vários backbones de área 0 em seus sites. Cada site pode ter uma área 0 separada desde que esteja conectado ao super backbone VPN MPLS. O resultado é o mesmo que com um backbone de área 0 particionada. Isto é mostrado neste diagrama:

Nesse caso, essas coisas ocorrem:

-

Os roteadores PE são ABR e ASBR.

-

Os roteadores CE são roteadores ABR.

-

Os LSAs que contêm informações de VPN são transportados com comunidades estendidas de BGP de PEs para outros PEs. Em LSAs de rede resumida (tipo 3), as informações são transportadas entre PEs e CEs.

Este exemplo de configuração é baseado na primeira configuração mostrada. Você pode encontrar um exemplo de configuração que usa a segunda configuração em MPLS VPN sobre ATM: com OSPF no lado do cliente (com área 0).

As informações do OSPF são transportadas com atributos da comunidade estendida do BGP (que incluem um que identifica a rede OSPF). Cada VPN deve ter seu próprio processo OSPF. Para especificar isso, você pode usar este comando:

router ospf

vrf

Procedimento de configuração

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Nota:Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados neste documento.

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

A documentação do IOS da Cisco (redes privadas virtuais de MPLS) também descreve esse procedimento de configuração.

Procedimento de configuração Parte I

Certifique-se de que o ip cef esteja habilitado. Se você usa um Cisco 7500 Router, você deve garantir que o ip cef distribuído esteja ativado. Nos PEs, depois que o MPLS estiver configurado, execute estas tarefas:

-

Crie um VRF para cada VPN conectada com o comando ip vrf <VPN routing/forwarding instance name>. Ao fazer isso:

-

Especifique o distinguidor de rota correto utilizado para aquele VPN. Isso é usado para estender o endereço IP para que você possa identificar a VPN à qual ele pertence.

rd -

Configure as propriedades de importação e exportação para as comunidades estendidas de BGP. Eles são usados para filtrar o processo de importação e exportação.

route-target [export|import|both]

-

-

Configure os detalhes de encaminhamento para as respectivas interfaces com este comando:

ip vrf forwarding

Lembre-se de configurar o endereço IP depois de fazer isso.

Dependendo do protocolo de roteamento PE-CE que você usa, agora você deve fazer um ou mais destes:

-

Configure as rotas estáticas:

ip route vrf vrf-name prefix mask [next-hop-address] [interface {interface-number}] -

Configure o RIP com este comando:

address-family ipv4 vrfQuando você tiver concluído essa parte, digite os comandos normais da configuração de RIP.

Observação: isso é aplicado somente às interfaces de encaminhamento para o VRF atual.

Observação: você precisa redistribuir o BGP correto no RIP. Ao fazer isso, lembre-se também de especificar a métrica que é usada.

-

Declare as informações de vizinho BGP

-

Configure o OSPF com o novo comando IOS:

router ospfvrf Observação: isso é aplicado somente às interfaces de encaminhamento para o VRF atual.

Observação: você precisa redistribuir o BGP correto no OSPF. Ao fazer isso, lembre-se também de especificar a métrica que é usada.

Observação: depois de atribuir o processo OSPF a um VRF, esse número de processo é sempre usado para esse VRF específico. Isso se aplica até se você não especificá-lo na linha de comando.

Procedimento de configuração Parte II

Configure o BGP entre os roteadores PE. Há várias maneiras de configurar o BGP, como o uso do refletor de rota ou métodos de confederação. O método usado aqui - configuração de vizinho direto - é o mais simples e menos escalável.

-

Declare os vizinhos diferentes.

-

Insira o endereço-família ipv4 vrf <nome da instância de roteamento/encaminhamento de VPN> para cada VPN presente neste roteador PE. Execute uma ou mais destas etapas, conforme necessário:

-

Redistribua as informações de roteamento estático.

-

Redistribuir as informações de RIP Routing

-

Redistribua as informações de OSPF Routing

-

Ative os vizinhos BGP com os roteadores CE.

-

-

Entre no modo address-family vpnv4 e execute estas tarefas:

-

Ative os vizinhos

-

Especifique se uma comunidade estendida deve ser utilizada. Isso é obrigatório.

-

Configurações

Observação: somente as partes relevantes da saída são incluídas aqui.

Alcazaba ip cef ! ip vrf vpn1 rd 1:101 route-target export 1:101 route-target import 1:101 ! interface Loopback0 ip address 223.0.0.3 255.255.255.255 ! interface Loopback1 ip vrf forwarding vpn1 ip address 222.0.0.10 255.255.255.255 ! interface Ethernet1/1 ip vrf forwarding vpn1 ip address 150.150.0.1 255.255.255.0 no ip mroute-cache ! interface ATM4/0 no ip address no ip mroute-cache atm sonet stm-1 no atm ilmi-keepalive ! interface ATM4/0.1 tag-switching ip address 10.0.0.13 255.255.255.252 tag-switching atm vpi 2-4 tag-switching ip ! router ospf 1 log-adjacency-changes network 10.0.0.0 0.0.0.255 area 0 network 150.150.0.0 0.0.0.255 area 0 network 223.0.0.3 0.0.0.0 area 0 ! router ospf 2 vrf vpn1 log-adjacency-changes redistribute bgp 1 metric-type 1 subnets network 150.150.0.0 0.0.0.255 area 1 network 222.0.0.0 0.0.0.255 area 1 ! router bgp 1 neighbor 223.0.0.21 remote-as 1 neighbor 223.0.0.21 update-source Loopback0 ! address-family ipv4 vrf vpn1 redistribute ospf 2 no auto-summary no synchronization exit-address-family ! address-family vpnv4 neighbor 223.0.0.21 activate neighbor 223.0.0.21 send-community extended exit-address-family !

Kozel ! ip cef ! ip vrf vpn1 rd 1:101 route-target export 1:101 route-target import 1:101 ! interface Loopback0 ip address 223.0.0.21 255.255.255.255 ! interface Loopback1 ip vrf forwarding vpn1 ip address 222.0.0.30 255.255.255.255 ! interface Ethernet1/1 ip vrf forwarding vpn1 ip address 69.69.0.1 255.255.255.252 no ip mroute-cache tag-switching ip ! interface ATM4/0 no ip address no atm scrambling cell-payload no atm ilmi-keepalive pvc qsaal 0/5 qsaal ! pvc ilmi 0/16 ilmi ! ! interface ATM4/0.1 tag-switching ip address 11.0.0.6 255.255.255.252 tag-switching atm vpi 2-4 tag-switching ip ! router ospf 1 log-adjacency-changes network 11.0.0.0 0.0.0.255 area 0 network 223.0.0.21 0.0.0.0 area 0 mpls traffic-eng router-id Loopback0 mpls traffic-eng area 0 ! router ospf 2 vrf vpn1 log-adjacency-changes redistribute bgp 1 metric-type 1 subnets network 69.69.0.0 0.0.0.255 area 3 network 222.0.0.0 0.0.0.255 area 3 ! router bgp 1 neighbor 223.0.0.3 remote-as 1 neighbor 223.0.0.3 update-source Loopback0 neighbor 223.0.0.11 remote-as 1 neighbor 223.0.0.11 update-source Loopback0 ! address-family ipv4 vrf vpn1 redistribute ospf 2 no auto-summary no synchronization exit-address-family ! address-family vpnv4 neighbor 223.0.0.3 activate neighbor 223.0.0.3 send-community extended neighbor 223.0.0.11 activate neighbor 223.0.0.11 send-community extended exit-address-family !

Rápida ! interface Loopback0 ip address 222.0.0.1 255.255.255.255 ! interface Loopback2 ip address 7.7.7.7 255.255.255.0 ! interface FastEthernet0/1 ip address 150.150.0.2 255.255.255.0 duplex auto speed auto ! router ospf 1 network 7.7.7.7 0.0.0.0 area 1 network 150.150.0.0 0.0.0.255 area 1 network 222.0.0.1 0.0.0.0 area 1 !

Pivrnec ! interface Loopback0 ip address 222.0.0.3 255.255.255.255 ! interface Loopback1 ip address 6.6.6.6 255.255.255.255 ! interface FastEthernet0/1 ip address 69.69.0.2 255.255.255.252 duplex auto speed auto ! router ospf 1 log-adjacency-changes network 6.6.6.6 0.0.0.0 area 3 network 69.69.0.0 0.0.0.255 area 3 network 222.0.0.3 0.0.0.0 area 3 !

Verificar

comandos show

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

-

show ip route vrf <VPN routing or forwarding instance name>

-

show ip bgp vpnv4 vrf <VPN routing or forwarding instance name> <A.B.C.D>

-

show ip ospf <process ID number>

-

show ip ospf <process ID number> interface

-

show ip ospf <process ID number> database

-

show tag-switching forwarding-table vrf <VPN routing or forwarding instance name>

Este comando mostra o VRF de uma VPN específica no roteador PE:

Alcazaba#show ip route vrf vpn1 Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, o - ODR P - periodic downloaded static route Gateway of last resort is not set 69.0.0.0/30 is subnetted, 1 subnets B 69.69.0.0 [200/0] via 223.0.0.21, 00:19:39 222.0.0.0/32 is subnetted, 4 subnets B 222.0.0.30 [200/0] via 223.0.0.21, 00:19:39 C 222.0.0.10 is directly connected, Loopback1 B 222.0.0.3 [200/11] via 223.0.0.21, 00:20:39 O 222.0.0.1 [110/11] via 150.150.0.2, 00:20:59, Ethernet1/1 6.0.0.0/32 is subnetted, 1 subnets B 6.6.6.6 [200/11] via 223.0.0.21, 00:20:39 7.0.0.0/32 is subnetted, 1 subnets O 7.7.7.7 [110/11] via 150.150.0.2, 00:21:00, Ethernet1/1 150.150.0.0/24 is subnetted, 1 subnets C 150.150.0.0 is directly connected, Ethernet1/1Você também pode exibir as informações de BGP para um VRF específico com o comando show ip bgp vpnv4 vrf. Os resultados de PE-PE do BGP interno (IBGP) são indicados por um i.

Alcazaba#show ip bgp vpnv4 vrf vpn1 BGP table version is 21, local router ID is 223.0.0.3 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path Route Distinguisher: 1:101 (default for vrf vpn1) *>i6.6.6.6/32 223.0.0.21 11 100 0 ? *> 7.7.7.7/32 150.150.0.2 11 32768 ? *>i69.69.0.0/30 223.0.0.21 0 100 0 ? *> 150.150.0.0/24 0.0.0.0 0 32768 ? *> 222.0.0.1/32 150.150.0.2 11 32768 ? *>i222.0.0.3/32 223.0.0.21 11 100 0 ? *> 222.0.0.10/32 0.0.0.0 0 32768 ? *>i222.0.0.30/32 223.0.0.21 0 100 0 ?

Você pode verificar os detalhes de uma entrada. Para mostrar isso, o diferenciador de rota é "1:101".

Alcazaba#show ip bgp vpnv4 vrf vpn1 6.6.6.6 BGP routing table entry for 1:101:6.6.6.6/32, version 28 Paths: (1 available, best #1, table vpn1) Not advertised to any peer Local 223.0.0.21 (metric 4) from 223.0.0.21 (223.0.0.21) Origin incomplete, metric 11, localpref 100, valid, internal, best Extended Community: RT:1:101 OSPF RT:3:2:0 Alcazaba#show ip bgp vpnv4 vrf vpn1 7.7.7.7 BGP routing table entry for 1:101:7.7.7.7/32, version 20 Paths: (1 available, best #1, table vpn1) Advertised to non peer-group peers: 223.0.0.21 Local 150.150.0.2 from 0.0.0.0 (223.0.0.3) Origin incomplete, metric 11, localpref 100, weight 32768, valid, sourced, best Extended Community: RT:1:101 OSPF RT:1:2:0O comando show ip route em um roteador CE é o principal meio de verificar as tabelas de roteamento:

rapid#show ip route Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, o - ODR P - periodic downloaded static route Gateway of last resort is not set 69.0.0.0/30 is subnetted, 1 subnets O IA 69.69.0.0 [110/11] via 150.150.0.1, 00:20:25, FastEthernet0/1 222.0.0.0/32 is subnetted, 4 subnets O IA 222.0.0.30 [110/11] via 150.150.0.1, 00:20:25, FastEthernet0/1 O 222.0.0.10 [110/11] via 150.150.0.1, 00:21:46, FastEthernet0/1 O IA 222.0.0.3 [110/21] via 150.150.0.1, 00:21:25, FastEthernet0/1 C 222.0.0.1 is directly connected, Loopback0 6.0.0.0/32 is subnetted, 1 subnets O IA 6.6.6.6 [110/21] via 150.150.0.1, 00:21:25, FastEthernet0/1 7.0.0.0/24 is subnetted, 1 subnets C 7.7.7.0 is directly connected, Loopback2 10.0.0.0/22 is subnetted, 1 subnets C 10.200.8.0 is directly connected, FastEthernet0/0 150.150.0.0/24 is subnetted, 1 subnets C 150.150.0.0 is directly connected, FastEthernet0/1 S 158.0.0.0/8 is directly connected, Null0Comandos específicos de OSPF

Você pode usar todos os comandos show ip ospf. Ao fazer isso, lembre-se de indicar a ID do processo. Marcamos as partes mais importantes da saída abaixo em texto em itálico.

Os LSAs OSPF do tipo 9, 10 e 11 (também conhecidos como LSAs opacos) são usados para projetar tráfego.

Comandos para um roteador PE

Alcazaba#show ip ospf 2 Routing Process "ospf 2" with ID 222.0.0.10 Supports only single TOS(TOS0) routes Supports opaque LSA Connected to MPLS VPN super backbone It is an area border and autonomous system boundary router Redistributing External Routes from, bgp 1, includes subnets in redistribution SPF schedule delay 5 secs, Hold time between two SPFs 10 secs Minimum LSA interval 5 secs. Minimum LSA arrival 1 secs Number of external LSA 0. Checksum Sum 0x0 Number of opaque AS LSA 0. Checksum Sum 0x0 Number of DCbitless external and opaque AS LSA 0 Number of DoNotAge external and opaque AS LSA 0 Number of areas in this router is 1. 1 normal 0 stub 0 nssa External flood list length 0 Area 1 Number of interfaces in this area is 2 Area has no authentication SPF algorithm executed 4 times Area ranges are Number of LSA 7. Checksum Sum 0x420BE Number of opaque link LSA 0. Checksum Sum 0x0 Number of DCbitless LSA 0 Number of indication LSA 0 Number of DoNotAge LSA 0 Flood list length 0 Alcazaba#show ip ospf 2 interface Loopback1 is up, line protocol is up Internet Address 222.0.0.10/32, Area 1 Process ID 2, Router ID 222.0.0.10, Network Type LOOPBACK, Cost: 1 Loopback interface is treated as a stub Host Ethernet1/1 is up, line protocol is up Internet Address 150.150.0.1/24, Area 1 Process ID 2, Router ID 222.0.0.10, Network Type BROADCAST, Cost: 10 Transmit Delay is 1 sec, State DR, Priority 1 Designated Router (ID) 222.0.0.10, Interface address 150.150.0.1 Backup Designated router (ID) 222.0.0.1, Interface address 150.150.0.2 Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5 Hello due in 00:00:07 Index 1/1, flood queue length 0 Next 0x0(0)/0x0(0) Last flood scan length is 2, maximum is 3 Last flood scan time is 0 msec, maximum is 0 msec Neighbor Count is 1, Adjacent neighbor count is 1 Adjacent with neighbor 222.0.0.1 (Backup Designated Router) Suppress hello for 0 neighbor(s) Alcazaba#show ip ospf 2 database OSPF Router with ID (222.0.0.10) (Process ID 2) Router Link States (Area 1) Link ID ADV Router Age Seq# Checksum Link count 222.0.0.1 222.0.0.1 1364 0x80000013 0x7369 3 222.0.0.10 222.0.0.10 1363 0x80000002 0xFEFE 2 Net Link States (Area 1) Link ID ADV Router Age Seq# Checksum 150.150.0.1 222.0.0.10 1363 0x80000001 0xEC6D Summary Net Link States (Area 1) Link ID ADV Router Age Seq# Checksum 6.6.6.6 222.0.0.10 1328 0x80000001 0x4967 69.69.0.0 222.0.0.10 1268 0x80000001 0x2427 222.0.0.3 222.0.0.10 1328 0x80000001 0xEEF7 222.0.0.30 222.0.0.10 1268 0x80000001 0x7B5AComandos para um roteador CE

rapid#show ip ospf interface FastEthernet0/1 is up, line protocol is up Internet Address 150.150.0.2/24, Area 1 Process ID 1, Router ID 222.0.0.1, Network Type BROADCAST, Cost: 10 Transmit Delay is 1 sec, State BDR, Priority 1 Designated Router (ID) 222.0.0.10, Interface address 150.150.0.1 Backup Designated router (ID) 222.0.0.1, Interface address 150.150.0.2 Timer intervals configured, Hello 10, Dead 40, Wait 40, Retransmit 5 Hello due in 00:00:04 Index 2/2, flood queue length 0 Next 0x0(0)/0x0(0) Last flood scan length is 1, maximum is 2 Last flood scan time is 0 msec, maximum is 0 msec Neighbor Count is 1, Adjacent neighbor count is 1 Adjacent with neighbor 222.0.0.10 (Designated Router) Suppress hello for 0 neighbor(s) Loopback0 is up, line protocol is up Internet Address 222.0.0.1/32, Area 1 Process ID 1, Router ID 222.0.0.1, Network Type LOOPBACK, Cost: 1 Loopback interface is treated as a stub Host Loopback2 is up, line protocol is up Internet Address 7.7.7.7/24, Area 1 Process ID 1, Router ID 222.0.0.1, Network Type LOOPBACK, Cost: 1 Loopback interface is treated as a stub Host rapid#show ip ospf database OSPF Router with ID (222.0.0.1) (Process ID 1) Router Link States (Area 1) Link ID ADV Router Age Seq# Checksum Link count 222.0.0.1 222.0.0.1 1350 0x80000013 0x7369 3 222.0.0.10 222.0.0.10 1350 0x80000002 0xFEFE 2 Net Link States (Area 1) Link ID ADV Router Age Seq# Checksum 150.150.0.1 222.0.0.10 1351 0x80000001 0xEC6D Summary Net Link States (Area 1) Link ID ADV Router Age Seq# Checksum 6.6.6.6 222.0.0.10 1316 0x80000001 0x4967 69.69.0.0 222.0.0.10 1256 0x80000001 0x2427 222.0.0.3 222.0.0.10 1316 0x80000001 0xEEF7 222.0.0.30 222.0.0.10 1256 0x80000001 0x7B5A Alcazaba#show tag-switching forwarding-table vrf vpn1 Local Outgoing Prefix Bytes tag Outgoing Next Hop tag tag or VC or Tunnel Id switched interface 24 Aggregate 222.0.0.10/32[V] 0 25 Aggregate 150.150.0.0/24[V] 0 27 Untagged 7.7.7.7/32[V] 1710 Et1/1 150.150.0.2 28 Untagged 222.0.0.1/32[V] 0 Et1/1 150.150.0.2Rótulos de MPLS

Você pode verificar a pilha de rótulos usada para uma rota específica:

Alcazaba#show tag-switching forwarding-table vrf vpn1 6.6.6.6 detail Local Outgoing Prefix Bytes tag Outgoing Next Hop tag tag or VC or Tunnel Id switched interface None 2/41 6.6.6.6/32 0 AT4/0.1 point2point MAC/Encaps=4/12, MTU=4466, Tag Stack{2/41(vcd=10) 16} 000A8847 0000A00000010000Saída de Depuração

Aqui está um trecho das informações de depuração da troca de rotas. Isso mostra como uma rota específica é importada.

Alcazaba#debug ip bgp vpnv4 import Tag VPN import processing debugging is on *Aug 5 05:10:09.283: vpn: Start import processing for: 1:101:222.0.0.3 *Aug 5 05:10:09.283: vpn: Import check for vpn1; flags mtch, impt *Aug 5 05:10:09.283: vpn: Import for vpn1 permitted; import flags mtch, impt *Aug 5 05:10:09.283: vpn: Same RD import for vpn1 *Aug 5 05:10:09.283: vpn: 1:101:222.0.0.3 (ver 29), imported as: *Aug 5 05:10:09.283: vpn: 1:101:222.0.0.3 (ver 29) *Aug 5 05:10:09.287: VPN: Scanning for import check is done.

Saída do teste

Agora você pode usar o ping para testar se tudo está bem:

Pivrnec#ping 7.7.7.7 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 7.7.7.7, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms

O comando traceroute exibe esta saída:

Pivrnec#traceroute 7.7.7.7 Type escape sequence to abort. Tracing the route to 7.7.7.7 1 69.69.0.1 0 msec 0 msec 0 msec 2 150.150.0.1 0 msec 0 msec 20 msec 3 150.150.0.2 0 msec 0 msec *

Os hosts MLPS não estão aqui porque não veem o cabeçalho IP. Os hosts MPLS só verificam o rótulo ou a interface de entrada e depois o encaminham.

A operação no campo IP Time To Live (TTL) é realizada somente no LSR de borda. A contagem de saltos mostrada é menor que a contagem real de saltos.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

05-Jun-2005 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback