Vazamento de rota em redes MPLS/VPN

Contents

Introdução

Este documento traz configurações de exemplo para vazamento de rota em um ambiente MPLS/VPN.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Para obter mais informações sobre convenções de documento, consulte as Convenções de dicas técnicas Cisco.

Configurar

Esta seção contém estes dois exemplos de configuração:

-

Direcione o vazamento de uma tabela de roteamento global para uma instância de roteamento/encaminhamento de VPN e direcione o vazamento de um VRF para uma tabela de roteamento global

-

Vazamento de rotas entre VRFs diferentes

Observação: para encontrar informações adicionais sobre os comandos neste documento, use a Command Lookup Tool (somente clientes registrados) .

Vazamento de rota de uma tabela de roteamento global em um VRF e vazamento de rota de um VRF em uma tabela de roteamento global

Essa configuração descreve o vazamento de rota de uma tabela de roteamento global em um VRF e o vazamento de rota de um VRF em uma tabela de roteamento global.

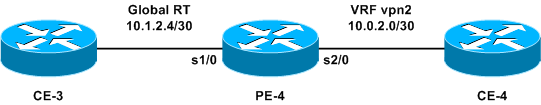

Diagrama de Rede

Essa configuração utiliza esta configuração de rede:

Configuração

Neste exemplo, uma estação do Network Management System (NMS) localizada em um VRF é acessada a partir da tabela de roteamento global. Os roteadores na extremidade do provedor (PE) e roteadores do provedor (P) precisam exportar as informações do netflow para uma estação NMS (10.0.2.2) em um VRF. O 10.0.2.2 é alcançável por meio de uma interface de VRF em PE-4.

Para acessar 10.0.2.0/30 da tabela global, uma rota estática para 10.0.2.0/30 que aponta para fora da interface VRF é introduzida no PE-4. Essa rota estática é então redistribuída via IGP (Interior Gateway Protocol) para todos os roteadores PE e P. Isso assegura que todos os roteadores PE e P possam alcançar o 10.0.2.0/30 via PE-4.

Uma rota VRF estática também é adicionada. A rota estática VRF aponta para a sub-rede na rede global que envia o tráfego para essa estação NMS. Sem essa adição, o PE-4 descarta o tráfego, da estação NMS, que é recebido na interface VRF; e o PE-4 envia o ICMP: mensagem rcv de host inalcançável para a estação NMS.

Essa seção utiliza esta configuração:

| PE-4 |

|---|

! ip cef ! ip vrf vpn2 rd 200:1 route-target export 200:1 route-target import 200:1 ! interface Serial1/0 ip address 10.1.2.5 255.255.255.252 no ip directed-broadcast ! interface Serial2/0 ip vrf forwarding vpn2 ip address 10.0.2.1 255.255.255.0 no ip directed-broadcast ! ip classless ip route 10.0.2.0 255.255.255.252 Serial2/0 ip route vrf vpn2 10.1.2.4 255.255.255.252 Serial1/0 ! |

As rotas estáticas agora podem ser redistribuídas em qualquer IGP para serem anunciadas em toda a rede. O mesmo se aplica se a interface VRF for uma interface LAN (por exemplo, Ethernet). O comando de configuração exato para isso é:

ip route 10.0.2.0 255.255.255.252 Ethernet2/0 10.0.2.2

Observação: o endereço IP configurado após o nome da interface é usado somente pelo Address Resolution Protocol (ARP), para saber qual endereço resolver.

Observação: para switches 4500 Series, você deve configurar entradas ARP estáticas nas tabelas VRF para os respectivos endereços do próximo salto.

Observação: por padrão, o software Cisco IOS® aceita rotas VRF estáticas conforme configurado. Isso pode comprometer a segurança, pois pode introduzir vazamento de rota entre VRFs diferentes. Você pode usar o comando no ip route static inter-vrf para impedir a instalação de tais rotas VRF estáticas. Consulte MPLS Virtual Private Networks (VPNs) [VPNs (Redes privadas virtuais) da MPLS] para obter mais informações sobre o comando no ip route static inter-vrf.

Verificar

Esta seção fornece informações para confirmar se sua configuração está funcionando corretamente.

A Output Interpreter Tool (somente clientes registrados) oferece suporte a determinados comandos show, o que permite exibir uma análise da saída do comando show.

-

show ip route 10.0.2.0 — Exibe uma entrada de roteamento de endereço IP especificada.

-

show ip route vrf vpn2 10.1.2.4 — Exibe uma entrada de roteamento VRF de endereço IP especificado.

PE-4# show ip route 10.0.2.0 Routing entry for 10.0.2.0/30 Known via "static", distance 1, metric 0 (connected) Routing Descriptor Blocks: * directly connected, via Serial2/0 Route metric is 0, traffic share count is 1 PE-4# show ip route vrf vpn2 10.1.2.4 Routing entry for 10.1.2.4/30 Known via "static", distance 1, metric 0 (connected) Redistributing via bgp 1 Advertised by bgp 1 Routing Descriptor Blocks: * directly connected, via Serial1/0 Route metric is 0, traffic share count is 1

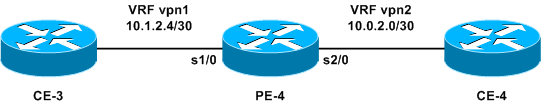

Vazamento de rotas entre VRFs diferentes

Essa configuração descreve vazamento de rotas entre diferentes VRFs.

Diagrama de Rede

Essa configuração utiliza este diagrama de rede:

Configuração

Você não pode configurar duas rotas estáticas para anunciar cada prefixo entre os VRFs, porque esse método não é suportado — os pacotes não serão roteados pelo roteador. Para obter vazamento de rota entre VRFs, você deve usar a funcionalidade de importação de destino de rota e habilitar o BGP (Border Gateway Protocol) no roteador. Nenhum vizinho BGP é necessário.

Essa seção utiliza esta configuração:

| PE-4 |

|---|

! ip vrf vpn1 rd 100:1 route-target export 100:1 route-target import 100:1 route-target import 200:1 ! ip vrf vpn2 rd 200:1 route-target export 200:1 route-target import 200:1 route-target import 100:1 ! interface Serial1/0 ip vrf forwarding vpn1 ip address 10.1.2.5 255.255.255.252 no ip directed-broadcast ! interface Serial2/0 ip vrf forwarding vpn2 ip address 10.0.2.1 255.255.255.0 no ip directed-broadcast router bgp 1 ! address-family ipv4 vrf vpn2 redistribute connected ! address-family ipv4 vrf vpn1 redistribute connected ! |

Verificar

Esta seção fornece informações para solucionar problemas da sua configuração.

A Output Interpreter Tool (somente clientes registrados) oferece suporte a determinados comandos show, o que permite exibir uma análise da saída do comando show.

-

show ip bgp vpnv4 all — Exibe todos os prefixos VPNv4 aprendidos via BGP.

PE-4# show ip bgp vpnv4 all BGP table version is 13, local router ID is 7.0.0.4 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path Route Distinguisher: 100:1 (default for vrf vpn1) *> 10.0.2.0/24 0.0.0.0 0 32768 ? *> 10.1.2.4/30 0.0.0.0 0 32768 ? Route Distinguisher: 200:1 (default for vrf vpn2) *> 10.0.2.0/24 0.0.0.0 0 32768 ? *> 10.1.2.4/30 0.0.0.0 0 32768 ?

Observação: a outra maneira de vazar rotas entre VRFs é conectar duas interfaces Ethernet no roteador PE-4 e associar cada interface Ethernet a um dos VRFs. Você também deve configurar entradas ARP estáticas nas tabelas VRF para os respectivos endereços do próximo salto. No entanto, essa não é uma solução recomendada para vazamento de rota entre VRFs; a técnica de BGP descrita anteriormente é a solução recomendada.

Troubleshooting

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

09-Jan-2004 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback