Introdução

Este documento descreve uma configuração para VPN de Acesso Remoto de Cliente Seguro (AnyConnect) no Secure Firewall Threat Defense.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico de VPN, TLS e IKEv2

- Conhecimento de Autenticação, Autorização e Tarifação Básica (AAA - Basic Authentication, Authorization, and Accounting) e RADIUS

- Experiência com o Secure Firewall Management Center

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Secure Firewall Threat Defense (SFTD) 7.2.5

- Secure Firewall Management Center (SFMC) 7.2.9

- Secure Client (AnyConnect) 5.1.6

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Este documento fornece um exemplo de configuração para Secure Firewall Threat Defense (FTD) versão 7.2.5 e posterior, que permite que a VPN de acesso remoto use Transport Layer Security (TLS) e Internet Key Exchange versão 2 (IKEv2). Como um cliente, o Secure Client (AnyConnect) pode ser usado, que é suportado em várias plataformas.

Configuração

1. Pré-requisitos

Para passar pelo assistente de Acesso Remoto no Secure Firewall Management Center:

- Crie um certificado usado para autenticação de servidor.

- Configure o servidor RADIUS ou LDAP para autenticação de usuário.

- Crie um pool de endereços para usuários VPN.

- Carregue imagens do AnyConnect para plataformas diferentes.

a) Importar o certificado SSL

Os certificados são essenciais quando você configura o Secure Client. O certificado deve ter a extensão de Nome Alternativo da Entidade com o nome DNS e/ou endereço IP para evitar erros em navegadores da Web.

Note: Somente usuários registrados da Cisco têm acesso a ferramentas internas e informações de bug.

Há limitações para o registro manual de certificados:

- No SFTD, você precisa do certificado CA antes de gerar o CSR.

- Se o CSR é gerado externamente, o método manual falha, portanto, um método diferente deve ser usado (PKCS12).

Há vários métodos para obter um certificado no dispositivo SFTD, mas o seguro e fácil é criar uma CSR (Certificate Signing Request, solicitação de assinatura de certificado), assiná-la com uma CA (Certificate Authority, autoridade de certificação) e importar o certificado emitido para a chave pública, que estava em CSR.

Veja como fazer isso:

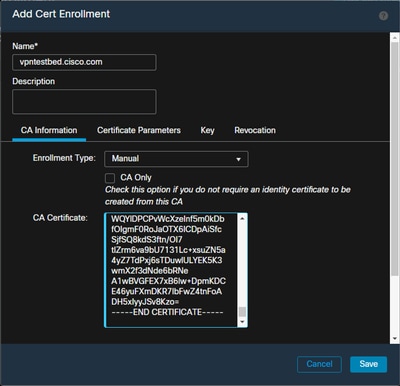

- Navegue até

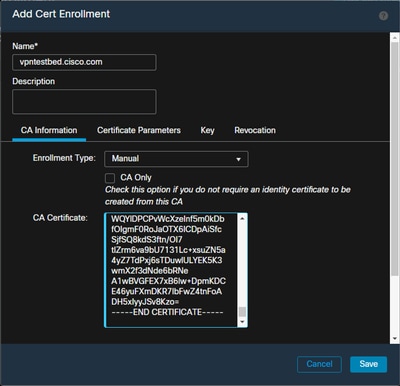

Objects > Object Management > PKI > Cert Enrollmente clique emAdd Cert Enrollment.

- Selecione

Enrollment Typee cole o certificado da Autoridade de Certificação (CA) (o certificado usado para assinar o CSR).

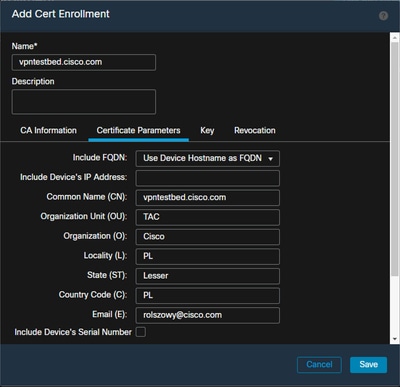

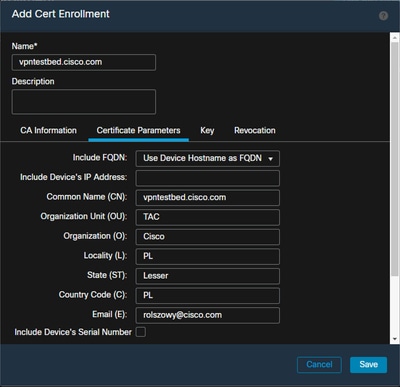

- Em seguida, vá para a segunda guia e selecione

Custom FQDNe preencha todos os campos necessários, por exemplo:

- Na terceira guia, selecione

Key Type, escolha nome e tamanho. Para RSA, 2048 bits são no mínimo.

- Clique

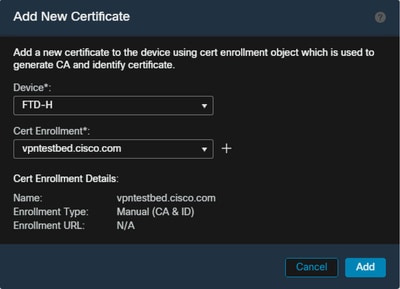

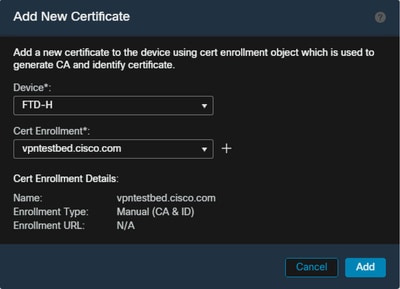

Savee navegue atéDevices > Certificates > Add.

- Em seguida, selecione

Devicee, emCert Enrollment, selecione o ponto confiável que você acabou de criar e clique emAdd:

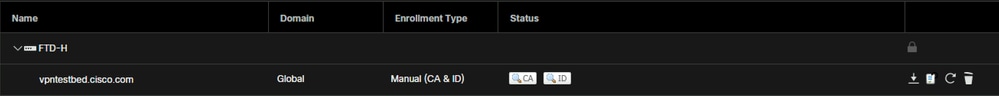

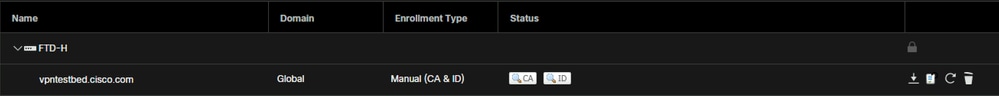

- Depois, ao lado do nome do ponto de confiança, clique no

então

entãoYes, e depois disso, copie CSR para CA e assine. O certificado deve ter atributos iguais aos de um servidor HTTPS normal.

- Depois de receber o certificado da CA no formato base64, selecione

Browse Identity Certificate, selecione-o no disco e clique emImport. Quando isso for bem-sucedido, você verá:

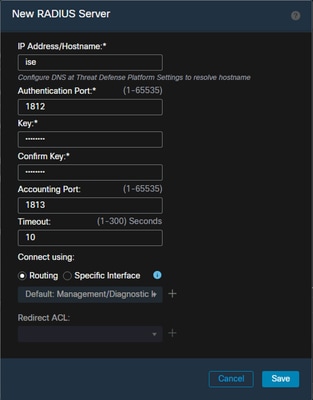

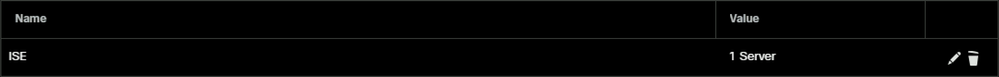

b) Configurar o servidor RADIUS

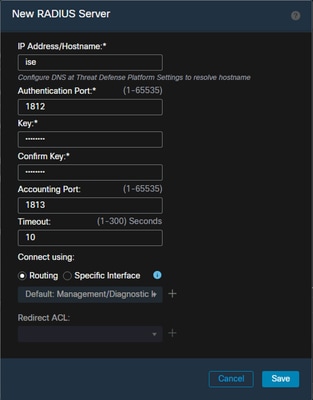

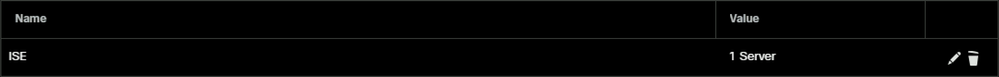

- Navegue até

Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group > +.

- Preencha o nome e adicione o endereço IP junto com o segredo compartilhado, clique em

Save:

- Depois disso, você verá o servidor na lista:

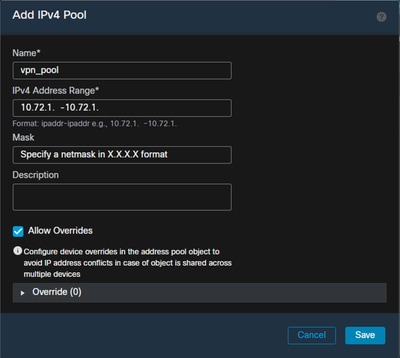

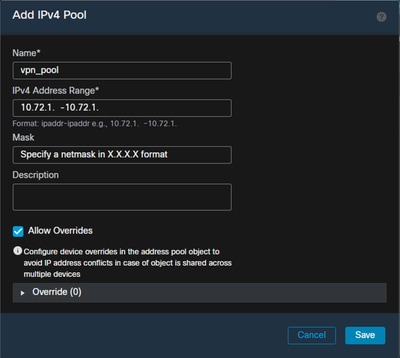

c) Crie um pool de endereços para usuários de VPN

- Navegue até

Objects > Object Management > Address Pools > IPv4 Pools > Add IPv4 Pools.

- Insira o nome e o intervalo, a máscara não é necessária:

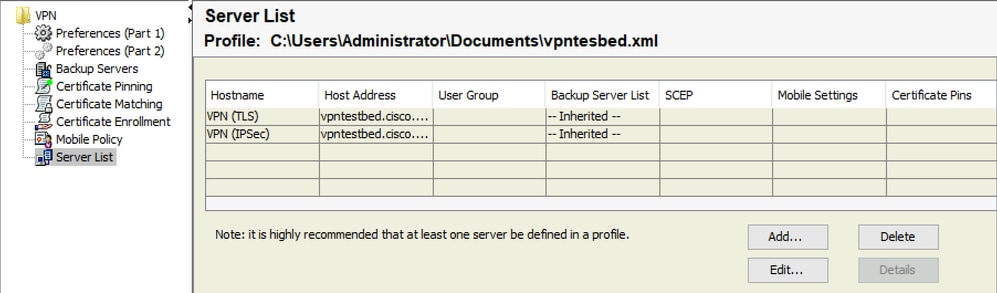

d) Criar perfil XML

- Faça o download do Editor de perfis no site da Cisco e abra-o.

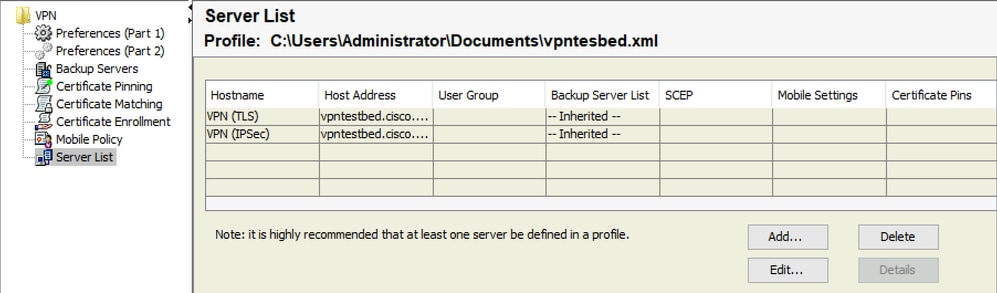

- Navegue até

Server List > Add...

- Insira Display Name e FQDN. Você verá entradas na Lista de servidores:

- Clique em

OKe File > Save as...

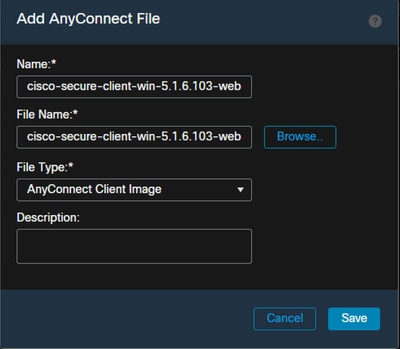

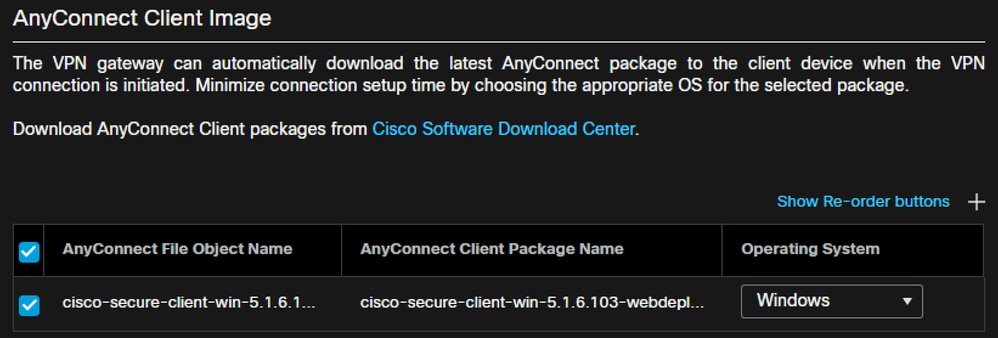

e) Carregar imagens do AnyConnect

- Faça o download de imagens de pacotes do site da Cisco.

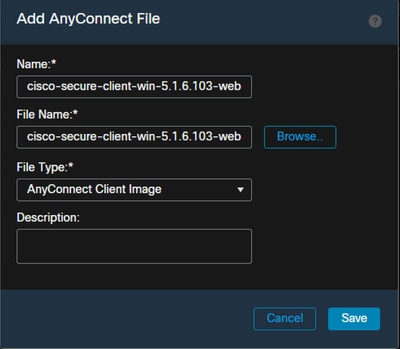

- Navegue até

Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

- Digite o nome e selecione PKG file no disco, clique em

Save:

- Adicione mais pacotes com base em seus próprios requisitos.

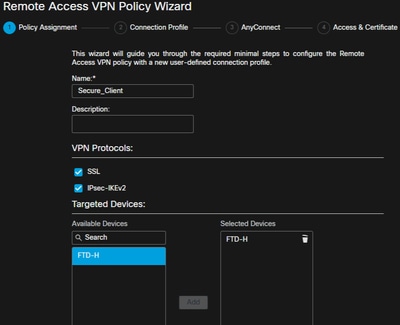

2. Assistente de Acesso Remoto

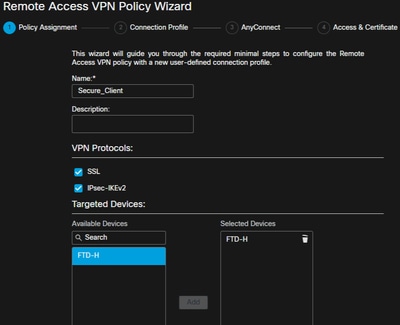

- Navegue até

Devices > VPN > Remote Access > Add a new configuration.

- Nomeie o perfil e selecione dispositivo FTD:

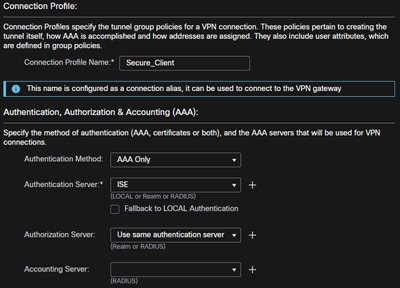

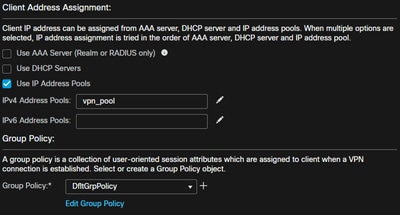

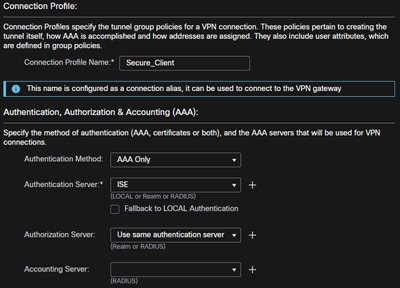

- Na etapa Perfil de Conexão, digite

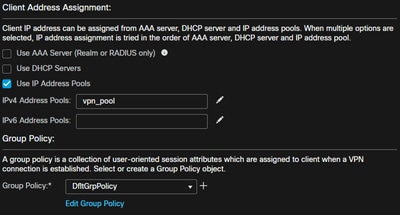

Connection Profile Name, selecione o Authentication Server eAddress Poolsque você criou anteriormente:

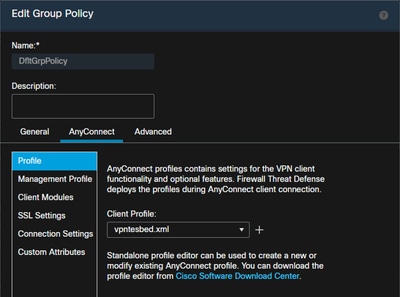

- Clique em

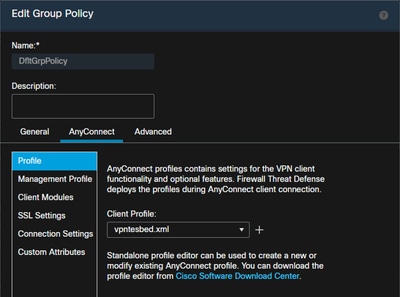

Edit Group Policy e na guia AnyConnect, selecioneClient Profilee clique emSave:

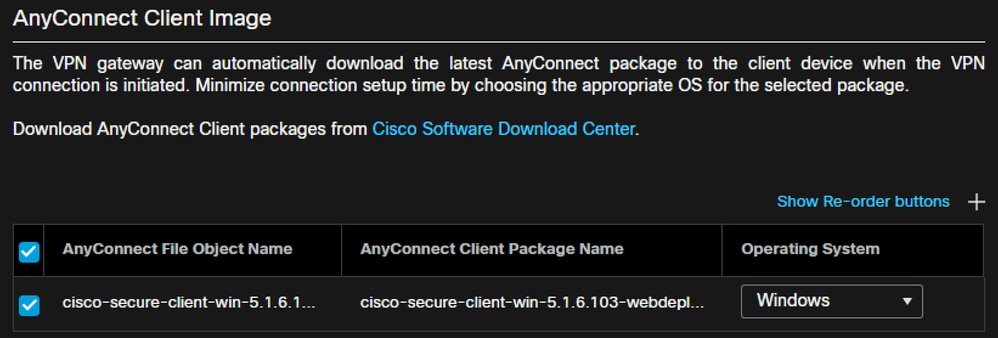

- Na próxima página, selecione imagens do AnyConnect e clique em

Next.

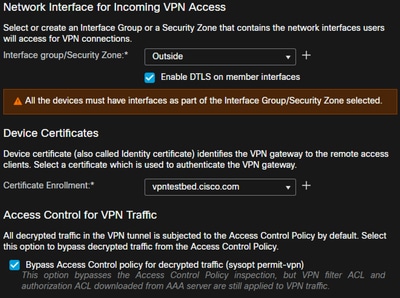

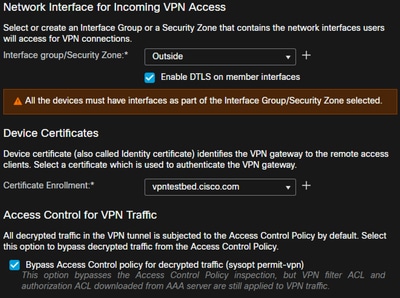

- Na próxima tela, selecione

Network Interface and Device Certificates:

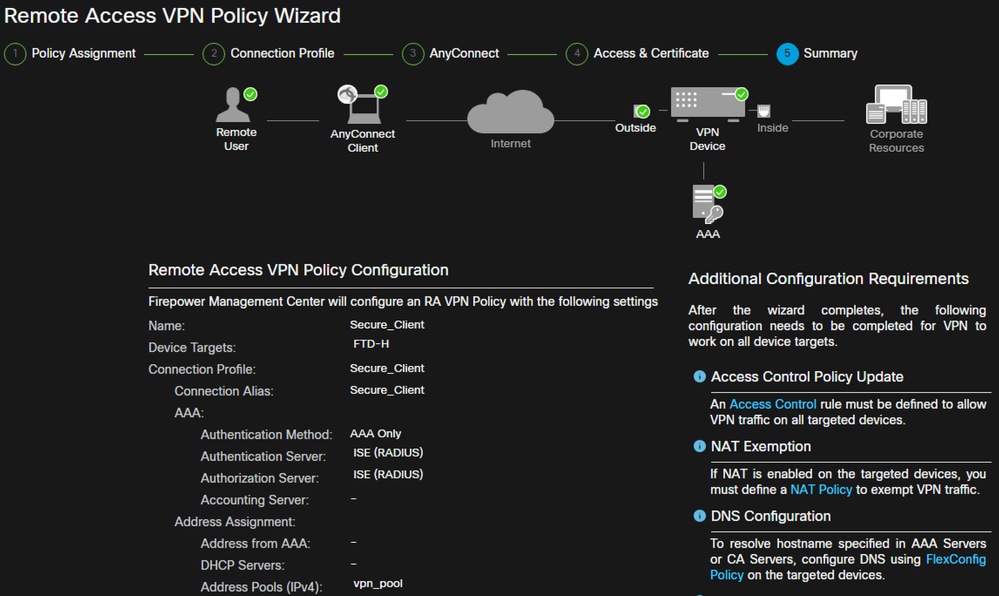

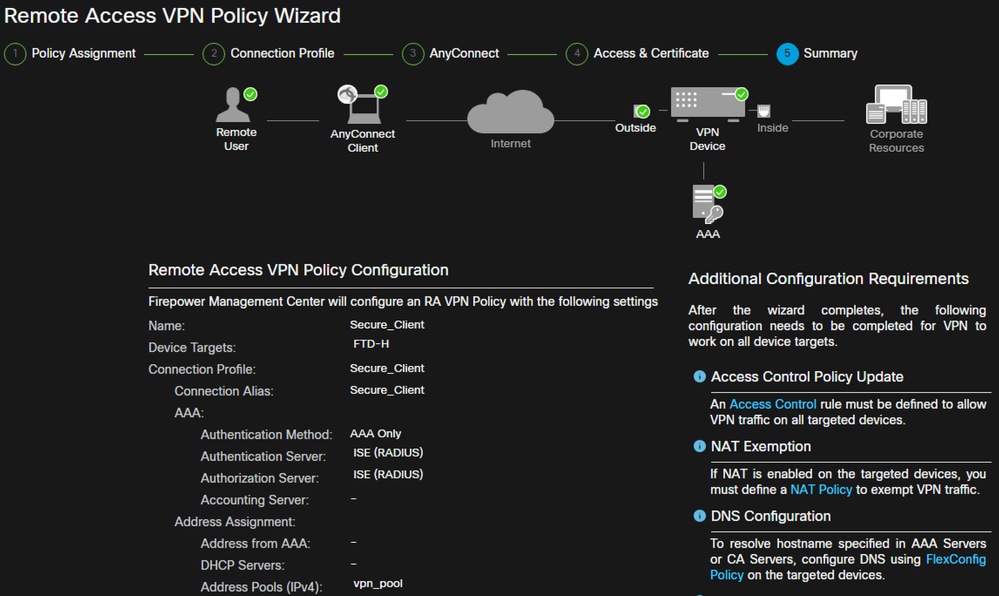

- Quando tudo estiver configurado corretamente, você poderá clicar em

Finishe depois emDeploy:

- Isso copia toda a configuração junto com os certificados e os pacotes do AnyConnect para o dispositivo FTD.

Conexão

Para se conectar ao FTD, você precisa abrir um navegador, digitar o nome DNS ou o endereço IP que aponta para a interface externa. Em seguida, faça login com as credenciais armazenadas no servidor RADIUS e siga as instruções na tela. Depois que o AnyConnect for instalado, você precisará colocar o mesmo endereço na janela do AnyConnect e clicar emConnect.

Limitações

Atualmente, não é suportado no FTD, mas está disponível no ASA:

Considerações sobre segurança

Por padrão, o sysopt connection permit-vpnestá desativada. Isso significa que você precisa permitir o tráfego que vem do pool de endereços na interface externa através da Política de Controle de Acesso. Embora a regra de pré-filtro ou de controle de acesso seja adicionada para permitir somente o tráfego VPN, se o tráfego de texto simples corresponder aos critérios da regra, ele será permitido erroneamente.

Há duas abordagens para esse problema. Primeiro, a opção recomendada do TAC é ativar o Anti-Spoofing (no ASA, era conhecido como Unicast Reverse Path Forwarding - uRPF) para a interface externa e, segundo, permitir sysopt connection permit-vpnignorar completamente a inspeção Snort. A primeira opção permite uma inspeção normal do tráfego que vai para e de usuários de VPN.

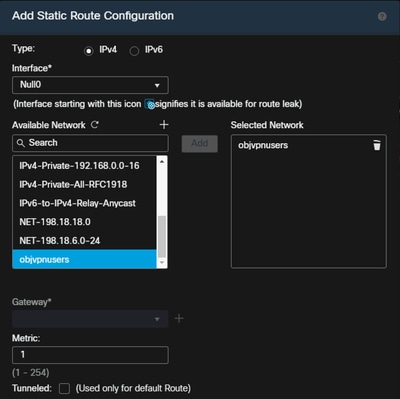

a) Habilitar uRPF

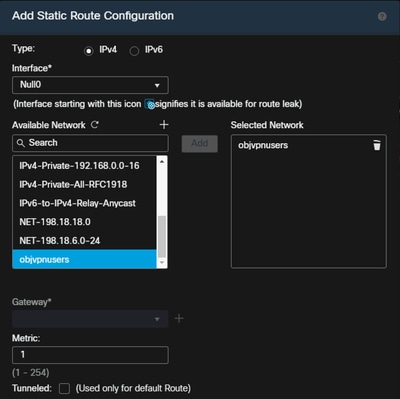

- Crie uma rota nula para a rede usada para usuários de acesso remoto, definida na seção C. Navegue

Devices > Device Management > Edit > Routing > Static Route e selecione Add route.

- Em seguida, habilite o uRPF na interface onde as conexões VPN terminam. Para localizar isso, navegue até

Devices > Device Management > Edit > Interfaces > Edit > Advanced > Security Configuration > Enable Anti Spoofing.

Quando um usuário está conectado, a rota de 32 bits é instalada para esse usuário na tabela de roteamento. O tráfego de texto simples originado de outros endereços IP não utilizados do pool é descartado pelo uRFP. Para ver uma descrição de Anti-Spoofing , consulte Definir parâmetros de configuração de segurança no Firewall Threat Defense.

b) Ativarsysopt connection permit-vpnopção

- Há uma opção para fazer isso com o assistente ou sob

Devices > VPN > Remote Access > VPN Profile > Access Interfaces.

Informações Relacionadas

Feedback

Feedback