Migração de DAP e HostScan de ASA para FDM por meio da API REST

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve a migração das políticas de acesso dinâmico (DAP) e da configuração do HostScan dos Cisco Adaptive Security Appliances (ASA) para o Cisco Firepower Threat Defense (FTD) gerenciado localmente pelo Firepower Device Manager (FDM).

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento básico da configuração da VPN RA no FDM.

- Trabalho de DAP e Hostscan no ASA.

- Conhecimento básico da API REST e do API Explorer de Rest FDM.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco FTD executando a versão 6.7.0

- Cisco AnyConnect Secure Mobility Clientversion 4.9.00086

- Postman ou qualquer outra ferramenta de desenvolvimento de API

Observação: as informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. All of the devices used in this document started with a cleared (default) configuration. Se a sua rede estiver ativa, certifique-se de que você entende o impacto potencial de qualquer alteração de configuração.

Embora o FTD tenha suporte à configuração de VPN de acesso remoto (RAVPN), ele não tem suporte para DAP. A partir da versão 6.7.0, o suporte à API é adicionado para DAP no FTD. Ela tem como objetivo apoiar o caso de uso muito básico da migração do ASA para o FTD. Os usuários que têm o DAP configurado em seus ASAs e estão no processo de migração para o FTD agora têm um caminho para migrar sua configuração de DAP junto com sua configuração de VPN RA.

Para migrar com êxito a configuração do DAP do ASA para o FTD, assegure as seguintes condições:

- ASA com DAP/Hostscan configurado.

- Acesso do servidor TFTP/FTP do ASA ou ASDM ao ASA.

- Cisco FTD executando a versão 6.7.0 e superior gerenciado pelo Firepower Device Manager (FDM).

- VPN RA configurada e funcionando no FTD.

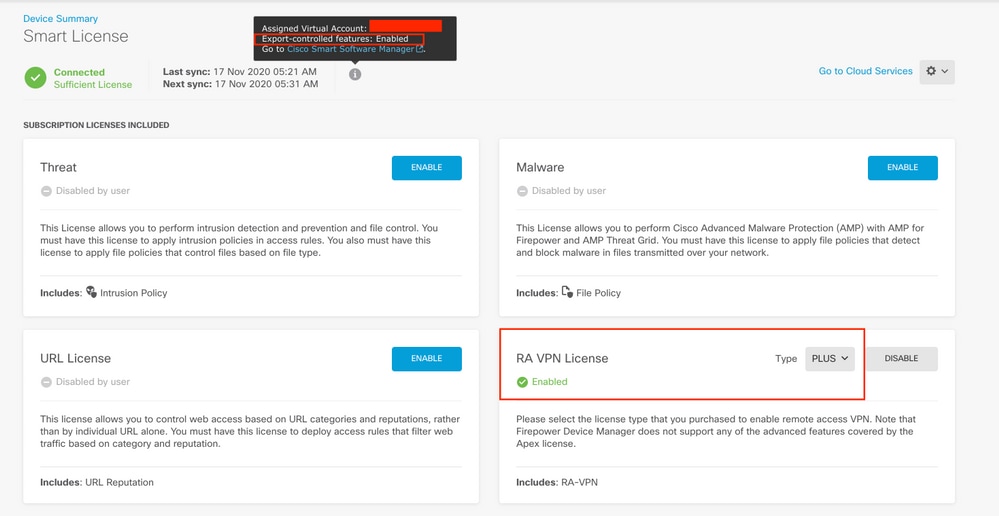

Licenciamento

- FTD registrado no portal de licenciamento inteligente com recurso controlado de exportação habilitado (para permitir que a guia de configuração da VPN RA seja ativada).

- Qualquer uma das licenças do AnyConnect habilitadas (APEX, Plus ou somente VPN).

Para verificar o licenciamento: Navegue até Dispositivos > Licenças inteligentes

Limitações da função

- Esses recursos são suportados apenas através da interface FDM/FTD REST API.

- O nome do DAP não pode conter caracteres de espaço com a API REST.

Configuração

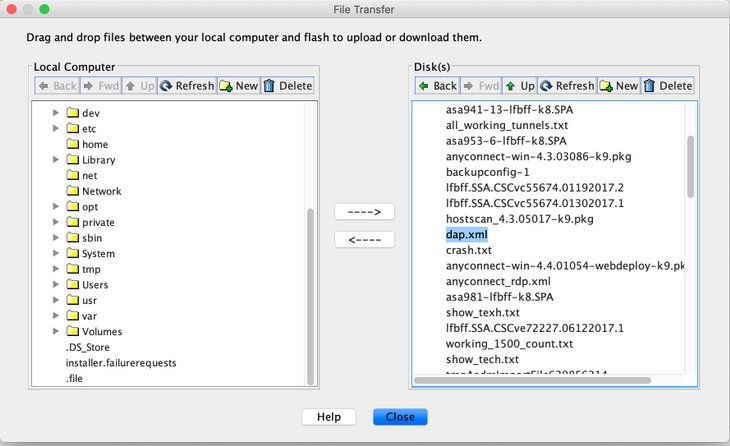

Etapa 1. Copie dap.xml do ASA para o seu PC local / Servidor TFTP. Há duas maneiras de conseguir o mesmo:

ASDM:

Navegue até Ferramentas > Gerenciamento de arquivos > Transferência de arquivos >entre PC local e Flash.

CLI:

ASA# copy flash: tftp: Source filename []? dap.xml Address or name of remote host []? 10.197.161.160 Destination filename [dap.xml]? 440 bytes copied in 0.40 secs

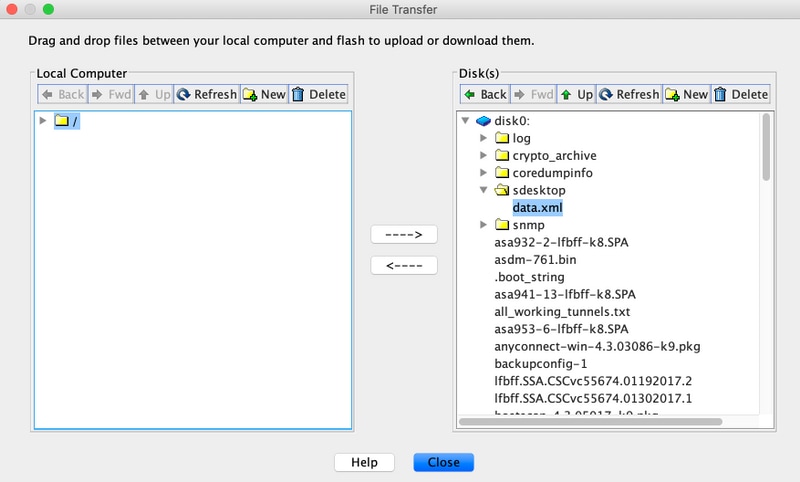

Etapa 2. Copie o arquivo de configuração do hostscan (data.xml) e a imagem do hostscan do ASA para o dispositivo local.

ASDM:

Navegue até Ferramentas > Gerenciamento de arquivos > Transferência de arquivos >entre PC local e Flash.

CLI:

ASA# copy flash: tftp: Source filename []? data.xml Address or name of remote host []? 10.197.161.160 Destination filename [data.xml]? 500 bytes copied in 0.40 secs

ASA# copy flash: tftp:

Source filename []? hostscan_4.9.03047-k9.pkg

Address or name of remote host []? 10.197.161.160

Destination filename [hostscan_4.9.03047-k9.pkg]?

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

56202408 bytes copied in 34.830 secs (1653012 bytes/sec)

ASA#

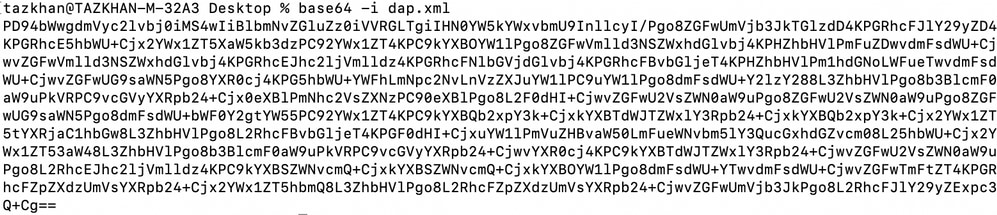

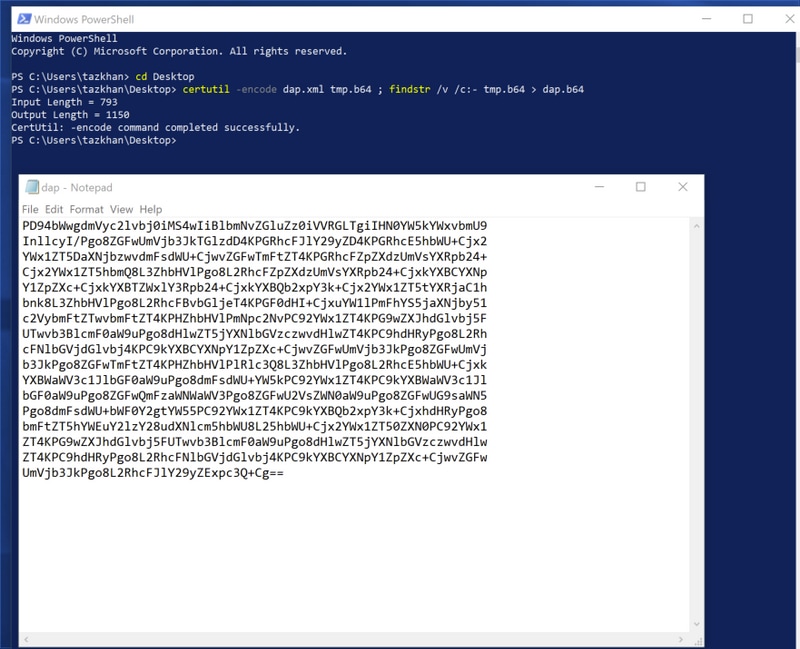

Etapa 3. Obtenha o valor codificado em base64 de dap.xml e data.xml.

No Mac: base64 -i <arquivo>

No Windows powershell: certutil -encode dap.xml tmp.b64 ; findstr /v /c:- tmp.b64 > dap.b64

Siga o mesmo procedimento para data.xml.

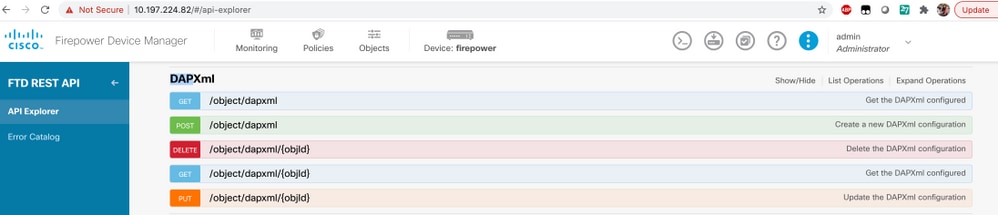

Etapa 4. Inicie o API Explorer do FTD em uma janela do navegador.

Navegue até https://<FTD Management IP>/api-explorer

Contém a lista completa de APIs disponíveis no FTD. Ele é dividido com base no recurso principal com várias solicitações GET/POST/PUT/DELETE que são suportadas pelo FDM.

DAPXml e HostScanPackageFile são a API usada.

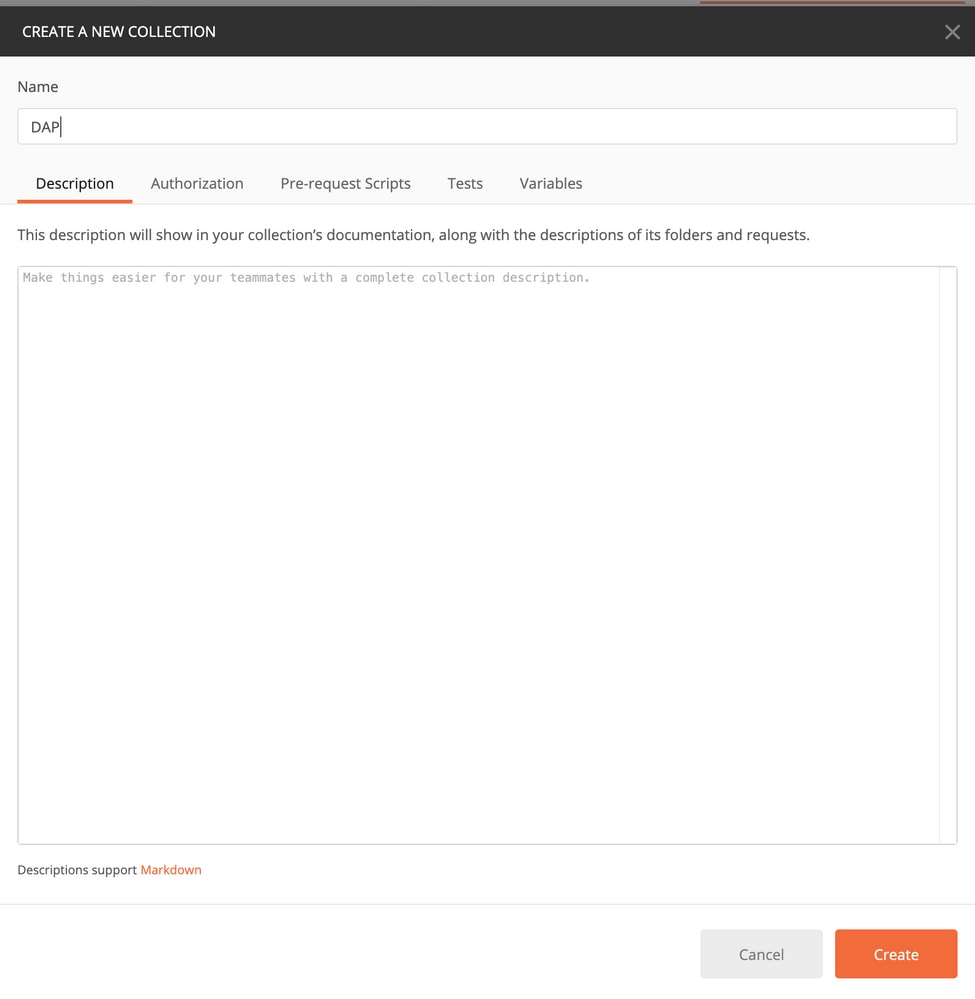

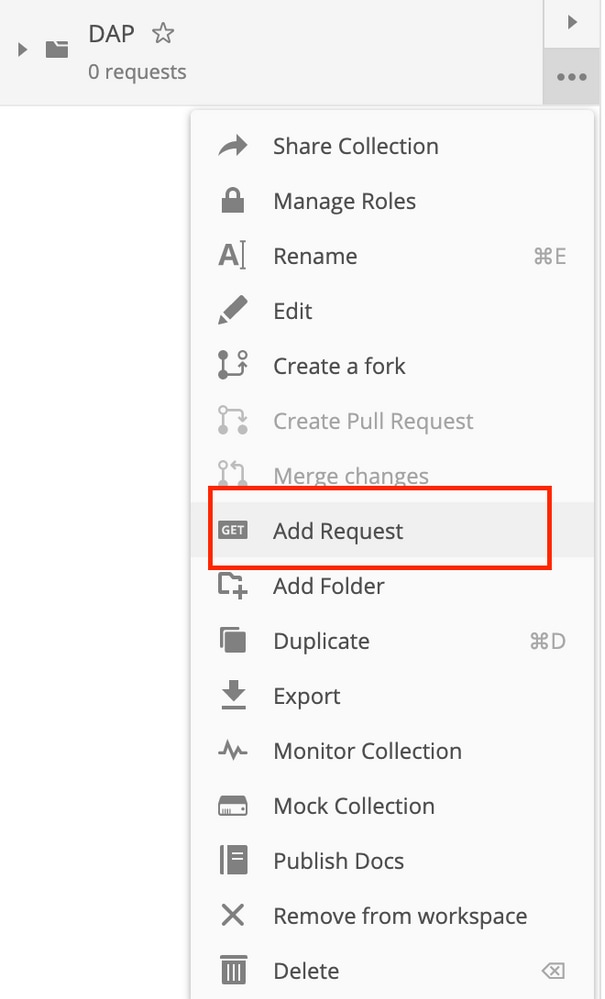

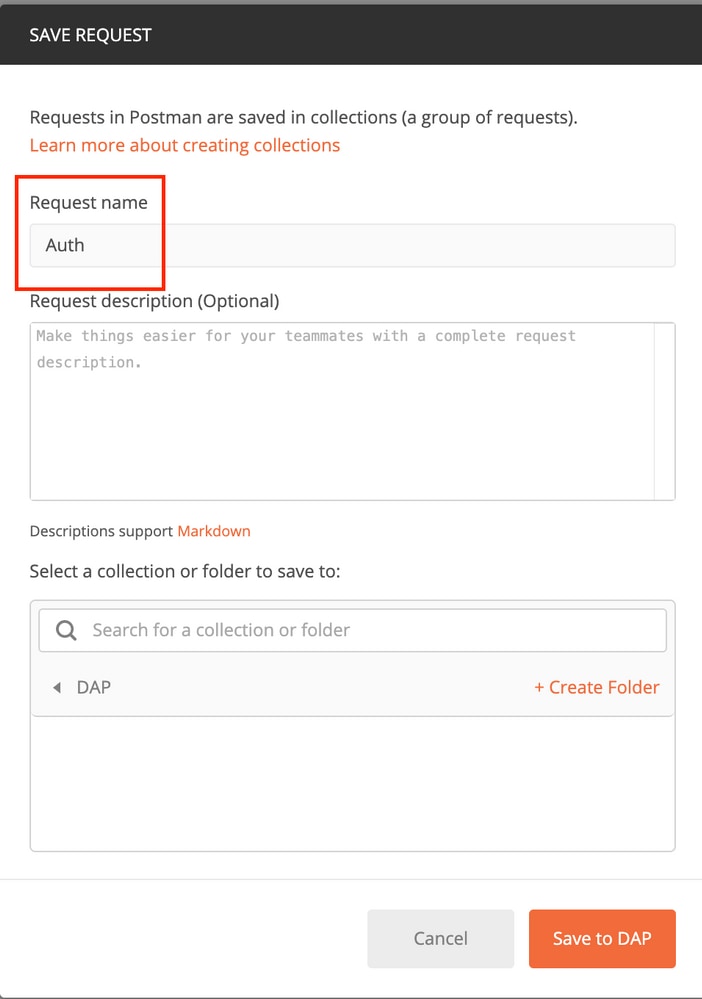

Etapa 5. Adicione uma coleção Postman para DAP.

Forneça um Nome para a coleção. Clique em Criar, conforme mostrado nesta imagem.

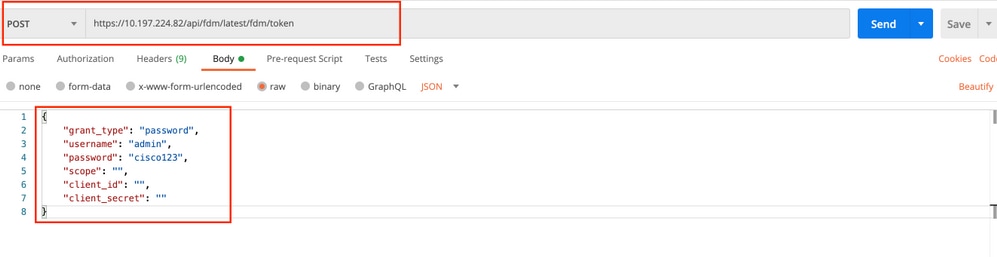

Etapa 6. Adicionar uma nova solicitação Auth para criar uma solicitação de POST de login para o FTD a fim obter o token para autorizar qualquer solicitação POST/GET/PUT. Clique em Salvar.

O corpo da solicitação POST deve conter:

| Tipo | raw - JSON (aplicativo/json) |

| grant_type | senha |

| nome do usuário | Nome de usuário administrativo para fazer login no FTD |

| senha | A senha associada à conta de usuário admin |

Solicitação POST: https://<FTD Management IP>/api/fdm/latest/fdm/token

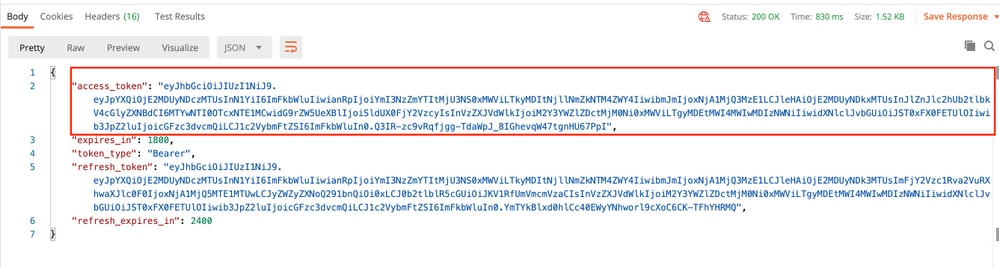

O corpo da resposta contém o token de acesso que é usado para enviar quaisquer solicitações PUT/GET/POST para/do FTD.

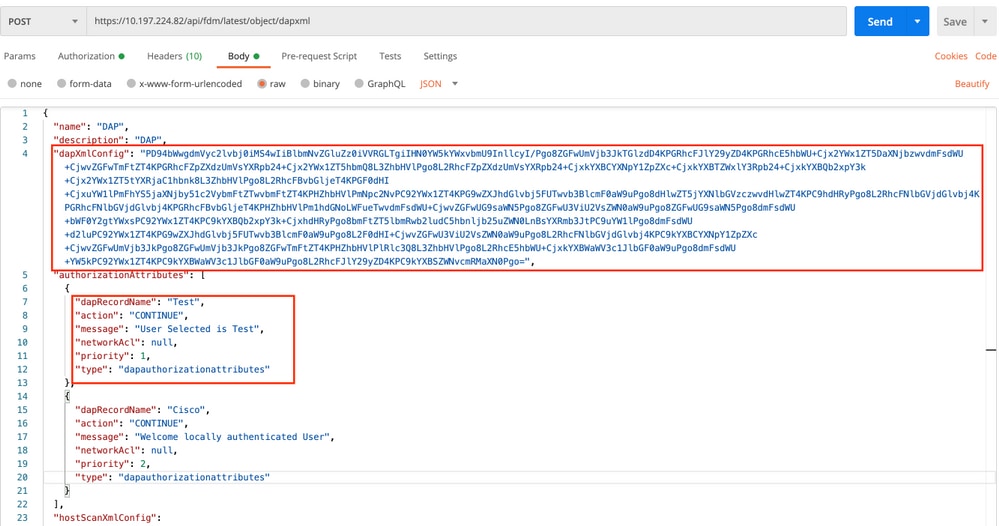

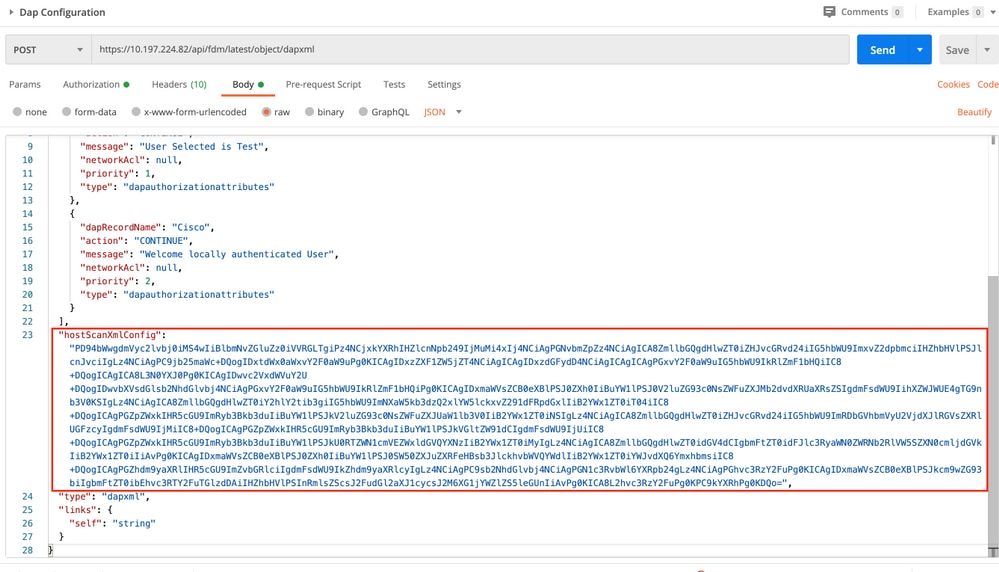

Passo 7. Crie uma solicitação de configuração de DAP para adicionar a configuração de DAP. Clique em Salvar no DAP, como mostrado nesta imagem.

A guia Autorização deve conter isso para todas as solicitações de POST subsequentes:

A guia Autorização deve conter isso para todas as solicitações de POST subsequentes:

| Tipo | Token do portador |

| Token | O token de acesso recebido executando a solicitação de POST de autenticação |

SOLICITAÇÃO DE POST:https://<FTD Management IP>/api/fdm/latest/object/dapxml

O corpo da solicitação deve conter o valor codificado base64 de dap.xml e data.xml convertidos na Etapa 3. Os atributos de autorização precisam ser adicionados manualmente e devem ter nome de registro DAP, ação, ACL de rede e prioridade.

| dapXMLConfig | valor codificado base64 de dap.xml |

| dapRecordName | Nome do DAP gravado |

| mensagem | Digite a mensagem mostrada ao usuário se o DAP estiver selecionado |

| prioridade | Adicionar a prioridade para DAP |

| networkAcl | Adicionar objeto ACL se necessário |

|

hostScanXmlConfig

|

valor codificado base64 de data.xml |

O corpo da resposta mostra a configuração do DAP pronta para ser enviada ao dispositivo.

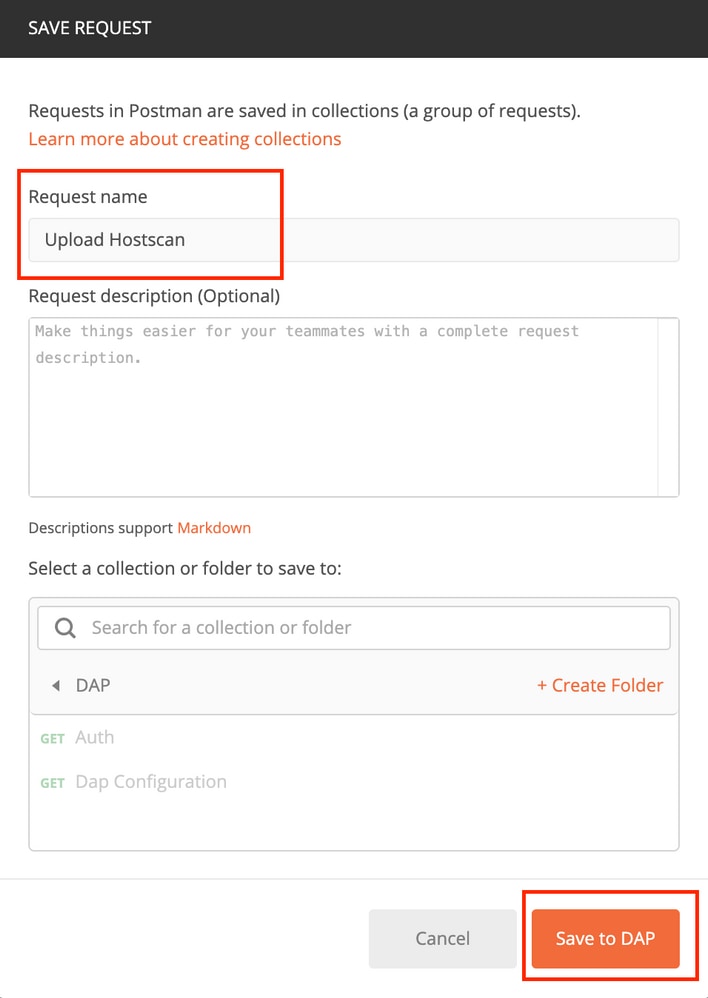

Etapa 8. Crie uma solicitação para carregar a imagem do hostscan. Clique em Salvar no DAP, como mostrado nesta imagem.

Carregue o arquivo hostscan na seção filetoCarregar.

SOLICITAÇÃO DE POST:https://<FTD Management IP>/api/fdm/latest/action/uploaddiskfile

O corpo da solicitação deve conter o arquivo de hostscan adicionado em Body no formato de dados do formulário. O arquivo Hostscan pode ser baixado do Download do HostScan ou você pode usar a imagem de hostscan copiada do ASA na Etapa 2.

O tipo de chave deve ser Arquivo para carregar arquivo.

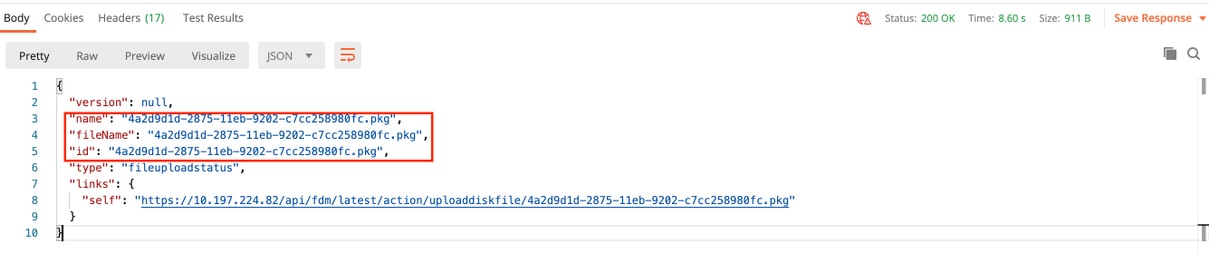

O corpo da resposta fornece um id/nome de arquivo que é usado para criar a configuração do hostscan.

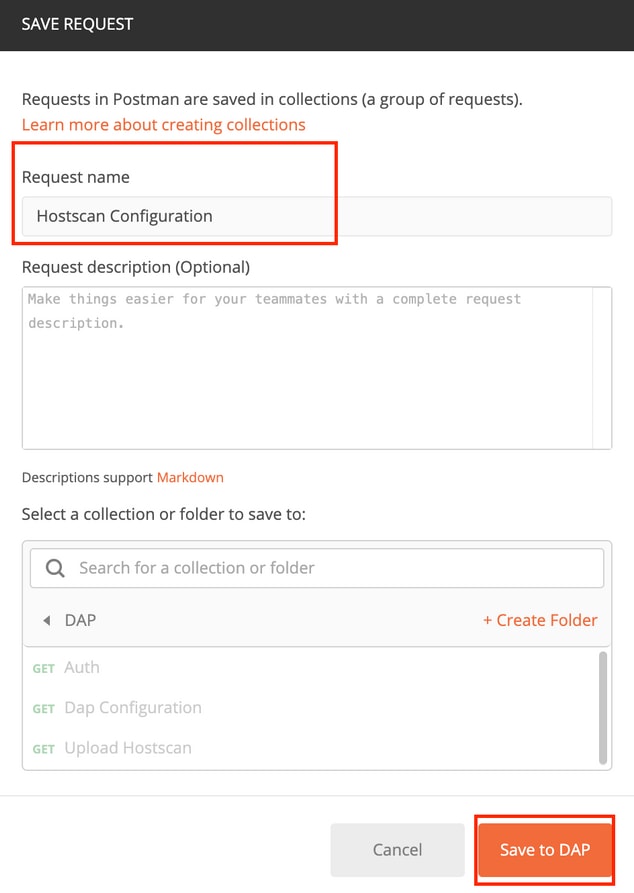

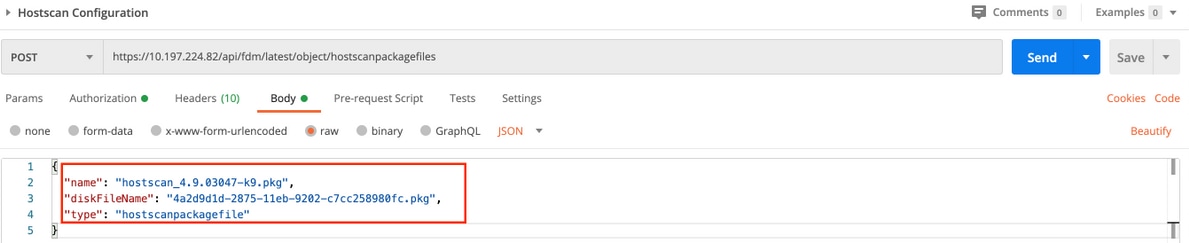

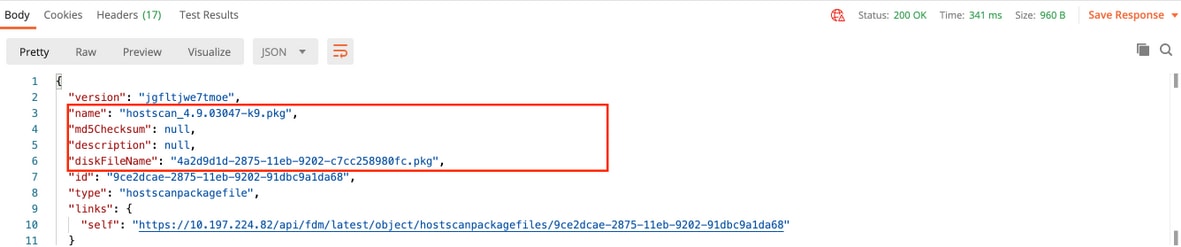

Etapa 9. Crie uma solicitação para a configuração do pacote hostscan. Clique em Salvar.

SOLICITAÇÃO DE POST: https://<FDM IP>/api/fdm/latest/object/hostscanpackagefiles

O corpo da solicitação contém id/nome de arquivo obtido na etapa anterior como diskFileName. Adicione o nome do pacote hostscan como Nome que é mostrado na configuração atual.

O corpo da resposta mostra o arquivo Hostscan pronto para ser enviado para o dispositivo.

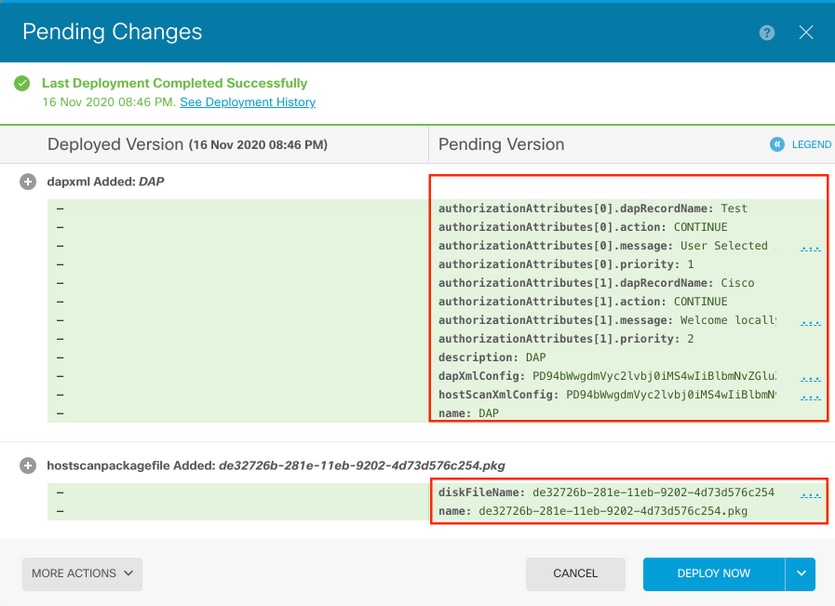

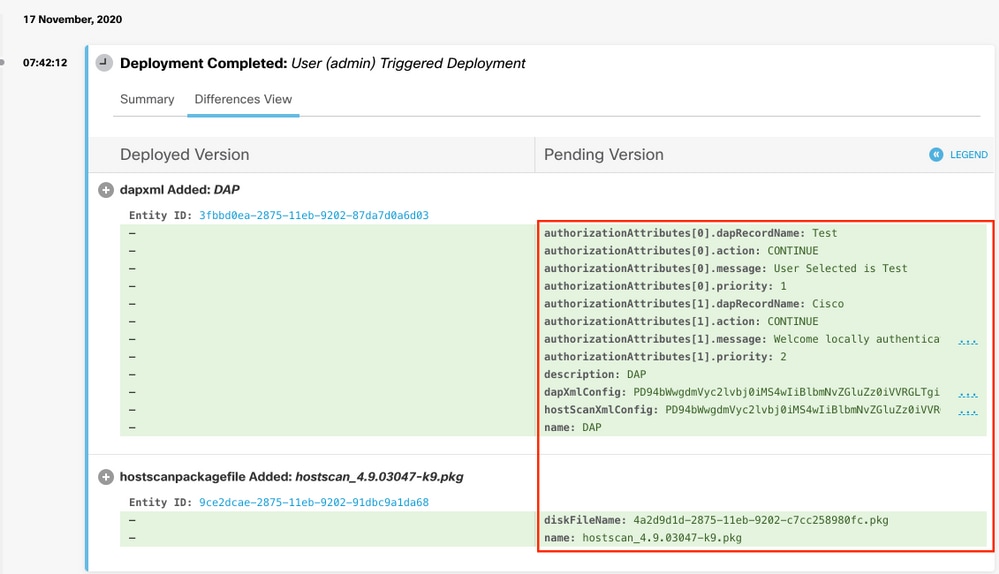

Etapa 12. Implante a configuração no dispositivo. A configuração pode ser implantada através do FDM. As alterações pendentes mostram os atributos de autorização do DAP e do Hostscan a serem enviados.

Configuração enviada para a CLI do FTD após a implantação bem-sucedida:

!--- RA VPN Configuration ---!

webvpn

enable outside

hostscan image disk0:/hostscan_4.9.03047-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnpkgs/anyconnect-win-4.9.00086-webdeploy-k9.pkg 2

anyconnect profiles defaultClientProfile disk0:/anyconncprofs/defaultClientProfile.xml

anyconnect enable

tunnel-group-list enable

!--- DAP Authorization Configuration ---!

dynamic-access-policy-record Test

user-message "User Selected is Test"

priority 1

dynamic-access-policy-record DfltAccessPolicy

dynamic-access-policy-record Cisco

user-message "Welcome locally authenticated User"

priority 2

Verificar

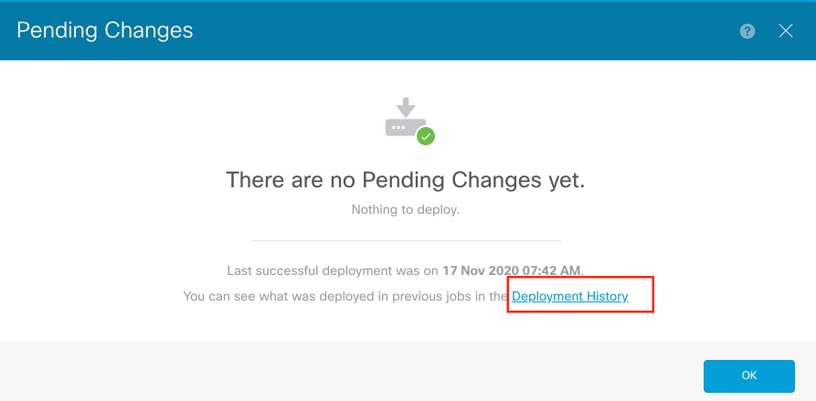

Verificação de implantação da GUI do FTD

Navegue até a guia Implantação (no canto superior direito) > Histórico de implantação.

Verificação de implantação da CLI do FTD

show run webvpn show run all dynamic-access-policy-record show flash: | inc dap.xml show flash: | inc data.xml

Troubleshoot

Esta seção fornece as informações que você pode usar para solucionar problemas de sua configuração.

Dap Debugs

Observação: no FTD, você pode definir vários níveis de depuração; por padrão, o nível 1 é usado. Se você alterar o nível de depuração, a verbosidade das depurações pode aumentar. Faça isso com cuidado, especialmente em ambientes de produção.

debug dap trace 127

debug dap errors 127

Colaborado por engenheiros da Cisco

- Tazy KhanCisco TAC Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback