Configurar módulos AnyConnect para VPN de acesso remoto no FTD

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve como configurar os módulos do AnyConnect para a configuração de VPN de acesso remoto (RA VPN) pré-existente em um Firepower Threat Defense (FTD) gerenciado por um Firepower Management Center (FMC) através do Firepower Device Manager (FDM).

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Compreensão básica do funcionamento da VPN RA.

- Compreensão da navegação através do FMC/FDM.

- Conhecimento básico da API REST e do API Explorer de Rest FDM.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

- Cisco Firepower Management Center (FMC) versão 6.7.0

- Cisco Firepower Threat Defense (FTD) versão 6.7.0

- Cisco Firepower Device Manager (FDM) versão 6.7.0

- Cisco AnyConnect Secure Mobility Client executando 4.9.0086

- Postman ou qualquer outra ferramenta de desenvolvimento de API

Observação: o FMC/FDM não tem um Editor de Perfis incorporado e o Editor de Perfis do AnyConnect para Windows deve ser usado para criar um perfil.

Observação: as informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. All of the devices used in this document started with a cleared (default) configuration. Se a sua rede estiver ativa, certifique-se de que você entende o impacto potencial de qualquer alteração de configuração.

Informações de Apoio

O Cisco AnyConnect Secure Mobility Client não está limitado ao seu suporte como um cliente VPN, ele tem várias outras opções que podem ser integradas como módulos. Os seguintes módulos são compatíveis com o Anyconnect:

- Start Before Login (SBL): este módulo permite que o usuário estabeleça uma conexão VPN na empresa antes de fazer login no Windows.

- Diagnostic and Reporting Tool (DART): Este módulo é usado para executar diagnósticos e relatórios sobre a instalação e a conexão do AnyConnect. O DART funciona reunindo os registros, o status e as informações de diagnóstico para análise.

- Advanced Malware Protection (AMP): Este módulo fornece uma solução de próxima geração disponibilizada em nuvem para detectar, prevenir e responder a várias ameaças.

- Postura do ISE: o Cisco Identity Services Engine (ISE) oferece uma política de controle de acesso e identidade de próxima geração. Este módulo fornece a capacidade de identificar o sistema operacional (SO), o antivírus, o antispyware, etc. que estão instalados em um host. Essas informações são então usadas juntamente com uma política para determinar se o host será capaz de se conectar à rede.

- Módulo de visibilidade de rede: O módulo de visibilidade de rede monitora o uso de aplicativos de endpoint para descobrir possíveis anomalias de comportamento e tomar decisões de projeto de rede mais informadas.

- Umbrella: o Cisco Umbrella Roaming é um serviço de segurança oferecido em nuvem que protege os dispositivos quando eles estão fora da rede corporativa.

- Segurança da Web: O Cisco Web Security Appliance (WSA), desenvolvido pelo Cisco Talos, protege o endpoint bloqueando automaticamente sites de risco e testando sites desconhecidos.

- Network Access Manager: o Network Access Manager fornece uma rede de Camada 2 segura de acordo com suas políticas. Ele detecta e seleciona a rede de acesso ideal da camada 2 e executa a autenticação de dispositivo para acesso a redes com e sem fio.

- Feedback: Este módulo coleta as informações e as envia periodicamente ao servidor. Ele ajuda a equipe de produtos a melhorar a qualidade, a confiabilidade, o desempenho e a experiência do usuário do AnyConnect.

No Firepower 6.7, a interface do usuário do FMC e o suporte à API REST do dispositivo FTD são adicionados para permitir a implantação perfeita de todos os módulos AnyConnect mencionados.

Esta tabela lista as extensões de perfis e as respectivas Tipos de módulos necessários para implantar com êxito a funcionalidade de endpoint.

| Extensões de perfil | Tipo de módulo |

| .fsp | FEEDBACK |

| .asp ou .xml | AMP_ENABLER |

|

.sip ou .xml

|

ISE_POSTURE |

|

.nvmsp ou .xml

|

VISIBILIDADE DE REDE |

|

.nsp ou .xml

|

NETWORK_ACCESS_MANAGER |

|

.json ou .xml

|

UMBRELLA |

|

.wsp ou .xml

|

WEB_SECURITY |

Observação: os módulos DART e SBL não exigem nenhum perfil.

Observação: não é necessário licenciamento adicional para o uso deste recurso.

Configuração

Configuração no Firepower Management Center (FMC)

Etapa 1. Navegue até Device > VPN > Remote Access e clique em Edit para a configuração da VPN RA.

Etapa 2. Navegue até Avançado > Políticas de grupo e clique em Editar para a política de grupo em questão, como mostrado nesta imagem.

Etapa 3. Navegue até AnyConnect > Client Modules e clique em + para adicionar os módulos, como mostrado nesta imagem.

Para fins de demonstração, os módulos AMP, DART e SBL são exibidos.

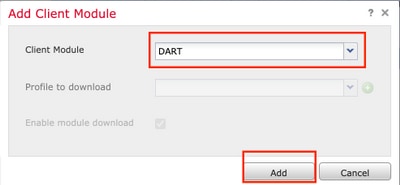

Etapa 4. Selecione o módulo DART e clique em Adicionar, como mostrado nesta imagem.

Etapa 5. Clique em + para adicionar outro módulo e selecione Iniciar antes do módulo de login, como mostrado nesta imagem.

Note: Esta etapa permite que você faça o download do módulo SBL. O SBL também precisa ativar no perfil do cliente anyconnect, que é carregado quando você navega para AnyConnect > Profile na Política de grupo.

Etapa 6. Clique em + para adicionar outro módulo e selecione AMP Enabler. Clique em + para adicionar um perfil de cliente, como mostrado nesta imagem.

Forneça o nome do perfil e carregue o perfil AMP. Clique em Salvar, como mostrado nesta imagem.

Escolha o perfil criado na etapa anterior e clique na caixa de seleção Ativar download do módulo, como mostrado nesta imagem.

Passo 7. Clique em Salvar quando todos os módulos desejados forem adicionados.

Etapa 8. Navegue até Implantar > Implantação e implante a configuração no FTD.

Configuração no Firepower Device Manager (FDM)

Etapa 1. Inicie o API Explorer do FTD em uma janela do navegador.

Navegue tohttps://<FTD Management IP>/api-explorer

Contém toda a lista de APIs disponíveis no FTD. Ele é dividido com base no recurso principal com várias solicitações GET/POST/PUT/DELETE que são suportadas pelo FDM.

RaVpnGroupPolicy é a API usada.

Etapa 2. Adicione uma coleção Postman para módulos AnyConnect. Forneça um Nome para a coleção. Clique em Criar.

Etapa 3. Adicionar uma nova solicitação Auth para criar uma solicitação de POST de login para o FTD a fim obter o token para autorizar qualquer solicitação POST/GET/PUT. Clique em Salvar.

O corpo da solicitação POST deve conter estes:

| Tipo | raw - JSON (aplicativo/json) |

| grant_type | senha |

| nome do usuário | Nome de usuário administrativo para fazer login no FTD |

| senha | A senha associada à conta de usuário admin |

Solicitação de POST:https://<FTD Management IP>/api/fdm/latest/fdm/token

O corpo da resposta contém o token de acesso que é usado para enviar quaisquer solicitações PUT/GET/POST para/do FTD.

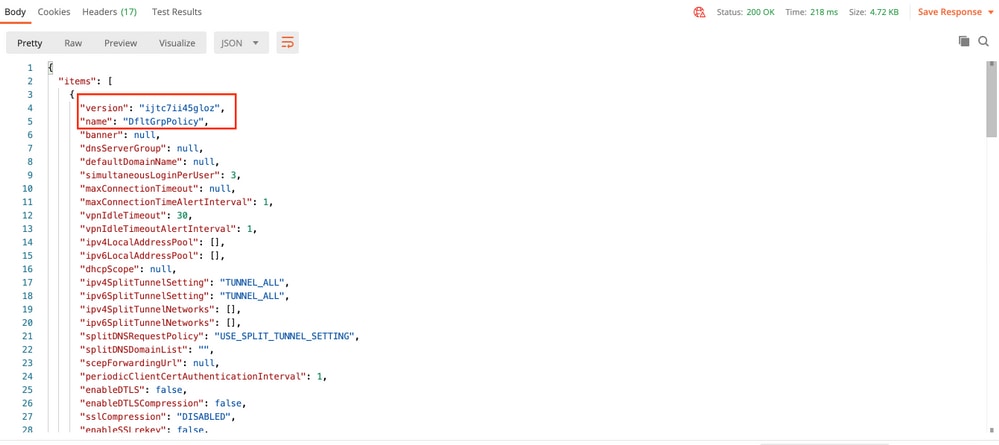

Etapa 4. Crie uma solicitação de Política de Grupo para adicionar detalhes de obtenção das Políticas de Grupo existentes. Clique em Salvar, como mostrado nesta imagem.

A guia Autorização deve conter isso para todas as solicitações GET/POST subsequentes:

| Tipo | Token do portador |

| Token | O token de acesso recebido executando a solicitação de POST de autenticação |

GET REQUEST:https://<FTD Management IP>/api/fdm/latest/object/ravpngroup policies

O corpo da resposta mostra todas as Políticas de grupo configuradas no dispositivo. A ID da Política de Grupo é usada para atualizar a Política de Grupo específica.

Para fins de demonstração, os módulos AMP, DART e SBL são exibidos.

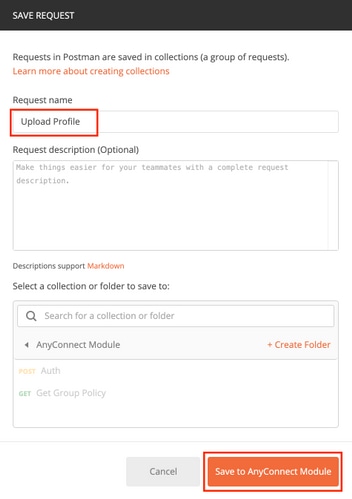

Etapa 5. Crie uma solicitação para carregar um perfil. Essa etapa é necessária somente para os módulos que exigem um perfil. Carregue o perfil na seção Carregar. Clique em Salvar.

SOLICITAÇÃO DE POST:https://<FTD Management IP>/api/fdm/latest/action/uploaddiskfile

O corpo da solicitação deve conter o arquivo de perfil adicionado em corpo no formato de dados de formulário. O perfil precisa ser criado usando o Editor de perfis do AnyConnect para Windows

O tipo de chave deve ser FileforfiltoUpload.

O corpo da resposta dá um id/nome de arquivo que é usado para se referir ao perfil com o módulo em questão.

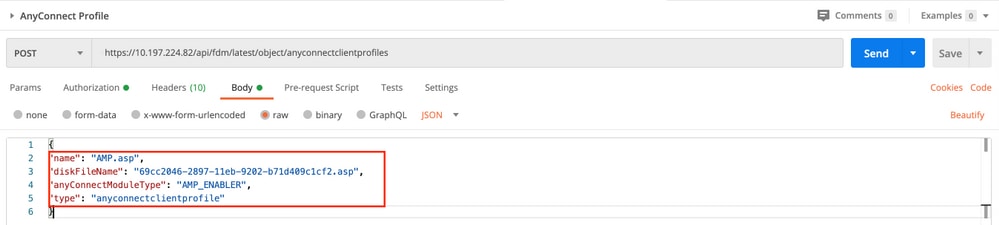

Etapa 6. Crie uma solicitação para atualizar o perfil do AnyConnect. Essa etapa é necessária somente para os módulos que exigem um perfil. Clique em Salvar., como mostrado nesta imagem.

SOLICITAÇÃO DE POST: https://<FDM IP>/api/fdm/latest/object/anyconnectclientprofile

O corpo da solicitação contém estas informações:

| nome | Nome lógico que você chamaria de arquivo |

| NomeDoArquivoDoDisco | É necessário corresponder o fileName recebido na resposta POST do perfil de carregamento |

| anyConnectModuleType | Precisa corresponder ao módulo apropriado mostrado na Tabela de tipos de módulo |

| tipo | anyconnectclientprofile |

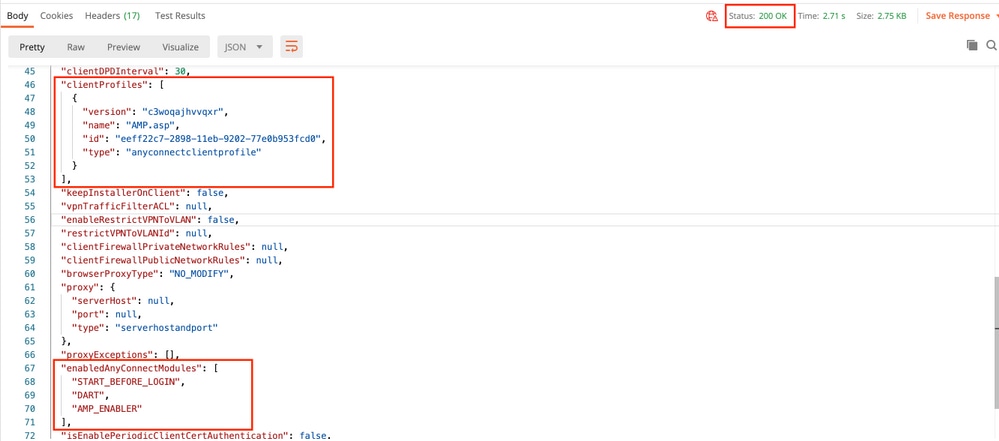

O corpo da resposta mostra o perfil pronto para ser enviado para o dispositivo. Nome, versão, id e tipo recebidos em resposta são usados na próxima etapa para vincular o perfil à Política de Grupo.

Etapa 6. Crie uma solicitação PUT para adicionar Perfil e Módulo do Cliente à Política de Grupo existente. Clique em Salvar, como mostrado nesta imagem.

SOLICITAÇÃO PUT:https://<FDM IP>/api/fdm/latest/object/ravpngrouppolicies/{objId}

ObjId é a ID obtida na Etapa 4. Copie o conteúdo da política de grupo em questão obtida na Etapa 4 para o corpo da solicitação e adicione isto:

Perfil do cliente

Nome, versão, id e tipo de perfil recebidos na etapa anterior.

Módulos cliente

O nome do Módulo que precisa ser ativado deve corresponder exatamente como indicado na Tabela de Módulos.

O corpo da resposta mostra o perfil e o módulo vinculados com êxito à Política de grupo.

Note: Esta etapa permite o download do módulo SBL. O SBL também precisa ativar no perfil de cliente do anyconnect que pode ser carregado enquanto você navega para Dispositivos > VPN de acesso remoto > Políticas de grupo > Editar política de grupo > Geral >Perfil de cliente do AnyConnect.

Passo 7. Implante a configuração no dispositivo por meio do FDM. As alterações pendentes mostram o perfil do cliente e os módulos a serem enviados.

Configuração enviada para a CLI do FTD após a implantação bem-sucedida:

!--- RA VPN Configuration ---!

webvpn

enable outside

anyconnect image disk0:/anyconnpkgs/anyconnect-win-4.9.00086-webdeploy-k9.pkg 2

anyconnect profiles AMP.asp disk0:/anyconncprofs/AMP.asp

anyconnect profiles defaultClientProfile disk0:/anyconncprofs/defaultClientProfile.xml

anyconnect enable

tunnel-group-list enable

!--- Group Policy Configuration ---!

group-policy RA-VPN internal

group-policy RA-VPN attributes

webvpn

anyconnect modules value ampenabler,dart,vpngina

anyconnect profiles value AMP.asp type ampenabler

Verificar

Estabeleça uma conexão bem-sucedida com o FTD.

Navegue até Configurações > VPN > Histórico de mensagens para ver os detalhes sobre os módulos que foram baixados.

Troubleshoot

Colete DARTpara solucionar problemas com a instalação de módulos clientes.

Colaborado por engenheiros da Cisco

- Rohan BiswasCisco TAC Engineer

- Tazy KhanCisco TAC Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback