Configure o login do administrador da GUI do ISE 3.1 usando a integração SAML com o Duo SSO e o Windows AD

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar a integração do Cisco ISE 3.1 SAML SSO com um provedor de identidade externo como o Cisco Duo SSO.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco Identity Services Engine (ISE) 3.1

- Conhecimento básico sobre implantações de Security Assertion Markup Language (SAML) Single Sign-On (SSO) (SAML 1.1)

- Conhecimento do Cisco DUO SSO

- Conhecimento do Windows Ative Diretory

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco ISE 3.1

- SSO Cisco Duo

- Ative Diretory do Windows

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Provedor de identidade (IdP)

É o SSO Duo, neste caso, que verifica e declara uma identidade de usuário e privilégios de acesso a um recurso solicitado (o 'Provedor de serviços').

Duo SSO atua como um IdP, autenticando seus usuários usando o Ative Diretory (AD) local existente com SAML 1.1 ou qualquer SAML 2.0 IdP (por exemplo, Microsoft Azure) e solicitando autenticação de dois fatores antes de permitir o acesso ao aplicativo do provedor de serviços.

Ao configurar um aplicativo para ser protegido com o Duo SSO, você deve enviar atributos do Duo SSO para o aplicativo. O Ative Diretory funciona sem configuração adicional, mas se você usou um SAML(2.0) IdP como sua origem de autenticação, verifique se você o configurou para enviar os atributos SAML corretos.

Provedor de serviços (SP)

O recurso ou serviço hospedado que o usuário pretende acessar; neste caso, o servidor de aplicativos Cisco ISE.

SAML

O SAML é um padrão aberto que permite que o IdP passe credenciais de autorização para o SP.

As transações SAML usam Extensible Markup Language (XML) para comunicações padronizadas entre o provedor de identidade e os provedores de serviços. O SAML é o link entre a autenticação da identidade do usuário e a autorização para usar um serviço.

Asserção SAML

Uma SAML Assertion é o documento XML que o IdP envia ao provedor de serviços que contém a autorização do usuário. Existem três tipos diferentes de Asserções SAML - autenticação, atributo e decisão de autorização.

- As asserções de autenticação comprovam a identificação do usuário e fornecem a hora em que o usuário se conectou e o método de autenticação usado (por exemplo, Kerberos, dois fatores, etc.).

- A asserção de atribuição passa os atributos SAML, pedaços específicos de dados que fornecem informações sobre o usuário, para o SP.

- Uma declaração de decisão de autorização declara se o usuário está autorizado a usar o serviço ou se o IdP negou sua solicitação devido a uma falha de senha ou à falta de direitos ao serviço.

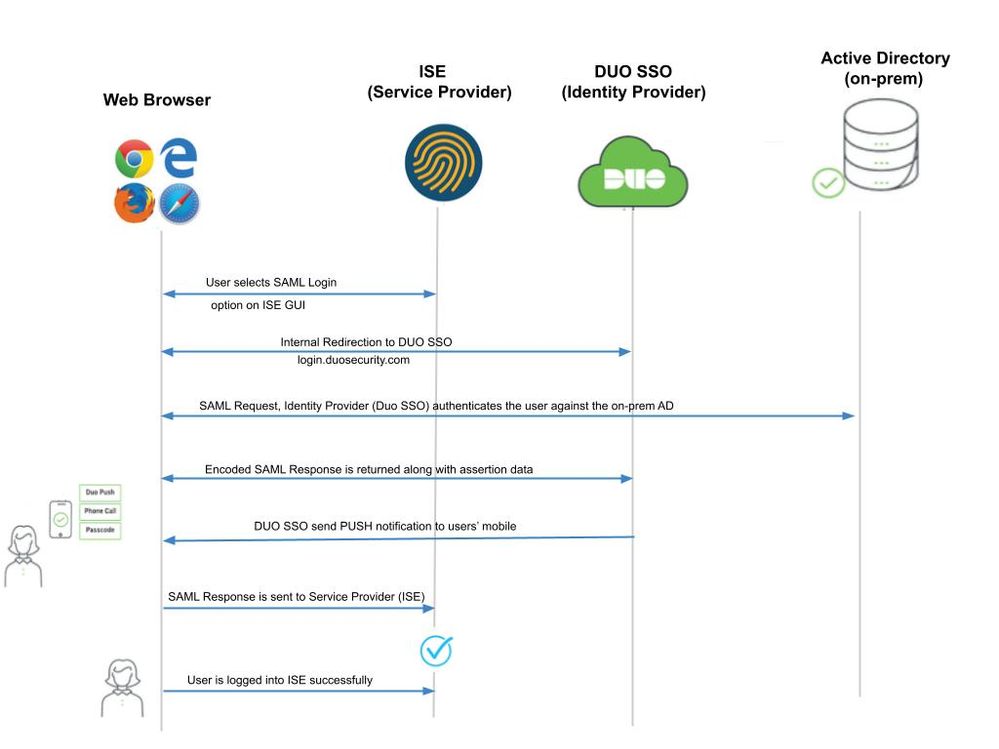

Diagrama de fluxo de alto nível

Fluxo:

- O usuário faz login no ISE usando a opção Login via SAML.

- O ISE (SAML SP) redireciona o navegador do usuário para o Duo SSO com uma mensagem de solicitação SAML.

Observação: em um ambiente distribuído, você pode obter um erro de certificado inválido e a Etapa 3. pode agora funcionar. Portanto, para um ambiente distribuído, a Etapa 2. difere um pouco dessa forma:

Problema: o ISE redireciona temporariamente para o portal de um dos nós PSN (na porta 8443).

Solução: para garantir que o ISE apresente o mesmo certificado que o certificado da GUI do administrador, certifique-se de que o certificado do sistema confiável seja válido para uso do portal também em todos os nós PSN. - O usuário faz logon com credenciais principais do AD.

- O SSO Duo encaminha isso para o AD, que retorna uma resposta para o SSO Duo.

- O SSO Duo exige que o usuário conclua a autenticação de dois fatores enviando um PUSH no celular.

- O usuário conclui a autenticação de dois fatores do Duo.

- Duo SSO redireciona o navegador do usuário para a controladora de armazenamento SAML com uma mensagem de resposta.

- O usuário agora pode fazer login no ISE.

Configurar a Integração de SSO SAML com SSO Duo

Etapa 1. Configurar SAML IdP no ISE

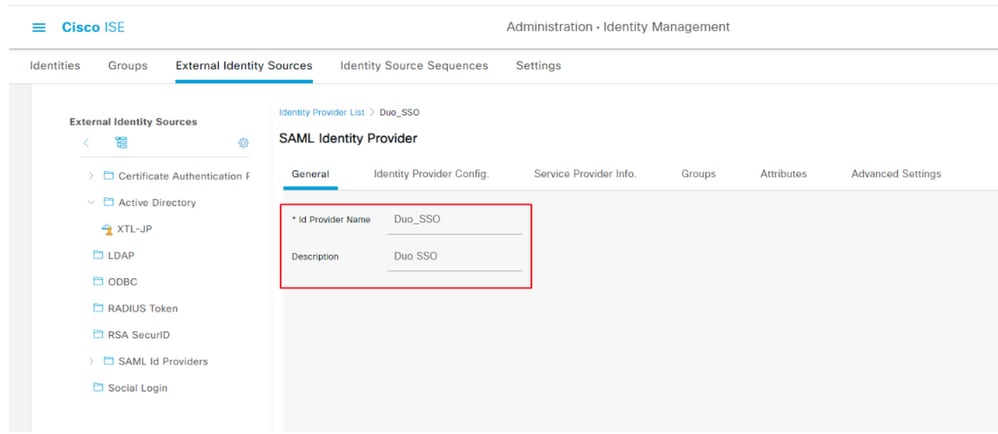

Configurar o SSO Duo como uma fonte de identidade SAML externa

No ISE, navegue até Administration > Identity Management > External Identity Sources > SAML Id Providers e clique no botão Adicionar.

Insira o nome do IdP e clique em Submit para salvá-lo. O nome do IdP é significativo apenas para o ISE, como mostrado na imagem:

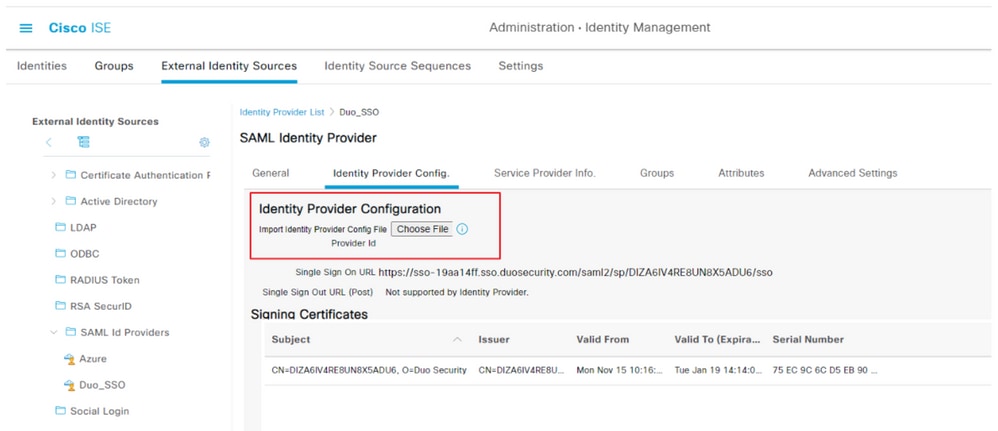

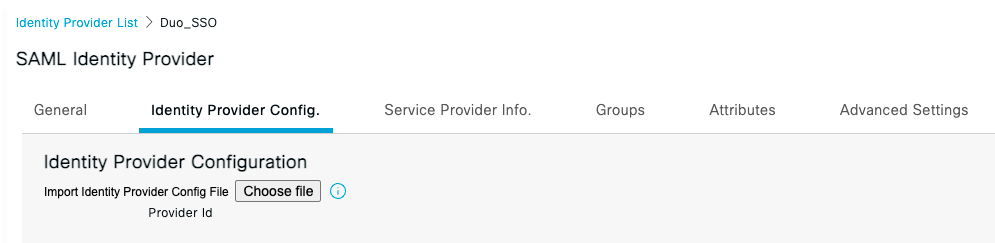

Importar o arquivo XML de metadados SAML do Duo Admin Portal

No ISE, navegue para Administration > Identity Management > External Identity Sources > SAML Id Providers. > Escolher o SAML IdP que você criou, clique no botão Identity Provider Configuration e, em seguida, no botão Escolher arquivo.

Escolha o arquivo SSO IDP Metadata XML exportado do portal Duo Admin e clique em Open para salvá-lo. (Esta etapa também é mencionada na seção Duo deste documento.)

O URL do SSO e os Certificados de Autenticação são:

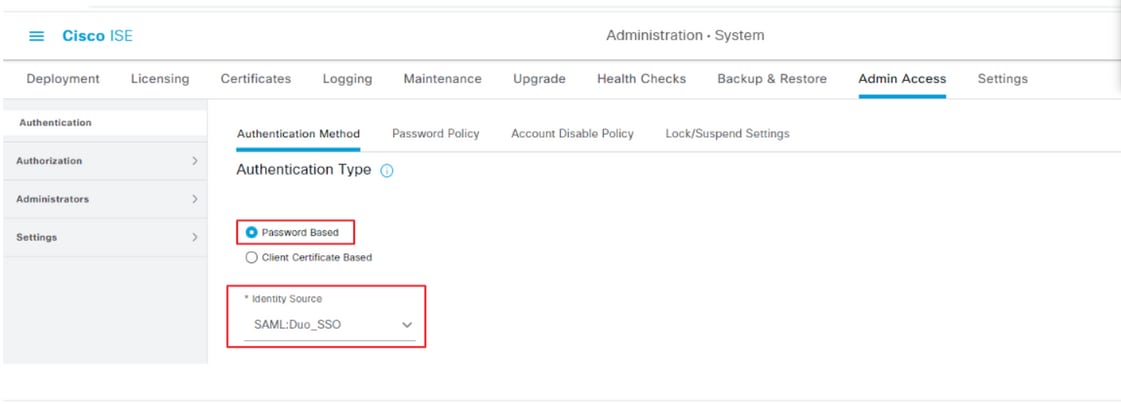

Configurar o método de autenticação do ISE

Configurar o método de autenticação do ISENavegue até Administration > System > Admin Access > Authentication > Authentication Method e escolha o botão de opção Baseado em Senha. Escolha o Nome do IdP necessário criado anteriormente na lista suspensa Origem da identidade, conforme mostrado na imagem:

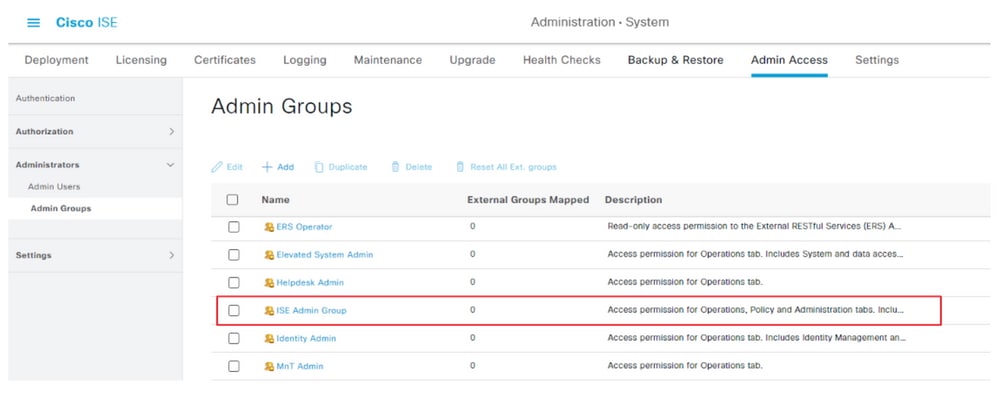

Criar um grupo de administradores

Criar um grupo de administradoresNavegue até Administration > System > Admin Access > Authentication > Administrators > Admin Group e clique no botão Super Admin e depois no botão Duplicate. Insira o Admin group Name e clique no botão Submit.

Fornece privilégios de Super Admin para o grupo Admin.

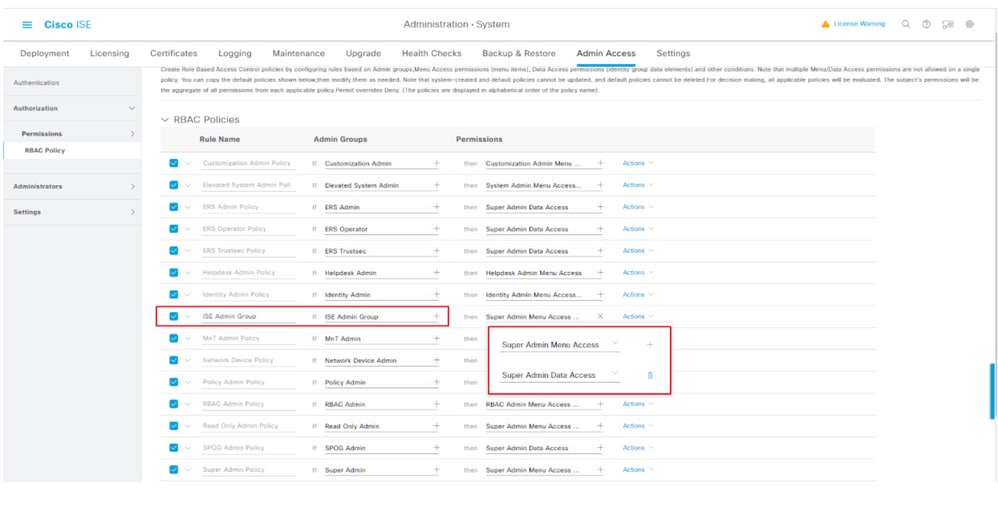

Criar uma Política RBAC para o Grupo Admin

Criar uma Política RBAC para o Grupo AdminNavegue até Administration > System > Admin Access > Authorization > RBAC Policy e escolha as Ações correspondentes à Política de Super Admin. Clique em Duplicate > Add the Name field > Save.

As permissões de acesso são as mesmas da política de Super Admin.

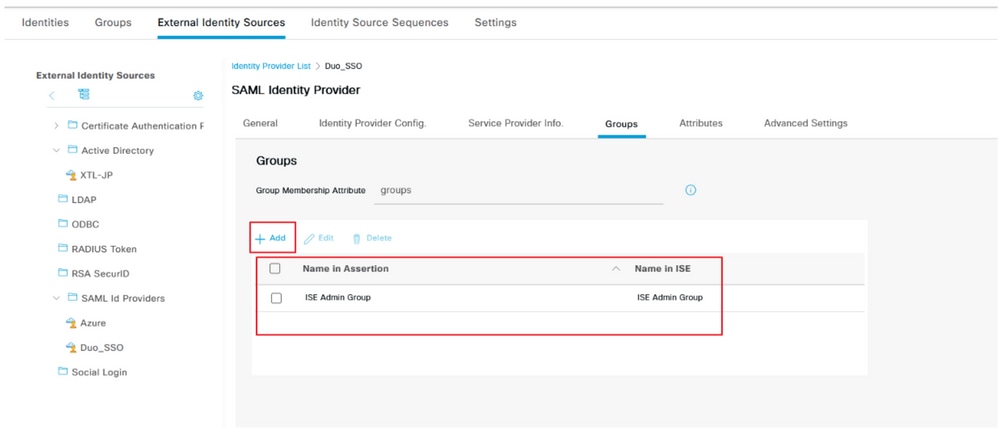

Adicionar participação em grupos

Adicionar participação em gruposNo ISE, navegue até Administration > Identity Management > External Identity Sources > SAML Id Providers e escolha o SAML IdP que você criou. Clique em Groups e, em seguida, no botão Add.

Adicione o nome em Asserção (nome do grupo de administradores do ISE) e, no menu suspenso, escolha o grupo de controle de acesso baseado em função (RBAC) criado (Etapa 4) e clique em Abrir para salvá-lo. O URL do SSO e os Certificados de Autenticação são preenchidos automaticamente:

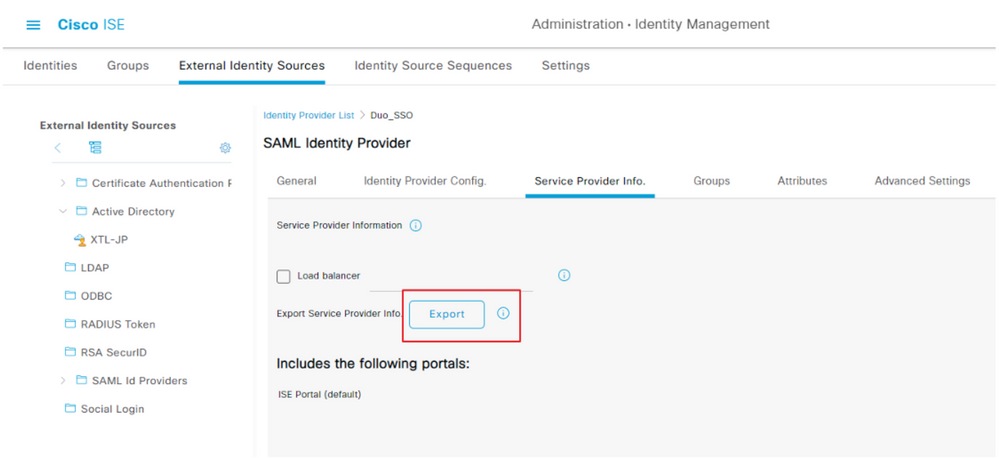

Exportar informações da controladora

Exportar informações da controladoraNavegue até Administration > Identity Management > External Identity Sources > SAML Id Providers > (Your SAML Provider) .

Alterne a guia para SP Info. e clique no botão Export, conforme mostrado na imagem:

Faça o download do arquivo.xml e salve-o. Anote o URL do localAssertionConsumerService e o valor entityID, pois esses detalhes são necessários no Portal Duo SSO.

<?xml version="1.0" encoding="UTF-8"?><md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" entityID="http://CiscoISE/7fdfc239-631e-439c-a3ab-f5e56429779d"><md:SPSSODescriptor AuthnRequestsSigned="false" WantAssertionsSigned="true" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"><md:KeyDescriptor use="signing"><ds:KeyInfo xmlns:ds="http://www.w3.org/2000/09/xmldsig#"><ds:X509Data><ds:X509Certificate>MIIFUzCCAzugAwIBAgIMNOUWtIWSUFWaealmMA0GCSqGSIb3DQEBDAUAMCcxJTAjBgNVBAMTHFNB TUxfaXNlMDIueGVyb3RydXN0bGFicy5jb20wHhcNMjExMTE1MjI1OTM0WhcNMjYxMTE0MjI1OTM0 WjAnMSUwIwYDVQQDExxTQU1MX2lzZTAyLnhlcm90cnVzdGxhYnMuY29tMIICIjANBgkqhkiG9w0B AQEFAAOCAg8AMIICCgKCAgEAxw7scSLMH1ApI3O/7+vWsGP4schoJJHlVeJKHuJVgm19SXViW8Ab WL9hQEXDr+U/zzp7fAq0YjckeNJg6VMhasao5tY4cutrAZK2F/kYvdVN+0N2cJUSTdJZNdKO+hcj VmUgClUi6Xa4PJNw+1yhj8PwrDlpzfgXZLi3wlo5sMRGrg8NeSbShPJVakIEF2FoI0hXTOOSH4ZN sD4q99dzrAv2m6y74vtU0GqwX4RRMOdvr7DIMNd2U/trh41QT85SY5c70l6fRWtY9omZBdU0S2JC ihWnC9ug7FE0qdPm2h5KiZvxJck9OqVXDHvtRKctW5gwzfX8Hu7DQKqs90h04HRUxg2GEiuiXCQZ 5p63KfoRly5oW50UK0LIMdyhDl+8uP+n+Jo3ufR8lKe42+/rws5Ct1hg4jozddutKkw2vyxMEg5/ ZpAz/goRIOmBN4r3n3FNGZV1uTfbb1Mz8yvY61ccGgTU1/Iynt9maNHxjbFtAP+HaiMPisfTKDRJ OLx91v+xKpb+opcOxqVK1q0Us0yGVvfycaFNZ3jP5wBNBzSAi7cvXk7sIW9WM7DC84OjC/r9EbaX Wll7MLV+16Z+FeDnzhzFVjq/cb61eNvXKKwDFryFqBnDLLJGmJuZQ/EgR0wkvseR8tNE3qIYVhOe qfCKZUpWtZ+lGLDD3r50p9UCAwEAAaN/MH0wIgYDVR0RBBswGYIXaXNlMDIueGVyb3RydXN0bGFi cy5jb20wDAYDVR0TBAUwAwEB/zALBgNVHQ8EBAMCAuwwHQYDVR0OBBYEFAoHeqyYR5r0XpOVXODT WdpDycOoMB0GA1UdJQQWMBQGCCsGAQUFBwMBBggrBgEFBQcDAjANBgkqhkiG9w0BAQwFAAOCAgEA aoIIkyS8slDwjQrRsUVyPi17Lvl0TleCUQBrnr5WNUWlaXIB7Cb9qrG9D2ced72miH6vUcxine78 V4loTsgVu3tVlslQrOLW2eNLSbaN1XqbVUl1sCZkA4wGt8uLPX0t8UYysecEPFXD0NiKGPoIMaFg 3pP5525cJpeLRkgHjw1Z2qT54lsGd8Gdq6V666kliAt73kPwfDiZf/uDsCI+euIHDywLdOad51kJ RWAsZO7tgxK3tJO9z7JU4oY1fI26DUN43++Ap3KSaDiz9gYJ3fFjR9hP/nF/ywyO0HO5MgHqhsMo +zBMADukmprYC8qd+0z76+NQ6TLXgUer7NQMty68tQYP4riupvc26CEmgEZ592jBgDdt2tkY9An4 Fl/rqJPhX2RISLdUt50NcBbIZVOJ/IjkqHj9UG1E/U8qYy3krWvZV+VV5ChVNzwiVTWFCEOHNOTh l/yYdAAsODUBbwTqgJL1G3hNo+dA3LAgg/XKENFr+tt3LQ0kwPAtjKFQsIX/4sgMetV4KSqUI3HZ qw5u0t9WT578SZ5p1u/qj2cfx2wdqRVk5vSij6TxOpXIaCuY2L5YfeIMP/K49K+DecMBxCrKygNT vGX0PkVG/yqgQ9OIfQZ1OD3/NZxGyBJdzSSkjHxiUdWf4lWj1tVU+qav8M3imsCRvcZJppaKJNo=</ds:X509Certificate></ds:X509Data></ds:KeyInfo></md:KeyDescriptor><md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:persistent</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:WindowsDomainQualifiedName</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:kerberos</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:X509SubjectName</md:NameIDFormat><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://10.52.14.44:8443/portal/SSOLoginResponse.action" index="0"/><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://ise02.xerotrustlabs.com:8443/portal/SSOLoginResponse.action" index="1"/></md:SPSSODescriptor></md:EntityDescriptor>Aqui estão os detalhes/atributos de interesse reunidos a partir do meta arquivo que precisa ser configurado na Integração SAML Genérica Duo

entityID = http://CiscoISE/7fdfc239-631e-439c-a3ab-f5e56429779d.

AssertionConsumerService Location = https://10.x.x.x:8443/portal/SSOLoginResponse.action onde 10.x.x.x é o IP do ISE encontrado no arquivo XML (Location).

AssertionConsumerService Location = https://isenodename.com:8443/portal/SSOLoginResponse.action onde isenodename é o nome real do FQDN do ISE encontrado no arquivo XML (Location).

Etapa 2. Configurar o SSO Duo para ISE

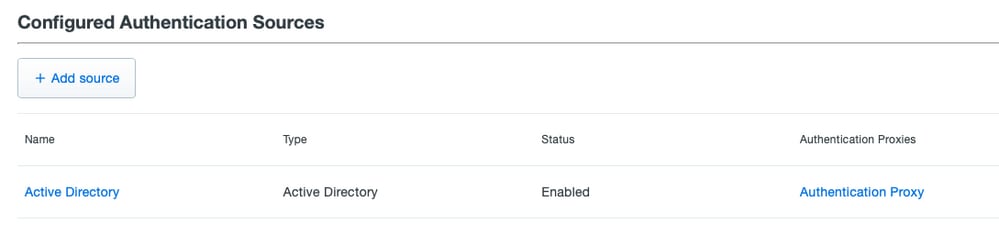

Etapa 2. Configurar o SSO Duo para ISEVerifique este KB para configurar o SSO Duo com AD como uma Origem de autenticação.

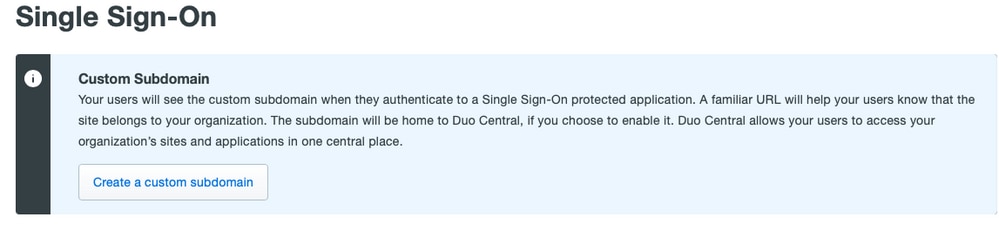

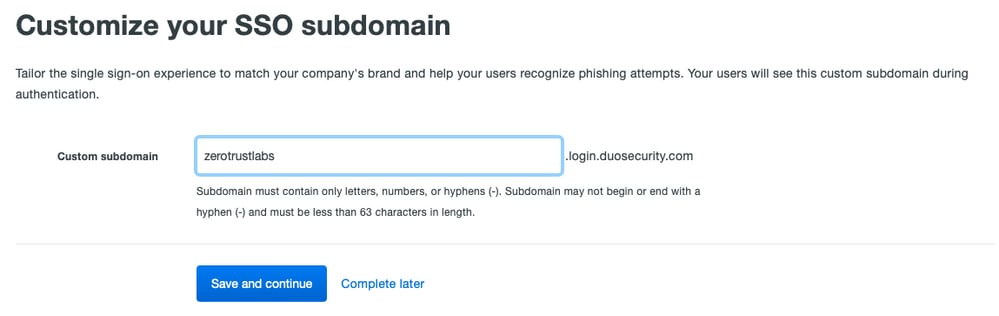

Verifique este KB para habilitar o SSO com seu domínio personalizado.

Etapa 3. Integrar o Cisco ISE com o SSO Duo como um SP genérico

Etapa 3. Integrar o Cisco ISE com o SSO Duo como um SP genéricoVerifique as Etapas 1 e 2 deste KB para integrar o Cisco ISE com o SSO Duo como um SP Genérico.

Configure os detalhes do SP do Cisco ISE no painel de administração do Duo para o SP genérico:

| Nome |

Descrição |

| ID da entidade |

|

| URL do Serviço de Consumidor de Asserção (ACS) |

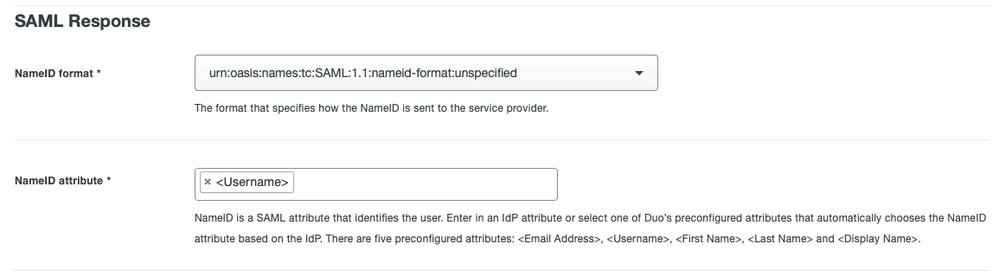

Configurar resposta SAML para Cisco ISE:

| Nome |

Descrição |

| Formato NameID |

urn:oasis:names:tc:SAML:1.1:nameid-format:não especificado |

| atributo NameID |

Nome de usuário |

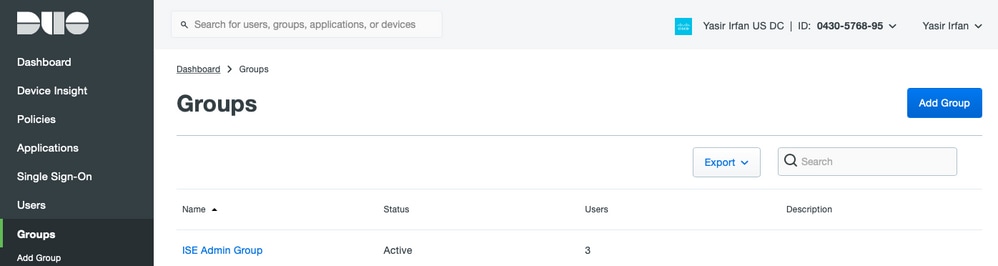

Crie um grupo chamado Grupo de administração Cisco no painel de administração do Duo e adicione os usuários do ISE a esse grupo ou crie um grupo no Windows AD e sincronize o mesmo com o painel de administração do Duo usando o recurso de sincronização de diretório.

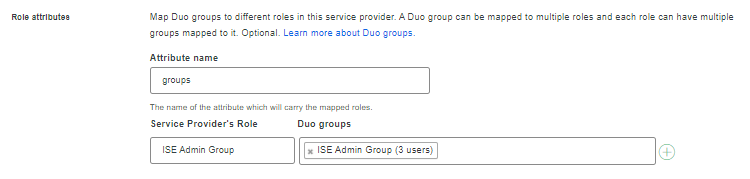

Configurar atributos de função para o Cisco ISE:

| Nome |

Descrição |

| Nome do atributo |

grupos |

| Função SP |

Grupo de administração do ISE |

| Grupos Duo |

Grupo de administração do ISE |

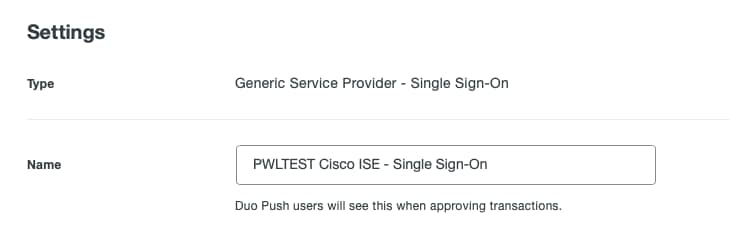

Na seção Configurações, forneça um nome apropriado na guia Nome para essa integração.

Clique no botão Save para salvar a configuração e consulte este KB para obter mais detalhes.

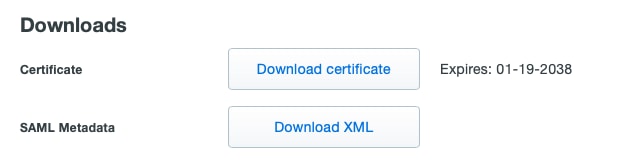

Clique em Download XML para baixar os Metadados SAML.

Faça o download de Metadados SAML do Painel de administração do Duo para o Cisco ISE navegando para Administration > Identity Management > External Identity Sources > SAML Id Providers > Duo_SSO.

Alterne a guia para Config. do provedor de identidade e clique no botão Escolher arquivo.

Escolha o arquivo Metadata XML baixado na Etapa 8. e clique em Save.

Observação: esta etapa é mencionada aqui na seção Configurar a Integração de SSO SAML com SSO Duo; Etapa 2. Importe o arquivo SAML Metadata XML do portal Duo Admin.

Verificar

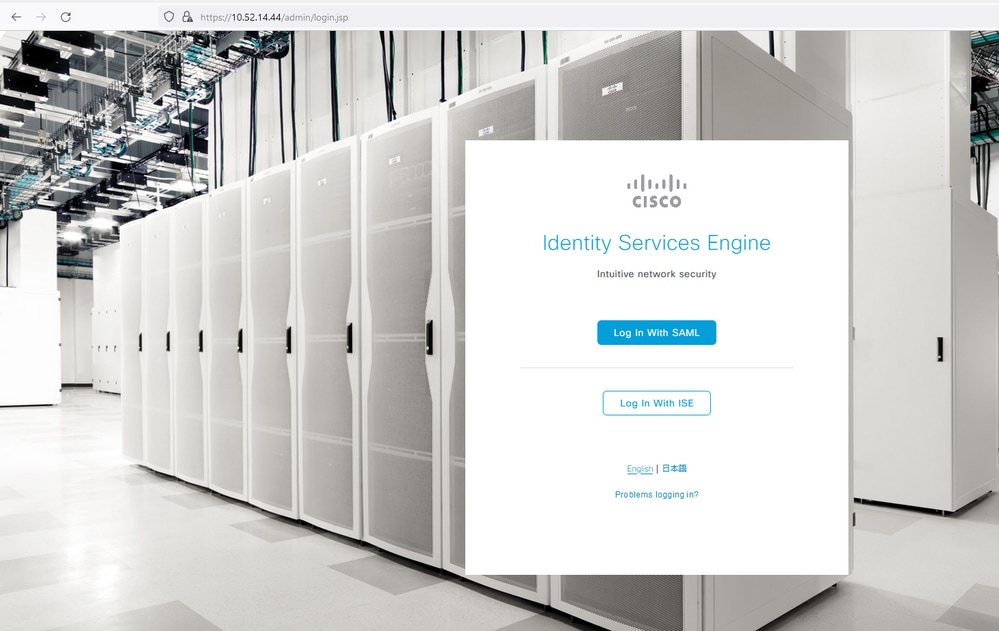

VerificarTestando a integração com o SSO Duo

Testando a integração com o SSO Duo1. Faça login no painel de administração do Cisco ISE e clique em Log In With SAML.

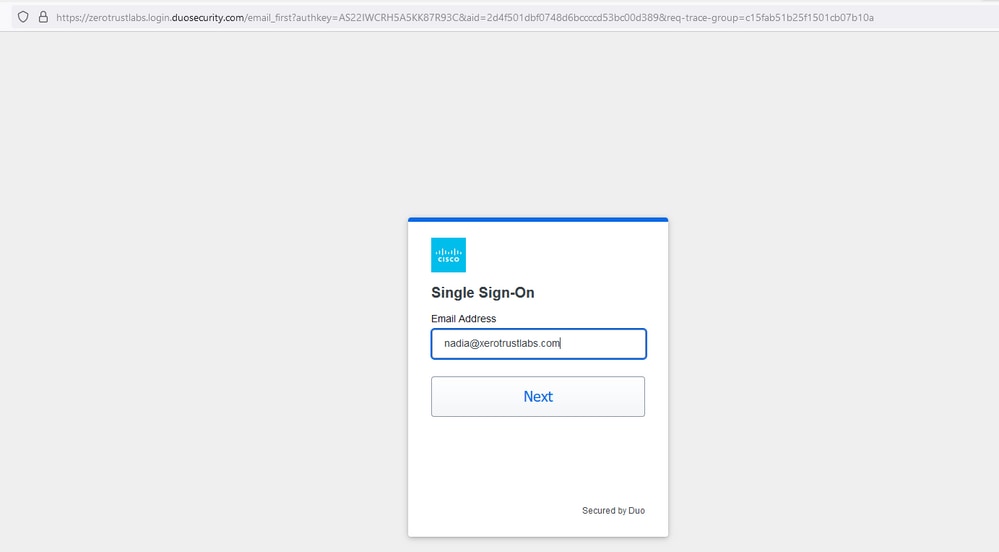

2. Redirecionado para a página SSO, informe o Endereço de E-mail e clique em Próximo.

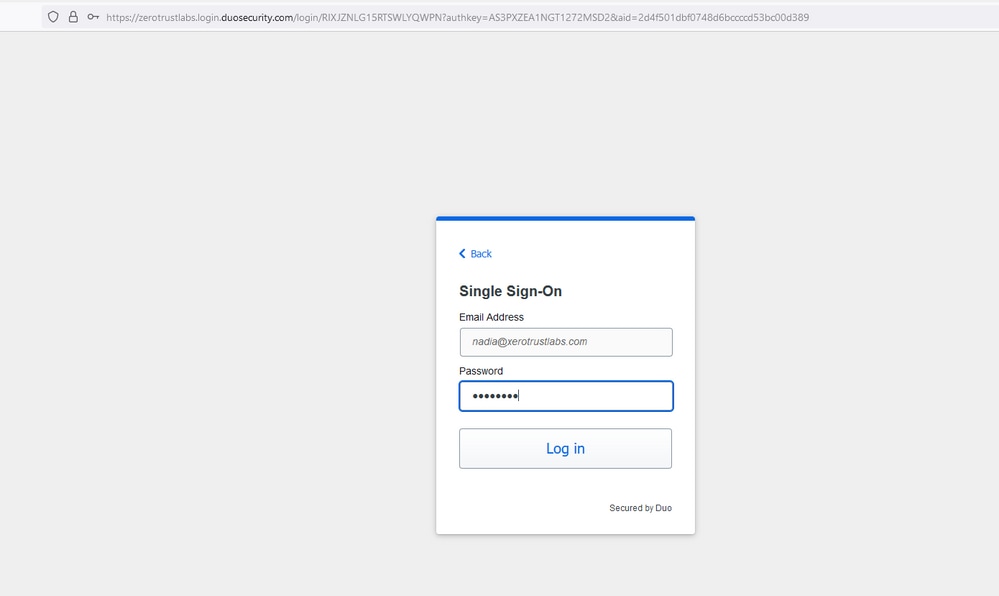

3. Insira a senha e clique em Login.

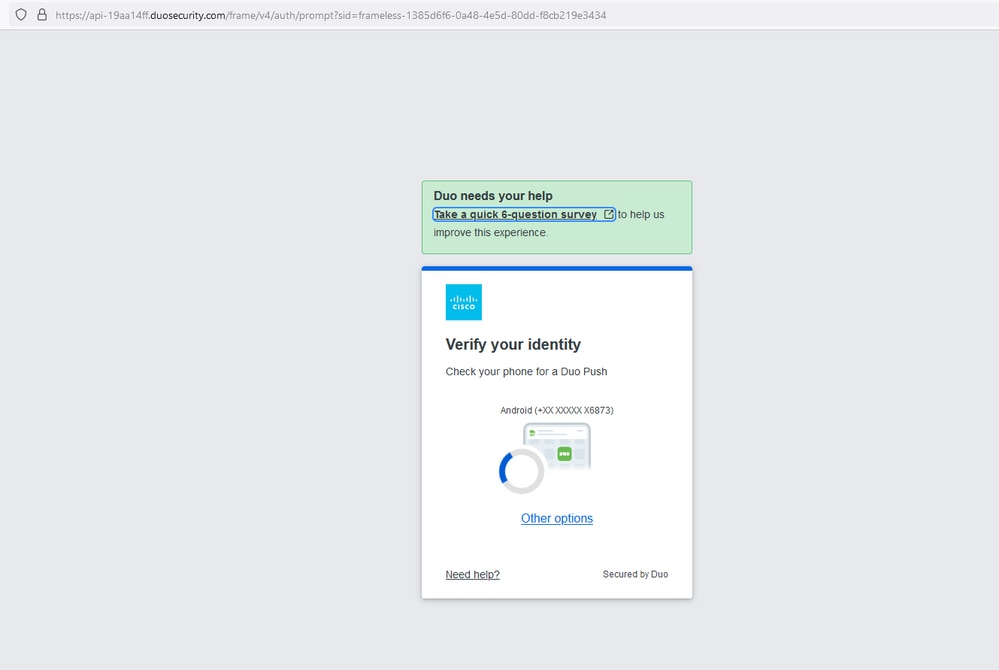

4. Você recebe um prompt Duo Push no seu dispositivo móvel.

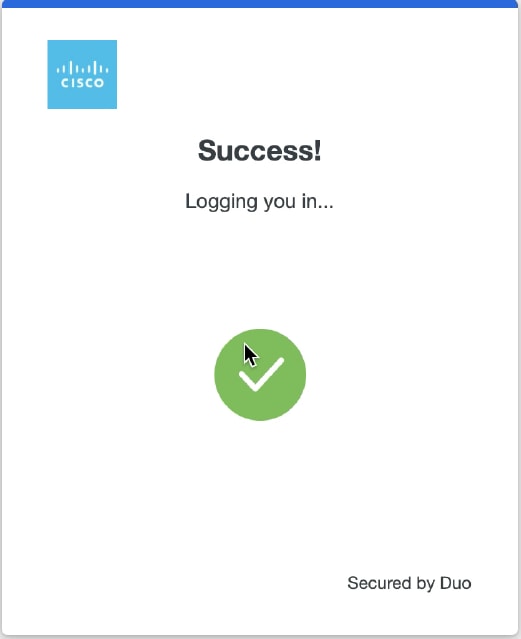

5. Depois de aceitar o prompt, você obterá uma janela e será redirecionado automaticamente para a página de administração do ISE.

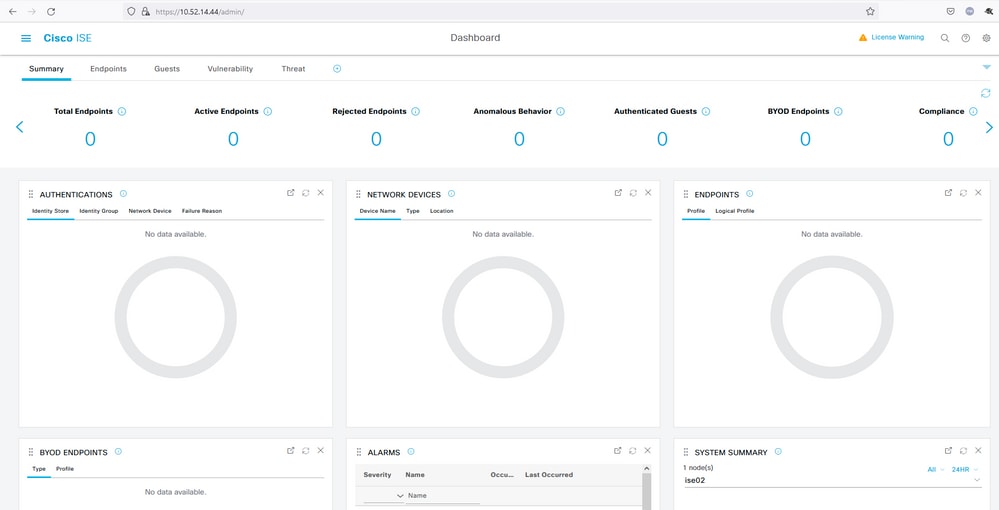

6. Página de Acesso à GUI do Administrador do ISE.

Troubleshooting

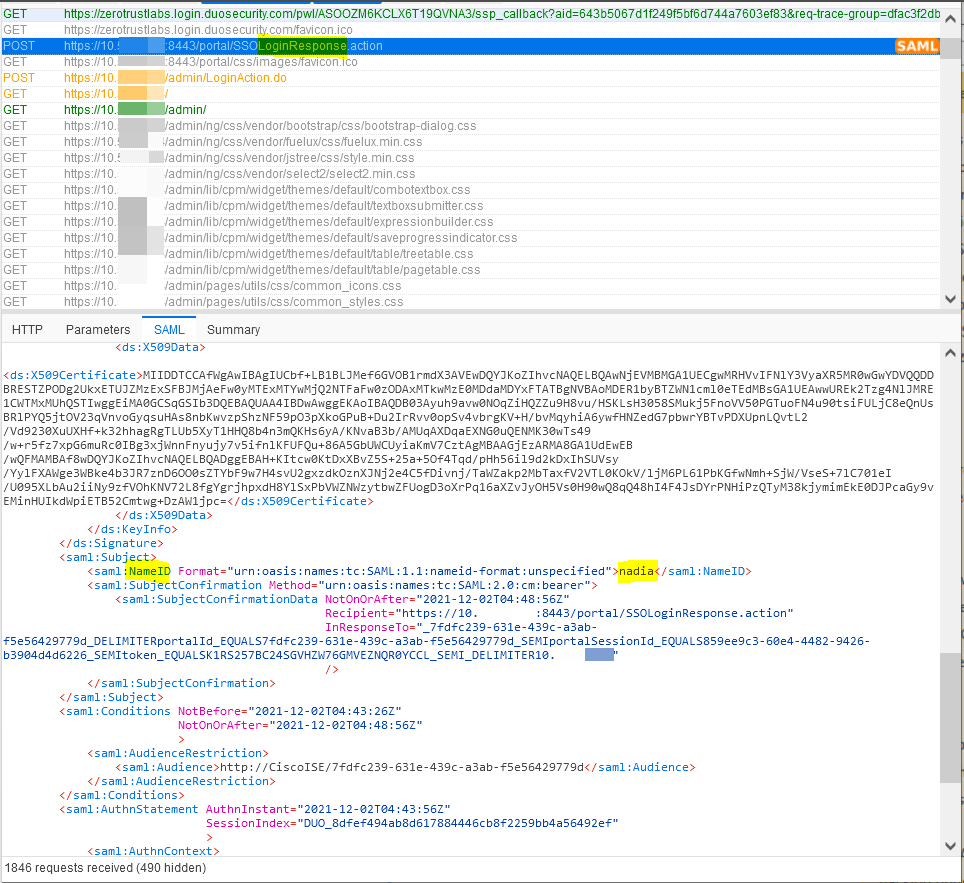

Troubleshooting- Baixe a extensão do rastreador SAML para o Mozilla FF https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/.

- Role até o pacote

SSOLoginResponse.action. Na guia SAML, você vê vários atributos enviados do Duo SAML: NameID, Recipient (AssertionConsumerService Location URL) e Audience(EntityID).

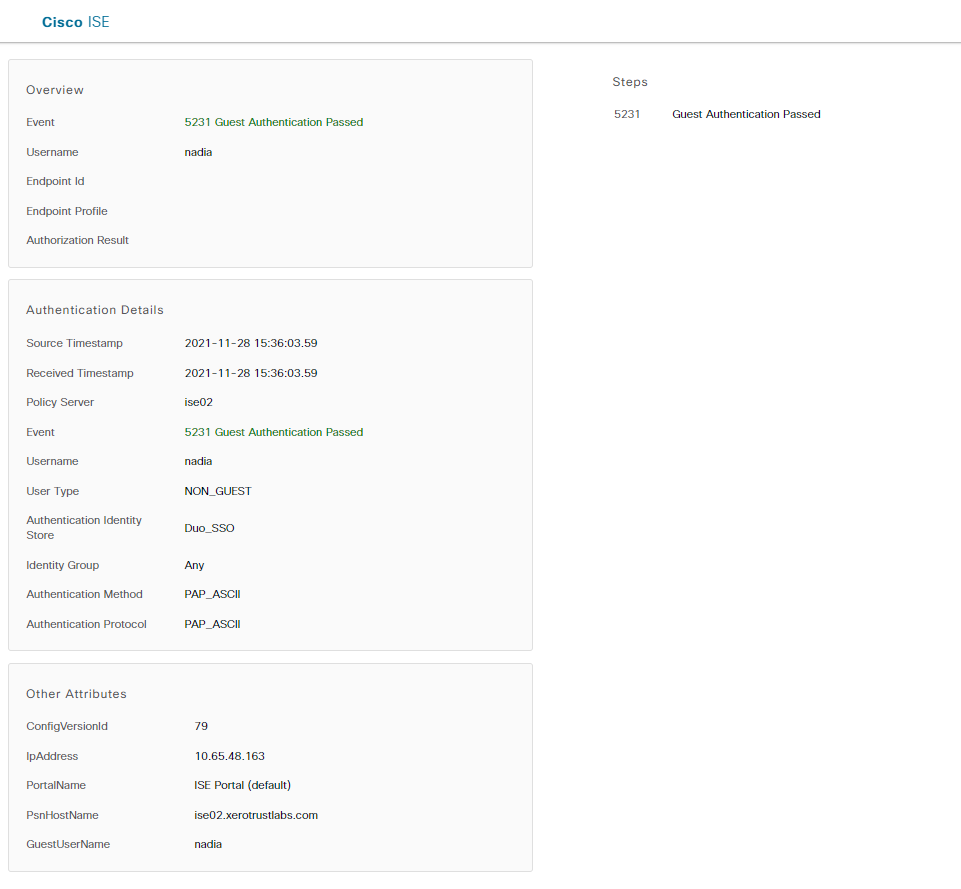

- Logon ao vivo no ISE:

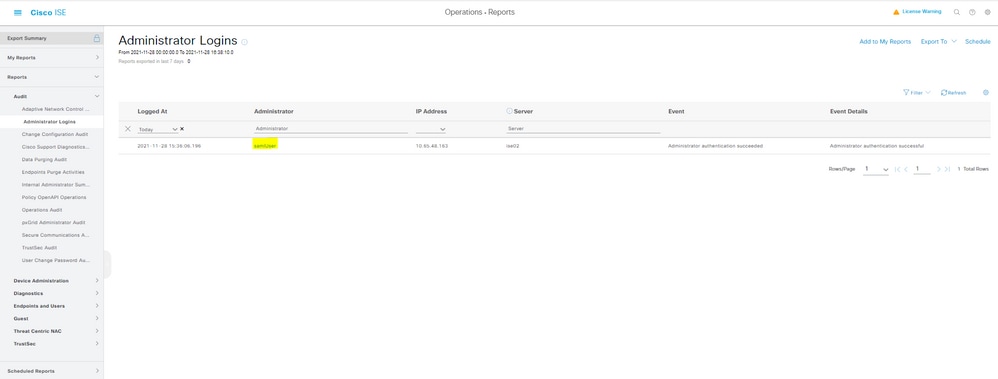

- Logon administrativo no ISE: nome de usuário: samlUser.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

29-Feb-2024 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Nadia GouveiaEquipe TAC do ISE

- Mayil RajLíder da equipe do ISE TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback