Implante um CSR1000v/C8000v na plataforma de nuvem do Google

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve o procedimento para implantar e configurar um Cisco CSR1000v e um Catalyst 8000v (C800v) no Google Cloud Platform (GCP).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Tecnologias de virtualização / Máquinas Virtuais (VMs)

- Plataformas em nuvem

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Uma assinatura ativa do Google Cloud Platform com um projeto criado

-

console GCP

-

mercado de GCP

- Terminal Bash, Putty ou SecureCRT

- Chaves Secure Shell (SSH) públicas e privadas

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

A partir da versão 17.4.1, o CSR1000v se torna o C8000v com a mesma funcionalidade, mas com novos recursos adicionados, como o SD-WAN e o licenciamento do Cisco DNA. Para obter mais informações, verifique a ficha técnica oficial dos produtos:

Data Sheet do Cisco Cloud Services Router 1000v

Dados técnicos do software Cisco Catalyst 8000V Edge

Portanto, este guia é aplicável para a instalação de roteadores CSR1000v e C8000v.

Configuração do projeto

Note: No momento em que este documento é escrito, novos usuários têm 300 USD de créditos gratuitos para explorar totalmente o GCP como camada gratuita por um ano. Isso é definido pelo Google e não está sob o controle da Cisco.

Observação: este documento requer a criação de chaves SSH públicas e privadas. Para obter informações adicionais, consulte Gerar uma Chave SSH de Instância para Implantar um CSR1000v no Google Cloud Platform

Etapa 1. Assegurar um projeto válido e ativo para a conta.

Verifique se sua conta tem um projeto válido e ativo, que deve estar associado a um grupo com permissões para o Mecanismo de Computação.

Para esta implantação de exemplo, um projeto criado no GCP é usado.

Note: Para criar um novo projeto, consulte Criar e gerenciar projetos.

Etapa 2. Criar um novo VPC e sub-rede.

Crie uma nova Virtual Private Cloud (VPC) e uma sub-rede que deve ser associada à instância CSR1000v.

É possível usar o VPC padrão ou um VPC e uma sub-rede criados anteriormente.

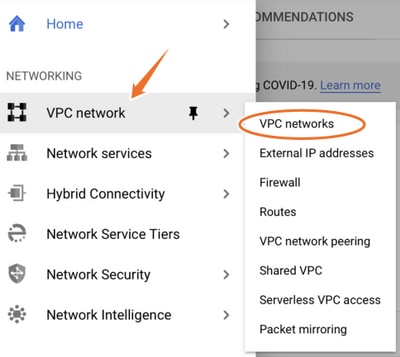

No painel de controle do console, selecione VPC network > VPC networks conforme mostrado na imagem.

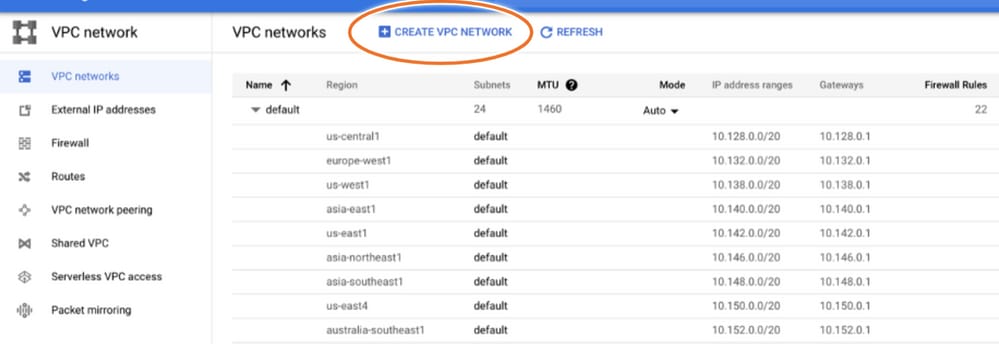

Selecione Create VPC Network como mostrado na imagem.

Note: Atualmente, o CSR1000v é implantado apenas na região central dos EUA no GCP.

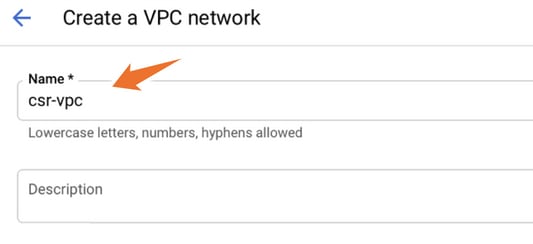

Configure o nome do VPC conforme mostrado na imagem.

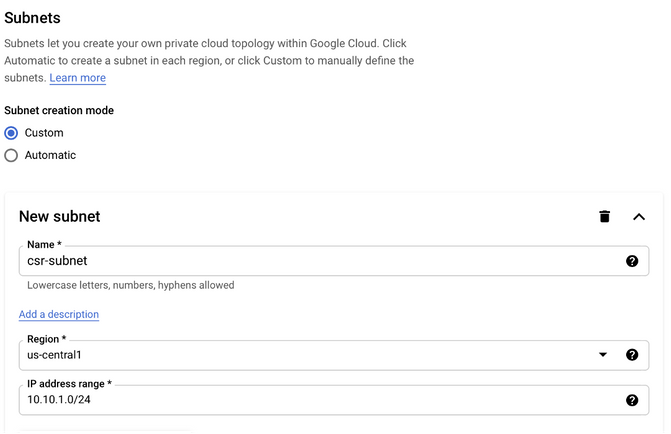

Configure o nome da sub-rede associado ao VPC e selecione a região us-central1.

Atribua um intervalo de endereços IP válido dentro do CIDR us-central1 de 10.128.0.0/20. como mostrado na imagem.

Deixe outras configurações como padrão e selecione o botão criar:

Note: Se "automático" for selecionado, o GCP atribuirá um intervalo válido automático dentro do CIDR da região.

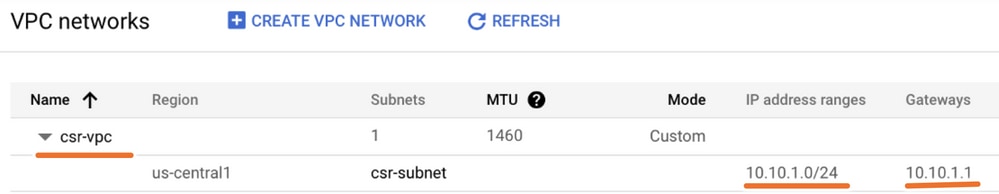

Quando o processo de criação terminar, o novo VPC aparecerá na seção Redes VPC, como mostrado na imagem.

Etapa 3. Implantação da Instância Virtual.

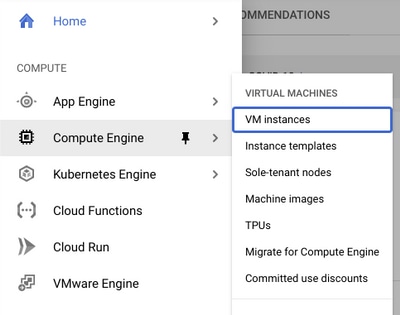

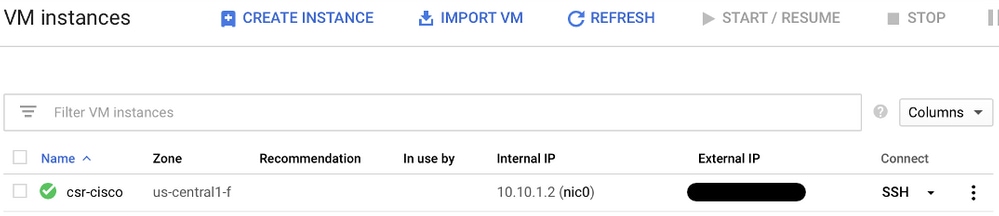

Na seção Mecanismo de computação, selecione Mecanismo de computação > instâncias de VM como mostrado na imagem.

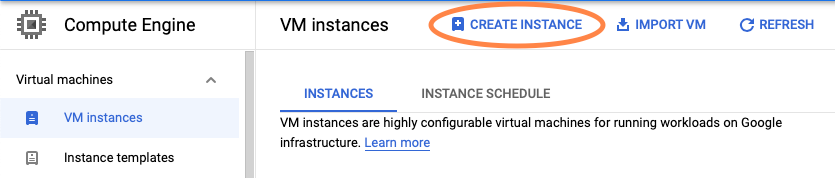

No painel da VM, selecione a guia Criar instância como mostrado na imagem.

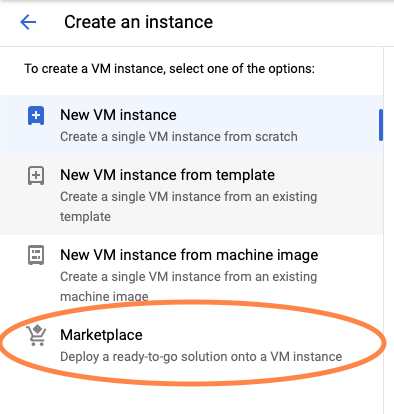

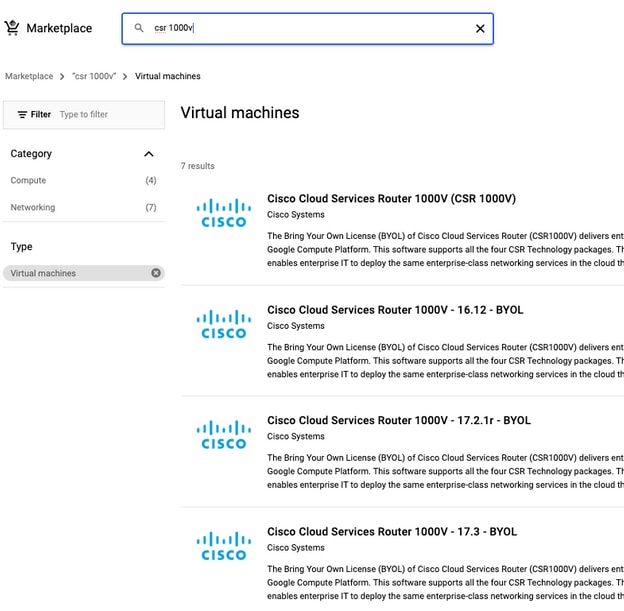

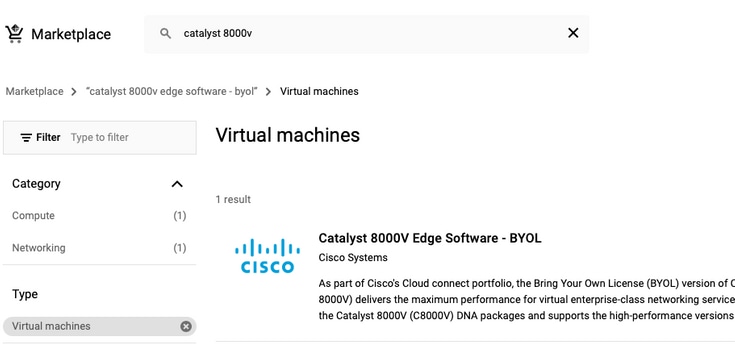

Use o mercado GCP como mostrado na imagem para exibir produtos da Cisco.

Na barra de pesquisa, digite Cisco CSR ou Catalyst C800v, escolha o modelo e a versão que atenda às suas necessidades e selecione Iniciar.

Para este exemplo de implantação, a primeira opção foi selecionada conforme mostrado na imagem.

Observação: BYOL significa "Bring Your Own License" (traga sua própria licença).

Observação: atualmente, o GCP não suporta o modelo de pagamento progressivo (PAYG).

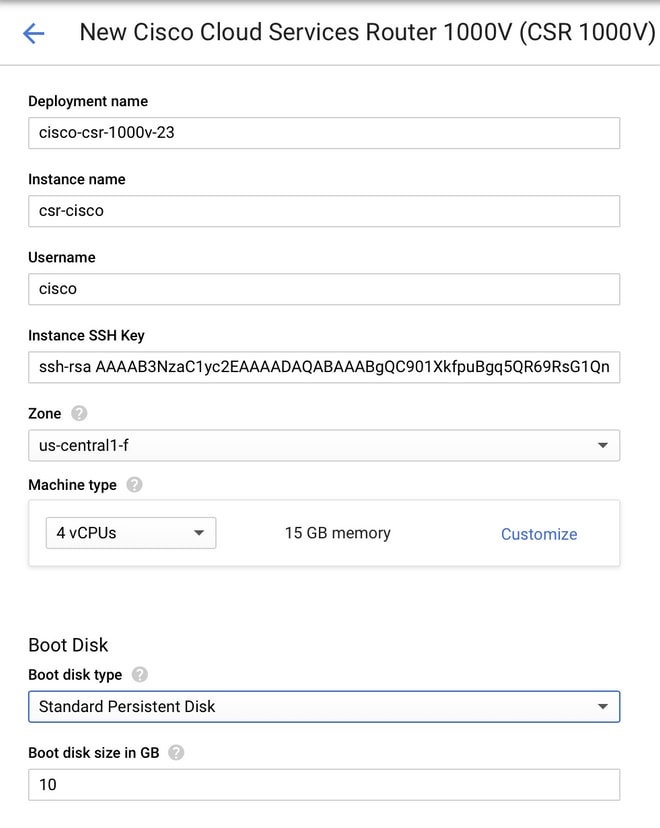

O GCP requer a inserção dos valores de configuração que devem ser associados à VM, como mostrado na imagem:

Um nome de usuário e uma chave pública SSH são necessários para implantar um CSR1000v/C8000v no GCP, como mostrado na imagem. Consulte Generate an Instance SSH Key to Deploy a CSR1000v in Google Cloud Platform se as chaves SSH não tiverem sido criadas.

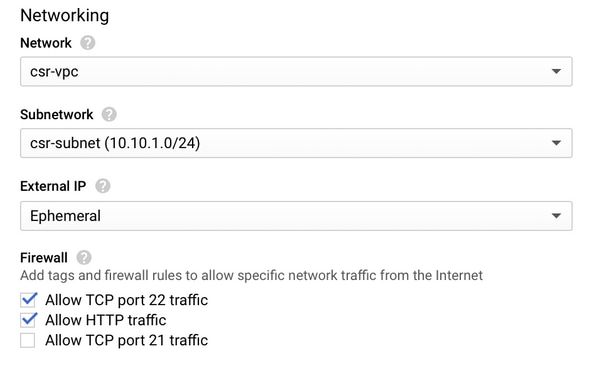

Selecione o VPC e a sub-rede criados antes e escolha Efêmero no IP externo, para ter um IP Público associado à instância, como mostrado na imagem.

Depois disso ser configurado. Selecione o botão de ativação.

Note: A porta 22 é necessária para se conectar à instância do CSR via SSH. A porta HTTP é opcional.

Quando a implantação estiver concluída, selecione Compute Engine > VM instances para verificar se o novo CSR1000v foi implantado com êxito, como mostrado na imagem.

Verificar Implantação

Conectar-se remotamente à nova instância

Os métodos mais comuns para fazer login em um CSR1000v/C8000V no GCP são a linha de comando em um terminal Bash, Putty e SecureCRT. Nesta seção, a configuração necessária para se conectar aos métodos anteriores.

Faça login no CSR1000v/C8000v com Bash Terminal

A sintaxe necessária para se conectar remotamente ao novo CSR é:

ssh -i private-key-path username@publicIPaddress

Exemplo:

$ ssh -i CSR-sshkey

@X.X.X.X

The authenticity of host 'X.X.X.X (X.X.X.X)' can't be established.

RSA key fingerprint is SHA256:c3JsVDEt68CeUFGhp9lrYz7tU07htbsPhAwanh3feC4.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added 'X.X.X.X' (RSA) to the list of known hosts.

Se a conexão for bem-sucedida, o prompt CSR1000v será exibido

$ ssh -i CSR-sshkey

@X.X.X.X

csr-cisco# show version

Cisco IOS XE Software, Version 16.09.01

Cisco IOS Software [Fuji], Virtual XE Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.9.1, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2018 by Cisco Systems, Inc.

Compiled Tue 17-Jul-18 16:57 by mcpre

Faça login no CSR1000v/C8000v com PuTTY

Para conectar com Putty, use o aplicativo PuTTYgen para converter a chave privada do formato PEM para PPK.

Consulte Convert Pem to Ppk File Using PuTTYgen para obter informações adicionais.

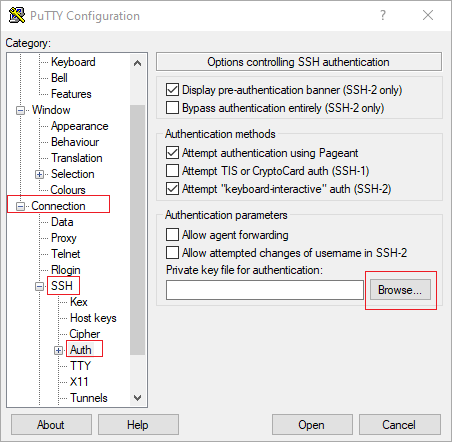

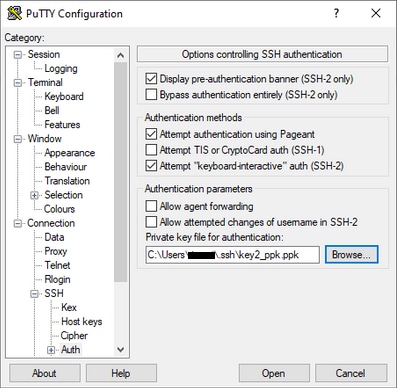

Depois que a chave privada for gerada no formato apropriado, você terá que especificar o caminho em Putty.

Selecione o arquivo de chave privada para a seção de autenticação na opção auth do menu SSH connection.

Navegue até a pasta onde a chave está armazenada e selecione a chave criada. Neste exemplo, as imagens mostram a visualização gráfica do menu Putty e o estado desejado:

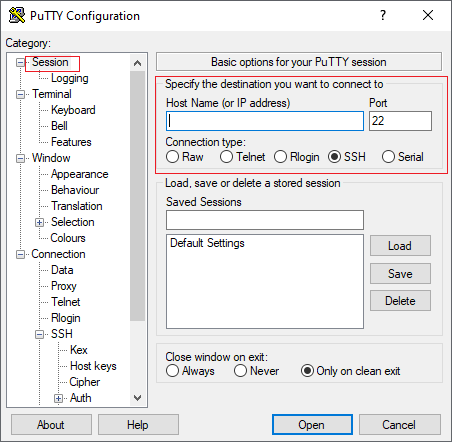

Depois que a chave apropriada for selecionada, retorne ao menu principal e use o endereço IP externo da instância CSR1000v para se conectar via SSH, como mostrado na imagem.

Note: O nome de usuário/senha definidos nas chaves SSH geradas são solicitados para fazer login.

log in as: cisco

Authenticating with public key "imported-openssh-key"

Passphrase for key "imported-openssh-key":

csr-cisco#

Faça login no CSR1000v/C8000V com SecureCRT

O CRT seguro requer a chave privada no formato PEM, que é o formato padrão para as chaves privadas.

No CRT Seguro, especifique o caminho para a chave privada no menu:

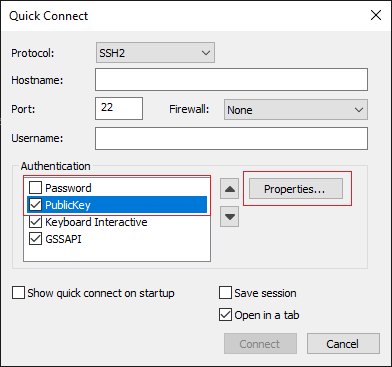

File > Quick Connect > Authentication > Uncheck Password > PublicKey > Properties.

A imagem mostra a janela esperada.

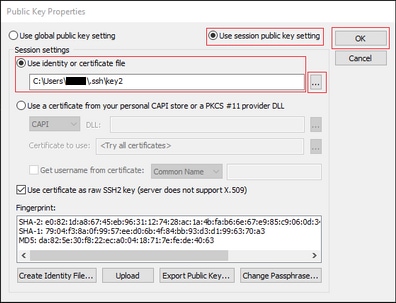

Selecione Use session public key string > Select Use identity or certificate file > Select ... > Navegue até o diretório e selecione a chave desejada > Select OK como mostrado na imagem.

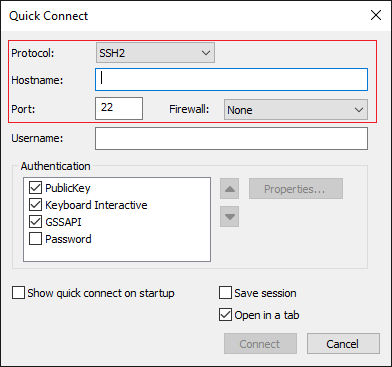

Finalmente, conecte-se ao IP externo do endereço da instância via SSH, como mostrado na imagem.

Note: O nome de usuário/senha definidos nas chaves SSH geradas são solicitados para fazer login.

csr-cisco# show logging

Syslog logging: enabled (0 messages dropped, 3 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled)

No Active Message Discriminator.

<snip>

*Jan 7 23:16:13.315: %SEC_log in-5-log in_SUCCESS: log in Success [user: cisco] [Source: X.X.X.X] [localport: 22] at 23:16:13 UTC Thu Jan 7 2021

csr-cisco#

Métodos adicionais de login de VM

Note: Consulte a documentação Conectar-se a VMs Linux usando métodos avançados.

Autorizar usuários adicionais a fazer login no CSR1000v/C8000v no GCP

Depois que o login na instância do CSR1000v for bem-sucedido, é possível configurar usuários adicionais com esses métodos.

Configurar um novo nome de usuário/senha

Use esses comandos para configurar um novo usuário e uma nova senha.

enable

configure terminal

usernameprivilege secret

end

Exemplo:

csr-cisco# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

csr-cisco(config)#

csr-cisco(config)# username cisco privilege 15 secret cisco

csr-cisco(config)# end

csr-cisco#

Um novo usuário agora pode fazer login na instância do CSR1000v/C8000v.

Configurar um novo usuário com chave SSH

Para obter acesso à instância CSR1000v, configure a chave pública. As chaves SSH nos metadados da instância não fornecem acesso a CSR1000v.

Use estes comandos para configurar um novo usuário com uma chave SSH.

configure terminal

ip ssh pubkey-chain

username

key-string

exit

end

Note: O comprimento máximo da linha na CLI da Cisco é de 254 caracteres, portanto, a sequência de chave não pode se ajustar a essa limitação. É conveniente envolver a sequência de chave para se ajustar a uma linha de terminal. Os detalhes sobre como superar essa limitação são explicados em Gerar uma Chave SSH de Instância para Implantar um CSR1000v na Plataforma de Nuvem do Google

$ fold -b -w 72 /mnt/c/Users/ricneri/.ssh/key2.pub

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDldzZ/iJi3VeHs4qDoxOP67jebaGwC6vkC

n29bwSQ4CPJGVRLcVSNPcPPqVydiXVEOG8e9gFszkpk6c2meO+TRsSLiwHigv28lyw5xhn1U

ck/AYpy9E6TyEEu9w6Fz0xTG2Qhe1n9b5Les6K9PFP/mR6WUMbfmaFredV/sADnODPO+OfTK

/OZPg34DNfcFhglja5GzudRb3S4nBBhDzuVrVC9RbA4PHVMXrLbIfqlks3PCVGOtW1HxxTU4

FCkmEAg4NEqMVLSm26nLvrNK6z7lRMcIKZZcST+SL6lQv33gkUKIoGB9qx/+DlRvurVXfCdq

3Cmxm2swHmb6MlrEtqIv cisco

$

csr-cisco# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

csr-cisco(config)#

csr-cisco(config)# ip ssh pubkey-chain

csr-cisco(conf-ssh-pubkey)# username cisco

csr-cisco(conf-ssh-pubkey-user)# key-string

csr-cisco(conf-ssh-pubkey-data)#ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDldzZ/iJi3VeHs4qDoxOP67jebaGwC

csr-cisco(conf-ssh-pubkey-data)#6vkCn29bwSQ4CPJGVRLcVSNPcPPqVydiXVEOG8e9gFszkpk6c2meO+TRsSLiwHigv28l

csr-cisco(conf-ssh-pubkey-data)#yw5xhn1Uck/AYpy9E6TyEEu9w6Fz0xTG2Qhe1n9b5Les6K9PFP/mR6WUMbfmaFredV/s

csr-cisco(conf-ssh-pubkey-data)#ADnODPO+OfTK/OZPg34DNfcFhglja5GzudRb3S4nBBhDzuVrVC9RbA4PHVMXrLbIfqlk

csr-cisco(conf-ssh-pubkey-data)#s3PCVGOtW1HxxTU4FCkmEAg4NEqMVLSm26nLvrNK6z7lRMcIKZZcST+SL6lQv33gkUKI

csr-cisco(conf-ssh-pubkey-data)#oGB9qx/+DlRvurVXfCdq3Cmxm2swHmb6MlrEtqIv cisco

csr-cisco(conf-ssh-pubkey-data)# exit

csr-cisco(conf-ssh-pubkey-user)# end

csr-cisco#

Verifique os usuários configurados ao fazer login no CSR1000v/C8000v

Para confirmar se a configuração foi definida corretamente, faça login com as credenciais criadas ou com o par de chaves privadas para a chave pública com as credenciais adicionais.

No lado do roteador, consulte o log de login bem-sucedido com o endereço IP do terminal.

csr-cisco# show clock

*00:21:56.975 UTC Fri Jan 8 2021

csr-cisco#

csr-cisco# show logging

Syslog logging: enabled (0 messages dropped, 3 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled)

<snip>

*Jan 8 00:22:24.907: %SEC_log in-5-log in_SUCCESS: log in Success [user: <snip>] [Source: <snip>] [localport: 22] at 00:22:24 UTC Fri Jan 8 2021

csr-cisco#

Troubleshooting

Se a mensagem de erro "Operation Timed Out" for exibida.

$ ssh -i CSR-sshkey

@X.X.X.X

ssh: connect to host <snip> port 22: Operation timed out

Possíveis causas

- A instância não concluiu sua implantação.

- O endereço público não é aquele atribuído à nic0 na VM.

Solução

Aguarde a conclusão da implantação da VM. Geralmente, uma implantação do CSR1000v leva até 5 minutos para ser concluída.

Se for necessária uma senha

Se for necessária uma senha:

$ ssh -i CSR-sshkey

@X.X.X.X

Password:

Password:

Possível causa

- O nome de usuário ou a chave privada está incorreto.

- Em versões mais recentes de sistemas operacionais como MacOS ou Linux, o utilitário OpenSSH não tem RSA habilitado por padrão.

Solução

- Certifique-se de que o nome de usuário seja o mesmo que foi especificado quando CSR1000v/C8000v foi implantado.

- Certifique-se de que a chave privada seja a mesma que você incluiu no momento da implantação.

- Especifique o tipo de chave aceita no comando ssh.

ssh -o PubkeyAcceptedKeyTypes=ssh-rsa -i

@

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

2.0 |

09-Aug-2024 |

Opção OpenSSH adicionada para RSA |

1.0 |

29-Dec-2021 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Eric GarciaEngenheiro do Cisco TAC

- Ricardo NeriEngenheiro do Cisco TAC

- Editado por Amanda Nava ZarateEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback