Introdução

Este documento descreve a configuração para ativar o encapsulamento de IPsec e GRE para a mesma interface de túnel em um roteador Cisco IOS XE® SD-WAN.

Pré-requisitos

Requisitos

A Cisco recomenda o conhecimento destes tópicos:

- Cisco SD-WAN

- Interface de linha de comando (CLI) básica do Cisco IOS-XE

Componentes Utilizados

Este documento é baseado nestas versões de software e hardware:

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Os roteadores Cisco IOS-XE SD-WAN precisam de pelo menos um encapsulamento; Internet Protocol Security (IPsec) ou Generic Routing Encapsulation (GRE) para cada interface de túnel.

Há casos de uso em que ambos os encapsulamentos são necessários.

Casos de uso

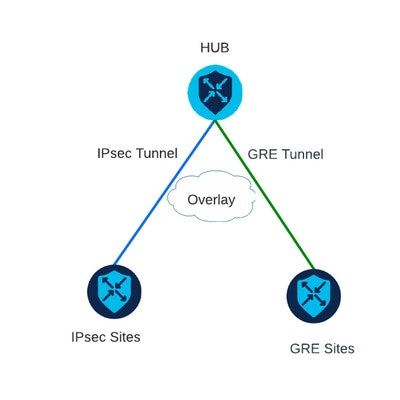

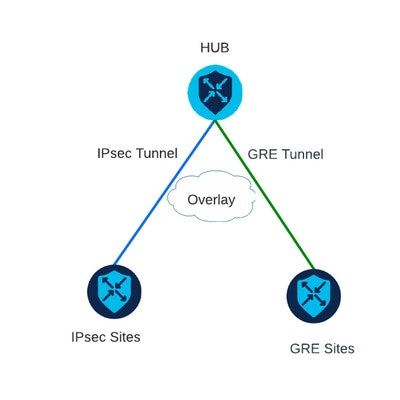

Cenário 1

Neste cenário, há um hub com um transporte e ambos os encapsulamentos para a mesma interface de túnel.

Isso cria dois TLOCs e permite a formação de túneis com dispositivos de borda remota que usam apenas IPSec e dispositivos de borda remota que usam apenas GRE.

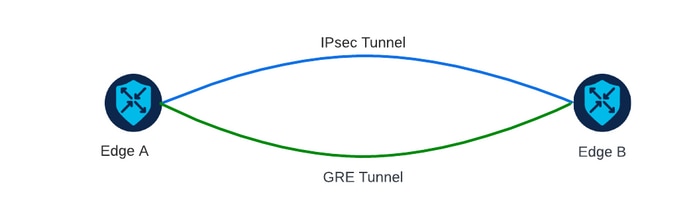

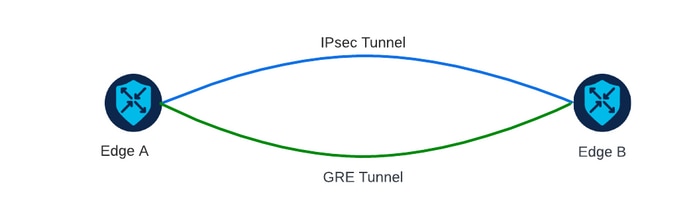

Cenário 2

Neste cenário, há dois dispositivos de borda com um transporte. Esse transporte é configurado com ambos os encapsulamentos em ambos os pontos finais.

Isso é útil se houver tráfego que precise ser enviado via GRE e tráfego para ser enviado via IPsec.

Configuração

Essa configuração pode ser executada por meio da CLI do roteador ou por meio de um modelo de recurso do vManage.

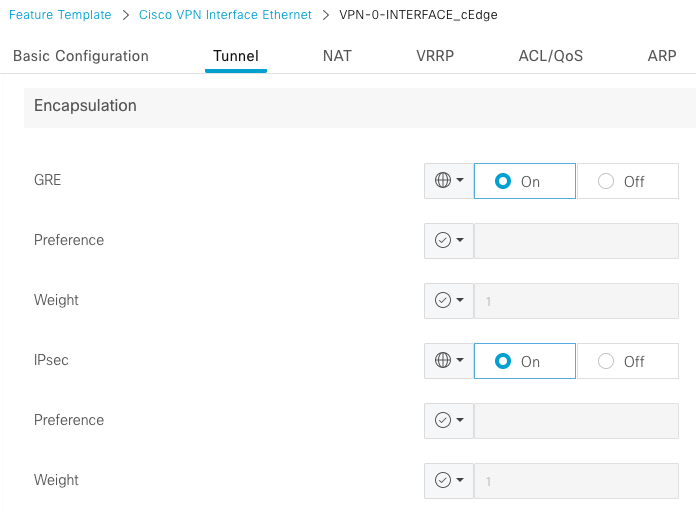

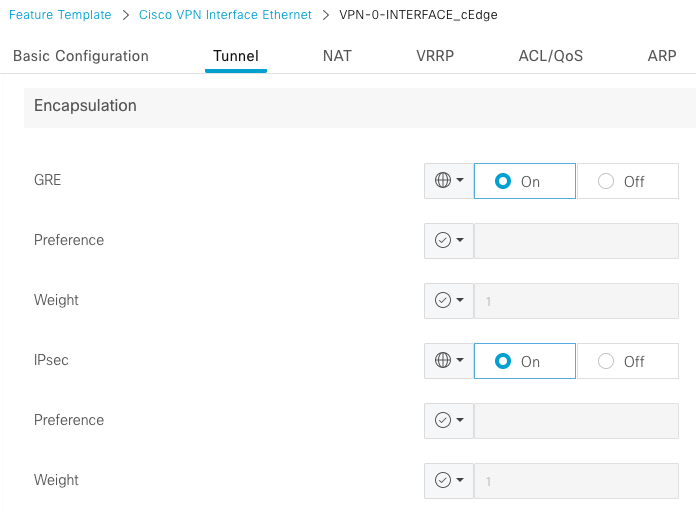

Via modelo de recurso do vManage

No modelo de recurso Cisco VPN Interface Ethernet para VPN 0, navegue para Tunnel > Advanced Options > Encapsulation e ative On GRE e IPsec:

Via CLI

Configure a interface do túnel com ambos os encapsulamentos em ambos os dispositivos cEdge:

sdwan

interface <WAN Interface>

tunnel-interface

encapsulation gre

encapsulation ipsec

Verificação

Verifique o estado das conexões de controle com os comandos de verificação.

show sdwan omp tlocs table | i <system-ip>

show sdwan bfd sessions

Exemplo para o cenário 2:

Verifique se os TLOCs são redistribuídos no OMP:

Edge_A#show sdwan omp tlocs table | i 10.2.2.2

ipv4 10.2.2.2 mpls gre 0.0.0.0 C,Red,R 1 172.16.1.30 0 172.16.1.30 0 :: 0 :: 0 up

10.2.2.2 mpls ipsec 0.0.0.0 C,Red,R 1 172.16.1.30 12346 172.16.1.30 12346 :: 0 :: 0 up

Verifique as sessões de BFD para Edge_B em ambos os TLOCs:

Edge_A#show sdwan bfd sessions

SOURCE TLOC REMOTE TLOC DST PUBLIC DST PUBLIC DETECT TX

SYSTEM IP SITE ID STATE COLOR COLOR SOURCE IP IP PORT ENCAP MULTIPLIER INTERVAL(msec UPTIME TRANSITIONS

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

10.4.4.4 4 up mpls mpls 172.16.1.30 172.16.1.32 0 gre 7 1000 11 11:11:36:55 1

10.4.4.4 4 up mpls mpls 172.16.1.30 172.16.1.32 12366 ipsec 7 1000 11 11:11:36:51 0

Verifique o caminho em direção a ambos os túneis. Use o comando show sdwan policy service path vpn <vpn-number> interface <interface> source-ip <source-ip> dest-ip <dest-ip> protocol <protocol> all.

Edge_A#show sdwan policy service-path vpn 10 interface Loopback 20 source-ip 10.40.40.40 dest-ip 10.50.50.50 protocol 1 all

Number of possible next hops: 2

Next Hop: GRE

Source: 172.16.1.30 Destination: 172.16.1.32 Local Color: mpls Remote Color: mpls Remote System IP: 10.4.4.4

Next Hop: IPsec

Source: 172.16.1.30 12346 Destination: 172.16.1.32 12366 Local Color: mpls Remote Color: mpls Remote System IP: 10.4.4.4

Informações Relacionadas

Feedback

Feedback