Introdução

Este documento descreve como integrar OKTA Single Sing-On (SSO) em uma rede de longa distância definida por software (SD-WAN).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Visão geral da SD-WAN

- SAML (Security Assertion Markup Language, Linguagem de marcação de asserção de segurança)

- Provedor de identidade (IdP)

- Certificados

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco vManage versão 18.3.X ou posterior

- Cisco vManage versão 20.6.3

- Cisco vBond versão 20.6.3

- Cisco vSmart Versão 20.6.3

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Background

A SAML (Security Assertion Markup Language) é um padrão aberto para o intercâmbio de dados de autenticação e autorização entre as partes, em particular entre um provedor de identidade e um provedor de serviços. Como o nome indica, a SAML é uma linguagem de marcação baseada em XML para asserções de segurança (instruções que os provedores de serviços usam para tomar decisões de controle de acesso).

Um Provedor de Identidade (IdP) é um provedor confiável que permite usar o logon único (SSO) para acessar outros sites. O SSO reduz o cansaço de senhas e melhora a usabilidade. Ele reduz a superfície de ataque potencial e fornece melhor segurança.

Configurar

Configuração do vManage

1. No Cisco vManage, navegue até Administration > Settings > Identify Provider Settings > Edit.

Configuração > Configurações

Configuração > Configurações

2. Clique em Enabled.

3. Clique para baixar os metadados SAML e salvar o conteúdo em um arquivo. Isso é necessário no lado OKTA.

Baixar SAML

Baixar SAML

Tip: Essas informações são necessárias em METADATA para configurar o OKTA com o Cisco vManage.

a. ID da entidade

b. Assinar certificado

c. Certificado de criptografia

d. URL de logoff

e. URL de logon

Note: Os certificados devem estar no formato x.509 e devem ser salvos com a extensão .CRT.

Certificado X.509

Certificado X.509

Configuração do OKTA

1. Efetue login na conta OKTA.

2. Navegue até Aplicações > Aplicações.

Aplicativos > Aplicativos

Aplicativos > Aplicativos

3. Clique em Criar Integração de Aplicativo.

Criar Aplicativo

Criar Aplicativo

4. Clique em SAML 2.0 e em Next.

Configurar SAML2.0

Configurar SAML2.0

Configurações gerais

1. Informe um nome de aplicação.

2. Adicione o logotipo para o aplicativo (opcional).

3. Visibilidade do aplicativo (opcional).

4. Clique em PRÓXIMO.

Configurações gerais de SAML

Configurações gerais de SAML

Configurar SAML

Esta tabela descreve os parâmetros que devem ser configurados nesta seção.

| Componente |

Valor |

Configuração |

| URL de logon único |

https://XX.XX.XX.XX:XXXX/samlLoginResponse |

Obtenha-o dos metadados. |

| URI da Audiência (ID da Entidade SP) |

XX.XX.XX.XX |

Endereço IP ou DNS para o Cisco vManage |

| RelayState padrão |

|

VAZIO |

| Formato de ID do nome |

|

De acordo com sua preferência |

| Nome de usuário do aplicativo |

|

De acordo com sua preferência |

| Atualizar nome de usuário do aplicativo em |

Criar e atualizar |

Criar e atualizar |

| Resposta |

Assinado |

Assinado |

| Assinatura de Asserção |

Assinado |

Assinado |

| Algoritmo de assinatura |

RSA-SHA256 |

RSA-SHA256 |

| Algoritmo Digest |

SHA256 |

SHA256 |

| Criptografia de Asserção |

Criptografado |

Criptografado |

| Algoritmo de Criptografia |

AES256-CBC |

AES256-CBC |

| Algoritmo de Transporte de Chave |

RSA-OAEP |

RSA-OAEP |

| Certificado de criptografia |

|

O certificado de criptografia dos metadados deve estar no formato x.509. |

| Habilitar logoff único |

|

deve ser verificado. |

| URL de logoff único |

https://XX.XX.XX.XX:XXXX/samlLogoutResponse |

Obter dos metadados. |

| Emissor SP |

XX.XX.XX.XX |

Endereço IP ou DNS para vManage |

| Certificado de assinatura |

|

O certificado de criptografia dos metadados deve estar no formato x.509. |

| Gancho em linha de asserção |

Nenhum(desabilitar) |

Nenhum(desabilitar) |

| Classe de contexto de autenticação |

Certificado X.509 |

|

| Autenticação da força de honra |

Yes |

Yes |

| Cadeia de caracteres de ID do emissor SAML |

Cadeia de caracteres de ID do emissor SAML |

Digite um texto de cadeia de caracteres |

| Instruções de Atributos (opcional) |

Nome ► Nome de usuário Formato do nome (opcional) ► Não especificado

Valor ►user.login |

Nome ► Nome de usuário Formato do nome (opcional) ► Não especificado

Valor ►user.login |

| Declarações de Atributos do Grupo (opcional) |

Nome ► grupos Formato do nome (opcional) ► Não especificado Filtro ►Corresponde a ► regex.* |

Nome ► grupos Formato do nome (opcional) ►Não especificado Filtro ►Corresponde a ► regex.* |

Note: Deve usar Username e Groups, exatamente como mostrado na tabela CONFIGURE SAML.

Configurar SAML Parte 1

Configurar SAML Parte 1

Configurar SAML Parte 2

Configurar SAML Parte 2

Feedback

1. Selecione uma das opções como sua preferência.

2. Clique em Finalizar.

Comentários SMAL

Comentários SMAL

Configurar grupos no OKTA

1. Navegue até Diretório > Grupos.

Grupos OKTA

Grupos OKTA

2. Clique em Adicionar grupo e crie um novo grupo.

Adicionar grupo

Adicionar grupo

Note: Os grupos devem corresponder aos grupos do Cisco vManage e devem estar em letras minúsculas.

Configurar usuários no OKTA

1. Navegue até Diretório > Pessoas.

Usuários OKTA

Usuários OKTA

2. Clique em Adicionar pessoa, crie um novo usuário, atribua-o ao grupo e salve-o.

Adicionar usuário

Adicionar usuário

Note: O Ative Diretory pode ser usado em vez de usuários OKTA.

Atribuir grupos e usuários no aplicativo

1. Navegue até Aplicações > Aplicações > Selecione a nova aplicação.

2. Clique em Atribuir > Atribuir a Grupos.

Aplicativo > Grupos

Aplicativo > Grupos

3. Identifique o grupo e clique em Atribuir > Concluído.

Atribuir grupo e usuário

Atribuir grupo e usuário

4. O Grupo e os Usuários agora devem ser atribuídos ao aplicativo.

Verificar

Depois que a configuração for concluída, você poderá acessar o Cisco vManage por meio do OKTA.

Login SSO Vmanage

Login SSO Vmanage

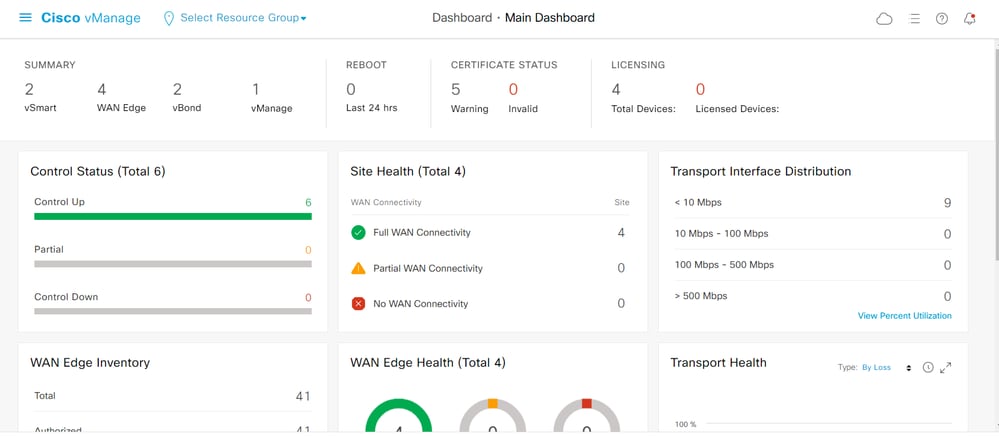

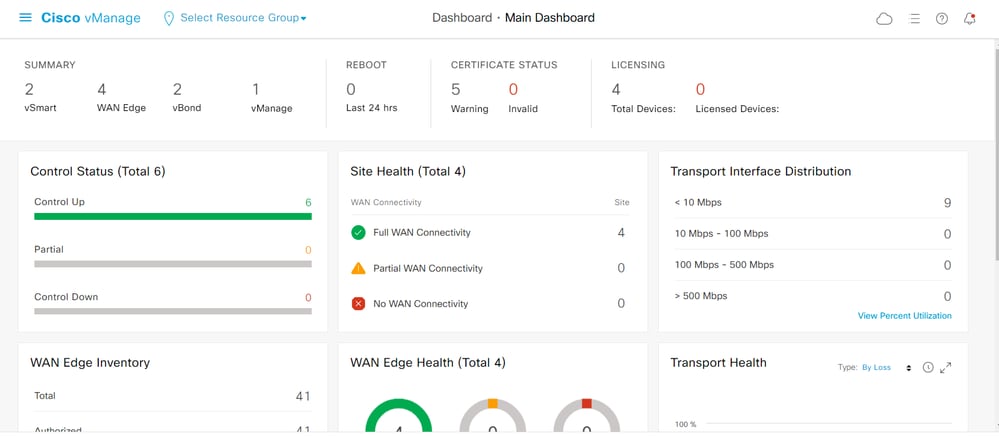

GUI Do Vmanage

GUI Do Vmanage

Note: Para ignorar o login do SSO, use https://<vmanage>/login.html

Troubleshooting

No Cisco vManage para exibir os logs relacionados ao SSO, verifique o arquivo: var/log/nms/vmanage-server.log

Informações Relacionadas

Feedback

Feedback