Configurar e verificar o Cloud OnRamp para Multicloud - AWS

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar e verificar o Cisco SD-WAN Cloud OnRamp para integração de Multicloud com o Amazon Web Services (AWS).

Pré-requisitos

Certifique-se de que você tenha:

- Detalhes da conta de nuvem da AWS.

- Assinatura no AWS Marketplace.

-

O Cisco SD-WAN Manager deve ter dois tokens OTP do Catalyst 8000V disponíveis para criar os gateways de nuvem na guia de certificados.

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Rede de longa distância definida por software da Cisco (SD-WAN)

- AWS

Componentes Utilizados

Este documento é baseado nestas versões de software e hardware:

- Cisco Catalyst SD-WAN Manager versão 20.9.4.1

- Controlador Cisco Catalyst SD-WAN versão 20.9.4

- Cisco Edge Router versão 17.9.04a

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

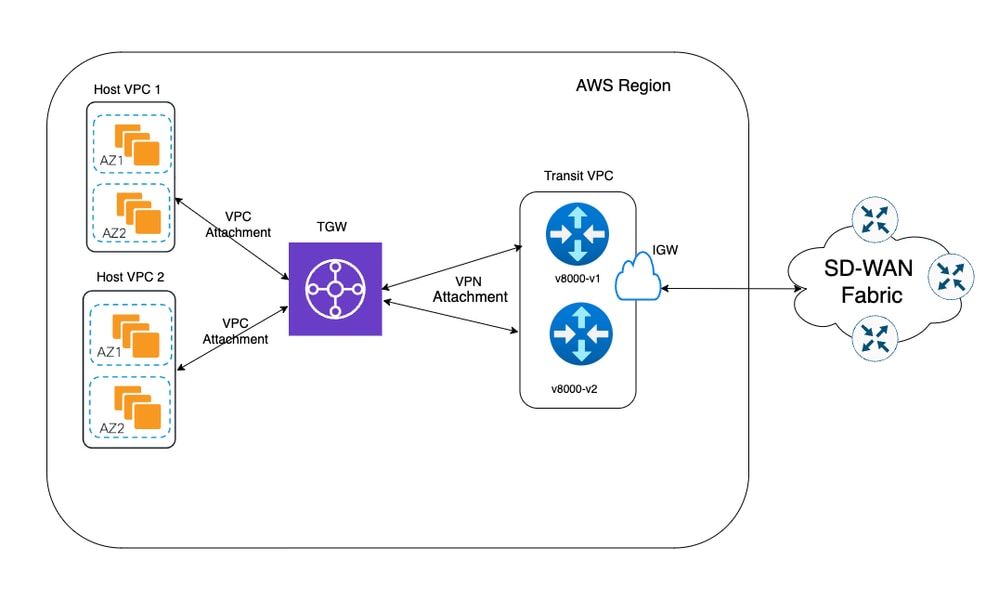

Diagrama de Rede

Configurações

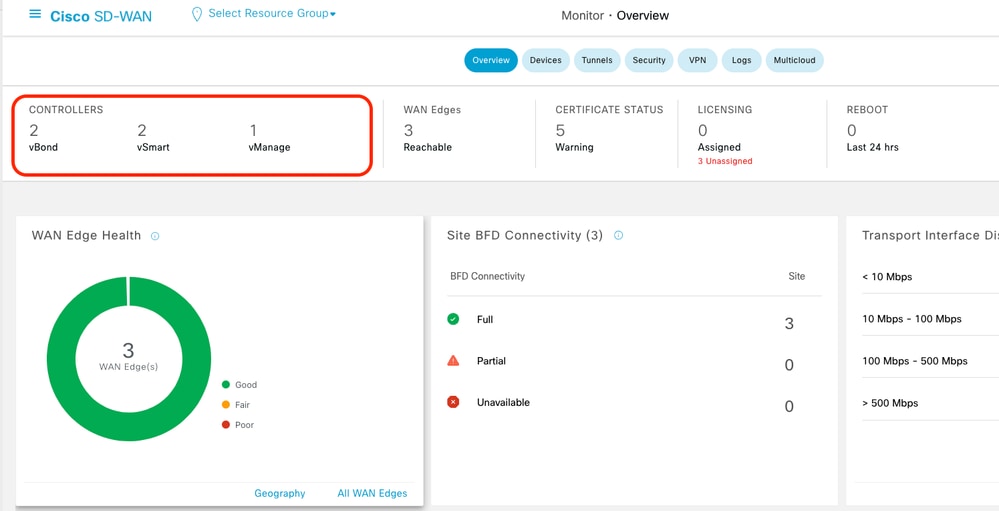

Faça login na GUI do Catalyst SD-WAN Manager e verifique se todos os controladores estão ativos.

Etapa 1. Conecte o modelo de dispositivo AWS a dois dispositivos C8000v

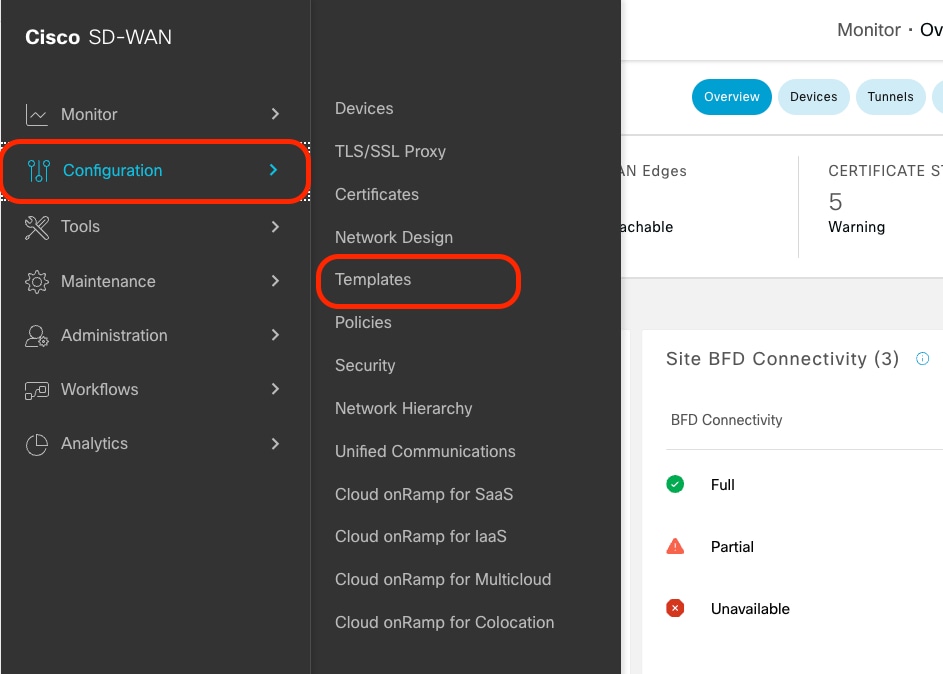

No menu Cisco SD-WAN Manager, navegue para Configuration > Templates.

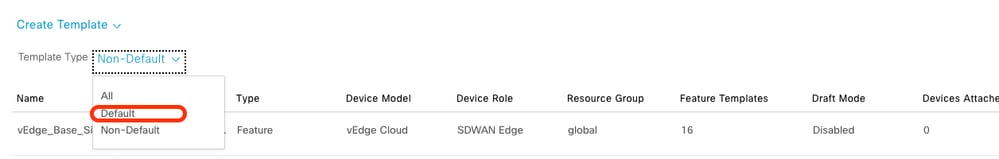

Clique em Modelos de dispositivo > Do modelo. Digite o menu suspenso e selecione Default.

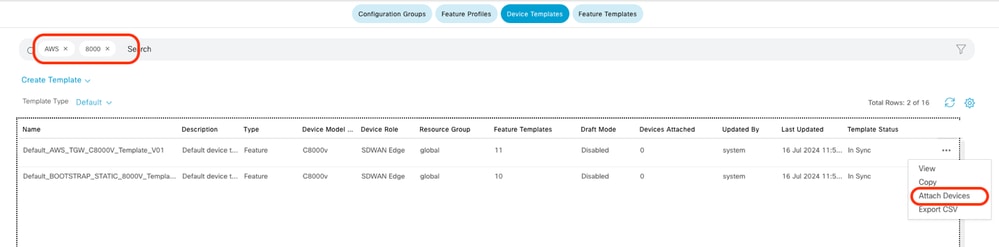

Na barra de pesquisa, digite AWS e C8000v. Em seguida, clique nos 3 pontos (...) ao lado do modelo Default_AWS_TGW_C8000V_Template_V01. No menu suspenso, selecione Attach Devices.

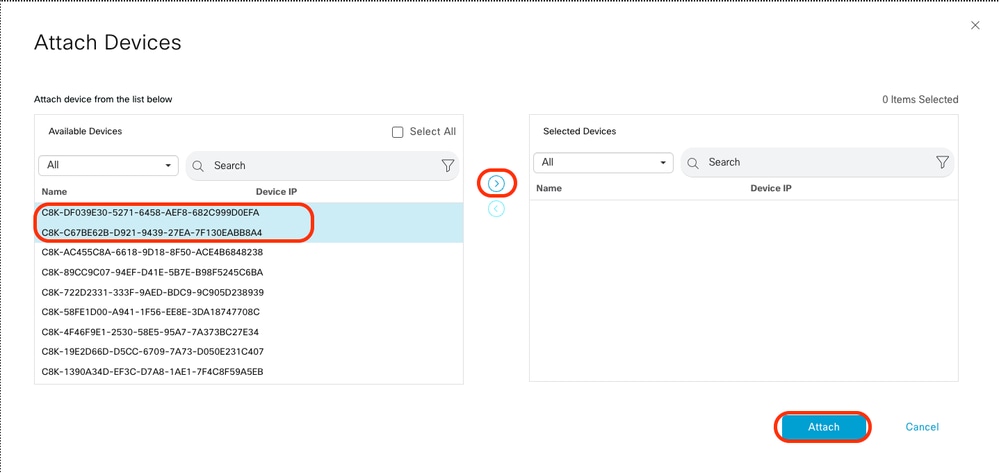

Selecione dois dos dispositivos C8000v. Clique na seta apontando para a direita e clique em Attach.

Clique em 3 pontos (...) nos dispositivos e navegue para Editar modelo de dispositivo.

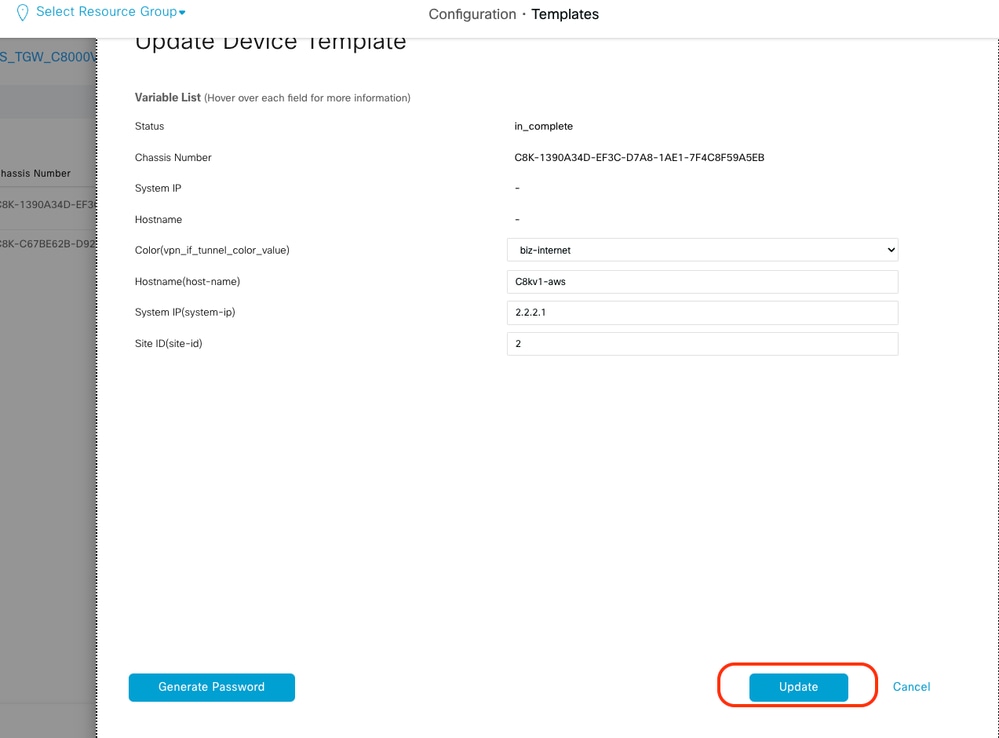

Clique no menu suspenso e selecione Color, insira Hostname, System IP, Site ID. Após inserir esses detalhes, clique em Atualizar.

Insira os valores para cada dispositivo individual e clique em Atualizar.

Exemplo:

On Device 1

Color: Select biz-internet from Dropdown

Hostname: C8kv1-aws

System IP: 10.2.2.1

Site: ID 2

On Device 2

Color: biz-internet Color: biz-internet

Hostname: C8kv2-aws

System IP: 10.2.2.2

Site: ID 2

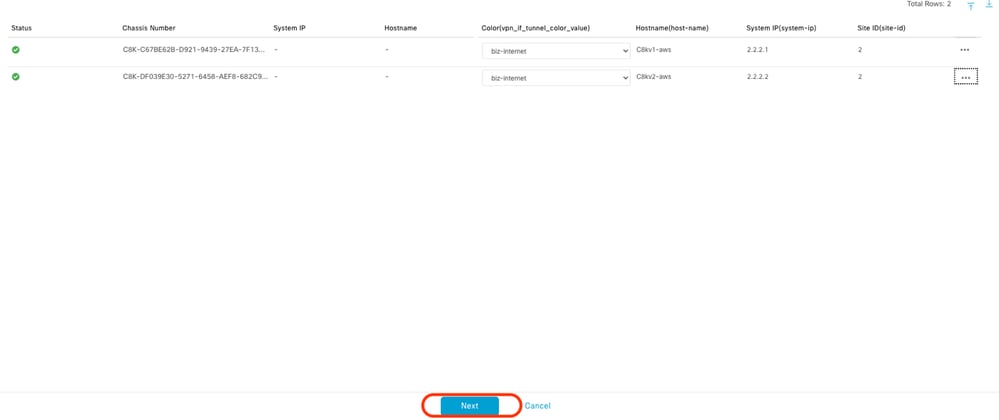

Quando terminar de usar os dois dispositivos, clique em Avançar.

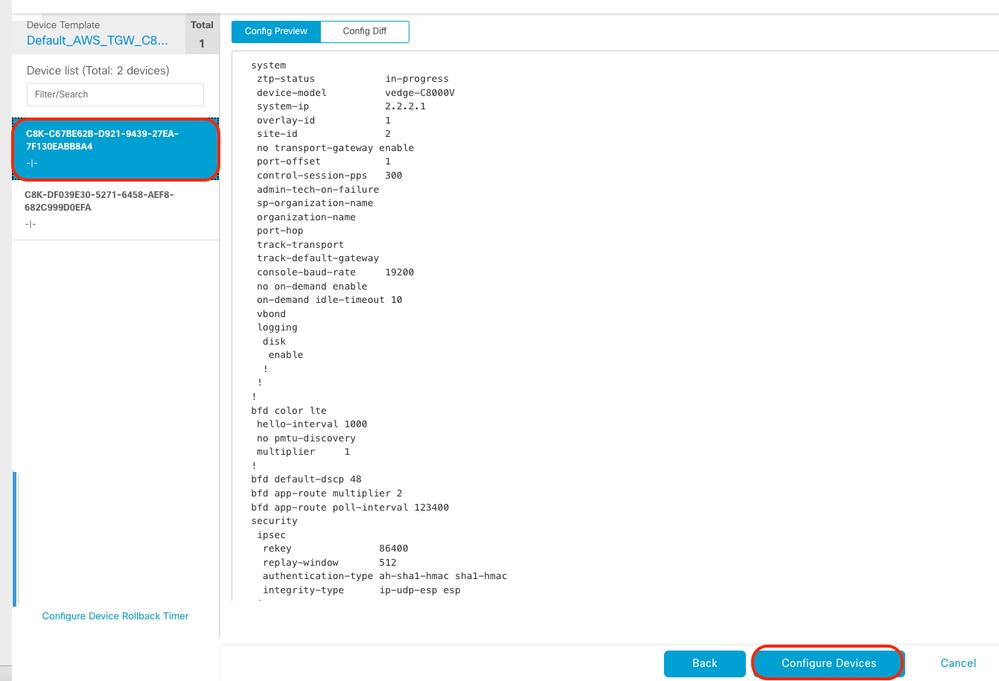

Clique em um dos dispositivos e verifique se a configuração está correta. Clique em Configure Devices.

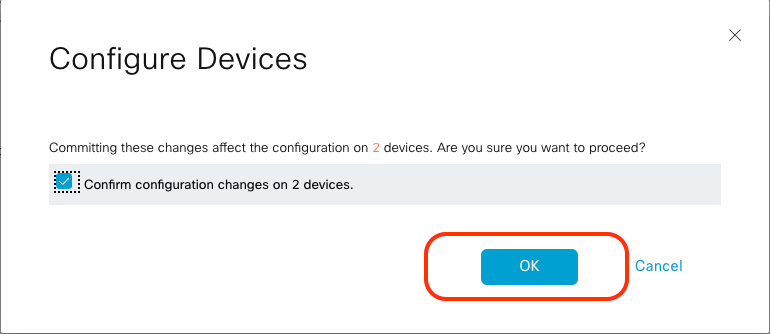

Na janela pop-up, clique na caixa de seleção para Confirmar alterações de configuração em 2 dispositivos e clique em OK.

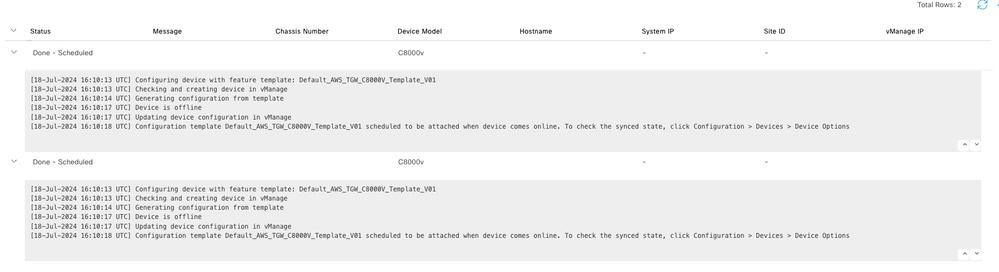

Confirme se os modelos foram agendados para serem anexados aos dispositivos.

Etapa 2. Configurar a integração SD-WAN com o AWS

Você pode configurar e gerenciar o Cloud onRamp para ambientes de várias nuvens através do Cisco Catalyst SD-WAN Manager.

Um assistente de configuração no Cisco Catalyst SD-WAN Manager automatiza a ativação do gateway de trânsito para sua conta de nuvem pública e automatiza as conexões entre os aplicativos de nuvem pública e os usuários desses aplicativos em filiais na rede de sobreposição. Esse recurso funciona com nuvens privadas virtuais (VPCs) do AWS em roteadores de nuvem da Cisco.

Um gateway de trânsito é um hub de trânsito de rede que você pode usar para interconectar o VPC e as redes locais. Você pode conectar um VPC ou uma conexão VPN a um gateway de trânsito. Ele atua como um roteador virtual para o tráfego que flui entre suas conexões VPC e VPN.

O Cloud OnRamp para Multicloud suporta a integração com várias contas AWS.

Criar conta na nuvem do AWS

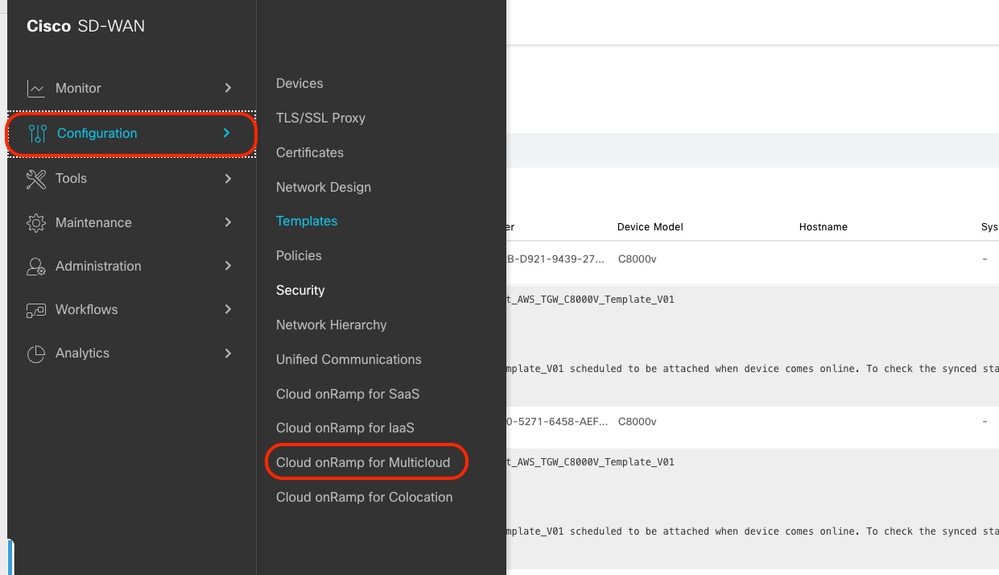

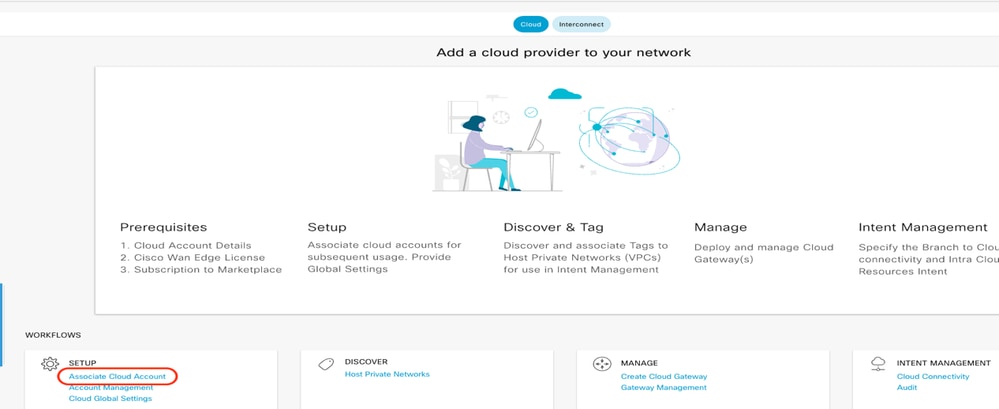

Navegue até Configuration > Cloud onRamp for Multicloud.

Clique em Associate Cloud Account em Workflows > Setup.

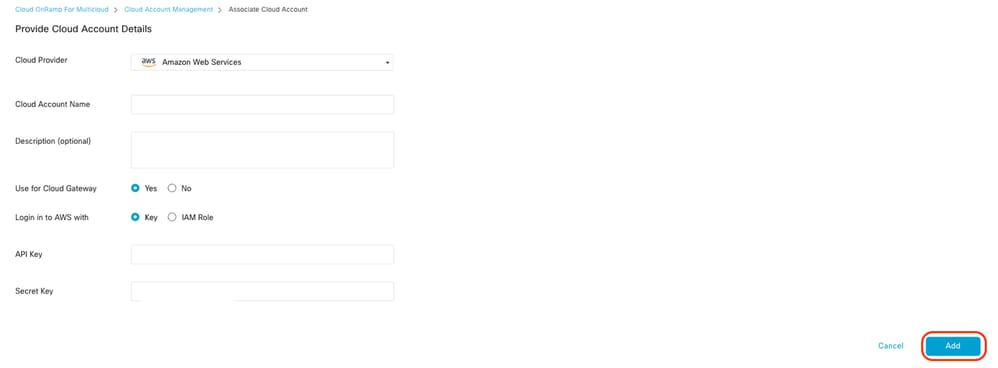

- No campo Cloud Provider, escolha Amazon Web Services na lista suspensa.

- Insira o nome da conta no campo Cloud Account Name.

- Escolha Sim para criar o Gateway de Nuvem.

- Escolha o modelo de autenticação que deseja usar no campo Login no AWS With.

- Chave

- Função do IAM

Se você escolher o modelo Chave, forneça a Chave de API e a Chave Secreta nos respectivos campos.

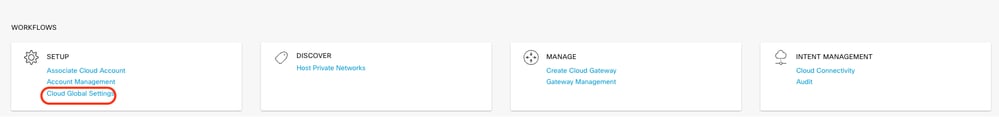

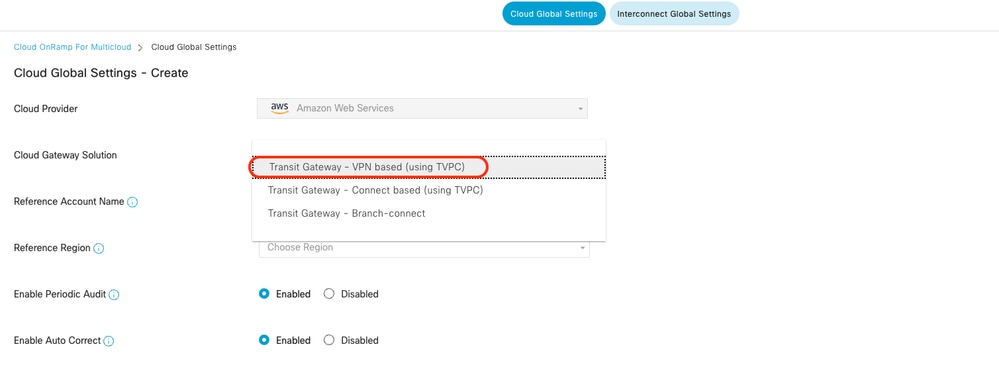

Defina as configurações globais de nuvem. Clique em Workflows > Setup > Cloud Global Settings.

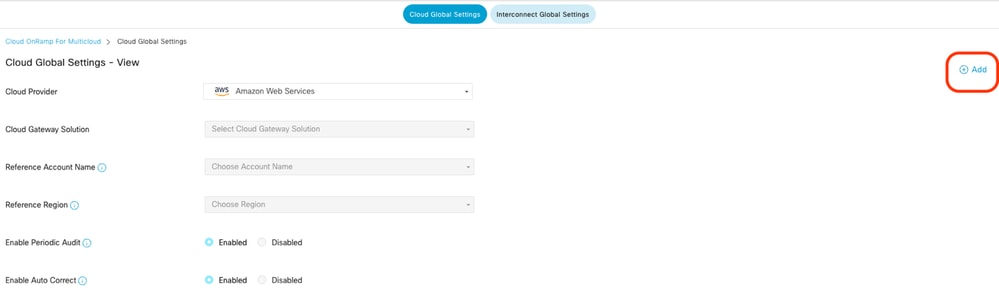

Clique em Add, clique no menu suspenso em Cloud Gateway Solution e selecione Transit Gateway - VPN Base (usando TVPC).

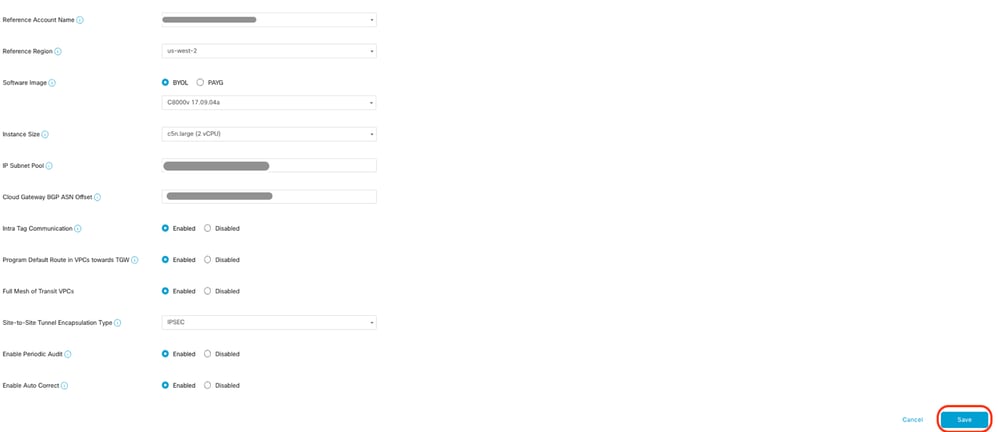

- Clique no menu suspenso para Reference Account Name e selecione a conta.

- Clique no menu suspenso para Região de referência e selecione qualquer região no menu suspenso.

-

No campo Imagem do Software:

-

Clique emBYOLpara usar uma imagem de software traga sua própria licença ou PAYGpara usar uma imagem de software do tipo "pague conforme for".

-

Na lista suspensa, selecione uma imagem de software.

-

- Clique no menu suspenso Instance Size e selecione o tamanho C5n.large(2 CPU) para as instâncias que estão sendo executadas no Transit VPC.

- Insira o pool de sub-rede IP x.x.x.x/24.

Note: Não é possível modificar o pool quando alguns gateways de nuvem já estão usando o pool. A sobreposição de sub-redes não é permitida.

- Insira o Deslocamento ASN BGP do Gateway de Nuvem 68520.

Note: O intervalo de deslocamento inicial aceitável é 64520 a 65500. Ele deve ser um múltiplo de 10.

- Clique em Encapsulamento de túnel de site a site. Digite o menu suspenso e selecione IPSEC.

- O restante dos botões de opção que você mantém como padrão e que está habilitado.

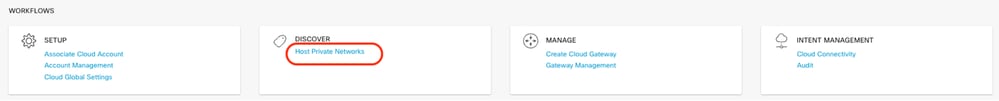

Em seguida, você precisa configurar os VPCs do host voltando para o painel principal do Cloud OnRamp For Multicloud, em Discover clique em Host Private Networks.

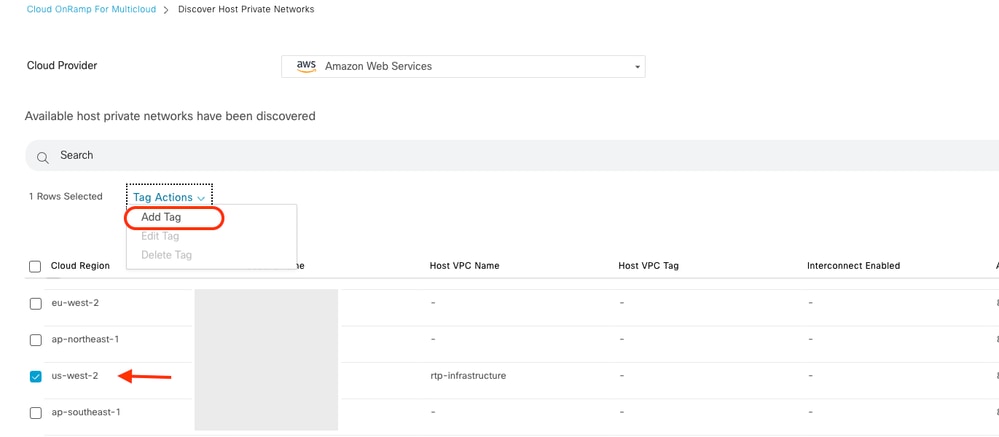

- Selecione o VPC do host ou os VPCs que serão conectados ao Gateway de Trânsito.

- Clique na lista suspensa Região para selecionar os VPCs com base na região específica.

- Clique em Marcar ações para executar as ações:

Adicionar marca - agrupa os VPCs selecionados e os une.

Editar tag - migra os VPCs selecionados de uma tag para outra.

Excluir marca - remove a marca dos VPCs selecionados.

Vários VPCs de host podem ser agrupados em uma marca. Todos os VPCs sob a mesma tag são considerados uma unidade singular. Uma marca garante a conectividade e é essencial para visualizar os VPCs emGerenciamento de Intenção.

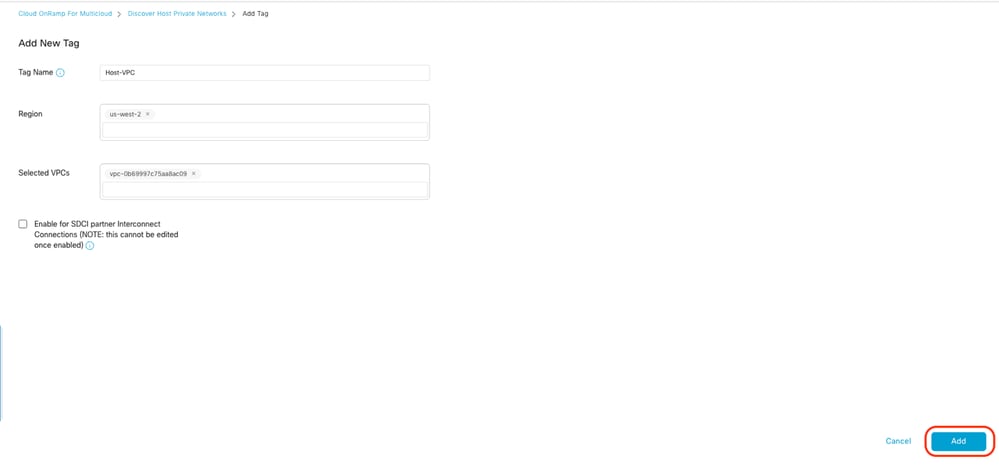

Insira um Tag Name (o nome da marca pode ser qualquer coisa) e clique em Add.

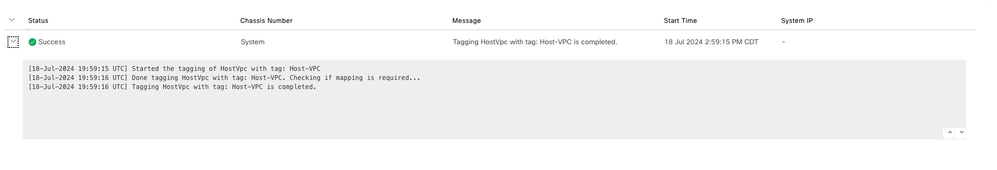

Marcação VPC concluída com êxito.

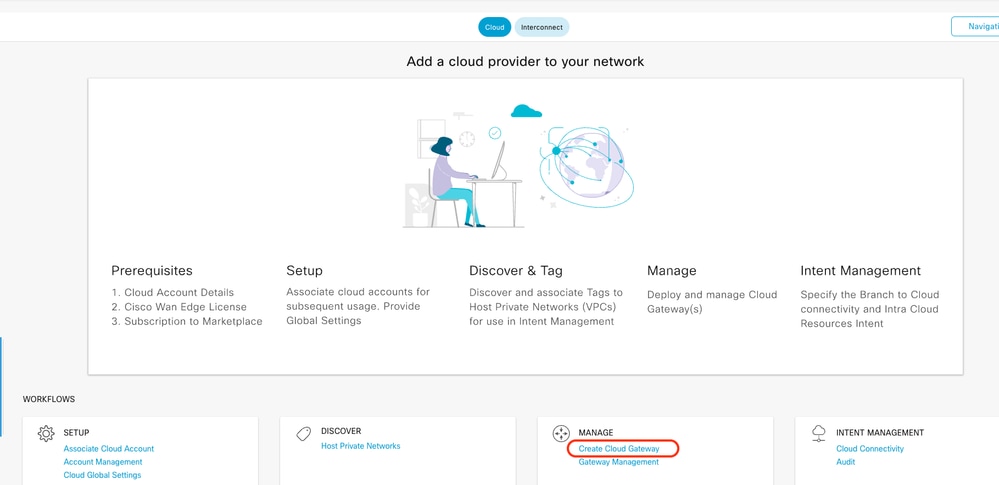

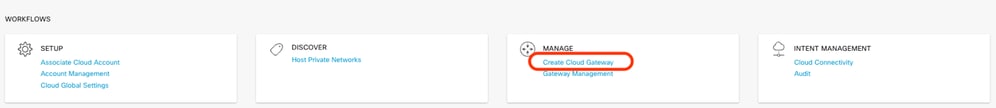

Retorne ao Cloud onRamp for Multicloud e, em GERENCIAR, clique em Criar gateway de nuvem.

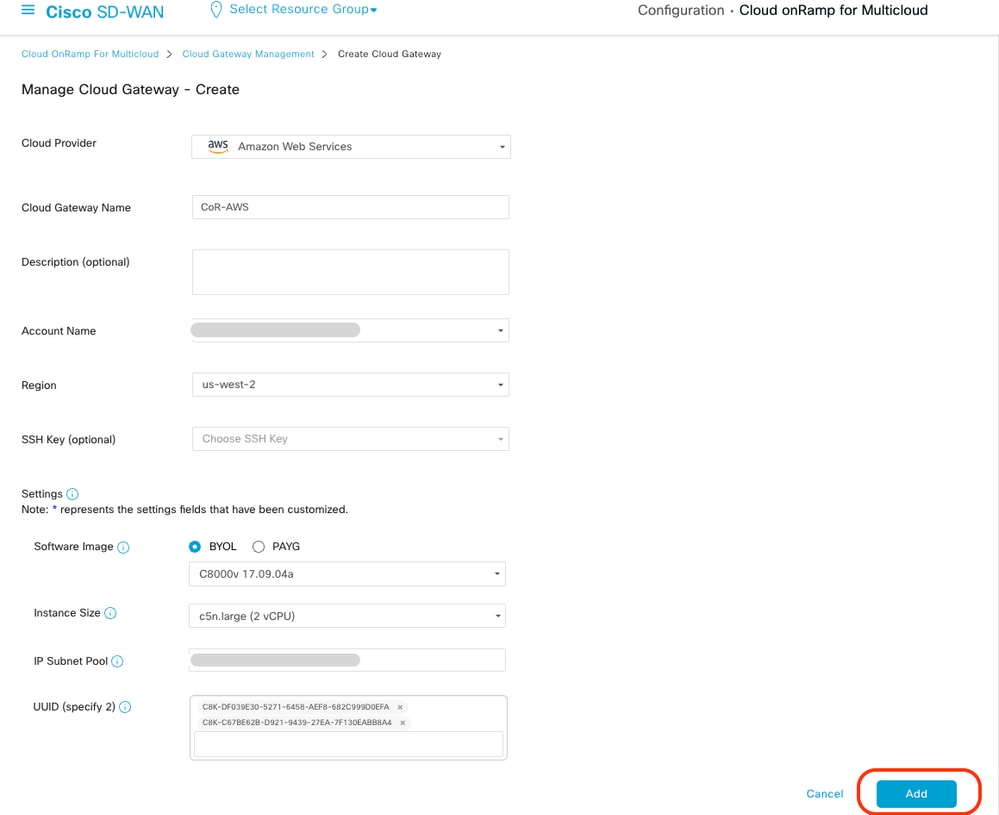

- Clique no menu suspenso para Cloud Provider e selecione AWS.

- Insira um nome de gateway de nuvem.

- Clique no menu suspenso Nome da conta, ele tem as informações da conta que foram preenchidas anteriormente.

- Clique no menu suspenso Region e selecione a região onde os VPCs do host foram marcados.

- A imagem do software, o tamanho da instância e o pool de sub-rede IP são preenchidos automaticamente a partir do Gateway de nuvem global preenchido anteriormente.

- Clique na lista suspensa UUID. Os dois UUIDs para o C8000v que foram anexados anteriormente no modelo de dispositivo são exibidos. Selecione-os e clique em Adicionar.

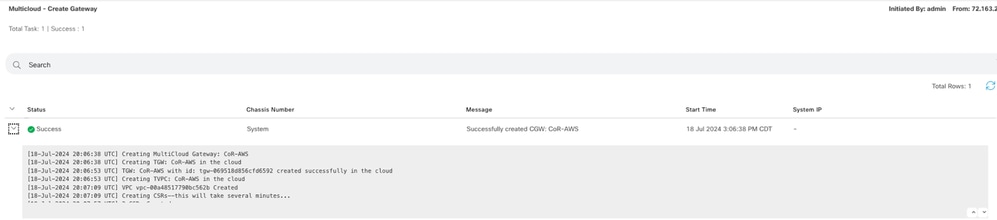

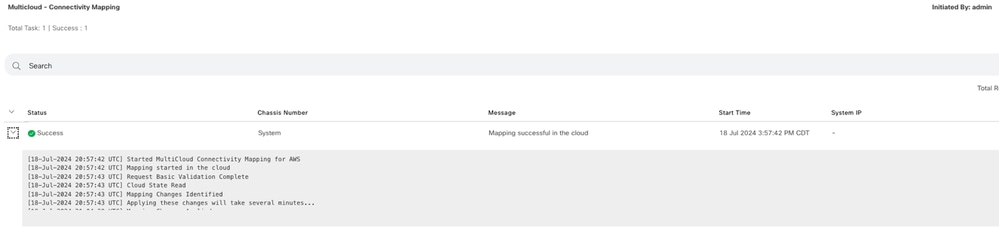

Agora, os gateways de nuvem começam a criar e esperam até que a implantação do Gateway de nuvem seja bem-sucedida.

Note: As bordas da WAN levam alguns minutos antes de serem alcançadas após a conclusão do processo.

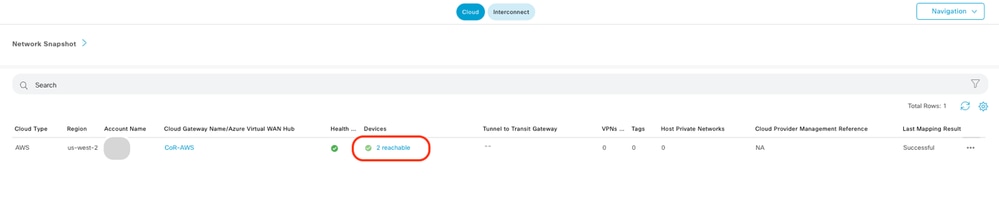

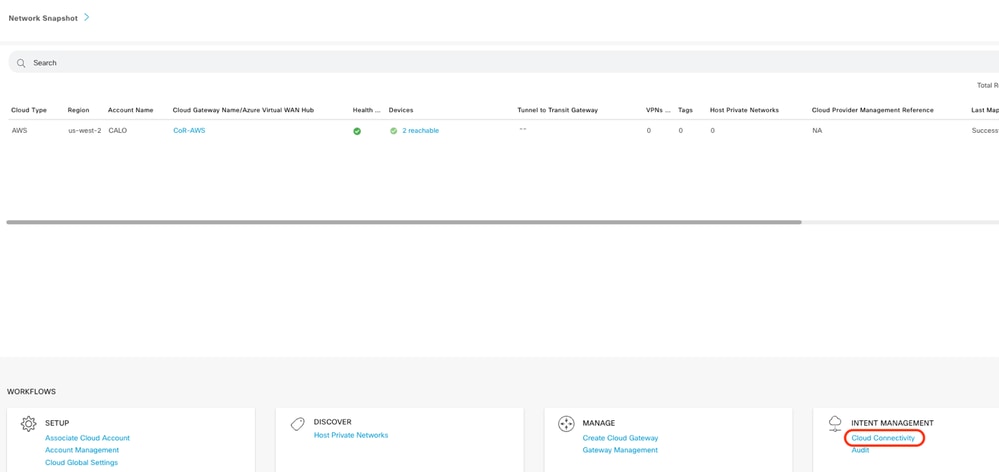

Dois dispositivos C8000v implantados no AWS estão acessíveis. Agora, clique em Conectividade de nuvem.

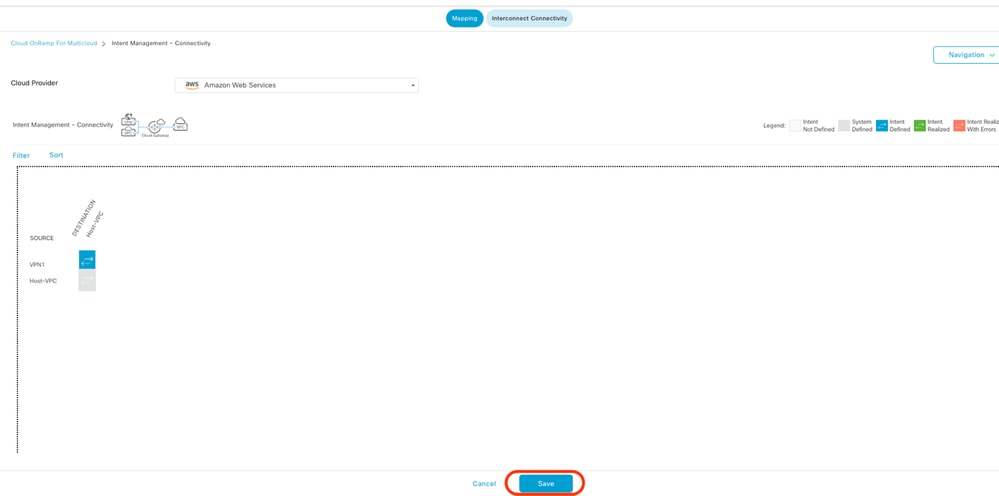

Clique em Edit para fazer o mapeamento de VPN e selecione VPN 1, em seguida, clique em Save.

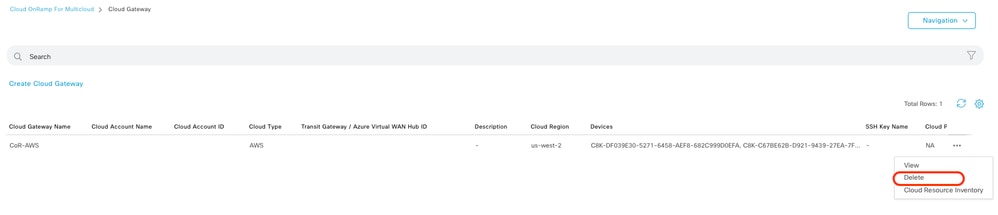

Etapa 3. Como remover o gateway de nuvem

Para excluir o Gateway de nuvem, em Gerenciar, selecione Gateway Gerenciamento.

Em seguida, clique nos 3 pontos (...) no gateway de nuvem desejado e clique em Excluir.

Verificar

Esta seção descreve os resultados para fins de verificação.

Após o mapeamento, verifique se a VPN de serviço (VRF) VPN 1 está presente em ambos os C8000v no AWS.

C8kv1-aws#show ip vrf

Name Default RD Interfaces

1 1:1 Tu100001

Tu100002

65528 <not set> Lo65528

65529 <not set> Lo65529

Mgmt-intf 1:512 Gi1

C8kv2-aws#show ip vrf

Name Default RD Interfaces

1 1:1 Tu100001

Tu100002

65528 <not set> Lo65528

65529 <not set> Lo65529

Mgmt-intf 1:512 Gi1

Você também pode ver as rotas OMP aprendidas do roteador de filial local, bem como as rotas BGP dos VPCs do host.

C8kv1-aws#show ip route vrf 1

Routing Table: 1

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

m 10.1.50.64/26 [251/0] via 10.1.1.231, 02:55:52, Sdwan-system-intf

B 10.2.0.0/16 [20/100] via 169.254.0.17, 02:55:22

[20/100] via 169.254.0.13, 02:55:22

m 10.2.112.192/26 [251/0] via 10.1.1.221, 02:55:52, Sdwan-system-intf

m 10.2.193.0/26 [251/0] via 10.1.1.101, 02:55:52, Sdwan-system-intf

169.254.0.0/16 is variably subnetted, 4 subnets, 2 masks

C 169.254.0.12/30 is directly connected, Tunnel100001

L 169.254.0.14/32 is directly connected, Tunnel100001

C 169.254.0.16/30 is directly connected, Tunnel100002

L 169.254.0.18/32 is directly connected, Tunnel100002

B 172.31.0.0/16 [20/100] via 169.254.0.17, 02:55:22

[20/100] via 169.254.0.13, 02:55:22

C8kv2-aws#show ip route vrf 1

Routing Table: 1

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, m - OMP

n - NAT, Ni - NAT inside, No - NAT outside, Nd - NAT DIA

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

H - NHRP, G - NHRP registered, g - NHRP registration summary

o - ODR, P - periodic downloaded static route, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

& - replicated local route overrides by connected

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 4 subnets, 2 masks

m 10.1.50.64/26 [251/0] via 10.1.1.231, 02:57:17, Sdwan-system-intf

B 10.2.0.0/16 [20/100] via 169.254.0.9, 02:57:08

[20/100] via 169.254.0.5, 02:57:08

m 10.2.112.192/26 [251/0] via 10.1.1.221, 02:57:17, Sdwan-system-intf

m 10.2.193.0/26 [251/0] via 10.1.1.101, 02:57:17, Sdwan-system-intf

169.254.0.0/16 is variably subnetted, 4 subnets, 2 masks

C 169.254.0.4/30 is directly connected, Tunnel100001

L 169.254.0.6/32 is directly connected, Tunnel100001

C 169.254.0.8/30 is directly connected, Tunnel100002

L 169.254.0.10/32 is directly connected, Tunnel100002

B 172.31.0.0/16 [20/100] via 169.254.0.9, 02:57:08

[20/100] via 169.254.0.5, 02:57:08

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

07-Aug-2024 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Karthik Reddy YasaEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback